In der Ära der Remote-Konnektivität müssen Benutzer und Systemadministratoren Tools verwenden, die Remote-Aktivitäten sicher und schnell machen.

Und wenn man über Methoden der Fernkonnektivität spricht, stehen zwei Namen ganz oben: SSH und Telnet.

Soll es SSH oder Telnet sein? In diesem Artikel werden wir untersuchen, welche Methode für den Fernzugriff besser geeignet ist. Lassen Sie es uns in unserem Vergleich SSH vs. Telnet herausfinden.

Was ist Fernzugriff?

Der Fernzugriff ermöglicht es Benutzern oder Administratoren, von einem beliebigen Standort aus über das Internet auf Computer oder Geräte in Netzwerken zuzugreifen. Damit können sie verschiedene Vorgänge durchführen, z. B. Dateien übertragen, zusammenarbeiten und den Anwendungsdatenverkehr sichern.

Der Fernzugriff ist für Unternehmen überlebenswichtig. Außerdem benötigen Administratoren einen angemessenen Fernzugriff, um Server, Netzwerke und Anwendungen zu verwalten, ohne die Serverstandorte physisch aufsuchen zu müssen.

Was ist SSH?

Secure Shell oder Secure Socket Shell (SSH) ist ein Netzwerkprotokoll, das es Computern in einem ungesicherten Netzwerk ermöglicht, auf sichere Weise miteinander zu kommunizieren.

Sobald eine sichere Verbindung hergestellt ist, kann sich der Benutzer oder Administrator auf dem entfernten Rechner anmelden und Anwendungen aus der Ferne ausführen oder die sichere , Ende-zu-Ende-verschlüsselte Verbindung nutzen, um Dateien über das Netzwerk zu verschieben.

SSH bezieht sich auf eine Reihe von Technologien und Dienstprogrammen, die das SSH-Protokoll implementieren. Um SSH sicher zu machen, werden verschiedene Technologien eingesetzt, angefangen bei der Authentifizierung mit öffentlichen Schlüsseln, der verschlüsselten Datenkommunikation und der starken Passwortauthentifizierung.

Das Unternehmen, das hinter der Entwicklung von SSH steht, ist die Netscape Communications Corporation. Die ersten Entwürfe für SSH stammen jedoch von einem finnischen Informatiker, Tatu Ylonen. Er entwickelte es, nachdem er einen geheimen Passwortschnüffler in seinem neu geschaffenen Netzwerk gefunden hatte.

Wie funktioniert SSH?

SSH ersetzt ältere Fernverbindungsprotokolle wie Telnet, rlogin, rsh, usw. Die meisten dieser Protokolle sind zwar beliebt, aber nicht sicher genug. SSH ist sogar so gut, dass Benutzer es verwenden, anstatt sich auf Dateiübertragungsprotokolle wie Remote Copy (rcp) und File Transfer Protocol (FTP) zu verlassen.

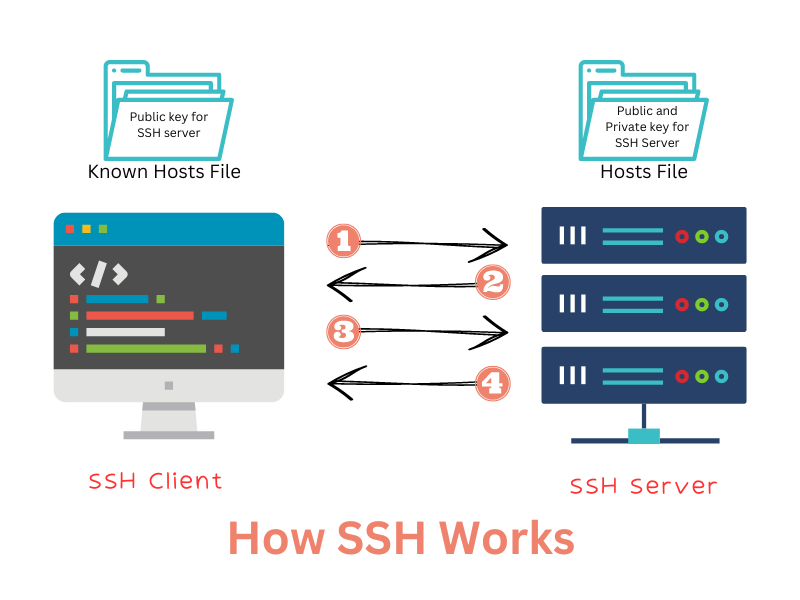

SSH verwendet ein Client-Server-Modell, bei dem sich ein SSH-Client mit dem SSH-Server verbindet.

- DerSSH-Client ist ein Programm, das sich auf einem Computer oder Gerät befindet und das SSH-Protokoll initiiert. Der Client sendet eine Anfrage an den SSH-Server und wartet darauf, dass dieser die Anfrage annimmt. Der SSH-Client verwendet die Verschlüsselung mit öffentlichen Schlüsseln, um zu überprüfen und sicherzustellen, dass er sich mit dem richtigen Server verbindet. Dieser Ansatz stellt sicher, dass böswillige Akteure sich nicht als Server ausgeben und wichtige Informationen vom Client stehlen können.

- SSH Server verwaltet die SSH-Verbindungen und führt den Dienst aus. Um eingehende Anfragen anzunehmen, lauscht der SSH-Server ständig am TCP-Port 22 (standardmäßig). Und sobald er eine Anfrage erhält, antwortet er auf diese. Der SSH-Server prüft und authentifiziert den Client außerdem mit Hilfe der Authentifizierung mit öffentlichem Schlüssel. Erst nach erfolgreicher Authentifizierung erhält der Client Zugriff auf das Hostsystem.

Der Client und der Server treffen die Wahl der Verschlüsselung. Sie können eine schwächere Verschlüsselung deaktivieren. Außerdem werden mehrere Verbindungen unterstützt, so dass Sie mehrere Aufgaben (Herunterladen, Bearbeiten oder Ausführen eines Programms) ausführen können, indem Sie mehrere Kanäle über eine einzige SSH-Verbindung öffnen.

Die SSH-Syntax lautet wie folgt:

$ ssh benutzer_name@hostDer Benutzername ist der Benutzername, den Sie für die Verbindung mit dem Host verwenden. Der Host kann eine IP oder ein Domänenname sein.

Wie Sie sehen können, besteht der vereinfachte SSH-Ablauf aus Folgendem:

- SSH-Client initiiert eine Verbindung zu einem bestimmten SSH-Server

- Der SSH-Server empfängt die Verbindung und sendet seinen öffentlichen Schlüssel an den Client.

- Der Client speichert den öffentlichen Schlüssel des Servers in der Datei seines Hosts (für zukünftige Verbindungen).

- Jetzt verhandeln Server und Client und stellen die Verbindungsparameter her.

SSH bietet eine starke Verbindungsoption mit ausgezeichneter Sicherheit und Schutz der Datenintegrität. Außerdem folgt es einer IETF-Standardisierung zur besseren Implementierung und ist seit 15 Jahren intakt.

Wenn Sie sich technisch mit SSH beschäftigen möchten, lesen Sie das Standardisierungsdokument SSH RFC 4253. Lesen Sie auch den Beitrag von Geekflare zum Verständnis von SSH.

Was ist Telnet?

Telent steht für Teletype Network. Es ist ein weiteres beliebtes Netzwerkprotokoll, das eine Fernverbindung über die Befehlszeilenschnittstelle ermöglicht. Ähnlich wie bei SSH können Sie damit die Fernsteuerung übernehmen und Aktionen durchführen. Allerdings fehlt ihm der Sicherheitsaspekt, den SSH bietet.

Die mangelnde Sicherheit ist darauf zurückzuführen, dass bei seiner Einführung im Jahr 1969 die meisten Kommunikationen in einem lokalen Netzwerk stattfanden, das im Vergleich zum ungesicherten Internet sicher ist.

Wie funktioniert Telenet?

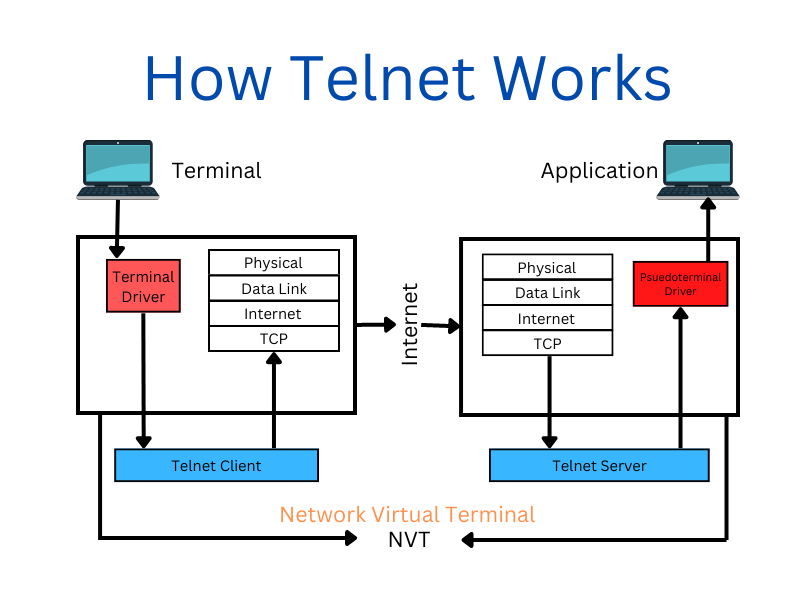

Telenet funktioniert über eine textbasierte Terminal-zu-Terminal-Kommunikation zwischen dem Client und dem Server. Es verwendet ein Client-Server-Modell mit einer Acht-Byte-Verbindung.

Sobald die Verbindung hergestellt ist, können Sie verschiedene Operationen auf dem entfernten Computer durchführen, z.B. offene Ports prüfen, Geräte konfigurieren, Dateien bearbeiten und sogar Programme ausführen.

Die Telnet-Syntax lautet:

$ telnet hostname port

Weitere Informationen über Telnet finden Sie unter Telnet-Befehle zum Testen und Beheben von Verbindungsproblemen.

Wann und wo sollten Sie SSH verwenden?

SSH wird hauptsächlich verwendet für:

- Fernverwaltung von Systemen

- Fernausführung von Befehlen

- Absicherung des Datenverkehrs der Anwendung

- Dateiübertragungen

Administratoren können auch automatisierte SSH-Sitzungen einrichten, die sich wiederholende Aufgaben wie die Erstellung von Netzwerk-Backups, die Sammlung von Protokolldateien, die regelmäßige Durchführung von Wartungsarbeiten usw. übernehmen.

SSH muss für alle Fernverbindungsoperationen verwendet werden, insbesondere in einem ungesicherten Netzwerk, vor allem im Internet. SSH ist auch eine hervorragende Option für den Einsatz im lokalen Netzwerk, da Sie nie sicher sein können, ob Ihr lokales Netzwerk vollständig sicher ist.

Wann und wo sollten Sie Telenet verwenden?

Da Telnet nicht sicher ist, sollten Sie es nicht für Fernverbindungen in einem ungesicherten Netzwerk verwenden. Das bedeutet jedoch nicht, dass Telnet nutzlos ist.

Sie können Telnet für folgende Aufgaben verwenden:

- Fehlersuche bei SSH (Ja, Sie haben richtig gelesen. 😃)

- Fehlersuche bei FTP-, SMTP- und Webservern.

- Prüfen, ob ein Port offen ist oder nicht

- Zugriff auf vertrauenswürdige Internet-Netzwerke.

SSH vs. Telnet

In diesem Abschnitt werden wir SSH und Telnet anhand verschiedener Kriterien miteinander vergleichen. Wenn Sie es eilig haben, werfen Sie einen Blick auf die Vergleichstabelle SSH vs. Telnet.

| SSH | Telnet | |

| Sicherheit | Hochsicher, da Client und Server Verschlüsselungsalgorithmen aushandeln können. | Nicht sicher, kein Mechanismus zur Sicherung der Verbindung oder der Telnet-Pakete. |

| Authentifizierung | SSH verwendet für die Authentifizierung die Verschlüsselung mit öffentlichen Schlüsseln. | Telnet hat keinen Authentifizierungsmechanismus. Es fragt einfach nach dem Benutzernamen/Passwort, das ohne jeglichen Schutz übertragen wird. |

| Betrieb | SSH verwendet standardmäßig den TCP-Port 22. Sie können ihn auf einen anderen Port ändern, um zu verhindern, dass Hacker unbefugte Zugriffsversuche unternehmen. | Telent verwendet standardmäßig Port 23, um auf eingehende Verbindungen zu warten. Sie können ihn zum Schutz vor unbefugtem Zugriff konfigurieren. |

| Modell | Client-Server-Modell. | Client-Server-Modell. |

| Geschwindigkeiten der Datenübertragung | Technisch langsamer als Telnet, aber in der Praxis kaum wahrnehmbar. | Schneller als SSH, da es keine Sicherheitsprotokolle gibt. |

Sicherheit

SSH ist sicher. Es hält Ihre Verbindung mit geeigneten Verschlüsselungsprotokollen sicher. Telenet hingegen verfügt über keinerlei Sicherheitsmaßnahmen.

Bei SSH können der Client und der Server die Verbindungsparameter aushandeln, einschließlich des Ende-zu-Ende-Verschlüsselungsalgorithmus. So können Sie schwache Verschlüsselungsalgorithmen aussperren und die SSH-Verbindung so sicher wie möglich machen.

Sobald eine TCP/UDP-Verbindung zwischen dem Client und dem Server hergestellt ist, wird versucht, eine sichere Verbindung herzustellen.

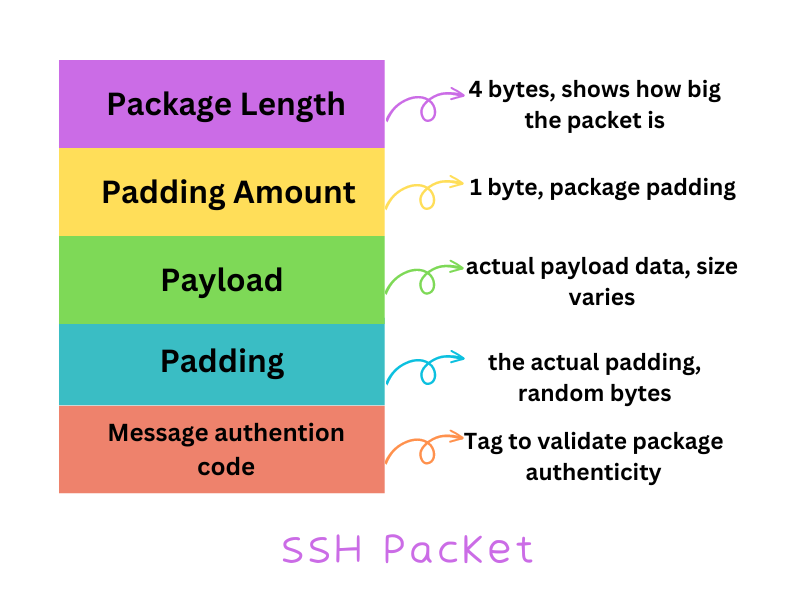

Um besser zu verstehen, wie SSH-Sicherheit funktioniert, sollten wir uns mit dem Inhalt des SSH-Pakets vertraut machen. Ein SSH-Paket besteht aus fünf Komponenten, darunter:

- Paketlänge: 4 Byte; wie groß wird das Paket sein

- Auffüllmenge: 1 Byte; wie viel Füllung hat das Paket

- Nutzlast: die eigentlichen Daten, die übertragen werden; die Größe variiert

- Padding: das eigentliche Padding und nicht die SIZE, die wir zuvor erwähnt haben. Es handelt sich um zufällige Bytes, die mit der Nutzlast kombiniert werden, um die Verschlüsselung zu verbessern.

- Code zur Authentifizierung der Nachricht: Eine Markierung zur Überprüfung der Authentizität des Pakets, um sicherzustellen, dass die Paketdaten nicht verändert werden.

Wenn SSH eine Verschlüsselung implementiert, sind nur die Paketlänge und der Nachrichtenauthentifizierungscode lesbar. Der Client und der Server handeln die Verbindungsparameter über einen Nachrichtenauthentifizierungscode aus. Außerdem können die SSH-Pakete mit verschiedenen Kompressionsalgorithmen komprimiert werden.

Bei Telnet fehlt es an Sicherheit. Es führt eine ungesicherte Authentifizierung durch, um Client und Server zu verbinden. Daher kann jeder böswillige Akteur das Telent-Paket lesen und die Verbindung gefährden.

Authentifizierung

SSH ist ein sicheres Protokoll. Es stützt sich auf die Verschlüsselung mit öffentlichen Schlüsseln zur Authentifizierung von Client und Server. Technisch gesehen kann SSH asymmetrische oder symmetrische kryptografische Algorithmen verwenden, um öffentliche und private Schlüssel zu paaren.

Telent hingegen hat keinen Schutz für die Authentifizierung. Der Authentifizierungsprozess fragt vor dem Verbindungsaufbau nach dem Kontonamen und dem Passwort. Außerdem werden der Benutzername und das Kennwort ungesichert übermittelt und können daher von jedermann eingesehen werden.

Betrieb

Was den Betrieb betrifft, so läuft SSH standardmäßig über den TCP-Port 22. Telnet hingegen verwendet den TCP-Port 23. Verwenden Sie also SSH- oder Telnet-Protokolle, ohne die Portnummer anzugeben. Der Befehl wird versuchen, sich automatisch mit Port 22 bzw. 23 zu verbinden.

Diese Ports sind jedoch bekannt und können von Hackern für unautorisierte Zugriffe verwendet werden.

Um dies zu vermeiden, können Sie die SSH- und Telnet-Protokolle auf andere Ports verlegen. Es ist am besten, die gängigen Ports zu schließen und Ports zwischen 1024 und 65535 zu wählen.

In Telent werden die Befehle im Format Network Virtual Terminal (NVT) gesendet. Der Telent-Server ist in der Lage, dieses Format zu empfangen und zu verstehen. Wie Sie sehen, findet hier keine Verschlüsselung oder Authentifizierung statt.

Bei SSH wird, sobald die Client-Server-Verbindung hergestellt ist, eine Sitzung erzeugt und mit dem Sitzungsschlüssel identifiziert. Dieser Schlüssel verschlüsselt den Datenverkehr bis zum Ende der Sitzung. Außerdem muss der Server den Client verifizieren. Dies geschieht durch die Erzeugung eines SSH-Schlüsselpaars. Nach der Verifizierung wird ein Ende-zu-Ende-Verschlüsselungskanal für eine sichere Datenübertragung geschaffen.

Modell

Sowohl SSH als auch Telnet verwenden das Client-Server-Modell. Das ist großartig, wenn man bedenkt, dass das Client-Server-Modell mehrere Vorteile mit sich bringt, darunter:

- Es kann horizontal skaliert werden, wobei der Server bei Bedarf weitere Ressourcen hinzufügen kann.

- Clients können für geeignete Dateneingaben optimiert werden

- Die Verarbeitung der Anwendung wird zwischen Client und Server aufgeteilt

Geschwindigkeit und Overhead

Um SSH und Telnet wirklich zu verstehen, müssen wir ihre Auswirkungen auf den Overhead kennen. Im Allgemeinen hat SSH mehr Overhead als Telnet, aber in der Praxis werden Sie kaum einen Unterschied bemerken.

Technisch gesehen werden bei Telnet und SSH die Schlüssel nach 1 Stunde Verbindungsdauer oder 1 GB Verbindungsdauer neu gesetzt.

Was die Bandbreite betrifft, so hat SSH mehr Overhead, der sich aber nur minimal auf die Benutzer auswirkt. Was die CPU des Clients und des Servers betrifft, so ist der Overhead minimal, da der AES-Standard bei SSH-Verbindungen funktioniert und implementiert ist.

Kurz gesagt: SSH und Telnet unterscheiden sich weder in der Geschwindigkeit noch im Overhead. Wenn Sie sie jedoch technisch vergleichen, hat SSH einen gewissen Overhead gegenüber Telnet.

SSH und Telnet Anwendungsfälle

In diesem Abschnitt werden wir einige Anwendungsfälle für SSH und Telnet untersuchen.

SSH-Anwendungsfälle

Zu den Anwendungsfällen für SSH gehören:

- Fernausführung von Befehlen

- Sicherer Zugriff auf entfernte Rechnerressourcen

- Übertragen von Dateien aus der Ferne

- Software-Updates aus der Ferne bereitstellen

- Einrichten einer automatischen Dateiübertragung oder Durchführung manueller Übertragungen

Telnet Anwendungsfälle

Zu den Telnet-Anwendungsfällen gehören:

- Fehlersuche bei SSH

- Fehlersuche bei FTP-, SMTP- und Webservern.

- Prüfen, ob ein Port offen ist oder nicht

- Zugriff auf vertrauenswürdige Internet-Netzwerke.

Abschließende Überlegungen: Was ist besser?

SSH ist besser. Es ist ein modernes und aktualisiertes Netzwerkprotokoll, das den Fernzugriff sicher macht. Bis jetzt wurden noch keine Sicherheitslücken darin gefunden. Außerdem ist es einfach zu benutzen und einzurichten.

Telnet hingegen ist in Würde gefallen. Es ist inzwischen fast 50 Jahre alt. Es ist jedoch in aktuellen Szenarien immer noch hilfreich und Sie können es zur Fehlersuche bei SSH oder zur Überprüfung, ob ein Port offen ist, verwenden. Administratoren können Telnet für die Fehlersuche bei den meisten Netzwerkproblemen verwenden.