La superficie de ataque de una organización debe ser lo más reducida posible para minimizar las posibilidades de ataques a la seguridad.

A medida que avanza la tecnología, organizaciones e individuos de todo el mundo optimizan sus operaciones y obtienen mejores resultados.

En el proceso, pueden aprovechar un amplio número de dispositivos, sistemas, servicios, equipos y herramientas, que podrían tener vulnerabilidades.

Esto aumenta su superficie de ataque y las posibilidades de que surjan problemas de seguridad son mayores, dejándolo todo al límite: sus datos, su reputación, su dinero, etc.

Por lo tanto, es importante reducir la superficie de ataque y adoptar enfoques de seguridad sólidos para mejorar la seguridad.

En este artículo, comprenderá las superficies de ataque junto con las estrategias de gestión de superficies de ataque para estar en el lado más seguro.

Comencemos

¿Qué se entiende por superficie de ataque?

En ciberseguridad, la superficie de ataque significa la suma de todos los puntos de entrada y vulnerabilidades (también conocidos como «vectores de ataque») que un atacante puede explotar para obtener acceso a una red, sistema o dispositivo y comprometerlo.

Para una organización, una superficie de ataque podría significar toda la «superficie» o área, incluyendo vulnerabilidades, métodos, servicios, protocolos, API, sistemas, dispositivos, redes y otros puntos finales susceptibles de sufrir ciberataques.

Por lo general, cuanto más amplia sea su superficie de ataque, mayor será el riesgo de ciberataques. Tendrá que proteger cada punto final y cada sistema detectando las vulnerabilidades y eliminándolas, manteniéndolos siempre actualizados y utilizando sistemas de seguridad.

Si no lo hace, pueden desarrollarse vulnerabilidades en sus sistemas, que los ataques pueden encontrar y explotar para ejecutar un ciberataque en toda regla. Como resultado, puede arriesgarse a perder sus valiosos datos a manos de los atacantes, al tiempo que pierde dinero y reputación.

Comprender su superficie de ataque es crucial para determinar las posibilidades y el alcance de los riesgos y prevenir contratiempos de seguridad.

Tipos de superficies de ataque

Las superficies de ataque son de tres tipos:

#1. Superficie de ataque física

Una superficie de ataque física incluye todos los puntos de acceso físicos y vulnerables que un pirata informático puede explotar físicamente y llevar a cabo un ataque de seguridad. Incluye puntos finales como

- Ordenadores de sobremesa

- Ordenadores portátiles

- Tabletas y teléfonos inteligentes

- Dispositivos IoT

- Puertos USB

- Cables de red

- Sistemas WiFi

- Discos duros

- Hardware que contenga datos sensibles

- Cámaras de seguridad

- Información escrita en papel

- Salas de servidores y centros de datos

Los atacantes que explotan estos puntos de entrada pueden ser una entidad externa o una persona con información privilegiada. Los ataques físicos pueden producirse por vectores de ataque como:

- Empleados con malas intenciones que explotan los privilegios de acceso

- Delincuentes que irrumpen en las instalaciones de una empresa y roban dispositivos y datos

- Piratas informáticos que instalan USB infectados con malware y engañan a los usuarios para que conecten sus sistemas

- Manipulación de fuentes de alimentación para interrumpir las operaciones

- Delincuentes que buscan datos confidenciales en contenedores de basura (¡sí, ha leído bien!)

Reforzar la seguridad física, como cerraduras, controles de acceso y cámaras, puede ser de gran ayuda en este caso, junto con la supervisión continua de los riesgos, tanto desde dentro como desde fuera. También debe inspeccionar su hardware con regularidad y deshacerse de los datos sensibles con cuidado para evitar ataques físicos.

#2. Superficie de ataque digital

Se denomina superficie de ataque digital a un espacio virtual que incluye todos los sistemas digitales y las vulnerabilidades existentes en ellos que un atacante puede explotar para ejecutar un ciberataque. Comprende

- Aplicaciones

- Sitios web

- API y código

- Servidores

- Sistemas

- Redes y protocolos

- Servicios en la nube

- Servicios locales

- Puertos

- Otros puntos de entrada/salida

Las superficies de ataque digitales hacen que la infraestructura local y en la nube de las organizaciones sea vulnerable a los ataques. Esto puede ocurrir por las siguientes razones

- Utilización de contraseñas fáciles de adivinar o más débiles.

- Configurar incorrectamente los puertos de red, cortafuegos y otros puntos de entrada

- No actualizar el software, los servicios y los sistemas digitales

- No corregir a tiempo los errores de código en el sistema operativo, firmware, etc

- No utilizar sistemas de seguridad (como cortafuegos, sistemas antivirus, etc.) para salvaguardar los sistemas digitales

- Compartir datos sensibles con demasiadas personas que acceden a demasiados dispositivos que pueden no estar protegidos

Utilice sistemas y servicios de protección sólidos y fiables y aplique políticas de seguridad estrictas a todos los usuarios. También debe encriptar los sistemas, realizar parches y actualizaciones periódicas y mantener a todo el mundo al tanto de los riesgos de seguridad que avanzan para mantenerse seguro.

#3. Superficie de ataque de ingeniería social

Una superficie de ataque de ingeniería social se refiere a todos los usuarios legítimos vulnerables o expuestos a amenazas de ingeniería social.

Los ataques de ingeniería social son un tipo de ataque de ciberseguridad en el que el atacante engaña o manipula a un usuario para que cometa un error o equivocación de seguridad (como visitar un sitio malicioso, descargar malware a través de un adjunto de correo electrónico, realizar transacciones erróneas, etc.).

De esta forma, los ataques comprometen datos sensibles y causan estragos. Sus ejemplos pueden ser ataques como el phishing, el ransomware, etc.

Para reducir la superficie de ataque, aumente la concienciación sobre seguridad entre sus empleados y proporcióneles formación de vez en cuando para que estén al día de los últimos riesgos de ciberseguridad y de cómo mantenerse seguros.

Superficies de ataque físicas frente a digitales

| Superficie de ataque física | Superficie de ataque digital |

| El área completa con sistemas y dispositivos físicos a la que un atacante puede acceder físicamente para comprometerla. | El área virtual con sistemas y dispositivos digitales conectados a la red de la empresa que un atacante pretende comprometer. |

| Incluye puntos finales físicos como ordenadores, discos duros, cámaras, dispositivos IoT, sistemas de red, infraestructura, etc. | Incluye aplicaciones, sitios web, código, datos sensibles, API, servicios en la nube, etc. |

| Puede ocurrir debido a una seguridad física débil, a no deshacerse de papeles con información sensible, a descartes inadecuados de hardware, etc. | Puede suceder debido a contraseñas débiles, no actualizar el software y los dispositivos a tiempo, no solucionar vulnerabilidades, ignorar configuraciones erróneas, etc. |

| Para prevenir los riesgos de seguridad, reduzca la superficie de ataque física, actualice sus dispositivos, refuerce la seguridad física de su infraestructura, utilice cerraduras avanzadas, etc. | Para prevenir los riesgos, reduzca su superficie de ataque digital utilizando contraseñas seguras, actualizando el software y los dispositivos con regularidad, solucionando las lagunas, etc. |

Vector de ataque y superficie de ataque: Cómo se relacionan

Muchas veces, la gente confunde los vectores de ataque y las superficies de ataque, pensando que son lo mismo. En realidad, son diferentes pero están relacionados.

La diferencia entre superficie de ataque y vector radica entre el «qué» y el «cómo».

Superficie deataque = SOBRE QUÉ ataca el atacante

Vector de ataque = CÓMO está atacando el atacante la superficie de ataque

Piense en una superficie de ataque como un área en la que se encuentran cosas como dispositivos, sistemas, servicios, hardware, software, cámaras digitales, etc. Un ataque pretende explotar estas entidades o aprovechar las vulnerabilidades de las mismas para ejecutar un ataque y acceder a datos, dañar la reputación y causar otros desastres.

Por otro lado, un vector de ataque es una vía a través de la cual un pirata informático o un delincuente intenta obtener acceso no autorizado o llevar a cabo un ataque. Estas vías o vectores pueden ser ciberataques (como malware, ransomware, virus, ataques DDoS, etc.), violaciones de datos internos, interceptación de información de la red, etc.

La gestión de la superficie de ataque y su importancia

La gestión de la superficie de ataque (ASM) es un enfoque de seguridad que una organización puede adoptar para mantener su superficie de ataque al mínimo con el fin de prevenir o reducir los riesgos de seguridad, las amenazas y las vulnerabilidades.

He aquí lo importante que puede ser la gestión de la superficie de ataque para su organización:

- Postura de seguridad: Podrá conocer su postura de seguridad y las áreas para optimizar la seguridad. También le ayudará a detectar los riesgos de seguridad presentes y futuros.

- Vulnerabilidades: La gestión de su superficie de ataque le permitirá identificar las vulnerabilidades que acechan a sus dispositivos, sistemas y red y que tienen el potencial de convertirse en un ataque a la seguridad y comprometer a su organización. Así, podrá eliminarlas rápidamente y restablecer la seguridad.

- Permisos de acceso: Analice todos los usuarios y sus permisos de acceso a todos los sistemas y servicios.

Gestionar su superficie de ataque requiere una supervisión proactiva de toda la red de la organización junto con los sistemas, dispositivos y equipos que hay en ella y protegerlos mediante métodos avanzados y fiables como los que se indican a continuación:

#1. Descubra todos los puntos de entrada/salida

El primer paso en la gestión de la superficie de ataque es descubrir todos los puntos de entrada y salida de su organización por los que pueden entrar los atacantes. Puede tratarse de puntos de entrada/salida tanto físicos como virtuales.

Puntos de entrada/salida físicos: Averigüe cuántos dispositivos físicos se utilizan dentro de su red organizativa. Podría tratarse de ordenadores de sobremesa, portátiles, smartphones, discos duros, USB, cámaras, sistemas Wi-Fi, servidores, cables de red, etc. Además, tenga en cuenta su infraestructura para elaborar una estrategia de prevención de intrusiones físicas y robos de dispositivos.

Puntos de entrada/salida virtuales: Haga una lista de todos los sistemas virtuales o basados en software que se utilizan dentro de su red organizativa. Podría tratarse de su sitio web, API, aplicaciones, correos electrónicos, cuentas de redes sociales, red Wi-Fi, software que utiliza para las operaciones, sistemas IoT, servicios en la nube, protocolos de red, etc.

Por lo tanto, documente todos los puntos de entrada/salida para que sea más fácil proceder con los siguientes pasos en la gestión de la superficie de ataque.

#2. Analice su superficie de ataque

Una vez que tenga la lista de todos los activos de su organización que los atacantes pueden explotar, realice un análisis de cada uno de ellos para averiguar las vulnerabilidades de seguridad que presentan y los riesgos que conllevan. También le ayudará a comprender los vectores de ataque asociados a cada activo. De este modo, podrá elaborar mejores estrategias de prevención exclusivas para cada uno de ellos.

Para ello, analice los datos que cada activo procesa, almacena y transmite. Además, compruebe si su red, sistemas y dispositivos están bien configurados o no. También debe hacer un seguimiento de quién utiliza qué dispositivos, sistemas y datos para mantener bajo control los permisos de acceso. Para ello, determine los roles de los usuarios y qué recursos y permisos de acceso necesitan. Compruebe si hay permisos que excedan las necesidades.

Aparte de eso, compruebe el comportamiento de los diferentes usuarios y equipos para tomar nota de cualquier actividad sospechosa. Siga rastreando también las actividades en diferentes puntos finales y sistemas para detectar riesgos y vulnerabilidades.

#3. Priorice los riesgos

Tras analizar toda la organización y detectar las vulnerabilidades de seguridad, priorice cada riesgo y vulnerabilidad en función de su gravedad. Y para ello, puede asignar algún tipo de puntuación de gravedad a cada vulnerabilidad.

También puede clasificar las vulnerabilidades en: muy graves, graves y menos graves. Y dentro de cada categoría, puede establecer la prioridad en cuanto a qué vulnerabilidades remediar primero.

Al priorizar las vulnerabilidades, puede tener en cuenta las funciones y operaciones de su organización. Así, los sistemas y servicios que necesita para sus operaciones habituales pueden arreglarse primero y el trabajo no se retrasa. Además, puede tener en cuenta la sensibilidad de los datos. Esto le ayudará a arreglar primero los sistemas y dispositivos que contengan datos sensibles.

Como resultado de esta priorización, las vulnerabilidades graves pueden arreglarse más rápido y los riesgos de ciberseguridad pueden eliminarse rápidamente para aumentar la seguridad general.

#4. Remediar

Una vez que haya priorizado los problemas de seguridad y las vulnerabilidades, es el momento de remediarlos definitivamente, reducir la superficie de ataque y restaurar la seguridad en su organización.

Comience a remediar los problemas que sean de alta prioridad y luego pase gradualmente a otros riesgos. Además, tenga en cuenta lo siguiente:

- Céntrese en reducir la superficie de ataque de su organización para poder minimizar los riesgos.

- Asegúrese de que cada usuario tiene acceso a un número limitado de puntos finales y a los recursos suficientes para ayudarles a completar su trabajo con eficacia.

Debe contar con una sólida estrategia de gestión de riesgos que utilice procesos, tecnologías y herramientas eficaces para cerrar las brechas de seguridad y solucionar las vulnerabilidades.

Además, emplee cortafuegos avanzados y software antivirus, refuerce la seguridad física, utilice mecanismos de encriptación, habilite controles de acceso y utilice otras medidas de seguridad eficaces para mejorar la seguridad. En caso de que haya sufrido algún ataque, ponga en marcha un buen plan de recuperación de desastres y asegure todos los sistemas y dispositivos expuestos.

#5. Supervise continuamente

Siga supervisando su red, dispositivos y otros puntos finales para poder detectar los problemas más rápidamente y evitar que se conviertan en ataques de ciberseguridad. También debe evaluar y auditar periódicamente su red organizativa y sus puntos finales para eliminar problemas como configuraciones erróneas del sistema operativo, actualizaciones fallidas, software obsoleto, datos sensibles expuestos, permisos no solicitados, etc.

Cómo reducir la superficie de ataque

Estas son algunas de las estrategias que puede aplicar para reducir la superficie de ataque:

#1. Escaneado regular

Analice regularmente sus sistemas y dispositivos en busca de problemas de seguridad. En cuanto detecte alguna actividad sospechosa o laguna de seguridad, resuélvala de inmediato. Esto le ayudará a prevenir ataques de seguridad.

Puede hacerlo manualmente o utilizar un software de escaneado automatizado para detectar y solucionar los problemas. No olvide escanear tanto los servicios y sistemas en la nube como los locales, ya que los ataques pueden venir de cualquier parte.

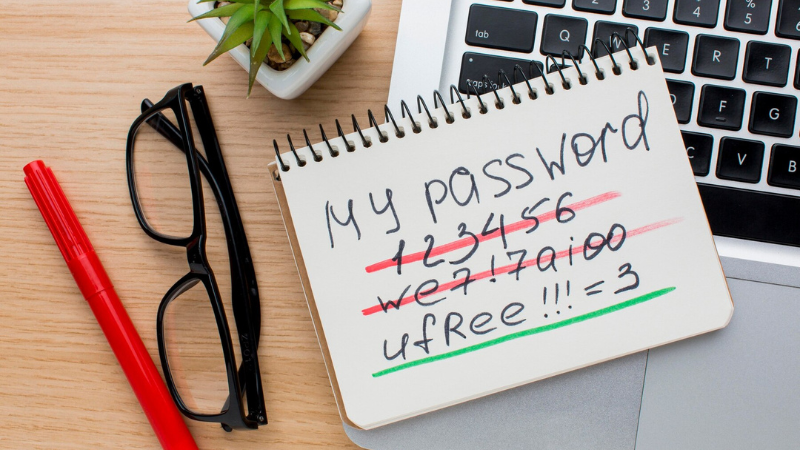

#2. Utilizar contraseñas fuertes y únicas

Utilice siempre contraseñas fuertes y únicas para sus sistemas y servicios y anime a todos los miembros de su organización a hacer lo mismo.

Dígales que no utilicen contraseñas débiles que sean demasiado fáciles de adivinar, como sus propios nombres, fecha de nacimiento, etc. ni que utilicen una sola contraseña para acceder a todo.

#3. Utilice políticas de seguridad sólidas

Elabore políticas de seguridad sólidas que todos deban seguir, independientemente del rango o función que tengan dentro de la organización. Además, los terceros con los que colabore también deben cumplir sus políticas de seguridad para reducir la superficie de ataque.

#4. Enfoques de seguridad

Para estar en el lado más seguro, enfoques como Confianza Cero y el acceso menos privilegiado pueden ayudar a reducir la superficie de ataque. Le ayudarán a proteger su organización tanto de las amenazas internas como de las externas pidiéndoles que muestren pruebas de que están autorizados y autenticados para acceder a un sistema, red o datos.

Estos enfoques de seguridad garantizarán que sólo las personas autorizadas puedan acceder a los sistemas asignados cuando sea necesario.

#5. Herramientas y servicios

Cuando utilice servicios y herramientas de terceros, asegúrese de utilizar sólo los seguros, ya sea para el desarrollo, la implantación, el pago o cualquier otra cosa. Para ello, compruebe sus capacidades de seguridad y cumplimiento.

#6. Mantenga los sistemas actualizados

Todos los servicios y sistemas que utilice deben actualizarse periódicamente. Esto le asegurará que está utilizando un software que tiene las últimas capacidades de seguridad en él. Absténgase de utilizar sistemas obsoletos que puedan tener vulnerabilidades en ellos.

Además, intente minimizar la cantidad de código en ejecución. Si algunos no son necesarios, elimínelos.

#7. Concienciación y formación

Mantener a todo el mundo en su empresa al tanto de los últimos riesgos y de cómo combatirlos es gratificante. Animará a sus empleados a tomarse en serio los riesgos de seguridad, a comprender las consecuencias y a mantenerse seguros.

Por lo tanto, lleve a cabo sesiones de concienciación y formación periódicamente y permítales estar al día de los últimos avances en el mundo de la seguridad para que se protejan a sí mismos y a su organización.

#8. Utilice herramientas de gestión/monitorización de la superficie de ataque

Una herramienta de gestión o supervisión de la superficie de ataque es una solución de software para automatizar el proceso de supervisión y gestión de la superficie de ataque de una organización.

Le ayudará a proteger su red, sus datos y sus sistemas de los ataques. Sus capacidades incluyen el descubrimiento de activos, la clasificación de riesgos, la asignación de puntuaciones de riesgo y la supervisión de sistemas.

Algunas de las mejores herramientas de gestión o supervisión de la superficie de ataque son

- Microsoft Defender

- upGuard

- Falcon Security

- Halo Security

- Wiz

- Cortex Xpanse

- Bitsight

Conclusión

Reducir la superficie de ataque es crucial para que las organizaciones modernas disminuyan los riesgos de seguridad y eviten pérdidas en términos de datos, dinero y reputación en el mercado. Espero que la información anterior sobre la superficie de ataque y cómo gestionarla le ayude a mantenerse protegido.