AWS (Amazon Web Services) proporciona una robusta plataforma en la nube para alojar su aplicación, infraestructura pero la seguridad es algo de lo que tiene que ocuparse usted mismo.

Hay muchos incidentes en los que un atacante hackea la cuenta de AWS y abusa de ella para sus fines o simplemente por diversión.

Me encontré con este post en Quora, donde la cuenta de AWS del usuario fue hackeada y ¡recibió una factura de 50.000 dólares!

Una sola fuga de información confidencial puede costarle muy cara y dañar su reputación. Entonces, ¿cómo puede asegurarse de que ha tomado todas las medidas necesarias para proteger la cuenta de AWS?

Una forma de hacerlo es seguir manualmente las directrices de seguridad del sector, lo que requiere mucho tiempo y es propenso a errores humanos. O puede utilizar el siguiente SaaS (software como servicio) para auditar automáticamente su plataforma AWS en busca de lagunas de seguridad y errores de configuración.

Nota: Los escáneres de vulnerabilidades siguientes son específicos para la nube de AWS y no para sitios web o aplicaciones web.

Exploremos qué opciones tenemos…

Actualización: ¿utiliza Google Cloud Platform (GCP)? Eche un vistazo al escáner de seguridad de GCP.

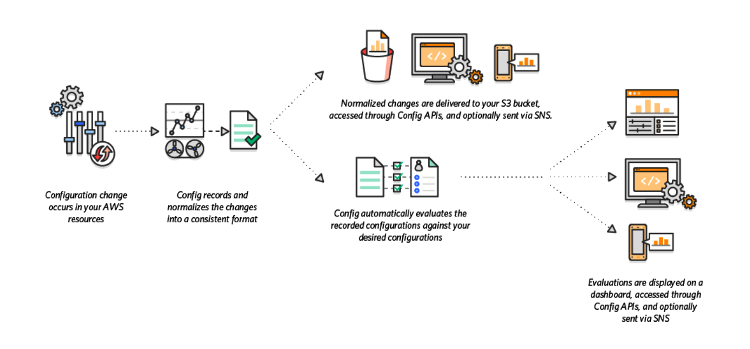

AWS Config

AWS Config es una herramienta eficaz para valorar, evaluar, registrar y auditar las configuraciones de los recursos de su entorno AWS. Simplifica el análisis de seguridad, la auditoría de conformidad, la solución de problemas operativos y la gestión de cambios.

características clave

- Proporciona monitorización, evaluación y registro continuos de las configuraciones de los recursos.

- Le permite descubrir recursos, registrar las configuraciones en su entorno de AWS y conservar información importante sobre sus cambios y eliminaciones.

- Automatice la evaluación de las configuraciones de recursos de AWS registradas frente a los valores esperados.

- Solucione rápidamente los problemas operativos determinando los cambios recientes en la configuración de los recursos que causan los problemas.

- Apoya los procesos de gestión de cambios manteniendo un registro de los recursos creados, actualizados y eliminados, al tiempo que le notifica cualquier modificación.

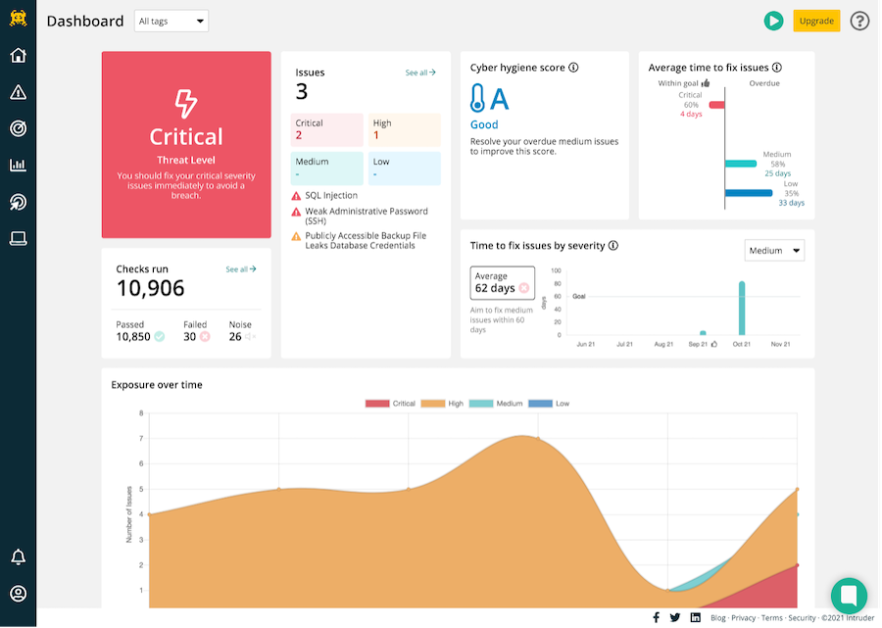

Intruder

Intruder es un moderno escáner de vulnerabilidades, diseñado desde el primer día para trabajar sin problemas con los tres principales proveedores de la nube, AWS, GCP y Azure. Está preparado para la empresa y ofrece un motor de escaneado de seguridad de nivel gubernamental y bancario sin complejidad.

Intruder convierte la seguridad en la nube en un juego de niños al permitirle supervisar fácilmente sus sistemas en la nube, descubrir nuevos activos y sincronizar automáticamente sus objetivos de escaneado. Observa continuamente lo que usted expone a Internet y envía notificaciones sobre cambios importantes, como cuando cambian los puertos y servicios abiertos que, de pasar desapercibidos, podrían provocar una brecha de seguridad.

Sin embargo, a diferencia de algunos escáneres de vulnerabilidades que sólo funcionan en la nube, Intruder es capaz de supervisar sin problemas sus redes periféricas tradicionales, aplicaciones web y entornos internos también, para una experiencia de gestión de vulnerabilidades todo en uno y sin esfuerzo.

Sus sólidas comprobaciones de seguridad incluyen la identificación de

- Falta de parches

- Configuraciones erróneas

- Problemas de aplicaciones web como OWASP top 10, inyección SQL y cross-site scripting

- Problemas de CMS

Intruder escanea proactivamente sus sistemas en busca de nuevas vulnerabilidades, manteniéndole protegido contra las amenazas más recientes. Este tipo de acción proactiva es esencial para los equipos ocupados que no tienen tiempo para la investigación manual.

Puede probar Intruder durante 30 días de forma gratuita.

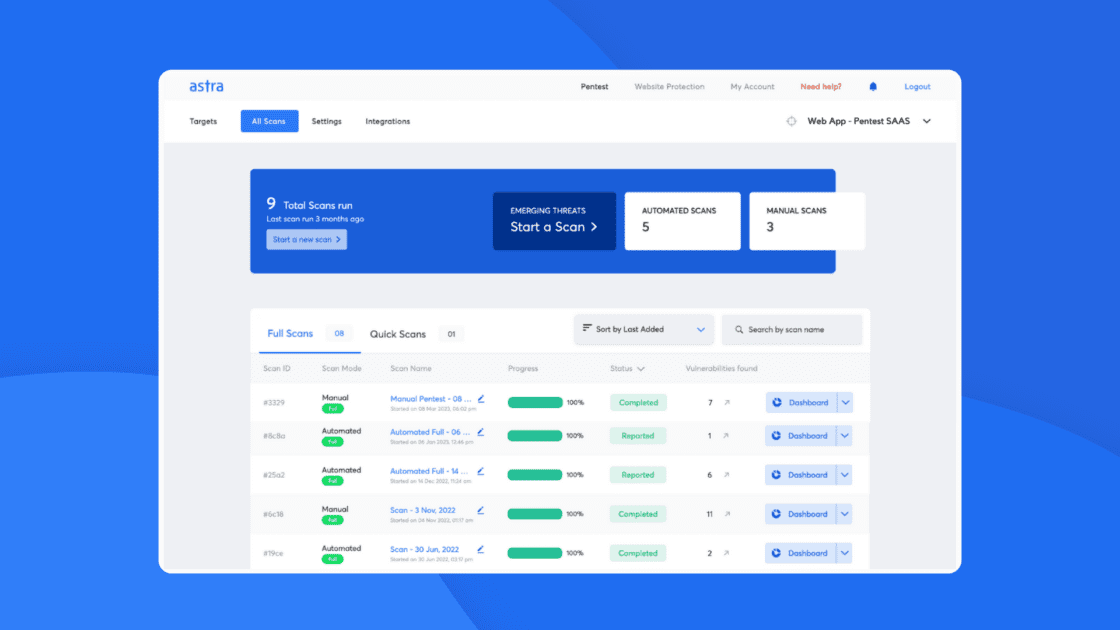

Astra Pentest

AstraPentest es una plataforma VAPT al estilo hacker que combina pentest automatizados y manuales para crear una plataforma de pentest única en su clase. Ofrece un tablero interactivo donde puede monitorear la auditoría y ver el análisis detallado para cada vulnerabilidad descubierta, junto con los pasos recomendados para solucionar esas vulnerabilidades.

Astra ofrece tanto el escaneado de caja blanca como de caja negra de su infraestructura de AWS. La revisión de seguridad incluye el escaneo de sus políticas IAM, instancias EC2 & otros servicios como S2, RDS, Lambda, etc.

El Pentest en profundidad de Astra garantiza que toda su infraestructura AWS es estanca y segura. Otras características notables de Astra Pentest son:

- Revisión de la configuración de la nube de las configuraciones de AWS para comprobar sistemáticamente cualquier vulnerabilidad y garantizar que se siguen las últimas y mejores prácticas de seguridad.

- Pruebas de errores de lógica empresarial para evaluar la susceptibilidad de la infraestructura de AWS a la escalada de privilegios o la elusión de restricciones de seguridad.

- Escaneo detrás de los inicios de sesión utilizando la extensión Chrome de Astra para escanear áreas de aplicaciones web alojadas en su AWS para encontrar cualquier vulnerabilidad interna.

- Gestión de vulnerabilidades en función del riesgo basada en puntuaciones de riesgo procesables, vídeos POC y colaboración contextual para una rápida aplicación de parches a las vulnerabilidades.

- Escaneos de conformidad para PCI-DSS, ISO27001, HIPAA, GDPR, SOC2, etc.

- Las pruebas de penetración realizadas por expertos en seguridad cuentan con más de 8000 casos de prueba para ayudar en la detección de vulnerabilidades.

- CI/CD Las integraciones de los escáneres de vulnerabilidades web con aplicaciones como Slack, Jira, GitHub, GitLab y más están disponibles para hacer un cambio de DevOps a DevSecOps sin problemas.

- Los informes de vulnerabilidad procesables proporcionan amplios detalles de la vulnerabilidad, puntuaciones de riesgo procesables basadas en datos contextuales y puntuaciones CVSS para una fácil remediación.

- Los paneles de colaboración permiten la colaboración entre el equipo de pentesting y el equipo de desarrollo para una rápida gestión de las vulnerabilidades.

- Los Certificados Pentest de Astra, reconocidos por la industria, son verificables públicamente y muestran la fiabilidad de los servicios.

- asistencia al cliente experta 24/7 que ayuda a resolver las dudas de los clientes a través del panel de control o del equipo de asistencia en 24 horas. Amplia integración con Slack para recibir alertas y gestionar las vulnerabilidades dentro de Slack.

- Se proporcionan rescans para garantizar que se han mitigado todas las vulnerabilidades.

¡Elija entre los variados paquetes proporcionados por Astra para satisfacer sus requisitos de seguridad de AWS con facilidad!

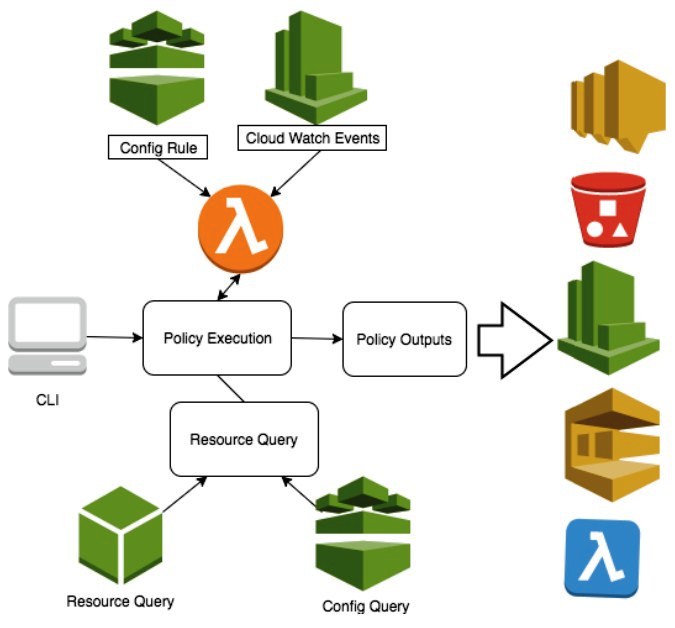

Custodio de la nube

CloudCustodian es un flexible motor de reglas de código abierto para gestionar los recursos y cuentas de la nube de AWS con el fin de garantizar la seguridad y el cumplimiento de las políticas. Esto le permite gestionar y optimizar la seguridad, los costes y la gobernanza de su entorno en la nube de AWS.

Características principales de Cloud Custodian

- Proporciona comprobaciones de conformidad en tiempo real e informa sobre las infracciones.

- Le permite controlar los costes mediante la gestión de los recursos no utilizados y fuera de horario.

- Un despliegue flexible que le permite ejecutar la herramienta en una instancia, localmente o sin servidor.

- Capacidad para administrar usuarios y aplicar políticas de seguridad en el entorno de la nube de AWS

- Consolida varias funciones en una herramienta flexible y ligera con métricas e informes unificados.

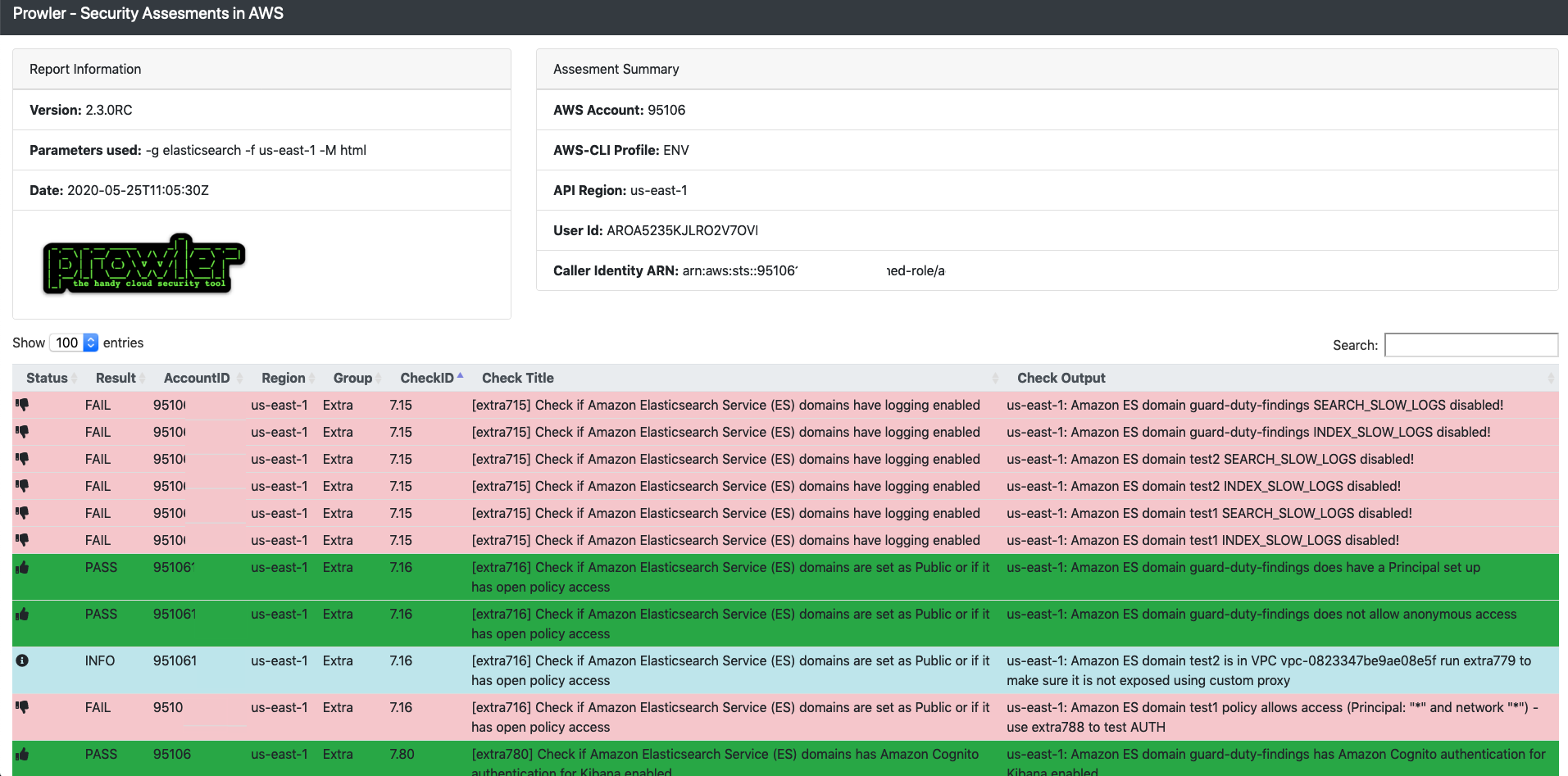

Prowler

Prowler es una herramienta de evaluación, auditoría y refuerzo de la configuración de seguridad de una cuenta de AWS que también comprueba la conformidad con las normas de seguridad de las Fundaciones de AWS de la CEI. Además, la herramienta realiza más de 100 comprobaciones adicionales, como HIPAA, GRDR, preparación forense, límites de confianza, etc.

La herramienta de línea de comandos Prowler cubre varias prácticas de gestión de identidad y acceso, registro, monitorización y otras actividades de evaluación de la seguridad en cuentas de Amazon como Redshift, CloudFront, ElasticCache, Elasticsearch, API Gateway y otras.

Aspectos destacados

- Evaluación exhaustiva de la postura de seguridad de sus cuentas de AWS

- Se integra con otras herramientas como Cloud Security Suite, Telegram, etc.

- Compruebe varias cuentas de AWS en paralelo

- Ejecute comprobaciones específicas sin tener que realizar la prueba completa

- Identifique los activos no cubiertos por los sistemas de seguridad

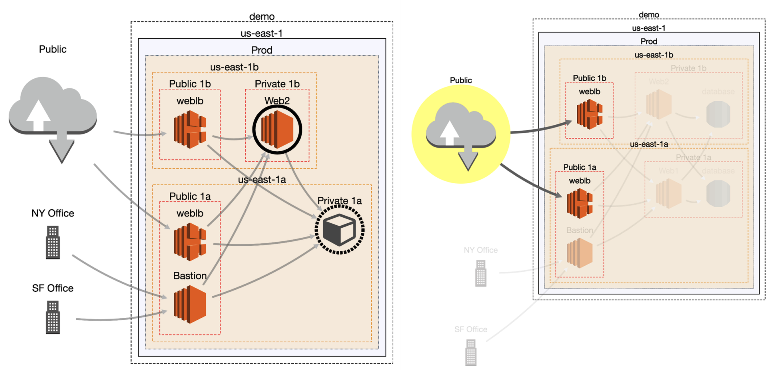

Cloudmapper

Cloudmapper es una herramienta de código abierto que le permite analizar y construir una visualización interactiva de los activos, servicios y otros componentes de su entorno AWS.

En general, la herramienta permite a los desarrolladores comprobar y comprender el tipo de entornos que han construido. Para ello, recopila los datos de sus cuentas de AWS y luego los convierte en un formato accesible desde el navegador.

Normalmente, Cloudmapper presenta el análisis en forma de diagramas de red para los entornos en la nube de AWS. La presentación visual le permite comprender sus cuentas, cómo se relacionan con los recursos de la nube, así como establecer si existen errores de configuración u otros problemas.

Esto le permite

- Ver la complejidad de la cuenta de AWS, su tamaño, las regiones a las que sirve, etc.

- Establecer los recursos que pueden comunicarse entre sí dentro del entorno

- Realizar auditorías de seguridad y compartir fácilmente la información del análisis.

- Identificar los recursos expuestos públicamente

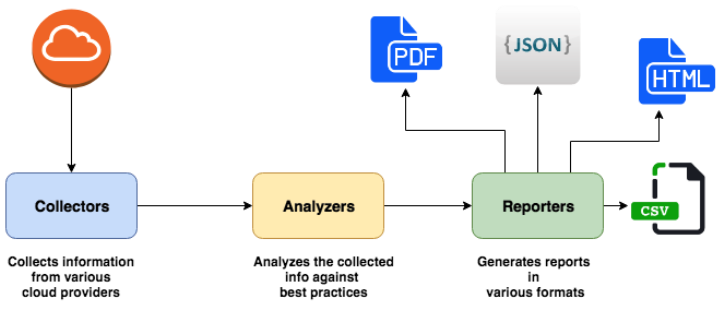

Informes sobre la nube

Cloud reports de Tensult es una herramienta de código abierto basada en node.js para recopilar y analizar una amplia gama de información de varios componentes de la nube. La herramienta compara los resultados con las mejores prácticas.

A continuación, genera informes, que suelen estar en HTML, CSV, JSON o PDF, para mostrar los distintos servicios de AWS en funcionamiento junto con las mejores prácticas que debe seguir. También contiene los problemas que ha identificado, así como su impacto en sus servicios.

Los informes en HTML suelen ser accesibles a través de un navegador web, mientras que los de JSON, CSV y PDF se almacenan en una carpeta. Cada uno de ellos tiene una marca de tiempo para facilitar su identificación y acceso cuando se ejecutan varios escaneos.

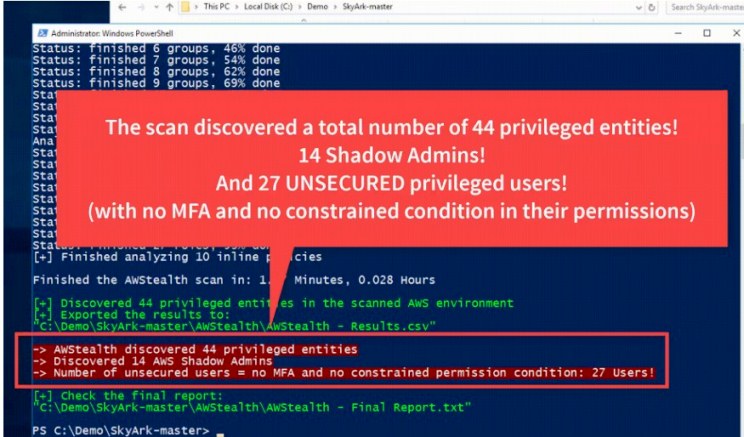

AWStealth

AWStealth es una seguridad que los equipos de herramientas utilizan para descubrir las entidades más privilegiadas en el entorno de la nube de AWS. Los resultados del escaneado muestran los usuarios con permisos excesivos, arriesgados o sensibles. Y esto permite a los equipos de seguridad identificar las cuentas más privilegiadas que necesitan proteger adecuadamente de posibles ataques y exploits.

Entre las entidades típicas de AWS con privilegios sensibles que deben estar en el radar se incluyen los administradores directos, así como los arriesgados administradores en la sombra.

De este modo, AWStealth permite a los equipos de seguridad prevenir las amenazas derivadas de los administradores en la sombra y otras vulnerabilidades de las cuentas con privilegios.

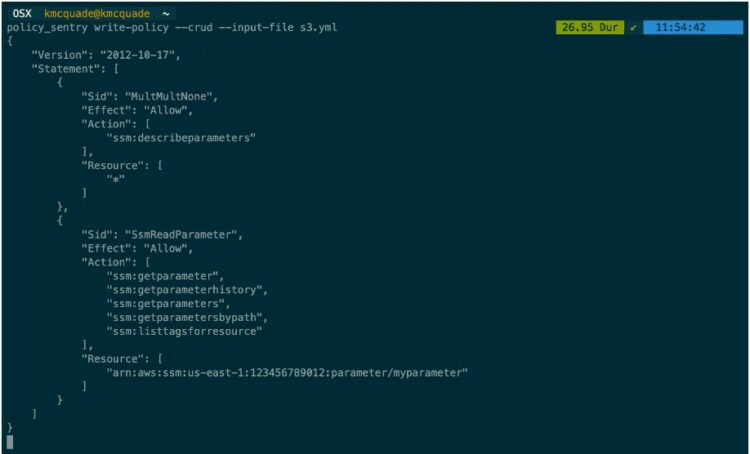

Policy sentry de Salesforce

Policysentry es una herramienta de gestión de privilegios IAM de AWS. Cuenta con un generador de políticas de privilegios mínimos de IAM, un mecanismo de auditoría y una base de datos de análisis. La herramienta compila tablas de base de datos según la documentación de AIM sobre los recursos, las acciones y las claves de condición. A continuación, utiliza estos datos para crear políticas de mínimos privilegios de IAM.

Aspectos destacados

- Simplifica la redacción de políticas IAM basadas en la seguridad

- Limita el impacto de una violación de la seguridad, ya que un atacante que acceda al sistema con las credenciales de un usuario sólo tendrá los privilegios mínimos que no le permitan realizar tareas administrativas.

- Cree de forma automática y sencilla políticas IAM seguras, eliminando así las tediosas pruebas manuales que requieren un mayor nivel de conocimientos técnicos.

Komiser

Komiser es una completa herramienta de inspección y análisis que le ayuda a supervisar y controlar los gastos de su plataforma en la nube de AWS. La herramienta de optimización de costes de código abierto puede inspeccionar la plataforma en nube y comprobar una amplia gama de problemas de configuración y costes. De este modo, descubre cualquier coste oculto y le ofrece recomendaciones para ayudarle a ahorrar y mantenerse dentro del presupuesto.

Características principales

- Le permite analizar y gestionar el uso, el coste, la seguridad y la conformidad de su plataforma AWS desde un único lugar y en tiempo real.

- Le proporciona la visibilidad de todos los servicios que está utilizando

- Identifique y aborde las vulnerabilidades, así como los problemas de conformidad en las configuraciones y el entorno de AWS.

- Obtenga visibilidad de todos sus servicios y de cómo controlar los costes y maximizar el retorno de la inversión.

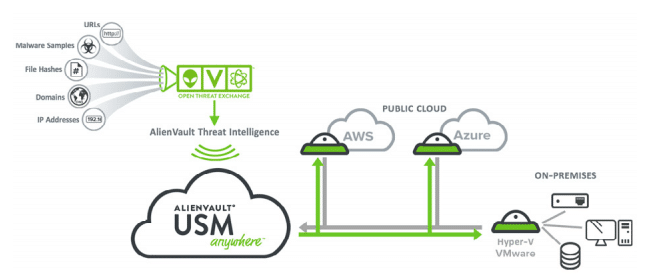

Bóveda Alien

Alien Vault USM (Unified Security Management), uno de los líderes del mercado en soluciones SIEM (Security Information and Event Management) para AWS.

USM es una plataforma única de monitorización de la seguridad que proporciona visibilidad de lo que está ocurriendo para que pueda tomar el control total de la nube de AWS y gestionar los riesgos.

Algunas de las características esenciales incorporadas son:

- Supervisión y alerta de registros de S3 y ELB, CloudTrail, integridad de archivos, flujo de VPC

- Correlación de eventos

- Descubrimiento de activos mediante red, API, software y servicio

- Escaneo de vulnerabilidades para la red, la nube y la infraestructura

- Detección de intrusiones para la nube, la red y el host

Alien Vault proporciona inteligencia sobre amenazas procesable, que está impulsada por OTX (inteligencia sobre amenazas abierta). Funciona con el modelo de responsabilidad compartida de Amazon. Con la ayuda de sensores nativos de AWS, puede detectar siempre que se aprovisione una instancia sospechosa, se cree un nuevo usuario, se modifique un grupo de seguridad, etc.

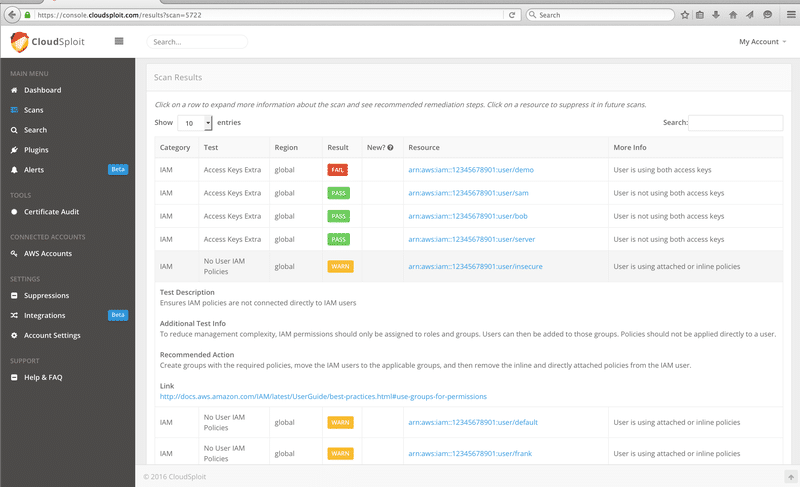

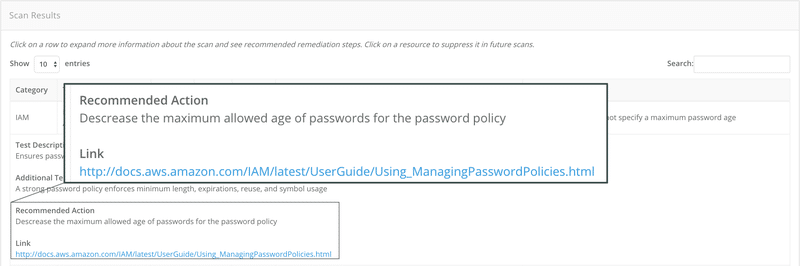

CloudSploit

CloudSploit es capaz de detectar cientos de amenazas en la cuenta de AWS mediante el escaneado de seguridad automatizado y la monitorización de la configuración.

Puede utilizar CloudSploit en todas las regiones de AWS, y no sólo proporciona los resultados del escaneado, sino también la recomendación para solucionar los problemas.

CloudSploit ofrece API, lo que resulta útil si desea integrar el escaneado de seguridad en su aplicación. Lo bueno es que no necesita instalar ningún agente en su servidor para ser monitorizado.

Puede ponerlo en marcha de forma GRATUITA para realizar escaneos ilimitados bajo demanda. Y si lo que busca es un escaneo automatizado, correos electrónicos de búsqueda de riesgos, flujos de eventos en tiempo real, etc. entonces tiene que pagar por ello.

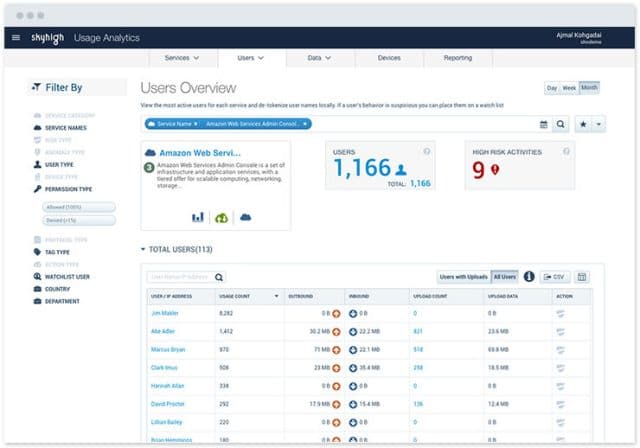

Skyhigh

Skyhigh, proporciona una completa monitorización de seguridad, auditoría, conformidad y remediación para la infraestructura de AWS.

Algunas de las características esenciales de Skyhigh son:

- Pista de auditoría completa de la actividad de los usuarios

- Detección de amenazas internas, cuentas comprometidas

- Auditoría de conformidad, permisos de usuario y configuración de seguridad

- Aplicación de políticas de prevención de pérdida de datos

- Supervisión de la actividad en la nube

- IAM, acceso a cuentas, análisis del comportamiento de los usuarios

- Integración con SIEM e IDM

- Remediación multinivel

Admite una investigación forense e incluye automáticamente los datos de resolución de amenazas en el aprendizaje automático para mejorar la precisión de la detección.

Qualys

Qualys, uno de los líderes de la industria en la plataforma de escáner de vulnerabilidades para el sitio web, red proporcionar una visibilidad total de la nube de AWS para asegurar y compilar de las políticas internas y externas.

Qualys proporciona un agente de nube que se puede instalar en EC2 o en el origen en AMI para el descubrimiento automatizado de activos, clasificación, supervisión y corrección de vulnerabilidades.

ScoutSuite

ScoutSuite es una herramienta de código abierto basada en python para ver la postura de seguridad del entorno de AWS. Obtiene datos de CloudTrail, S3, AMI, EC2, etc. y los presenta en formato HTML.

Los elementos de riesgo se categorizan automáticamente y se denotan en peligro y advertencia con color rojo y amarillo, respectivamente.

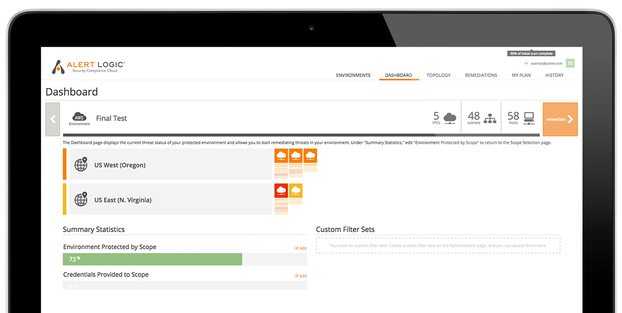

Lógica de alertas

Mejore su postura de seguridad de AWS con Alert Logic Cloud Insight. Alert Logic es capaz de inspeccionar la infraestructura de pila completa, incluida la red, el código abierto y el software empresarial frente a más de 90000 vulnerabilidades conocidas.

Algunas de las capacidades clave esenciales de Alert Logic son:

- Mapa topológico visual para una priorización más rápida

- Priorización de remediación basada en la gravedad de las vulnerabilidades

- Seguimiento de las tendencias de mejora

- Fácil integración con SecOps y DevOps mediante API RESTful

- Comprobaciones exhaustivas sin agente

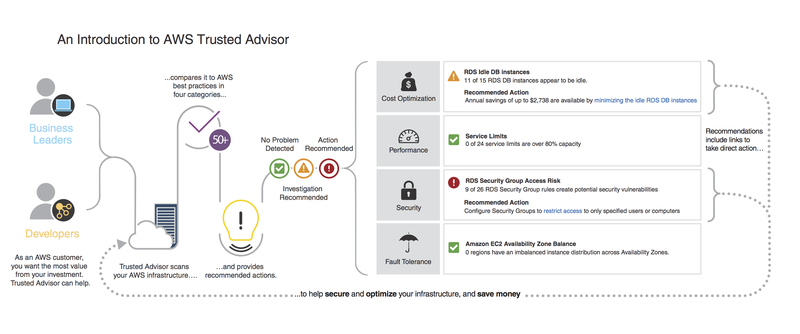

Asesor de confianza de AWS

La lista no estará completa sin mencionar AWS Trusted Advisor, una guía en tiempo real para mejorar la seguridad y reducir los costes siguiendo las mejores prácticas de AWS.

Conclusión

AWS proporciona seguridad en la infraestructura principal, pero lo que usted implemente, configure es su responsabilidad. Espero que la solución de análisis de seguridad de AWS mencionada anteriormente le ayude a mantener su entorno en la nube de AWS seguro y rentable.