Las pruebas de penetración se han convertido en una parte esencial de cualquier estrategia moderna para proteger las aplicaciones web. Utilizar las herramientas de pruebas de penetración adecuadas puede ayudarle a encontrar riesgos de seguridad en sus aplicaciones web o en su infraestructura antes de que alguien los explote.

Personalmente, le aconsejo que considere la posibilidad de realizar una prueba de penetración cada seis meses y antes de cualquier cambio importante en el código o la infraestructura.

Indusface WAS

Para las pruebas de penetración, Indusface WAS (Web Application Scanner) es su software de referencia, que está muy bien valorado en G2. No sólo incorpora el escaneado de vulnerabilidades, sino también el pen-testing gestionado y el escaneado de malware.

Algunas de las tareas que se pueden realizar en Indusface WAS desde la perspectiva del pen-testing incluyen escaneos programados, explotación de vulnerabilidades conocidas, pruebas de concepto ilimitadas, puntuaciones de riesgo y soporte gestionado de expertos en pen-testing.

Se asegura de que su sitio web y la aplicación son monitoreados continuamente para encontrar vulnerabilidades comunes como SQL Injection, OWASP Top 10 vulnerabilidades, Cross-site Scripting, y más. Indusface WAS está diseñado para ser simple para que pueda estar protegido de forma rápida y sin esfuerzo.

Además, el software de pen-testing comprueba de forma proactiva su aplicación en busca de amenazas recién descubiertas poco después de que se divulguen.

Combinando la herramienta de evaluación de vulnerabilidades y las tácticas de ataque manual, analizarán los informes de escaneo teniendo en cuenta el contexto empresarial de las vulnerabilidades identificadas, asegurando cero falsos positivos y priorizando las vulnerabilidades peligrosas.

Indusface WAS es compatible con plataformas como Android, iOS y Windows. Es único en las pruebas de penetración de API y ayuda a garantizar que sus puntos finales de API están configurados para satisfacer las demandas de seguridad emergentes.

Con Indusface WAS, encuentre cada vulnerabilidad y maximice la fuerza de su seguridad.

Nessus

Nessus permite ejecutar escaneos basados en credenciales en diferentes servidores. Además, sus plantillas preconfiguradas le permiten trabajar en varios dispositivos de red, como cortafuegos y conmutadores.

Uno de los principales objetivos de Nessus es hacer que las pruebas de penetración y la evaluación de vulnerabilidades sean sencillas e intuitivas.

Para ello, ofrece informes personalizables, políticas y plantillas predefinidas, actualizaciones en tiempo real y una funcionalidad única para silenciar ciertas vulnerabilidades de modo que no aparezcan durante un tiempo determinado en la vista por defecto de los resultados del escaneado.

Los usuarios de la herramienta destacan la posibilidad de personalizar los informes y editar elementos como logotipos y niveles de gravedad.

La herramienta ofrece posibilidades de crecimiento ilimitadas gracias a una arquitectura de plugins. Los propios investigadores del proveedor añaden continuamente plugins al ecosistema para incorporar compatibilidad con nuevas interfaces o nuevos tipos de amenazas que se descubren.

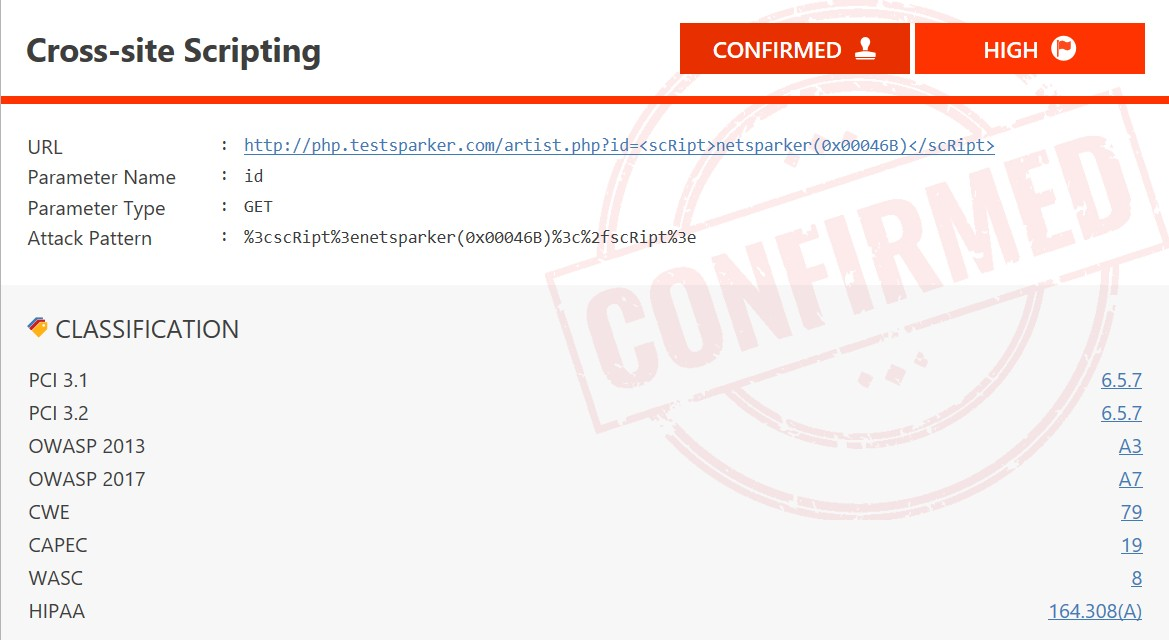

Invicti

Las soluciones de pruebas de penetración como el escáner de vulnerabilidades Invicti permiten a las empresas escanear miles de aplicaciones web y API en busca de vulnerabilidades en cuestión de horas.

También pueden integrarse en un ciclo de vida de desarrollo de software (SDLC) para escanear periódicamente las aplicaciones web en busca de vulnerabilidades que puedan aparecer con cada cambio de código. De este modo se evita que las brechas de seguridad se abran paso en entornos vivos.

Un aspecto importante de las herramientas de pruebas de penetración es la cobertura, lo que significa que la herramienta debe cubrir todas las alternativas posibles de una aplicación web o una API web. Si existe un parámetro vulnerable en una API o una aplicación, y ese parámetro no se prueba, la vulnerabilidad no se detectará.

El escáner de seguridad de aplicaciones web de Invicti destaca por ofrecer la cobertura más amplia posible para que ninguna vulnerabilidad pase desapercibida.

Invicti utiliza un motor de rastreo basado en Chrome que puede interpretar y rastrear cualquier aplicación web, independientemente de si es heredada o de nueva generación, siempre que esté disponible a través de los protocolos HTTP y HTTPS.

El motor de rastreo de Invicti es compatible con JavaScript y puede rastrear aplicaciones HTML 5, Web 2.0, Java, de una sola página, así como cualquier aplicación que utilice marcos JavaScript como AngularJS o React.

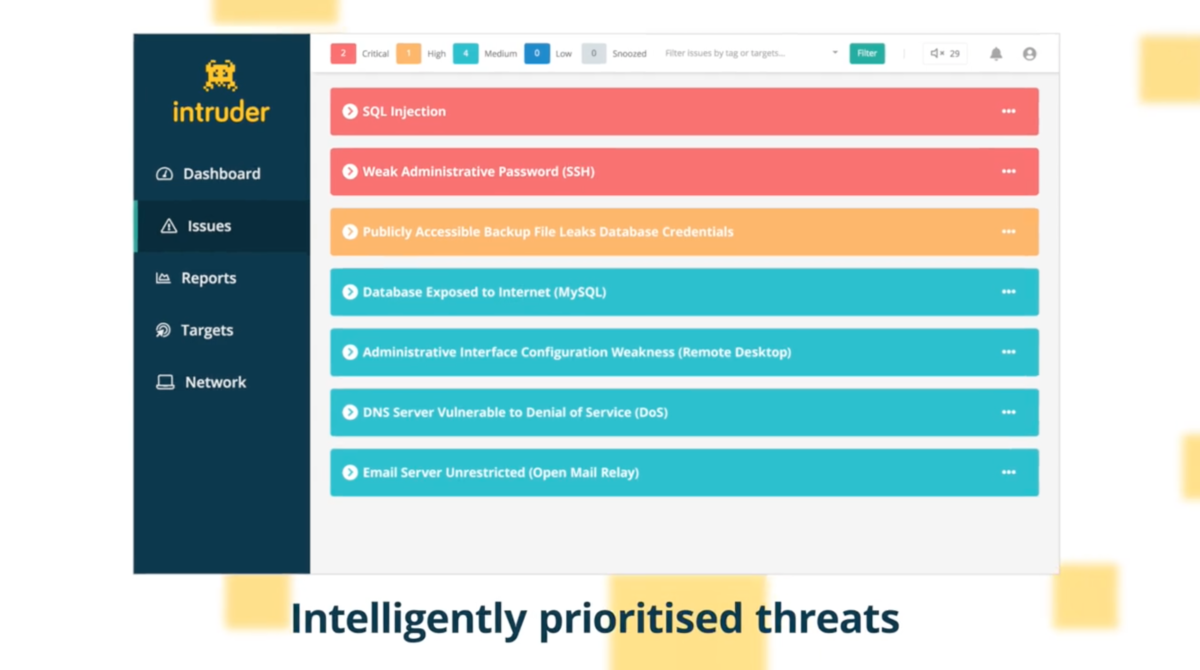

Intruder

Intruder es un escáner automatizado de vulnerabilidades capaz de encontrar puntos débiles de ciberseguridad en la infraestructura digital de una organización, evitando la costosa pérdida o exposición de datos.

Intruder se integra perfectamente en su entorno técnico para comprobar la seguridad de sus sistemas desde la misma perspectiva (Internet) desde la que lo ven los potenciales ciberdelincuentes que intentan comprometerla.

Para ello, utiliza un software de penetración que destaca por ser sencillo y rápido para que usted pueda estar protegido en el menor tiempo posible.

Intruder incluye una función llamada Escaneado de amenazas emergentes, que comprueba de forma proactiva sus sistemas en busca de nuevas vulnerabilidades tan pronto como se divulgan. Esta funcionalidad es tan útil para las pequeñas empresas como para las grandes, ya que reduce el esfuerzo manual necesario para estar al tanto de las últimas amenazas.

Como parte de su compromiso con la simplicidad, Intruder utiliza un algoritmo propio de reducción de ruido que separa lo que es meramente informativo de lo que requiere acción, para que usted pueda seguir centrado en lo que realmente importa a su negocio. La detección realizada por Intruder incluye:

- Problemas de seguridad de la capa web, como la inyección SQL y el cross-site scripting (XSS).

- Debilidades de infraestructura, como la posibilidad de ejecución remota de código.

- Otros errores de configuración de la seguridad, como un cifrado débil y servicios innecesariamente expuestos.

En su portal web encontrará una lista de las 10.000 comprobaciones que realiza Intruder.

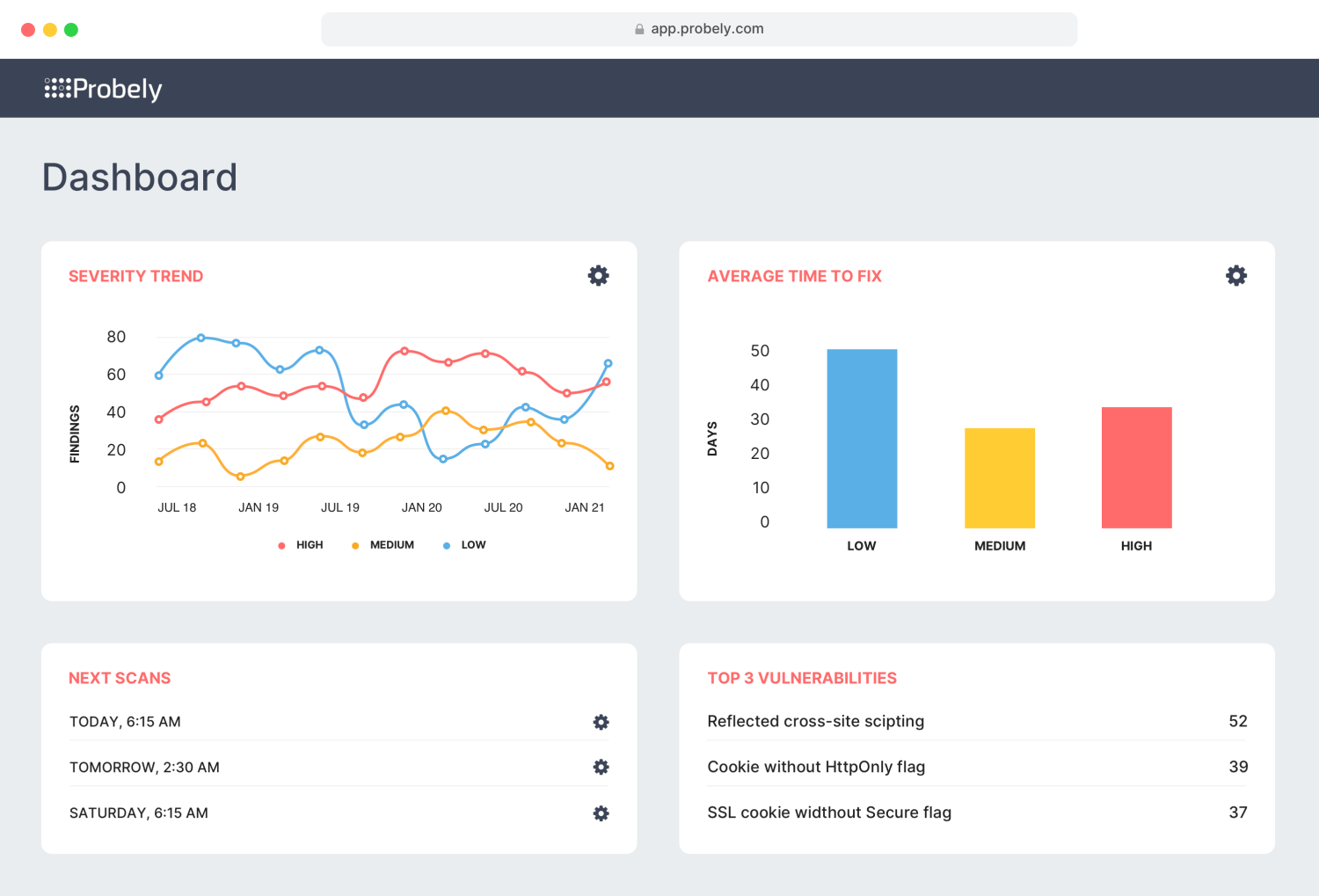

Probely

Muchas empresas en crecimiento no disponen de personal propio de ciberseguridad, por lo que confían en sus equipos de desarrollo o DevOps para realizar las pruebas de seguridad. La edición estándar de Probely está especialmente diseñada para facilitar las tareas de pruebas de penetración en este tipo de empresas.

Toda la experiencia de Probely está diseñada para las necesidades de las empresas en crecimiento. El producto es elegante y fácil de usar, lo que le permite empezar a escanear su infraestructura en no más de 5 minutos. Los problemas encontrados durante el escaneado se muestran, junto con instrucciones detalladas sobre cómo corregirlos.

Con Probely, las pruebas de seguridad realizadas por los equipos DevOps o de desarrollo se vuelven más independientes del personal específico de seguridad. Además, las pruebas pueden integrarse en el SDLC para automatizarlas y formar parte del pipeline de producción del software.

Probely se integra mediante complementos con las herramientas más populares para el desarrollo en equipo, como Jenkins, Jira, Azure DevOps y CircleCI. Para las herramientas que no disponen de un complemento de apoyo, Probely puede integrarse a través de su API, que ofrece la misma funcionalidad que la aplicación web, ya que cada nueva función se añade primero a la API y después a la interfaz de usuario.

Astra Pentest

Astra es una herramienta VAPT completa basada en la nube con un enfoque especial para el comercio electrónico; es compatible con WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop y otros. Viene con un conjunto de aplicaciones, malware y pruebas de red para evaluar la seguridad de su aplicación web.

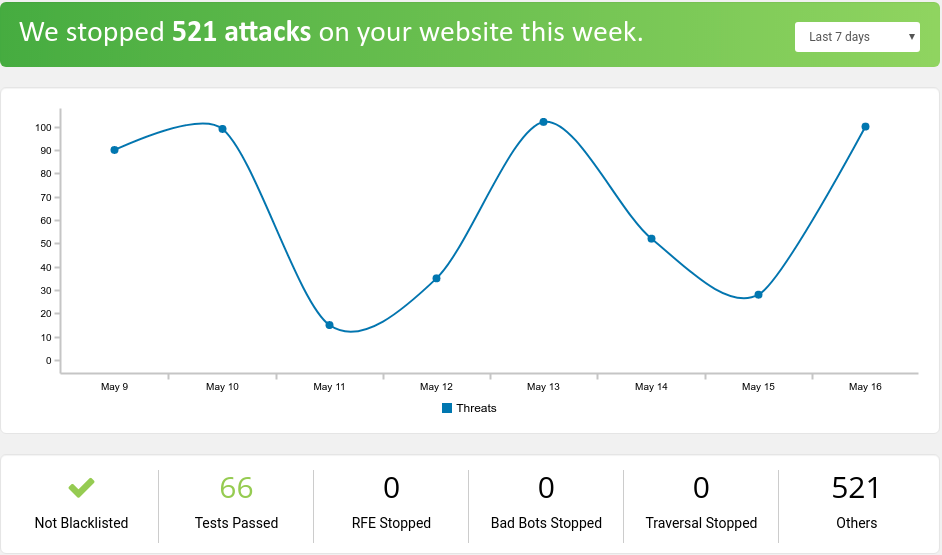

Viene con un tablero intuitivo que muestra un análisis gráfico de las amenazas bloqueadas en su sitio web, dada una línea de tiempo en particular.

Algunas características incluyen.

- Análisis estático y dinámico del código de la aplicación

Con análisis de código estático y dinámico, que comprueba el código de una aplicación antes y durante el tiempo de ejecución para garantizar que se detectan las amenazas en tiempo real, que pueden solucionarse inmediatamente.

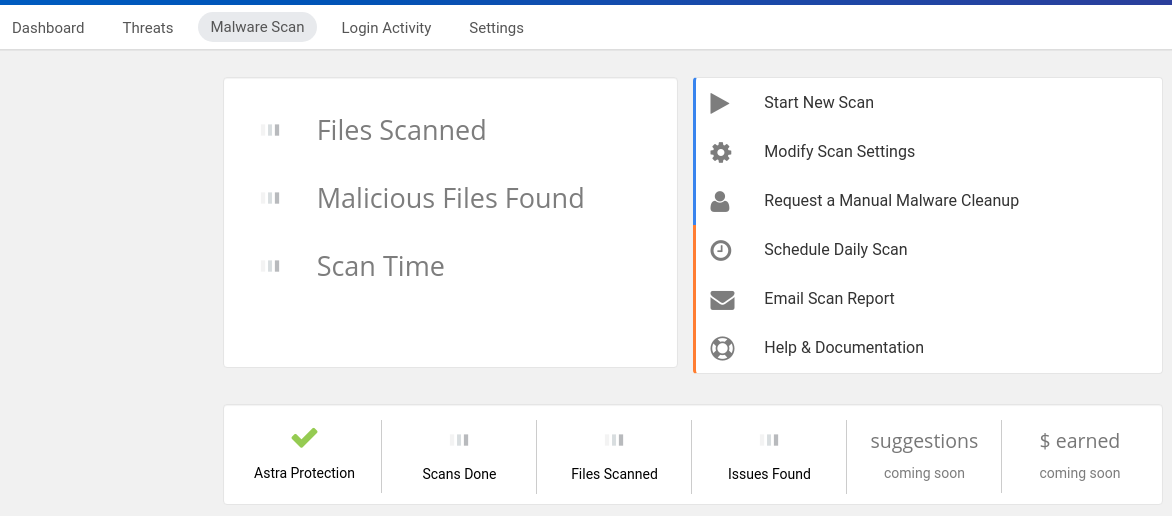

- Escaneado de malware

También realiza un escaneado automatizado de la aplicación en busca de malware conocido y lo elimina. Asimismo, comprueba la diferencia de archivos para autentificar la integridad de sus archivos, que pueden haber sido modificados maliciosamente por un programa interno o un atacante externo. En la sección de análisis de malware, podrá obtener información útil sobre posibles programas maliciosos en su sitio web.

- Detección de amenazas

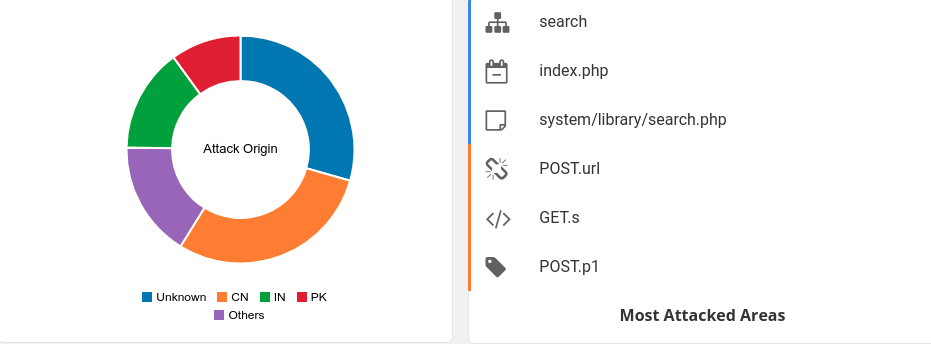

Astra también realiza la detección automática de amenazas y el registro de las mismas, lo que le permite saber qué partes de la aplicación son más vulnerables a los ataques y cuáles son las más explotadas en función de los intentos de ataque anteriores.

- Pruebas de infraestructuras y pasarelas de pago

Realiza pruebas de penetración de pasarelas de pago para aplicaciones con integraciones de pago, así como pruebas de infraestructura para garantizar la seguridad de la infraestructura de soporte de la aplicación.

- Pruebas de red

Astra incluye una prueba de penetración en la red de enrutadores, conmutadores, impresoras y otros nodos de red que podrían exponer a su empresa a riesgos de seguridad internos.

En cuanto a los estándares, las pruebas de Astra se basan en los principales estándares de seguridad, incluyendo OWASP, PCI, SANS, CERT, ISO27001.

Google SCC

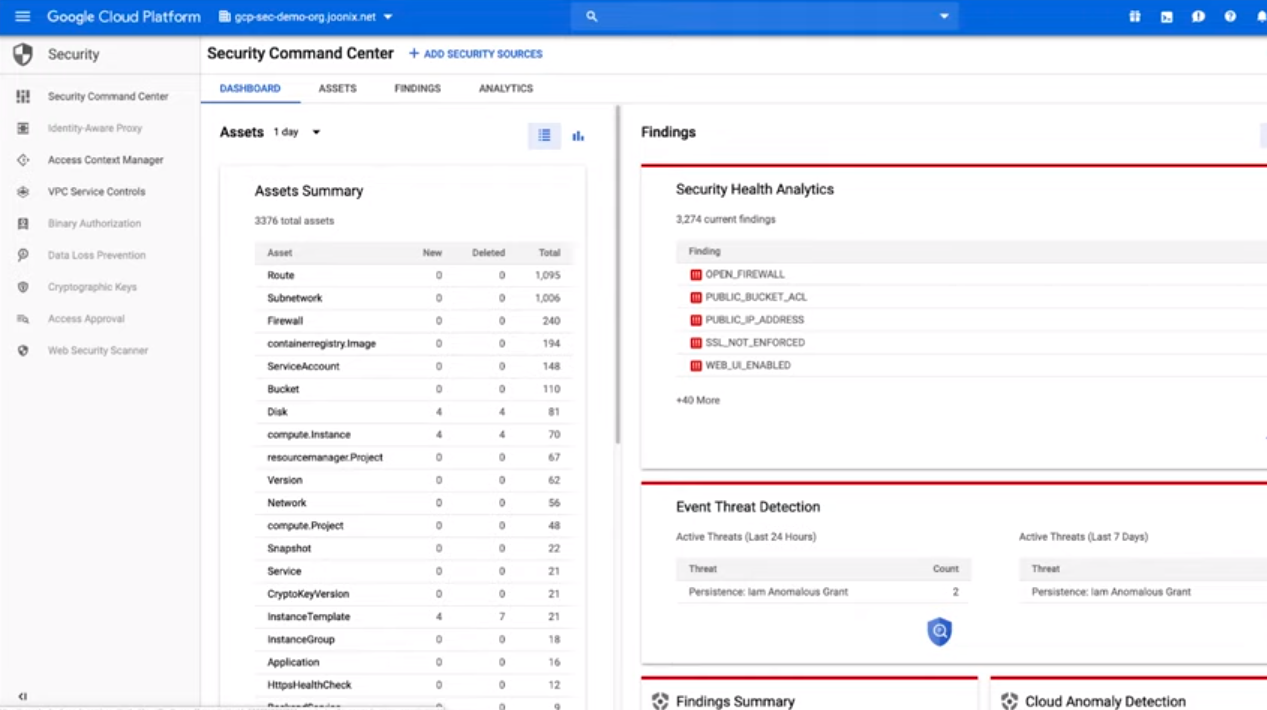

Security Command Center (SCC) es un recurso de supervisión de la seguridad para Google Cloud.

Ofrece a los usuarios de Google Cloud la posibilidad de configurar la supervisión de la seguridad para sus proyectos existentes sin necesidad de herramientas adicionales.

SCC contiene una variedad de fuentes de seguridad nativas. Incluyendo

- Detección de anomalías en la nube – Útil para detectar paquetes de datos malformados generados por ataques DDoS.

- Escáner de seguridad en la nube – Útil para detectar vulnerabilidades como Cross-site Scripting (XSS), uso de contraseñas en texto claro y bibliotecas desactualizadas en su aplicación.

- Cloud DLP Data Discovery – Muestra una lista de cubos de almacenamiento que contienen datos sensibles y/o regulados

- Conector Forseti Cloud SCC – Le permite desarrollar sus propios escáneres y detectores personalizados

También incluye soluciones de socios como CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. Todas ellas pueden integrarse en Cloud SCC.

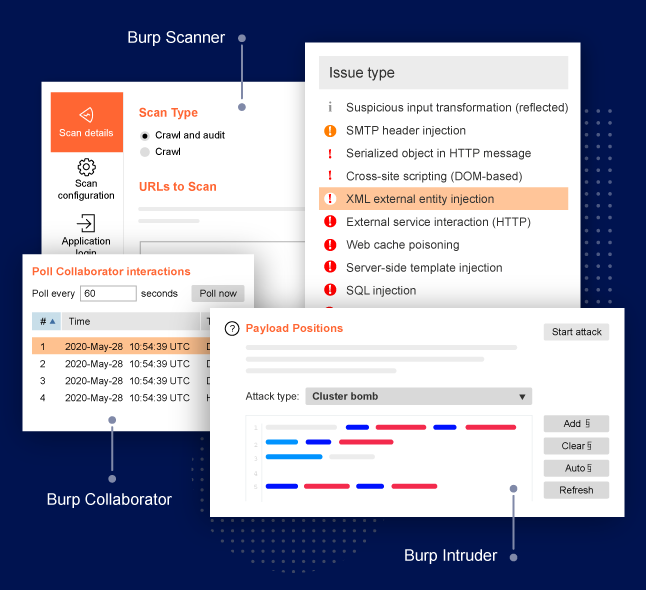

Burp Suite

El conjunto de herramientas Burp Suite Professional destaca por la automatización de las tareas de pruebas repetitivas y el posterior análisis en profundidad con sus herramientas de pruebas de seguridad manuales o semiautomáticas. Las herramientas están diseñadas para probar las 10 principales vulnerabilidades OWASP, junto con las últimas técnicas de piratería informática.

Las funciones de pruebas de penetración manuales de Burp Suite interceptan todo lo que ve el navegador, con un potente proxy que permite modificar las comunicaciones HTTP/S que pasan por el navegador.

Los mensajes WebSocket individuales pueden modificarse y volver a emitirse para analizar posteriormente las respuestas, todo ello dentro de la misma ventana. Como resultado de las pruebas, todas las superficies de ataque ocultas quedan al descubierto, gracias a una avanzada función de descubrimiento automático de contenidos invisibles.

Los datos de reconocimiento se agrupan y almacenan en un mapa objetivo del sitio, con funciones de filtrado y anotación que complementan la información proporcionada por la herramienta. Los procesos de documentación y reparación se simplifican mediante la generación de informes claros para los usuarios finales.

Paralelamente a la interfaz de usuario, Burp Suite Professional ofrece una potente API que permite acceder a su funcionalidad interna. Con ella, un equipo de desarrollo puede crear sus propias extensiones para integrar las pruebas de penetración en sus procesos.

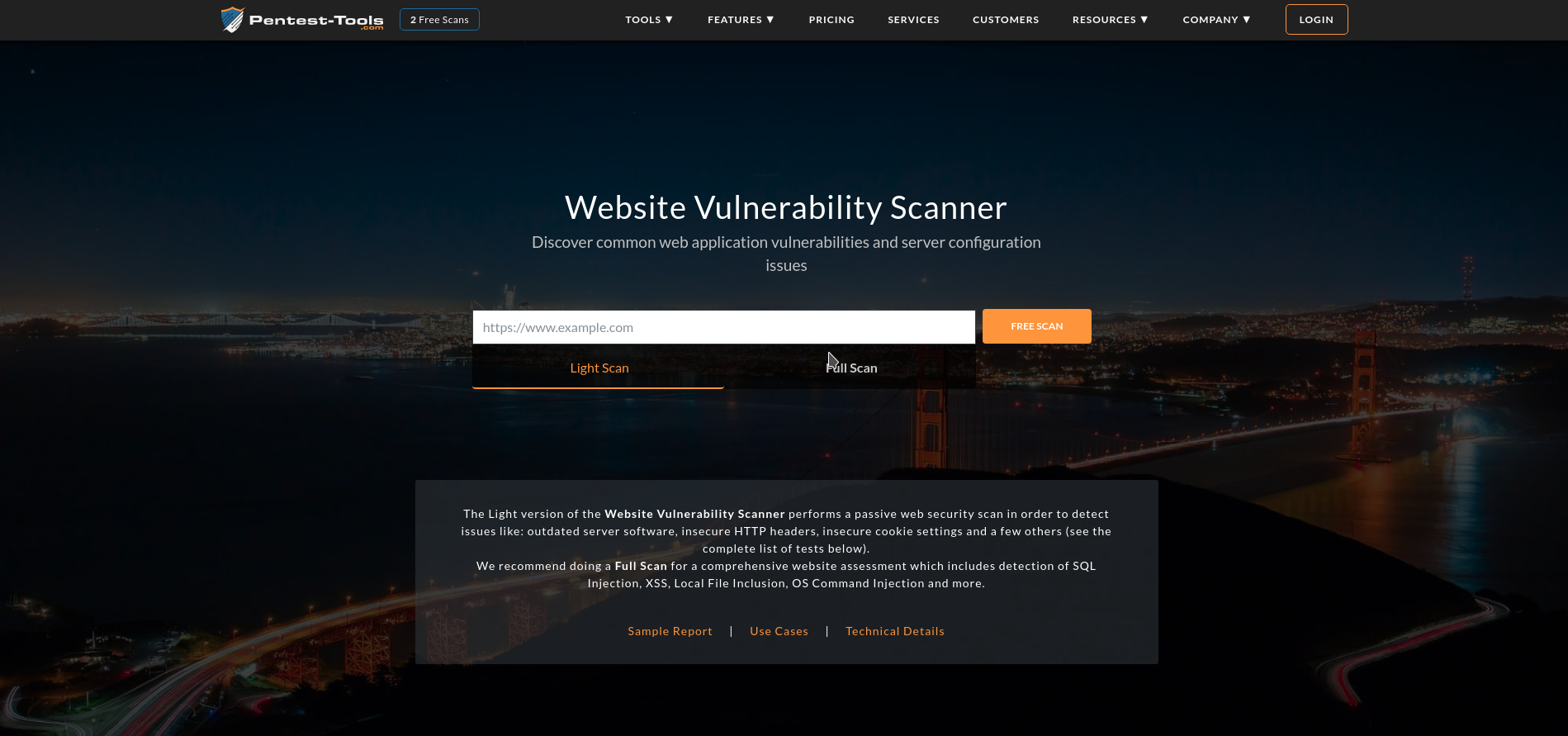

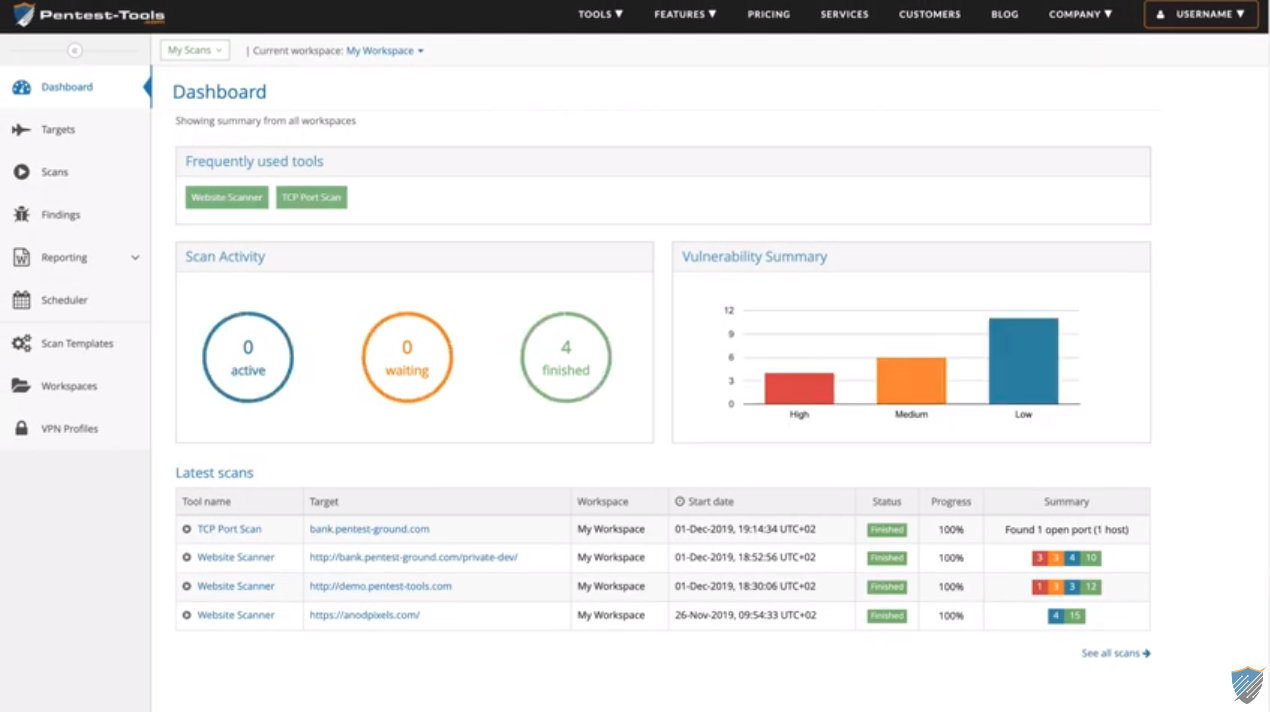

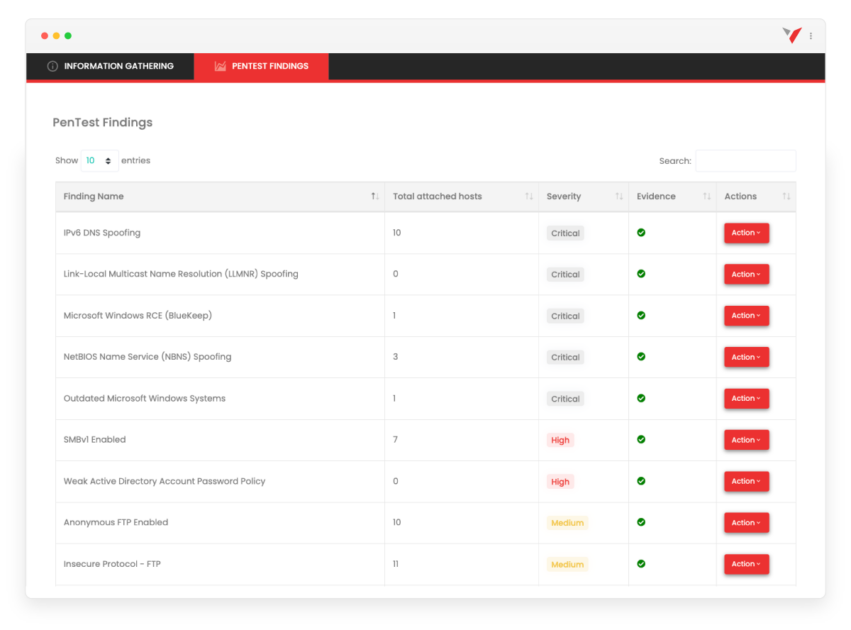

Pentest-tools

El escánerPentest-tools le ofrece información completa sobre las vulnerabilidades que debe comprobar en un sitio web.

Cubre Web-fingerprinting, SQL Injection, Cross-site Scripting, Remote command execution, Local / Remote file inclusion, etc. También está disponible el escaneado gratuito, pero con funciones limitadas.

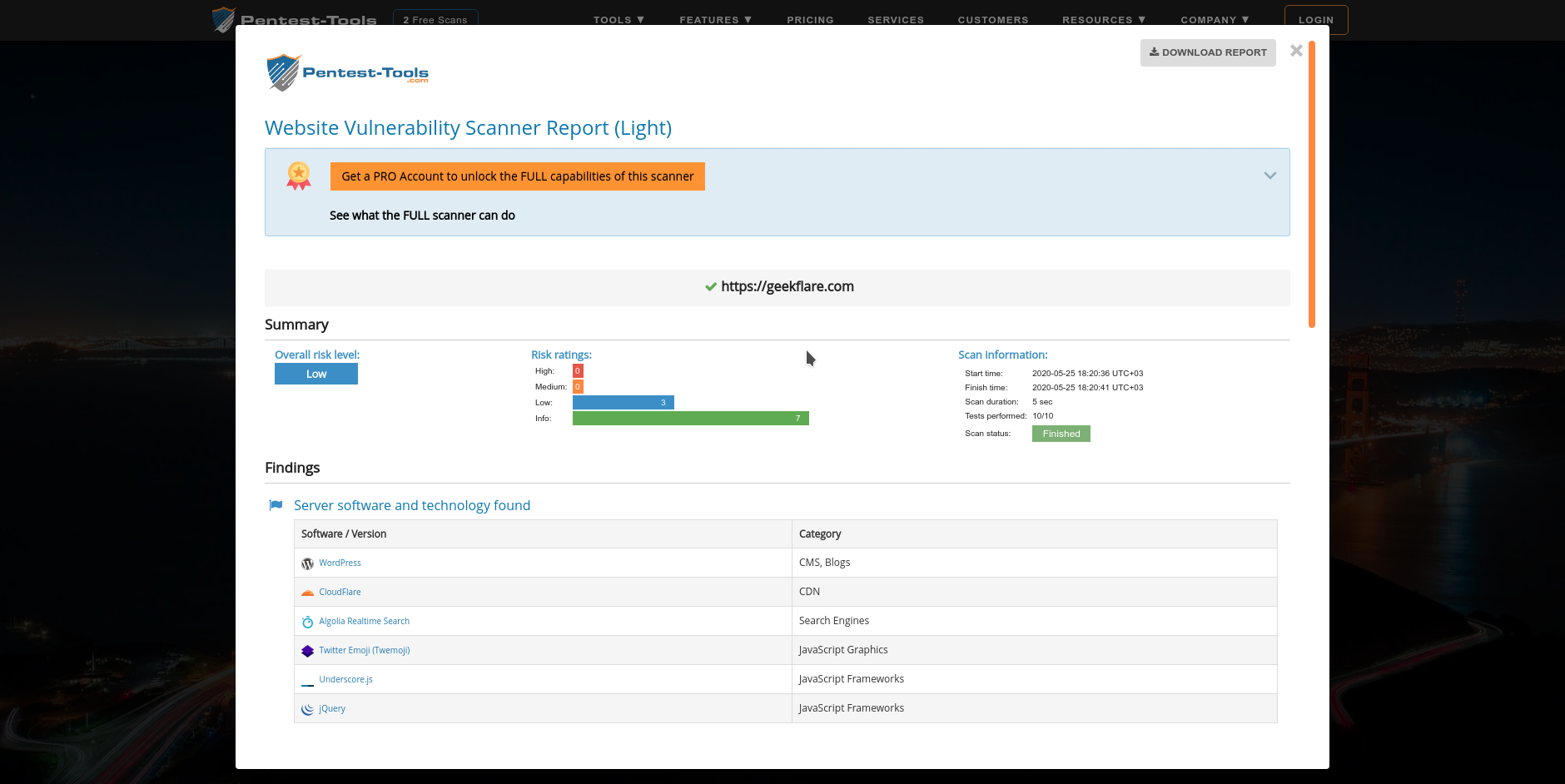

Los informes muestran detalles de su sitio web y las diferentes vulnerabilidades (si las hay) y sus niveles de gravedad. Aquí tiene una captura de pantalla del informe de escaneado «ligero» gratuito.

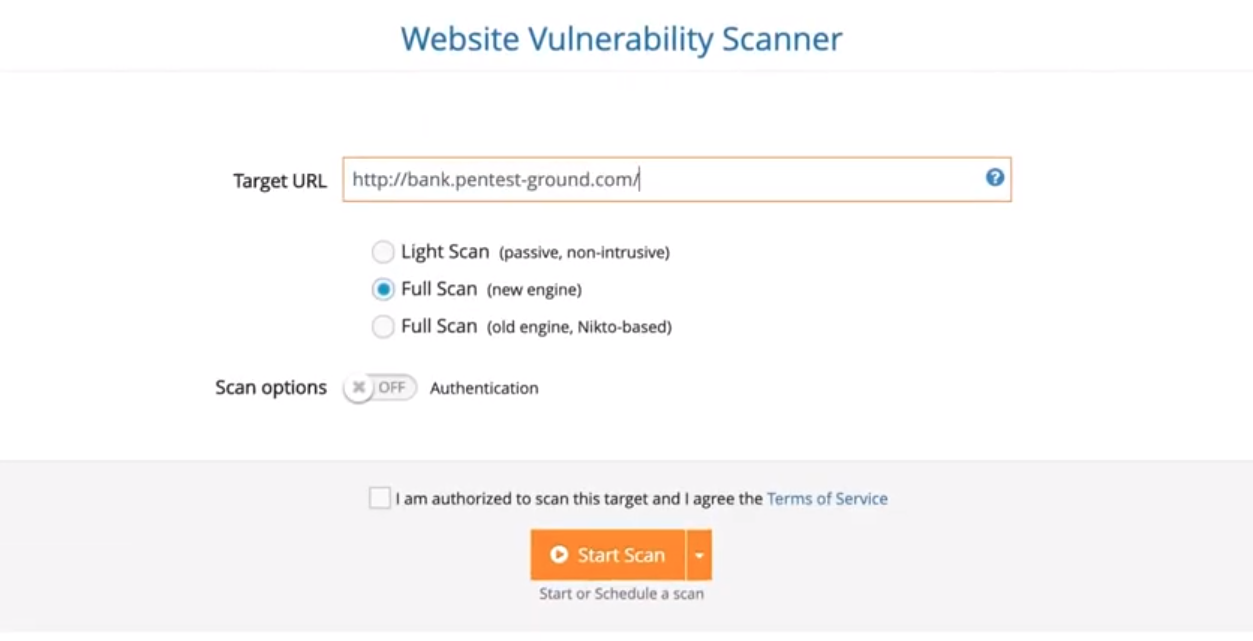

En la cuenta PRO, puede seleccionar el modo de escaneado que desea realizar.

El panel de control es bastante intuitivo y ofrece una visión completa de todos los escaneos realizados y de los distintos niveles de gravedad.

También se puede programar el escaneado de amenazas. Asimismo, la herramienta cuenta con una función de generación de informes que permite al comprobador generar informes de vulnerabilidad a partir de los escaneos realizados.

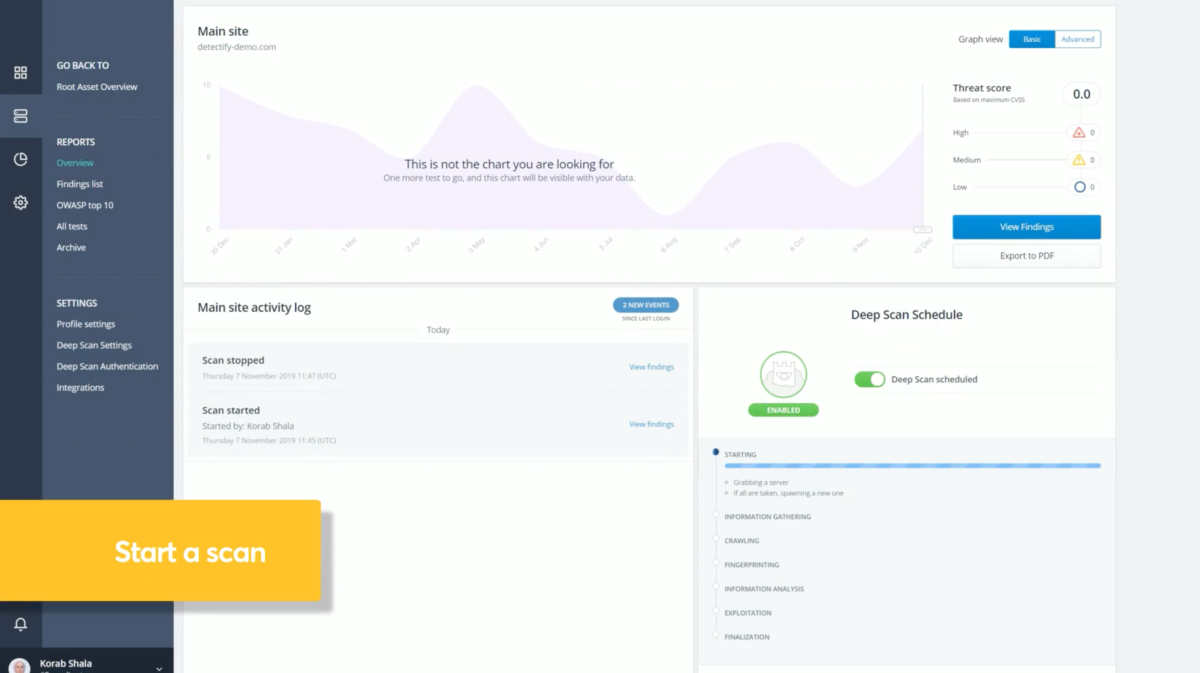

Detectify

Detectify ofrece una herramienta de pruebas de penetración totalmente automatizada que permite a las empresas estar al tanto de las amenazas contra sus activos digitales.

La solución Deep Scan de Detectify automatiza las comprobaciones de seguridad y le ayuda a encontrar vulnerabilidades no documentadas. La supervisión de activos observa continuamente los subdominios, en busca de archivos expuestos, entradas no autorizadas y configuraciones erróneas.

Las pruebas de penetración forman parte de un conjunto de herramientas de inventario y supervisión de activos digitales que incluyen la exploración de vulnerabilidades, el descubrimiento de hosts y las huellas digitales de software. El paquete completo ayuda a evitar sorpresas desagradables, como hosts desconocidos que presentan vulnerabilidades o subdominios que pueden ser secuestrados fácilmente.

Detectify obtiene los últimos descubrimientos en materia de seguridad de una comunidad de hackers éticos cuidadosamente seleccionados y los convierte en pruebas de vulnerabilidad.

Gracias a ello, las pruebas de penetración automatizadas de Detectify proporcionan acceso a hallazgos de seguridad exclusivos y pruebas de 2000 vulnerabilidades en aplicaciones web, incluidas las 10 principales de OWASP.

Si quiere estar cubierto frente a las nuevas vulnerabilidades que aparecen prácticamente a diario, necesitará algo más que realizar pruebas de penetración trimestrales.

Detectify ofrece su servicio Deep Scan, que proporciona un número ilimitado de exploraciones, junto con una base de conocimientos con 100 consejos de reparación. También ofrece integración con herramientas de colaboración como Slack, Splunk, PagerDuty y Jira.

Detectify ofrece una prueba gratuita de 14 días que no requiere introducir los datos de la tarjeta de crédito ni otros medios de pago. Durante el periodo de prueba, puede realizar todas las exploraciones que desee.

AppCheck

AppCheck es una completa plataforma de escaneado de seguridad creada por expertos en pruebas de penetración. Está diseñada para automatizar el descubrimiento de problemas de seguridad en aplicaciones, sitios web, infraestructuras en la nube y redes.

La solución de pruebas de penetración AppCheck se integra con herramientas de desarrollo como TeamCity y Jira para realizar evaluaciones a través de todas las etapas del ciclo de vida de una aplicación. Una API JSON le permite integrarse con herramientas de desarrollo no integradas de forma nativa.

Con AppCheck, puede lanzar escaneos en cuestión de segundos, gracias a los perfiles de escaneo preconstruidos desarrollados por los propios expertos en seguridad de AppCheck.

No tiene que descargar ni instalar ningún software para iniciar el escaneado. Una vez realizado su trabajo, se informa de los hallazgos con todo lujo de detalles, incluyendo narraciones fáciles de entender y consejos para remediarlos.

Un sistema de programación granular le permite olvidarse de iniciar las exploraciones. Mediante este sistema, puede configurar ventanas de exploración permitidas, junto con pausas y reanudaciones automáticas. También puede configurar repeticiones automáticas del escaneado para estar seguro de que ninguna vulnerabilidad nueva pasará desapercibida.

Un panel de control configurable le ofrece una visión completa y clara de su postura de seguridad. Este tablero le permite detectar tendencias de vulnerabilidad, realizar un seguimiento del progreso de la reparación y echar un vistazo a las áreas de su entorno que presentan mayor riesgo.

Las licencias de AppCheck no imponen limitaciones, ofreciendo usuarios ilimitados y escaneado ilimitado.

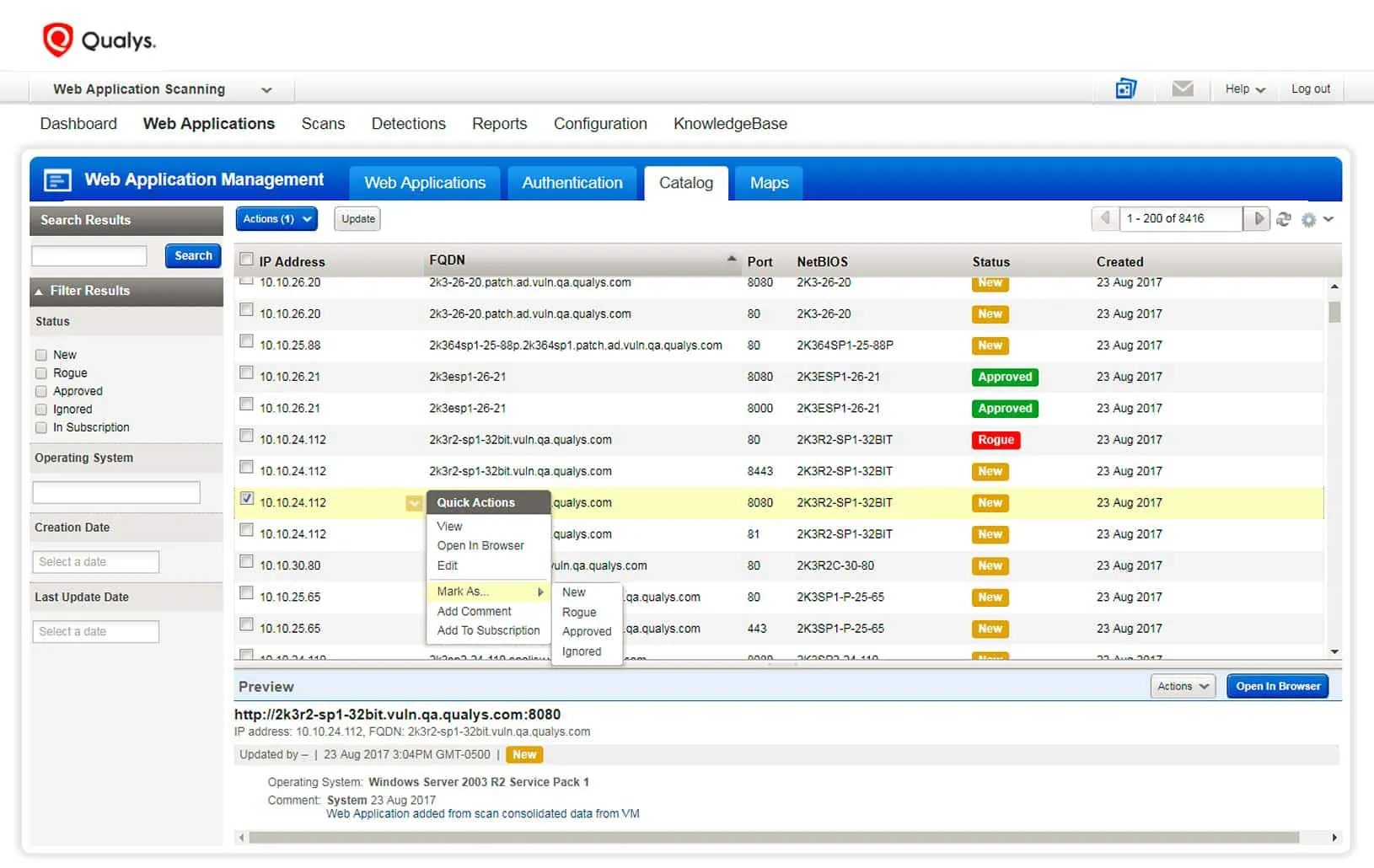

Qualys

Qualys Web Application Scanning (WAS) es una solución de pruebas de penetración que descubre y cataloga todas las aplicaciones web de una red, escalando desde unas pocas hasta miles de aplicaciones. Qualys WAS permite etiquetar las aplicaciones web para luego utilizarlas en los informes de control y limitar el acceso a los datos del escaneado.

La función Dynamic Deep Scan de WAS cubre todas las aplicaciones de un perímetro, incluidas las aplicaciones en desarrollo activo, los servicios IoT y las API compatibles con dispositivos móviles.

Su alcance abarca instancias de nube pública con escaneos progresivos, complejos y autenticados, proporcionando visibilidad instantánea de vulnerabilidades como la inyección SQL, el cross-site scripting (XSS) y todas las del Top 10 de OWASP.

Para realizar los escaneos de forma más eficiente, Qualys WAS puede operar a través de un grupo de varios ordenadores, aplicando un equilibrio de carga automático. Sus funciones de programación le permiten establecer la hora exacta de inicio de los escaneos y su duración.

Gracias a su módulo de detección de malware con análisis de comportamiento, Qualys WAS puede identificar e informar sobre el malware existente en sus aplicaciones y sitios web.

La información sobre vulnerabilidades generada por los escaneos automatizados puede consolidarse con la información recopilada de las pruebas de penetración manuales para que tenga una imagen completa de la postura de seguridad de su aplicación web.

Target Defense

Target Defense es una herramienta avanzada de pruebas de penetración de redes e infraestructuras que ofrece tanto escaneos automatizados como información humana.

Ventajas

- Proporciona un escaneado completo de vulnerabilidades de seguridad para ayudarle a reforzar su postura de seguridad. Durante el ejercicio, los encargados de las pruebas de penetración de Target Defense suelen simular ataques autorizados utilizando tecnologías y herramientas similares a las utilizadas por los atacantes reales.

- Pruebas de penetración internas y externas para proporcionar a los equipos de seguridad una visibilidad completa de todas las vulnerabilidades

- Tiene planes de pago flexibles con precios competitivos que lo hacen adecuado para organizaciones de todos los tamaños

- Dispone de un panel de control moderno y fácil de usar que permite a los equipos priorizar el escaneado y la corrección de vulnerabilidades.

- Proporciona un escaneado continuo y automatizado necesario para detectar y solucionar rápidamente cualquier vulnerabilidad detectada.

La completa plataforma de pruebas de penetración ayuda a los equipos de seguridad a detectar y corregir una amplia gama de fallos de seguridad antes de que los atacantes reales los encuentren y los exploten.

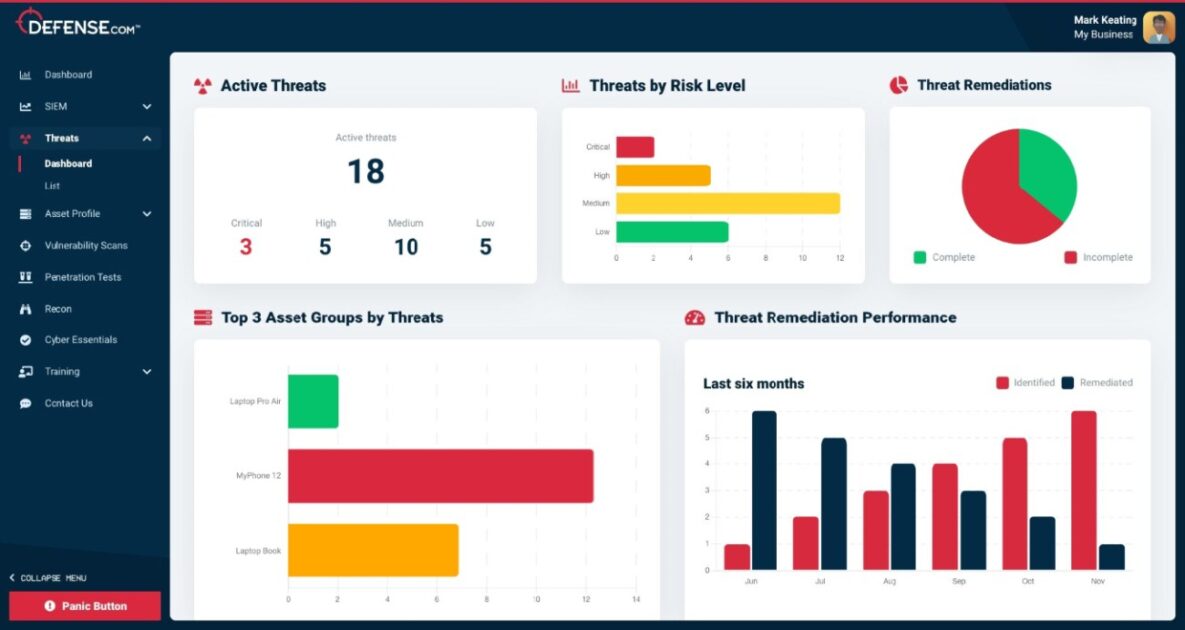

Defensecom

Defensecom es una plataforma integral de pruebas de penetración en la red que le permite realizar un escaneado de vulnerabilidades de la infraestructura, las redes, la nube, las aplicaciones y otros activos. La solución integral de pentest combina varios paquetes de pruebas, y puede personalizarla para satisfacer sus necesidades actuales.

Ventajas

- Permite ejecutar ataques de phishing simulados y determinar las necesidades de formación en concienciación sobre seguridad para los empleados.

- Asistencia para la remediación tras descubrir vulnerabilidades de seguridad.

- Informe de evaluación detallado que incluye una lista de amenazas críticas sobre los recursos de software y hardware.

- Informes y detalles procesables para cada vulnerabilidad descubierta.

- Priorización de amenazas, supervisión de registros y datos en tiempo real para mejorar la gestión de vulnerabilidades.

- Excelente soporte por parte de los expertos en seguridad de Defensecom, altamente cualificados y experimentados.

Puede elegir pruebas específicas para la infraestructura, las aplicaciones, la autenticación, Office 365 u otros servicios o recursos individuales. Además, puede elegir pruebas de penetración dirigidas, que son pruebas de penetración exhaustivas dirigidas a la organización. Esto implica el lanzamiento de varios ataques simulados en la red y la infraestructura de la organización.

vPenTest

vPenTest es una solución automatizada de pruebas de penetración eficaz, rica en funciones y asequible que realiza diversas actividades de pirateo en la red de una organización.

Para demostrar lo que haría un atacante real, vPenTest se adelanta y explota las vulnerabilidades identificadas. Por ejemplo, los probadores pueden utilizar la herramienta escalable para llevar a cabo ataques man-in-the-middle, encontrar datos sensibles desprotegidos, descifrar contraseñas, hacerse pasar por usuarios o explotar otros fallos de seguridad identificados.

Ventajas de vPenTest

- Herramienta de pruebas de penetración eficaz, más rápida y coherente, basada en un marco propietario en constante evolución.

- Proporciona una prueba de penetración asequible y completa con informes detallados y procesables.

- Programación flexible mensual o bajo demanda para pruebas de penetración en redes internas o externas.

- Le permite supervisar el progreso del escaneado de vulnerabilidades y las alertas en tiempo real.

- Realice simulaciones previas y posteriores a la penetración desde dentro o desde fuera de la red.

- Informes de evaluación claros y detallados con instrucciones paso a paso sobre cómo resolver las vulnerabilidades detectadas.

- Permite realizar pruebas de penetración segmentadas para evaluar la seguridad y la eficacia de las redes sensibles aisladas.

Aunque la plataforma satisface casi todas las necesidades de pruebas de penetración para todo tipo de empresas, algunos usuarios avanzados pueden necesitar que se aborden algunas cuestiones.

Las alertas se envían principalmente por correo electrónico. Podría ser más conveniente si la plataforma con otras herramientas empresariales instantáneas como Slack y Teams.

El panel de control es sencillo y fácil de usar para todo el mundo, incluidos los usuarios con conocimientos técnicos medios. Sin embargo, carece de algunas opciones avanzadas de personalización que a los administradores expertos les gustaría utilizar para adaptar el escaneado a sus entornos informáticos únicos o complejos.

BreachLock

BreachLock es un servicio integral de escaneado de vulnerabilidades que combina IA y conocimientos humanos. El servicio escalable de pruebas de penetración está disponible como Pen Testing-as-a-Service (PTaaS).

La herramienta combina automatización, hackers humanos e inteligencia artificial para proporcionar un servicio de pruebas de penetración completo y preciso.

Suministrado como pruebas de penetración como servicio (PTaaS), las pruebas de penetración de Breachlock permiten a las organizaciones realizar de forma rápida y rentable un escaneado avanzado de vulnerabilidades y validar sus requisitos de seguridad y cumplimiento.

Ventajas

- Escalable con suscripciones rentables bajo demanda o anuales.

- Permite a los encargados de las pruebas realizar un seguimiento en línea del progreso del escaneado y también obtener resultados en tiempo real

- Las organizaciones también pueden elegir entre pruebas de penetración continuas o únicas.

- Es una plataforma fácil de usar y excelente para mejorar la seguridad informática de su organización.

- Un equipo de soporte amable y altamente experimentado que puede ayudar en la configuración y también en la resolución de las vulnerabilidades identificadas.

- BreachLock permite a las organizaciones obtener información valiosa sobre su seguridad y sus vulnerabilidades. La herramienta Pentest les ayuda a abordar los problemas, prevenir amenazas potenciales y cumplir con los requisitos de HIPAA, PCI DSS, GDPR, SOC 2 y otros requisitos normativos.

La automatización de algunas pruebas en algunos activos puede dar lugar a algunos problemas. Sin embargo, una vez identificados, los expertos de Breachlock pueden resolverlos. Necesidad de proporcionar opciones adicionales para descargar los informes de vulnerabilidad del escaneado.

Las pruebas vienen con un escaneado de vulnerabilidades gratuito. Sin embargo, sólo se puede ejecutar una vez al mes. El coste puede ser elevado para licencias múltiples.

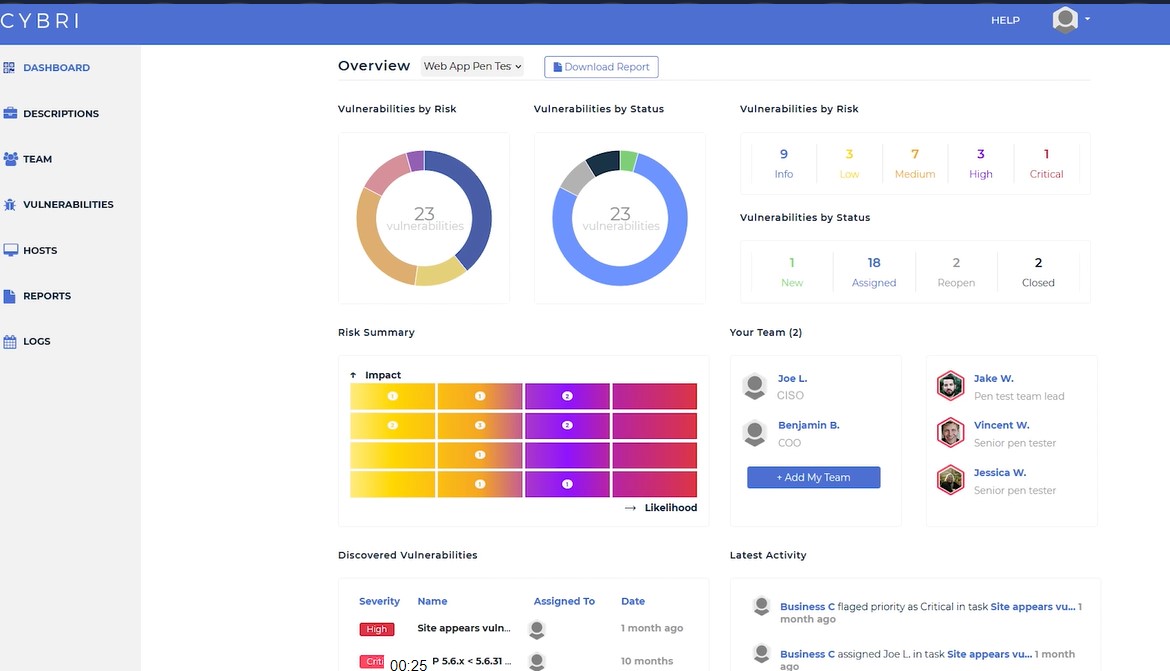

CYBRI

La plataforma de pruebas de penetración de redesCYBRI es una solución eficaz de pentest de redes e infraestructuras que escanea una amplia gama de activos.

Ventajas

- Solución de pruebas de penetración de redes e infraestructuras a la carta llevada a cabo por los miembros del equipo rojo de CYBRI. Además de los planes a la carta, las organizaciones pueden suscribirse a planes anuales o aumentar la frecuencia de los pentests para garantizar evaluaciones regulares y oportunidades de descubrir amenazas emergentes.

- Realiza un descubrimiento para garantizar la cobertura de todos los activos y recursos utilizando el equipo más adecuado.

- Tras el descubrimiento de un fallo, el equipo rojo de CYBRI utiliza la plataforma para colaborar rápidamente y sin problemas con los equipos de su organización sobre cómo solucionar los problemas.

- Informe claro, fácil de entender y compartible para cada prueba completada.

- Vuelva a escanear la red y la infraestructura después de solucionar los problemas descubiertos.

Además de la red y los protocolos de seguridad, la plataforma PTaaS (Penetration Testing as a Service) comprueba todos los demás activos, incluidas las configuraciones generales de seguridad, las actualizaciones y los parches de los sistemas operativos, los servidores web, las aplicaciones y otros componentes.

Packetlabs

Packetlabs es una potente herramienta de pruebas de penetración en redes e infraestructuras que detecta con precisión las vulnerabilidades de seguridad de su entorno. Proporciona una solución de seguridad integral que combina las pruebas de penetración en infraestructuras y las pruebas de penetración basadas en objetivos (OBPT). Tras el escaneado, obtendrá informes detallados que le permitirán resolver los fallos y proteger su entorno.

Ventajas

- Proporciona pruebas de penetración en infraestructuras que evalúan los sistemas informáticos y de red para identificar vulnerabilidades de seguridad.

- Comprueba las vulnerabilidades de autenticación, como contraseñas y políticas débiles

- Verifica la seguridad de todos los datos y recursos críticos y sensibles a la vez que comprueba el impacto potencial del acceso no autorizado a los activos expuestos

- Realice un escaneado de vulnerabilidades de los sistemas de red, incluidos los puertos y protocolos heredados que los atacantes aprovechan para obtener accesos y privilegios no autorizados.

- Comprobar si existen configuraciones inseguras en la infraestructura de red, la nube, las aplicaciones y otros recursos.

Sería estupendo tener la opción de programar algunos escaneos que consumen muchos recursos para que se ejecuten fuera del horario laboral. Necesidad de actualizar al cliente sobre las actividades de escaneado y el alcance de los activos de la red.

Conclusión

Todas las opciones presentadas aquí ofrecen diferentes planes para diferentes necesidades, por lo que debe evaluar la más adecuada para empezar a probar sus aplicaciones y anticiparse a la acción de los atacantes maliciosos.