Si es administrador de sistemas, habrá oído hablar de los riesgos asociados a muchas cuentas con acceso privilegiado a activos informáticos críticos. Lea sobre las mejores soluciones para mantenerlas bajo control.

La situación con el acceso privilegiado puede descontrolarse rápidamente cuando crece el número de usuarios, junto con el de aplicaciones, dispositivos e incluso tipos de infraestructura.

Debe aplicar una solución de gestión de accesos privilegiados para evitar una situación tan problemática. Empecemos por responder a la pregunta más obvia:

¿Qué es la gestión de accesos privilegiados?

La gestión de acceso privilegiado (PAM) es un conjunto de estrategias y tecnologías de ciberseguridad para ejercer el control sobre el acceso elevado («privilegiado») y los permisos para usuarios, cuentas, procesos y sistemas en un entorno de TI.

Al definir el nivel apropiado de controles de acceso privilegiado, PAM ayuda a las organizaciones a reducir sus superficies de ataque y prevenir (o al menos mitigar) los daños de ataques externos, así como intentos internos de sabotaje o actos de negligencia.

Aunque la gestión de privilegios engloba muchas estrategias, un objetivo central es la aplicación del mínimo privilegio, definido como la restricción de los derechos de acceso y los permisos al mínimo absoluto necesario para que los usuarios, las cuentas, las aplicaciones y los dispositivos realicen sus actividades rutinarias autorizadas.

Muchos analistas y tecnólogos consideran que PAM es una de las iniciativas de seguridad más críticas para reducir el riesgo cibernético y lograr un alto rendimiento de la inversión en seguridad.

¿Cómo funciona la gestión de acceso privilegiado (PAM)?

La gestión de acceso privilegiado funciona según el principio del mínimo privilegio, de modo que incluso los usuarios con más privilegios puedan acceder sólo a lo que necesitan. Las herramientas de gestión de acceso privilegiado suelen formar parte de soluciones PAM más amplias diseñadas para abordar diversos retos relacionados con la supervisión, la seguridad y la gestión de cuentas privilegiadas.

Una solución diseñada para la gestión de acceso privilegiado debe proporcionar la capacidad de supervisar y registrar toda la actividad de acceso privilegiado y luego informar de ello a un administrador. El administrador puede hacer un seguimiento del acceso privilegiado y detectar en qué situaciones puede estar siendo utilizado indebidamente.

La solución debe facilitar a los administradores de sistemas la identificación de anomalías y amenazas potenciales para tomar medidas inmediatas y limitar los daños. Las características esenciales de una solución de gestión de accesos privilegiados deben incluir:

- Identificar, gestionar y supervisar las cuentas privilegiadas en todos los sistemas y aplicaciones de una red.

- Controlar el acceso a las cuentas privilegiadas, incluido el acceso que puede compartirse o estar disponible durante emergencias.

- Crear credenciales aleatorias y seguras para las cuentas privilegiadas, incluyendo contraseñas, nombres de usuario y claves.

- Proporcione autenticación multifactor.

- Restrinja y controle los comandos, tareas y actividades privilegiadas.

- Gestione el uso compartido de credenciales entre servicios para limitar la exposición.

PAM frente a IAM

La Gestión de Acceso Privilegiado (PAM) y la Gestión de Acceso de Identidad (I AM) son formas comunes de mantener altos niveles de seguridad y permitir a los usuarios el acceso a los activos de TI independientemente de la ubicación y el dispositivo.

Es esencial que el personal empresarial y de TI entienda la diferencia entre ambos enfoques y su papel a la hora de utilizarlos para garantizar el acceso a la información privada y sensible.

IAM es un término más general. Se utiliza principalmente para identificar y autorizar a los usuarios en toda la organización. Por otro lado, PAM es un subconjunto de IAM que se centra en los usuarios privilegiados, es decir, aquellos que necesitan permiso para acceder a los datos más sensibles.

IAM se refiere a la identificación, autenticación y autorización de perfiles de usuario que emplean identidades digitales únicas. Las soluciones IAM proporcionan a las empresas una combinación de características compatibles con un enfoque de ciberseguridad de confianza cero, que requiere que los usuarios verifiquen su identidad siempre que soliciten acceso a un servidor, aplicación, servicio u otro activo de TI.

A continuación se ofrece una visión general de las principales soluciones PAM disponibles, tanto como sistemas basados en la nube como instalados localmente on-prem.

Heimdal

Heimdal Privileged Access Management es una solución de escalado y delegación de privilegios que permite a los administradores de sistemas aprobar o bloquear las solicitudes de escalado con un solo clic. Mediante la creación de flujos automatizados de aprobación de solicitudes de escalado de acuerdo con reglas y condiciones predefinidas, los equipos de TI pueden curar completamente su entorno según las necesidades de la empresa, así como ahorrar tiempo y recursos valiosos en el proceso.

Al integrar la herramienta PAM de Heimdal en la infraestructura, las empresas pueden ser totalmente conformes con NIST AC-5 y AC-6. La gestión de acceso privilegiado proporciona a los usuarios una pista de auditoría completa con datos exhaustivos de escalado y desescalado que están disponibles durante 90 días. Los administradores también pueden filtrar su vista de la información registrada conforme a varios requisitos: por solicitud, por usuario y más.

Por último, es importante mencionar que Heimdal Patch & Asset Management es la única solución de escalado y delegación de privilegios del mercado que desescala automáticamente las solicitudes tras la detección de amenazas. Esto es posible cuando PAM se utiliza en tándem con otros productos de la suite Heimdal, en concreto el Next-Gen Antivirus de Heimdal.

Dado que la amenaza de abuso y uso indebido de privilegios internos es siempre una de las principales preocupaciones de las organizaciones de todos los tamaños, la implementación de un sólido sistema de escalado y delegación de privilegios es esencial para una adecuada estrategia de protección proactiva. Aquí es donde entra en juego Heimdal Patch & Asset Management, junto con sus sólidas funciones que permiten a los administradores mantener un control total según sus condiciones, al tiempo que automatizan los procesos en la medida de lo posible.

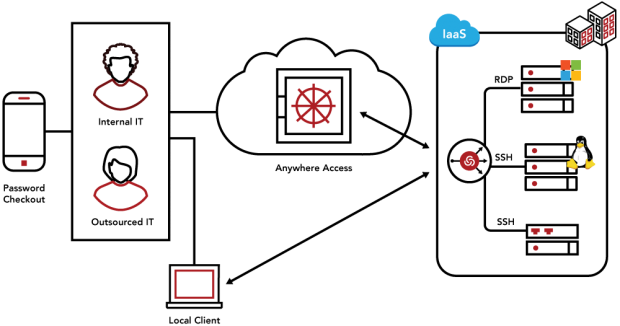

StrongDM

StrongDM proporciona una plataforma de acceso a la infraestructura que elimina las soluciones de punto final y cubre todos los protocolos. Se trata de un proxy que combina métodos de autenticación, autorización, conexión en red y observabilidad en una única plataforma.

En lugar de complicar el acceso, los mecanismos de asignación de permisos de StrongDM agilizan el acceso al conceder y revocar instantáneamente el acceso granular y con menos privilegios mediante el control de acceso basado en funciones (RBAC), el control de acceso basado en atributos (ABAC) o las aprobaciones de punto final para todos los recursos.

Las altas y bajas de empleados se realizan con un solo clic, permitiendo la aprobación temporal de privilegios elevados para operaciones sensibles con Slack, Microsoft Teams y PagerDuty.

StrongDM le permite conectar a cada usuario final o servicio a los recursos exactos que necesita, independientemente de su ubicación. Además, sustituye el acceso VPN y los hosts bastión por redes de confianza cero.

StrongDM cuenta con numerosas opciones de automatización, incluida la integración de flujos de trabajo de acceso en su canal de implementación existente, la transmisión de registros a su SIEM y la recopilación de pruebas para diversas auditorías de certificación, incluidas SOC 2, SOX, ISO 27001 e HIPAA.

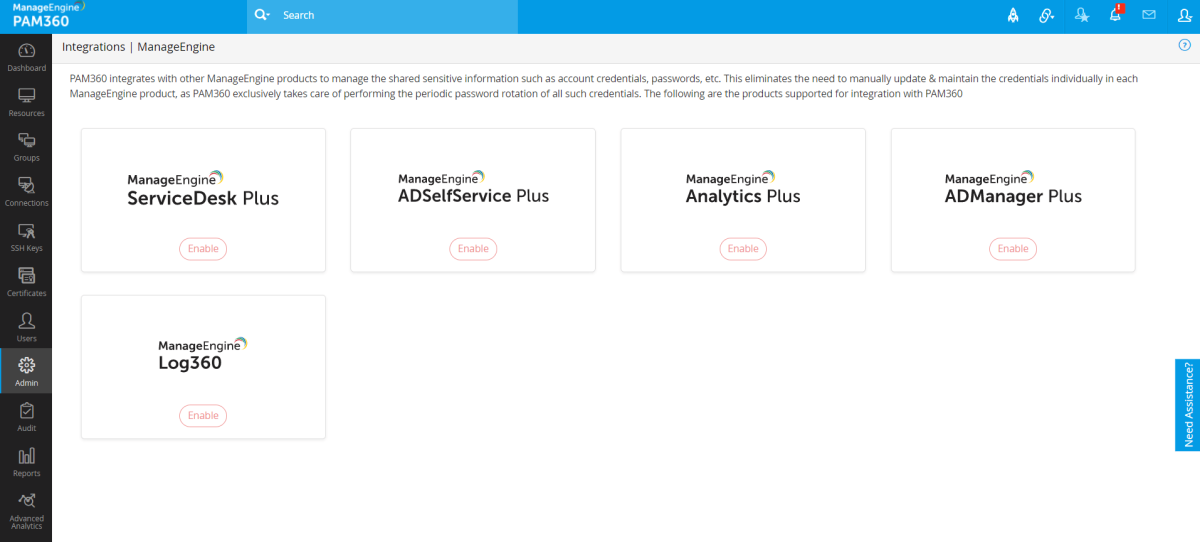

ManageEngine PAM360

PAM360 es una solución integral para las empresas que desean incorporar PAM a sus operaciones de seguridad. Con las capacidades de integración contextual de PAM360, puede crear una consola central en la que se interconecten diferentes partes de su sistema de gestión de TI para obtener una correlación más profunda de los datos de acceso privilegiado y los datos generales de la red, lo que facilita inferencias significativas y una corrección más rápida.

PAM360 garantiza que ninguna ruta de acceso privilegiado a sus activos de misión crítica quede sin gestionar, desconocida o sin supervisar. Para hacer esto posible, proporciona una bóveda de credenciales donde puede almacenar cuentas privilegiadas. Esta bóveda ofrece gestión centralizada, permisos de acceso basados en funciones y cifrado AES-256.

Con controles just-in-time para las cuentas de dominio, PAM360 concede privilegios elevados sólo cuando los usuarios los necesitan. Transcurrido cierto tiempo, los permisos se revocan automáticamente y se restablecen las contraseñas.

Además de gestionar el acceso privilegiado, PAM360 facilita a los usuarios con privilegios la conexión a hosts remotos con un solo clic, sin plug-ins de navegador ni agentes de punto final. Esta funcionalidad proporciona un túnel de conexiones a través de pasarelas cifradas y sin contraseña que ofrecen la máxima protección.

Teleport

La estrategia deTeleport consiste en consolidar todos los aspectos del acceso a la infraestructura en una única plataforma para los ingenieros de software y las aplicaciones que desarrollan. Esta plataforma unificada pretende reducir la superficie de ataque y la sobrecarga de los costes operativos, al tiempo que mejora la productividad y garantiza el cumplimiento de las normas.

Access Plane de Teleport es una solución de código abierto que sustituye a las credenciales compartidas, las VPN y las tecnologías heredadas de gestión de acceso privilegiado. Se ha diseñado específicamente para proporcionar el acceso necesario a la infraestructura sin entorpecer el trabajo ni reducir la productividad del personal informático.

Los profesionales e ingenieros de seguridad pueden acceder a servidores Linux y Windows, clústeres Kubernetes, bases de datos y aplicaciones DevOps como CI/CD, control de versiones y paneles de supervisión a través de una única herramienta.

Teleport Server Access utiliza estándares abiertos como certificados X.509, SAML, HTTPS y OpenID Connect, entre otros. Sus creadores se centraron en la sencillez de instalación y uso, ya que son los pilares de una buena experiencia de usuario y de una sólida estrategia de seguridad. Por ello, consta únicamente de dos binarios: un cliente que permite a los usuarios iniciar sesión para obtener certificados de corta duración, y el agente Teleport, que se instala en cualquier servidor o clúster Kubernetes con un solo comando.

Okta

Okta es una empresa dedicada a soluciones de autenticación, directorio e inicio de sesión único. También ofrece soluciones PAM a través de socios, que se integran con sus productos para proporcionar identidad centralizada, políticas de acceso personalizables y adaptables, informes de eventos en tiempo real y superficies de ataque reducidas.

A través de las soluciones integradas de Okta, las empresas pueden aprovisionar/desaprovisionar automáticamente usuarios privilegiados y cuentas administrativas a la vez que proporcionan acceso directo a activos críticos. Los administradores de TI pueden detectar actividades anómalas mediante la integración con soluciones de análisis de seguridad, alertar y tomar medidas para prevenir riesgos.

Boundary

HashiCorp ofrece su solución Boundary para proporcionar una gestión de acceso basada en identidades para infraestructuras dinámicas. También proporciona una gestión de sesiones sencilla y segura y acceso remoto a cualquier sistema basado en identidades de confianza.

Mediante la integración de la solución Vault de HashiCorp, es posible asegurar, almacenar y controlar estructuralmente el acceso a tokens, contraseñas, certificados y claves de cifrado para proteger secretos y otros datos sensibles a través de una interfaz de usuario, una sesión CLI o una API HTTP.

Con Boundary, es posible acceder a hosts y sistemas críticos a través de varios proveedores por separado, sin necesidad de gestionar credenciales individuales para cada sistema. Puede integrarse con proveedores de identidad, eliminando la necesidad de exponer la infraestructura al público.

Boundary es una solución de código abierto agnóstica en cuanto a plataformas. Al formar parte de la cartera de HashiCorp, naturalmente ofrece la posibilidad de integrarse fácilmente en los flujos de trabajo de seguridad, lo que la hace fácilmente desplegable en la mayoría de las plataformas de nube pública. El código necesario ya está en GitHub y listo para ser utilizado.

Delinea

Las soluciones de gestión de acceso privilegiado de Delinea pretenden simplificar al máximo la instalación y el uso de la herramienta. La empresa hace que sus soluciones sean intuitivas, facilitando la definición de los límites de acceso. Ya sea en la nube o en entornos locales, las soluciones PAM de Delinea son sencillas de instalar, configurar y gestionar sin imponer un sacrificio en la funcionalidad.

Delinea ofrece una solución basada en la nube que permite el despliegue en cientos de miles de máquinas. Esta solución consiste en un Privilege Manager para las estaciones de trabajo y Cloud Suite para los servidores.

Privilege Manager permite descubrir máquinas, cuentas y aplicaciones con derechos de administrador, ya sea en estaciones de trabajo o en servidores alojados en la nube. Funciona incluso en máquinas pertenecientes a dominios diferentes. Mediante la definición de reglas, puede aplicar automáticamente políticas para gestionar los privilegios, definiendo permanentemente la pertenencia a grupos locales y rotando automáticamente las credenciales privilegiadas no humanas.

Un asistente de políticas le permite elevar, denegar y restringir aplicaciones con sólo unos clics. Por último, la herramienta de elaboración de informes de Delinea proporciona información esclarecedora sobre las aplicaciones bloqueadas por malware y el cumplimiento de los privilegios mínimos. También ofrece la integración de Privileged Behaviour Analytics con Privilege Manager Cloud.

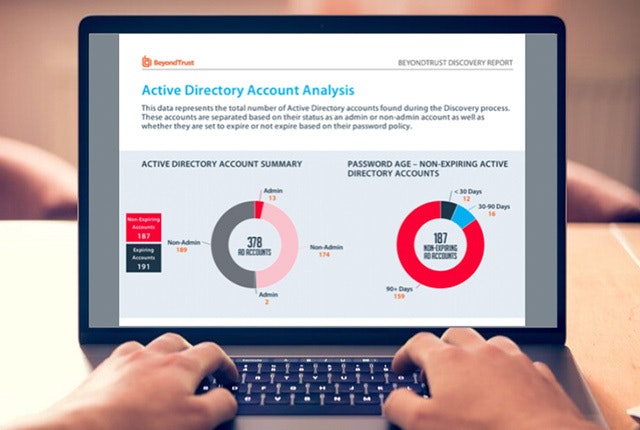

BeyondTrust

La gestión de privilegiosBeyondTrust facilita la elevación de privilegios a las aplicaciones conocidas y de confianza que lo requieran, controlando el uso de las aplicaciones y registrando e informando de las actividades privilegiadas. Para ello, utiliza herramientas de seguridad ya existentes en su infraestructura.

Con el Gestor de privilegios, puede otorgar a los usuarios los privilegios exactos que necesitan para completar sus tareas sin riesgo de exceso de privilegios. También puede definir políticas y distribuciones de privilegios, ajustando y determinando el nivel de acceso disponible en toda la organización. De este modo, evitará los ataques de malware debidos al exceso de privilegios.

Puede utilizar políticas de grano fino para elevar los privilegios de las aplicaciones para los usuarios estándar de Windows o Mac, proporcionando el acceso suficiente para completar cada tarea. El Gestor de privilegios de BeyondTrust se integra con aplicaciones de help desk de confianza, escáneres de gestión de vulnerabilidades y herramientas SIEM a través de conectores incorporados en la herramienta.

Los análisis de seguridad de puntos finales de BeyondTrust le permiten correlacionar el comportamiento de los usuarios con la inteligencia de seguridad. También le da acceso a una pista de auditoría completa de toda la actividad del usuario, para que pueda acelerar el análisis forense y simplificar el cumplimiento de la empresa.

Una identidad

Las soluciones de gestión de acceso privilegiado (PAM) de OneIdentity mitigan los riesgos de seguridad y permiten el cumplimiento de la normativa empresarial. El producto se ofrece en modo SaaS o local. Cualquiera de las dos variantes le permite asegurar, controlar, supervisar, analizar y gobernar el acceso privilegiado en múltiples entornos y plataformas.

Además, proporciona la flexibilidad de otorgar privilegios totales a los usuarios y aplicaciones sólo cuando sea necesario, aplicando un modelo operativo de confianza cero y mínimo privilegio en el resto de situaciones.

CyberArk

Con CyberArk Privileged Access Manager, puede descubrir e incorporar automáticamente credenciales privilegiadas y secretos utilizados por entidades humanas o no humanas. A través de la gestión centralizada de políticas, la solución de CyberArk permite a los administradores del sistema definir políticas para la rotación de contraseñas, la complejidad de las contraseñas, la asignación de bóvedas por usuario y mucho más.

La solución puede desplegarse como un servicio (modo SaaS), o puede instalarla en sus servidores (autoalojada).

Centrify

El servicio Centrify Privilege Threat Analytics detecta el abuso de acceso privilegiado añadiendo una capa de seguridad a sus infraestructuras en la nube y on-prem. Lo hace empleando análisis avanzados de comportamiento y autenticación multifactor adaptativa. Con las herramientas de Centrify, es posible obtener alertas casi en tiempo real sobre comportamientos anómalos de todos los usuarios de una red.

Centrify Vault Suite permite asignar accesos privilegiados a cuentas y credenciales compartidas, mantener bajo control las contraseñas y los secretos de las aplicaciones y proteger las sesiones remotas. A su vez, con Centrify Cloud Suite, su organización puede, independientemente de su tamaño, gobernar globalmente el acceso privilegiado a través de políticas gestionadas centralmente y aplicadas dinámicamente en el servidor.

Conclusión

El uso indebido de privilegios es una de las principales amenazas a la ciberseguridad en la actualidad, que a menudo provoca pérdidas costosas e incluso la paralización de las empresas. También es uno de los vectores de ataque más populares entre los ciberdelincuentes porque, cuando se lleva a cabo con éxito, proporciona acceso libre a las entrañas de una empresa, a menudo sin hacer saltar ninguna alarma hasta que el daño está hecho. Utilizar una solución adecuada de gestión de acceso a privilegios es imprescindible cuando los riesgos de abuso de privilegios de cuenta se vuelven difíciles de controlar.

A continuación, puede que también quiera saber qué es la gestión de identidades privilegiadas y cómo ayuda a las empresas.