Los escáneres de vulnerabilidades web ayudan a detectar las vulnerabilidades de seguridad antes que nadie mediante un escáner web basado en la nube.

Cyberattacks are increasing and are projected to cost businesses $6 trillion by 2025 due to cybercrime globally.

Cybersecurity Ventures (Cybercrime Magazine)

Lo bueno es que puede gestionar este riesgo utilizando la infraestructura, las herramientas y los conocimientos adecuados.

Los siguientes son escáneres de vulnerabilidades web basados en la nube, por lo que no necesita instalar ningún software en su servidor. Además, he comentado por qué los escáneres de vulnerabilidades web son la necesidad del momento al final de este post.

¡He enumerado algunos de los principales escáneres de vulnerabilidades web que he encontrado a continuación para que se ahorre tiempo en la investigación de los mismos!

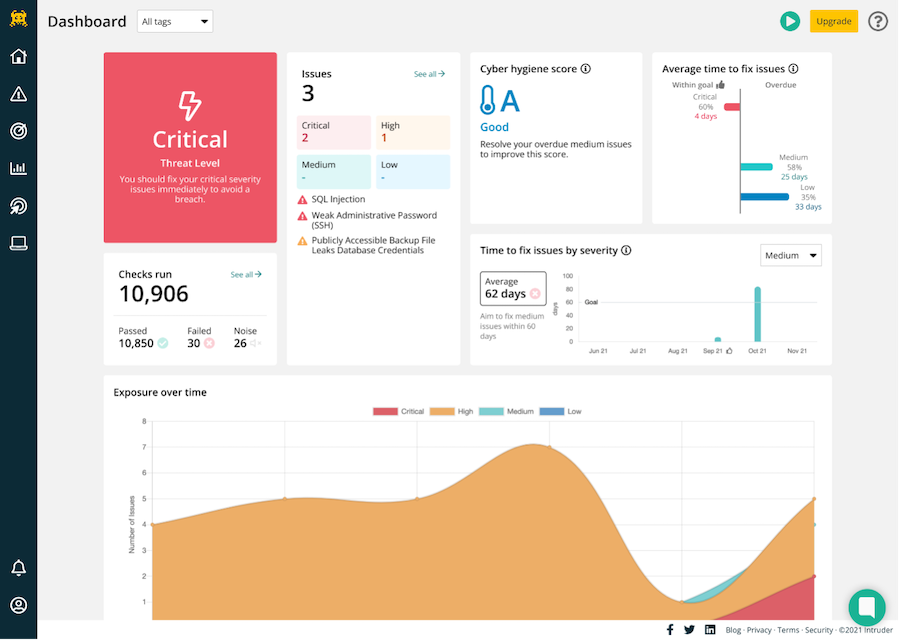

Intruder

Intruder es un potente escáner de vulnerabilidades que le ayudará a descubrir las numerosas debilidades que acechan en sus aplicaciones web y en la infraestructura subyacente.

Con la confianza de más de 1.500 empresas en todo el mundo, Intruder ayuda a sus desarrolladores y equipos técnicos a construir y mantener productos seguros mediante la captura continua de vulnerabilidades a medida que se van introduciendo. Esto significa revisar sus servidores de acceso público y privado, sus sistemas en la nube y todos los dispositivos de punto final para garantizar que no se pasa por alto ninguna área.

Su escáner de pruebas dinámicas de seguridad de aplicaciones (DAST) cubre todas las comprobaciones cruciales de las aplicaciones web, como por ejemplo

- Ejecución remota de código

- Inyección de comandos del sistema operativo

- Inyección SQL

- XSS

- OWASP Top 10

- Top 25 de CWE/SANS

Y para ayudarle a actuar rápidamente sobre su inteligencia, Intruder se integra fácilmente con todas las herramientas líderes, incluyendo Jira, Slack, Microsoft Teams y Zapier para asegurar un flujo de información sin fisuras a sus equipos de remediación. Intruder también se integra con los principales productores de servicios en la nube: AWS, Google Cloud y Azure.

Existe incluso la opción de profundizar con pruebas de penetración continuas a través de Intruder Vanguard. Con el apoyo de los principales expertos en seguridad de Intruder, vigilarán constantemente sus aplicaciones web para identificar problemas más complejos que no pueden detectar los escáneres.

Puede probar Intruder durante 30 días de forma gratuita.

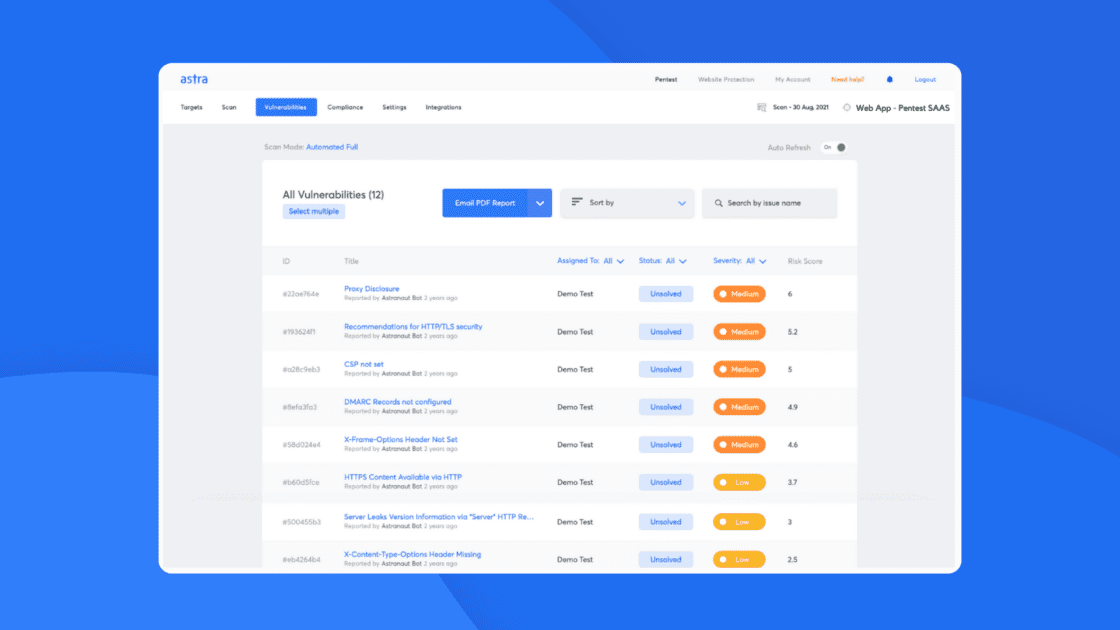

Astra Pentest

Astra Pentest es una completa plataforma de pentest que ofrece un escáner de vulnerabilidades inteligente que escanea las zonas de las aplicaciones web situadas detrás de la pantalla de inicio de sesión, una característica que resulta crucial para las aplicaciones SaaS.

Junto con un escáner de vulnerabilidades que emula el comportamiento de los hackers, Astra también incluye pruebas de penetración en profundidad realizadas por expertos en seguridad y funciones de gestión de vulnerabilidades.

El escáner de vulnerabilidades explora las áreas de inicio de sesión, se integra en CI/CD y viene con una profunda integración con Slack, lo que lo hace ideal para aplicaciones SaaS en las que los cuadros de mando personalizados desempeñan un papel clave.

Ya sean aplicaciones estáticas, dinámicas, de portales, animadas, de comercio electrónico o sistemas de gestión de contenidos, Astra Pentest ofrece un escaneado de vulnerabilidades en profundidad y gestión de vulnerabilidades para todas ellas.

Características principales de Comprehensive Pentest Suite de Astra para empresas de cualquier tamaño:

- 8000 pruebas de seguridad mediante un escáner de vulnerabilidades inteligente que emula el comportamiento de los hackers

- Pruebas OWASP Top 10 y SANS 25

- Pentest en profundidad por expertos en seguridad

- Escaneos vetados para garantizar cero falsos positivos

- Sigue las metodologías de prueba NIST y OWASP

- Pentesting automatizado y manual gestionado

- Escaneado automatizado de vulnerabilidades con función de escaneado tras inicio de sesión.

- Cree informes de gestión e informes consolidados para múltiples objetivos con sólo pulsar un botón

- Función de escaneo programado que garantiza el escaneo continuo de su aplicación

- Profunda integración con Slack para gestionar las vulnerabilidades dentro de Slack

- Panel de control fácil de usar para ingenieros y desarrolladores.

- Colaboración contextual de corrección de errores entre sus desarrolladores y el equipo de seguridad.

- Casos de prueba de seguridad que ayudan con el cumplimiento de SOC2, GDPR, HIPAA, PCI-DSS e ISO 27001.

- Un Certificado Pentest verificable públicamente después de cada pentest exitoso, gana la confianza de clientes y socios.

Si está buscando una plataforma Pentest que haga que los Pentest sean pan comido y la seguridad continua, entonces Astra será ideal para usted.

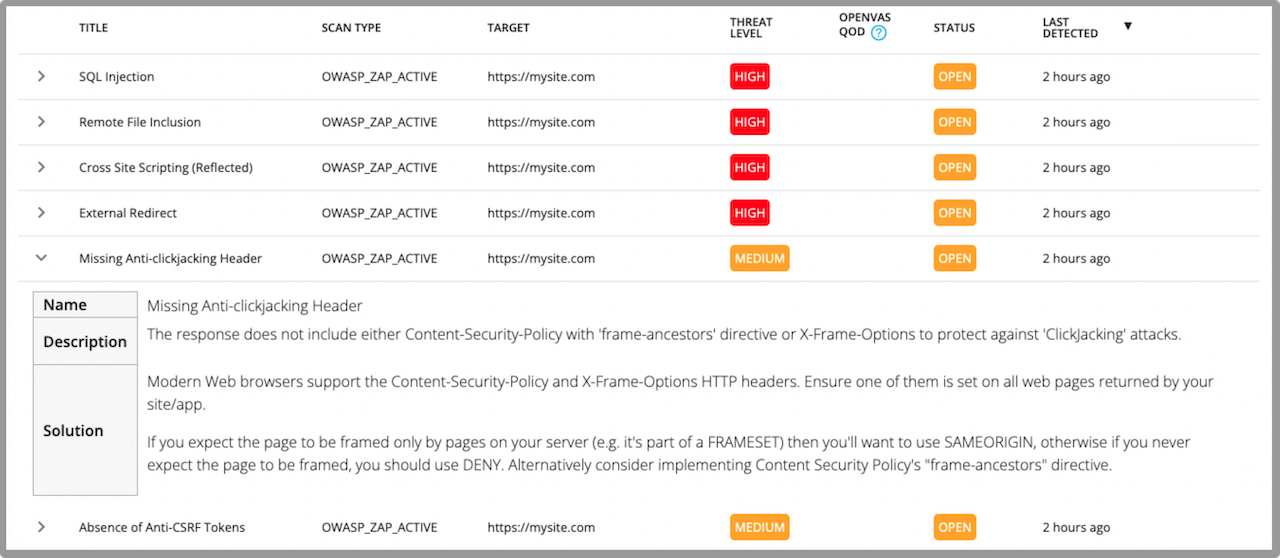

HostedScan Security

HostedScan Security proporciona un conjunto completo de exploraciones de vulnerabilidades para aplicaciones web. Los escaneos se realizan de forma transparente mediante escáneres de vulnerabilidades de código abierto estándar de la industria.

Entre ellos se incluyen OpenVAS, OWASP ZAP, Nmap TCP & UDP, SSYLze y otros, que en conjunto proporcionan un conjunto completo de herramientas para escanear sus redes, servidores y sitios web en busca de riesgos de seguridad. Mientras que muchas otras empresas venden escaneos propietarios de calidad desconocida, HostedScan Security confía en el conocimiento colectivo de la comunidad de código abierto para establecer el estándar.

El escaneado de vulnerabilidades sólo es útil cuando se alimenta de conocimientos procesables que son lo suficientemente claros y sencillos para que su equipo los ejecute. HostedScan Security recopila todos los resultados de los escáneres, limpia y normaliza los resultados para usted y proporciona informes, paneles de control, API, webhooks, gráficos y notificaciones por correo electrónico. Los escaneos pueden ejecutarse de forma continua, bajo demanda o según su programación. Exporte los datos en una amplia variedad de formatos, como PDF, HTML, JSON y XML.

Es fácil empezar con HostedScan Security. Ofrecen un plan Free Forever o actualice a un nivel de plan superior a precios asequibles.

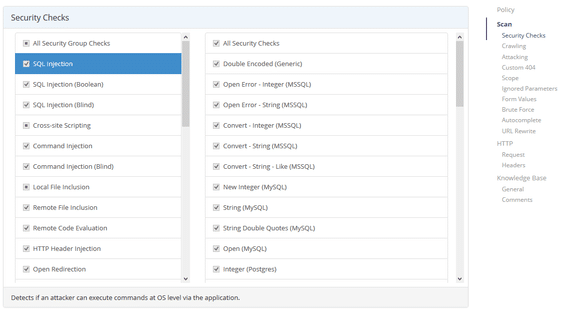

Invicti

Invicti cubre un gran número de comprobaciones de seguridad, incluyendo:

- Código fuente/base de datos/rastreo de pila/divulgación de IP interna

- Inyección SQL

- XSS, DOM XSS

- Comando/comando ciego/marco/código remoto/inyección

- Inclusión de archivos locales

- Redirección abierta

- Puerta trasera web

- Credencial débil

Si su sitio web está protegido por contraseña, entonces tiene que especificar la URL, la credencial e Invicti hará automáticamente lo necesario para ejecutar el escaneo.

Está construido para una empresa lo que significa que puede escanear 1000s del sitio web simultáneamente. Invicti también tiene una versión de escritorio para Windows.

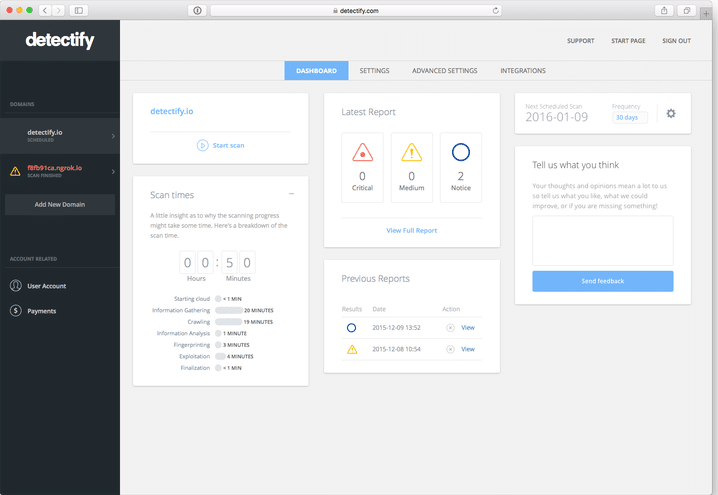

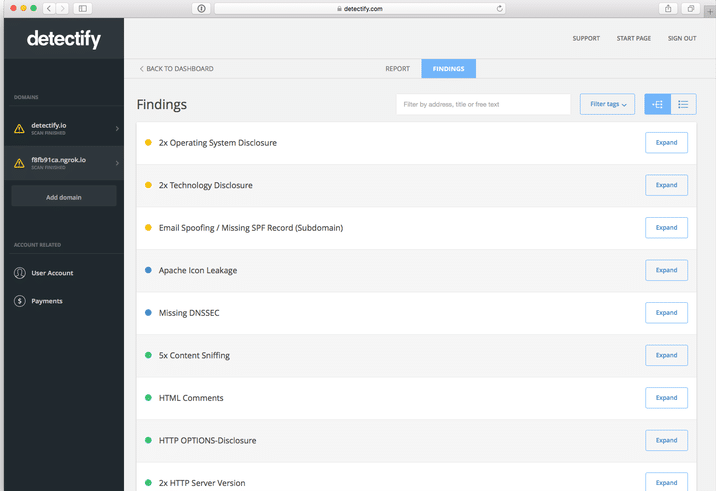

Detectify

Detectify comprueba su sitio web en busca de más de 500 vulnerabilidades, incluidas las 10 principales de OWASP. Puede integrar Detectify en su entorno de no producción para conocer y corregir los elementos de riesgo antes de pasar a producción.

Detectify cuenta con la confianza de miles de empresas como Trello, King, Trust Pilot, Book My Show, Pipedrive, etc.

Puede ejecutar una prueba ilimitada a petición o programarla regularmente para escanear su sitio web. Tras el escaneado, puede exportar el informe como resumen o informe completo, y también tiene la opción de integrar lo siguiente.

- Slack, Pager Duty, Hip Chat – reciba notificaciones al instante.

- Trello – obtenga los resultados en el tablón de Trello.

- JIRA – cree una incidencia cada vez que se detecte un problema

- API – integre con su API

- Zapier – automatice el flujo de trabajo con la integración de Zapier

Todos los hallazgos se enumeran en el tablero de instrumentos para que pueda profundizar en el elemento de riesgo y tomar las medidas necesarias.

Detectify ofrece seguridad CMS a WordPress, Joomla, Drupal y Magento, junto con la búsqueda de vulnerabilidades web comunes. Esto significa que el riesgo particular de CMS está cubierto.

Así que adelante y encuentre los riesgos de seguridad antes de que lo hagan los hackers. Puede empezar con una prueba gratuita de 14 días.

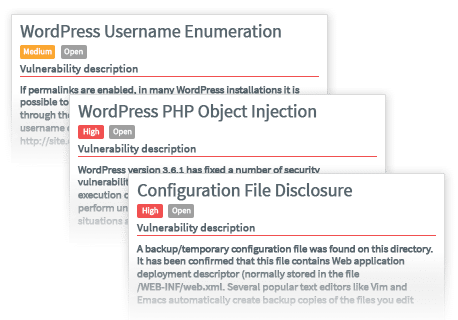

Acunetix

Acunetix ofrece un escáner de seguridad local para ejecutar desde Windows, así como un escáner basado en la nube. Acunetix rastrea y escanea su sitio web en busca de más de 3000 vulnerabilidades en casi cualquier tipo de sitio web.

Acunetix utiliza un rastreador y escáner rápido multihilo, por lo que el funcionamiento de su web no se interrumpe durante el escaneado.

Si utiliza WordPress, disponen de una función de escaneado exclusiva para comprobar más de 1200 plugins y errores de configuración.

Acunetix analiza el código/configuración del sitio web durante un escaneado y señala la vulnerabilidad en el informe con información procesable.

Qualys

Qualys es una de las plataformas de seguridad más tradicionales que ofrece no sólo escaneado web sino suites de soluciones como:

- Detección de malware

- Protección contra amenazas

- Supervisión continua

- Gestión de vulnerabilidades

- cPCI/Cumplimiento de políticas

- Cortafuegos de aplicaciones web

- Vista de activos

Sin embargo, este artículo se centrará únicamente en el escaneado de aplicaciones web (WAS).

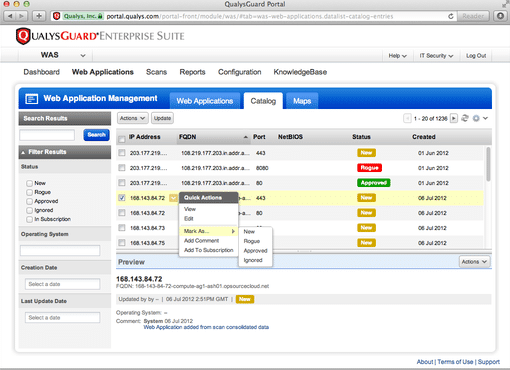

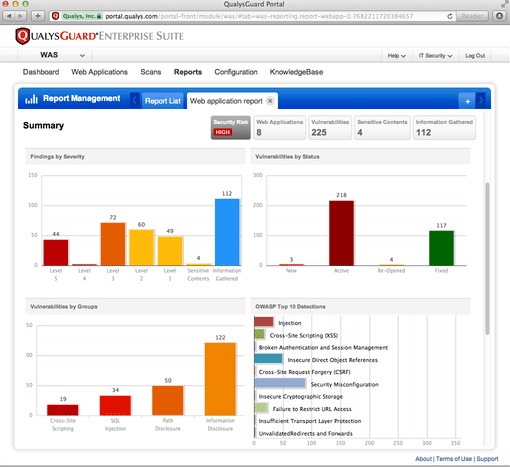

Qualys WAS es una solución de escaneado de extremo a extremo para encontrar vulnerabilidades y errores de configuración en sitios web. Puede automatizar el escaneo y recibir notificaciones cada vez que se encuentre un riesgo.

Puede aprovechar la función de escaneado en profundidad dinámico en la que usted especifica el rango de IP de la red y deja que Qualys descubra los activos web.

No todas las vulnerabilidades son críticas o de alto riesgo, por lo que puede priorizarlas por gravedad y actuar en consecuencia.

Puede suscribirse a una prueba para explorar el Qualys WAS.

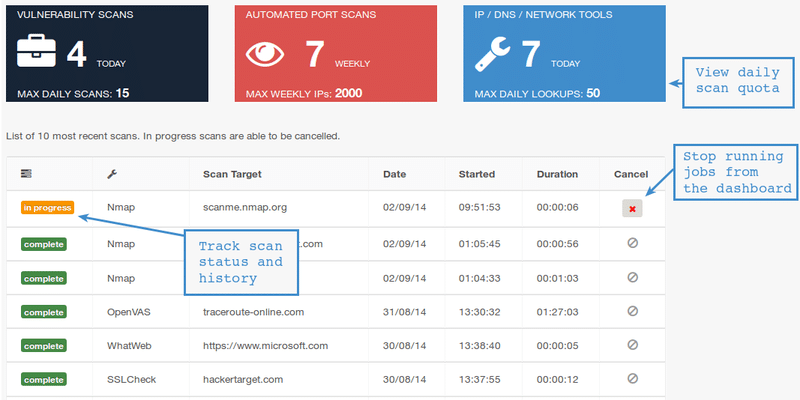

Hacker Target

Hacker Target es diferente de los anteriores. Ellos alojan un escáner de vulnerabilidades de código abierto y le ofrecen ejecutar un escaneo contra su sitio web.

Tienen 12 escáneres diferentes, que puede utilizar bajo un sencillo plan de membresía. Suena perfecto si desea utilizar un escáner de código abierto pero no quiere alojarlo por su cuenta.

Para encontrar una vulnerabilidad, la siguiente herramienta de oferta sería útil.

- Nikto – comprueba su sitio web en busca de más de 5000 vulnerabilidades y errores de configuración, que podrían exponerle al riesgo.

- SSL Injection Test – prueba utilizando la herramienta de mapa SQL contra la solicitud HTTP GET.

- WhatWeb Scan – para obtener una huella digital del servidor web y otras tecnologías utilizadas para crear la aplicación web.

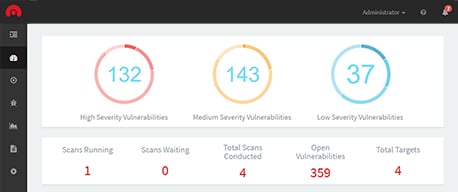

Tenable.io

Tenable.io es una solución de gestión de vulnerabilidades basada en la nube que le ayuda a priorizar entre múltiples problemas de seguridad, ya que predice qué problema abordar en primer lugar.

Proporciona un panel intuitivo que unifica todos sus activos y vulnerabilidades y le ofrece una vista de pájaro de lo que está ocurriendo en el sistema.

Ayuda a los usuarios de AWS a asegurar todos sus activos sin necesidad de múltiples escáneres y agentes de red. Proporciona una visibilidad unificada de su superficie de ataque con una monitorización continua y le ayuda a responder rápidamente a los problemas de seguridad.

Indusface

Indusface es un sistema de detección de riesgos totalmente gestionado y creado para desarrolladores. Sus escaneos automatizados y pruebas de penetración manuales garantizan que todas las vulnerabilidades de la lógica empresarial y el malware se detecten a tiempo, incluso antes de que se clasifiquen públicamente como malware conocido.

Garantiza un sistema de alertas con cero falsos positivos, asegurando que el tiempo de los desarrolladores se emplea de forma productiva y que las correcciones se realizan antes de que las vulnerabilidades del sistema sean explotadas por los piratas informáticos.

Es completamente remoto y basado en la nube y no implica descargas de software ni controles de versiones. Puede detectar tanto el malware conocido como el desconocido en un sitio web. Está alojado y se suministra desde un centro de datos seguro con certificación SAS 70 Tipo 2 y proporciona una protección completa para sitios web y aplicaciones que requieren una alta seguridad, como los que implican los datos financieros de muchos clientes.

Indusface cuenta con una impresionante lista de clientes que incluye algunos de los principales bancos e instituciones financieras de todo el mundo.

Ahora que hemos visto los principales escáneres de vulnerabilidades web, es el momento de comprender también por qué son cruciales.

Por qué son cruciales los escáneres de vulnerabilidades web

Miles de negocios en línea se enfrentan a ciberataques en tiempo real, y algunos de los mayores hackeos/ataques ocurrieron en el pasado.

- Ataque DDoS de Dyn: provocó la caída de muchos sitios web, como Netflix, SoundCloud, Spotify, Twitter, PayPal, Reddit, etc.

- Dropboxhack- millones de cuentas de usuarios se vieron comprometidas

- Yahoo – violación de datos

- Ransomware – muchos ataques de ransomware

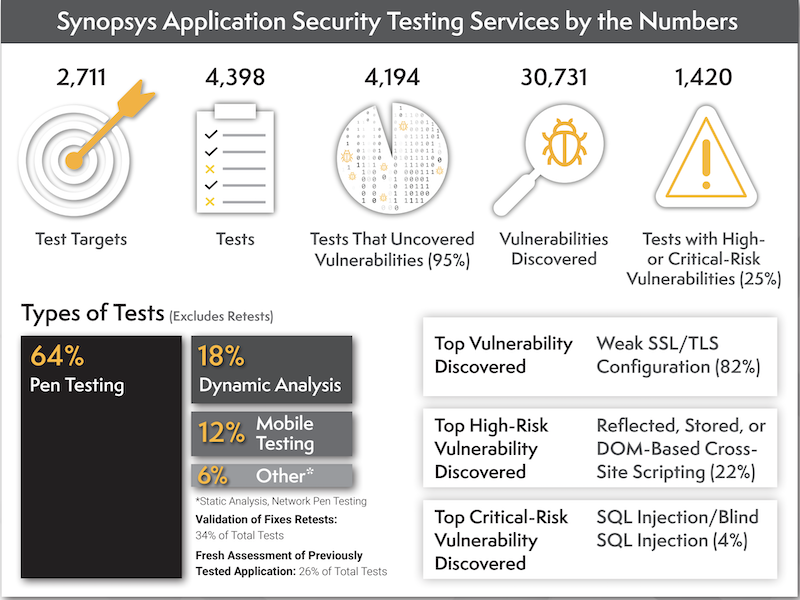

Un informe de Synopsys revela que el 95% de las aplicaciones probadas presentaban vulnerabilidades, y el 22% tenía al menos una vulnerabilidad crítica o alta.

Los piratas informáticos utilizan múltiples técnicas para atacar las aplicaciones web, por lo que tiene que utilizar el escáner, que detecta un número significativo de vulnerabilidades.

Y para una seguridad continua, necesita escanear su sitio web con regularidad, para conocer el primero de cualquier debilidad. Por lo tanto, invertir en una herramienta que le ayude a proteger la seguridad de su sitio web es crucial.

Palabras finales

Los SaaS (Software-As-A-Service) mencionados anteriormente se integran con sus aplicaciones web para encontrar vulnerabilidades para una seguridad continua. Son esenciales para cualquier negocio en línea, por lo que debe solucionarlas antes de que alguien aproveche esos puntos débiles para piratearlos.

Si utiliza WordPress, Joomla, Magento, Drupal o cualquier CMS de blogs, puede que le interese proteger su sitio web de las amenazas en línea utilizando proveedores de seguridad basados en la nube, como – Incapsula, Cloudflare, SUCURI, etc.