El protocolo de red es un conjunto de reglas que los dispositivos utilizan para comunicarse entre sí a través de una red.

Es similar a cómo las personas siguen ciertos comportamientos y procedimientos cuando hablan entre ellas.

Especifican cosas como la forma en que deben estructurarse los paquetes de datos, cómo deben identificarse los dispositivos y cómo deben gestionarse los errores y conflictos.

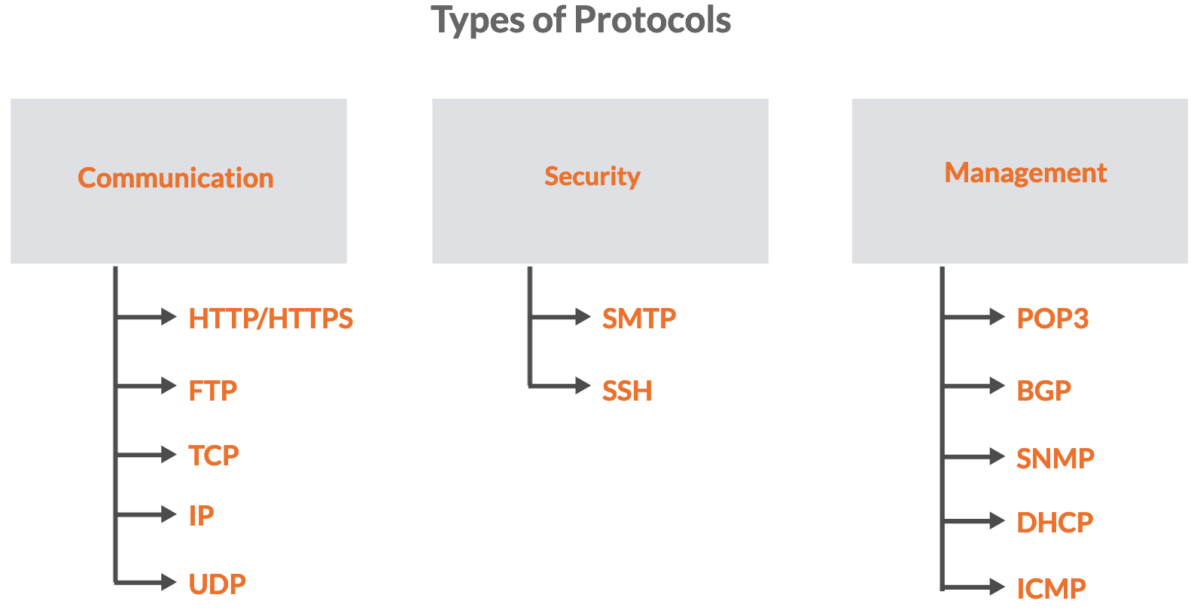

Los protocolos de red pueden clasificarse en estos tres tipos principales: Comunicación, Seguridad y Gestión.

#1. Protocolos de comunicación

Estos protocolos se centran en permitir el intercambio de datos e información entre los dispositivos de una red. Determinan cómo se formatean, transmiten y reciben los datos, lo que garantiza una comunicación eficaz. Algunos ejemplos son HTTP/HTTPS, FTP, TCP y UDP.

#2. Protocolos de seguridad

Los protocolos de seguridad están diseñados para proteger la confidencialidad y autenticidad de los datos cuando atraviesan una red. Establecen canales seguros para la comunicación y garantizan que la información sensible no sea vulnerable a la interceptación o la manipulación.

Algunos ejemplos son SSL/TLS para el cifrado, SSH para el acceso remoto seguro y variantes seguras de protocolos de correo electrónico como SMTPS y POP3S.

#3. Protocolos de gestión

Los protocolos de gestión se utilizan para la administración, supervisión y control de los dispositivos/recursos de la red. Ayudan a los administradores de red a configurar y solucionar problemas de los componentes de la red de forma eficaz.

Algunos ejemplos son DHCP para la asignación dinámica de direcciones IP, SNMP para la gestión de dispositivos de red, ICMP para fines de diagnóstico y BGP para información de enrutamiento y alcanzabilidad.

Analicemos algunos protocolos comunes de cada categoría.

Protocolos de comunicación

HTTP

HTTP son las siglas de Hypertext Transfer Protocol (protocolo de transferencia de hipertexto).

Es un protocolo fundamental utilizado para la comunicación entre un navegador web y un servidor.

Es un protocolo de capa de aplicación que funciona sobre el modelo OSI.

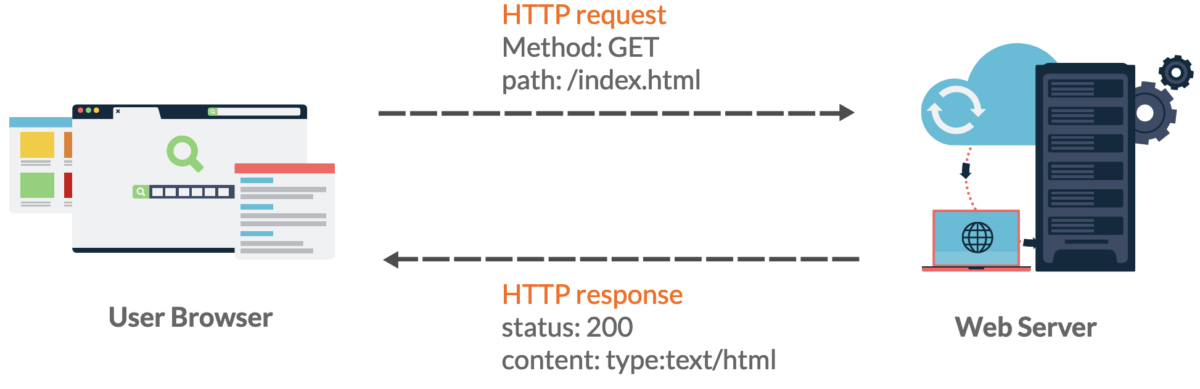

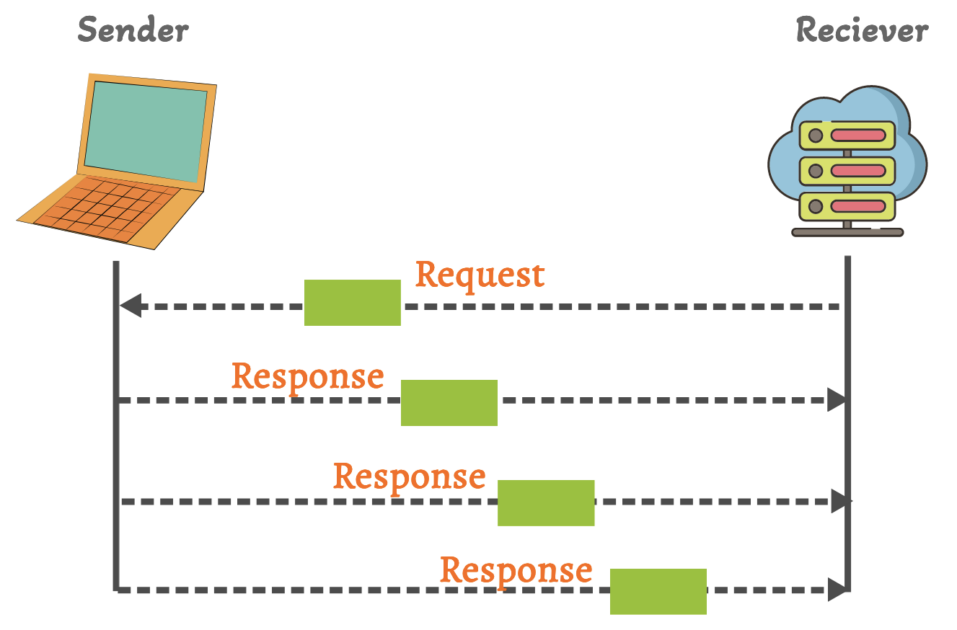

Cuando usted introduce una URL en su navegador web y pulsa intro, éste envía una petición HTTP a un servidor web que procesa la petición y devuelve una respuesta HTTP con la información solicitada.

Puede tratarse de una página web, una imagen, un vídeo o cualquier otro recurso alojado en el servidor.

HTTP es un protocolo sin estado. Significa que cada solicitud de un cliente a un servidor se trata como una transacción independiente y aislada.

El servidor no conserva ninguna información sobre solicitudes anteriores del mismo cliente. Esta simplicidad es una de las razones por las que HTTP es tan ampliamente utilizado.

HTTP define varios métodos de solicitud, entre ellos GET (recuperar datos), POST (enviar datos para ser procesados), PUT (actualizar un recurso), DELETE (eliminar un recurso), y otros. Estos métodos determinan el tipo de operación que el cliente desea realizar en el servidor.

Generalmente, las respuestas HTTP incluyen un código de estado que indica el resultado de la solicitud.

Por ejemplo, un código de estado 200 indica que la solicitud se ha realizado correctamente, mientras que el 404 indica que no se ha encontrado el recurso solicitado.

Y HTTP ha visto varias versiones a lo largo de los años, siendo HTTP/1.1 una de las versiones más utilizadas durante mucho tiempo.

HTTP/2 y HTTP/3 (también conocido como QUIC) se desarrollaron para mejorar el rendimiento.

HTTPS

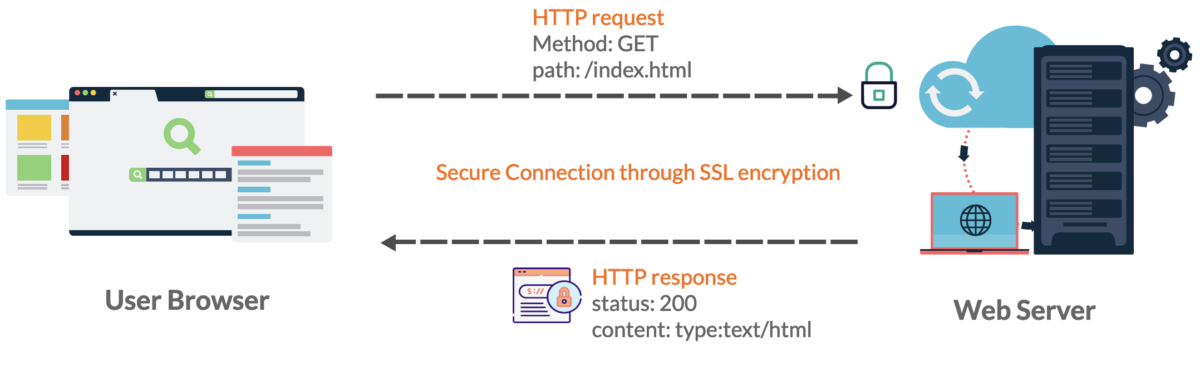

HTTPS son las siglas en inglés de Protocolo Seguro de Transferencia de Hipertexto.

Es una extensión del protocolo HTTP que se utiliza para la comunicación segura a través de redes informáticas.

Añade una capa de seguridad al HTTP estándar cifrando los datos intercambiados entre un navegador y un servidor web mediante protocolos criptográficos como SSL/TLS. Aunque alguien intercepte los datos que se transmiten, no podrá leerlos ni descifrarlos fácilmente.

HTTPS incluye una forma de autenticación del servidor.

Cuando un navegador se conecta a un sitio web a través de HTTPS, el sitio web presenta un certificado digital emitido por una Autoridad de Certificación (CA) de confianza.

Este certificado verifica la identidad del sitio web, lo que garantiza que el cliente se está conectando al servidor previsto y no a uno malicioso.

Los sitios web que utilizan HTTPS se identifican con «https://» al principio de sus URL. El uso de este prefijo indica que el sitio web utiliza una conexión segura.

Por lo general, HTTPS utiliza el puerto 443 para la comunicación, mientras que HTTP utiliza el puerto 80. Los servidores web pueden diferenciar fácilmente entre conexiones seguras y no seguras utilizando esta distinción.

Los motores de búsqueda como Google dan prioridad a los sitios web que utilizan HTTPS en sus clasificaciones de búsqueda.

Los navegadores también pueden advertir a los usuarios cuando una página web HTTPS segura contiene elementos ( imágenes o scripts) servidos a través de una conexión HTTP no segura. Esto se conoce como «contenido mixto» y puede comprometer la seguridad.

Aquí encontrará un artículo detallado sobre cómo obtener un certificado SSL para un sitio web. No dude en visitar esta página.

FTP

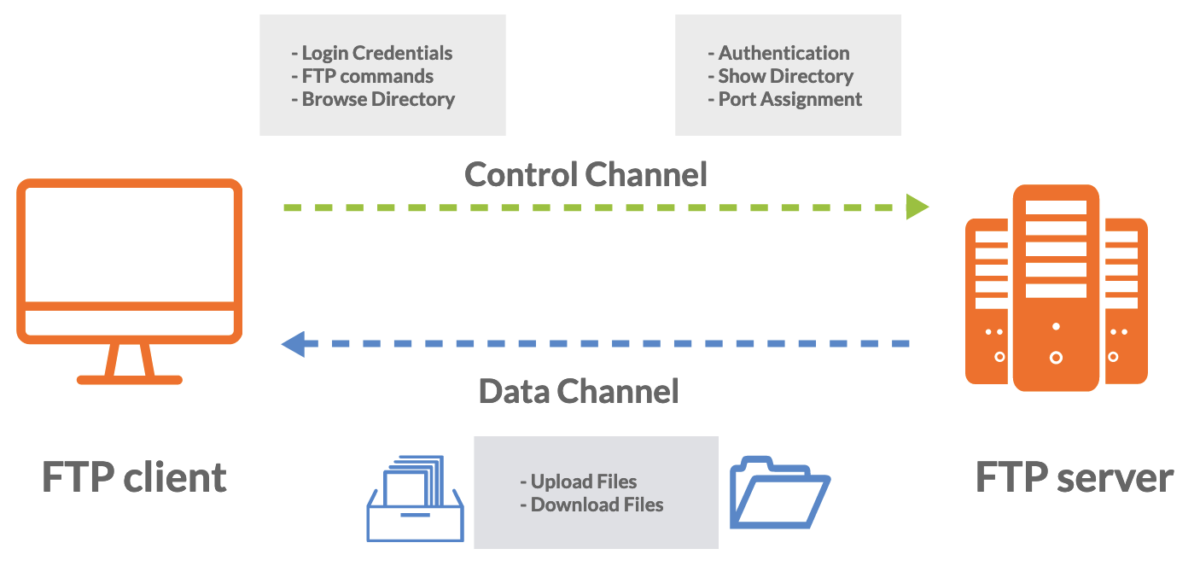

ElProtocolo de Transferencia de Archivos (FTP) es un protocolo de red estándar utilizado para transferir archivos entre un cliente y un servidor en una red informática.

El FTP funciona según el modelo cliente-servidor. Esto significa que el cliente inicia una conexión con otro ordenador (el servidor) para solicitar y transferir archivos.

El FTP utiliza dos puertos para la comunicación y puede funcionar en dos modos: Modo activo y Modo pasivo.

El puerto 21 se utiliza para la conexión de control donde se envían los comandos & respuestas entre el cliente y el servidor.

El modo Activo es el modo tradicional que funciona según el principio del modelo cliente-servidor. Aquí se abre un puerto adicional (normalmente en el rango de 1024-65535) para la transferencia de datos.

Por otro lado, el modo Pasivo se utiliza a menudo cuando el cliente está detrás de un cortafuegos o un dispositivo NAT y el servidor abre un puerto aleatorio de alta numeración para la transferencia de datos.

Por lo general, el FTP requiere autenticación para acceder a los archivos del servidor. El usuario tiene que proporcionar un nombre de usuario y una contraseña para iniciar la sesión.

Algunos servidores FTP también admiten el acceso anónimo. Así, los usuarios pueden iniciar sesión con un nombre de usuario genérico como «anónimo» o «FTP» y utilizar su dirección de correo electrónico como contraseña.

FTP admite dos modos de transferencia de datos: El modo ASCII y el modo binario.

El modo ASCII se utiliza para archivos de texto y el modo binario para archivos que no son de texto, como imágenes y ejecutables. El modo se establece en función del tipo de archivo que se transfiere.

El FTP tradicional no es un protocolo seguro, ya que transmite los datos, incluidos los nombres de usuario y las contraseñas, en texto plano.

ElFTP seguro (SFTP) y el FTP sobre SSL/TLS (FTPS) son alternativas más seguras que cifran la transferencia de datos para proteger la información sensible.

Aquí encontrará un artículo detallado sobre SFTP vs FTPS y qué protocolo utilizar.

TCP

El Protocolo de Control de Transmisión (TCP) es uno de los principales protocolos de la capa de transporte del conjunto IP.

Desempeña un papel fundamental a la hora de proporcionar una transmisión de datos fiable y ordenada entre dispositivos a través de redes IP.

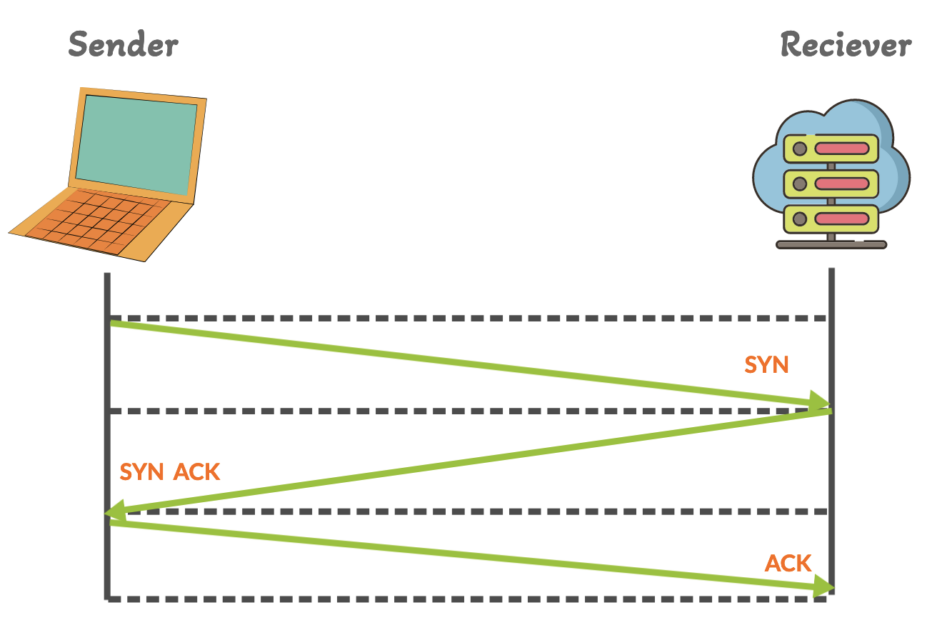

TCP establece una conexión entre el emisor y el receptor antes de que comience cualquier transferencia de datos. Esta configuración de la conexión implica un apretón de manos de tres vías (SYN, SYN-ACK, ACK) y un proceso de terminación de la conexión cuando se completa el intercambio de datos.

También admite la comunicación full-duplex, que permite enviar y recibir datos simultáneamente en ambas direcciones dentro de la conexión establecida.

Por lo general, TCP supervisa las condiciones de la red y ajusta su velocidad de transmisión para evitar la congestión de la red.

Este protocolo incluye mecanismos de comprobación de errores para detectar y corregir la corrupción de datos durante la transmisión. Si se detecta que un segmento de datos está corrupto, el receptor solicita la retransmisión.

TCP utiliza números de puerto para identificar servicios o aplicaciones específicos en un dispositivo. Los números de puerto ayudan a dirigir los datos entrantes a la aplicación correcta.

El receptor en una conexión TCP envía acuses de recibo (ACK) para confirmar la recepción de segmentos de datos. Si el emisor no recibe un ACK en un tiempo determinado, retransmite el segmento de datos.

TCP mantiene información sobre el estado de la conexión tanto en el lado del emisor como en el del receptor. Esta información ayuda a seguir la secuencia de los segmentos de datos y a gestionar la conexión.

IP

IP significa Protocolo de Internet.

Es un protocolo básico que permite la comunicación y el intercambio de datos en redes informáticas, incluida la red global que conocemos como Internet.

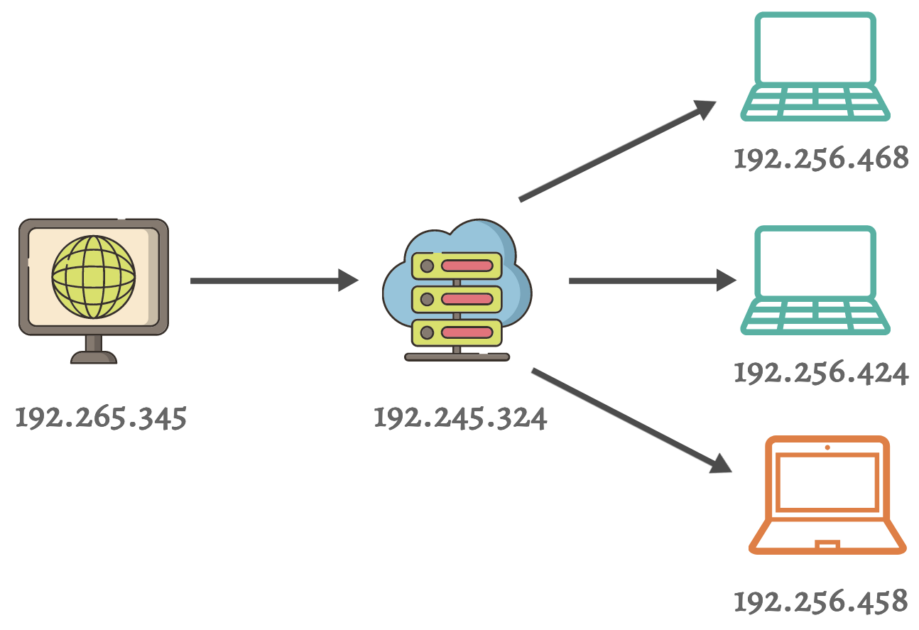

IP utiliza un sistema de direccionamiento numérico para identificar los dispositivos de una red. Estas direcciones numéricas se denominan direcciones IP, y pueden ser IPv4 o IPv6.

Las direcciones IPv4 suelen tener la forma de cuatro conjuntos de números decimales (por ejemplo, 192.168.1.1), mientras que las direcciones IPv6 son más largas y utilizan notación hexadecimal.

IP enruta los paquetes de datos entre dispositivos de diferentes redes.

Los enrutadores y conmutadores desempeñan un papel fundamental a la hora de dirigir estos paquetes a sus destinos previstos en función de sus direcciones IP.

En general, IP utiliza una metodología de conmutación de paquetes. Esto significa que los datos se dividen en paquetes más pequeños para su transmisión a través de la red. Cada paquete contiene una dirección IP de origen y de destino que permite a los enrutadores tomar decisiones de reenvío.

IP se considera un protocolo sin conexión. No establece una conexión dedicada entre el emisor y el receptor antes de transmitir los datos.

Cada paquete se trata de forma independiente y puede tomar diferentes rutas para llegar a su destino.

UDP

UDP son las siglas de Protocolo de Datagramas de Usuario.

Es un protocolo ligero y sin conexión que proporciona una forma de enviar datos a través de una red sin establecer una conexión formal.

A diferencia del protocolo TCP, el UDP no establece una conexión antes de enviar los datos. Simplemente empaqueta los datos en datagramas y los envía al destino.

No garantiza la entrega de los datos y no implementa mecanismos de detección y corrección de errores. Si un paquete se pierde o llega desordenado, es la capa de aplicación la que debe encargarse de ello.

UDP tiene menos sobrecarga que TCP porque no incluye funciones como el control de flujo, la corrección de errores o los acuses de recibo. Esto lo hace más rápido pero menos fiable.

Tampoco cuenta con mecanismos de control de congestión incorporados, por lo que es posible inundar una red con tráfico UDP, lo que podría provocar una congestión.

El UDP se utiliza habitualmente en situaciones en las que la baja latencia y la transmisión de datos a alta velocidad son más críticas que la garantía de entrega. Algunos ejemplos comunes son la transmisión de audio y vídeo en tiempo real, los juegos en línea, el DNS y algunas aplicaciones IoT.

Lo mejor de UDP es su función de multiplexación. Permite que varias aplicaciones del mismo dispositivo utilicen el mismo puerto UDP, lo que diferencia los flujos de datos mediante números de puerto.

vamos a entender el UDP con un ejemplo sencillo.

Imagine que quiere enviar un mensaje a su amigo a través de un ruidoso patio de recreo utilizando una pelota hinchable. Decide utilizar UDP, que es como lanzar la pelota sin ninguna conversación formal. Así es como funciona:

- Usted escribe su mensaje en un trozo de papel y lo envuelve alrededor de la pelota.

- Lanza la pelota en dirección a su amigo. No espera a que su amigo la atrape o acuse recibo; simplemente la lanza y espera que la atrape.

- La pelota rebota y llega hasta su amigo, que intenta atraparla. Pero a veces, debido al ruido, puede rebotar en sus manos o llegar desordenada.

- Su amigo lee el mensaje en el papel y, si ha atrapado la pelota con éxito, recibe el mensaje. Si no, puede que no lo reciba, y usted no lo sabrá porque no tenía forma de comprobarlo.

Así que, en este ejemplo

La pelota representa el protocolo UDP que envía datos sin establecer una conexión formal.

Que usted envíe la pelota sin esperar una respuesta es como si el UDP no tuviera conexión y no garantizara la entrega.

La posibilidad de que la pelota rebote o se pierda simboliza la falta de fiabilidad del UDP.

Su amigo leyendo el mensaje es como la capa de aplicación manejando los datos recibidos a través de UDP, que posiblemente se ocupe de cualquier dato que falte.

Protocolos de seguridad

SSH

SSH son las siglas de Secure Shell.

Es un protocolo de red utilizado para la comunicación segura entre un cliente y un servidor a través de una red no segura. Proporciona una forma de acceder y gestionar dispositivos de forma remota a través de una interfaz de línea de comandos con un alto nivel de seguridad.

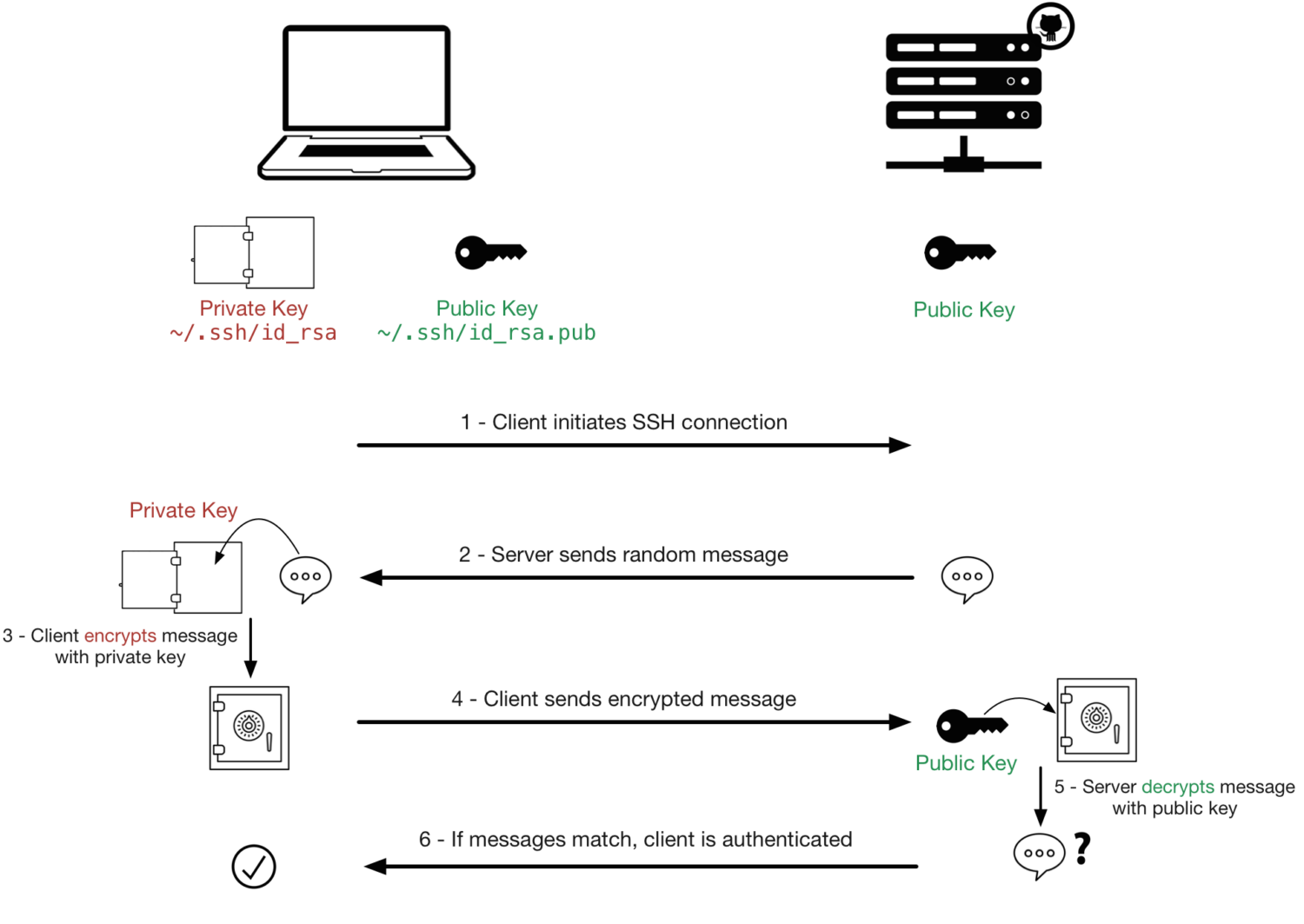

SSH utiliza técnicas criptográficas para autenticar tanto al cliente como al servidor. Esto garantiza que usted se está conectando al servidor correcto y que el servidor puede verificar su identidad antes de permitirle el acceso.

Todos los datos transmitidos a través de una conexión SSH están encriptados, lo que dificulta que cualquiera que intercepte la comunicación pueda espiar los datos que se intercambian.

SSH utiliza un par de claves para la autenticación. El par de claves consta de una clave pública (que se comparte con el servidor) y una clave privada (que usted mantiene en secreto).

Aquí tiene un artículo sobre cómo funciona – Inicio de sesión SSH sin contraseña

Cuando se conecta a un servidor SSH, su cliente utiliza su clave privada para probar su identidad.

Junto con esto, también admite la autenticación tradicional de nombre de usuario y contraseña. Sin embargo, esto es menos seguro y a menudo se desaconseja, especialmente para los servidores orientados a Internet.

SSH utiliza el puerto 22 para la comunicación por defecto – pero esto se puede cambiar por razones de seguridad. Cambiar el número de puerto puede ayudar a reducir los ataques automatizados.

SSH se utiliza habitualmente para la administración remota de servidores, la transferencia de archivos (con herramientas como SCP y SFTP) y el acceso seguro a interfaces remotas de línea de comandos.

Se utiliza ampliamente en la administración de sistemas operativos tipo Unix y también está disponible en Windows a través de varias soluciones de software.

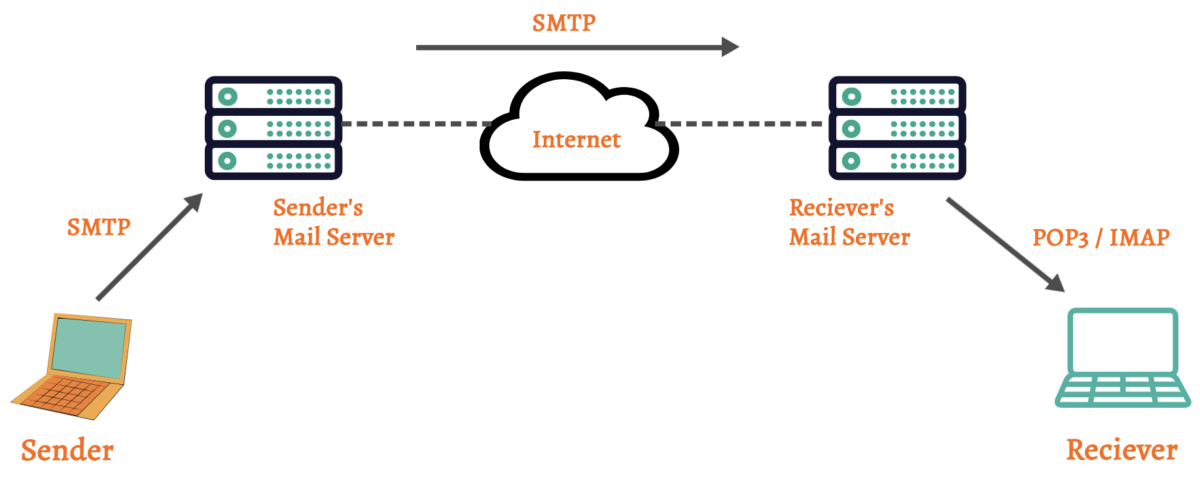

SMTP

SMTP son las siglas de Simple Mail Transfer Protocol (protocolo simple de transferencia de correo).

Es un protocolo estándar responsable del envío de mensajes de correo electrónico salientes desde un cliente o servidor de correo electrónico a un servidor de correo electrónico en el extremo del destinatario.

SMTP es una parte fundamental de la comunicación por correo electrónico, y funciona junto con otros protocolos de correo electrónico como IMAP/POP3 para permitir el ciclo de vida completo del correo electrónico, incluyendo el envío, la recepción y el almacenamiento de mensajes de correo electrónico.

Cuando redacta un correo electrónico y pulsa «enviar» en su cliente de correo electrónico, éste utiliza SMTP para retransmitir el mensaje al servidor de su proveedor de correo electrónico.

Utiliza el puerto 25 para la comunicación no cifrada y el puerto 587 para la comunicación cifrada (utilizando STARTTLS). El puerto 465 también se utilizaba para la comunicación SMTP cifrada, pero es menos común.

Muchos servidores SMTP requieren autenticación para enviar correos electrónicos con el fin de evitar un uso no autorizado. Se utilizan métodos de autenticación como el nombre de usuario y la contraseña o métodos más seguros como OAuth.

Estos servidores SMTP se utilizan a menudo como relés, lo que significa que aceptan los correos electrónicos salientes de los clientes (por ejemplo, su aplicación de correo electrónico) y los reenvían al servidor de correo electrónico del destinatario. Esto ayuda a encaminar los correos electrónicos a través de Internet.

La comunicación puede protegerse mediante encriptación a través de TLS o SSL, especialmente cuando se envía información sensible o confidencial por correo electrónico.

Protocolos de gestión

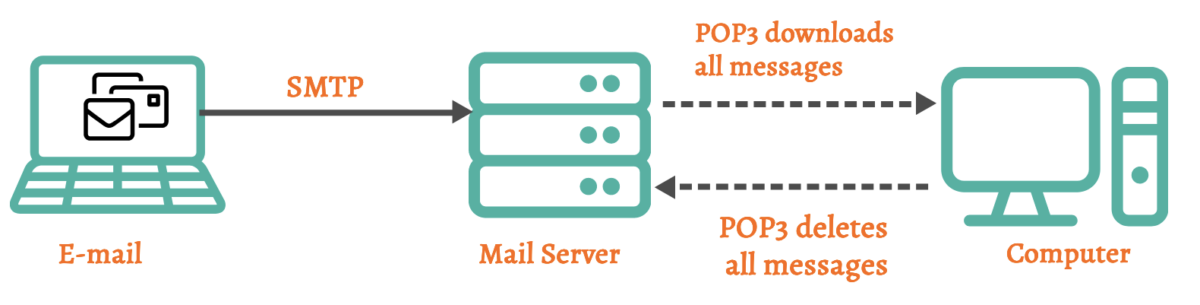

POP3

POP3 son las siglas de Post Office Protocol versión 3.

Es uno de los protocolos de recuperación de correo electrónico más comunes que se utilizan para recuperar mensajes de correo electrónico desde un servidor de correo a una aplicación cliente de correo electrónico.

POP3 está diseñado para funcionar de forma «almacenar y reenviar». Recupera los mensajes de correo electrónico del servidor y después suele eliminarlos del servidor tras almacenar una copia en el dispositivo del cliente.

Algunos clientes de correo electrónico ofrecen la opción de dejar una copia del correo en el servidor, pero éste no es el comportamiento por defecto.

Utiliza el puerto 110 para la comunicación no cifrada. El puerto 995 se utiliza habitualmente para la comunicación POP3 segura mediante TLS/SSL.

POP3 es un protocolo sin estado. Esto significa que no lleva un registro de los correos electrónicos que ya ha descargado. Cada vez que se conecta al servidor, éste recupera todos los mensajes no leídos. Esto puede provocar problemas de sincronización si accede a su correo electrónico desde varios dispositivos.

POP3 está diseñado principalmente para recuperar mensajes de correo electrónico de la bandeja de entrada. Puede que no admita la recuperación de correos electrónicos de otras carpetas del servidor, como elementos enviados o borradores.

Dado que POP3 no sincroniza las carpetas de correo electrónico entre el servidor y el cliente, las acciones realizadas en un dispositivo (por ejemplo, eliminar un correo electrónico) no se reflejarán en otros dispositivos.

Se recomienda utilizar la versión segura de POP3 (POP3S o POP3 sobre SSL/TLS), que cifra la comunicación entre el cliente de correo electrónico y el servidor para mejorar la seguridad.

Hoy en día, POP3 se utiliza menos que IMAP (Protocolo de acceso a mensajes de Internet). Ofrece funciones más avanzadas como la sincronización de carpetas y permite que varios dispositivos gestionen el mismo buzón de forma más eficaz.

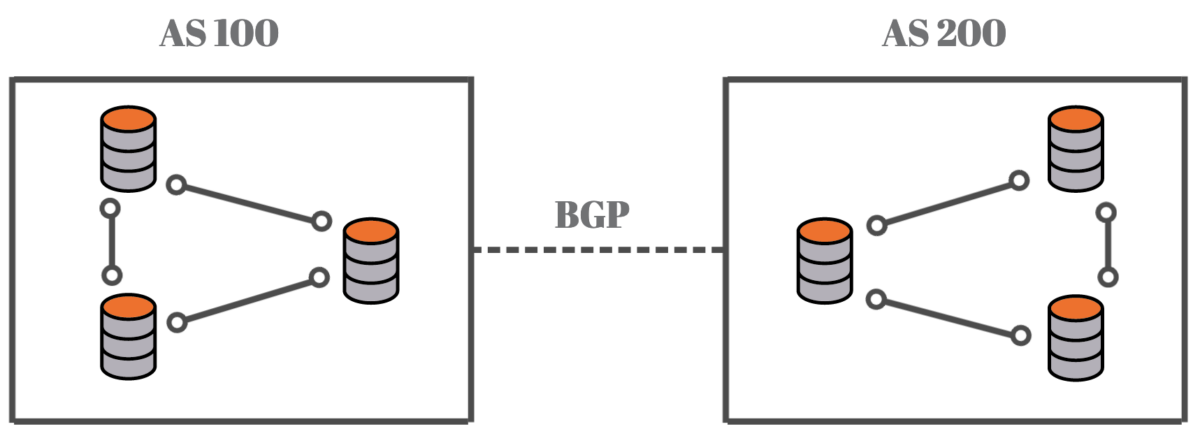

BGP

BGP son las siglas de Border Gateway Protocol (protocolo de pasarela fronteriza).

Es un protocolo de pasarela exterior estandarizado que se utiliza en redes para intercambiar información de enrutamiento y accesibilidad entre sistemas autónomos (AS).

Un sistema autónomo es un conjunto de redes IP y enrutadores bajo el control de una única organización que presenta una política de enrutamiento común a Internet.

BGP es un protocolo de vector de ruta. Eso significa que hace un seguimiento de la ruta (lista de sistemas autónomos) que siguen los paquetes de datos para llegar a su destino. Esta información ayuda a los encaminadores BGP a tomar decisiones de encaminamiento basadas en políticas y atributos de ruta.

Se utiliza principalmente para determinar la mejor ruta que deben atravesar los datos cuando cruzan varias redes operadas por diferentes organizaciones o ISP.

También admite la agregación de rutas que ayuda a reducir el tamaño de la tabla de enrutamiento global resumiendo múltiples prefijos IP en un único anuncio de ruta.

El protocolo BGP utiliza varios mecanismos para evitar los bucles de enrutamiento, incluido el uso del atributo de ruta AS y la regla de horizonte dividido.

Se utiliza tanto en la internet pública como en las redes privadas.

En la internet pública, se utiliza para intercambiar información de enrutamiento entre ISP y grandes redes. En las redes privadas, se utiliza para el enrutamiento interno y la conexión a internet a través de un router fronterizo.

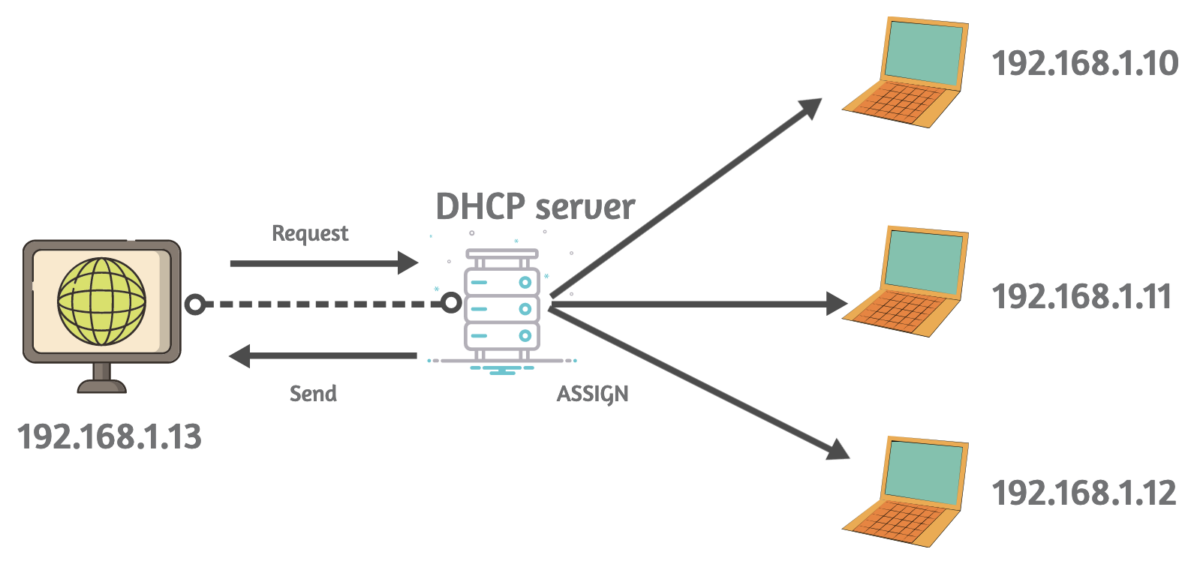

DHCP

DHCP son las siglas de Dynamic Host Configuration Protocol (protocolo de configuración dinámica de host).

Se utiliza para asignar automáticamente direcciones IP y otros ajustes de configuración de red a los dispositivos de una red TCP/IP.

El proceso DHCP implica generalmente cuatro etapas principales:

Descubrimiento DHCP

Cuando un dispositivo se une a una red – envía un mensaje de difusión DHCP Discover para encontrar servidores DHCP disponibles.

Oferta DHCP

Los servidores DHCP de la red responden al mensaje DHCP Discover con una Oferta DHCP. Cada servidor proporciona una dirección IP y las opciones de configuración relacionadas.

Solicitud DHCP

El dispositivo selecciona una de las Ofertas DHCP y envía un mensaje de Solicitud DHCP al servidor elegido que solicita la dirección IP ofrecida.

Reconocimiento DHCP

El servidor DHCP acusa recibo de la solicitud enviando un mensaje DHCP Acknowledgment que confirma la asignación de la dirección IP.

Comprendamos el principio de funcionamiento de DHCP con un ejemplo sencillo.

Imagine que tiene una red Wi-Fi doméstica y quiere que sus dispositivos (como teléfonos y ordenadores portátiles) se conecten a ella sin tener que configurar manualmente los ajustes de red de cada dispositivo. Ahí es donde entra en juego DHCP:

- Supongamos que su smartphone acaba de unirse a su red Wi-Fi doméstica.

- El smartphone envía un mensaje diciendo: «Hola, soy nuevo aquí. ¿Puede alguien darme una dirección IP y otros detalles de la red?»

- Su router Wi-Fi, que actúa como servidor DHCP, escucha la petición. Dice: «Claro, tengo una dirección IP disponible, y aquí están los otros ajustes de red que necesita, como la máscara de subred, la puerta de enlace predeterminada y el servidor DNS»

- El teléfono inteligente recibe esta información y se configura automáticamente con la dirección IP y los ajustes de red proporcionados.

El smartphone ya está listo para utilizar Internet y comunicarse con otros dispositivos de su red doméstica.

ICMP

El Protocolo de Mensajes de Control de Internet (ICMP) es un protocolo de capa de red que se utiliza en la suite IP para permitir la comunicación & proporcionar información sobre el estado de las operaciones de red.

El ICMP se utiliza principalmente para informar de errores y proporcionar información de diagnóstico relacionada con el procesamiento de paquetes IP.

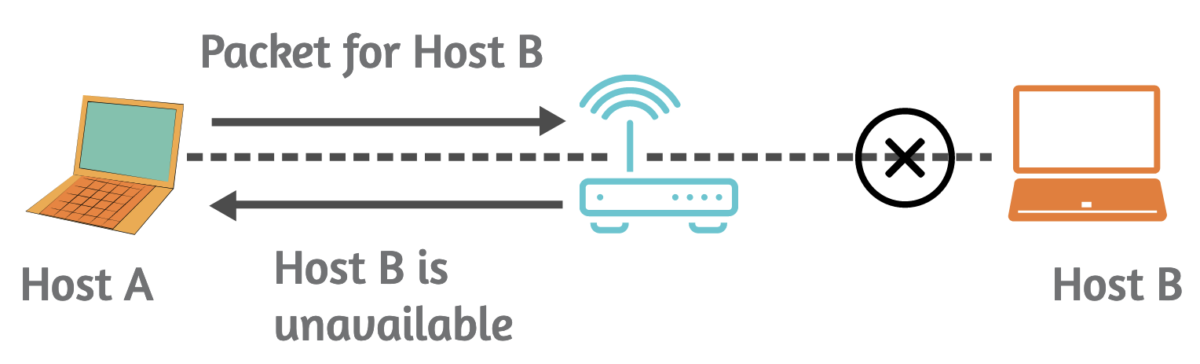

Por ejemplo, si un enrutador encuentra un problema mientras reenvía un paquete IP – genera un mensaje de error ICMP y lo envía de vuelta a la fuente del paquete.

Los mensajes de error ICMP más comunes incluyen «Destino inalcanzable», «Tiempo excedido» y «Problema de parámetros»

Uno de los usos más conocidos del ICMP es el comando«ping» (utilizado para comprobar la alcanzabilidad de un host).

Este comando ping envía mensajes ICMP Echo Request a un host de destino, y si el host es alcanzable, debería responder con un mensaje ICMP Echo Reply. Esta es una forma sencilla de probar la conectividad de la red.

El ICMP también se utiliza para el descubrimiento de la Unidad de Transmisión Máxima de Ruta (PMTU). PMTU es el tamaño máximo de un paquete IP que puede transmitirse sin fragmentación a lo largo de una ruta.

Los mensajes ICMP como «Fragmentación necesaria» y «Paquete demasiado grande» se utilizan para determinar la MTU adecuada para una ruta determinada, lo que ayuda a evitar la fragmentación y optimizar la transferencia de datos.

Además, estos mensajes pueden utilizarse para realizar un seguimiento del tiempo que tardan los paquetes en viajar desde el origen al destino y viceversa. Para ello se utiliza el mensaje «Tiempo excedido».

SNMP

SNMP son las siglas de Simple Network Management Protocol (protocolo simple de gestión de redes).

Es un protocolo de capa de aplicación para gestionar y supervisar dispositivos/sistemas de red.

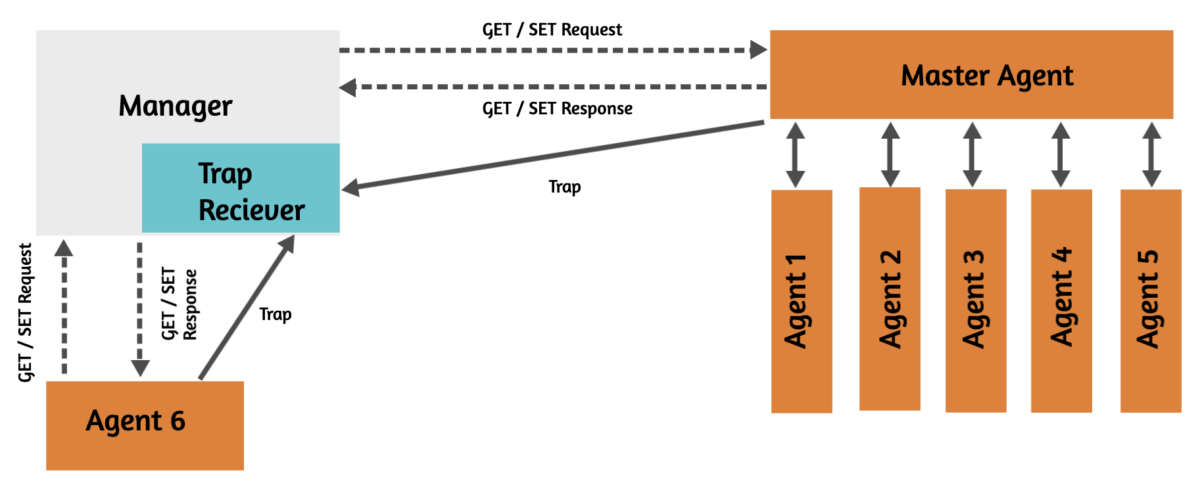

SNMP funciona mediante un modelo gestor-agente. Hay dos componentes principales.

Gestor SNMP

El gestor se encarga de realizar peticiones y recopilar información de los agentes SNMP. También puede establecer parámetros de configuración en los agentes.

Agente SNMP

El agente es un módulo o proceso de software que se ejecuta en los dispositivos de red. Almacena información sobre la configuración y el rendimiento del dispositivo. El agente responde a las peticiones de los gestores SNMP.

MIB (Base de Información de Gestión) es una base de datos jerárquica que define la estructura y organización de los objetos gestionados en un dispositivo de red. Sirve de referencia tanto para los gestores SNMP como para los agentes, lo que garantiza que entienden los datos del otro.

Existen tres versiones de SNMP que se utilizan ampliamente.

SNMPv1: La versión original de SNMP que utiliza cadenas de comunidad para la autenticación. Carece de características de seguridad y se considera menos segura.

SNMPv2c: Una mejora sobre SNMPv1 con soporte para tipos de datos adicionales y un manejo de errores mejorado.

SNMPv3: La versión más segura de SNMP, que ofrece encriptación, autenticación y control de acceso. Aborda muchos de los problemas de seguridad de las versiones anteriores.

SNMP se utiliza para diversas tareas de gestión de red, como la supervisión de la utilización del ancho de banda, el seguimiento del tiempo de actividad de los dispositivos, la configuración remota de los dispositivos de red y la recepción de alertas cuando se producen eventos específicos (por ejemplo, fallos del sistema o superación de umbrales).

Conclusion✍️

Espero que este artículo le haya resultado muy útil para conocer los distintos protocolos de red. Puede que también le interese aprender sobre la segmentación de la red y cómo implementarla.