¡Se pueden hacer locuras de hacking con sólo buscar en Google! 🤯

Sí, lo ha oído bien. Se llama Google Hacking o Google Dorking.

Como redactor de contenidos, he utilizado Google Dorks varias veces con fines de SEO e investigación. Me ayuda a encontrar publicaciones específicas de mis competidores y a fijar temas desatendidos para mi estrategia de contenidos.

Del mismo modo, puede utilizar los comandos de Google Dorking según sus necesidades.

Sin embargo, antes de sumergirse en Google Dorking, debe entender varias terminologías como Dorks, Recon y mucho más. Además, debe saber dónde trazar la línea.

El Google Dorking no es ilegal siempre que la información recopilada se utilice con fines de investigación. Si utiliza la información recopilada para chantajear al «objetivo», Google Dorking puede adentrarse rápidamente en los terrenos de lo ilegal activity⚠️.

Y a Google eso no le gusta. Incluso penaliza la dirección IP de la que proceden los comandos Dorking. Y usted también puede enfrentarse a una acusación penal, así que tenga cuidado.

Así que, en esta guía de Google Dorking, alias Google Hacking, compartiré todo lo que necesita saber sobre esta increíble técnica de hacking ético y cómo utilizarla en su beneficio.

¿Qué es el Google Dorking?

Google Dorking es una técnica de búsqueda para encontrar información que generalmente no se muestra en los resultados de búsqueda de Google. Se realiza utilizando operadores de búsqueda avanzada y cadenas denominadas dorks.

En otras palabras, Google Dorking es una puerta trasera para eludir el algoritmo de Google y encontrar información que no se muestra en los resultados del motor de búsqueda de Google, por ejemplo, la página de administración de una determinada empresa o una página de inicio de sesión.

Incluso puede encontrar documentos confidenciales, como archivos PDF, hojas de Excel, etc., utilizando los comandos adecuados de Google Dorking.

Si se utiliza de buena fe, Google Dorking puede ayudarle a encontrar documentos o páginas web específicos, filtrando los resultados de búsqueda irrelevantes y ahorrándole tiempo.

Sin embargo, si se utiliza de mala fe, puede ayudar a los piratas informáticos a acceder a datos y archivos de una empresa específica o de un individuo que no estén protegidos o que se hayan subido accidentalmente a Internet.

Por lo tanto, ¡hacer dork o no hacer dork también depende de lo responsable que pueda ser usted!

¿Cómo funciona Google Dorking?

Los particulares como usted y como yo podemos utilizar Google Dorking con fines de investigación. Sin embargo, lo utilizan sobre todo los expertos en ciberseguridad para comprender las lagunas del sistema. Se trata sobre todo de hackers éticos, también conocidos como hackers de sombrero blanco.

Incluso los hackers de sombrero negro utilizan Google Dorking para identificar sitios web con vulnerabilidades de seguridad. Encuentran datos y archivos sensibles sobre sus «objetivos» y los utilizan de forma maliciosa.

(¿Alguien es fan de Mr. Robot? 😃)

Desde principios de la década de 2000, los motores de búsqueda se han utilizado como herramienta para Google Dorking. Y las amplias capacidades de rastreo web de Google facilitan el Dorking.

Con la consulta Google Dork adecuada, los atacantes pueden acceder a mucha información que no podrían obtener con simples búsquedas en Google. Esta información incluye lo siguiente

- Contraseñas y nombres de usuario

- Listas de direcciones de correo electrónico

- Documentos confidenciales

- Información personal identificable: financiera, demográfica, de ubicación, etc.

- Vulnerabilidades de sitios web

Según Norton Statistics, casi el 88% de las empresas sufren un ataque de ciberseguridad en el plazo de un año. Esto significa que las empresas son blanco de ataques casi todos los días.

Los piratas informáticos éticos utilizan la información recopilada para solucionar las vulnerabilidades de sus sistemas, pero los piratas informáticos no éticos la utilizan para actividades ilegales, como la ciberdelincuencia, el ciberterrorismo, el espionaje industrial, el robo de identidades y el ciberacoso.

Los piratas informáticos también pueden vender estos datos a otros delincuentes en la web oscura por grandes sumas de dinero. Estas son las fases de cómo un hacker utiliza los métodos de Google Dorking para robar información personal:

#1. Reconocimiento

La primera fase del pirateo consiste en recopilar toda la información posible sobre el objetivo. Desde documentos confidenciales hasta nombres de usuario y contraseñas, todo lo que los hackers puedan encontrar. Esta etapa también se conoce como reconocimiento, footprinting o incluso fingerprinting.

Google Dorking es una forma de reconocimiento pasivo, lo que significa que los hackers acceden a archivos disponibles públicamente en línea.

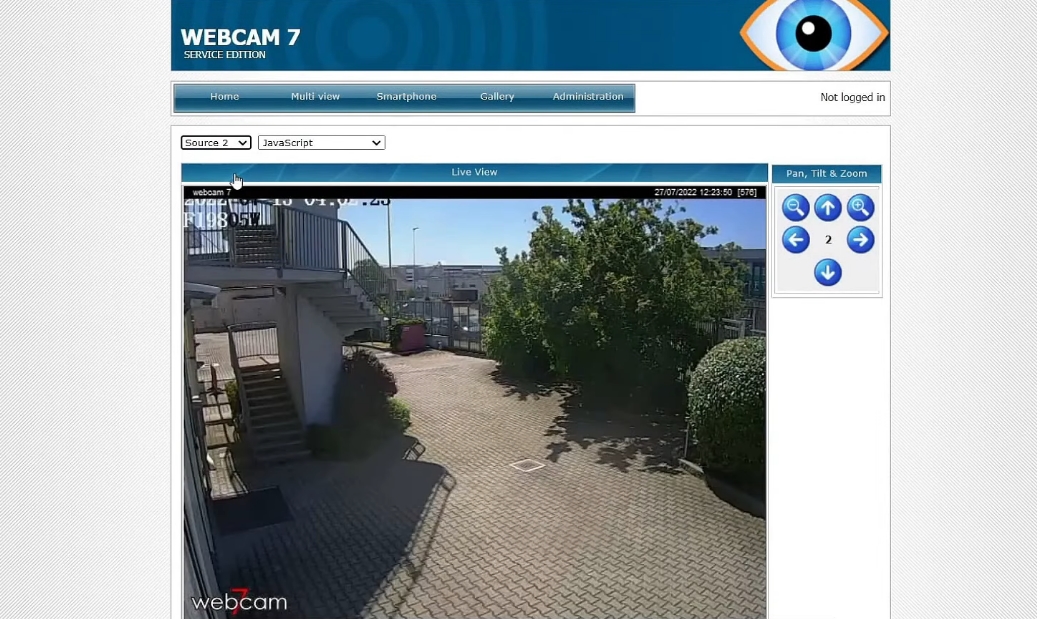

Los archivos disponibles públicamente podrían estar en línea accidentalmente. Por ejemplo, subieron accidentalmente un archivo PDF que contenía nombres de usuario y contraseñas o dejaron sus cámaras web abiertas a Internet.

#2. Escaneando

En esta fase, el pirata informático ha recopilado los datos: URL de páginas web, archivos PDF, hojas de Excel, listas de correo electrónico, etc. El hacker los escaneará abriendo y leyendo los archivos, limpiando los enlaces o utilizando una herramienta de escaneado para encontrar la información buscada.

#3. Obtención del acceso

En esta fase, el hacker utiliza la información recopilada y obtiene acceso al sistema/base de datos.

#4. Mantener el acceso

El pirata informático establece una conexión (temporal o permanente) con el sistema/base de datos para volver a conectarse al objetivo, siempre y cuando sea necesario, fácilmente.

Si la conexión se rompe o el hacker desea volver al sistema/base de datos más tarde, podrá hacerlo utilizando esta conexión.

#5. Salir de

En esta fase, el hacker borra sus huellas y sale del sistema/base de datos sin dejar rastro. El hacker elimina todos los exploits y puertas traseras y borra los registros.

Legalidad del Google Dorking

Como ya he mencionado, el Google Dorking no es ilegal si se utiliza únicamente con fines de investigación.

De hecho, sólo la fase 1 (reconocimiento) entra dentro de la definición de Google Dorking, es decir, la búsqueda de información utilizando cadenas y operadores de búsqueda avanzada.

En el momento en que haga clic en los resultados de la búsqueda, acceda a una URL, descargue un documento o acceda a enlaces sin el debido permiso, entrará en la fase 2.

Más allá de esta fase, puede ser responsable de delitos informáticos penados por la ley.

Por lo tanto, haga clic con precaución y buena fe👍.

Además, para Google Dork, usted utiliza consultas dork avanzadas y cadenas de búsqueda para filtrar los resultados irrelevantes y encontrar exactamente lo que desea.

Consulta Google Dork – Significado y ejemplos

Algunas operaciones de consulta comunes en Google Dork pueden ayudarle a encontrar información específica a la vez que filtran los resultados irrelevantes.

Utilizo algunas de estas consultas de Google Dork – como allintitle, inurl, filetype, etc. – todo el tiempo cuando hago análisis SERP para un tema. Esto me ayuda a establecer la estrategia de contenidos exacta para ese tema en particular.

Compartiré algunas de las consultas más comunes y útiles de Google Dork. Compartiré la función de la consulta, los resultados y cómo utilizar los hallazgos en su beneficio. He aquí algunos de los operadores más comunes utilizados en Google Dorking.

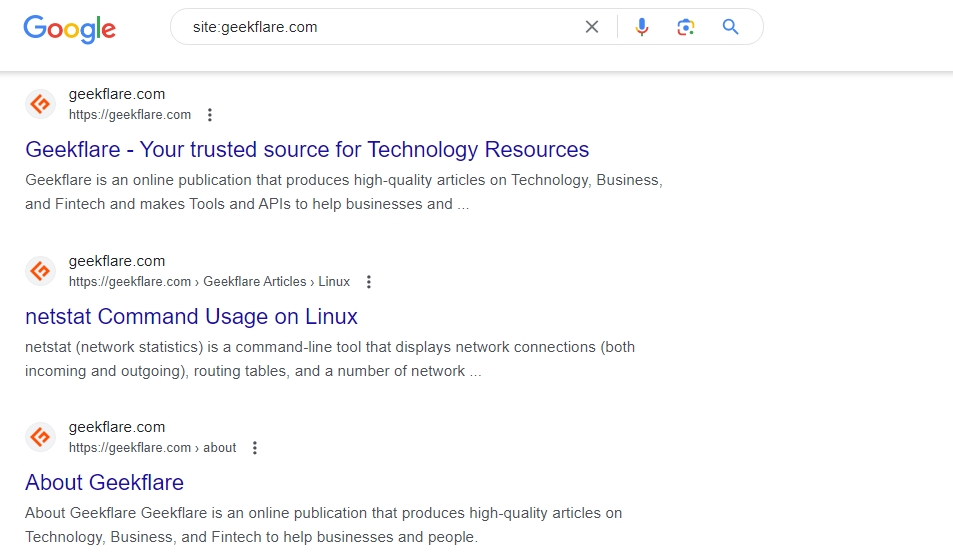

#1. Sitio

Si desea buscar páginas web sólo de un sitio web concreto, puede utilizar el operador de consulta site:. Esta consulta restringe su búsqueda a un sitio web, dominio de nivel superior o subdominio concreto.

Esta consulta le mostrará las páginas web públicas de ese sitio web, dominio de nivel superior o subdominio concreto. Puede incluso combinar esta consulta con otras para ser aún más específico con los resultados de su búsqueda.

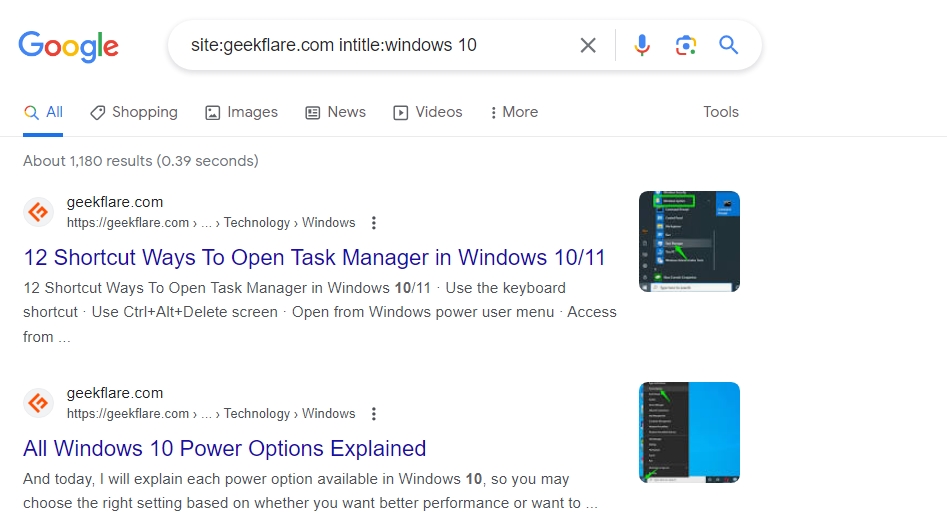

#2. Intitle/Allintitle

Insertar su palabra clave principal en su título SEO (también conocido como meta título) es una de las prácticas SEO más antiguas y eficaces. Así, utilizando la consulta intitle: dork, puede encontrar páginas web concretas con palabras clave en sus títulos SEO.

Puede incluso combinarlo con la consulta site: para obtener resultados aún más específicos. Por ejemplo, si desea encontrar artículos en Geekflare pero sólo sobre Windows 10, puede introducir esta consulta dork.

Este método de Google Dorking es realmente útil cuando desea encontrar resultados en torno a un término de búsqueda específico. Si lo combina con otras consultas, puede mejorar drásticamente su análisis SERP.

Alternativamente, también puede utilizar la consulta dork allintitle: si tiene varios términos de búsqueda y desea que todos ellos aparezcan en el título de los resultados. Entonces, puede utilizar la consulta allintitle: en lugar de intitle:.

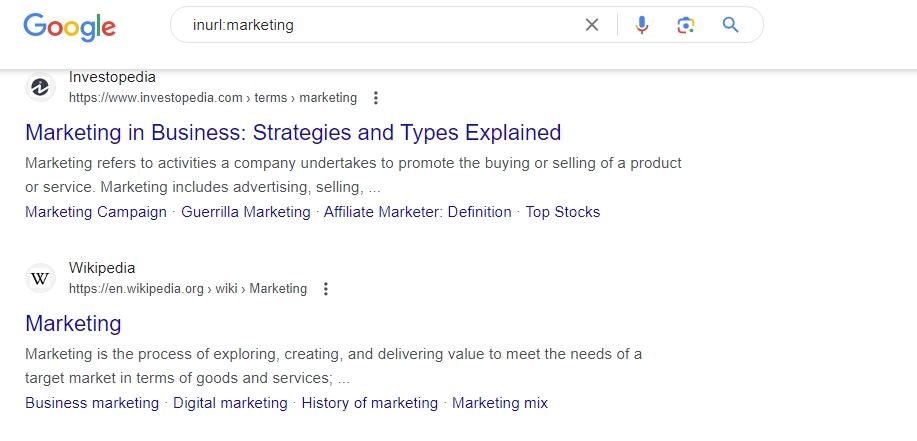

#3. Inurl/Allinurl

El comando inurl: dork es muy similar al comando intitle:. La única diferencia es que esta consulta busca un término de búsqueda concreto en las URL de las páginas web.

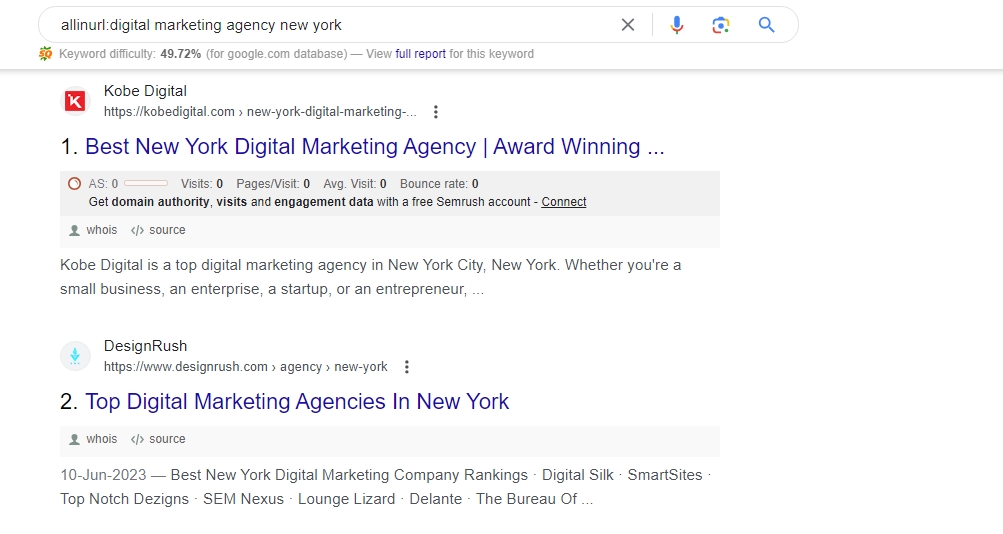

También puede utilizar allinurl: Dorking query para encontrar URLs con múltiples términos de búsqueda. Esta consulta le dará las URL con todos los términos de búsqueda presentes en ella.

Por ejemplo, la palabra clave principal en la URL y una estructura de URL optimizada son esenciales para clasificarse en Google. Así, si soy una nueva agencia de marketing digital en Nueva York y quiero ver mi competencia local, puedo hacerlo fácilmente utilizando el comando allinurl:.

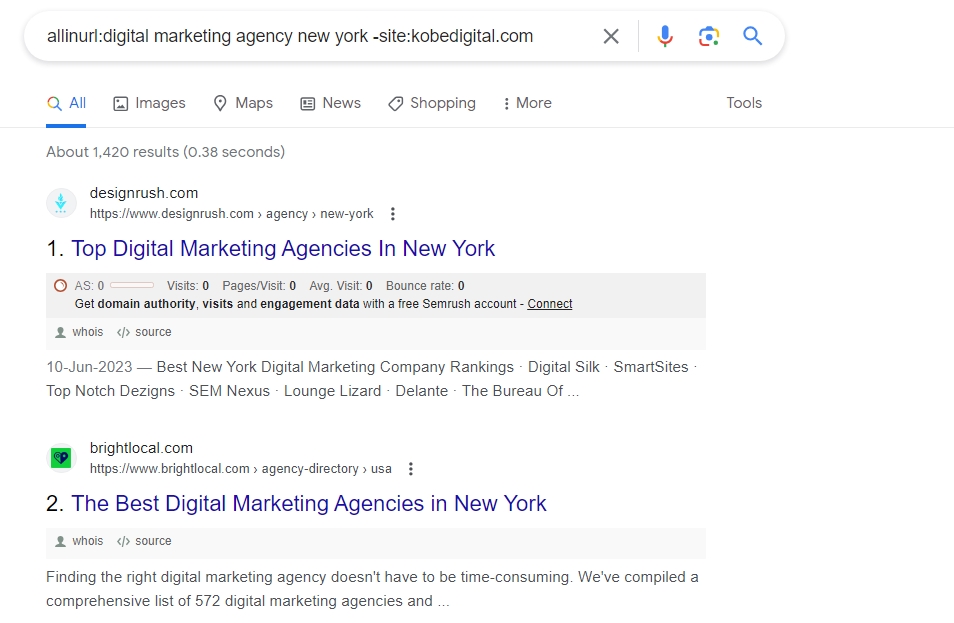

Incluso puede incluir un operador adicional como «- (menos)» para excluir los resultados de una fuente concreta. Puede hacer lo mismo con la consulta allintitle:. He aquí un ejemplo:

La consulta inurl:/allinurl: puede ser realmente útil para estimar por cuántas páginas web tendrá que luchar para posicionarse para ese término de búsqueda concreto y, lo que es más importante, la autoridad de dominio que necesita para posicionarse para ese término de búsqueda.

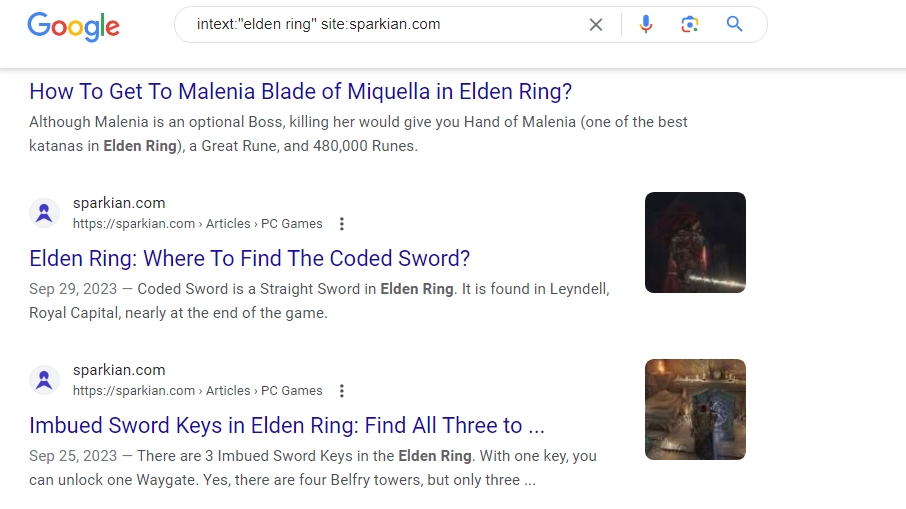

#4. Intext

La consulta intext: Dork query encuentra sitios/páginas web con el término de búsqueda en sus textos. Es realmente útil para los expertos en SEO para encontrar páginas web de la competencia con el término de búsqueda – una determinada palabra clave.

Incluso puede utilizar un operador adicional como las comillas («») para encontrar las páginas web con el término de búsqueda exacto en su cuerpo de texto. Puede combinarlo con la consulta site: para encontrar resultados de un sitio web concreto.

Es uno de los trucos de búsqueda en Google que utilizan la mayoría de los expertos en SEO 😉

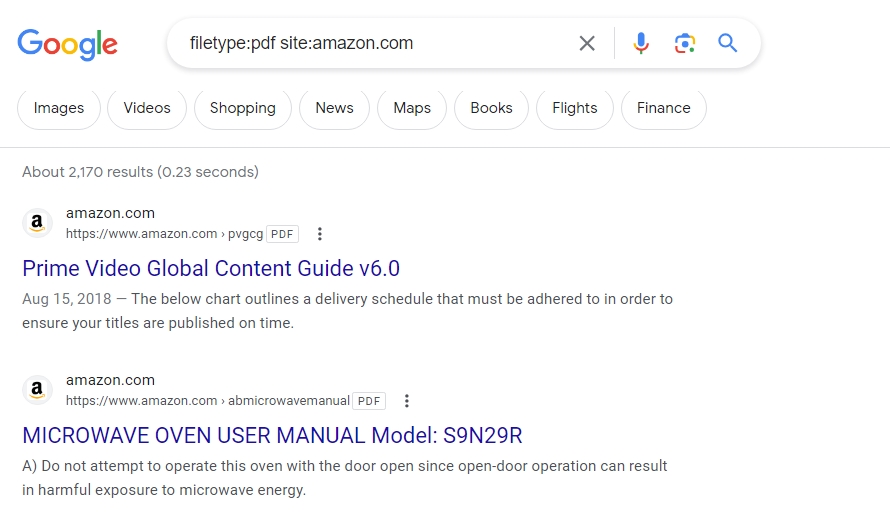

#5. Tipo de archivo

Utilizando el operador de búsqueda filetype:, puede encontrar archivos como PDF, XLS, Doc, etc. Esta consulta de búsqueda es extremadamente útil si busca informes, manuales o estudios específicos.

En Google Dorking, el comando filetype: es uno de los más utilizados por los hackers para encontrar documentos confidenciales y filtrados accidentalmente. Estos documentos pueden contener información sensible como direcciones IP, contraseñas, etc.

Los piratas informáticos utilizan esta información para realizar pruebas de penetración (pentesting) y saltarse los cortafuegos de pago para acceder a los recursos.

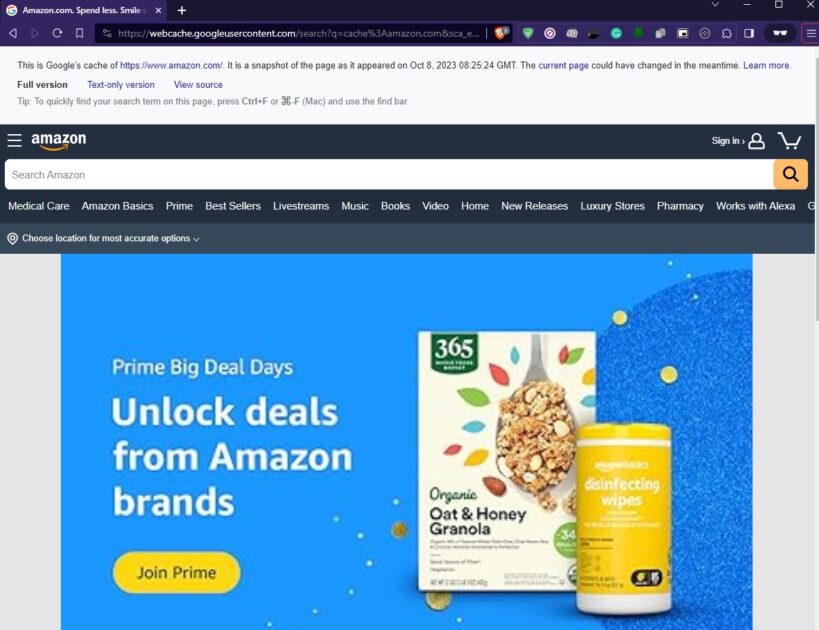

#6. Caché

Mediante el comando Caché:, la Búsqueda de Google recuperará la última copia guardada de un sitio web concreto (caché de Google) si existe. Es útil para redescubrir un sitio web antes de su inactividad o de su última actualización.

Cada vez que un usuario accede a un sitio web utilizando Google, se crea una versión en caché de esa página en el sistema de Google. Puede acceder a esta versión en caché utilizando el comando cache: si el sitio web original está temporalmente inactivo o si desea ver una versión más antigua del sitio web.

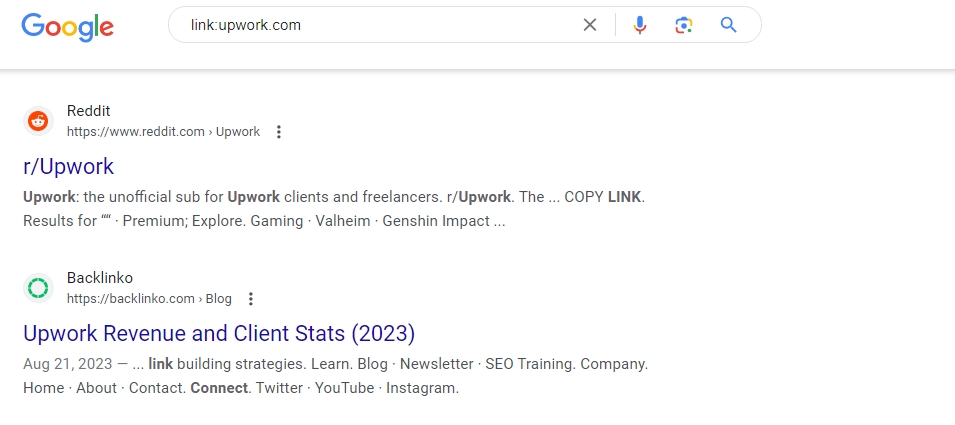

#7. Enlace

El enlace: Es útil si desea averiguar qué páginas web enlazan con una URL concreta.

Si desea analizar los vínculos de retroceso que apuntan a su sitio web, puede utilizar herramientas como Semrush o Ahrefs.

Sin embargo, si no quiere invertir en una herramienta de análisis de back links, este método de Google Dorking es una forma útil y gratuita de analizar de dónde proceden sus backlinks.

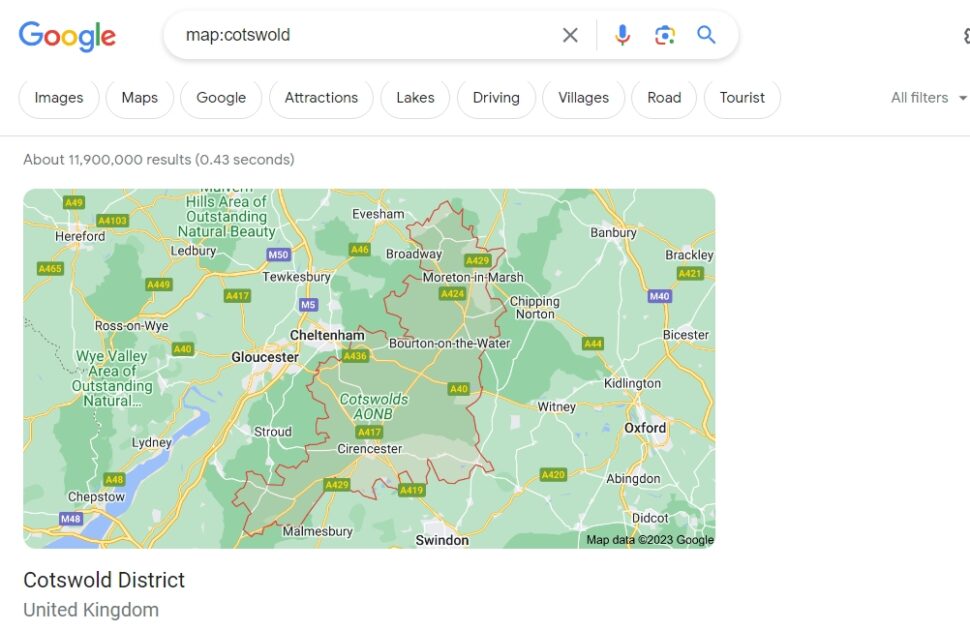

#8. Mapa

Utilizando el mapa: El comando Dorking le permite encontrar un mapa de la ubicación dada. La búsqueda de Google le mostrará directamente el mapa en lugar de las páginas web.

En macOS, es posible que aparezca una consulta para abrir la aplicación Mapas. Esta consulta es útil para encontrar rápidamente el mapa de una ubicación determinada.

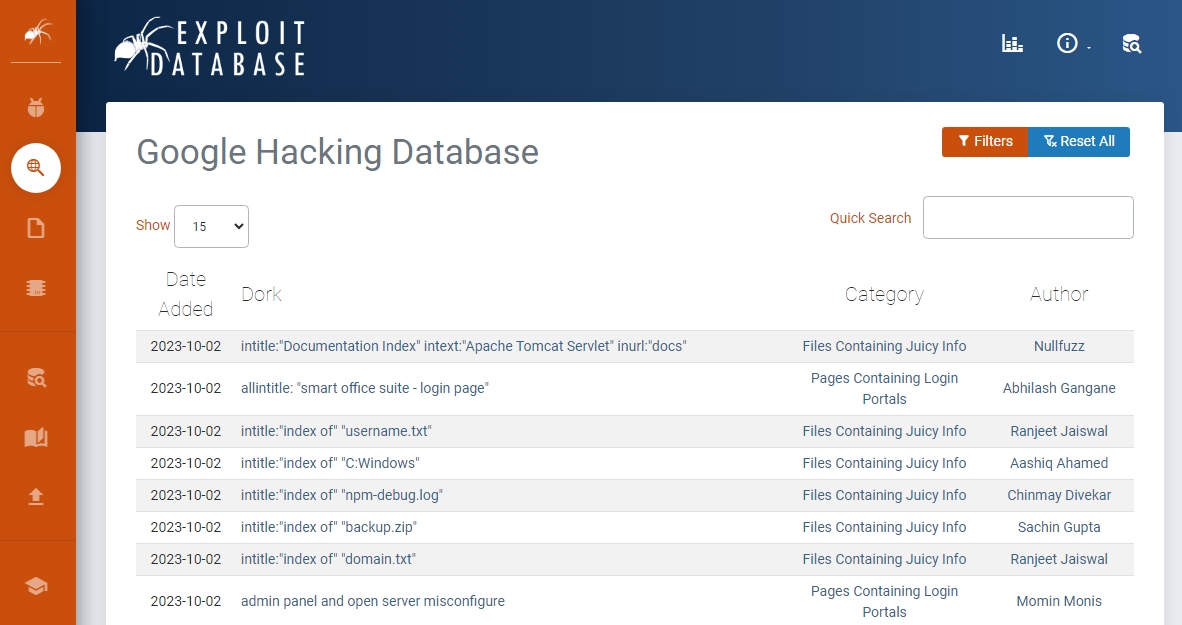

Google Hacking Database es un repositorio donde los usuarios publican varias cadenas de operadores de búsqueda que puede utilizar para iniciarse en Google Dorking.

Sin embargo, le recomiendo que utilice estas cadenas de búsqueda con precaución, ya que algunas de ellas conducen a cámaras web y páginas de inicio de sesión de empresas corporativas.

¿Cómo protegerse del Google Dorking?

Tanto si es un particular como una empresa, debe protegerse de Google Dorking. Puede tomar las siguientes medidas para garantizar la seguridad de sus datos en Internet.

- Asegúrese de que las páginas y documentos privados están protegidos por contraseña.

- Implemente restricciones basadas en la IP.

- Cifre la información confidencial: nombres de usuario, contraseñas, ID de correo electrónico, números de teléfono, etc.

- Encuentre y desactive los Google Dorks utilizando herramientas de exploración de vulnerabilidades.

- Realice usted mismo consultas dork periódicas en sus sitios web para encontrar y solucionar las lagunas antes de que las encuentren los atacantes.

- Utilice Google Search Console para eliminar el contenido sensible de su sitio web

- Utilice el archivo robots.txt para ocultar y bloquear el acceso de los robots a los archivos sensibles.

Aunque la seguridad en Internet al 100% es un mito, puede poner en práctica los pasos para minimizar las posibilidades de ser presa de un pirateo poco ético.

Penalizaciones de Google Dorking

Google Dorking puede proporcionarle una inmensa información filtrando los resultados de búsqueda innecesarios o no relacionados. Sin embargo, si se utiliza de forma poco ética, puede llamar la atención de las autoridades policiales.

La mayoría de las veces, Google le advertirá cuando se exceda con el Dorking. Empezará a verificar sus consultas de búsqueda. Si aun así se excede, Google puede incluso prohibir su dirección IP.

¿Hacer Dorking o no hacerlo?

En esta guía de Google Dorking, hemos hablado de todo sobre esta potente técnica de búsqueda que le permite encontrar información específica y vulnerabilidades expuestas públicamente. Para los probadores de penetración, es su trabajo diario.

Además, con la base de datos de pirateo de Google, obtendrá una colección de Google Dorks prefabricados. Sin embargo, me gustaría recordarle de nuevo que utilice los Dorking de forma ética y con permiso.

Siga las directrices éticas y solicite permiso cuando utilice Dorking para auditorías de seguridad.

Si el hacking ético es lo suyo, también debería echar un vistazo a ¿cómo convertirse en un cazarrecompensas de bugs en 2023?