¿Ha pensado alguna vez en superar a los hackers en su propio juego? O tal vez esté cansado de defenderse de los malos técnicos. En cualquiera de los casos, ha llegado el momento de plantearse el uso de honeypots y honeynets.

Cuando se habla de honeypots, se hace referencia a sistemas informáticos especialmente diseñados que atraen a los atacantes y registran sus movimientos. Piense en esto como un sistema de recopilación de inteligencia.

En la actualidad, existen más de 1,6 millones de honeypots. Los piratas informáticos rastrean continuamente las direcciones de Internet en busca de sistemas mal protegidos. Un honeypot es un posible destino de hackers deliberadamente vulnerable que invoca la penetración, pero totalmente instrumentado. Si el atacante penetra en su sistema, usted aprende cómo lo hizo y se equipa con los últimos exploits impuestos a su organización.

Este artículo se basa en los honeypots y los honeynets, buceando en su núcleo para educarle en este dominio de la ciberseguridad. Al final, debería tener una sólida comprensión del área y de su papel en la seguridad.

Los honeypots tienen como objetivo engañar al atacante y aprender su comportamiento para mejorar sus políticas de seguridad. Sumerjámonos en el tema.

¿Qué es un Honeypot?

Un honeypot es un mecanismo de seguridad utilizado para tender trampas a los atacantes. Así, usted compromete intencionadamente un sistema informático para permitir que el hacker explote las vulnerabilidades de seguridad. Por su parte, usted desea estudiar los patrones del atacante y utilizar así los conocimientos recién adquiridos para influir en la arquitectura de seguridad de su producto digital.

Puede aplicar un honeypot a cualquier recurso informático, incluidos programas informáticos, redes, servidores de archivos, enrutadores, etc. El equipo de seguridad de su organización puede utilizar los honeypots para investigar las brechas de ciberseguridad recopilando información sobre cómo se lleva a cabo la ciberdelincuencia.

A diferencia de las medidas de ciberseguridad tradicionales que atraen la actividad legítima, los honeypots reducen el riesgo de falsos positivos. Los honeypots varían de un diseño a otro. Sin embargo, todos ellos se limitarán a parecer legítimos, vulnerables y atraer a los ciberdelincuentes.

¿Por qué se necesitan los honeypots?

Los honeypots en ciberseguridad tienen dos usos principales, investigación y producción. En la mayoría de los casos, los honeypots equilibran la investigación y la recopilación de información sobre la ciberdelincuencia antes de que se ataquen objetivos legítimos, al tiempo que siguen atrayendo a los atacantes lejos de los objetivos reales.

Los honeypots son eficaces y ahorran costes. Ya no tendrá que dedicar tiempo y recursos a la caza de hackers, sino a esperar a que éstos ataquen objetivos falsificados. En consecuencia, puede observar a los atacantes mientras creen que han penetrado en su sistema e intentan robar información.

Puede utilizar los honeypots para evaluar las últimas tendencias de ataque, trazar las fuentes originales de las amenazas y definir políticas de seguridad que mitiguen las amenazas futuras.

Diseños de los honeypots

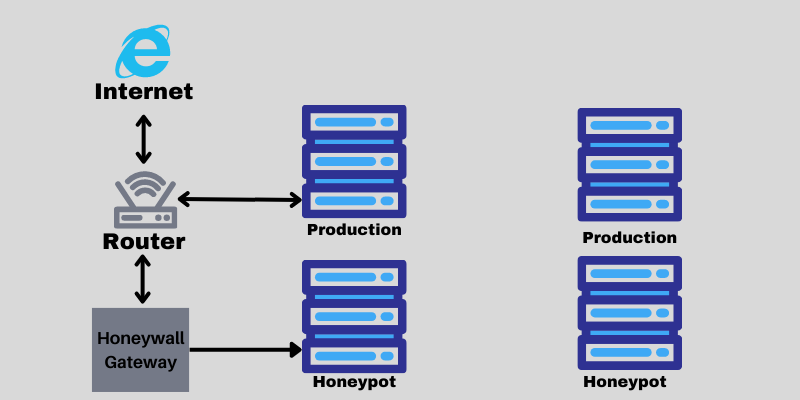

Los honeypots se clasifican según sus objetivos y niveles de interacción. Si nos fijamos en los objetivos de los honeypots, veremos que existen dos diseños: honeypots de investigación y de producción.

- Honeypot de producción: Desplegados en producción junto a los servidores. Esta clase actúa como trampa frontal.

- Honeypot deinvestigación: Esta clase está vinculada explícitamente a los investigadores y se utiliza para analizar los ataques de los hackers y orientar sobre las técnicas para prevenir estos ataques. Educan al contener datos que se pueden rastrear cuando son robados.

A continuación, exploraremos los tipos de honeypots.

Tipos de honeypots

Se pueden configurar diferentes honeypots, cada uno con una estrategia de seguridad minuciosa y eficaz basada en la amenaza que desee identificar. He aquí un desglose de los modelos disponibles.

#1. Trampas de correo electrónico

También conocidas como trampas de spam. Este tipo coloca direcciones de correo electrónico falsas en un lugar oculto donde sólo los recolectores de direcciones automatizados pueden encontrarlas. Dado que las direcciones no se utilizan para otra función que no sea la de trampa de spam, se tiene la certeza de que cualquier correo electrónico que llegue a ellas es spam.

Todos los mensajes cuyo contenido se parezca al de la trampa de spam pueden ser bloqueados automáticamente del sistema, y la dirección IP del remitente añadida a la lista de denegación.

#2. Base de datos señuelo

En este método, se crea una base de datos para vigilar las vulnerabilidades del software y los ataques que explotan arquitecturas inseguras, inyecciones SQL, explotaciones de otros servicios y abuso de privilegios.

#3. Honeypot araña

Esta clase atrapa rastreadores web (arañas) mediante la creación de sitios y páginas web accesibles sólo para rastreadores. Si puede detectar los rastreadores, podrá bloquear los bots y los rastreadores de redes publicitarias.

#4. Honeypot de malware

Este modelo imita programas de software e interfaces de aplicación (API) para invocar ataques de malware. Puede analizar las características del malware para desarrollar software antimalware o abordar puntos finales de API vulnerables.

Los honeypots también pueden verse en otra dimensión basada en los niveles de interacción. He aquí un desglose:

- Honeypots de baja interacción: Esta clase proporciona al atacante una pequeña visión y control de la red. Estimula los servicios más solicitados por el atacante. Esta técnica es menos arriesgada, ya que incluye el sistema operativo principal en su arquitectura. Aunque necesitan pocos recursos y son fáciles de desplegar, son fácilmente identificables por los hackers experimentados y pueden evitarlos.

- Honeypots de interacción media: Este modelo permite una interacción relativamente mayor con los hackers, a diferencia de los de baja interacción. Están diseñados para esperar ciertas actividades y ofrecer respuestas particulares más allá de lo que lo harían los de interacción básica o baja.

- Honeypots dealta interacción: En este caso, se ofrecen al atacante muchos servicios y actividades. A medida que el hacker tarda en burlar sus sistemas de seguridad, la red recopila información sobre ellos. Por lo tanto, estos modelos implican sistemas operativos en tiempo real y son arriesgados si el hacker identifica su honeypot. Aunque estos honeypots son caros y complejos de implementar, proporcionan una amplia información sobre el hacker.

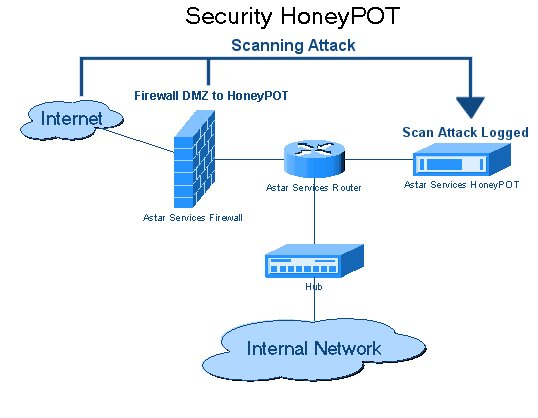

¿Cómo funcionan los honeypots?

En comparación con otras medidas de defensa de ciberseguridad, los honeypots no son una línea de defensa clara, sino un medio para lograr una seguridad avanzada en los productos digitales. En todos los sentidos, un honeypot se parece a un sistema informático auténtico y se carga con aplicaciones y datos que los ciberdelincuentes consideran objetivos ideales.

Por ejemplo, puede cargar su honeypot con datos sensibles de consumidores ficticios, como números de tarjetas de crédito, información personal, detalles de transacciones o datos de cuentas bancarias. En otros casos, su honeypot puede tomar como modelo una base de datos con secretos comerciales ficticios o información valiosa. Tanto si utiliza información comprometida como fotos, la idea es atraer a los atacantes interesados en recopilar información.

A medida que el pirata informático irrumpe en su honeypot para acceder a los datos señuelo, su equipo de tecnología de la información (TI) observa su enfoque procedimental para violar el sistema al tiempo que toma nota de las distintas técnicas utilizadas y de los fallos y puntos fuertes del sistema. Estos conocimientos se utilizan después para mejorar las defensas generales que refuerzan la red.

Para atraer a un pirata informático a su sistema, debe crear algunas vulnerabilidades que puedan explotar. Puede lograrlo exponiendo los puertos vulnerables que dan acceso a su sistema. Por desgracia, los hackers también son lo suficientemente listos como para identificar los honeypots desviándolos de los objetivos reales. Para asegurarse de que su trampa funciona, debe construir un honeypot atractivo que llame la atención a la vez que parezca auténtico.

Limitaciones de los honeypots

Los sistemas de seguridad honeypot se limitan a detectar fallos de seguridad en sistemas legítimos y no identifican al atacante. También existe un riesgo asociado. Si el atacante explota con éxito el honeypot, podría proceder a piratear toda su red de producción. Su honeypot debe aislarse con éxito para evitar el riesgo de que exploten sus sistemas de producción.

Como solución mejorada, puede combinar los honeypots con otras tecnologías para ampliar sus operaciones de seguridad. Por ejemplo, puede utilizar la estrategia de la trampa canaria que ayuda a filtrar información compartiendo múltiples versiones de información sensible con los denunciantes.

Ventajas de los honeypots

- Ayuda a mejorar la seguridad de su organización jugando a la defensiva, poniendo de relieve las lagunas de sus sistemas.

- Pone de relieve los ataques de día cero y registra el tipo de ataques con los correspondientes patrones utilizados.

- Desvía a los atacantes de los sistemas de red de producción reales.

- Rentable con un mantenimiento menos frecuente.

- Fácil de desplegar y de trabajar.

A continuación, exploraremos algunas de las desventajas de los Honeypot.

Desventajas de Honeypot

- El esfuerzo manual necesario para analizar el tráfico y los datos recopilados es exhaustivo. Los honeypots son un medio para recopilar información, no para manejarla.

- Están limitados a identificar únicamente los ataques directos.

- Se corre el riesgo de exponer a los atacantes a otras zonas de la red si el servidor del honeypot se ve comprometido.

- La identificación del comportamiento del hacker requiere mucho tiempo.

A continuación, explore los peligros de los honeypots.

Peligros de los honeypots

Aunque la tecnología de ciberseguridad de los honeypots ayuda a rastrear el entorno de la amenaza, se limitan a vigilar las actividades únicamente en los honeypots; no vigilan todos los demás aspectos o áreas de sus sistemas. Puede existir una amenaza, pero no estar dirigida al honeypot. Este modelo de operación le deja a usted la responsabilidad de vigilar otras partes del sistema.

En operaciones de honeypot con éxito, los honeypots engañan a los piratas informáticos haciéndoles creer que han accedido al sistema central. Sin embargo, si identifican sus honeypots, podrían desviarse a su sistema real dejando intactas las trampas.

Honeypots vs. Engaño cibernético

La industria de la ciberseguridad suele utilizar indistintamente«honeypot» y«ciberengaño«. Sin embargo, existe una diferencia clave entre ambos ámbitos. Como ha visto, los honeypots están diseñados para atraer a los atacantes por razones de seguridad.

En cambio, el ciberengaño es una técnica que utiliza sistemas, información y servicios falsos para despistar al atacante o atraparlo. Ambas medidas son útiles en las operaciones de seguridad sobre el terreno, pero puede considerar el engaño como un método de defensa activo.

Dado que muchas empresas trabajan con productos digitales, los profesionales de la seguridad dedican mucho tiempo a mantener sus sistemas libres de ataques. Puede imaginarse haber construido una red robusta, segura y fiable para su empresa.

Sin embargo, ¿puede estar seguro de que el sistema no puede ser vulnerado? ¿Existen puntos débiles? ¿Podría entrar un intruso y, si lo hiciera, qué pasaría después? No se preocupe más; los honeynets son la respuesta.

¿Qué son los honeynets?

Los honeynets son redes señuelo que contienen colecciones de honeypots en una red altamente vigilada. Se asemejan a redes reales, tienen múltiples sistemas y están alojadas en uno o varios servidores, cada uno de los cuales representa un entorno único. Por ejemplo, puede tener Windows, un Mac y una máquina honeypot Linux.

¿Por qué se necesitan los honeyynets?

Los honeynets se presentan como honeypots con funciones avanzadas de valor añadido. Puede utilizar los honeynets para:

- Desviar intrusos y recopilar un análisis detallado de su comportamiento y modelos o patrones de funcionamiento.

- Terminar conexiones infectadas.

- Como base de datos que almacena grandes registros de sesiones de inicio de sesión desde los que puede ver las intenciones de los atacantes con su red o sus datos.

¿Cómo funcionan los honeynets?

Si quiere construir una trampa para hackers realista, estará de acuerdo en que no es un paseo por el parque. Los honeynets se basan en una serie de elementos que funcionan juntos a la perfección. He aquí las partes constituyentes:

- Honeypots: Sistemas informáticos especialmente diseñados que atrapan a los piratas informáticos, otras veces desplegados para la investigación y, en ocasiones, como señuelos que alejan a los piratas informáticos de recursos valiosos. Se forma una red cuando se juntan muchos honeypots.

- Aplicaciones y servicios: Debe convencer al hacker de que está irrumpiendo en un entorno válido y que merece la pena. El valor debe estar muy claro.

- Ningún usuario o actividad autorizados: Un verdadero honeynet sólo atrapa a los hackers.

- Muros de miel: En este caso, su objetivo es estudiar un ataque. Su sistema debe registrar el tráfico que circula por el honeynet.

Usted atrae al hacker a uno de sus honeynets y, mientras intenta adentrarse en su sistema, usted comienza su investigación.

Honeypots vs. Honeynets

A continuación encontrará un resumen de las diferencias entre los honeypots y las honeynets:

- Un honeypot se despliega en un único dispositivo, mientras que la honeynet necesita múltiples dispositivos y sistemas virtuales.

- Los honeypots tienen una capacidad de registro baja, mientras que los honeynets tienen una alta.

- La capacidad de hardware necesaria para el honeypot es baja y moderada, mientras que la del honeynet es alta y necesita múltiples dispositivos.

- Las tecnologías de los honeypots son limitadas, mientras que las de los honeynets implican múltiples tecnologías como encriptaciones y soluciones de análisis de amenazas.

- La precisión de los honeypots es baja, mientras que la de los honeynets es alta.

Palabras finales

Como ha visto, los honeypots son sistemas informáticos individuales que se asemejan a los sistemas naturales (reales), mientras que las honeynets son colecciones de honeypots. Ambas son herramientas valiosas para detectar ataques, recopilar datos de ataques y estudiar el comportamiento de los atacantes de ciberseguridad.

También ha aprendido sobre los tipos y diseños de honeypots y sus funciones en el nicho empresarial. También conoce las ventajas y los riesgos asociados. Si se pregunta cuál supera a la otra, la parte valiosa es la mayor.

Si se ha estado preocupando por una solución rentable para identificar actividades maliciosas en su red, considere la posibilidad de utilizar honeypots y honeynets. Si quiere aprender cómo funciona el pirateo y el panorama actual de las amenazas, considere la posibilidad de seguir con atención el Proyecto Honeynet.

Ahora, eche un vistazo a la introducción a los fundamentos de la ciberseguridad para principiantes.