¿Prioriza la seguridad de los activos informáticos por encima de cualquier otra cosa en su organización? Entonces, necesita las mejores herramientas de gestión de acceso a identidades que se describen aquí.

En el panorama digital actual, la seguridad es la principal preocupación de cualquier empresa. Los piratas informáticos están desarrollando nuevas técnicas y herramientas para robar datos de las empresas y venderlos en la web oscura.

Los piratas informáticos más duros simplemente le harían pagar millones de dólares en rescates secuestrando toda su infraestructura informática, incluidas las bases de datos críticas que podrían perjudicar a miles de usuarios.

Por ello, las empresas utilizan sólidas herramientas IAM además de estrictas políticas de seguridad de datos y contraseñas como recurso de redundancia para la seguridad de los datos empresariales.

¿Qué es la gestión del acceso a la identidad (IAM)?

La gestión del acceso a la identidad (IAM) es un conjunto de aplicaciones, políticas y herramientas que supervisan, mantienen y definen qué empleado o parte interesada tiene acceso a qué activos digitales.

Para las empresas, los activos digitales son principalmente servidores de aplicaciones, bases de datos de clientes, herramientas ERP, aplicaciones de facturación, aplicaciones de pago, datos de nóminas de empleados, etc.

En DevSecOps, el acceso a los activos digitales significa comprobar los repositorios de código, acceder a los conductos de CI/CD, a las bases de conocimiento externas e internas, a las plataformas como servicio, a las intranets, a los registros de software y a los canales de comunicación empresarial.

En pocas palabras, usted o el administrador de ciberseguridad deben controlar el acceso a todos los recursos digitales de los que depende su empresa para un funcionamiento impecable.

Necesidad de la gestión del acceso a la identidad (IAM)

En primer lugar, necesita un IAM para asignar el acceso a las aplicaciones y recursos empresariales a los empleados existentes y a los nuevos. En unos pocos clics, puede revocar el acceso de alguien desde un ERP o dar acceso si es necesario.

Los IAM le permiten ser más proactivo en la seguridad empresarial que reactivo. No es una buena idea aplicar de forma estricta las políticas de seguridad en una organización después de haber recibido un golpe por las filtraciones de datos y las pérdidas de ingresos.

En su lugar, debe aplicar políticas de seguridad de datos y control de acceso desde el primer día para evitar pérdidas de reputación y monetarias.

Otras razones notables para obtener una solución IAM son:

- Haga que la seguridad de su empresa sea escalable utilizando una aplicación en la nube que pueda realizar un seguimiento continuo de 10 a miles de empleados que acceden a servidores, bases de código, paquetes de contenedores, datos de clientes, métodos de pago, etc.

- Detenga las violaciones de datos en el punto en que se inician y contenga así la situación antes de que los medios de comunicación, el público y los inversores se involucren.

- Haga que no se desperdicien licencias ni se asignen recursos escaneando siempre dichos activos empresariales. A continuación, asigne los recursos necesarios de forma dinámica para ahorrar dinero y evitar que los datos empresariales caigan en las manos equivocadas.

¿Cómo funciona la gestión del acceso a la identidad?

Para proteger los datos empresariales, una solución IAM funciona proporcionando las siguientes funcionalidades y herramientas de seguridad:

#1. Acceso de inicio de sesión único

Una solución IAM proporciona un acceso sin fisuras a todas las aplicaciones y cuentas empresariales a través del correo electrónico de la empresa. Los empleados no necesitan recordar toneladas de cuentas de usuario y contraseñas.

#2. Registre, audite e informe

Registre cada acción en su infraestructura de TI y le informe con datos de cualquier incidente de seguridad reciente, eventos de restablecimiento de contraseñas, solicitudes de inicio de sesión desde redes externas, etc.

#3. Autorización de usuarios

Evita que los usuarios realicen cambios no permitidos en sus sistemas, aplicaciones y sitios web autorizando sus acciones regularmente mediante el escaneo de la base de datos de cuentas de usuario en busca de cualquier cambio reciente.

#4. Autenticación de usuarios

IAM impone una autenticación de seguridad cada vez que un empleado se conecta a los sistemas de su empresa. Podría ofrecer contraseñas, mensajes de texto de teléfonos móviles, acceso basado en llaves de seguridad físicas, CAPTCHAs y más. También empuja al usuario a cambiar las contraseñas y otras credenciales periódicamente.

#5. Aprovisionamiento y revocación de permisos de usuario

Una vez creada una cuenta de usuario en la herramienta IAM, ésta aprovisiona el acceso a sistemas empresariales específicos en función del rol o la designación. Las herramientas IAM pueden encaminar estas solicitudes de provisión a través de varios gestores para garantizar aprobaciones multipunto.

Además, la eliminación de un usuario de la IAM suprime instantáneamente el acceso anterior a la aplicación y a la base de datos. Sucede en tiempo real, y la herramienta bloquea a un empleado aunque esté trabajando activamente en una aplicación.

#6. Gestione los usuarios del sistema

Las herramientas IAM se integran con todas las bases de datos, aplicaciones, servidores, escritorios virtuales y almacenamiento en la nube de la empresa. Sólo tiene que crear un perfil de usuario en la herramienta IAM y la persona correspondiente obtendrá el acceso a las aplicaciones y a los datos que usted le proporcione.

¿Cómo le ayuda una herramienta de gestión del acceso a la identidad?

Una herramienta IAM eficaz ayuda a su empresa de las siguientes maneras:

- Proporcionar una única fuente de verdad para todo lo relacionado con la seguridad de los datos y activos digitales

- Permita que un nuevo empleado empiece a trabajar el primer día mediante el aprovisionamiento de autorizaciones de seguridad en un par de clics

- Proteger los datos empresariales revocando al instante el acceso de los empleados que abandonan la empresa

- Alertarle de los incidentes de seguridad para que pueda tomar medidas antes de sufrir graves daños

- Prevenir las molestias causadas por los denunciantes y las amenazas internas

- Bloquear acciones anómalas de empleados o proveedores externos detectando comportamientos sospechosos mediante inteligencia artificial (IA) y aprendizaje automático (ML).

A continuación, hablaremos de las características que hay que buscar en la herramienta IAM.

Características de la herramienta IAM

Cuando compre una herramienta IAM, asegúrese de que viene con las siguientes características imprescindibles:

- El coste de propiedad no debe ser elevado.

- La herramienta debe ofrecer una facturación basada en cuentas de usuario. Se paga menos cuando se crean pocas cuentas. Se paga más cuando se crean más cuentas. Y debe haber un descuento por volumen para la gestión de cuentas al por mayor.

- La solución IAM debe ofrecer las seis características estándar. Éstas son el inicio de sesión único, los informes, la autenticación, la autorización, el aprovisionamiento de permisos y un panel de gestión.

- La herramienta debe seguir una política de autorización de confianza cero.

- Debe aleatorizar el sistema de autenticación para informar a los usuarios de sus responsabilidades en materia de seguridad de los datos.

Ahora que ha descubierto los fundamentos del concepto de gestión de acceso a la identidad, encuentre a continuación algunas herramientas ideales para cualquier empresa digital:

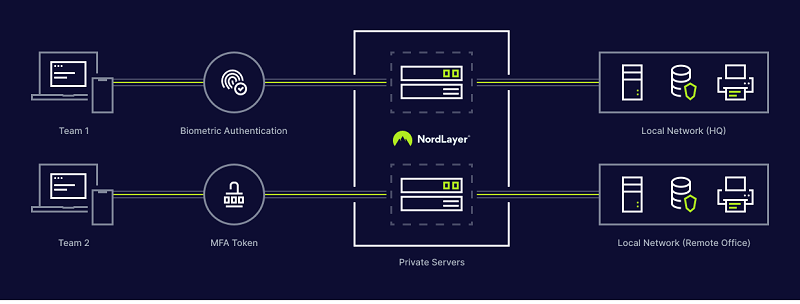

NordLayer

NordLayer, una renombrada empresa internacional de ciberseguridad, ofrece NordLayer IAM, una solución integral de gestión de identidades y accesos. Gracias a su rico conjunto de funciones, las organizaciones pueden gestionar las identidades de los usuarios y los privilegios de acceso en numerosas aplicaciones y dispositivos.

Ofrece servicios de gestión de identidades y control de accesos para garantizar la seguridad de los datos, la conformidad y la auditabilidad. Con la ayuda de sus soluciones basadas en la nube, las empresas pueden gestionar el acceso de los usuarios de forma segura y salvaguardar sus datos sin sacrificar la seguridad ni el cumplimiento normativo.

Ofrece una plataforma sencilla que simplifica la supervisión de la actividad de los usuarios y agiliza los procedimientos de identificación y autorización de usuarios. En la construcción de las soluciones de Nordlayer se utilizan los estándares de seguridad más recientes, lo que las convierte en unas de las más fiables y seguras del mercado.

Proporcionan diversas soluciones que se adaptan a los requisitos de cualquier organización, desde pequeñas empresas de nueva creación hasta conglomerados internacionales.

Ofrece las siguientes características:

- Añadir una segunda capa de protección mediante la autenticación multifactor

- Acceder a numerosas aplicaciones en la nube con un inicio de sesión único

- Unirse automáticamente a un servidor VPN

- Cifrado de grado militar (cifrado AES de 256 bits)

- Mejora del rendimiento gracias al protocolo NordLynx

La integración con otros sistemas como Azure, Okta y OneLogin es sencilla. Además de ofrecer una seguridad exhaustiva y un cumplimiento eficaz, NordLayer se dedica a ayudar a las organizaciones a reducir la complejidad y los gastos que conlleva el mantenimiento de las identidades y el acceso de los usuarios.

Su precio comienza en niveles básicos y progresa hasta niveles avanzados y personalizados para grandes organizaciones.

AWS IAM

Si aloja aplicaciones en la nube, bases de datos y proyectos de análisis en Amazon Web Services, AWS IAM es la solución ideal para proteger los datos empresariales. Ofrece muchas características, pero las siguientes son de suma importancia:

- Analizador de acceso IAM

- Centro de identidades IAM

- Administrar la cuenta IAM o los roles de usuario

- Gestione los permisos de IAM, como el aprovisionamiento y la revocación

- Autenticación multifactor para una mayor seguridad de los datos y responsabilidad

Debería utilizar AWS IAM si siente la necesidad de lo siguiente en su empresa:

- Asignar permisos granulares y utilizar atributos como rol, equipo, ubicación, etc., para el aprovisionamiento de cuentas

- Controlar las cuentas una a una o en bloque

- Implantar prácticas de seguridad de datos en toda la organización con unos pocos clics

- Mantenga una política de mínimos privilegios para las aplicaciones y los datos empresariales

AWS ofrece amplios recursos sobre la implementación y el funcionamiento de AWS IAM. Así, podrá aprender rápidamente y ponerse en marcha en poco tiempo.

Okta IAM

Si busca una solución integral para la gestión de identidades y el aprovisionamiento de servicios basados en identidades, pruebe Okta. Cuenta con 7.000 integraciones de aplicaciones empresariales. El equipo de gestión de integraciones de Okta también trabaja activamente con proyectos de desarrollo de aplicaciones que lanzarán aplicaciones en el futuro.

Sus características clave de IAM incluyen muchas funcionalidades, entre las que se incluyen las siguientes:

- Inicio de sesión universal

- Inicio de sesión único

- Sin contraseña

- MFA adaptable

- Gestión del ciclo de vida

- Flujos de trabajo

- Gobierno de identidades

Okta cuenta con dos servicios diferentes en el panorama de la gestión del acceso a la identidad. La primera solución es un servicio de cara al cliente. Si ofrece servicios SaaS a usuarios finales, aloja plataformas de vídeo OTT, sitios web basados en suscripciones o contenido web detrás de un muro de pago, puede utilizar Customer Identity de Okta.

Además, puede utilizar Workforce Identity Cloud para permitir que empleados, proveedores, clientes, colaboradores y autónomos accedan a sus activos empresariales en la nube o fuera de ella.

ManageEngine

ManageEngineAD360 de Zoho es una herramienta IAM integrada que permite a los administradores de seguridad de TI modificar, aprovisionar y revocar identidades de usuario. Le permite controlar el acceso de los usuarios a los recursos de red en servidores públicos, privados, híbridos o locales.

Puede hacer todo lo anterior en servidores Exchange, Active Directory local y aplicaciones en la nube desde un software central o un panel web.

En pocas palabras, ManageEngine AD360 proporciona a sus empleados en nómina y fuera de nómina acceso rápido a aplicaciones, ERPs, datos de clientes, wikis empresariales, etc., en pocos minutos. Después, puede revocar el acceso cuando dejen la empresa o considere que el acceso ya no es necesario para ese empleado en concreto.

SailPoint IAM

La solución IAMde SailPoint se basa en un sistema IAM central controlado por integración, automatización e inteligencia. Alrededor de su sistema central de gestión de acceso a la identidad, existen submódulos.

Estos submódulos garantizan que la solución IAM de su empresa funcione 24*7 sin fallos. Algunas subcaracterísticas notables son las que se mencionan a continuación:

- Gestión de herramientas SaaS

- Aprovisionamiento y revocación automatizados de cuentas de usuario

- Recomendaciones de acceso basadas en IA

- Flujos de trabajo IAM

- Análisis de datos y perspectivas de acceso

- Certificados digitales para acceder a aplicaciones, leer archivos, etc

- Gestión, restablecimiento y listas negras de contraseñas

- Gestione el acceso a archivos y documentos

- Atienda las solicitudes de acceso

SailPoint ofrece soluciones IAM para diversos sectores verticales como la sanidad, la fabricación, la banca, la administración pública, la educación, etc.

Las herramientas IAM ofrecen servicios convenientes como la implementación de confianza cero, haciendo que su infraestructura de TI sea eficiente, cumpliendo con las regulaciones y asegurando los recursos en cualquier lugar y en cualquier momento.

Soluciones IAM de Fortinet

Las solucionesIAM de Fortinet proporcionan las funcionalidades de seguridad necesarias para confirmar las identidades de empleados, clientes, proveedores y dispositivos cuando entran en su intranet o red de Internet.

Sus características y ventajas vitales son las que se mencionan a continuación:

- Se asegura de que los usuarios debidamente autenticados, autorizados y validados puedan acceder a los recursos de su empresa dentro o fuera de la nube

- Su autenticación multifactor garantiza que el usuario original accede a los recursos permitidos. En caso de que se produzca una violación de datos, sabrá con quién ponerse en contacto.

- Fortinet SSO garantiza un acceso sin fisuras a la infraestructura de TI sin tener que recordar ninguna contraseña. Utiliza SAML, OIDC, 0Auth y compatibilidad con API.

- Fortinet IAM admite políticas de «traiga su propio dispositivo» (BYOD), cuentas de invitados, acceso ad-hoc y mucho más.

JumpCloud IAM

JumpCloud le ayuda a reducir el coste de propiedad de la solución IAM en varios dígitos a través de la solución unificada de dispositivos e IAM. Con su servicio, minimizará los gastos generales y la complejidad del sistema IAM y también se asegurará de tratar con menos proveedores de TI.

Una vez que configure sus soluciones, podrá permitir que empleados, becarios, clientes, partes interesadas, proveedores y visitantes accedan a la infraestructura de TI mediante la siguiente lógica empresarial:

- Conceder acceso a cualquier recurso o a un recurso seleccionado

- Conceder acceso desde cualquier ubicación o seleccionar una

- Dar acceso con una identidad física o digital

- Autorizar el acceso desde la nube

- Dar acceso a hardware o software de confianza

Su herramienta IAM le permite gestionar procesos, flujos de trabajo, dispositivos y personas desde una aplicación web alojada en un directorio abierto mantenido por JumpCloud.

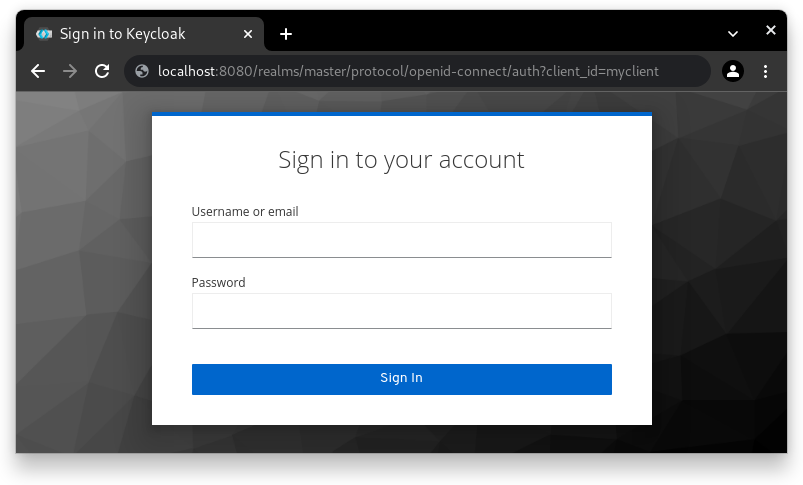

IAM de código abierto Keycloak

Keycloak es un producto IAM de código abierto en constante desarrollo con subvenciones y patrocinios de Red Hat. Si su empresa necesita soluciones IAM desarrolladas a medida que otras empresas no están ofreciendo, entonces puede probar Keycloak.

Sus características destacables son las siguientes:

- Keycloak SSO para inicios y cierres de sesión para muchas aplicaciones en una organización o plataforma

- Cree páginas de inicio de sesión social para permitir que los usuarios utilicen sus servicios en la nube mediante cuentas de Google, GitHub y Facebook

- Puede crear su propia solución IAM utilizando el código base de Keycloak y su base de datos relacional

- Puede integrar esta solución IAM con servidores Active Directory y Lightweight Directory Access Protocol (LDAP)

Su servidor está disponible para su descarga gratuita con el código base, la imagen del contenedor y el operador de Keycloak.

Ping Identity

Ping Identity utiliza su nube patentada PingOne para la gestión del acceso a la identidad a través de la plataforma en la nube y luego dirige al usuario a otra nube o a un servidor local. La nube PingOne es adecuada para sus cargas de trabajo centradas en el cliente y la fuerza de trabajo interna.

Usted crea una cuenta para un usuario aprobado en la nube PingOne y crea un flujo de trabajo de autenticación. Ping Identity orquesta el viaje del cliente o del empleado a una aplicación empresarial mediante un flujo de trabajo preestablecido.

Incluye los siguientes pasos

- Detección de los datos del usuario y del dispositivo

- Verificación del usuario

- Perfilar la actividad del usuario en sus activos de TI

- Autenticar mediante protocolos de seguridad secundarios

- Las partes interesadas de la empresa autorizan al nuevo usuario

- El usuario obtiene acceso sin problemas a las aplicaciones y bases de datos seleccionadas

Palabras finales

Conseguir la herramienta de gestión de acceso a la identidad adecuada no es un paseo por el parque. Los administradores de TI y los responsables de ciberseguridad queman semanas de horas de trabajo para decidir qué herramienta les ayudará a establecer el nivel de seguridad que desean.

Puede ahorrar dinero y tiempo y mantenerse cuerdo probando algunas de las mejores herramientas IAM mencionadas en este artículo. Además, consulte las mejores técnicas de protección contra ciberataques.

Además, puede que también quiera saber qué es la gestión de identidades privilegiadas y cómo ayuda a las empresas.