Los problemas de ciberseguridad crecen y se complican a medida que avanza la tecnología.

Aunque no se puede impedir que los ciberdelincuentes sean cada vez más inteligentes, sí se pueden emplear sistemas de seguridad como IDS e IPS para reducir la superficie de ataque o incluso bloquearlos. Esto nos lleva a la batalla: IDS vs. IPS para elegir qué es mejor para una red.

Y si quiere la respuesta a eso, necesita entender qué son estas tecnologías en su esencia, cómo funcionan y sus tipos. Le ayudará a elegir la mejor opción para su red.

Dicho esto, tanto los IDS como los IPS son seguros y eficaces, cada uno con sus pros y sus contras, pero no puede arriesgarse cuando se trata de seguridad.

Por eso he ideado esta comparación – IDS vs. IPS para ayudarle a comprender sus capacidades y encontrar la mejor solución para salvaguardar su red.

¡Que comience la batalla!

IDS vs. IPS: ¿Qué son?

Antes de empezar a comparar IDS vs. IPS, averigüemos qué son en primer lugar, empezando por IDS.

¿Qué es un IDS?

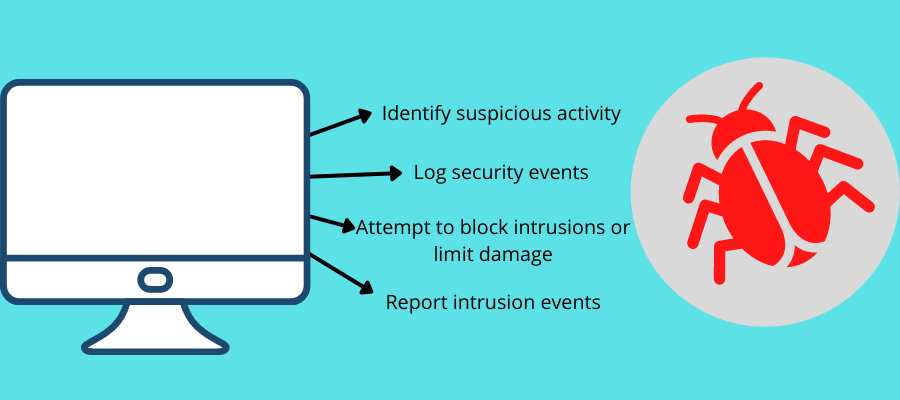

Un sistema de detección de intrusiones (IDS) es una solución de software que supervisa un sistema o una red en busca de intrusiones, violaciones de las políticas o actividades maliciosas. Y cuando detecta una intrusión o violación, el software informa de ello al administrador o al personal de seguridad. Les ayuda a investigar el incidente notificado y a adoptar las soluciones adecuadas.

Esta solución de supervisión pasiva puede alertarle de la detección de una amenaza, pero no puede tomar medidas directas contra ella. Es como un sistema de seguridad instalado en un edificio que puede avisar al guardia de seguridad sobre una amenaza entrante.

Un sistema IDS pretende detectar una amenaza antes de que se infiltre en una red. Le permite echar un vistazo a su red sin obstruir el flujo de tráfico de la misma. Además de detectar violaciones de las políticas, puede proteger contra amenazas como fugas de información, accesos no autorizados, errores de configuración, troyanos y virus.

Funciona mejor cuando no desea obstruir o ralentizar el flujo de tráfico aunque surja un problema, sino salvaguardar los activos de su red.

¿Qué es un IPS?

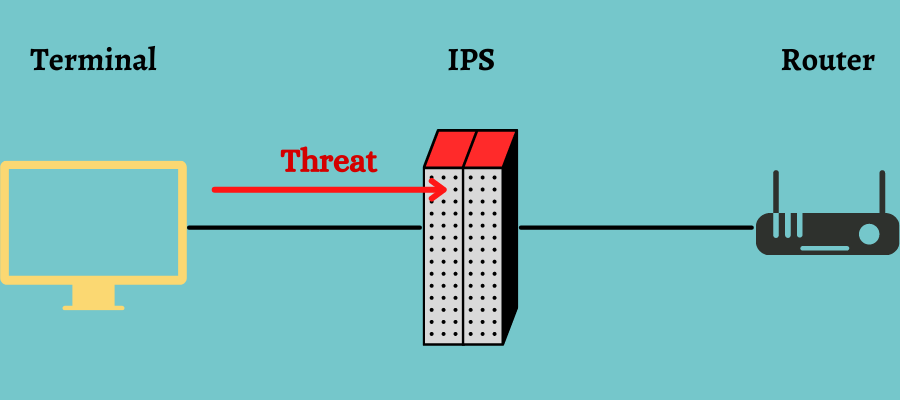

El sistema de prevención de intrusiones (IPS) también se denomina sistema de detección y prevención de intrusiones (IDPS). Es una solución de software que supervisa las actividades de un sistema o red en busca de incidentes maliciosos, registra información sobre estas actividades, las comunica al administrador o al personal de seguridad e intenta detenerlas o bloquearlas.

Se trata de un sistema activo de supervisión y prevención. Se puede considerar como una extensión del IDS porque ambos métodos supervisan las actividades maliciosas. Sin embargo, a diferencia del IDS, el software IPS se coloca detrás del cortafuegos de la red comunicándose en línea con el tráfico entrante y bloqueando o impidiendo las intrusiones detectadas. Piense en él como el guardia de seguridad (cibernética) de su red.

Al detectar una amenaza, el IPS puede tomar varias medidas, como enviar alarmas, descartar los paquetes maliciosos identificados, bloquear la dirección IP maliciosa para que no acceda a la red y restablecer las conexiones. Además, también puede corregir errores relacionados con la comprobación de redundancia cíclica (CRC), desfragmentar flujos de paquetes, limpiar capas de red y opciones de transporte adicionales y mitigar errores asociados a la secuenciación TCP.

El IPS es la mejor opción para usted si desea bloquear los ataques en cuanto el sistema los detecta, aunque tenga que cerrar todo el tráfico, incluido el legítimo, por seguridad. Su objetivo es mitigar los daños de las amenazas tanto externas como internas en su red.

IDS vs. IPS: Tipos

Tipos de IDS

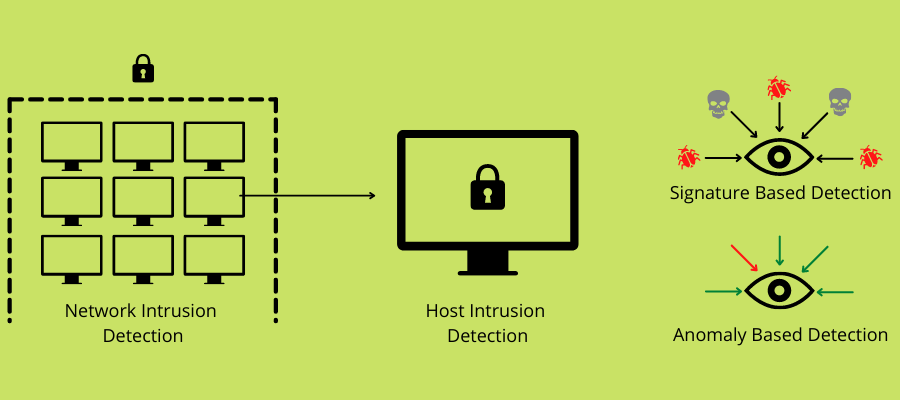

Los IDS se dividen en función del lugar donde se produce la detección de la amenaza o del método de detección empleado. Los tipos de IDS basados en el lugar de detección, es decir, red o host, son:

#1. Sistemas de detección de intrusiones en red (NIDS)

El NIDS forma parte de la infraestructura de red, supervisando los paquetes que fluyen a través de ella. Coexiste con los dispositivos con capacidad de «tap», «span» o «mirroring», como los conmutadores. El NIDS se coloca en un punto o puntos estratégicos dentro de una red para supervisar el tráfico entrante y saliente de todos los dispositivos conectados.

Analiza el tráfico que pasa por toda la subred, cotejándolo con la biblioteca de ataques conocidos. Una vez que el NIDS identifica los ataques y detecta un comportamiento anómalo, alerta al administrador de la red.

Puede instalar un NIDS detrás de los cortafuegos de la subred y controlar si alguien intenta o no infiltrarse en su cortafuegos. El NIDS también puede comparar firmas de paquetes similares con registros coincidentes para vincular los paquetes maliciosos detectados y detenerlos.

Existen dos tipos de NIDS:

- El NIDS en línea o NIDS en línea se ocupa de una red en tiempo real. Analiza los paquetes Ethernet y aplica reglas específicas para determinar si se trata de un ataque o no.

- El NIDS fuera de línea o en modo escucha se ocupa de los datos recopilados. Hace pasar los datos por algunos procesos y decide el resultado.

Además, puede combinar NIDS con otras tecnologías de seguridad para aumentar los índices de predicción y detección. Por ejemplo, el NIDS basado en redes neuronales artificiales (RNA) puede analizar volúmenes masivos de datos de forma inteligente porque su estructuración autoorganizada permite al NIDS reconocer patrones de ataque de forma más eficaz. Puede predecir ataques basándose en errores anteriores que condujeron a la intrusión y le ayuda a desarrollar un sistema de alerta temprana.

#2. Sistemas de detección de intrusiones basados en host

Los sistemas de detección de intrusiones basados en host (HIDS) son la solución que se ejecuta en dispositivos o hosts independientes de una red. Sólo puede supervisar los paquetes de datos entrantes y salientes de los dispositivos conectados y alertar al administrador o a los usuarios cuando detecta una actividad sospechosa. Supervisa las llamadas al sistema, los cambios en los archivos, los registros de aplicaciones, etc.

El HIDS toma instantáneas de los archivos actuales del sistema y los compara con los anteriores. Si detecta que se ha eliminado o modificado un archivo crítico, el HIDS envía una alerta al administrador para que investigue el problema.

Por ejemplo, el HIDS puede analizar los inicios de sesión con contraseña y compararlos con patrones conocidos utilizados para llevar a cabo ataques de fuerza bruta e identificar una brecha.

Estas soluciones IDS se utilizan ampliamente en máquinas de misión crítica cuyas configuraciones no se espera que cambien. Dado que supervisa los eventos directamente en los hosts o dispositivos, una solución HIDS puede detectar amenazas que una solución NIDS podría pasar por alto.

También es eficaz a la hora de identificar y prevenir violaciones de la integridad, como troyanos, y de trabajar en el tráfico de red cifrado. De este modo, el HIDS protege datos sensibles como documentos legales, propiedad intelectual y datos personales.

Aparte de éstos, los IDS también pueden ser de otros tipos, como:

- Sistema perimetral de detección de intrusiones (PIDS): Actuando como primera línea de defensa, puede detectar y localizar intentos de intrusión en el servidor central. Esta configuración suele consistir en un dispositivo de fibra óptica o electrónico situado en la valla perimetral virtual del servidor. Cuando detecta una actividad maliciosa, como que alguien intenta acceder a través de un método diferente, alerta al administrador.

- Sistema de detección de intrusiones basado en máquinas virtuales (VMIDS): Estas soluciones pueden combinar los IDS mencionados anteriormente o uno de ellos. La diferencia es que se despliega de forma remota utilizando una máquina virtual. Es relativamente nuevo y lo utilizan principalmente los proveedores de servicios informáticos gestionados.

Tipos de IPS

En general, los sistemas de prevención de intrusiones (IPS) son de cuatro tipos:

#1. Sistema de prevención de intrusiones basado en red (NIPS)

Los NIPS pueden identificar y prevenir actividades sospechosas o maliciosas analizando paquetes de datos o comprobando la actividad de los protocolos en toda una red. Puede recopilar datos de la red y del host para detectar hosts, sistemas operativos y aplicaciones permitidos en la red. Además, el NIPS registra datos sobre el tráfico normal para encontrar cambios desde la base.

Esta solución IPS mitiga los ataques limitando la utilización del ancho de banda, enviando conexiones TCP o rechazando paquetes. Sin embargo, NIPS no es eficaz a la hora de analizar el tráfico cifrado y gestionar ataques directos o cargas de tráfico elevadas.

#2. Sistema de prevención de intrusiones inalámbricas (WIPS)

WIPS puede supervisar una red inalámbrica para detectar tráfico o actividades sospechosas analizando los protocolos de red inalámbricos y tomando medidas para evitarlos o eliminarlos. Los WIPS se implantan normalmente superpuestos a la infraestructura de red LAN inalámbrica actual. Sin embargo, también puede implantarlos de forma independiente e imponer una política de ausencia de redes inalámbricas en su organización.

Esta solución IPS puede prevenir amenazas como un punto de acceso mal configurado, ataques de denegación de servicio (DOS), honeypot, MAC spoofing, ataques man-in-the-middle, etc.

#3. Análisis del comportamiento de la red (NBA)

El NBA trabaja en la detección basada en anomalías, buscando anomalías o desviaciones del comportamiento normal al comportamiento sospechoso en la red o el sistema. Por lo tanto, para que funcione, el NBA debe pasar por un periodo de entrenamiento para aprender el comportamiento normal de una red o sistema.

Una vez que un sistema NBA aprende el comportamiento normal, puede detectar desviaciones y marcarlas como sospechosas. Es eficaz, pero no funcionará mientras se encuentre en la fase de entrenamiento. Sin embargo, una vez que se gradúe, podrá confiar en él.

#4. Sistemas de prevención de intrusiones basados en host (HIPS)

Las soluciones HIPS pueden supervisar los sistemas críticos en busca de actividades maliciosas y prevenirlas analizando el comportamiento de su código. Lo mejor de ellas es que también pueden detectar ataques cifrados, además de salvaguardar los datos sensibles relacionados con la identidad personal y la salud de los sistemas host. Funciona en un único dispositivo y suele utilizarse con un IDS o IPS basado en red.

IDS vs. IPS: ¿Cómo funcionan?

Existen diferentes metodologías utilizadas en la supervisión y prevención de intrusiones para IDS e IPS.

¿Cómo funciona un IDS?

Los IDS utilizan tres métodos de detección para supervisar el tráfico en busca de actividades maliciosas:

#1. Detección basada en firmas o en el conocimiento

La detección basada en firmas supervisa patrones específicos como las firmas de ciberataques que utiliza el malware o secuencias de bytes en el tráfico de red. Funciona del mismo modo que el software antivirus en cuanto a la identificación de una amenaza por su firma.

En la detección basada en firmas, el IDS puede identificar fácilmente las amenazas conocidas. Sin embargo, puede no ser eficaz en ataques nuevos sin patrones disponibles, ya que este método funciona únicamente basándose en patrones o firmas de ataques anteriores.

#2. Detección basada en anomalías o en el comportamiento

En la detección basada en anomalías, el IDS vigila las violaciones e intrusiones en una red o sistema mediante la supervisión de los registros del sistema y determinando si alguna actividad parece anómala o se desvía del comportamiento normal especificado para un dispositivo o red.

Este método también puede detectar ciberataques desconocidos. Los IDS también pueden utilizar tecnologías de aprendizaje automático para construir un modelo de actividad fiable y establecerlo como línea de base de un modelo de comportamiento normal para comparar nuevas actividades y declarar el resultado.

Puede entrenar estos modelos basándose en sus configuraciones específicas de hardware, aplicaciones y necesidades del sistema. Como resultado, los IDS con detección de comportamiento tienen mejores propiedades de seguridad que los IDS basados en firmas. Aunque a veces puede mostrar algunos falsos positivos, funciona eficazmente en otros aspectos.

#3. Detección basada en la reputación

Los IDS que utilizan métodos de detección basados en la reputación, reconocen las amenazas en función de sus niveles de reputación. Se realiza identificando la comunicación entre un host amigo dentro de su red y el que intenta acceder a ella basándose en su reputación de infracciones o acciones maliciosas.

Recoge y rastrea diferentes atributos de los archivos como el origen, la firma, la antigüedad y las estadísticas de uso de los usuarios que los utilizan. A continuación, puede utilizar un motor de reputación con análisis estadísticos y algoritmos para analizar los datos y determinar si son amenazantes o no.

Los IDS basados en la reputación se utilizan principalmente en el software antimalware o antivirus y se implementan en archivos por lotes, archivos ejecutables y otros archivos que puedan contener código no seguro.

¿Cómo funciona un IPS?

Al igual que los IDS, los IPS también funcionan con métodos como la detección basada en firmas y en anomalías, además de otros métodos.

#1. Detección basada en firmas

Las soluciones IPS que utilizan la detección basada en firmas supervisan los paquetes de datos entrantes y salientes en una red y los comparan con patrones o firmas de ataques anteriores. Trabaja sobre una biblioteca de patrones conocidos con amenazas que contienen código malicioso. Cuando descubre un exploit, registra y almacena su firma y la utiliza para la detección posterior.

Un IPS basado en firmas es de dos tipos:

- Firmas orientadas a los exploits: El IPS identifica las intrusiones cotejando las firmas con una firma de amenaza en la red. Cuando encuentra una coincidencia, intenta bloquearla.

- Firmas orientadas a la vulnerabilidad: Los piratas informáticos apuntan a las vulnerabilidades existentes en su red o sistema, y el IPS intenta proteger su red de estas amenazas que podrían pasar desapercibidas.

#2. Detección estadística basada en anomalías o en el comportamiento

Los IDS que utilizan la detección estadística basada en anomalías pueden supervisar el tráfico de su red para encontrar incoherencias o anomalías. Establece una línea de base para definir el comportamiento normal de la red o del sistema. Basándose en esto, el IPS comparará el tráfico de la red y marcará las actividades sospechosas que se desvíen del comportamiento normal.

Por ejemplo, la línea de base podría ser un ancho de banda específico o el protocolo utilizado para la red. Si el IPS encuentra tráfico que aumenta bruscamente el ancho de banda o detecta un protocolo diferente, activará una alarma y bloqueará el tráfico.

Sin embargo, debe tener cuidado de configurar las líneas de base de forma inteligente para evitar falsos positivos.

#3. Análisis de protocolos con estado

Un IPS, mediante el análisis de protocolos con seguimiento de estado, detecta las desviaciones del estado de un protocolo como la detección basada en anomalías. Utiliza perfiles universales predefinidos según las prácticas aceptadas establecidas por los líderes y proveedores de la industria.

Por ejemplo, el IPS puede supervisar las solicitudes con sus correspondientes respuestas, y cada solicitud debe constar de respuestas predecibles. Señala las respuestas que quedan fuera de los resultados esperados y las analiza más a fondo.

Cuando una solución IPS supervisa sus sistemas y su red y encuentra una actividad sospechosa, alerta y realiza algunas acciones para impedir que acceda a su red. He aquí cómo:

- Reforzando los cortafuegos: El IPS podría detectar una vulnerabilidad en sus cortafuegos que allanara el camino para que la amenaza entrara en su red. Para proporcionar seguridad, el IPS podría cambiar su programación y reforzarlo mientras soluciona el problema.

- Realizar una limpieza del sistema: El contenido malicioso o los archivos dañados podrían corromper su sistema. Por eso realiza un escaneado del sistema para limpiarlo y eliminar el problema subyacente.

- Cierre de sesiones: El IPS puede detectar cómo se ha producido una anomalía encontrando su punto de entrada y bloqueándolo. Para ello, puede bloquear direcciones IP, terminar la sesión TCP, etc.

IDS vs. IPS: Similitudes y diferencias

Similitudes entre IDS e IPS

Los procesos iniciales tanto de los IDS como de los IPS son similares. Ambos detectan y supervisan el sistema o la red en busca de actividades maliciosas. Veamos sus puntos en común:

- Monitorizar: Una vez instaladas, las soluciones IDS e IPS supervisan una red o un sistema en función de los parámetros especificados. Puede establecer esos parámetros en función de sus necesidades de seguridad y de su infraestructura de red y dejar que inspeccionen todo el tráfico entrante y saliente de su red.

- Detección de amenazas: Ambos leen todos los paquetes de datos que fluyen por su red y los comparan con una biblioteca que contiene amenazas conocidas. Cuando encuentran una coincidencia, marcan ese paquete de datos como malicioso.

- Aprender: Ambas utilizan tecnologías modernas como el aprendizaje automático para entrenarse durante un tiempo y comprender las amenazas emergentes y los patrones de ataque. De este modo, pueden responder mejor a las amenazas modernas.

- Registrar: Cuando detectan una actividad sospechosa, la registran junto con la respuesta. Le ayuda a comprender su mecanismo de protección, a encontrar vulnerabilidades en su sistema y a entrenar sus sistemas de seguridad en consecuencia.

- Alerta: En cuanto detectan una amenaza, tanto los IDS como los IPS envían alertas al personal de seguridad. Esto les ayuda a estar preparados para cualquier circunstancia y a actuar con rapidez.

Hasta este momento, los IDS y los IPS funcionan de forma similar, pero lo que ocurre después los diferencia.

Diferencia entre IDS e IPS

La principal diferencia entre IDS e IPS es que IDS funciona como un sistema de monitorización y detección mientras que IPS funciona como un sistema de prevención aparte de monitorización y detección. Algunas diferencias son:

- Respuesta: Las soluciones IDS son sistemas de seguridad pasivos que sólo supervisan y detectan las redes en busca de actividades maliciosas. Pueden alertar pero no toman ninguna medida por sí mismos para prevenir el ataque. El administrador de la red o el personal de seguridad asignado debe actuar inmediatamente para mitigar el ataque. Por otro lado, las soluciones IPS son sistemas de seguridad activos que supervisan y detectan su red en busca de actividades maliciosas, alertan y evitan automáticamente que se produzca el ataque.

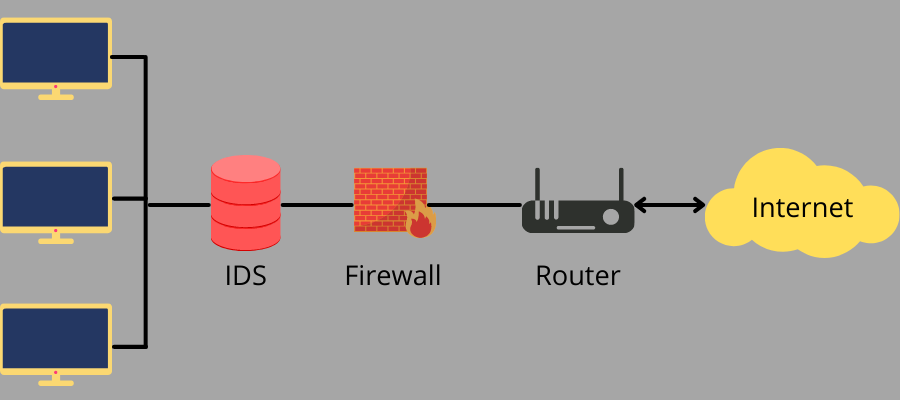

- Posicionamiento: Los IDS se colocan en el borde de la red para recoger todos los eventos y registrar y detectar las infracciones. Posicionarse de esta forma proporciona al IDS la máxima visibilidad de los paquetes de datos.El software IPS se coloca detrás del cortafuegos de la red comunicándose en línea con el tráfico entrante para prevenir mejor las intrusiones.

- Mecanismo de detección: el IDS utiliza la detección basada en firmas, la detección basada en anomalías y la detección basada en la reputación para las actividades maliciosas. Su detección basada en firmas sólo incluye firmas orientadas a exploits. Por otro lado, el IPS utiliza la detección basada en firmas tanto orientadas a los exploits como a las vulnerabilidades. Además, IPS utiliza la detección estadística basada en anomalías y la detección de análisis de protocolos con estado.

- Protección: Si se encuentra bajo una amenaza, el IDS podría ser menos útil ya que su personal de seguridad necesita averiguar cómo proteger su red y limpiar el sistema o la red inmediatamente.El IPS puede realizar la prevención automática por sí mismo.

- Falsos positivos: Si el IDS da un falso positivo, puede que le resulte conveniente. Pero si lo hace el IPS, toda la red se resentirá, ya que tendrá que bloquear todo el tráfico entrante y saliente de la red.

- Rendimiento de la red: Como el IDS no se despliega en línea, no reduce el rendimiento de la red. Sin embargo, el rendimiento de la red puede reducirse debido al procesamiento del IPS, que está en línea con el tráfico.

IDS vs. IPS: Por qué son cruciales para la ciberseguridad

Es posible que escuche varias incidencias de violaciones de datos y hackeos que ocurren en casi todas las industrias con presencia en línea. Por ello, los IDS y los IPS desempeñan un papel importante a la hora de salvaguardar su red y sus sistemas. He aquí cómo:

Aumente la seguridad

Los sistemas IDS e IPS utilizan la automatización para la supervisión, detección y prevención de amenazas maliciosas. También pueden utilizar tecnologías emergentes como el aprendizaje automático y la inteligencia artificial para aprender patrones y remediarlos eficazmente. Como resultado, su sistema estará a salvo de amenazas como virus, ataques DOS, malware, etc., sin necesidad de recursos adicionales.

Aplicación de políticas

Puede configurar IDS e IPS en función de sus necesidades organizativas e imponer políticas de seguridad para su red a las que debe atenerse cada paquete que entre o salga de la red. Esto le ayuda a proteger sus sistemas y su red y a detectar rápidamente las desviaciones si alguien intenta bloquear las políticas e irrumpir en su red.

Cumplimiento normativo

La protección de datos es algo serio en el panorama moderno de la seguridad. Esta es la razón por la que los organismos de cumplimiento normativo como HIPAA, GDPR, etc., regulan a las empresas y se aseguran de que inviertan en tecnologías que puedan ayudar a proteger los datos de los clientes. Al implementar una solución IDS e IPS, cumplirá con estas normativas y no se enfrentará a problemas legales.

Salva la reputación

Implementar tecnologías de seguridad como IDS e IPS demuestra que se preocupa por proteger los datos de sus clientes. Da una buena impresión de su marca a sus clientes y eleva su reputación dentro y fuera de su sector. Además, también se salva de las amenazas que podrían filtrar información confidencial de su empresa o causar daños a su reputación.

¿Pueden trabajar juntos los IDS y los IPS?

En una palabra, ¡sí!

Puede desplegar tanto IDS como IPS juntos en su red. Despliegue una solución IDS para supervisar y detectar el tráfico mientras le permite comprender el movimiento del tráfico de forma exhaustiva dentro de su red. Además, puede utilizar IPS en su sistema como medida activa para prevenir problemas de seguridad en su red.

De este modo, también puede evitar por completo la sobrecarga de elegir IDS frente a IPS.

Además, la implementación de ambas tecnologías le proporciona una protección integral para su red. Podrá comprender los patrones de ataque anteriores para establecer mejores parámetros y preparar sus sistemas de seguridad para luchar con mayor eficacia.

Algunos de los proveedores de IDS e IPS son Okta, Varonis, UpGuard, etc.

IDS vs. IPS: ¿Qué debe elegir? 👈

La elección de IDS frente a IPS debe basarse únicamente en las necesidades de seguridad de su organización. Considere cómo de grande es su red, cuál es su presupuesto y cuánta protección necesita para elegir uno.

Si se pregunta qué es mejor en general, debe ser el IPS, ya que ofrece prevención, supervisión y detección. Sin embargo, le ayudaría elegir un IPS mejor de un proveedor de confianza, ya que puede mostrar falsos positivos.

Como ambos tienen pros y contras, no hay un claro ganador. Pero, como se ha explicado en la sección anterior, puede optar por ambas soluciones de un proveedor fiable. Ofrecerá una protección superior a su red desde ambos puntos de vista: detección y prevención de intrusiones.