La técnica de la criptografía basada en celosías es un método excelente para asegurar la información utilizando una serie de fórmulas matemáticas.

La criptografía viene en múltiples sabores. En general, utiliza una serie de códigos para cifrar sus datos.

Durante mucho tiempo, las herramientas criptográficas como los esquemas de cifrado siguieron diseños ad hoc. La seguridad se basaba completamente en la heurística y la intuición.

Además, los códigos son más fáciles de descifrar; de ahí que la seguridad de los datos sea un problema para quienes utilizan diseños de seguridad basados en códigos.

Otro problema es que los estándares existentes de criptografía no son tan fiables. El desarrollo de los ordenadores cuánticos puede romper aún más los estándares, lo que provocaría una mayor hazaña entre los usuarios.

Por lo tanto, cifrar la información personal es esencial para todos. Por consiguiente, era necesaria una nueva idea o técnica que nadie pudiera romper. Necesitábamos normas mejoradas que pudieran asegurar los datos incluso después de utilizar ordenadores cuánticos.

Tras muchas tormentas de ideas, se ha desarrollado un nuevo método, la criptografía basada en celosías.

En este artículo, hablaré sobre la criptografía basada en celosías, su importancia, cómo funciona y mucho más.

Allá vamos

¿Qué es la criptografía?

La criptografía es una técnica para asegurar las comunicaciones y la información utilizando una amplia gama de códigos para que la información pueda ser leída y procesada por aquellos a quienes va dirigida. De este modo se evita el acceso no autorizado a los datos.

El término «criptografía» se crea combinando dos palabras: criptar y escribir.

Aquí, «cripta» significa «oculto» y «grafía» significa «escritura».

Los métodos utilizados para proteger su información se obtienen a partir de diferentes conceptos matemáticos y algunos cálculos basados en reglas, es decir, algoritmos para convertir los mensajes en un problema difícil de descifrar.

Existen tres tipos de criptografía:

- Criptografía de clave simétrica: Es un tipo de sistema de cifrado que permite al emisor de un mensaje y a su receptor utilizar una única clave para codificar y descodificar los mensajes. Este método es más sencillo y rápido.

- Funciones hash: En este algoritmo no se necesita ninguna clave. Se calcula un valor hash como texto sin formato, cuyo contenido es difícil de recuperar. Varios sistemas operativos utilizan este método para cifrar contraseñas.

- Criptografía de clave asimétrica: En esta técnica se utiliza un par de claves para codificar y descodificar la información: una clave para la codificación y otra para la descodificación. La primera clave es pública, pero la segunda es una clave privada que sólo conoce el receptor.

¿Qué es la criptografía basada en retículos?

La criptografía basada en celosías es un término sencillo utilizado para la construcción de algoritmos criptográficos que implican celosías. Se utiliza en la criptografía post-cuántica para asegurar la información. A diferencia de los esquemas públicos conocidos, los esquemas basados en celosías son más resistentes y pueden soportar ataques de ordenadores cuánticos.

Ahora bien, si se pregunta qué es una celosía en el contexto de la criptografía basada en celosías, permítame que se lo aclare.

Una celosía se parece a una cuadrícula como la del papel cuadriculado que utiliza un conjunto de puntos situados de forma entrecruzada. Esto no es finito, sino que una celosía define un patrón que continúa infinitamente. Un conjunto de puntos se conoce como un vector en el que se pueden sumar números en cualquier múltiplo entero. Lo difícil es encontrar los puntos de este entramado infinito que están cerca de algún punto, digamos 0.

Además, la criptografía basada en celosía utiliza problemas matemáticos complejos para cifrar los datos, lo que dificulta a los atacantes la resolución de este tipo de problemas y el robo de datos.

Hablando de su historia, la criptografía basada en celosías fue introducida por primera vez por Miklos Ajtai en el año 1996, cuya seguridad se basaba en problemas de celosías.

En 1998, Joseph H. Silverman, Jill Pipher y Jeffrey Hoofstein introdujeron un esquema de cifrado de clave pública basado en celosías. Sin embargo, el esquema de cifrado no es tan difícil de resolver. Finalmente, en 2005, Oded Regev introdujo el primer esquema de cifrado de clave pública que se ha demostrado que resiste incluso en el peor de los casos.

Desde entonces, los trabajos de seguimiento han seguido mejorando la eficacia del esquema de cifrado original. En 2009, Craig Gentry presentó el primer esquema de cifrado homomórfico basado en problemas de entramado complejo.

Ejemplos: CRYSTALS-Dilithium (algoritmo de firma digital) y CRYSTALS-KYBER (algoritmo de cifrado de clave pública y establecimiento de claves).

¿Cómo funciona la criptografía reticular?

Para comprender el principio de funcionamiento de la criptografía basada en retículos, vamos a sumergirnos en algunos términos importantes:

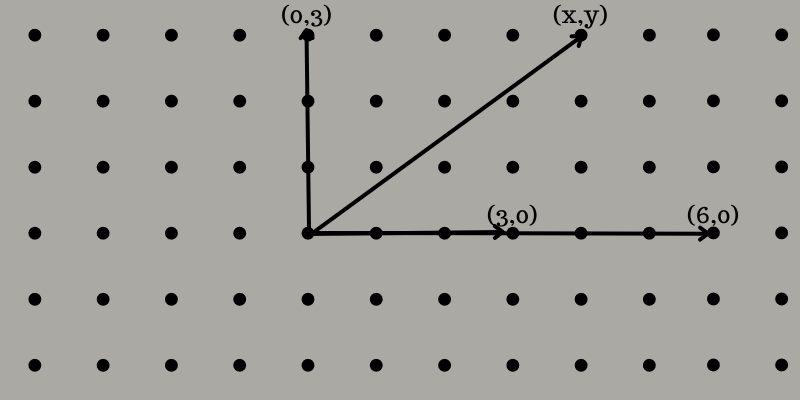

- Entramados: Las celosías se conciben básicamente como una cuadrícula espaciada regularmente de un conjunto de puntos cuyo número es infinito.

- Vector: Un vector es el nombre de un punto, y los números que lo componen se llaman coordenadas. Por ejemplo, (2,3) es un vector que tiene dos coordenadas: 2 y 3. Una red es una colección de estos vectores en una serie infinita.

- Base: Los entramados tienen objetos grandes, pero los ordenadores tienen una cantidad finita de memoria. Así que los matemáticos y criptógrafos pensaron en una forma sucinta de utilizar los entramados. Así, utilizan la «base» de un entramado. Se trata de una colección de vectores utilizados para presentar cualquier punto de la rejilla que forma una celosía.

Ahora, tomemos como ejemplo una rejilla 2D para entender el concepto fácilmente. Aquí encontraremos una rejilla de puntos sobre una superficie plana como un trozo de papel. Elijamos dos o más puntos que no sean una única línea que pase por el origen.

Por ejemplo, elija (3,0) y (0,3). Para generar el tercer punto utilizando estos puntos, tiene que elegir dos números enteros, como 2 y -1. Multiplique las coordenadas de (3,0) por 2 para obtener (6,0) y las de (0,3) por -1 para obtener (0, -3). Sume los puntos resultantes para obtener (6,-3).

Con este método, puede generar toda la cuadrícula de puntos, espaciados uniformemente entre sí vertical y horizontalmente. Puede nombrar las coordenadas como (x,y), donde se ve que x e y son números pares, incluido el 0.

Las celosías se clasifican en tres categorías:

- Aperiódica: Una celosía aperiódica es un patrón que no se repite exactamente, pero no hay solapamientos ni huecos.

- Caótica: Una celosía caótica es un patrón con solapamientos y huecos, que introduce aleatoriedad en su ecuación.

- Periódico: Un entramado periódico es un patrón que se repite una y otra vez sin solapamientos ni huecos.

Cada celosía funciona como un patrón en el que el que tiene el vector conocido sólo puede descifrar el mensaje. Al tener muchos patrones, al atacante le resulta difícil encontrar el punto de origen y la clave para descifrarlo. Tanto si se trata de celosías con 10 puntos como con 100, el que tenga la clave correcta sólo podrá descifrar la información.

Si se pide a un atacante que elija dos puntos al azar, le resultará difícil determinar qué punto de las retículas de 10 puntos conduce a la retícula de 100 puntos. Por tanto, si conoce la clave, podrá descifrar fácilmente el mensaje.

Ventajas de la criptografía basada en celosías

La criptografía basada en celosías ofrece muchas ventajas a particulares y empresas.

Menor consumo de energía

El consumo de energía aumenta con el incremento del uso de cualquier sistema. A pesar de ser más rápida, la criptografía basada en celosía consume menos energía en comparación con otros esquemas de cifrado. Esto se debe a que la criptografía basada en celosía se implementa en hardware, lo que se traduce en un menor consumo de energía.

Por ejemplo, los procesadores diseñados para la minería de criptomonedas son más eficientes energéticamente que los procesadores tradicionales cuando utilizan criptografía basada en celosía.

Computación de alta velocidad

A diferencia de otros algoritmos criptográficos, el esquema de cifrado de celosías se computa mucho más rápido. Los tiempos de cálculo más rápidos se traducen en un mayor rendimiento, lo que proporciona mejores respuestas en tiempo real, como en los juegos en línea o la transmisión de medios.

Fácil de implementar y flexible

Hoy en día, las empresas buscan opciones flexibles y ahorrar tiempo. La criptografía basada en celosía es fácil de implementar, ya que requiere menos recursos y es muy accesible. También puede implementarla en hardware comercial fácilmente.

Además, la criptografía basada en celosía se utiliza en múltiples aplicaciones, como las firmas digitales, el intercambio de claves y el cifrado basado en contraseñas. No se limita a un único diseño, sino que puede construir celosías de diferentes maneras. Por lo tanto, ofrece mucha flexibilidad.

Tamaños de clave razonables

Los tamaños de las claves de la criptografía basada en retículos son pequeños, pero no tanto como los algoritmos criptográficos clásicos o los esquemas basados en isogenia de seguridad cuántica. Por lo tanto, puede utilizar estas claves en protocolos estándar.

Diversos usos

Los entramados permiten a los usuarios resolver una gran variedad de retos de seguridad, incluyendo construcciones prácticas como firmas y esquemas de acuerdo de claves. Además, puede llegar a construir canales de seguridad en toda su organización para proteger los datos de todos, como el cifrado totalmente homomórfico y el cifrado basado en la identidad.

Base matemática

Dado que el algoritmo está completamente basado en problemas matemáticos, es difícil obtener una solución real del mismo a menos que se conozca la clave. Esto da garantías a particulares y profesionales sobre la seguridad de su información.

Comprensibilidad

Los algoritmos utilizados en la criptografía basada en celosía se basan en álgebra lineal simple que requiere una formación matemática menor para comprender el concepto de su funcionamiento. Por lo tanto, puede implementarlo en muy poco tiempo, lo que le proporciona una seguridad y una eficacia rápidas.

Recursos de aprendizaje

Si desea aprender más sobre tecnología, aquí tiene algunos libros y cursos a los que puede recurrir. Están disponibles en línea y pueden ayudarle a convertirse en un profesional de este método de seguridad. Sumerjámonos en estos libros y cursos.

#1. Criptosistemas basados en Lattice: Una perspectiva de diseño

| Vista previa | Producto | Valoración | |

|---|---|---|---|

|

Lattice-Based Cryptosystems: A Design Perspective | Buy on Amazon |

Los autores de este libro, Jiang Zhang y Zhenfeng Zhang, se centran en los criptosistemas basados en celosías, ampliamente considerados como los esquemas criptográficos post-cuánticos más prometedores. Este libro proporciona conocimientos fundamentales sobre la construcción adecuada de la capa de seguridad a partir de problemas de retícula dura.

El concepto principal es informarle sobre la herramienta que puede utilizarse para elegir la celosía para diseñar criptosistemas. Esto incluye el diseño de cifrado basado en atributos, firmas digitales, cambio de claves, cifrado basado en identidades y cifrado de clave pública.

#2. Criptografía de clave pública basada en lattice en hardware

| Vista previa | Producto | Valoración | |

|---|---|---|---|

|

Lattice-Based Public-Key Cryptography in Hardware (Computer Architecture and Design Methodologies) | Buy on Amazon |

El libro está escrito por Sujoy Sinha Roy e Ingrid Verbauwhede. Describen la eficacia de la implementación de la criptografía de clave pública, que aborda los retos críticos de seguridad de grandes cantidades de datos generados por la red de dispositivos conectados. Los dispositivos pueden ser pequeñas etiquetas de identificación por radiofrecuencia, ordenadores de sobremesa, etc.

Los autores también investigan la implementación de esquemas de cifrado homomórfico poscuántico y criptografía de clave pública.

#3. Lattices and Their Application in Cryptography:

| Vista previa | Producto | Valoración | |

|---|---|---|---|

|

Lattices and their application in Cryptography | Buy on Amazon |

Esta tesis fue escrita por Merve Cakir en el año 2014. El objetivo de esta tesis es identificar las características de los criptosistemas basados en celosías y cómo el uso de esquemas de firma y cifrado se está volviendo inseguro con la llegada de un ordenador cuántico.

En la tesis, el autor propone una criptografía alternativa basada en el peor escenario de los problemas reticulares. La dureza y la seguridad de los problemas computacionales se analizan ofreciendo colaboración entre la teoría de la complejidad, la criptografía de clave pública y el álgebra lineal.

#4. Criptografía de nivel básico a avanzado

Este curso es introducido por Udemy que le da una idea clara de la criptografía y algunas terminologías relacionadas. En este curso, aprenderá sobre criptografía, hashing, hacking y descifrado de códigos, criptoanálisis y descifrado de cifrado.

Encontrará 5 secciones, que incluyen 17 conferencias, y la duración total del curso es de 2h 7m. Para inscribirse en este curso, sólo necesita tener conocimientos básicos de informática y de matemáticas de bachillerato.

Conclusión

La criptografía es una herramienta sencilla pero potente para proteger la información guardada en sus sistemas. Funciona con la ayuda de complejos problemas matemáticos y diferentes algoritmos para asegurar los datos, que es el objetivo principal de todo el mundo hoy en día.

La criptografía basada en retículos es uno de los mecanismos de seguridad más seguros que utiliza álgebra lineal simple para cifrar los datos. Incluye celosías, vectores y bases que se utilizan para construir un patrón resistente. El método de descifrado depende de los patrones y, para ello, es necesario conocer el punto de origen. Si dispone de la clave, podrá descifrar los datos fácilmente.

Así pues, la criptografía basada en celosías es una técnica probada para proteger los datos de particulares y empresas que operan en múltiples sectores, desde las empresas de servicios informáticos y de seguridad hasta las finanzas y muchos más.

También puede leer Criptografía en la nube.