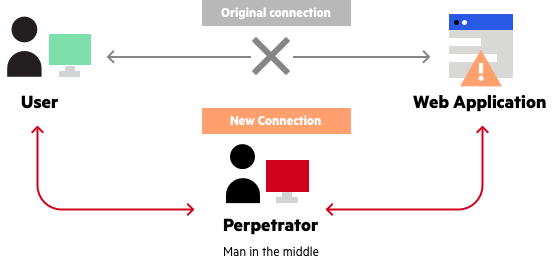

Un ataque man-in-the-middle (MITM) se produce cuando un actor malintencionado interrumpe una conversación de red establecida o una transferencia de datos. El atacante se sitúa en medio de la ruta de transferencia y luego finge o actúa como un participante legítimo en la conversación.

En la práctica, los atacantes se sitúan entre las solicitudes entrantes y las respuestas salientes. Como usuario, usted seguirá creyendo que está hablando directamente con el servidor de destino legítimo o la aplicación web, como Facebook, Twitter, el banco en línea y otros. Sin embargo, en realidad, estará enviando solicitudes al hombre en el medio, que luego habla con su banco o aplicación en su nombre.

-

Image by Imperva

Como tal, el hombre en el medio lo verá todo, incluyendo todas sus peticiones y respuestas que reciba del servidor de destino o meta. Además de ver toda la conversación, el hombre en el medio puede modificar sus peticiones y respuestas, robar sus credenciales, dirigirle a un servidor que ellos controlen o realizar otros ciberdelitos.

Por lo general, el atacante puede interceptar el flujo de comunicaciones o los datos de cualquiera de las partes de la conversación. A continuación, el atacante puede modificar la información o enviar enlaces o respuestas maliciosas a ambos participantes legítimos. En la mayoría de los casos, esto puede pasar desapercibido durante algún tiempo, hasta que más tarde se produzcan muchos daños.

Técnicas habituales de ataque man-in-the-middle

Esnifado depaquetes: – El atacante utiliza diversas herramientas para inspeccionar los paquetes de red a bajo nivel. El sniffing permite a los atacantes ver paquetes de datos a los que no están autorizados a acceder.

Inyección de paquetes: – Los atacantes inyectan paquetes maliciosos en los canales de comunicación de datos. Antes de la inyección, los delincuentes utilizarán primero el sniffing para identificar cómo y cuándo enviar los paquetes maliciosos. Tras la inyección, los paquetes maliciosos se mezclan con los válidos en el flujo de comunicación.

Secuestro de sesión: En la mayoría de las aplicaciones web, el proceso de inicio de sesión crea un testigo de sesión temporal para que el usuario no tenga que seguir tecleando la contraseña en cada página o en cualquier solicitud futura. Desgraciadamente, un atacante que utilice diversas herramientas de sniffing puede identificar y utilizar el testigo de sesión, que ahora puede utilizar para realizar peticiones haciéndose pasar por el usuario legítimo.

Desconexión SSL: Los atacantes pueden utilizar la técnica de desprotección SSL para interceptar los paquetes legítimos, modificar las peticiones basadas en HTTPS y dirigirlas al destino equivalente HTTP inseguro. En consecuencia, el host empezará a realizar una petición sin cifrar al servidor, exponiendo así los datos sensibles como texto plano fácil de robar.

Consecuencias de los ataques MITM

Los ataques MITM son peligrosos para cualquier organización, ya que pueden provocar pérdidas financieras y de reputación.

Por lo general, los delincuentes pueden obtener y utilizar indebidamente la información sensible y privada de la organización. Por ejemplo, pueden robar credenciales como nombres de usuario y contraseñas, datos de tarjetas de crédito y utilizarlos para transferir fondos o realizar compras no autorizadas. También pueden utilizar las credenciales robadas para instalar programas maliciosos o robar otra información sensible, que pueden utilizar para chantajear a la empresa.

Por este motivo, es fundamental proteger a los usuarios y los sistemas digitales para minimizar los riesgos de los ataques MITM.

Herramientas de ataque MITM para los equipos de seguridad

Además de utilizar soluciones y prácticas de seguridad fiables, debe utilizar las herramientas necesarias para comprobar sus sistemas e identificar las vulnerabilidades que pueden aprovechar los atacantes. Para ayudarle a hacer la elección correcta, aquí tiene algunas de las herramientas HTTP de ataque MITM para investigadores de seguridad.

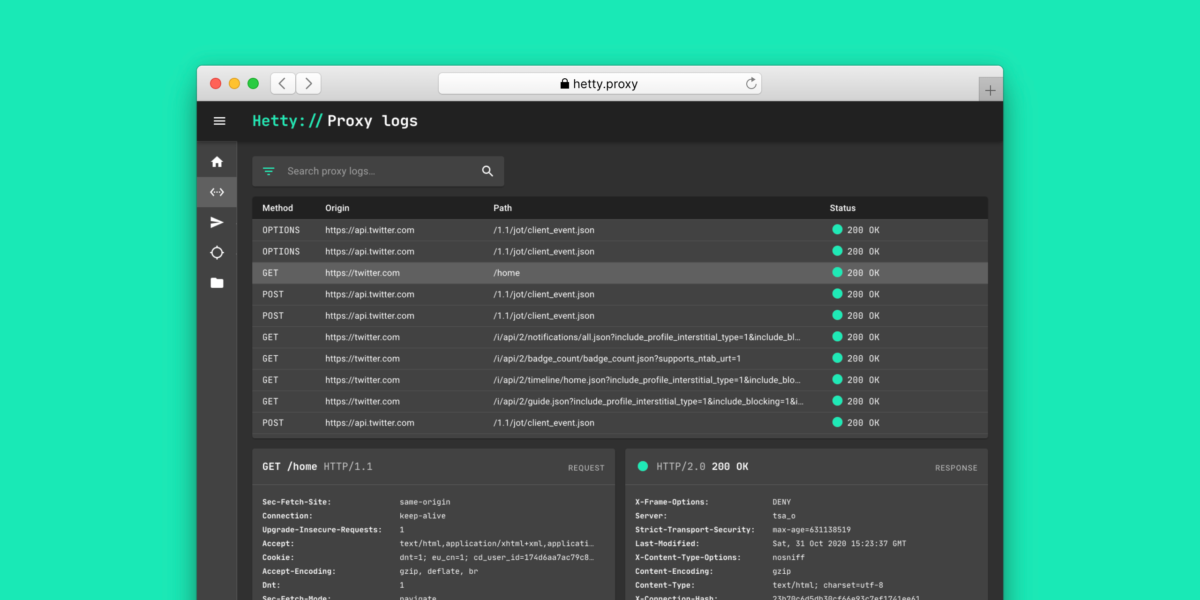

Hetty

Hetty es un rápido conjunto de herramientas HTTP de código abierto con potentes funciones para ayudar a los investigadores de seguridad, a los equipos y a la comunidad de bug bounty. La ligera herramienta con interfaz web Next.js incorporada comprende un proxy HTTP man in the middle.

Características principales

- Le permite realizar una búsqueda de texto completo

- Dispone de un módulo emisor que le permite enviar solicitudes HTTP manualmente basándose en las solicitudes desactivadas del registro del proxy o creándolas desde cero.

- Dispone de un módulo atacante que le permite enviar peticiones HTTP automáticamente

- Instalación sencilla e interfaz fácil de usar

- Envíe manualmente las peticiones HTTP ya sea empezando desde cero, elaborando la petición, o simplemente copiando desde el registro del proxy.

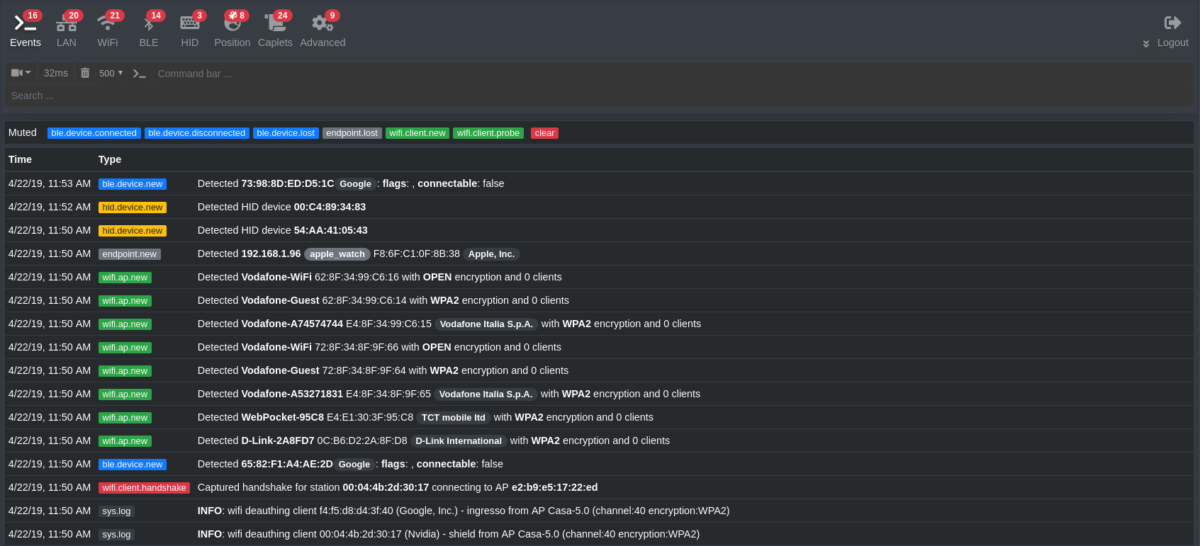

Bettercap

Bettercap es una herramienta completa y escalable de reconocimiento y ataque a la red.

Esta solución fácil de usar proporciona a los ingenieros inversos, expertos en seguridad y equipos rojos todas las funciones para probar o atacar redes Wi-Fi, IP4, IP6, dispositivos Bluetooth Low Energy (BLE) y dispositivos inalámbricos HID. Además, la herramienta cuenta con capacidades de monitorización de redes y otras funciones como la creación de puntos de acceso falsos, sniffer de contraseñas, spoofer de DNS, captura de apretones de manos, etc.

Características principales

- Un potente sniffer de red incorporado para identificar datos de autenticación y cosechar credenciales

- potente y extensible

- Sondee y compruebe de forma activa y pasiva hosts de red IP en busca de posibles vulnerabilidades MITM.

- Interfaz de usuario basada en web fácil de usar e interactiva que le permite realizar una amplia gama de ataques MITM, olfatear credenciales, controlar el tráfico HTTP y HTTP, etc.

- Extrae todos los datos que recopila, como credenciales POP, IMAP, SMTP y FTP, URLs visitadas y hosts HTTPS, cookies HTTP, datos HTTP publicados, etc. A continuación, los presenta en un archivo externo.

- Manipule o modifique el tráfico TCP, HTTP y HTTPS en tiempo real.

Proxy.py

Proxy.py es un ligero servidor proxy WebSockets, HTTP, HTTPS y HTTP2 de código abierto. Disponible en un único archivo python, esta rápida herramienta permite a los investigadores inspeccionar el tráfico web, incluidas las aplicaciones cifradas TLS, con un consumo mínimo de recursos.

Características principales

- Es una herramienta rápida y escalable que puede manejar decenas de miles de conexiones por segundo.

- Dispone de funciones programables como un servidor web incorporado, proxy y personalización del enrutamiento HTTP, etc

- Tiene un diseño ligero que utiliza entre 5 y 20 MB de RAM. Además, se basa en las bibliotecas estándar de Python y no requiere dependencias externas.

- Un panel de control personalizable en tiempo real que puede ampliar mediante plugins. También le ofrece la posibilidad de inspeccionar, supervisar, configurar y controlar el proxy.py en tiempo de ejecución.

- La herramienta segura utiliza TLS para proporcionar cifrado de extremo a extremo entre el proxy.py y el cliente.

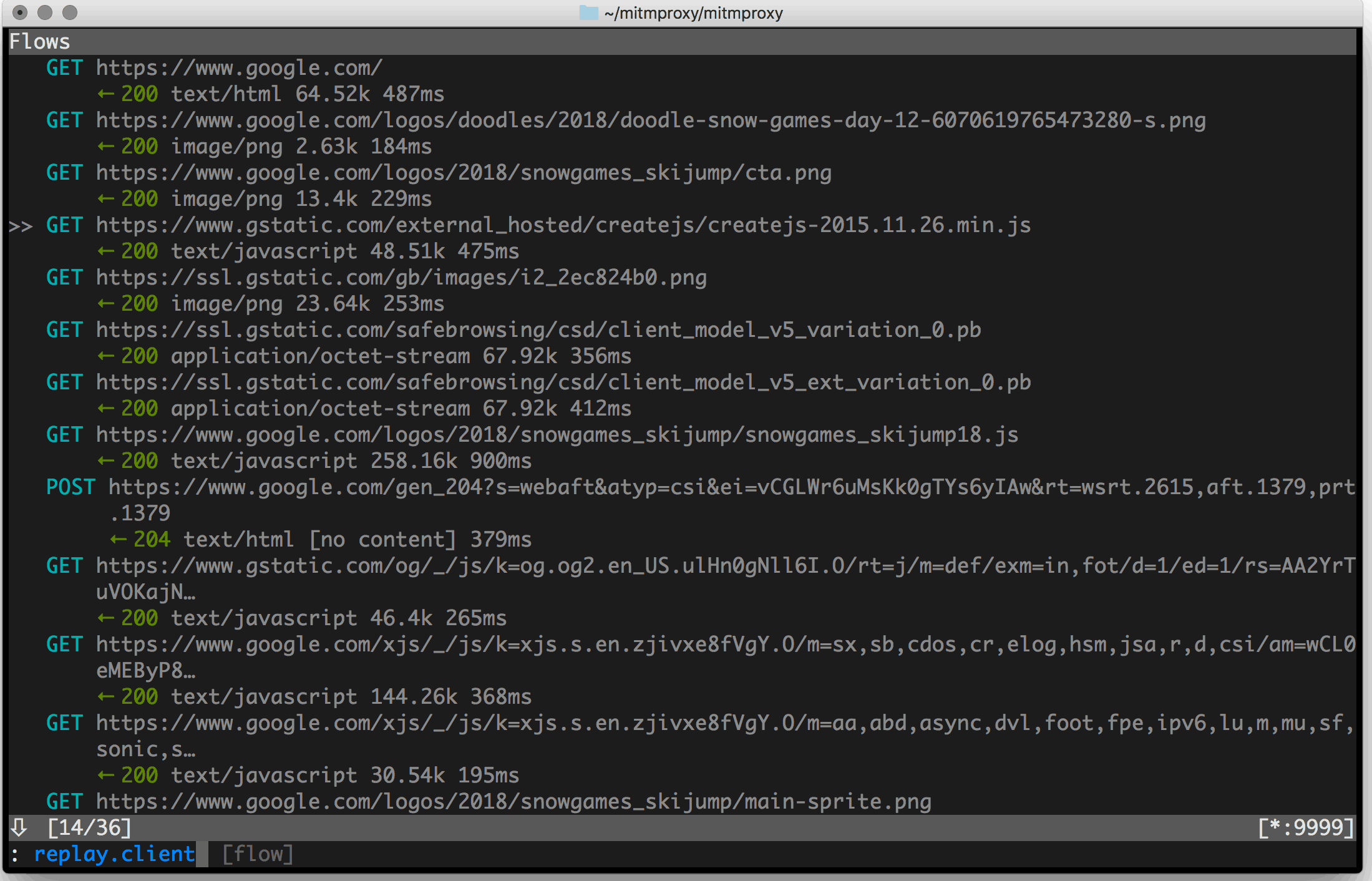

Mitmproxy

El mitmproxy es una solución proxy HTTPS de código abierto y fácil de usar.

En general, esta herramienta fácil de instalar funciona como un proxy HTTP SSL man-in-the-middle y dispone de una interfaz de consola que le permite inspeccionar y modificar el flujo de tráfico sobre la marcha. Puede utilizar la herramienta basada en línea de comandos como proxy HTTP o HTTPS para registrar todo el tráfico de la red, ver lo que solicitan los usuarios y reproducirlo. Normalmente, mitmproxy hace referencia a un conjunto de tres potentes herramientas: mitmproxy (interfaz de consola), mitmweb (interfaz basada en web) y mitmdump (versión de línea de comandos).

Características principales

- Herramienta interactiva y fiable de análisis y modificación del tráfico HTTP

- Una herramienta flexible, estable, fiable y fácil de instalar y utilizar

- Le permite interceptar y modificar las solicitudes y respuestas HTTP y HTTPS sobre la marcha

- Grabe y guarde las conversaciones HTTP del lado del cliente y del lado del servidor, para luego reproducirlas y analizarlas en el futuro

- Genere los certificados SSL/TLS para interceptarlos sobre la marcha

- Las funciones de proxy inverso le permiten reenviar el tráfico de red a un servidor diferente.

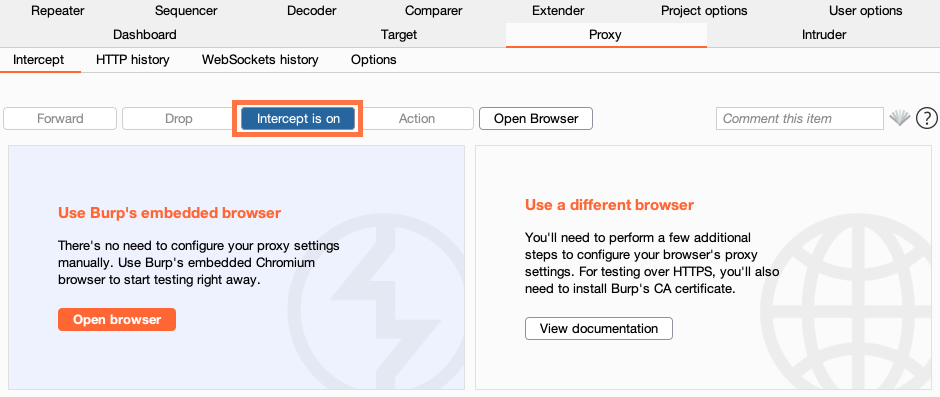

Burp

Burp es una herramienta de exploración de vulnerabilidades automatizada y escalable. La herramienta es una buena elección para muchos profesionales de la seguridad. En general, permite a los investigadores probar aplicaciones web e identificar vulnerabilidades que los delincuentes pueden explotar y lanzar ataques MITM.

Utiliza un flujo de trabajo dirigido por el usuario para proporcionar una visión directa de la aplicación objetivo y de su funcionamiento. Al funcionar como un servidor proxy web, Burp se sitúa como el hombre en el medio entre el navegador web y los servidores de destino. En consecuencia, esto le permite interceptar, analizar y modificar el tráfico de solicitud y respuesta.

Características principales

- Intercepta e inspecciona el tráfico de red en bruto en ambas direcciones entre el navegador web y el servidor

- Rompe la conexión TLS en el tráfico HTTPS entre el navegador y el servidor de destino, lo que permite al atacante ver y modificar los datos cifrados

- Posibilidad de utilizar el navegador integrado Burps o el navegador web estándar externo

- Solución de escaneado de vulnerabilidades automatizada, rápida y escalable, Le permite escanear y probar aplicaciones web de forma más rápida y eficaz, identificando así una amplia gama de vulnerabilidades

- Visualice las solicitudes y respuestas HTTP interceptadas individualmente

- Revise manualmente el tráfico interceptado para comprender los detalles de un ataque.

Ettercap

Ettercap es un analizador e interceptor de tráfico de red de código abierto.

Esta completa herramienta para ataques MITM permite a los investigadores diseccionar y analizar una amplia gama de protocolos de red y hosts. También puede registrar los paquetes de red en una LAN y otros entornos. Además, el polivalente analizador de tráfico de red puede detectar y detener ataques de intermediario.

Características principales

- Intercepta el tráfico de red y captura credenciales como contraseñas. También puede descifrar datos cifrados y extraer credenciales como nombres de usuario y contraseñas.

- Adecuado para el rastreo profundo de paquetes, pruebas, supervisión del tráfico de red y filtrado de contenidos en tiempo real.

- Admite la escucha activa y pasiva, la disección y el análisis de protocolos de red, incluidos aquellos con cifrado

- Analiza la topología de una red y establece los sistemas operativos instalados.

- Interfaz gráfica de usuario de fácil manejo con opciones de funcionamiento interactivas y no interactivas de la interfaz gráfica

- utiliza técnicas de análisis como la interceptación ARP, el filtrado IP y MAC y otras para interceptar y analizar el tráfico

Prevención de ataques MITM

Identificar los ataques MITM no es muy fácil, ya que se producen lejos de los usuarios y son difíciles de detectar porque los atacantes hacen que todo parezca normal. Sin embargo, existen varias prácticas de seguridad que las organizaciones pueden utilizar para prevenir los ataques man-in-the-middle. Entre ellas se incluyen;

- Asegurar las conexiones a Internet en las redes de trabajo o domésticas, por ejemplo utilizando soluciones y herramientas de seguridad eficaces en sus servidores y ordenadores, soluciones de autenticación fiables

- Imponer un cifrado WEP/WAP fuerte para los puntos de acceso

- Asegurándose de que todos los sitios web que visita son seguros y tienen HTTPS en la URL.

- Evitar hacer clic en mensajes de correo electrónico y enlaces sospechosos

- Imponga HTTPS y desactive los protocolos TLS/SSL inseguros.

- Utilice redes privadas virtuales siempre que sea posible.

- Utilizar las herramientas anteriores y otras soluciones HTTP para identificar y solucionar todas las vulnerabilidades man-in-the-middle que puedan aprovechar los atacantes.