Encuentre el riesgo de seguridad y la calidad del código en su aplicación PHP.

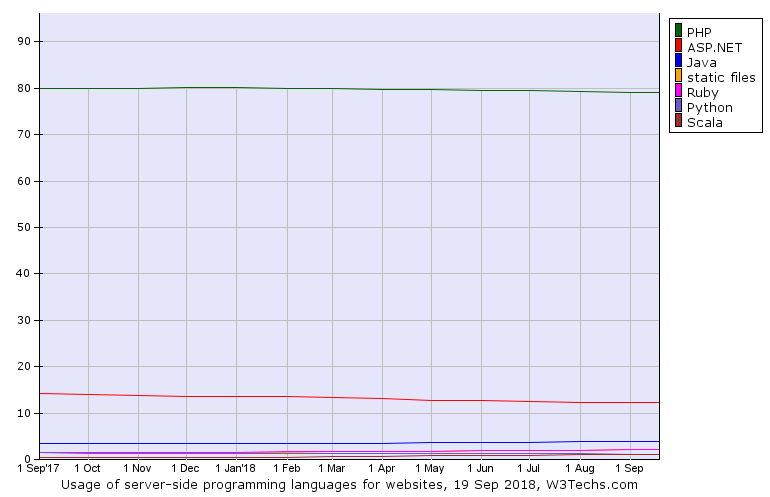

PHP domina la web, con cerca del 80% de la cuota de mercado. Está en todas partes: WordPress, Joomla, Lavarel, Drupal, etc.

El núcleo de PHP es seguro, pero hay muchos más por encima de éste, que usted podría estar utilizando, y que podrían ser vulnerables. Tras el desarrollo de un sitio o una aplicación web compleja, la mayoría de los desarrolladores y propietarios de sitios se centran en la funcionalidad, el diseño, el SEO, y se olvidan del componente esencial: la seguridad.

Como mejor práctica, debería considerar realizar un escaneado de seguridad de su aplicación antes de ponerla en marcha. Esto se aplica a cualquier sitio – pequeño o grande. Existen algunas herramientas que le ayudarán con ello.

PMF

PHP Malware Finder (PMF) es una solución autoalojada para ayudarle a encontrar posibles códigos maliciosos en los archivos. Es conocido por detectar dodgy, encoders, obfuscators, web shellcode.

PMF aprovecha YARA, por lo que lo necesita como requisito previo para ejecutar la prueba.

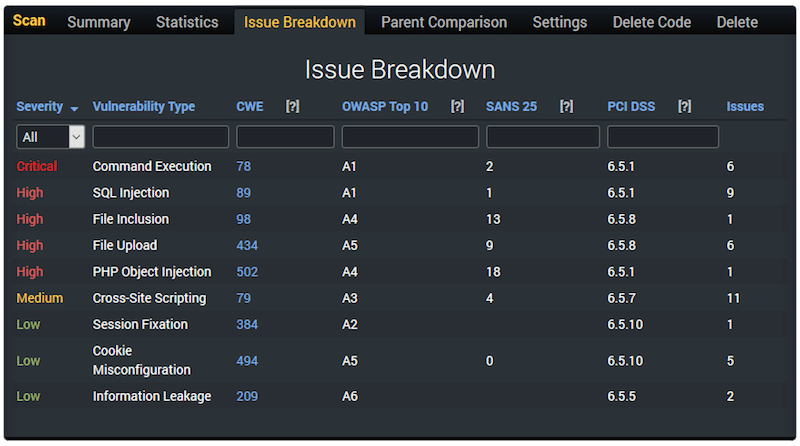

RIPS

RIPS es una de las herramientas populares de análisis estático de código PHP que se integra a través del ciclo de vida de desarrollo para encontrar problemas de seguridad en tiempo real. Puede categorizar el hallazgo según el cumplimiento de la industria y el estándar para priorizar las correcciones.

- OWASP Top 10

- SANS Top 25

- PCI-DSS

- HIPPA

Echemos un vistazo a algunas de las siguientes características.

- Señale el riesgo en función de la gravedad y la opción de definir ponderaciones para crítico, alto, medio y bajo.

- Colabore en la investigación y priorice el problema

- Comprenda el impacto de la vulnerabilidad

- Evalúe el riesgo de seguridad entre el código antiguo y el nuevo

- Cree una lista de tareas pendientes y asígneles tareas mediante el sistema de tickets

RIPS le permite exportar el informe de resultados del escaneado a varios formatos: PDF, CSV y otros mediante la API RESTful.

Está disponible como modelo autoalojado y SaaS. Así que elija lo que más le convenga.

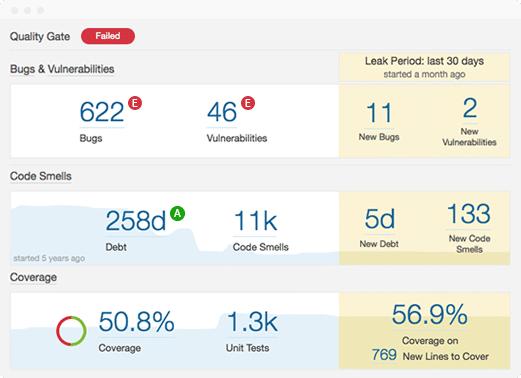

SonarPHP

SonarPHP por SonarSource utiliza coincidencia de patrones, técnicas de flujo de datos para encontrar vulnerabilidades en los códigos PHP. Es un analizador de código estático y se integra con Eclipse, IntelliJ.

SonarSource comprueba el código contra más de 140 reglas, y también soporta reglas personalizadas escritas en Java.

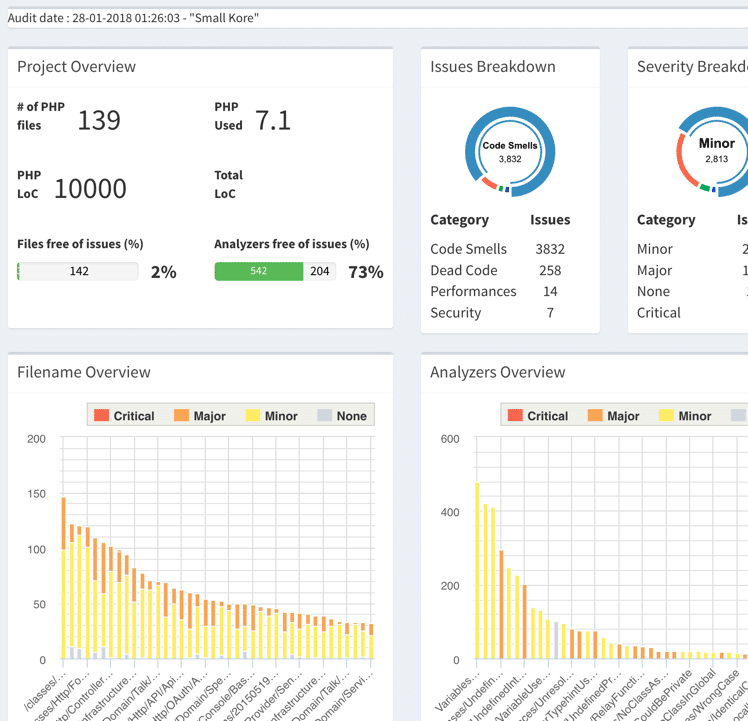

Exakat

Un motor analizador de código estático en tiempo real para comprobar el cumplimiento, el riesgo y reforzar las mejores prácticas. Exakat tiene más de 450 analizadores dedicados a PHP. Hay analizadores específicos para marcos de trabajo como WordPress, CakePHP, Zend, etc.

Si usted tiene el código de su aplicación PHP en GitHub, entonces puede utilizar su analizador público, de lo contrario puede optar por descargar o utilizar el basado en la nube en línea.

Con la ayuda de Exakat, puede integrar la seguridad eterna en su aplicación y lo siguiente.

- Revisión de código automatizada con más de 100 reglas

- Preparado para el cumplimiento

- Automatice la documentación de su código

- Migración a PHP 7 de forma sencilla

Con los robustos informes, puede priorizar la remediación.

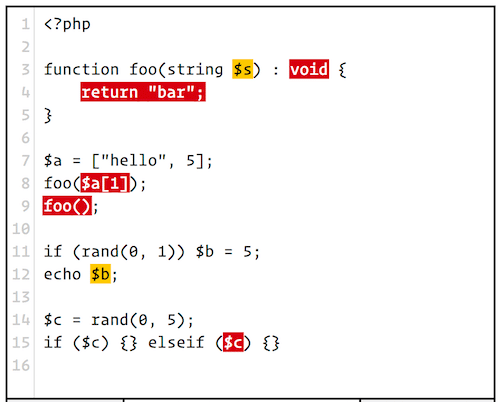

PHPStan

PHPStan es una herramienta fantástica para encontrar errores mientras escribe el código. No necesita ejecutar nada.

Puede probar la versión en línea aquí.

PHPStan requiere la versión 7.1 o superior y Composer para utilizarlo. Sin embargo, es capaz de descubrir bugs de una versión anterior.

Salmo

Construido sobre PHP Parser, Psalm es bueno para encontrar errores y ayudar a mantener la consistencia para una aplicación mejor y segura.

Progpilot

El analizador estáticoProgpilot le permite especificar el tipo de análisis como GET, POST, COOKIE, SHELL_EXEC, etc. Soporta suiteCRM y CodeIgniter framework por el momento.

Grabber

Grabber, una herramienta basada en python para realizar análisis híbridos en una aplicación basada en PHP utilizando PHP-SAT.

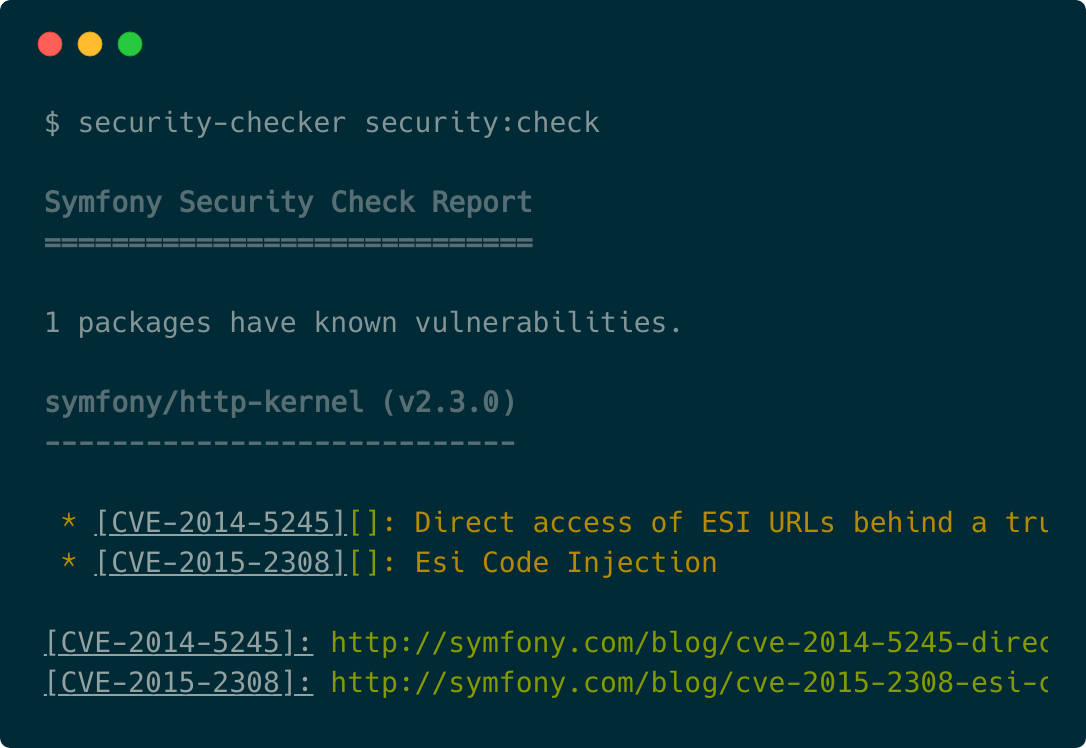

Symfony

Security Monitoring de Symfony funciona con cualquier proyecto PHP que utilice el compositor. Es una base de datos de avisos de seguridad PHP para vulnerabilidades conocidas. Usted puede utilizar PHP-CLI, Symfony-CLI, o basado en la web para comprobar composer.lock para cualquier problema conocido con las bibliotecas que está utilizando en el proyecto.

Symfony también ofrece un servicio de notificación de seguridad. Eso significa que usted puede subir su archivo composer.lock, y siempre que en el futuro cualquier biblioteca utilizada se encuentre vulnerable, usted recibirá una notificación.

Conclusión

Espero que mediante el uso de las herramientas anteriores, usted haga sus aplicaciones PHP más seguras. Todas las herramientas enumeradas se centran en el análisis del código fuente, y si necesita más, entonces eche un vistazo a un escáner de seguridad de código abierto.

Una vez que su aplicación esté lista, entonces no olvide añadir un WAF basado en la nube para una seguridad continua desde el borde de la red.