La inyección de comandos del sistema operativo es una grave amenaza para la seguridad.

Los ataques de inyección se producen cuando un atacante es capaz de inyectar algún código malicioso en una aplicación o sistema de forma que le permita ejecutar acciones no autorizadas.

Algunos ejemplos de ataques de inyección son la inyección SQL, el cross-site scripting, la inyección de comandos y la inyección LDAP y XPath.

Las consecuencias de un ataque de inyección exitoso pueden ser graves, incluyendo el acceso no autorizado a datos sensibles, el compromiso del sistema y la capacidad de ejecutar otros ataques en el sistema o la red.

Este artículo tratará sobre el ataque de inyección de comandos y los métodos para prevenirlo.

Empecemos

¿Qué es la inyección de comandos del SO?

La inyección de comandos del SO, también conocida como inyección de shell, es un tipo de vulnerabilidad de seguridad que se produce cuando un atacante es capaz de inyectar comandos arbitrarios en un sistema a través de una aplicación vulnerable.

El atacante puede ejecutar estos comandos en el sistema operativo subyacente con los mismos privilegios que la aplicación, lo que puede dar lugar a una amplia gama de actividades maliciosas como el robo de datos, la ejecución de código arbitrario y el compromiso del sistema.

¿Cómo funciona?

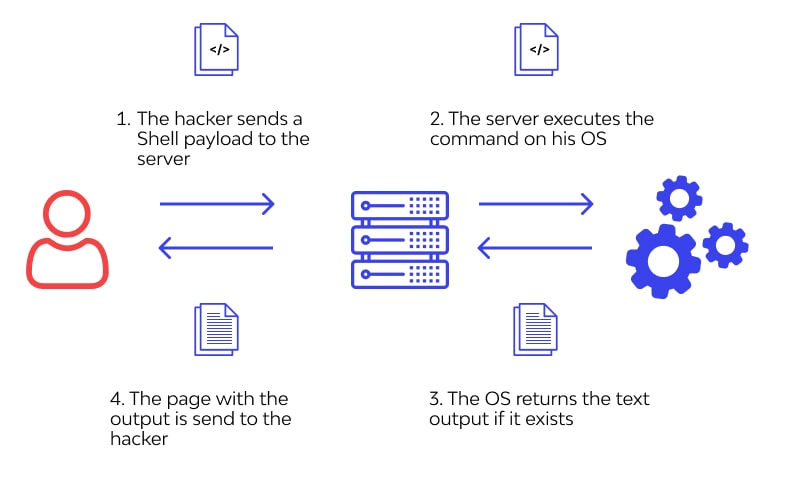

La inyección de comandos del sistema operativo funciona explotando una vulnerabilidad en la forma en que un sistema procesa la entrada del usuario. En la mayoría de los casos, la vulnerabilidad surge de una falta de validación adecuada, sanitización o escape de la entrada del usuario antes de que se pase a un shell del sistema para su ejecución.

Así es como suele funcionar

- En primer lugar, el atacante identifica un sistema objetivo que sea vulnerable a la inyección de comandos. Puede tratarse de una aplicación web, un programa independiente o cualquier otro sistema que permita la ejecución de comandos shell basados en la entrada del usuario.

- El atacante elabora una carga útil maliciosa que contiene comandos shell que desea ejecutar en el sistema objetivo. Esta carga útil suele estar diseñada para eludir cualquier validación de entrada que el sistema objetivo pueda tener en su lugar.

- A continuación, el atacante envía la carga maliciosa al sistema objetivo a través de un campo de formulario, un parámetro de URL o algún otro mecanismo de entrada.

- El sistema objetivo toma la entrada del usuario y la pasa a un shell para su ejecución.

- Supongamos que el sistema no valida o sanea adecuadamente la entrada. En ese caso, esos comandos del shell se ejecutan en el sistema objetivo y el atacante puede acceder a información sensible, modificar y borrar archivos u obtener acceso no autorizado al sistema objetivo.

Ejemplo de inyección de comandos

Imagine una aplicación web que toma un nombre de host o una dirección IP proporcionados por el usuario y hace un ping para comprobar su disponibilidad. La aplicación es vulnerable a la inyección de comandos si no valida y sanea correctamente la entrada del usuario.

Un atacante puede aprovecharse de esta vulnerabilidad introduciendo la carga útil.

127.0.0.1 ; cat /etc/passwdCuando la aplicación web ejecute el comando ping con esta carga útil, en realidad ejecutará dos comandos.

El primer comando,«ping 127.0.0.1″ se ejecutará como se espera y devolverá los resultados del comando ping.

Sin embargo, el punto y coma (;) seguido de «cat /etc/passwd» permite al atacante inyectar un comando adicional que leerá el contenido del archivo /etc/passwd , que contiene información sensible sobre los usuarios del sistema y sus contraseñas.

Por ello, la inyección de comandos se considera una grave amenaza para la seguridad.

Impacto de la vulnerabilidad de inyección de comandos

La inyección de comandos es una grave vulnerabilidad de seguridad que puede tener graves consecuencias tanto para el sistema como para sus usuarios. Algunas de ellas son

Robo de datos

Los atacantes pueden robar información sensible como contraseñas y datos confidenciales mediante la ejecución de comandos que leen y exfiltran archivos sensibles.

Ejecución de código arbitrario

Los atacantes pueden ejecutar código arbitrario en el sistema vulnerable, lo que les permite tomar el control total del sistema y realizar actividades maliciosas como instalar malware o crear nuevas cuentas de usuario.

Compromiso del sistema

Un ataque de inyección de comandos del sistema operativo puede comprometer todo el sistema, haciéndolo vulnerable a nuevos ataques o dejándolo inoperativo.

Daño a la reputación

También puede afectar negativamente a la reputación de la organización o el sitio web afectados.

Es importante tomar las medidas adecuadas para prevenir los ataques de inyección validando adecuadamente la entrada del usuario y utilizando prácticas de codificación seguras.

¿Cómo detectar la vulnerabilidad de inyección de comandos del SO?

Existen varias formas de detectar las vulnerabilidades de inyección de comandos de SO, entre ellas

Revisión del código

La revisión del código fuente de la aplicación puede ayudar a identificar los casos en los que la entrada del usuario se utiliza directamente en los comandos del SO. Esto suele ser un indicio de una posible vulnerabilidad.

Pruebas de penetración

Las pruebas de penetración consisten en simular las acciones de un atacante para identificar vulnerabilidades en la aplicación. Esto puede incluir el intento de inyectar comandos maliciosos en la aplicación para ver si es vulnerable o no a un ataque de inyección de comandos.

Herramientas de escaneado

Existen varias herramientas de escaneado de seguridad diseñadas específicamente para identificar vulnerabilidades en las aplicaciones, incluidas las de inyección de comandos. Estas herramientas funcionan comprobando automáticamente la aplicación en busca de posibles exploits.

Análisis de registros

La supervisión de los registros de la aplicación puede ayudar a identificar los casos en los que los atacantes pueden haber intentado inyectar comandos en la aplicación. Esto puede ayudar a identificar cualquier vulnerabilidad potencial que deba abordarse.

Es importante señalar que no basta con detectar una vulnerabilidad. Para proteger la aplicación y a sus usuarios, debe priorizar y abordar inmediatamente las vulnerabilidades detectadas.

¿Cómo prevenir los ataques de inyección de comandos del SO?

Los ataques de inyección de comandos del SO pueden prevenirse siguiendo estas prácticas recomendadas:

Validación y saneamiento de la entrada

Valide toda la entrada del usuario para asegurarse de que no contiene cargas útiles maliciosas.

Esto puede hacerse utilizando una lista blanca de caracteres permitidos, comprobando la longitud de la entrada del usuario y codificando o escapando caracteres especiales en la entrada del usuario antes de pasarla al shell.

Utilice comandos parametrizados

En lugar de construir comandos del shell a partir de la entrada del usuario sin desinfectar, utilice comandos parametrizados que pasen la entrada del usuario como parámetros en lugar de como parte de la cadena de comandos. Esto reduce el riesgo de ataques de inyección de comandos.

Evite ejecutar comandos shell con privilegios elevados

La posibilidad de que un ataque de inyección de comandos tenga éxito aumenta cuando los comandos shell se ejecutan con acceso root o superior. Los comandos shell sólo deben tener los derechos necesarios para llevar a cabo su función prevista.

Implemente la gestión de errores y excepciones

Implemente la gestión de errores y excepciones para detectar y evitar ataques de inyección identificando y registrando comportamientos inusuales como salidas inesperadas o fallos.

Realice pruebas de seguridad periódicas

Las auditorías y pruebas de seguridad regulares pueden identificar vulnerabilidades en su código y sistemas.

Conclusión

La prevención de los ataques de inyección de comandos requiere una combinación de prácticas de codificación seguras y técnicas de programación defensivas. Esto incluye la validación de la entrada, las consultas parametrizadas, la codificación de la salida y el uso de los principios de mínimo privilegio.

Además, la supervisión continua y las pruebas de vulnerabilidad también pueden ayudar a identificar y abordar las posibles vulnerabilidades de inyección antes de que puedan ser explotadas por los atacantes.

Espero que este artículo le haya resultado útil para conocer la vulnerabilidad de la inyección de comandos y cómo prevenirla. Puede que también le interese conocer las aplicaciones web vulnerables para practicar el pirateo legal.