Los ataques DDoS amenazan el panorama de seguridad de los sitios web y causan daños en términos de fuga de datos, reputación y finanzas; por nombrar algunos.

Incluso una pequeña vulnerabilidad en su aplicación o red puede provocar problemas graves como los ataques DDoS. El objetivo principal de este tipo de ataque en línea es ralentizar o derribar un sitio web inundando toda la red con tráfico falso.

Por lo tanto, los propietarios de sitios web deben ser conscientes de los diferentes tipos de ataques DDoS y tener la capacidad de mitigarlos o al menos minimizar su impacto.

Conozca la diferencia entre ataque DoS y DDoS.

En este artículo, hablaré de los diferentes tipos de ataques DDoS y de cómo prevenirlos y salvaguardar su sitio web.

Pero primero, entendamos lo básico.

¿Qué es un ataque DDoS?

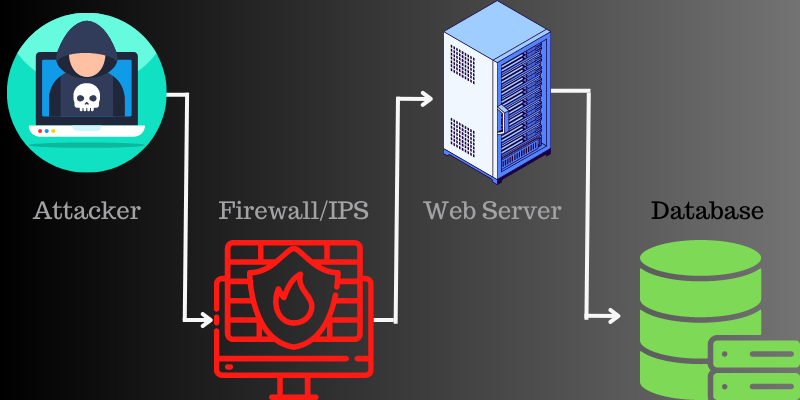

Un ataque de denegación de servicio distribuido (DDoS) es una amenaza a la seguridad de los sitios web que puede interrumpir el tráfico del servidor, la red o el servicio abrumando la infraestructura circundante o el objetivo con una avalancha de tráfico no deseado. Puede explotar ordenadores y otros recursos de red relacionados, como los dispositivos IoT.

El objetivo principal de un ataque DDoS es inundar el sistema con tráfico falso, como un aumento repentino de solicitudes de conexión, mensajes o paquetes. Esta cantidad masiva de peticiones puede hacer que los sistemas se bloqueen o se ralenticen, ya que los recursos no serán suficientes para acomodar las peticiones.

Aunque algunos piratas informáticos utilizan este ataque para chantajear a los propietarios de sitios web y obligarles a pagar elevadas sumas, los principales motivos del ataque son:

- Interrumpir las comunicaciones y los servicios

- Para infligir daños a su marca

- Para obtener una ventaja de su empresa

- Distraer al equipo de respuesta a incidentes

Empresas de todos los tamaños pueden verse afectadas por estos ataques si no siguen las medidas de seguridad adecuadas. Las empresas más atacadas son

- Minoristas en línea

- Empresas financieras y de tecnología financiera

- Empresas de apuestas y juegos en línea

- Entidades gubernamentales

- Proveedores de servicios informáticos

Por lo general, los atacantes utilizan una botnet para llevar a cabo este tipo de ataques. La botnet está vinculada a ordenadores infectados con malware, aparatos IoT y dispositivos móviles que están bajo el control del atacante DDoS. Los piratas informáticos utilizan estos dispositivos de red para enviar múltiples peticiones a la dirección IP de un servidor o a un sitio web objetivo.

Aprenda a proteger el router contra los ataques de la red de bots Mirai.

Debido a los ataques DDoS, los propietarios de las empresas se enfrentan a numerosas dificultades, como carritos abandonados, pérdida de negocio e ingresos, interrupción de los servicios, usuarios frustrados, etc. Esto le obligará a gastar mucho dinero y tiempo para que su empresa vuelva a su estado anterior y logre crecer.

¿Cómo se produce un ataque DDoS?

Los atacantes utilizan máquinas «zombis» conectadas a Internet para llevar a cabo los ataques DDoS. Las redes de estas máquinas están formadas por numerosos dispositivos, como los dispositivos IoT que pueden infectarse con malware, lo que permite a los atacantes controlar sus sistemas de forma remota.

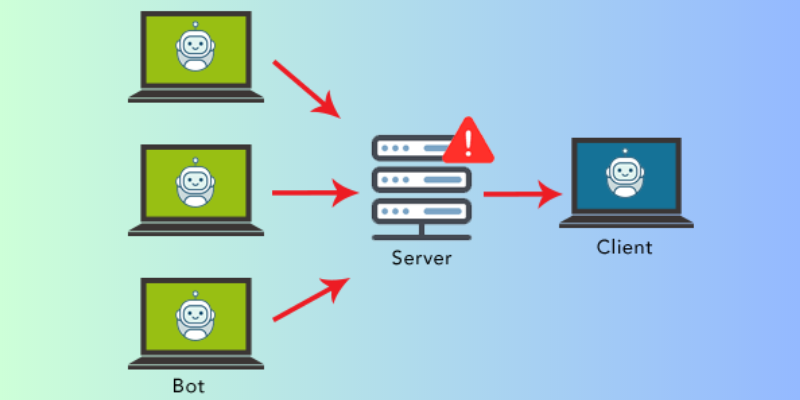

Estos dispositivos individuales se conocen como bots, y un conjunto de bots se conoce como botnet. Una vez que el atacante pueda establecer una red de bots, le resultará más fácil dirigir un ataque mediante instrucciones remotas.

Cuando se ataca la red o el servidor de una víctima, cada bot de la red de bots envía una solicitud a la dirección IP del sitio web, lo que provoca que la red o el servidor se atasquen de tráfico. Dado que cada bot es un único dispositivo de Internet, es difícil separar el tráfico normal del tráfico de ataque.

Impacto de un ataque DDoS en una empresa

Los ataques DDoS ralentizan el rendimiento de su sitio web, cortan los servicios a los clientes y causan más problemas. Debido a ello, las empresas se enfrentan a muchos problemas, como por ejemplo

- Pérdida de reputación: La reputación es un aspecto importante de todo negocio. Los clientes, inversores y socios confían en su sitio web y se fían de ellos. Pero cuando su sitio sufre ataques DDoS, les transmite la idea de que su sitio no es seguro. Por lo tanto, se hace difícil manejar su reputación.

- Pérdida de datos: Los piratas informáticos pueden acceder a sus sistemas y datos y utilizarlos indebidamente para robar dinero de cuentas bancarias y realizar otras actividades maliciosas.

- Pérdidas financieras: Suponga que tiene una plataforma de comercio electrónico o un sitio web que de repente se desconecta; empezará a perder dinero, ya que las solicitudes y los pedidos no podrán seguir procesándose. En tales escenarios, los sitios web de la competencia se ganan la confianza de sus clientes. Además, recuperar el negocio, los clientes y la reputación perdidos también le costará más.

Principales tipos de ataques DDoS

Aunque el objetivo principal de todo ataque DDoS es saturar todo su sistema con tráfico falso, la forma de hacerlo difiere. Analicemos los tres grandes tipos de ataques DDoS:

#1. Ataques a la capa de aplicación

La capa de aplicación es la capa en la que el servidor genera una respuesta a la solicitud entrante de un servidor cliente.

Por ejemplo, si introduce https://www.abc.com/learning/ en su navegador web, éste enviará una petición HTTP al servidor y solicitará la página de aprendizaje. El servidor buscará toda la información relacionada con esta página, la empaquetará y la enviará de vuelta a su navegador web.

Este proceso de búsqueda y empaquetado ocurre en esta capa. El ataque a la capa de aplicación se produce cuando un atacante utiliza varias máquinas/robots para enviar repetidamente peticiones a la misma fuente del servidor.

Así, el ataque a la capa de aplicación más popular es el ataque de inundación HTTP, en el que actores maliciosos siguen enviando peticiones HTTP no deseadas al servidor utilizando una amplia gama de direcciones IP.

#2. Ataques volumétricos

En los ataques volumétricos, los atacantes bombardean un servidor con numeroso tráfico de forma que el ancho de banda del sitio web se agota por completo.

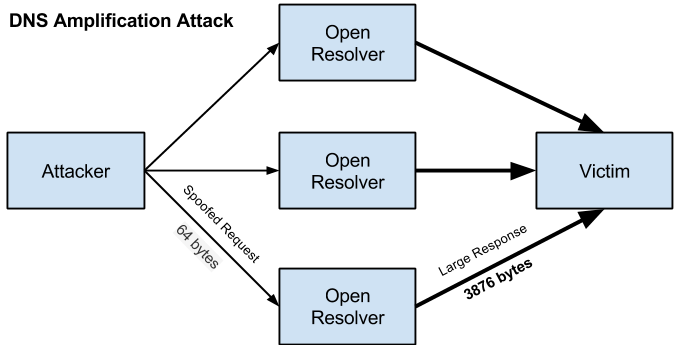

El ataque más común que utilizan los atacantes es el ataque de amplificación DNS. Aquí, un actor malicioso envía continuamente peticiones al servidor DNS utilizando la dirección IP falsa del sitio web objetivo.

El servidor DNS envía la respuesta al servidor objetivo de los atacantes. Cuando se hace varias veces, el servidor objetivo se confunde y se ralentiza, lo que provoca un bajo rendimiento del sitio web.

#3. Ataques de protocolo

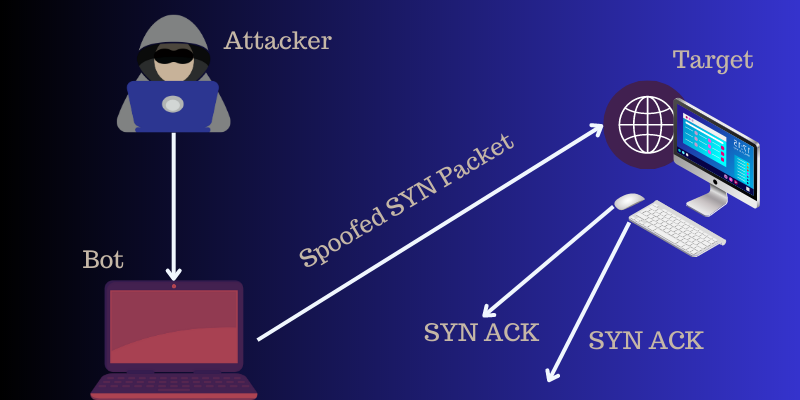

Los ataques de protocolo agotan los sistemas de red como los motores de enrutamiento, los equilibradores de carga y los cortafuegos junto con los recursos del servidor. Cuando dos ordenadores inician un canal de comunicación, realizan un apretón de manos TCP. Esto significa que dos partes intercambian su información preliminar.

El paquete SYN es el primer paso hacia el apretón de manos TCP, en el que el servidor sabe que el cliente necesita iniciar un nuevo canal. En un ataque de protocolo, el hacker inunda el servidor o las redes con múltiples paquetes SYN que contienen direcciones IP falsas.

El servidor responderá a cada paquete, solicitando completar el apretón de manos. Sin embargo, en este caso, el cliente nunca responderá a los paquetes, dejando que el servidor espere demasiado tiempo para obtener la respuesta. Esto puede ralentizar el rendimiento del servidor.

Diferentes tipos de ataques DDoS

Los tres ataques de los que he hablado anteriormente se dividen a su vez en diferentes tipos de ataques, como la inundación HTTP, la inundación DNS, la inundación SYN, el pitufeo y otros más. Hablemos de ellos y de cómo pueden afectar a su negocio.

Debería consultar cómo protegerse de los ataques Smurf.

#1. Inundación HTTP

HTTP es la base común de las peticiones basadas en navegador, que se utiliza habitualmente para abrir páginas web o enviar contenidos a través de Internet.

Una inundación HTTP es un tipo de ataque DDoS que entra dentro de los ataques volumétricos. Están especialmente diseñados para sobrecargar el servidor objetivo con demasiadas peticiones HTTP. Una vez que el servidor objetivo ha sido cargado con peticiones y no puede responder, el DDoS enviará peticiones adicionales de usuarios reales.

#2. Inundación DNS

Los sistemas de nombres de dominio (DNS) son como las guías telefónicas de Internet. Además, se comportan como una ruta en la que los dispositivos de internet buscan unos servidores web específicos para acceder al contenido de internet.

Un ataque de inundación DNS es un tipo de ataque DDoS en el que el atacante inunda los servidores DNS de un dominio específico, con el objetivo de interrumpir la resolución DNS.

Si un usuario no dispone de una agenda telefónica, encontrar la dirección para hacer una llamada será difícil para un recurso concreto. Algo similar ocurre en el escenario de la inundación de DNS. Por lo tanto, un sitio web se verá comprometido y no podrá responder al tráfico legítimo.

#3. Inundación Ping

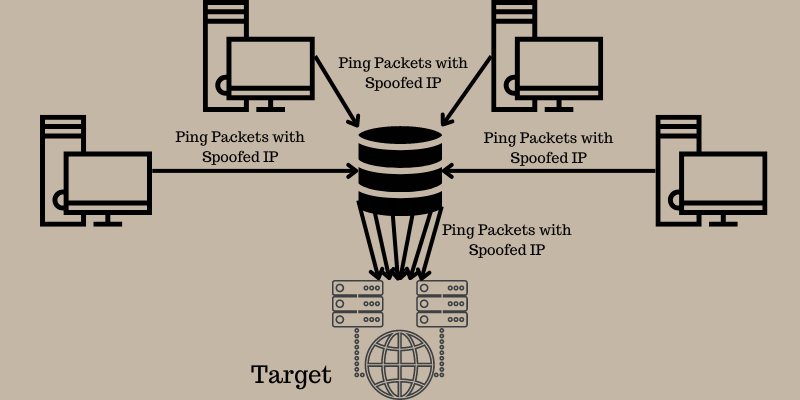

El ICMP es una capa de protocolo de Internet utilizada por diferentes dispositivos de red para comunicarse entre ellos. A menudo, los mensajes de eco-respuesta ICMP y las solicitudes de eco se utilizan comúnmente para hacer ping a un dispositivo para conocer la conectividad y la salud del dispositivo.

En el ataque de inundación ping, el hacker intenta sobrecargar un dispositivo objetivo con paquetes de eco-solicitud. Esto hace que el objetivo sea incapaz de acceder al tráfico pesado normal. Cuando el tráfico falso proviene de numerosos dispositivos, el ataque forma un ataque DDoS.

#4. Inundación SYN

Una inundación SYN es un tipo de ataque DDoS, también conocido como ataque semiabierto, que tiene como objetivo hacer que el servidor no esté disponible para desviar tráfico legítimo y consume todos los recursos disponibles del servidor.

Mediante el envío continuo de paquetes de solicitud de conexión inicial, el pirata informático puede sobrecargar todos los puertos de la máquina del servidor. Esto permite que el dispositivo responda al tráfico legal con lentitud o no ofrezca respuesta alguna.

#5. Inundación UDP

En un ataque de inundación UDP, se envía una amplia gama de paquetes del Protocolo de Datagramas de Usuario (UDP) al servidor con el objetivo de sobrecargarlo, lo que reduce la capacidad del dispositivo para responder y procesar.

El cortafuegos se agota, lo que da lugar a un ataque DDoS. En este ataque, el atacante aprovecha los pasos que da el servidor para responder a los paquetes UDP que ya se han enviado a los puertos.

#6. Ataque de amplificación DNS

Un ataque de amplificación DNS es un ataque DDoS volumétrico en el que el atacante utiliza la funcionalidad del DNS abierto para sobrecargar la red o el servidor objetivo con la cantidad de tráfico amplificado. Esto hace que el servidor, junto con su infraestructura circundante, sea inaccesible.

Todos los ataques de amplificación explotan una discrepancia en el consumo de ancho de banda entre la fuente web objetivo y un atacante. Como resultado, la red se atasca con tráfico falso, provocando ataques DDoS.

#7. Pingback XML-RPC

Un pingback es un tipo de comentario que se crea al enlazar a una entrada de blog específica. El pingback XML-RPC es una funcionalidad común del módulo de WordPress. Esta funcionalidad puede ser utilizada fácilmente por los atacantes para utilizar la función de pingback del sitio del blog con el fin de atacar sitios de terceros.

Esto puede dar lugar a muchos ataques diferentes, ya que expone su sitio a atraer diversos ataques. Algunos ataques son los de fuerza bruta, ataques de puerto cruzado entre sitios, ataques de proxy Patsy, etc.

Explore las herramientas de ataque de fuerza bruta para pen test.

#8. Ataque DDoS Slowloris

Slowloris es un tipo de ataque DDoS que permite a un hacker sobrecargar el servidor objetivo a través de muchas aperturas y mantener diferentes conexiones HTTP simultáneamente entre el objetivo y el atacante. Se trata de un ataque de capa de aplicación que se produce mediante el uso de peticiones HTTP parciales.

Curiosamente, en lugar de una categoría de ataque, Slowloris es una herramienta de ataque diseñada específicamente para que una sola máquina derribe el servidor. Este tipo de ataque requiere poco ancho de banda y tiene como objetivo utilizar los recursos del servidor.

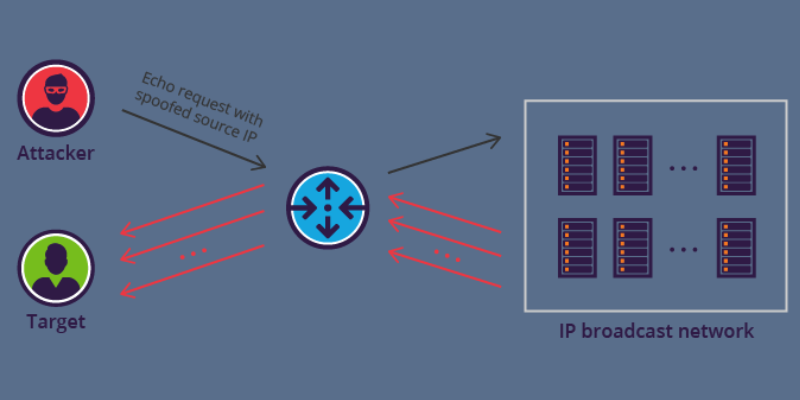

#9. Ataque DDoS pitufo

Un ataque Smurf se produce a nivel de red. Este nombre surgió a raíz del malware, DDoS.Smurf, que permite a los atacantes ejecutar el ataque. El objetivo de los atacantes son las grandes empresas para derribarlas.

Un ataque Smurf es similar a un ataque de inundación ping que utiliza paquetes ICMP para abrumar a los ordenadores y otros dispositivos con solicitudes de eco ICMP. Así es como se producen los ataques

- Primero, Smurf construye un paquete falso cuya dirección de origen es la dirección IP real de la víctima.

- El paquete se envía a la dirección IP de difusión de un cortafuegos. A cambio, devuelve las peticiones a cada dispositivo anfitrión dentro de la red.

- Cada dispositivo recibe numerosas peticiones, lo que compromete el tráfico legítimo.

#10. Ataque de día cero

Un día cero define los fallos de seguridad en el firmware, hardware o software, que son desconocidos para las partes responsables de solucionar el fallo. Un ataque de día cero se refiere al ataque que se lleva a cabo entre el momento en que se descubre la vulnerabilidad y el primer ataque.

Los piratas informáticos se aprovechan de la vulnerabilidad y ejecutan el ataque con facilidad. Una vez que esta vulnerabilidad se hace pública, se denomina vulnerabilidad de un día o de n días.

Ahora que conocemos los diferentes tipos de ataques, vamos a discutir algunas soluciones para mitigarlos.

Soluciones para los ataques a la capa de aplicación

Para los ataques a la capa de aplicación, puede utilizar un cortafuegos de aplicaciones web. Las siguientes soluciones ofrecen cortafuegos de aplicaciones web (WAF) que puede utilizar para prevenir los ataques.

#1. Sucuri

Proteja sus sitios web de los ataques con el cortafuegos de aplicaciones web (WAF) de Sucuri, que elimina a los malos actores, mejora la disponibilidad de su sitio web y acelera los tiempos de carga. Para activar el cortafuegos para su sitio web, siga estos pasos:

- Añada su sitio web al WAF Sucuri

- Proteja los datos entrantes creando certificados SSL para el servidor cortafuegos

- Active el cortafuegos cambiando los registros DNS

- Opte por el almacenamiento en caché de alto rendimiento para maximizar la optimización del sitio

Elija el plan Básico o Pro de Sucuri y proteja su sitio web de ataques no deseados.

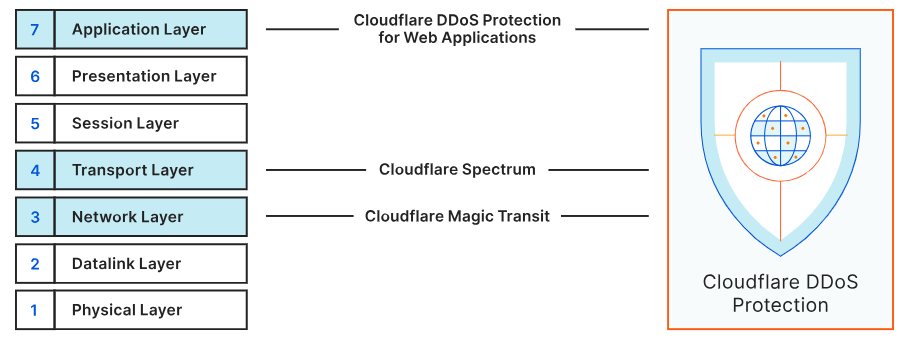

#2. Cloudflare

Obtenga seguridad de nivel empresarial con la solución WAF de Cloudflare y experimente una mayor seguridad, una protección potente, una implementación rápida y una gestión sencilla. Ofrece protecciones contra vulnerabilidades de día cero.

Según los principales analistas, Cloudflare es un experto en seguridad de aplicaciones. Obtendrá capacidades de aprendizaje automático desarrolladas y formadas por expertos para proteger su sitio de amenazas, detectar evasiones y mucho más.

Soluciones para ataques volumétricos y de protocolo

Para los ataques volumétricos y de protocolo, puede utilizar las siguientes soluciones para proteger su sitio web de los ataques DDoS.

#1. Cloudflare

Obtenga la prevención DDoS líder del sector de Cloudflare para proteger su sitio web y evitar perder clientes y su confianza. Su red de 197 Tbps bloquea más de 112.000 millones de amenazas diarias. La red global de Cloudflare abarca 285 ciudades y 100 países para prevenir ataques.

La incorporación es sencilla y fácil; utilice el panel de control o la API de Cloudflare y añada las funciones de rendimiento, fiabilidad y seguridad de Cloudflare a su sitio web. Hacer esto puede mitigar los ataques DDoS a sitios web, aplicaciones y redes.

#2. Sucuri

Mejore el rendimiento y la disponibilidad de su sitio web frente a grandes ataques con la red Anycast y la solución de entrega segura de contenidos de Sucuri. Mantiene la salud de su sitio web incluso durante ataques DDoS masivos y picos de tráfico elevados.

#3. Imperva

Proteja todos sus activos de ataques DDoS con Imperva y asegure la continuidad de su negocio con una garantía de tiempo de actividad. Minimiza el tiempo de inactividad y los costes de ancho de banda, ofrece protección ilimitada contra ataques DDoS y garantiza la disponibilidad del sitio web sin afectar al rendimiento.

Conclusión

El ataque DDoS es un ciberdelito mortal en el que el hacker inunda un servidor con tráfico masivo falso para que los usuarios reales tengan dificultades para acceder a sitios y servicios en línea. Hay muchos tipos de ataques DDoS dirigidos a HTTP, Ping, SYN, y más para ralentizar el rendimiento de su sitio web.

Comentamos algunas de las mejores soluciones para luchar contra los ataques de aplicación, volumétricos y de protocolo. Ayudan a evitar el tráfico no deseado procedente de distintas fuentes para conservar el ancho de banda y eliminar los tiempos de inactividad.