Los ataques de ransomware son un tipo de ciberamenaza, en aumento en todo el mundo y dirigidos a particulares, empresas e incluso instituciones gubernamentales.

Sus datos y sistemas pueden convertirse en rehenes en un abrir y cerrar de ojos, dejándole impotente y frustrado.

Imagine que se despierta y descubre que todos sus archivos valiosos, incluidas fotos familiares, documentos importantes y recuerdos preciados, han sido encriptados. Recibe una nota digital de rescate exigiendo un pago para liberarlos.

Esto no es sólo aterrador, sino una dura realidad a la que se han enfrentado miles de personas. Como resultado de estos ataques de ransomware, la gente no sólo ha perdido enormes cantidades de dinero, sino también datos, reputación y demás.

Por eso es esencial reforzar sus mecanismos de defensa digital, y responder a estos implacables criminales es de suma importancia.

Para ello, todo el mundo debería entender cómo funcionan estos ciberataques para poder protegerse mejor contra ellos.

En este artículo, hablaré de los tipos más comunes de ransomware junto con las estrategias y prácticas esenciales para protegerse de ser víctima de estas cibertrampas.

¡Empecemos!

¿Qué es un ataque de ransomware?

Un ataque de ransomware es un tipo de ciberataque que implica un escenario digital en el que el atacante obtiene acceso a sus sistemas o recursos y cifra sus archivos importantes, bloqueándole y reteniendo sus datos como rehenes.

Entonces llega la exigencia: pague o despídase de sus datos.

Es un momento repentino e impactante que puede producirse a través de enlaces dañinos, archivos adjuntos a correos electrónicos o sitios web comprometidos. Estos ataques no discriminan: golpean a particulares y empresas, provocando el caos y la pérdida de datos. Por ello, la prevención es clave.

Los tipos de ransomware son:

- Ransomware encriptador

- Scareware ransomware

- Locker ransomware

- Master Boot Record ransomware

- Ransomware móvil

- Ransomware como servicio (RaaS)

- El ransomware Petya

Hablamos de ellos en detalle más adelante en el artículo.

La creciente amenaza de los ataques de ransomware

Comprender los peligros crecientes de los ataques de ransomware es vital, dada su creciente prevalencia y su potencial de graves repercusiones. Los ciberdelincuentes están mejorando continuamente sus tácticas y objetivos, extendiéndose más allá de los individuos a las empresas y organizaciones.

Según Statista, alrededor del 70% de las organizaciones de todo el mundo sufrieron algún tipo de ataque de ransomware.

Los ataques de ransomware pueden tener consecuencias devastadoras, provocando la pérdida de datos, contratiempos financieros e interrupciones de las operaciones diarias. Estos ataques suelen aprovecharse de las vulnerabilidades del sistema y suelen propagarse a través de archivos adjuntos en correos electrónicos o sitios web maliciosos.

Importancia de comprender los ataques de ransomware

Comprender los ataques de ransomware es crucial para su seguridad digital. He aquí cuatro razones:

Prevención

Saber cómo funciona el ransomware le permite tomar medidas preventivas. Puede identificar correos electrónicos, enlaces o archivos adjuntos sospechosos y evitar ser víctima.

Protección

Estar informado sobre lo que ocurre en el mundo de los ciberataques le ayuda a adoptar estrategias eficaces que pueden proteger sus datos personales y sensibles. Sabrá que debe hacer copias de seguridad de sus archivos con regularidad, lo que facilitará su restauración incluso si se produce un ataque.

Impacto en las empresas

Para las empresas, el ransomware puede causar interrupciones operativas y provocar pérdidas financieras. Conocer estos ataques le permitirá establecer y aplicar estrategias de ciberseguridad sólidas, garantizando la protección de los datos y la reputación de su empresa.

Respuesta

En caso de que sea blanco de un ataque, conocer el ransomware le da ventaja. Podrá responder con prontitud, informar del incidente a las autoridades y decidir si paga el rescate o no.

¿Cómo funcionan los ataques de ransomware?

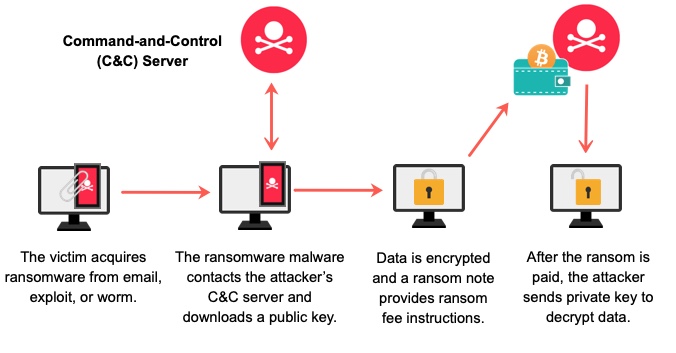

Los ataques de ransomware suelen comenzar con software malicioso, a menudo oculto como correos electrónicos o descargas aparentemente inofensivos. Una vez activado, el ransomware bloquea sus archivos, dejándolos inaccesibles.

Posteriormente, se le presenta una petición de rescate, normalmente en criptomoneda, a cambio de una clave de descifrado para recuperar sus datos.

El ransomware aprovecha las vulnerabilidades del software de su sistema o sus propias acciones, como hacer clic en enlaces sospechosos. Tiene la capacidad de propagarse rápidamente por las redes, afectando no sólo a particulares, sino también a empresas e instituciones.

Los ataques de ransomware se presentan en varias formas, cada una con sus propios trucos y tácticas para mantener sus datos como rehenes.

He aquí los tipos más comunes de ataques de ransomware y sus ejemplos, prevención y respuesta a los mismos.

Ransomware encriptador

Se trata de una forma de software dañino que utiliza la encriptación para bloquear sus archivos.

Estos ataques comienzan cuando usted descarga sin saberlo archivos adjuntos infectados o visita sitios web comprometidos. El proceso de encriptación hace que sus archivos sean ilegibles hasta que se pague un rescate.

Es una situación de rehén para su material digital. Es como un candado digital que los ciberdelincuentes colocan en sus archivos. Entra en su dispositivo y cifra sus documentos, fotos y datos importantes. Ya no puede abrirlos ni utilizarlos. Le exigen un pago a cambio de proporcionarle la clave para desbloquear sus archivos.

Ejemplos de ransomware encriptador

- WannaCry: Afectó a miles de ordenadores en 2017, aprovechando una vulnerabilidad de Windows.

- CryptoLocker: Uno de los primeros grandes ataques de ransomware, CryptoLocker, surgió en 2013 y tenía como objetivo a los usuarios de Windows.

Prevención

- Mantenga su sistema operativo y software actualizados para solucionar cualquier vulnerabilidad.

- Sea precavido y evite abrir archivos adjuntos de correos electrónicos o hacer clic en enlaces de fuentes desconocidas.

- Cree con frecuencia copias de seguridad de sus archivos cruciales en un dispositivo de almacenamiento externo que no esté conectado a su red.

Respuesta

- Aísle el sistema infectado desconectándolo de la red para evitar que el ransomware se propague.

- No pague porque no hay garantías de que recupere sus archivos y pagar fomenta más ataques.

- Informe a las fuerzas de seguridad y a los expertos en ciberseguridad sobre el ataque.

Ransomware Scareware

Es un software engañoso que le hace creer que su ordenador está infectado con virus u otras amenazas. Su objetivo es asustarle para que pague dinero para eliminar las supuestas amenazas.

Este ransomware juega con su mente. Lanza falsas alarmas y mensajes aterradores en su pantalla, haciéndole creer que su dispositivo está siendo atacado. Pero aquí está el truco: todo es falso.

El atacante quiere que pague para eliminar estas amenazas inventadas. Mantenga la calma, no caiga en el susto. Mantenga su software actualizado y confíe en herramientas de seguridad fiables para mantenerse a salvo.

Ejemplos de scareware ransomware

- FakeAV :FakeAV muestra falsas advertencias antivirus y le pide que pague por una solución.

- WinFixer: Muestra falsos errores del sistema y le ofrece solucionarlos pagando.

Prevención

- Manténgase informado de las tácticas de miedo más comunes y no se fíe de las repentinas ventanas emergentes alarmantes.

- Utilice únicamente software legítimo descargado de fuentes oficiales para evitar descargas maliciosas.

- Instale un software antivirus fiable y potente en sus sistemas para detectar y bloquear el scareware.

Respuesta

- Ignore los mensajes de scareware y no pague dinero.

- Cierre el navegador o la aplicación si aparece una ventana emergente de scareware.

- Escanee su sistema: Realice escaneos exhaustivos del sistema con frecuencia utilizando su software antivirus para garantizar la seguridad de su ordenador.

El ransomware Locker

Es una forma de software malicioso que bloquea de forma efectiva el acceso a todo su ordenador o dispositivo, haciendo que no esté disponible hasta que se pague un rescate.

Este ransomware significa que usted está siendo «bloqueado» de su dispositivo. Se apodera de su dispositivo, haciendo que todo sea inaccesible: sus archivos, aplicaciones, todo. Le piden que realice un pago para recuperar el acceso.

Ejemplos de ransomware de bloqueo

- Ransomware de temática policial: Se hace pasar por las fuerzas del orden, le acusa de actividades ilegales y le exige un pago.

- Winlocker: Bloquea el sistema operativo de su ordenador, impidiéndole acceder a cualquier cosa.

Prevención

- Cree contraseñas complejas y fuertes para aumentar la dificultad de los intentos de acceso no autorizado por parte de los atacantes.

- Asegúrese de actualizar regularmente su sistema operativo y su software para solucionar cualquier vulnerabilidad.

- Cree con frecuencia copias de seguridad de sus archivos cruciales en un dispositivo de almacenamiento externo que no esté vinculado a su red.

- Confíe en herramientas de seguridad de confianza para evitar que estos candados digitales tomen el control.

Respuesta

- No realice el pago, ya que no hay ninguna garantía de que recupere el acceso.

- Inicie un reinicio en modo seguro de su ordenador para eliminar el ransomware.

- Utilice un software antivirus para escanear y eliminar el ransomware.

El ransomware Master Boot Record

El ransomware Master Boot Record (MBR) tiene como objetivo el Master Boot Record del disco duro de su ordenador. Bloquea el arranque de su sistema hasta que pague una cantidad de rescate.

Se adentra profundamente en su ordenador. Se dirige a una parte crucial que pone en marcha su sistema. Cuando está infectado, su ordenador ni siquiera arranca. Petya y NotPetya son algunos ejemplos.

Ejemplos de ransomware MBR

- Petya/NotPetya: Disfrazado de ransomware, su objetivo era causar el caos destruyendo datos.

- GoldenEye/Petya/NotPetya : Involucra un MBR infectado y exige un pago por el descifrado.

Prevención

- Instale un software antivirus y antimalware de confianza.

- Realice regularmente copias de seguridad de los datos importantes en un disco duro externo o en un almacenamiento en la nube.

- Active el arranque seguro en la BIOS de su sistema para evitar cambios no autorizados en el MBR.

Respuesta

- Evite realizar el pago.

- Busque la ayuda de expertos en ciberseguridad para recuperar y eliminar el ransomware.

- En casos graves, puede que necesite reinstalar su sistema operativo.

Ransomware móvil

El ransomware para móviles es un software malicioso que ataca a su smartphone o tableta, encriptando sus datos y exigiendo un pago para desbloquearlos.

Es como el secuestro digital de su dispositivo. Una vez que se cuela, bloquea su pantalla o cifra sus archivos. Exigen un pago para deshacer el daño. Por lo tanto, protéjase manteniéndose actualizado y no haciendo clic en enlaces sospechosos. No deje que estos atacantes tomen su móvil como rehén.

Ejemplos de ransomware para móviles

- Simplocker: Se centra en los dispositivos Android, cifra los archivos y pide un rescate.

- Charger: Bloquea su dispositivo y solicita un pago para desbloquearlo.

Prevención

- Para evitar el software malicioso, descargue aplicaciones únicamente de tiendas de aplicaciones fiables y autorizadas.

- Mantenga actualizados el sistema operativo y las aplicaciones de su dispositivo para parchear las vulnerabilidades.

- Sea cauto a la hora de conceder permisos a aplicaciones que parezcan innecesarios.

Respuesta

- Desconéctese de Internet y elimine cualquier aplicación sospechosa.

- Consulte a expertos en ciberseguridad para que le orienten sobre la recuperación de datos.

- En algunos casos, puede que necesite restablecer de fábrica su dispositivo.

Ransomware como servicio (RaaS)

RaaS es un peligroso negocio que consiste en que los ciberdelincuentes alquilan algún tipo de ransomware a otros atacantes.

Es como un mercado criminal. Los ciberdelincuentes son los que crean el ransomware y lo alquilan como un activo a otros. Cualquiera puede alquilárselo sin ser un hacker; basta con pagar y utilizarlo.

Esto extiende la amenaza. Comprenda que este servicio delictivo hace que el ransomware esté al alcance de cualquiera, lo que hace aún más crucial protegerse. Por lo tanto, manténgase alerta contra los correos electrónicos de phishing y mantenga su seguridad fuerte.

Ejemplos de ransomware como servicio

- Cerber: Una conocida plataforma RaaS que permitía a los usuarios distribuir el ransomware Cerber.

- Tox: Permitía a los particulares crear ataques de ransomware personalizados sin necesidad de conocimientos técnicos avanzados.

Prevención

- Emplee un sólido software de ciberseguridad para bloquear el ransomware antes de que ataque.

- Realice con frecuencia copias de seguridad de sus datos en una fuente externa para poder acceder a ellos siempre.

- Familiarícese usted y a su equipo con los riesgos del ransomware y las prácticas seguras en línea.

Respuesta

- Desconéctese de la red inmediatamente para evitar una mayor propagación.

- Utilice un software antivirus fiable para identificar y eliminar el ransomware.

- Si es posible, restaure sus datos a partir de copias de seguridad.

El ransomware Petya

Petya es un software malicioso que infecta los ordenadores, haciendo que sus archivos sean inaccesibles al cifrarlos y exigiendo un pago para descifrarlos.

Si no paga, sus archivos permanecerán inaccesibles o sus datos quedarán expuestos para que cualquiera pueda aprovecharse de ellos en su contra. Petya se distribuye a través de adjuntos de correo electrónico o sitios web comprometidos. Para protegerse de él, evite hacer clic en enlaces sospechosos.

Ejemplos del ransomware Petya

- Petya/NotPetya: Se propagó rápidamente en 2017 y causó trastornos masivos en empresas de todo el mundo.

- GoldenEye/Petya/NotPetya : Esta variante de Petya encriptó archivos y exigió un rescate por su liberación.

Prevención

- Asegúrese de actualizar constantemente su sistema operativo y sus aplicaciones

- Evite abrir archivos adjuntos o hacer clic en enlaces de fuentes desconocidas.

- Haga regularmente copias de sus datos en un dispositivo de almacenamiento externo que no esté conectado a su red.

Respuesta

- No pague el rescate, ya que no hay garantías de recuperar los archivos.

- Aísle el dispositivo infectado de la red para evitar una mayor propagación.

- Consulte a expertos en ciberseguridad para que le asesoren sobre la recuperación y eliminación.

Objetivos comunes de los ataques de ransomware

He aquí cinco objetivos comunes de los ataques de ransomware que debe conocer:

- Particulares: Los ciberdelincuentes apuntan a los particulares utilizando correos electrónicos de phishing o descargas maliciosas para cifrar archivos personales.

- Empresas: Las pequeñas y grandes empresas suelen ser el objetivo de los ataques debido a sus posibles beneficios económicos. Los atacantes pueden interrumpir las operaciones o robar datos confidenciales.

- Hospitales e instituciones sanitarias: El ransomware puede paralizar los sistemas sanitarios, afectando a la atención a los pacientes y exigiendo rescates para recuperar los datos.

- Instituciones educativas: Las escuelas y universidades albergan datos valiosos y a menudo presentan vulnerabilidades, lo que las convierte en objetivos atractivos.

- Agencias gubernamentales: Los atacantes pueden explotar los sistemas gubernamentales, comprometiendo potencialmente la información sensible e interrumpiendo los servicios.

Preguntas frecuentes

Answer: Common signs of a ransomware infection include sudden file encryption, ransom notes demanding payment, and a locked computer screen. If you notice these signs, disconnect from the internet, don’t pay the ransom, and seek professional help.

Answer: To safeguard your computer and data from ransomware attacks, regularly backup your files, keep your software updated, and be cautious with email attachments and links. Install reliable antivirus software, use strong passwords, and explore more about online threats.

Answer: Yes, law enforcement agencies can track down ransomware attackers. They collaborate with cybersecurity experts and use digital forensics to trace the origin of attacks. However, it’s not always easy due to the use of anonymizing tools and cryptocurrency payments that make tracking more challenging.

Answer: It’s advisable to avoid paying the ransom since there is no assurance of data recovery, and it can also encourage further attacks. Explore other options like restoring from backups or seeking professional help to remove the ransomware and recover your files.

Conclusión

Comprender el ransomware y sus riesgos potenciales es crucial para su seguridad digital. Al mantenerse informado sobre los diferentes tipos de ransomware junto con sus métodos y objetivos, estará mejor equipado para tomar medidas preventivas.

Incluso si es víctima de un ataque, recuerde no pagar el rescate, aislar el dispositivo infectado y buscar ayuda profesional.

Para minimizar el riesgo de ser víctima del ransomware y salvaguardar sus datos y dispositivos importantes, es crucial aplicar estas prácticas recomendadas. Manteniéndose vigilante y proactivo, podrá proteger eficazmente su entorno digital de las amenazas en constante evolución.

También puede explorar las herramientas de simulación de ciberataques para mejorar la seguridad.