Usted es una víctima potencial de los ataques Wi-Fi Pineapple si utiliza redes Wi-Fi públicas sin observar prácticas seguras en línea.

Mientras que los profesionales de la seguridad pueden utilizar el dispositivo Wi-Fi Pineapple para realizar pruebas de penetración, los delincuentes pueden utilizar la herramienta ilegalmente para ejecutar ataques man-in-the-middle, portales malignos, falsos HTTPS y otros exploits.

En este artículo, aprenderá sobre el dispositivo Wi-Fi Pineapple, comprenderá qué es y cómo utilizarlo legítimamente para identificar vulnerabilidades de seguridad.

También veremos cómo los delincuentes pueden utilizar el dispositivo ilegalmente para robar información confidencial de usuarios desprevenidos. Empecemos.

¿Qué es Wi-Fi Pineapple?

Wi-Fi Pineapple es un dispositivo portátil de pruebas de penetración para identificar vulnerabilidades en redes inalámbricas. Los dispositivos Wi-Fi Pineapple son casi similares a los puntos de acceso inalámbricos estándar.

Sin embargo, tienen más potencia, mayor alcance y un mayor número de dispositivos compatibles. Los dispositivos cuentan con funciones adicionales diseñadas para realizar pruebas de penetración y auditoría de redes.

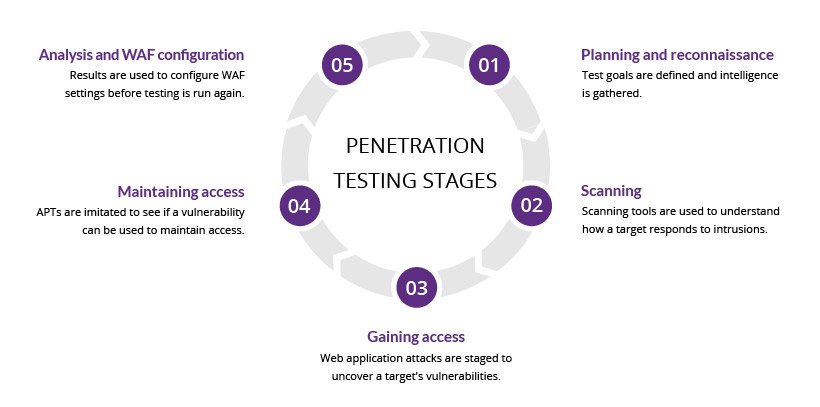

Durante las pruebas, los profesionales pueden simular legalmente el descifrado de contraseñas, puntos de acceso fraudulentos, ataques man-in-the-middle y mucho más. Esto les permite identificar y abordar las vulnerabilidades de las redes inalámbricas.

Por lo general, el dispositivo está fácilmente disponible, es fácil de usar y barato. Los probadores de penetración, los piratas informáticos éticos y los ciberdelincuentes pueden utilizar el dispositivo piña por varias razones.

Cuando se utiliza legítimamente, el dispositivo proporciona una potente herramienta de auditoría de red. Sin embargo, los delincuentes pueden utilizarlo para espiar ilegalmente el tráfico de red y ejecutar diversos ataques de piña Wi-Fi que les permitan robar datos privados o comprometer los dispositivos de los usuarios.

Ataques populares de piña Wi-Fi

Los ciberdelincuentes pueden utilizar la piña Wi-Fi para interceptar el tráfico de red mientras fluye entre un dispositivo e Internet. Dado que puede escuchar y transmitir la información sin cambios, es difícil que los usuarios sepan cuándo están siendo atacados o cuándo alguien está robando sus datos personales.

Por lo general, un dispositivo con Wi-Fi emite continuamente cierta información mientras intenta encontrar redes Wi-Fi disponibles. Una vez que el dispositivo pineado capta las redes inalámbricas difundidas, puede volver a difundirlas e informar al dispositivo del usuario de que las redes están disponibles. Sin embargo, se trata de redes de acceso inalámbrico falsas con el mismo nombre.

El usuario se conectará entonces a la red falsa, normalmente sin proporcionar una contraseña. Si el dispositivo está configurado para conectarse automáticamente a las redes inalámbricas disponibles, se conectará automáticamente al punto de acceso falso controlado por los delincuentes sin que el usuario tenga que hacer nada.

Una vez conectado a la red inalámbrica pública comprometida, los delincuentes pueden capturar y robar contraseñas, datos de tarjetas de crédito y otra información confidencial mientras fluye entre el dispositivo e Internet.

Además, una vez en el punto de acceso fraudulento (RAP), los delincuentes pueden redirigirle a un portal de acceso falso o a un servidor que ellos controlen. Por ejemplo, pueden dirigir a los usuarios a sitios web falsos como Amazon, eBay, Facebook u otros sitios populares.

El atacante robará entonces información privada como credenciales de inicio de sesión, datos de tarjetas de crédito, direcciones y otros datos que el usuario envíe.

Algunos de los principales ataques de piña Wi-Fi incluyen:

#1. Ataques Man-in-the-middle (MITM)

Utilizando el dispositivo Wi-Fi pineapple, los delincuentes pueden crear un punto de acceso falso que les permita ejecutar ataques man-in-the-middle (MITM). Inicialmente, engañarán a un usuario para que se conecte a Internet utilizando una red inalámbrica falsa que ellos controlan.

En este ataque, los delincuentes interceptarán y retransmitirán silenciosamente el tráfico entre el dispositivo de la víctima e Internet, a menudo robando información confidencial como contraseñas, datos bancarios y otros datos sensibles. Los malos actores pueden entonces utilizar los datos privados para realizar transacciones ilegales o utilizar los datos bancarios o de la tarjeta de crédito para robar o transferir dinero de las cuentas de la víctima.

#2. Muro de ovejas

Si los usuarios acceden a una red sin proteger su identidad, un administrador o alguien que escuche las actividades de la red puede ver la información sensible, como el nombre de usuario y la contraseña. El Muro de las Ovejas es una demostración en la que los profesionales de la seguridad o los piratas informáticos muestran una lista de dispositivos, sitios web visitados y, a veces, credenciales de inicio de sesión que los usuarios envían a través de redes públicas inseguras.

La piña Wi-Fi tiene una función de Muro de las Ovejas (DWall) que, cuando está activada, permite a los administradores o delincuentes espiar las actividades del usuario, incluidos los sitios web visitados y la información privada enviada. Suele ocurrir cuando los usuarios envían datos sin cifrar a través de redes inalámbricas.

La idea del Muro de las Ovejas es avergonzar a los usuarios y ayudarles a practicar prácticas seguras en línea. Con fines de prueba o advertencia, la lista se muestra en una pantalla grande donde todo el mundo puede ver la información expuesta. Sin embargo, los atacantes pueden utilizar la misma estrategia para robar información privada y comprometer las cuentas y dispositivos afectados.

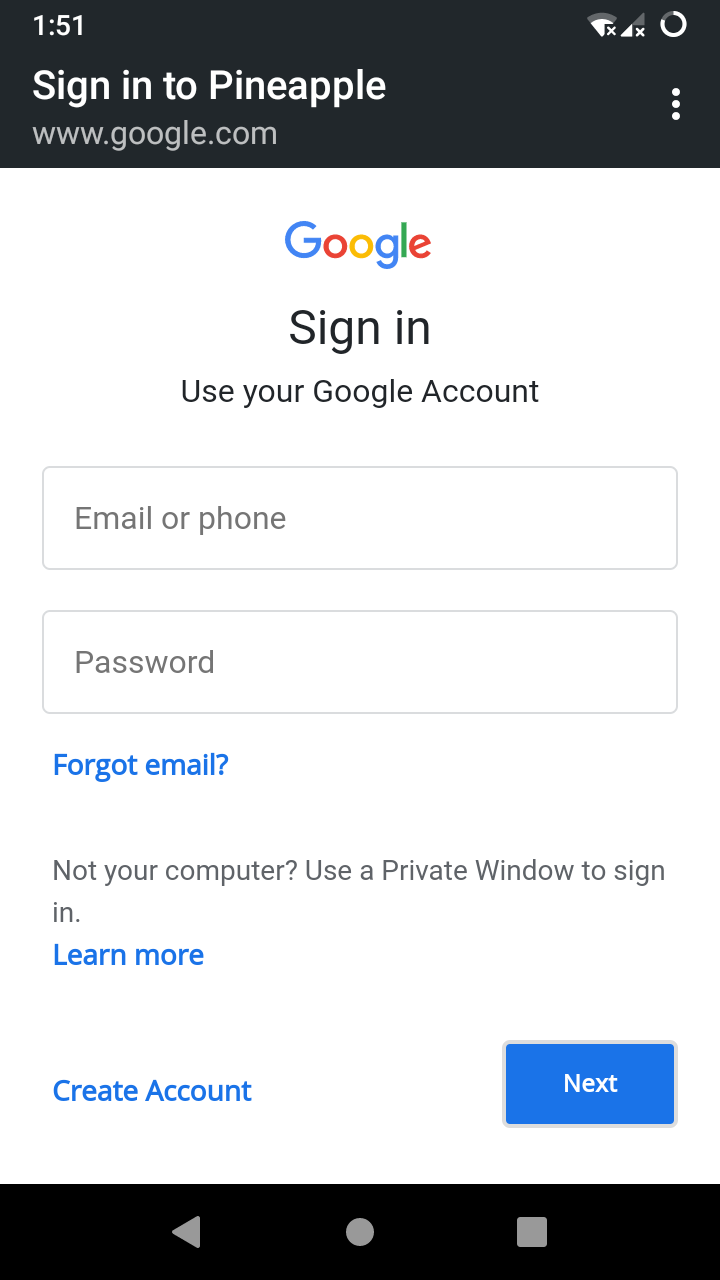

#3. Ataques de portal maligno

En este ataque, los delincuentes crean un sitio web falso que parece similar a uno auténtico. Cuando los usuarios intentan conectarse al sitio legítimo a través de una red inalámbrica pública, los atacantes los dirigen al sitio web falso.

El portal malicioso emula sitios web populares y de confianza, páginas de inicio de sesión y otras plataformas accesibles a través de Internet. Por ejemplo, los delincuentes pueden crear una red social o un sitio web de comercio electrónico como Walmart, eBay o Amazon y luego dirigir a los usuarios allí.

Casi similar a los ataques MITM, esta técnica permite a los delincuentes robar nombres de usuario, contraseñas, información de tarjetas de crédito, números de teléfono, direcciones y cualquier otro dato sensible que la víctima introduzca en el sitio web falso. Además, pueden infectar el dispositivo del usuario con malware o virus.

#4. HTTPS falso

Los sitios web seguros suelen utilizar el protocolo HTTPS para cifrar los datos y proteger los sitios web y a sus usuarios. En el exploit del falso HTTPS, un hacker, utilizando la piña Wi-Fi, se sitúa entre el usuario y el sitio web.

Cuando un usuario solicita un sitio web (la mayoría no añaden HTTPS), la comunicación utiliza la conexión HTTP, menos segura, con el atacante. A continuación, el atacante conecta al usuario a la versión HTTP menos segura del sitio web. En una comunicación de este tipo, los datos se transmiten como texto sin formato y el atacante puede ver información sensible.

Protección contra los ataques de piña Wi-Fi

Protegerse contra los ataques de piña Wi-Fi requiere practicar actividades seguras en línea y evitar la mayoría de las redes inalámbricas públicas a menos que sea inevitable. A continuación se indican algunas de las principales formas de mantenerse a salvo:

- No se conecte a redes inalámbricas públicas no seguras. La mayoría de los delincuentes ofrecerán Wi-Fi gratuito, que en la mayoría de los casos no requiere una contraseña para conectarse. Sin embargo, es posible que le soliciten que se registre con una dirección de correo electrónico y, preferiblemente, una contraseña. Y como es habitual, la mayoría de los usuarios prefieren utilizar la misma contraseña para todas las cuentas para evitar olvidos. Esto permite a los atacantes robar información personal como nombres de cuentas, direcciones de correo electrónico, nombres de usuario, contraseñas, datos de tarjetas de crédito y cualquier otra información que usted pueda enviar.

- Evite conectarse a sitios web inseguros y facilitar información personal confidencial como contraseñas, datos bancarios, etc. Para ello, debe asegurarse de que sólo se conecta a sitios web que utilicen HTTPS, y puede comprobarlo por el icono del candado verde al principio de la URL.

- Utilice una VPN (red privada virtual), que protege los datos encriptándolos antes de transmitirlos por Internet. En tal caso, aunque el dispositivo se conecte a la piña, los delincuentes no podrán leer los datos en tránsito. La mayoría de las VPN proporcionan una encriptación de extremo a extremo, de forma que nadie puede descifrar o leer la información que fluye entre un dispositivo e Internet, aunque usted se conecte a través de un AP de piña falso.

- Asegúrese de que está conectado a una red Wi-Fi que se corresponde con su ubicación física. De lo contrario, debería sospechar si está conectado a una red inalámbrica del trabajo mientras trabaja en casa o fuera de la oficina. Es importante tener en cuenta que la piña Wi-Fi puede generar nombres de red o SSID falsos basándose en lo que emite el ordenador portátil o el dispositivo móvil.

- Olvídese siempre de las redes inalámbricas públicas guardadas en su dispositivo. Esto impide que el dispositivo difunda las redes guardadas y, por tanto, niega a los delincuentes la posibilidad de capturar la información y crear puntos de acceso falsos a los que su dispositivo pueda conectarse automáticamente.

- Desactive la opción de conexión automática y la radio Wi-Fi siempre que no esté en uso. Esto garantiza que su dispositivo no se conecte automáticamente a las redes inalámbricas disponibles. Si deja la opción activada, su dispositivo emitirá continuamente el SSID inalámbrico guardado o los nombres de red, y los atacantes pueden utilizar la piña Wi-Fi para establecer el nombre. A continuación, crearán una red inalámbrica con el mismo nombre y su dispositivo se conectará automáticamente al AP falso, lo que permitirá a los delincuentes capturar información confidencial o dirigirle a un servidor bajo su control.

- Evite acceder a sitios web inseguros, especialmente a través de puntos de acceso públicos. Lo ideal es acceder únicamente a sitios web protegidos con HTTPS, y puede determinarlo confirmando que la URL del sitio web tiene HTTPS si tiene un icono verde justo antes de la URL. Algunos navegadores pueden advertirle siempre que intente acceder a un sitio web inseguro sin HTTPS. Si debe acceder a un sitio web sin HTTPS, utilice una VPN o evite enviar información confidencial como datos bancarios, nombres de usuario, contraseñas y otros datos privados.

Dispositivo de pruebas de penetración Wi-Fi Pineapple

El Wi-Fi Pineapple es una potente herramienta de pruebas de penetración que permite a los profesionales de redes identificar y solucionar las vulnerabilidades de seguridad en las redes inalámbricas. Se trata de un dispositivo económico que permite a los equipos de seguridad piratear legalmente sus redes e identificar las vulnerabilidades que pueden aprovechar los atacantes.

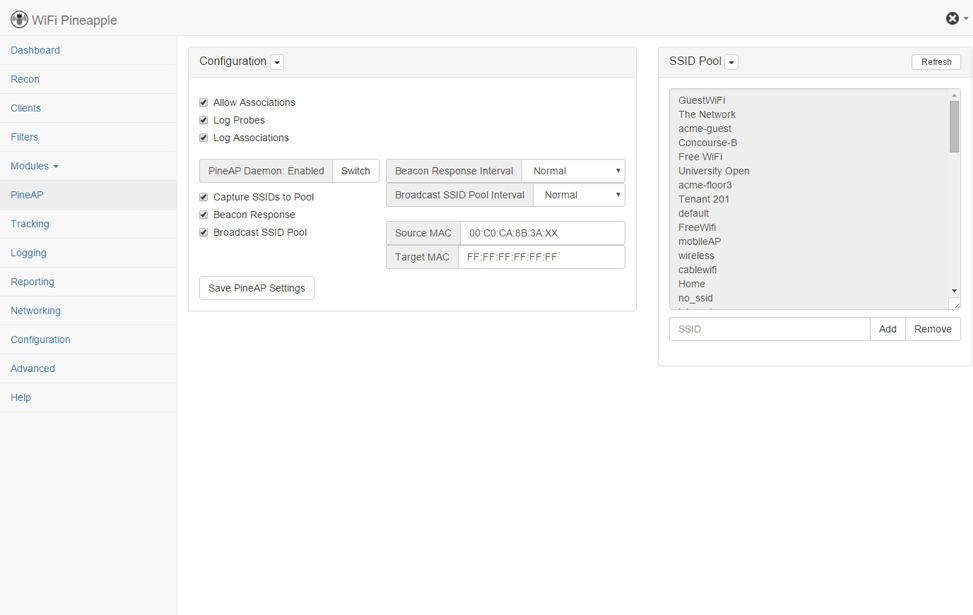

El Wi-Fi Pineapple tiene una interfaz fácil de usar y varios módulos descargables para auditar redes inalámbricas e identificar vulnerabilidades. Por ejemplo, el paquete PineAP, que se puede descargar gratuitamente, incluye varias herramientas para rastrear, registrar, olfatear el tráfico, realizar ataques MITM, descifrar contraseñas, reconocimiento y mucho más.

Las pruebas de penetración son una práctica de hacking autorizada que las organizaciones pueden utilizar para detectar y solucionar vulnerabilidades de seguridad. Sin embargo, el dispositivo está abierto a posibles abusos, como la ejecución de ataques main in the middle (MITM) y otros ataques si está en manos de malos actores.

Idealmente, la piña permite a los hackers éticos realizar pruebas de penetración y auditar los sistemas de seguridad. Aunque proporciona diversas ventajas, los malos actores pueden hacer un mal uso de la herramienta poniendo en marcha diversas actividades maliciosas que les permitan robar datos privados de víctimas desprevenidas.

¿Qué hacer si se ve comprometido en un ataque de piña Wi-Fi?

En caso de que sea víctima de un ataque de piña Wi-Fi, debe tomar algunas medidas para evitar daños mayores.

- Cambie las contraseñas de todas las cuentas comprometidas, especialmente de aquellas a las que accedió utilizando la red falsa. Además, active la autenticación multifactor si aún no está activa.

- Informe a las instituciones, como el banco o la compañía de la tarjeta de crédito con la cuenta comprometida, para que puedan detener cualquier nueva transacción hasta que usted esté seguro de hacerlo.

- Instale y actualice el antivirus, el antimalware y otras soluciones de seguridad pertinentes. Después, escanee su ordenador y límpielo para ver si ha sido infectado o comprometido.

- Actualice su sistema operativo, aplicaciones y software de seguridad.

- Si los datos se han visto comprometidos, es posible que tenga que restaurarlos a partir de una copia de seguridad limpia.

Conclusión

Los dispositivos Wi-Fi Pineapple proporcionan una herramienta de auditoría de red potente y eficaz. Puede supervisar el tráfico de la red, simular varios ciberataques y ayudar a los profesionales de la seguridad a identificar vulnerabilidades. Sin embargo, los delincuentes pueden utilizarlo para espiar las actividades de la red, realizar MITM, portales falsos y otros ataques que les permitan robar información confidencial como nombres de usuario y contraseñas, datos de tarjetas de crédito, datos bancarios y otros datos privados.

Por lo general, es muy fácil ser víctima de los ataques de piña Wi-Fi a menos que se tenga mucho cuidado. Una forma de mantenerse a salvo es evitar las redes Wi-Fi públicas. Cuando esto sea inevitable, puede utilizar una VPN para cifrar los datos y evitar que los delincuentes roben la información.

Además de utilizar una VPN, es una buena práctica utilizar contraseñas seguras, activar la autenticación multifactor, visitar únicamente sitios web habilitados para HTTPS, estar atento cuando utilice redes inalámbricas públicas, etc. Además, desactive la conexión automática y apague siempre la radio Wi-Fi de su dispositivo cuando no lo utilice.

A continuación, consulte el mejor software analizador de Wi-Fi para redes de pequeñas y medianas empresas.