Utiliser un système d’exploitation basé sur Linux pour cacher votre identité sur Internet est assez simple, et vous pouvez le faire sans payer pour un service VPN comme ceux qui sont disponibles aujourd’hui.

Les distributions Kali Linux sont utilisées pour tester la sécurité des réseaux WiFi, des sites web et des serveurs, entre autres. Des systèmes d’exploitation comme Debian et Ubuntu sont également couramment utilisés à ces fins.

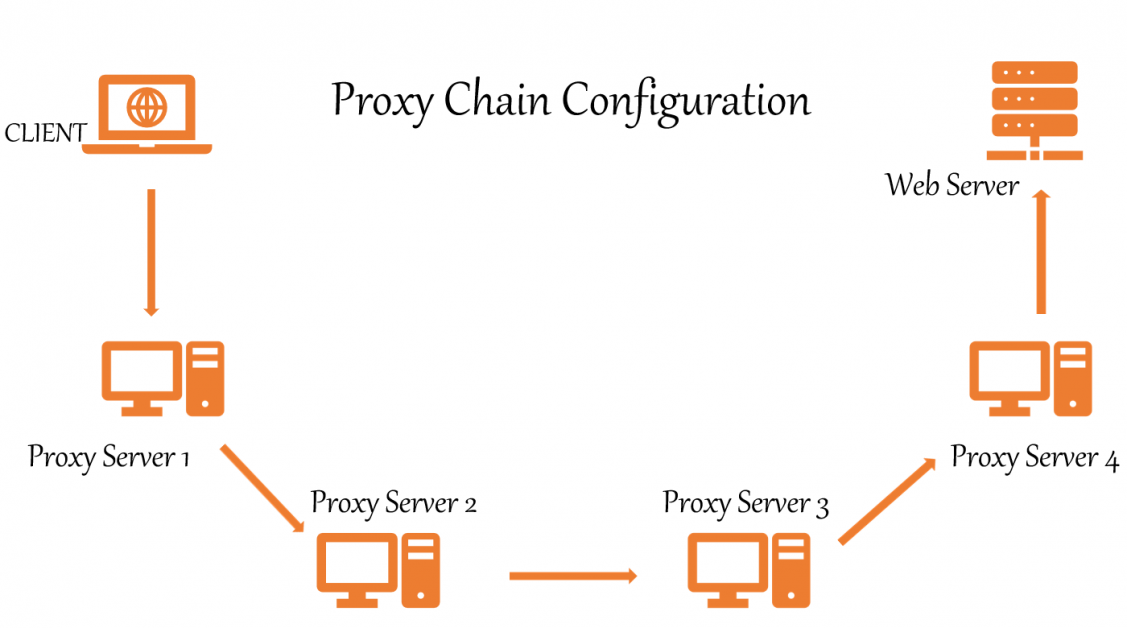

ProxyChains et Tor peuvent être utilisés pour chaîner de nombreux proxys et assurer l’anonymat, ce qui rend plus difficile le repérage de votre adresse IP réelle. Par conséquent, ProxyChains dissimule votre véritable adresse IP en utilisant de nombreux serveurs proxy. N’oubliez pas que plus vous utilisez de serveurs mandataires, plus votre connexion Internet sera lente.

Que sont les ProxyChains ?

Proxychains est un programme UNIX qui nous permet de masquer notre adresse IP en redirigeant le trafic réseau. Il achemine notre trafic TCP à travers une variété de proxys, y compris TOR, SOCKS et HTTP.

- Les outils de reconnaissance TCP tels que Nmap sont compatibles.

- Permet à toute connexion TCP d’être redirigée vers l’internet via une série de proxys configurables.

- Le réseau Tor est utilisé par défaut.

- Au sein d’une liste, il est possible de combiner différents types de proxy.

- Les chaînes de proxy peuvent également être utilisées pour éviter les pare-feu, les IDS et les détections IPS.

Le chaînage de proxy est simple et peut être réalisé par n’importe qui, comme le montre cet article.

Ce guide vous montrera comment installer Tor et Proxychains sur Linux pour l’anonymat.

Installer Tor et Proxychains sous Linux

Tout d’abord, mettez à jour le système Linux avec les correctifs et les dernières applications. Pour cela, ouvrez un terminal et tapez

sudo apt update && sudo apt upgrade

Ensuite, vérifiez si Tor et Proxychains sont préinstallés ou non en tapant simplement ces commandes séparément :

$ proxychains

$ torS’ils n’ont pas été installés, tapez la commande suivante dans le terminal :

$ sudo apt install proxychains tor -yVeuillez noter que nous n’installons pas le navigateur Tor. Nous installons le service tor qui est un service qui s’exécute localement sur votre machine virtuelle ou sur votre système d’exploitation et qui est lié à un port particulier sur l’hôte local. Dans notre cas, ce sera 9050 et c’est le port par défaut du service Tor.

Pour vérifier l’état de Tor :

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Réseau de recouvrement anonyme pour TCP (multi-instance-maître)

Chargé : chargé (/lib/systemd/system/tor.service ; désactivé ; prédéfini par le fournisseur : désactivé)

Actif : inactif (mort)Pour démarrer le service tor :

$ service tor startPour arrêter le service tor :

$ service tor stopConfiguration de ProxyChains

Tout d’abord, localisez le répertoire de ProxyChains en utilisant cette commande :

┌──(root💀kali)-[~]

└─# locate proxychains

/etc/proxychains4.conf

/etc/alternatives/proxychains

/etc/alternatives/proxychains.1.gz

/usr/bin/proxychains

/usr/bin/proxychains4

/usr/lib/x86_64-linux-gnu/libproxychains.so.4

/usr/share/applications/kali-proxychains.desktop

/usr/share/doc/libproxychains4

/usr/share/doc/proxychains4Voici notre fichier de configuration.

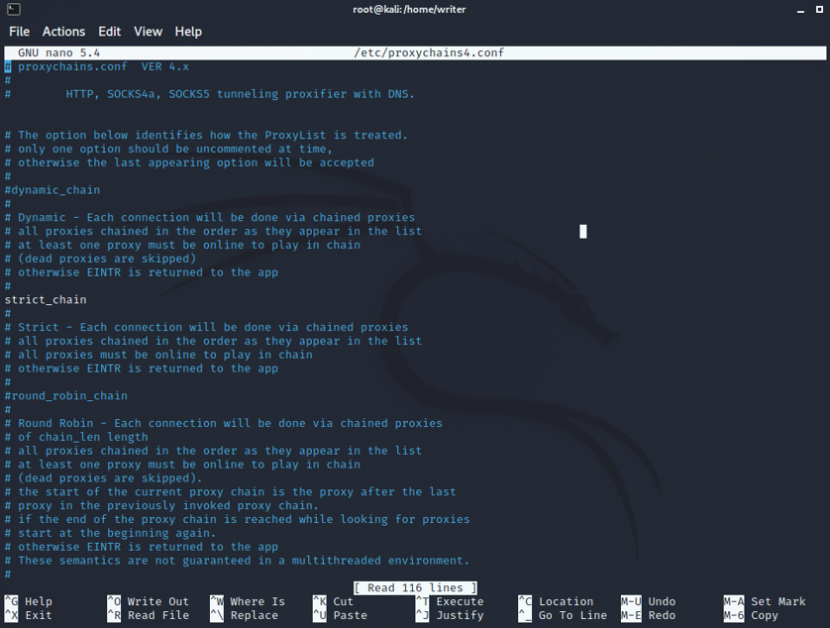

/etc/proxychains4.confD’après le résultat ci-dessus, nous pouvons remarquer que le fichier de configuration de ProxyChain est situé dans /etc/.

Nous devons faire quelques ajustements aux fichiers de configuration de ProxyChains. Ouvrez le fichier de configuration dans votre éditeur de texte préféré comme leafpad, vim, ou nano.

Ici, j’utilise l’éditeur nano.

nano /etc/proxychains.conf

Le fichier de configuration est ouvert. Vous devez maintenant commenter et mettre en commentaire certaines lignes pour configurer les chaînes de proxy.

Vous remarquerez les “#” dans la configuration, qui représentent les commentaires du langage bash. Vous pouvez faire défiler vers le bas et faire les ajustements en utilisant les touches fléchées.

#1. La chaîne dynamique doit être supprimée du commentaire de remarque. Tout ce que vous avez à faire est d’enlever un # devant dynamic_chain.

chaîne_dynamique

#

# Dynamique - Chaque connexion se fera via des proxies chaînés

# tous les proxys sont chaînés dans l'ordre où ils apparaissent dans la liste

# au moins un proxy doit être en ligne pour jouer dans la chaîne

# (les proxys morts sont ignorés)

# sinon EINTR est renvoyé à l'application

#2. Mettez le commentaire devant random_chain et strict_chain. Ajoutez simplement # devant ceux-ci.

#random_chain

#

random - Chaque connexion se fera via un proxy aléatoire # (ou une chaîne de proxy, voir chain_len) de la liste

# (ou chaîne de proxy, voir chain_len) de la liste.

# cette option est intéressante pour tester votre IDS :)#3. Max times it includes the proxy-DNS uncomment, double-check check that it is uncommented. Vous éviterez ainsi les fuites DNS qui pourraient révéler votre véritable adresse IP.

# Requêtes DNS proxy - pas de fuite de données DNS

proxy_dns

#4. Ajoutez socks5 127.0.0.1 9050 dans la liste de proxy la dernière ligne.

[ProxyList]

# ajoutez un proxy ici ...

# meanwile

# les valeurs par défaut sont "tor"

socks4 127.0.0.1 9050

socks5 127.0.0.1 9050

Ici, le proxy socks4 sera déjà donné. Vous devez ajouter le proxy socks5 comme indiqué ci-dessus. Enfin, enregistrez le fichier de configuration et quittez le terminal.

Utilisation de ProxyChains

Dans un premier temps, vous devez démarrer le service Tor afin d’utiliser ProxyChains.

┌──(root💀kali)-[/home/writer]

└─# service tor start

Une fois le service tor démarré, vous pouvez utiliser les ProxyChains pour la navigation et pour le scan et l’énumération anonymes. Vous pouvez également utiliser l’outil Nmap ou sqlmap avec ProxyChain pour scanner et rechercher des exploits de manière anonyme. C’est génial, n’est-ce pas ?

Pour utiliser ProxyChains, tapez simplement la commande ProxyChains dans un terminal, suivie du nom de l’application que vous souhaitez utiliser. Le format est le suivant :

┌──(writer㉿kali)-[~]

└─$ proxychains firefox www.flippa.comPour utiliser Nmap :

$ proxychains nmap -targetaddressPour utiliser sqlmap :

$ proxychains python sqlmap -u targetVous pouvez également tester les exploits de manière anonyme comme suit

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3Littéralement, tous les outils de reconnaissance TCP peuvent être utilisés avec ProxyChains.

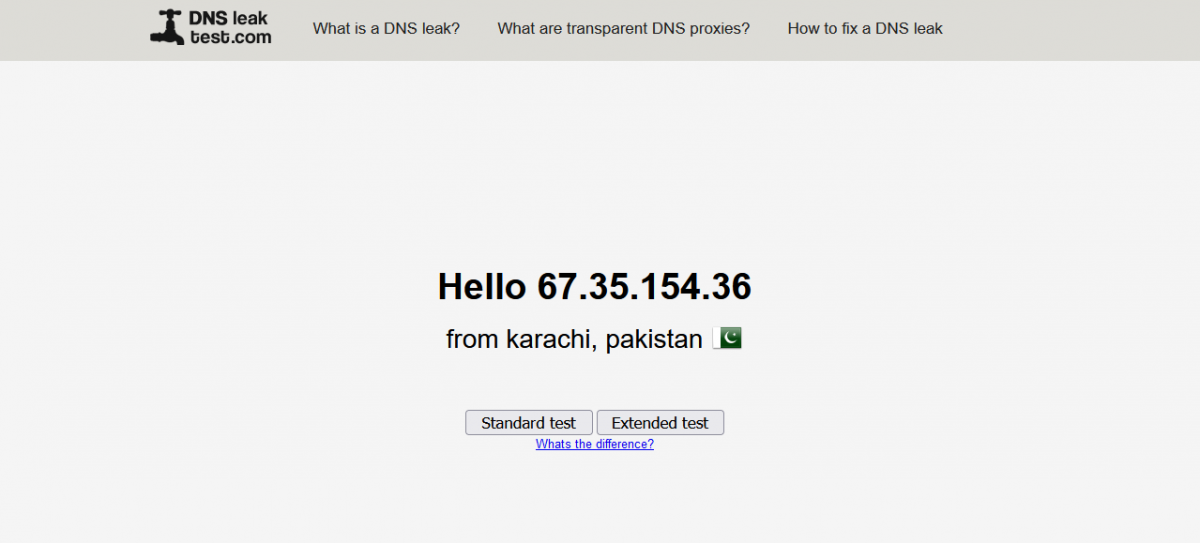

Pour confirmer que ProxyChains fonctionne correctement ou non, il suffit d’aller sur dnsleaktest.com et de vérifier votre adresse IP et les fuites DNS.

Après avoir lancé ProxyChains, vous remarquerez que Firefox a été chargé avec une langue différente. Maintenant, effectuons un test de fuite DNS en utilisant la commande :

$ proxychains firefox dnsleaktest.com

Comme vous pouvez le voir, ma localisation est passée de l’INDE au PAKISTAN, et la bonne nouvelle est que ProxyChains change continuellement mon adresse IP de manière dynamique, en s’assurant que mon anonymat est maintenu.

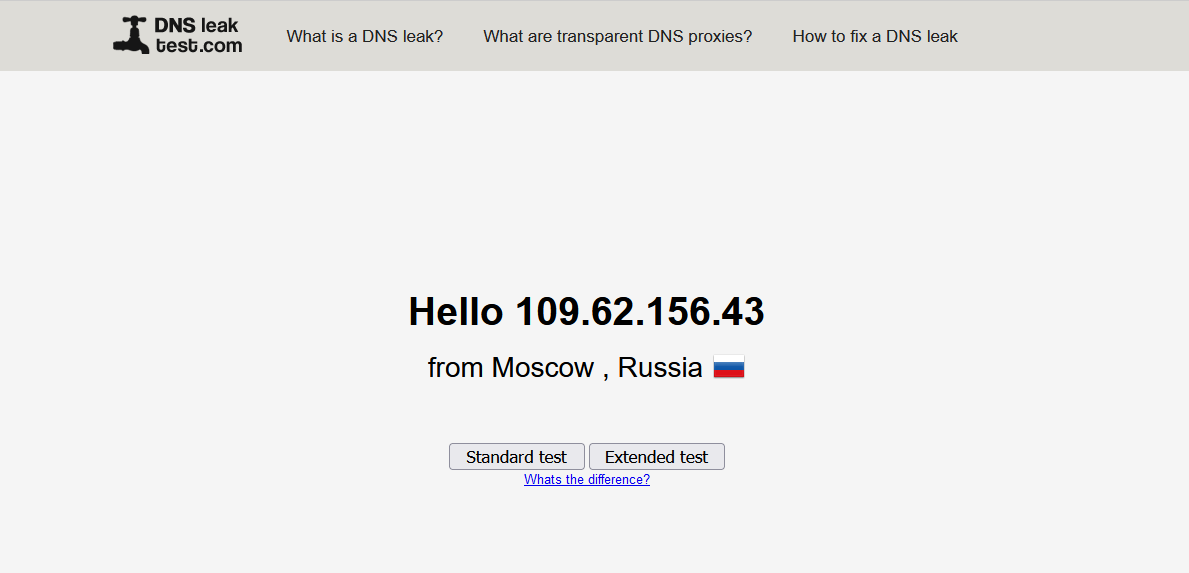

Si vous souhaitez voir un nouveau résultat, il vous suffit de fermer Firefox, de nettoyer le terminal, de redémarrer le service Tor et de relancer ProxyChains. Dans le test de fuite de DNS, vous verrez une variété de résultats, comme illustré ci-dessous.

Là encore, vous pouvez voir que ma localisation est passée du Pakistan à la Russie. C’est ainsi que fonctionnent les proxys à chaîne dynamique. Ils augmentent les chances d’anonymat lors du piratage.

Conclusion 👨💻

Nous avons appris comment rester anonyme sur Internet et protéger notre vie privée en ligne lors d’un pentest. Les ProxyChains peuvent également être utilisés avec des outils de sécurité tels que Nmap et Burpsuite, et ils sont fréquemment utilisés pour échapper à la détection des IDS, IPS et pare-feu.