L’inspection approfondie des paquets est une méthode d’analyse du trafic réseau qui va au-delà des simples informations d’en-tête et examine les données réelles envoyées et reçues.

Lasurveillance des réseaux est une tâche difficile. Il est impossible de voir le trafic réseau qui se produit à l’intérieur des câbles en cuivre ou des fibres optiques.

Il est donc difficile pour les administrateurs de réseau de se faire une idée précise de l’activité et de l’état de leur réseau. C’est pourquoi les outils de surveillance de réseau sont nécessaires pour les aider à gérer et à surveiller le réseau de manière efficace.

L’inspection approfondie des paquets est l’un des aspects de la surveillance des réseaux qui fournit des informations détaillées sur le trafic réseau.

Commençons par le commencement !

Qu’est-ce que l’inspection approfondie des paquets ?

L’inspection approfondie des paquets (IAP) est une technologie utilisée dans le domaine de la sécurité des réseaux pour inspecter et analyser des paquets de données individuels en temps réel lorsqu’ils circulent sur un réseau.

L’objectif de l’inspection approfondie des paquets est de fournir aux administrateurs de réseau une visibilité sur le trafic réseau et d’identifier et de prévenir les activités malveillantes ou non autorisées.

L’IAP opère au niveau des paquets et analyse le trafic réseau en examinant chaque paquet de données et son contenu au-delà des seules informations d’en-tête.

Il fournit des informations sur le type de données, le contenu et la destination des paquets de données. Il est généralement utilisé pour

- Sécuriser les réseaux : L’inspection des paquets peut aider à identifier et à bloquer les logiciels malveillants, les tentatives de piratage et d’autres menaces pour la sécurité.

- Améliorer les performances du réseau : En inspectant le trafic réseau, l’inspection des paquets peut aider les administrateurs à identifier et à résoudre les problèmes de congestion, de goulots d’étranglement et autres problèmes de performance.

Elle peut également être utilisée pour s’assurer que le trafic réseau est conforme aux exigences réglementaires telles que les lois sur la confidentialité des données.

Comment fonctionne l’IAP ?

L’IAP est généralement mis en œuvre sous la forme d’un dispositif qui se trouve sur le chemin du réseau et inspecte chaque paquet de données en temps réel. Le processus comprend généralement les étapes suivantes.

#1. Capture des données

Le dispositif d’IAP ou le composant logiciel capture chaque paquet de données dans le réseau pendant qu’il est transmis de la source à la destination.

#2. Décodage des données

Le paquet de données est décodé et son contenu est analysé, y compris l’en-tête et les données utiles.

#3. Classification du trafic

Le système DPI classe le paquet de données dans une ou plusieurs catégories de trafic prédéfinies, telles que le courrier électronique, le trafic web ou le trafic peer-to-peer.

#4. Analyse du contenu

Le contenu du paquet de données, y compris les données utiles, est analysé pour identifier des modèles, des mots-clés ou d’autres indicateurs qui pourraient suggérer la présence d’activités malveillantes.

#5. Détection des menaces

Le système DPI utilise ces informations pour identifier et détecter les menaces potentielles pour la sécurité, telles que les logiciels malveillants, les tentatives de piratage ou les accès non autorisés.

#6. Application de la politique

En fonction des règles et des politiques définies par l’administrateur du réseau, le système DPI transmet ou bloque le paquet de données. Il peut également prendre d’autres mesures, telles que l’enregistrement de l’événement, la génération d’une alerte ou la redirection du trafic vers un réseau de quarantaine en vue d’une analyse plus approfondie.

La vitesse et la précision de l’inspection des paquets dépendent des capacités du dispositif DPI et du volume de trafic du réseau. Dans les réseaux à haut débit, on utilise généralement des dispositifs matériels spécialisés d’IAP pour garantir que les paquets de données peuvent être analysés en temps réel.

Techniques d’IAP

Voici quelques-unes des techniques d’IAP couramment utilisées :

#1. Analyse basée sur la signature

Cette méthode compare les paquets de données à une base de données de menaces de sécurité connues, telles que les signatures de logiciels malveillants ou les schémas d’attaque. Ce type d’analyse est utile pour détecter des menaces bien connues ou déjà identifiées.

#2. Analyse comportementale

L’analyse comportementale est une technique utilisée dans le cadre de l’IAP qui consiste à analyser le trafic réseau afin d’identifier les activités inhabituelles ou suspectes. Il peut s’agir d’analyser la source et la destination des paquets de données, la fréquence et le volume des transferts de données, ainsi que d’autres paramètres, afin d’identifier les anomalies et les menaces potentielles pour la sécurité.

#3. Analyse du protocole

Cette technique consiste à analyser la structure et le format des paquets de données afin d’identifier le type de protocole réseau utilisé et de déterminer si le paquet de données respecte les règles du protocole.

#4. Analyse de la charge utile

Cette méthode consiste à examiner les données utiles contenues dans les paquets de données afin de trouver des informations sensibles, telles que des numéros de carte de crédit, des numéros de sécurité sociale ou d’autres détails privés.

#5. Analyse des mots-clés

Cette méthode consiste à rechercher des mots ou des phrases spécifiques dans les paquets de données afin de trouver des informations sensibles ou nuisibles.

#6. Filtrage du contenu

Cette technique consiste à bloquer ou à filtrer le trafic réseau en fonction du type ou du contenu des paquets de données. Par exemple, le filtrage de contenu peut bloquer les pièces jointes aux courriels ou l’accès à des sites web au contenu malveillant ou inapproprié.

Ces techniques sont souvent utilisées en combinaison pour fournir une analyse complète et précise du trafic réseau et pour identifier et prévenir les activités malveillantes ou non autorisées.

Les défis de l’IAP

L’inspection approfondie des paquets est un outil puissant pour la sécurité des réseaux et la gestion du trafic, mais elle pose également certains problèmes et limites. En voici quelques-uns :

Performance

L’inspection approfondie des paquets peut consommer une quantité importante de puissance de traitement et de bande passante, ce qui peut avoir un impact sur les performances du réseau et ralentir les transferts de données.

Respect de la vie privée

L’IAP peut également poser des problèmes de protection de la vie privée, car elle implique l’analyse et le stockage potentiel du contenu des paquets de données, y compris des informations sensibles ou personnelles.

Faux positifs

Les systèmes d’IAP peuvent générer des faux positifs, c’est-à-dire qu’une activité normale du réseau est identifiée à tort comme une menace pour la sécurité.

Faux négatifs

Ils peuvent également passer à côté de menaces de sécurité réelles, soit parce que le système DPI n’est pas configuré correctement, soit parce que la menace ne figure pas dans la base de données des menaces de sécurité connues.

La complexité

Les systèmes d’IAP peuvent être complexes et difficiles à configurer, et leur mise en place et leur gestion efficaces nécessitent des connaissances et des compétences spécialisées.

Évasion

Les menaces avancées telles que les logiciels malveillants et les pirates informatiques peuvent tenter d’échapper à ces systèmes en utilisant des paquets de données cryptés ou fragmentés, ou en recourant à d’autres méthodes pour dissimuler leurs activités à la détection.

Coût

Les systèmes DPI peuvent être coûteux à l’achat et à l’entretien, en particulier pour les réseaux de grande taille ou à haut débit.

Cas d’utilisation

L’IAP a de nombreux cas d’utilisation, dont voici quelques exemples :

- Sécurité du réseau

- Gestion du trafic

- Qualité de service (QOS) pour donner la priorité au trafic réseau

- Contrôle des applications

- Optimisation du réseau pour acheminer le trafic vers des chemins plus efficaces.

Ces cas d’utilisation démontrent la polyvalence et l’importance de l’IAP dans les réseaux modernes, ainsi que son rôle dans la sécurité du réseau, la gestion du trafic et la conformité aux normes industrielles.

Il existe un certain nombre d’outils d’IAP sur le marché, chacun ayant ses propres caractéristiques et capacités. Nous avons dressé ici une liste des meilleurs outils d’inspection approfondie des paquets pour vous aider à analyser efficacement le réseau.

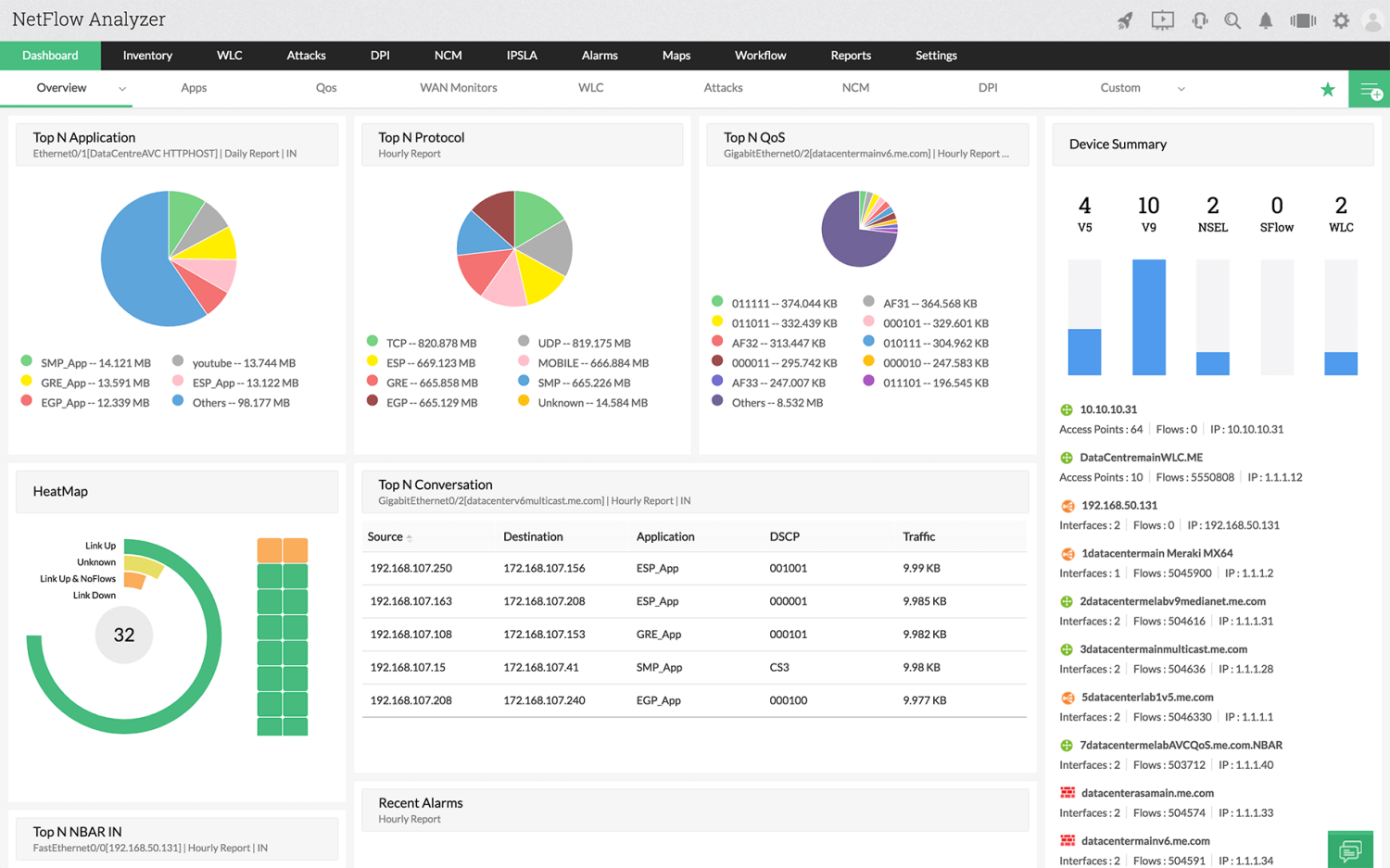

ManageEngine

ManageEngine NetFlow Analyzer est un outil d’analyse du trafic réseau qui offre aux organisations des capacités d’inspection des paquets. Cet outil utilise les protocoles NetFlow, sFlow, J-Flow et IPFIX pour collecter et analyser les données du trafic réseau.

Cet outil offre aux entreprises une visibilité en temps réel du trafic réseau et leur permet de surveiller, d’analyser et de gérer l’activité du réseau.

Les produits de ManageEngine sont conçus pour aider les entreprises à simplifier et à rationaliser leurs processus de gestion informatique. Ils offrent une vue unifiée de l’infrastructure informatique qui permet aux organisations d’identifier et de résoudre rapidement les problèmes, d’optimiser les performances et de garantir la sécurité de leurs systèmes informatiques.

Paessler

Paessler PRTG est un outil complet de surveillance du réseau qui offre une visibilité en temps réel sur l’état et les performances des infrastructures informatiques.

Il comprend diverses fonctionnalités telles que la surveillance de divers appareils réseau, de l’utilisation de la bande passante, des services cloud, des environnements virtuels, des applications et bien plus encore.

PRTG utilise le reniflage de paquets pour effectuer une analyse approfondie des paquets et produire des rapports. Il prend également en charge diverses options de notification, de reporting et d’alerte afin de tenir les administrateurs informés de l’état du réseau et des problèmes potentiels.

Wireshark

Wireshark est un logiciel open-source d’analyse de protocole réseau utilisé pour surveiller, dépanner et analyser le trafic réseau. Il fournit une vue détaillée des paquets réseau, y compris leurs en-têtes et leurs charges utiles, ce qui permet aux utilisateurs de voir ce qui se passe sur leur réseau.

Wireshark utilise une interface graphique qui facilite la navigation et le filtrage des paquets capturés, ce qui le rend accessible aux utilisateurs de différents niveaux de compétences techniques. Il prend également en charge un large éventail de protocoles et a la capacité de décoder et d’inspecter de nombreux types de données.

SolarWinds

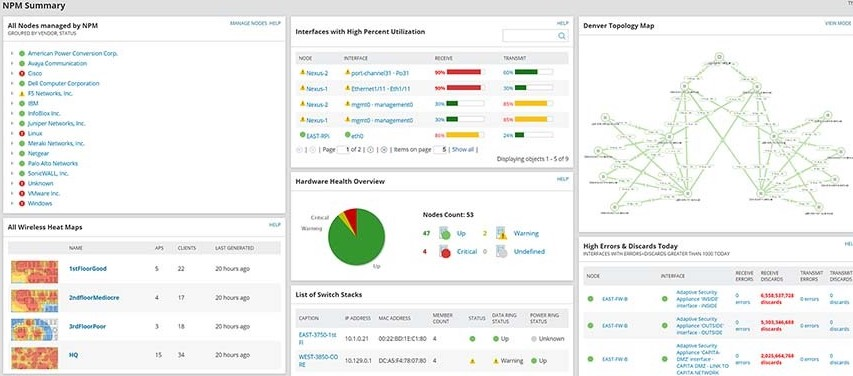

SolarWinds Network Performance Monitor (NPM) offre des capacités d’inspection et d’analyse approfondies des paquets pour la surveillance et le dépannage des performances du réseau.

NPM utilise des algorithmes et des protocoles avancés pour capturer, décoder et analyser les paquets réseau en temps réel, fournissant ainsi des informations sur les modèles de trafic réseau, l’utilisation de la bande passante et les performances des applications.

NPM est une solution complète pour les administrateurs de réseau et les professionnels de l’informatique qui souhaitent mieux comprendre le comportement et les performances de leur réseau.

nDPI

NTop fournit aux administrateurs réseau des outils pour surveiller le trafic et les performances du réseau, y compris la capture de paquets, l’enregistrement du trafic, les sondes réseau, l’analyse du trafic et l’inspection des paquets. Les capacités DPI de NTop sont alimentées par nDPI, une bibliothèque open-source et extensible.

nDPI supporte la détection de plus de 500 protocoles et services différents, et son architecture est conçue pour être facilement extensible, permettant aux utilisateurs d’ajouter le support de nouveaux protocoles et services.

Cependant, nDPI n’est qu’une bibliothèque et doit être utilisée conjointement avec d’autres applications telles que nTopng et nProbe Cento pour créer des règles et prendre des mesures sur le trafic réseau.

Netify

NetifyDPI est une technologie d’inspection des paquets conçue pour la sécurité et l’optimisation des réseaux. L’outil est open source et peut être déployé sur différents appareils, des petits systèmes embarqués aux grandes infrastructures de réseaux dorsaux.

Il inspecte les paquets réseau au niveau de la couche d’application afin de fournir une visibilité sur le trafic réseau et les modèles d’utilisation. Cela aide les organisations à identifier les menaces à la sécurité, à surveiller les performances du réseau et à mettre en œuvre des politiques de réseau.

Note de l’auteur

Lors de la sélection d’un outil DPI, les entreprises doivent prendre en compte des facteurs tels que leurs besoins spécifiques, la taille et la complexité de leur réseau, ainsi que leur budget, afin de s’assurer qu’elles choisissent l’outil le mieux adapté à leurs besoins.

Vous pourriez également être intéressé par les meilleurs outils d’analyse NetFlow pour votre réseau.