Face à l’évolution rapide des cyberattaques et des normes de conformité, vous devez faire tout ce qui est en votre pouvoir pour protéger votre organisation. Heureusement, le meilleur outil SIEM peut vous aider à atténuer les attaques, voire à en réduire l’impact.

C’est pourquoi de nombreuses organisations mettent aujourd’hui en œuvre des outils SIEM pour sécuriser leurs systèmes, applications et infrastructures dans le nuage ou sur site.

Mais pourquoi SIEM ?

Le fait est que la sécurité des réseaux s’est développée et que les organisations utilisent de nombreux services tels que des pare-feu, des services en nuage, des serveurs d’applications web, etc. Avec plus de points d’extrémité et de systèmes utilisés, la surface d’attaque augmente. Et il devient difficile de surveiller efficacement chaque appareil, chaque service et chaque couche du système.

C’est là que les outils SIEM entrent en jeu pour fournir des événements de journal basés sur le contexte et une remédiation automatisée des menaces.

Pour finir, examinons quelques-uns des meilleurs outils SIEM existants.

Fusion SIEM

Fusion SIEM d’Exabeam offre une combinaison unique de SIEM et d’Extended Detection & Response (XDR) dans une solution moderne pour SecOps. Il s’agit d’une solution cloud qui vous permet de tirer parti d’une investigation, d’une détection et d’une réponse aux menaces de classe mondiale.

L’utilisation d’une analyse comportementale de pointe a permis d’améliorer la détection des menaces. Vous pouvez également obtenir des résultats productifs grâce à des plans de cas d’utilisation prescriptifs et axés sur les menaces. En conséquence, votre efficacité au travail augmente et les temps de réponse diminuent grâce à l’automatisation.

Fusion SIEM offre un stockage des logs basé sur le cloud, des rapports de conformité détaillés et une recherche guidée et rapide afin que vous puissiez répondre aux exigences d’audit et de conformité réglementaire, y compris GDPR, HIPAA, PCI, NERC, NYDFS, ou NIST en toute simplicité.

Avec un générateur de rapports complet, Fusion SIEM vous aide à réduire les coûts opérationnels et à gagner du temps sur la corrélation des données et leur création manuelle. La recherche rapide et guidée stimule la productivité tout en garantissant que tous les analystes peuvent accéder aux données quand ils le souhaitent, quel que soit leur niveau.

Vous pouvez rechercher, collecter et améliorer les données depuis n’importe où, depuis le cloud jusqu’aux points d’extrémité. Vous éliminez ainsi les angles morts et obtenez une analyse complète de l’environnement.

Pour vous aider à créer un SOC efficace et à lutter contre la cybersécurité, Fusion SIEM vous permet d’exploiter des packages TDIR prescriptifs et centrés sur les menaces, offrant un contenu pré-packagé et des flux de travail reproductibles tout au long du cycle de vie du TDIR.

L’outil offre une sécurité contre différents types de menaces et de cas d’utilisation. En outre, ils incluent le contenu essentiel pour exploiter un cas d’utilisation spécifique tel que les sources de données, les modèles et règles de détection, les playbooks automatisés, les listes de contrôle de réponse et d’investigation, et les analyseurs syntaxiques.

Graylog

Graylog est l’un des outils centralisés de collecte et d’analyse de journaux les plus rapides pour votre pile d’applications, vos opérations informatiques et vos opérations de sécurité.

Conçue pour surmonter les difficultés liées à la gestion des informations et des événements de sécurité (SIEM), la plateforme de cybersécurité évolutive et flexible de Graylog facilite et accélère le travail des analystes de la sécurité.

Avec ses fonctionnalités de SIEM, de détection des anomalies et d’analyse du comportement des entités utilisatrices (UEBA), Graylog offre aux équipes de sécurité une confiance, une productivité et une expertise encore plus grandes pour atténuer les risques causés par les menaces internes, les attaques basées sur les informations d’identification et d’autres cybermenaces.

Découvrez des données à l’infini et explorez au-delà des descentes en profondeur en utilisant la puissance de la recherche intégrée, des tableaux de bord, des rapports et des flux de travail.

Cela vous aide à révéler et à développer plus de données en allant de l’avant et en approfondissant les informations pour trouver des réponses précises. Corrélez la visualisation des données à travers différentes sources et organisez-les dans un écran unifié pour faciliter les choses.

Visualisez la disponibilité des menaces et soyez alerté immédiatement pour connaître l’origine de la menace, son cheminement, ses impacts et la manière dont vous pouvez y remédier.

En outre, visualisez les vulnérabilités en affichant les tendances et les mesures en un seul endroit à l’aide de tableaux de bord. Vous pouvez également utiliser des valeurs rapides, des graphiques et des statistiques de terrain à partir des résultats de recherche et trouver des menaces dans les journaux de pare-feu, les systèmes d’exploitation des terminaux, les applications, les requêtes DNS et les équipements de réseau afin de renforcer votre position en matière de sécurité.

Tracez le chemin de l’incident pour trouver les fichiers, les données et les systèmes auxquels vous avez accédé et mettez les données en corrélation avec les systèmes RH, les renseignements sur les menaces, Active Directory, les solutions de sécurité physique, la géolocalisation, etc.

Utilisez le générateur de rapports intuitif basé sur l’interface graphique pour récupérer toutes les données dont vous avez besoin et restez en conformité avec les politiques de sécurité en utilisant des examens périodiques.

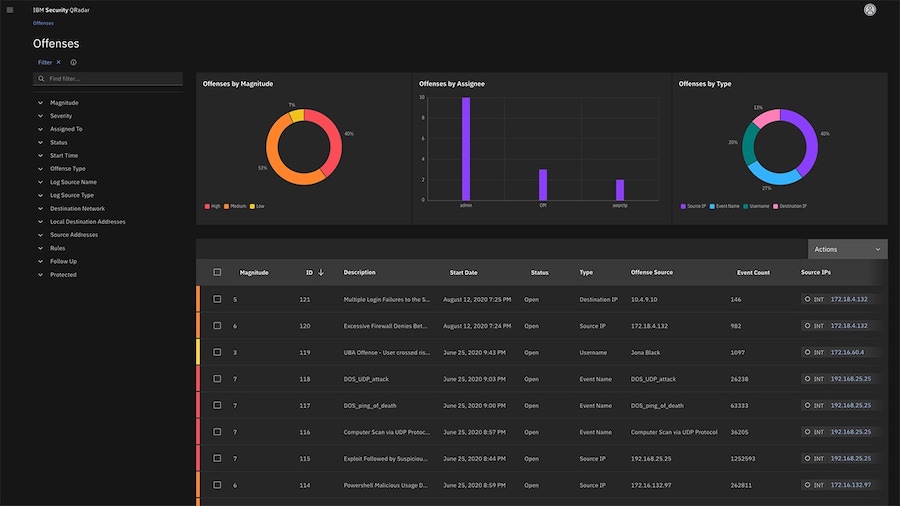

IBM QRadar

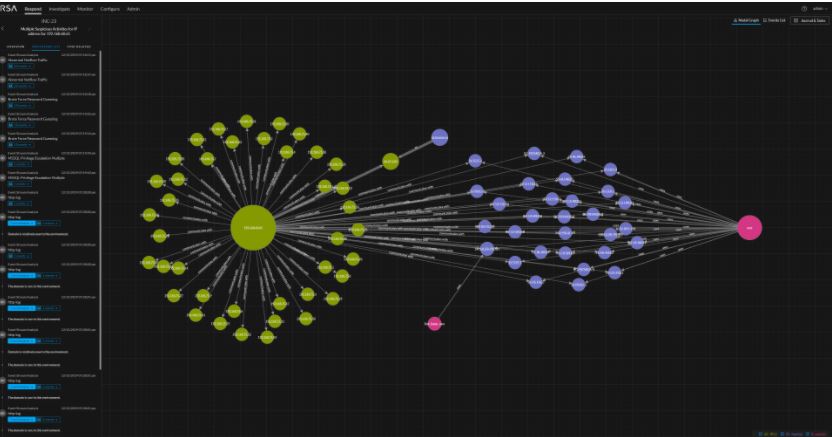

Effectuez des analyses de sécurité intelligentes pour obtenir des informations exploitables sur les menaces critiques avec l’aide d’IBM QRadar SIEM. Il aide vos équipes de sécurité à détecter les menaces avec précision et à les classer par ordre de priorité au sein de votre entreprise.

Réduisez l’impact des incidents en réagissant rapidement aux menaces grâce à des informations sur les journaux, les événements et les flux de données. Vous pouvez également consolider les données de flux réseau et les événements de journaux provenant de nombreux appareils, applications et points d’extrémité de votre réseau.

QRadar peut corréler différentes données et regrouper les événements connexes en une seule alerte pour une analyse et une prévention rapides des incidents. Il peut également générer des alertes en fonction de la priorité et de la progression de l’attaque dans la chaîne d’exécution. Cette solution est disponible dans le nuage (environnements IaaS et SaaS) et sur site.

Visualisez tous les événements concernant une menace spécifique dans un endroit unifié et éliminez les tracas d’un suivi manuel. QRadar permet également aux analystes de se concentrer sur l’investigation et la réponse aux menaces. Il est également équipé d’outils d’analyse prêts à l’emploi qui peuvent automatiquement analyser les flux et les journaux du réseau pour détecter les menaces.

QRadar vous permet de vous conformer aux réglementations externes et aux politiques internes en proposant des modèles et des rapports prédéfinis que vous pouvez personnaliser et générer en quelques minutes.

Il prend en charge STIX/TAXII et offre des bases de données hautement évolutives, autogérées et autorégulées avec une architecture flexible facile à déployer. De plus, QRadar s’intègre parfaitement à 450 solutions.

LogRhythm

Créez votre sécurité organisationnelle avec une base solide en utilisant la plateforme NextGen SIEM de LogRhythm. Racontez votre histoire autour des données de l’hôte et de l’utilisateur de manière cohérente pour obtenir facilement des informations pertinentes sur la sécurité et prévenir les incidents plus rapidement.

Découvrez la véritable puissance du SOC en utilisant cette solution optimisée pour la vitesse afin que vous puissiez identifier les menaces plus rapidement, collaborer sur les tâches d’investigation, automatiser les processus et prévenir les menaces immédiatement. En outre, bénéficiez d’une plus grande visibilité sur l’ensemble de l’environnement, du cloud aux points d’extrémité, afin d’éliminer les angles morts.

Cet outil vous permet de consacrer du temps à des tâches importantes plutôt qu’à la maintenance, à l’alimentation et à l’entretien de votre solution SIEM. Il vous aide également à automatiser les tâches répétitives à forte intensité de main-d’œuvre pour permettre à votre équipe de se concentrer sur les domaines importants. LogRhythm offre de hautes performances avec des coûts d’exploitation réduits pour répondre à l’augmentation rapide de l’échelle et de la complexité de l’environnement.

La plateforme SIEM NextGen est construite avec la pile LogRhythm XDR qui offre des fonctionnalités complètes. Sa conception modulaire permet d’ajouter des composants plus sécurisés et plus sophistiqués. Elle offre également des fonctions supérieures de surveillance des menaces, de recherche, d’investigation et de réponse rapide aux incidents, pour un faible coût d’acquisition.

Cet outil facile à utiliser offre des résultats précis et immédiats grâce à la recherche structurée et non structurée, à la corrélation continue avec le moteur d’IA, à l’enrichissement et à la normalisation des données, à un tableau de bord personnalisable et à des visualisations.

Pour en savoir plus, regardez une vidéo de démonstration inspirée de la vie réelle dans laquelle un analyste de sécurité utilise la plateforme NextGen SIEM et détecte une cyberattaque mortelle sur une usine de traitement des eaux.

SolarWinds

Améliorez la sécurité et démontrez votre conformité à l’aide d’une solution de gestion de la sécurité prête à l’emploi, abordable et légère – Security Event Manager de SolarWinds. Il offre une excellente surveillance en fonctionnant 24 heures sur 24 et 7 jours sur 7 pour détecter les activités suspectes et y répondre en temps réel.

Il est doté d’une interface utilisateur intuitive, d’un contenu prêt à l’emploi et d’un déploiement virtuel pour vous aider à obtenir des informations précieuses à partir de vos journaux en un minimum de temps et d’expertise.

Vous pouvez également réduire le temps de préparation et de démonstration de la conformité à l’aide d’outils et de rapports éprouvés pour les organismes de réglementation tels que PCI DSS, HIPAA et SOX.

Ils ont fait dépendre leur licence du nombre de sources émettrices de logs plutôt que des volumes de logs. Par conséquent, vous n’avez pas besoin de vous occuper de la sélection des journaux pour minimiser les coûts. Security Event Manager comprend des connecteurs prédéfinis par centaines pour collecter les journaux de différentes sources et analyser les données.

Ensuite, vous pouvez facilement les mettre dans un format lisible et créer une salle commune pour votre équipe afin d’enquêter sur les menaces, de stocker les journaux et de se préparer aux audits en toute simplicité.

Il offre des fonctionnalités utiles telles que des filtres impressionnants, des visualisations et des recherches textuelles réactives et simples pour les événements historiques et en direct. Vous pouvez également enregistrer, planifier et charger des recherches courantes à l’aide de la fonction de recherche programmée.

Son prix commence à partir de 2 613 $ avec des options telles que les licences perpétuelles et les abonnements.

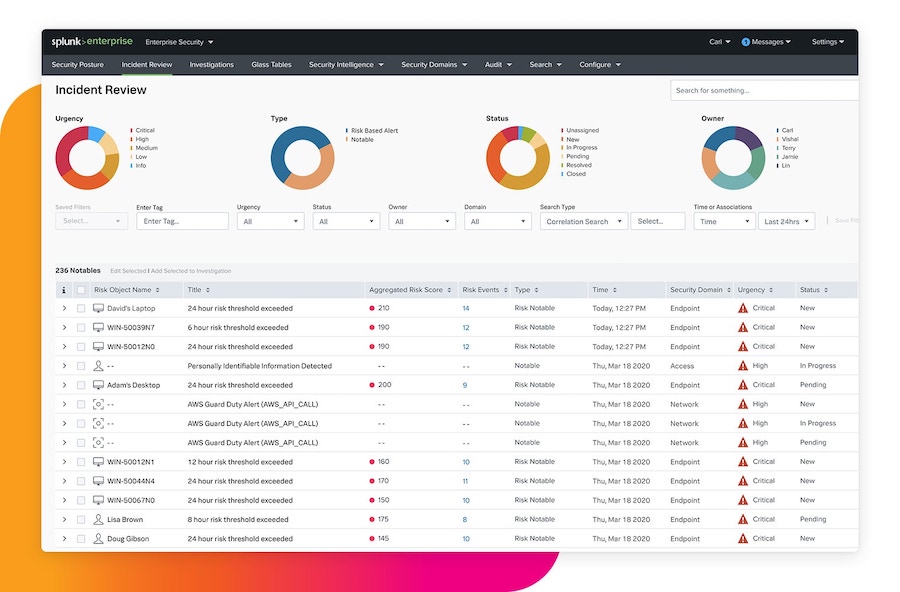

Splunk

Outil SIEM basé sur le cloud et axé sur l’analyse, Splunk vous permet de détecter, d’enquêter, de surveiller et de répondre aux cybermenaces. Il vous permet d’injecter des données provenant de déploiements sur site et multi-cloud afin d’obtenir une visibilité totale sur vos environnements et de détecter rapidement les menaces.

La corrélation des activités de différents environnements dans sa vue claire et unifiée permet de découvrir des menaces inconnues et des anomalies que vous n’auriez pas pu détecter avec des outils traditionnels. Le SIEM en nuage offre également des résultats immédiats qui vous permettent de vous concentrer sur les tâches prioritaires sans perdre de temps à gérer du matériel compliqué.

Gérez la sécurité à l’aide d’alertes, de scores de risque, de visualisations et de tableaux de bord personnalisables. En outre, ses alertes sont basées sur les risques et vous pouvez les attribuer aux systèmes et aux utilisateurs, les faire correspondre aux cadres de cybersécurité, déclencher des alertes en cas de dépassement des seuils, etc. à partir de l’interface. En conséquence, vous pouvez bénéficier d’un plus grand nombre de vrais positifs et de files d’attente d’alertes plus courtes.

Splunk utilise l’apprentissage automatique pour détecter les menaces avancées et automatise les tâches pour une résolution plus rapide. Vous pouvez également surveiller la disponibilité et le temps de fonctionnement des services cloud tels qu’AWS, GCP et Azure à des fins de conformité et de sécurité. Il peut s’intégrer à 1000 solutions disponibles GRATUITEMENT sur Splunkbase.

Elastic Security

Obtenez un système de protection unifié – Elastic Security – construit au-dessus d’Elastic Stack. Cet outil open-source et GRATUIT permet aux analystes de détecter, d’atténuer et de répondre immédiatement aux menaces. En plus de fournir un SIEM, il offre également une sécurité des points d’extrémité, une surveillance du cloud, une chasse aux menaces, et bien plus encore.

Elastic Security automatise la détection des menaces tout en minimisant le MTTD grâce à son puissant moteur de détection SIEM. Apprenez à détecter les menaces de sécurité dans votre environnement, à réaliser des économies et à bénéficier d’un meilleur retour sur investissement.

Recherchez, analysez et visualisez facilement les données provenant du cloud, des terminaux, des utilisateurs, du réseau, etc. en quelques secondes. Vous pouvez également rechercher des années de données et collecter des données d’hôte à l’aide d’osquery. L’outil est assorti d’une licence flexible qui vous permet d’exploiter les données dans l’ensemble de l’écosystème, quels que soient leur volume, leur âge ou leur variété.

Évitez les dommages dans votre environnement en utilisant la prévention des ransomwares et des logiciels malveillants à l’échelle de l’environnement. Mettez rapidement en œuvre des analyses et tirez parti de la communauté mondiale pour la sécurité à travers MITRE ATT & CK. Vous pouvez également détecter des menaces en ligne complexes à l’aide de la corrélation inter-index, des techniques et des tâches de ML.

Elastic Security vous permet de trouver la chronologie, l’étendue et l’origine d’une attaque et de les rencontrer avec la gestion de cas intégrée, l’interface utilisateur intuitive et l’automatisation par des tiers.

De plus, créez des visualisations de flux de travail et des KPI avec Kibana Lens. Vous pouvez également examiner les informations de sécurité et consulter des sources non traditionnelles telles que les analyses commerciales, l’APM, etc. pour obtenir de meilleures informations tout en simplifiant la création de rapports.

Créez des tableaux de bord à l’aide de champs à glisser-déposer et de suggestions intelligentes pour la visualisation. En outre, Elastic Security n’implique pas de système de licence rigide ; vous payez pour les ressources que vous utilisez, quel que soit votre volume de données, le nombre de points d’extrémité ou le cas d’utilisation. L’entreprise propose également un essai GRATUIT de 14 jours sans demander votre carte de crédit.

InsightsIDR

Rapid7 propose InsightsIDR, une solution de sécurité permettant de détecter les incidents, d’y répondre, d’assurer la visibilité des points d’accès et de surveiller l’authentification. Elle peut identifier les accès non autorisés provenant de menaces internes et externes et montre les activités suspectes pour simplifier le processus à partir d’un plus grand nombre de flux de données.

Leur SIEM adaptable, agile et personnalisé est créé dans le nuage pour offrir un déploiement rapide et une évolutivité au fur et à mesure de la croissance de votre organisation. Vous pouvez également découvrir les menaces immédiatement et résoudre les problèmes à l’aide d’analyses avancées, de détections uniques et de l’apprentissage automatique, le tout dans une interface unique.

Tirez parti de leur réseau intelligent, de leurs experts SOC et de leurs recherches pour trouver la meilleure solution pour les besoins de votre entreprise. En outre, Rapid7 propose une analyse du comportement des utilisateurs et des attaquants, y compris la visibilité et la détection des terminaux, l’analyse du trafic, une chronologie visuelle pour l’investigation des menaces, une technologie de déception, une gestion centralisée des journaux, l’automatisation et la surveillance de l’intégrité des fichiers (FIM).

InsightIDR offre une approche unifiée et pilotée par des experts en matière de SIEM. Il fournit des résultats en quelques jours au lieu de quelques mois, ce qui vous permet de gagner en efficacité en mettant en évidence les domaines importants.

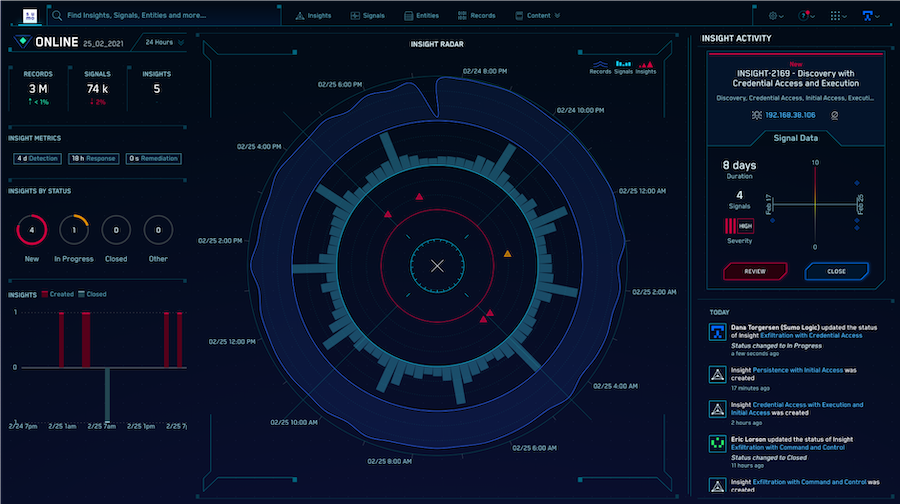

Cloud SIEM Enterprise

Cloud SIEM Enterprise de Sumo Logic fournit une analyse de sécurité approfondie avec une visibilité améliorée pour surveiller vos infrastructures sur site, multicloud ou hybrides de manière transparente afin de comprendre le contexte et l’impact d’une cyberattaque.

L’outil est utile pour un large éventail de cas d’utilisation, tels que la conformité. Il combine l’automatisation et l’analyse pour effectuer une analyse de sécurité précise et trier les alertes automatiquement. Vous gagnez ainsi en efficacité et les analystes peuvent se concentrer sur des fonctions de sécurité à forte valeur ajoutée.

Cloud SIEM Enterprise offre aux entreprises un SIEM moderne basé sur SaaS pour protéger leurs systèmes en nuage, apporter des innovations au SOC et répondre à l’évolution rapide de la surface des cyberattaques. De plus, il est déployé via la plateforme cloud-native, sécurisée et multi-tenant de Sumo Logic.

Vous bénéficiez d’une évolutivité élastique pour prendre en charge toutes vos sources de données afin de les agréger et de les analyser, offrant une évolutivité même pendant les périodes de pointe. Elle offre une liberté et une flexibilité accrues, ce qui vous permet d’apporter vos données où qu’elles se trouvent, sans crainte d’un verrouillage par le fournisseur.

L’outil peut automatiser les tâches d’analyse de base et enrichir les informations avec d’autres données extraites des informations sur les utilisateurs, du trafic réseau et des flux de menaces de tierces parties. De plus, il offre un contexte clair qui permet d’enquêter rapidement sur les incidents et d’y remédier plus vite.

Il peut également analyser, créer et cartographier un enregistrement normalisé, ce qui permet aux analystes d’accéder plus facilement aux investigations et aux recherches en texte intégral.

Cloud SIEM Enterprise représente les informations de manière intelligente, hiérarchisée et corrélée afin d’augmenter considérablement la validation et de vous permettre de prendre des décisions rapides en matière de réponse. Il peut s’intégrer facilement à de multiples solutions telles que Okta, Office 365, AWS GuardDuty, Carbon Black, et bien d’autres encore, en utilisant des clés API.

NetWitness

L’outil SIEM de classe mondiale de NetWitness offre une gestion, une analyse et une rétention des logs très performantes sous une forme cloud simple. Il élimine les exigences traditionnelles en matière d’administration et de déploiement à l’aide d’un modèle de licence simple.

Par conséquent, vous pouvez acquérir un SIEM de haute qualité facilement et rapidement sans sacrifier la puissance ou les capacités. Démarrez plus rapidement avec une configuration minimale et tirez parti des derniers logiciels et systèmes d’application.

L’outil prend en charge des centaines de sources d’événements avec des rapports rapides, une fonction de recherche et une détection robuste des menaces. Il vous évite d’investir de l’argent dans des activités administratives plutôt que dans la sécurité et la conformité afin de mieux protéger votre organisation.

NetWitness Logs enrichit, indexe et analyse les journaux au moment de la capture afin de créer des métadonnées par session et d’accélérer considérablement l’analyse et l’alerte.

Obtenez des cas d’utilisation conformes et des rapports préconstruits, adhérant à HIPAA, PCI, SOX, SSAE, NISPOM, NERC CIP, ISO 27002, GPG13, FISMA, FFIEC, FERPA, Bill 198, et Basel II. NetWitness Cloud SIEM peut ingérer des logs à partir de 350 sources, ainsi que la surveillance des logs pour Azure, AWS et les applications SaaS telles que Salesforce et Office 365.

AlienVault OSSIM

AlienVault OSSIM, l’un des outils SIEM open-source les plus utilisés, est excellent pour les utilisateurs qui l’installent eux-mêmes. Ce logiciel de gestion des événements et d’information sur la sécurité fournit un SIEM riche en fonctionnalités avec corrélation, normalisation et collecte d’événements.

AlienVault OSSIM peut répondre à de nombreuses difficultés rencontrées par les professionnels de la sécurité, telles que la détection des intrusions, l’évaluation des vulnérabilités, la découverte des actifs, la corrélation des événements et la surveillance comportementale. Il utilise AlienVault Open Threat Exchange et vous permet de recevoir des données en temps réel sur les hôtes malveillants.

Vous bénéficiez d’informations continues sur les menaces et de contrôles de sécurité unifiés. En outre, vous pouvez déployer cette plateforme unique pour la détection des menaces, la réponse et la gestion de la conformité sur site et dans le nuage. Elle offre également une gestion des journaux pour les enquêtes médico-légales et une conformité continue.

Grâce à des alarmes en temps réel et hiérarchisées, vous obtenez un minimum de faux positifs. Ils vous offrent également des mises à jour régulières pour rester au courant des nouvelles menaces et des rapports prédéfinis pour HIPAA, NIST CSF, PCI DSS, et plus encore.

Je vais maintenant vous expliquer ce qu’est le SIEM, son importance et comment il peut contribuer à sécuriser votre organisation.

Qu’est-ce que le SIEM ?

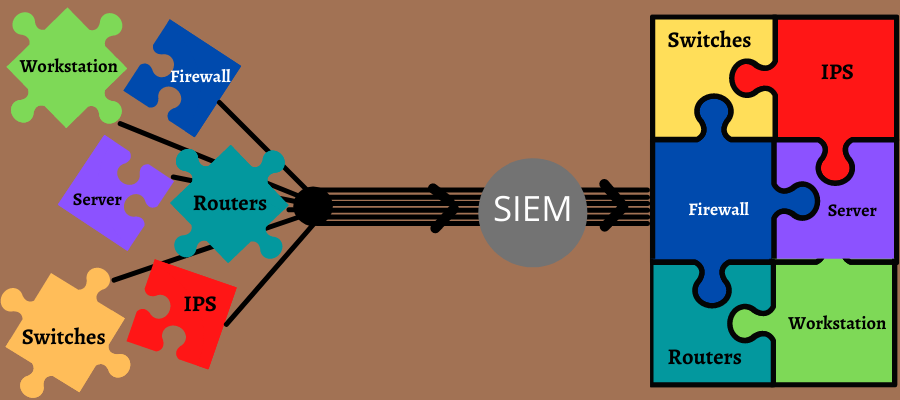

La gestion des informations et des événements de sécurité (SIEM) est un terme de cybersécurité dans lequel les services et produits logiciels combinent deux systèmes – la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM).

SIEM = SIM SEM

Les outils SIEM s’appuient sur le concept de SIEM pour fournir une analyse de sécurité en temps réel à l’aide des alertes générées par le matériel et les applications du réseau. Ils collectent les événements de sécurité et les données de journalisation provenant de sources multiples, y compris les applications et les logiciels de sécurité, les dispositifs de réseau et les points d’extrémité tels que les PC et les serveurs.

Ces outils peuvent ainsi offrir une vue à 360 degrés de tous ces systèmes, ce qui permet de repérer plus facilement les incidents de sécurité et d’y remédier immédiatement. Les outils SIEM facilitent la réponse aux incidents, la surveillance des menaces, la corrélation des événements, la collecte et l’élaboration de rapports, ainsi que l’analyse des données.

Ils vous alertent également dès qu’une menace de sécurité est détectée, afin que vous puissiez prendre des mesures avant qu’elle ne cause des dommages.

Pourquoi le SIEM est-il important ?

Face à la montée des problèmes de cybersécurité, les entreprises ont besoin d’une infrastructure de sécurité solide pour protéger les données de leurs clients et de leurs activités, tout en préservant leur réputation et en évitant les problèmes de conformité.

La technologie SIEM permet de suivre les empreintes virtuelles d’un attaquant afin d’obtenir des informations sur les événements antérieurs et les attaques associées. Il permet d’identifier l’origine d’une attaque et de trouver un remède approprié lorsqu’il est encore temps.

Les avantages d’un outil SIEM sont nombreux :

- Les outils SIEM utilisent les données passées et présentes pour déterminer les vecteurs d’attaque

- Ils peuvent identifier la cause des attaques

- Détecter les activités et examiner les menaces sur la base des comportements antérieurs

- Ils augmentent la protection de votre système ou de votre application contre les incidents afin d’éviter d’endommager les propriétés virtuelles et les structures du réseau

- Vous aider à vous conformer aux organismes de réglementation tels que HIPAA, PCI, etc.

- Contribuer à protéger la réputation de votre entreprise, maintenir la confiance de vos clients et éviter les sanctions.

Conclusion

Cette liste des meilleurs outils SIEM vous aide à choisir la bonne solution pour votre entreprise en fonction de vos besoins et de votre budget afin de mettre en place une sécurité solide pour votre infrastructure.