Quel est le niveau de sécurité de votre navigateur ? Combien d’informations peuvent être extraites de votre profil de navigation en ligne ?

Pourquoi semblez-vous voir des publicités liées à des choses que vous avez recherchées, achetées récemment ou lues ?

Quel est le coût d’une exposition totale de votre profil ?

Comment pouvez-vous mieux protéger votre vie privée en ligne ?

C’est à ces questions et à bien d’autres encore que cet article espère vous aider à répondre et à trouver des moyens de mieux protéger votre vie privée en ligne.

Il est important de noter que les entreprises qui fabriquent les navigateurs que nous utilisons le plus souvent, comme Google (Chrome), Mozilla (Firefox), Apple (Safari), Microsoft (Edge), Opera, etc. Essaient autant que possible de protéger les utilisateurs et leurs informations personnelles lorsqu’ils utilisent ces produits.

Cet article n’a donc pas pour but de saper ces efforts, mais de vous aider, en tant qu’utilisateur, à faire des choix éclairés lorsque vous utilisez ces navigateurs et d’autres pour diverses activités.

L’internet est notre porte d’entrée sur le monde, il nous permet d’accéder virtuellement à n’importe quel endroit pour l’information, le commerce, les affaires, la communication et tous les autres besoins et nécessités. D’où la nécessité de se protéger comme nous le ferions normalement dans le monde réel, car tout le monde sur l’internet n’a pas forcément des intentions honnêtes.

Si votre ordinateur est équipé d’un antivirus qui bloque toutes sortes de logiciels malveillants, votre navigateur peut lui aussi être vulnérable. Jetons un coup d’œil sur quelques vulnérabilités possibles.

XSS (Cross-Site Scripting)

Le cross-site scripting peut être décrit simplement comme une injection de code (généralement du code Javascript). L’objectif de ce type d’attaque est de compromettre la sécurité d’une application web via le client (principalement via les navigateurs). Les attaquants cherchent à utiliser ce type d’attaque pour exploiter des validations faibles et un manque de politique de sécurité du contenu (CSP) sur certaines applications web.

Il existe différents types de XSS ; examinons de plus près ce qu’ils sont et comment ils peuvent être utilisés.

XSS réfléchi

Il s’agit d’un type très courant de XSS utilisé pour s’attaquer au côté client d’une application. Le code injecté ici n’est pas conservé dans la base de données, mais est censé obtenir une réponse du côté client de l’application, d’où le nom “réfléchi”. D’où le nom “réfléchi” Cette attaque fonctionne avec succès dans le cas où l’application reçoit des données de l’utilisateur et les renvoie après un certain traitement sans les enregistrer dans la base de données.

Un exemple courant est celui d’un forum de discussion miniature, où les messages ne sont pas conservés dans la base de données. Dans ce cas, l’application prend en compte les entrées de l’utilisateur et les restitue sous forme de HTML. Un pirate pourrait introduire un script malveillant dans ce forum de discussion, par exemple en modifiant la conception ou les couleurs de l’application en introduisant du CSS dans les balises de script.

La situation pourrait être pire pour les autres utilisateurs de l’application, car le script sera essentiellement exécuté sur leur navigateur, ce qui pourrait conduire à un vol d’informations, comme le vol de vos informations de remplissage automatique sauvegardées sur le navigateur. De nombreux utilisateurs préfèrent sauvegarder les informations couramment saisies dans les formulaires, comme les noms, les adresses et les informations relatives aux cartes de crédit, ce qui, dans ce cas, est une mauvaise idée.

DOM XSS

Le DOM (Document Object Model) est l’interface de programmation qui interprète le HTML (ou le XML) utilisé sur les pages web et qui définit donc la structure logique de cette page web particulière. Ce type de XSS exploite les applications web avec du code javascript non sécurisé en ligne dans le balisage qui compose la page web. Le XSS utilisé ici peut être utilisé pour modifier directement le DOM. Cela peut être utilisé pour modifier presque n’importe quelle partie de la page web avec laquelle l’utilisateur interagit, ce qui peut conduire à l’hameçonnage.

XSS stocké

Il s’agit d’un type de XSS dans lequel le code malveillant n’est pas seulement renvoyé à l’utilisateur, mais également persisté (stocké) dans la base de données du serveur web sur lequel l’application web est hébergée. Ce type de XSS est d’autant plus dangereux qu’il peut être réutilisé pour attaquer plusieurs victimes parce qu’il est stocké (pour une utilisation ultérieure). Cela peut être le cas lorsque les formulaires soumis par les utilisateurs ne sont pas bien validés avant d’être envoyés à la base de données.

En général, les XSS peuvent être de n’importe quel type combiné ; une seule attaque peut être à la fois réfléchie et persistante. Les techniques employées pour exécuter l’attaque peuvent également varier, mais elles ont des points communs avec celles mentionnées ci-dessus.

Certains grands navigateurs, comme Chrome et Edge, ont développé leurs propres protocoles de sécurité client pour éviter les attaques XSS, connues sous le nom de X-XSS-Protection. Chrome dispose de l’auditeur XSS, introduit en 2010 pour détecter les attaques XSS et empêcher le chargement de ces pages web lorsqu’elles sont détectées. Il s’est toutefois avéré moins utile que prévu et a été supprimé après que des chercheurs ont constaté des incohérences dans les résultats et des cas de faux positifs.

Les attaques XSS sont un défi difficile à relever du côté du client. Le navigateur Edge disposait également d’un filtre XSS, qui a été retiré par la suite. Pour Firefox, le site web MDN (Mozilla Developer Network) l’indique,

Firefox n’a pas implémenté et n’implémentera pas la

protection X-XSS

Traçage par des tiers

Un autre aspect important de la protection de votre vie privée en ligne est la connaissance des cookies de suivi de tiers. Les cookies sont généralement considérés comme une bonne chose sur le web, car ils sont utilisés par les sites web pour identifier les utilisateurs de manière unique et pour adapter l’expérience de navigation de l’utilisateur en conséquence. C’est le cas des sites de commerce électronique qui utilisent des cookies pour conserver votre session d’achat et les articles que vous avez ajoutés à votre panier.

Ces types de cookies sont connus sous le nom de cookies de première partie. Ainsi, lorsque vous naviguez sur les sites de geekflare.com/fr, les cookies utilisés par geekflare.com/fr sont des cookies de première partie (les bons).

Il existe également quelques cas de cookies de seconde partie, dans lesquels les sites web offrent (ou vendent) leurs cookies de première partie à un autre site pour diffuser des publicités à l’utilisateur. Dans ce cas, les cookies peuvent être considérés comme des cookies de seconde partie. Les cookies de tierce partie sont les grands cookies publicitaires utilisés pour le suivi intersite et la publicité reciblée.

Il s’agit de cookies placés sur les navigateurs des utilisateurs à leur insu ou sans leur consentement pour obtenir des informations sur l’utilisateur et toutes sortes de profils de données, comme les sites web qu’il visite, les recherches qu’il effectue, le fournisseur d’accès à Internet qu’il utilise, les spécifications de son ordinateur portable, la puissance de sa batterie, etc. Ces informations sont utilisées pour former un profil de données Internet autour de l’utilisateur, de manière à ce qu’elles puissent être utilisées pour des publicités ciblées. Les attaquants qui volent ce type d’informations font généralement de l’exploration de données et peuvent vendre ces données à de grands réseaux publicitaires.

Firefox, en septembre 2019, a annoncé qu’il bloquerait les cookies de suivi tiers par défaut sur le navigateur de bureau et le navigateur mobile. L’équipe a appelé cela la protection renforcée contre le suivi, qui est indiquée dans la barre d’adresse du navigateur par une icône en forme de bouclier.

Le navigateur Safari des appareils Apple bloque également les cookies tiers qui suivent leurs utilisateurs sur le web.

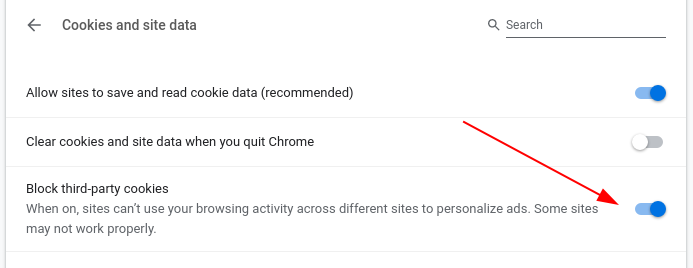

Sur Chrome, les cookies de suivi de tiers ne sont pas bloqués par défaut. Pour activer cette fonctionnalité, cliquez sur les trois points verticaux dans le coin supérieur droit de la fenêtre du navigateur pour faire apparaître un menu déroulant, puis cliquez sur Paramètres, dans l’onglet Paramètres, à gauche, cliquez sur Confidentialité et sécurité, puis sur Paramètres du site, puis sur Cookies et données du site, puis basculez l’option qui indique Bloquer les cookies tiers.

Cryptomineurs

Certains sites web sur l’internet contiennent des scripts de minage de cryptomonnaies, soit par le propriétaire du site web, soit par un tiers. Ces scripts permettent à l’attaquant d’utiliser les ressources informatiques de la victime pour miner des crypto-monnaies.

Cependant, certains propriétaires de sites web le font pour se financer, généralement lorsqu’ils fournissent des services gratuits et affirment que c’est un petit prix à payer pour les services qu’ils offrent. Ces sites laissent généralement des messages à l’intention de l’utilisateur pour l’informer du coût de l’utilisation de leur service. Cependant, de nombreux autres sites web le font sans en informer l’utilisateur. Ce qui peut entraîner une utilisation importante des ressources de l’ordinateur. Il est donc important de bloquer ces sites.

Certains navigateurs disposent d’utilitaires intégrés pour bloquer ces scripts, comme Firefox, qui dispose d’un paramètre permettant de bloquer les cryptomineurs sur le web et sur les téléphones portables. Il en va de même pour Opera. Pour Chrome et Safari, des extensions doivent être installées sur votre navigateur.

Empreinte digitale du navigateur

Selon la définition de Wikipédia,

Une empreinte digitale d’appareil ou de machine est une information collectée sur le logiciel et le matériel d’un appareil informatique distant à des fins d’identification.

L’empreinte digitale d’un navigateur est une information collectée par le biais du navigateur de l’utilisateur. Le navigateur de l’utilisateur peut en effet fournir de nombreuses informations sur l’appareil utilisé. Différents exploits sont utilisés ici, même les balises html5 `

Certains utilisateurs ont tendance à croire que l’utilisation du mode incognito sur les navigateurs protège des empreintes digitales, mais ce n’est pas le cas. Le mode privé ou incognito n’est pas vraiment privé ; il se contente de ne pas enregistrer les cookies ou l’historique de navigation localement sur le navigateur ; cependant, ces informations sont toujours enregistrées sur le site web visité. Il est donc toujours possible de relever des empreintes digitales sur un tel appareil.

Fuites Web RTC

Web RTC (communication en temps réel). Web RTC est une percée dans le domaine de la communication en temps réel sur le web. Selon le site web de Web RTC.

Avec WebRTC, vous pouvez ajouter à votre application des capacités de communication en temps réel qui fonctionnent sur la base d’une norme ouverte. Il prend en charge la vidéo, la voix et les données génériques à envoyer entre pairs, ce qui permet aux développeurs de créer de puissantes solutions de communication vocale et vidéo.

En 2015, un utilisateur de GitHub (“diafygi”) a publié pour la première fois une vulnérabilité dans Web RTC qui révèle de nombreuses informations sur un utilisateur, telles que l’adresse IP locale, l’adresse IP publique, les capacités multimédias de l’appareil (telles que le microphone, la caméra, etc.).

Il a pu le faire en faisant ce que l’on appelle des requêtes STUN au navigateur pour divulguer ces informations. Il a publié ses résultats ici -> https://github.com/diafygi/webrtc-ips.

Depuis lors, le navigateur a mis en œuvre de meilleures fonctions de sécurité pour se protéger contre cela ; cependant, l’exploit a également été amélioré au fil des ans. Cet exploit est toujours d’actualité. En effectuant de simples audits de sécurité, un utilisateur peut voir combien d’informations peuvent être obtenues à partir d’une fuite d’informations Web RTC.

Sur Chrome, certaines extensions peuvent être installées pour offrir une protection contre les fuites d’informations RTC. Il en va de même pour Firefox avec des addons. Safari dispose d’une option pour désactiver le Web RTC ; cependant, cela peut avoir un impact sur l’utilisation de certaines applications web de chat en temps réel sur le navigateur.

Naviguer par l’intermédiaire d’un proxy

Les proxys web gratuits semblent vous aider à mieux protéger votre vie privée en faisant rebondir votre trafic web sur des serveurs “anonymes”. Certains experts en sécurité s’interrogent sur le degré de protection de la vie privée ainsi obtenu. Les proxys peuvent protéger l’utilisateur de l’internet ouvert, mais pas des serveurs par lesquels passe le trafic internet. Par conséquent, l’utilisation d’un proxy web “gratuit” malveillant conçu pour collecter les données de l’utilisateur peut conduire à un désastre. Utilisez plutôt un proxy premium.

Comment tester la sécurité du navigateur ?

Les tests de navigateur vous donnent un aperçu de la quantité d’informations qu’un pirate peut obtenir de vous via le navigateur et de ce que vous devez faire pour rester protégé.

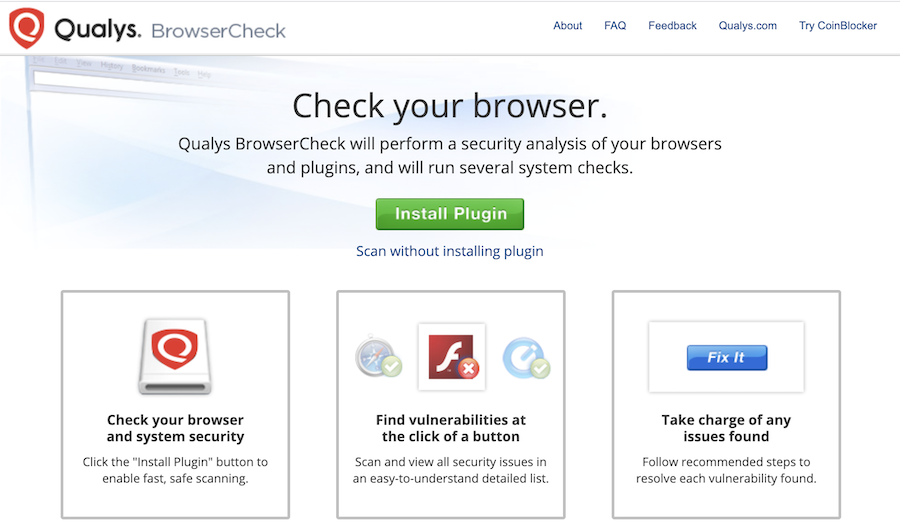

Qualys BrowserCheck

BrowserCheck de Qualys effectue un contrôle rapide de votre navigateur pour détecter les cookies de suivi et les vulnérabilités connues.

Vérificateur ESNI de Cloudflare

Cloudflare vérifie rapidement si le DNS et la pile TLS de votre navigateur présentent des vulnérabilités.

Analyseur de vie privée

Privacy Analyzer analyse votre navigateur à la recherche de tout type de faille dans la protection de la vie privée, y compris l’analyse des empreintes digitales.

Panopticlick

Panopticlick propose de tester les cookies de suivi de tiers et offre également une extension chrome pour bloquer le suivi.

Webkay

Webkay fournit une vue rapide des informations que votre navigateur communique volontiers.

Compatibilités SSL/TLS

Vérifiez si votre navigateur est vulnérable aux failles TLS.

Comment se porte mon SSL ?

Vérifie tous les niveaux de SSL de votre navigateur. Il teste la compression TLS, les suites de chiffrement, la prise en charge des tickets de session, et bien plus encore.

AmIUnique

Êtes-vous ?

AmIUnique vérifie si l’empreinte digitale de votre navigateur se trouve dans l’une des empreintes digitales collectées précédemment dans le monde.

Comment renforcer les navigateurs ?

Vous devez être plus proactif en matière de protection de la vie privée et de sécurité, d’où la nécessité de connaître les paramètres de sécurité disponibles sur le navigateur. Chaque navigateur dispose de paramètres de confidentialité et de sécurité qui permettent à l’utilisateur de contrôler les informations qu’il peut communiquer aux sites web. Voici quelques conseils sur les paramètres de confidentialité à définir dans votre navigateur.

- Envoyez des demandes de “Ne pas suivre” aux sites web

- Bloquez tous les cookies de tiers

- Désactivez ActiveX et Flash

- Supprimez tous les plugins et extensions inutiles

- Installez des extensions ou des modules complémentaires de protection de la vie privée.

Utilisez un navigateur axé sur la protection de la vie privée sur votre téléphone portable ou votre ordinateur de bureau.

Vous pouvez également envisager d’utiliser un réseau privé virtuel (VPN) haut de gamme, qui offre une invisibilité sur l’internet face aux traqueurs, aux scanners et à toutes sortes d’enregistreurs d’informations. La véritable confidentialité sur l’internet passe par l’utilisation d’un VPN. les services VPN “gratuits” présentent toutefois les mêmes problèmes que ceux évoqués plus haut pour les proxys gratuits : vous n’êtes jamais sûr du serveur web par lequel passe votre trafic. D’où la nécessité d’un service VPN fiable, qui vous offrira une bien meilleure sécurité.