Le protocole réseau est un ensemble de règles que les appareils utilisent pour communiquer entre eux sur un réseau.

Il est similaire à la façon dont les gens suivent certains comportements et procédures lorsqu’ils parlent entre eux.

Ils précisent notamment comment les paquets de données doivent être structurés, comment les appareils doivent s’identifier et comment les erreurs et les conflits doivent être gérés.

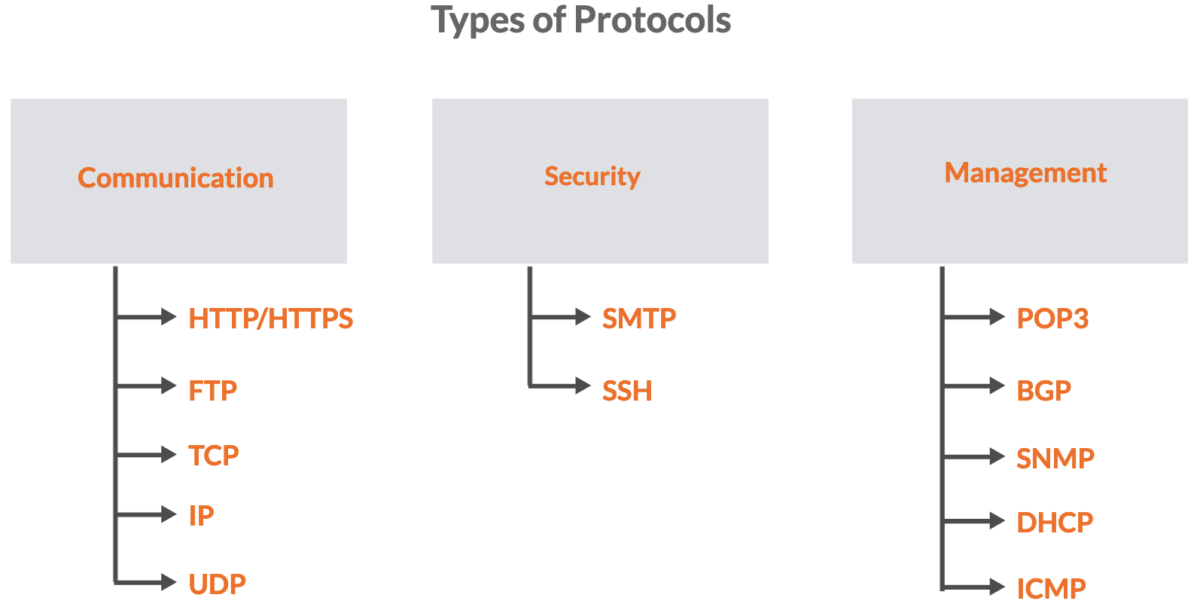

Les protocoles de réseau peuvent être classés en trois catégories principales : Communication, Sécurité et Gestion.

#1. Protocoles de communication

Ces protocoles visent à permettre l’échange de données et d’informations entre les appareils d’un réseau. Ils déterminent la manière dont les données sont formatées, transmises et reçues, ce qui garantit une communication efficace. Les exemples sont HTTP/HTTPS, FTP, TCP et UDP.

#2. Protocoles de sécurité

Les protocoles de sécurité sont conçus pour protéger la confidentialité et l’authenticité des données lorsqu’elles traversent un réseau. Ils établissent des canaux de communication sécurisés et veillent à ce que les informations sensibles ne soient pas vulnérables à l’interception ou à la falsification.

Les exemples incluent SSL/TLS pour le cryptage, SSH pour l’accès à distance sécurisé et les variantes sécurisées des protocoles de courrier électronique tels que SMTPS et POP3S.

#3. Protocoles de gestion

Les protocoles de gestion sont utilisés pour l’administration, la surveillance et le contrôle des dispositifs/ressources du réseau. Ils aident les administrateurs de réseau à configurer et à dépanner efficacement les composants du réseau.

Parmi les exemples, citons DHCP pour l’attribution dynamique d’adresses IP, SNMP pour la gestion des périphériques de réseau, ICMP à des fins de diagnostic et BGP pour les informations relatives au routage et à l’accessibilité.

Examinons quelques protocoles courants de chaque catégorie.

Protocoles de communication

HTTP

HTTP signifie Hypertext Transfer Protocol (protocole de transfert hypertexte).

Il s’agit d’un protocole fondamental utilisé pour la communication entre un navigateur web et un serveur.

Il s’agit d’un protocole de couche d’application qui fonctionne sur le modèle OSI.

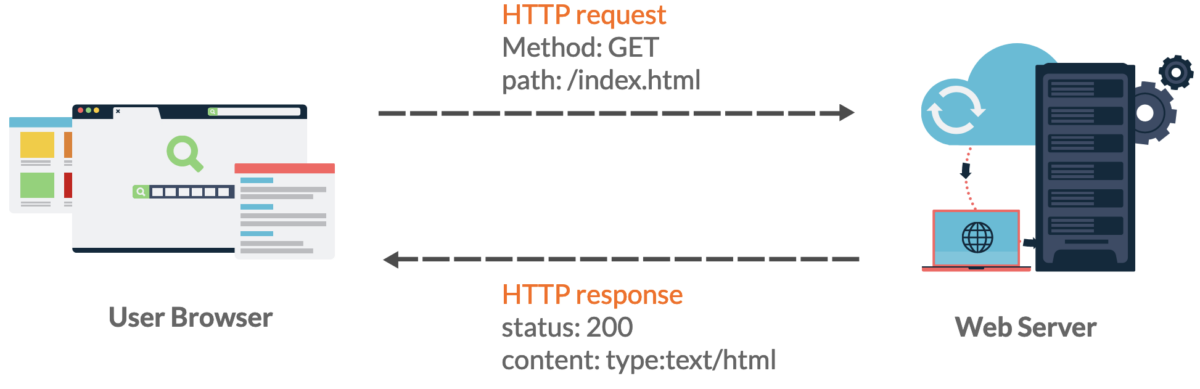

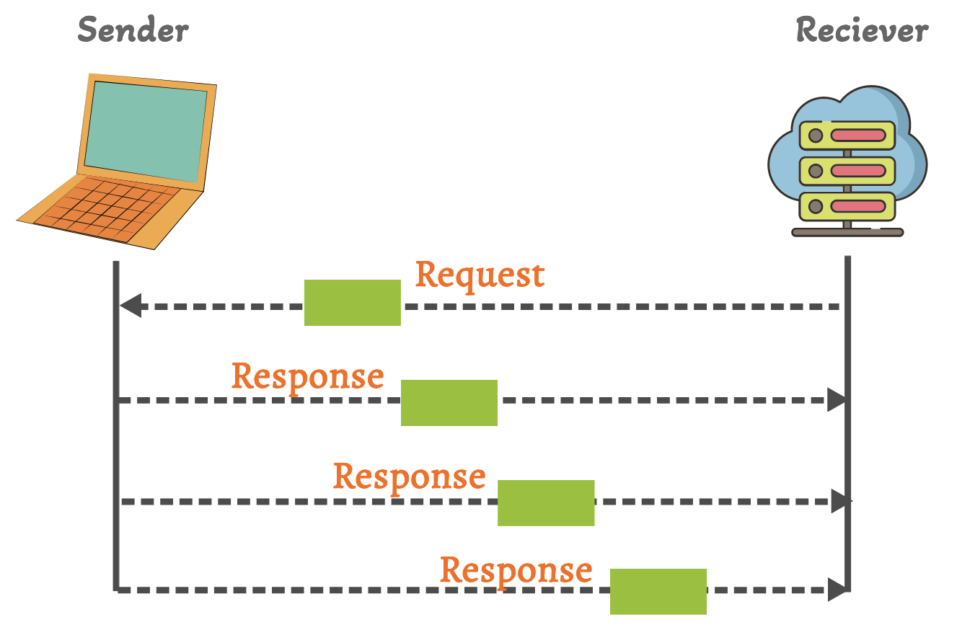

Lorsque vous saisissez une URL dans votre navigateur web et que vous appuyez sur la touche Entrée, celui-ci envoie une requête HTTP à un serveur web qui traite la requête et renvoie une réponse HTTP contenant les informations demandées.

Il peut s’agir d’une page web, d’une image, d’une vidéo ou de toute autre ressource hébergée sur le serveur.

Le protocole HTTP est un protocole sans état. Cela signifie que chaque demande d’un client à un serveur est traitée comme une transaction indépendante et isolée.

Le serveur ne conserve aucune information sur les demandes précédentes du même client. Cette simplicité est l’une des raisons pour lesquelles le protocole HTTP est si largement utilisé.

HTTP définit plusieurs méthodes de requête, notamment GET (récupération de données), POST (envoi de données à traiter), PUT (mise à jour d’une ressource), DELETE (suppression d’une ressource), etc. Ces méthodes déterminent le type d’opération que le client souhaite effectuer sur le serveur.

En général, les réponses HTTP comprennent un code d’état qui indique le résultat de la requête.

Par exemple, un code d’état 200 indique que la demande a abouti, tandis que 404 indique que la ressource demandée n’a pas été trouvée.

Le protocole HTTP a connu plusieurs versions au fil des ans, la version HTTP/1.1 étant l’une des plus utilisées depuis longtemps.

HTTP/2 et HTTP/3 (également connu sous le nom de QUIC) ont été développés pour améliorer les performances.

HTTPS

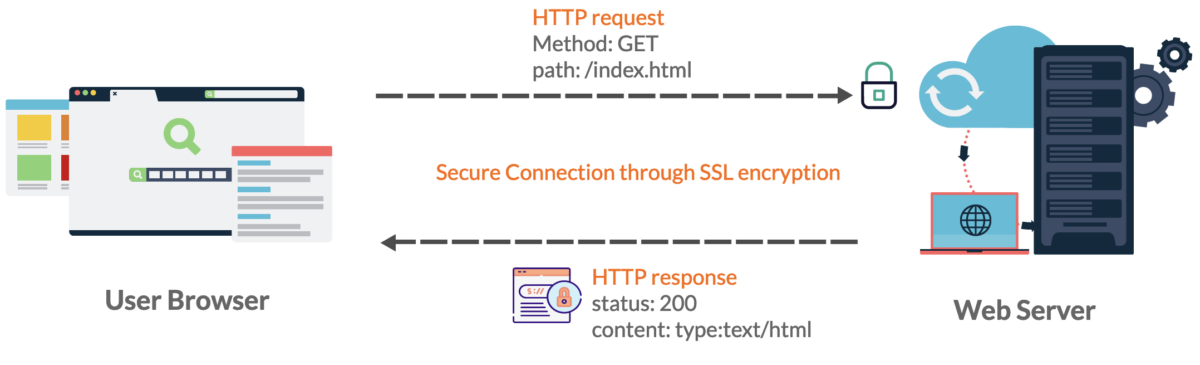

HTTPS signifie Hypertext Transfer Protocol Secure (protocole de transfert hypertexte sécurisé).

Il s’agit d’une extension du protocole HTTP utilisée pour les communications sécurisées sur les réseaux informatiques.

Il ajoute une couche de sécurité au protocole HTTP standard en chiffrant les données échangées entre un navigateur et un serveur web à l’aide de protocoles cryptographiques tels que SSL/TLS. Même si quelqu’un intercepte les données transmises, il ne peut pas les lire ou les déchiffrer facilement.

HTTPS comprend une forme d’authentification du serveur.

Lorsqu’un navigateur se connecte à un site web via HTTPS, le site web présente un certificat numérique émis par une autorité de certification (AC) de confiance.

Ce certificat vérifie l’identité du site web, ce qui garantit que le client se connecte au serveur prévu et non à un serveur malveillant.

Les sites web qui utilisent HTTPS sont identifiés par “https://” au début de leur URL. L’utilisation de ce préfixe indique que le site web utilise une connexion sécurisée.

Le protocole HTTPS utilise généralement le port 443 pour la communication, alors que le protocole HTTP utilise le port 80. Les serveurs web peuvent facilement faire la différence entre les connexions sécurisées et non sécurisées grâce à cette distinction.

Les moteurs de recherche comme Google donnent la priorité aux sites web qui utilisent HTTPS dans leur classement.

Les navigateurs peuvent également avertir les utilisateurs lorsqu’une page web sécurisée par HTTPS contient des éléments (images ou scripts) transmis par une connexion HTTP non sécurisée. C’est ce que l’on appelle le “contenu mixte”, qui peut compromettre la sécurité.

Voici un article détaillé sur la manière d’obtenir un certificat SSL pour un site web. N’hésitez pas à visiter cette page.

FTP

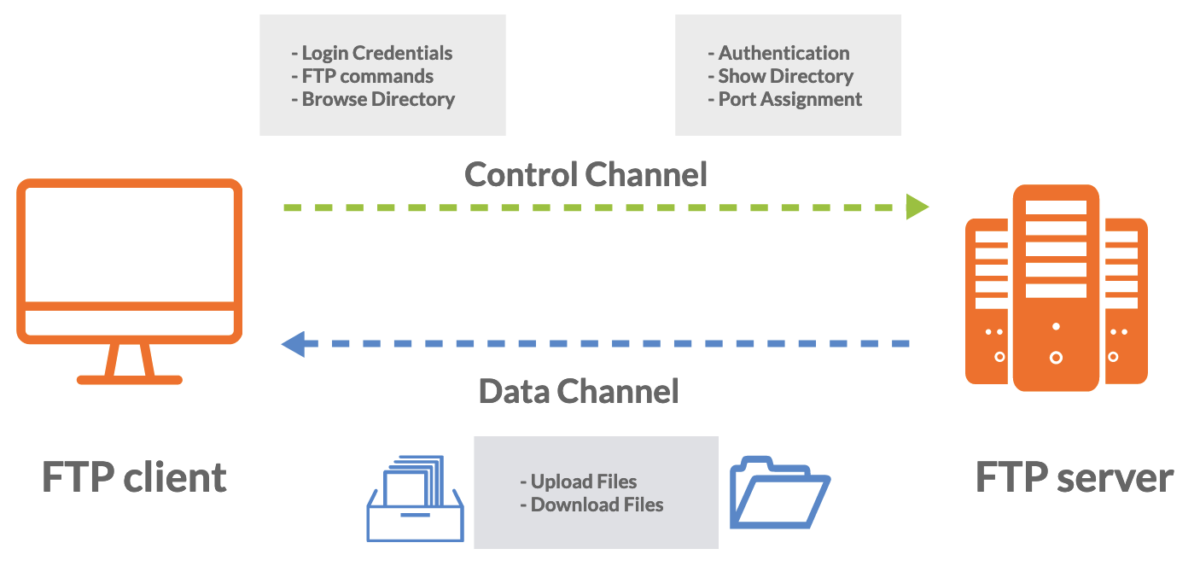

Leprotocole de transfert de fichiers (FTP) est un protocole réseau standard utilisé pour transférer des fichiers entre un client et un serveur sur un réseau informatique.

FTP fonctionne sur le modèle client-serveur. Cela signifie que le client établit une connexion avec un autre ordinateur (le serveur) pour demander et transférer des fichiers.

FTP utilise deux ports pour la communication et peut fonctionner en deux modes : Le mode actif et le mode passif.

Le port 21 est utilisé pour la connexion de contrôle où les commandes et les réponses sont envoyées entre le client et le serveur.

Le mode actif est le mode traditionnel qui fonctionne sur le principe du modèle client-serveur. Un port supplémentaire (généralement compris entre 1024 et 65535) est ouvert pour le transfert de données.

En revanche, le mode passif est souvent utilisé lorsque le client se trouve derrière un pare-feu ou un dispositif NAT et que le serveur ouvre un port aléatoire à numéro élevé pour le transfert de données.

Le protocole FTP nécessite généralement une authentification pour accéder aux fichiers du serveur. Les utilisateurs doivent fournir un nom d’utilisateur et un mot de passe pour se connecter.

Certains serveurs FTP prennent également en charge l’accès anonyme. Ainsi, les utilisateurs peuvent se connecter avec un nom d’utilisateur générique comme “anonyme” ou “FTP” et utiliser leur adresse électronique comme mot de passe.

FTP prend en charge deux modes de transfert de données : Le mode ASCII et le mode binaire.

Le mode ASCII est utilisé pour les fichiers texte et le mode binaire est utilisé pour les fichiers non texte tels que les images et les exécutables. Le mode est défini en fonction du type de fichier transféré.

Le FTP traditionnel n’est pas un protocole sécurisé car il transmet des données, y compris des noms d’utilisateur et des mots de passe, en texte clair.

Le FTPsécurisé (SFTP) et le FTP sur SSL/TLS (FTPS) sont des alternatives plus sûres qui cryptent le transfert de données pour protéger les informations sensibles.

Vous trouverez ici un article détaillé sur SFTP et FTPS et sur le protocole à utiliser.

TCP

Le protocole de contrôle de transmission (TCP) est l’un des principaux protocoles de la couche transport de la suite IP.

Il joue un rôle majeur dans la transmission fiable et ordonnée des données entre les appareils sur les réseaux IP.

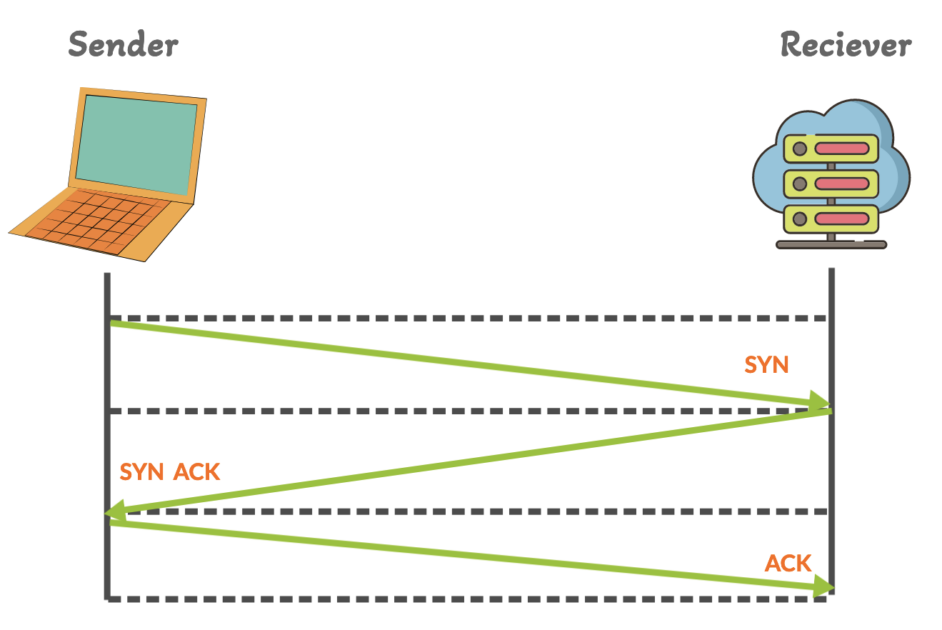

Le TCP établit une connexion entre l’expéditeur et le destinataire avant le début de tout transfert de données. L’établissement de la connexion implique une poignée de main à trois voies (SYN, SYN-ACK, ACK) et un processus de terminaison de la connexion lorsque l’échange de données est terminé.

Il prend également en charge la communication en duplex intégral, ce qui permet d’envoyer et de recevoir des données simultanément dans les deux sens au sein de la connexion établie.

En général, le TCP surveille les conditions du réseau et ajuste son taux de transmission pour éviter la congestion du réseau.

Ce protocole comprend des mécanismes de vérification des erreurs pour détecter et corriger les données corrompues pendant la transmission. Si un segment de données est corrompu, le destinataire demande une retransmission.

Le protocole TCP utilise des numéros de port pour identifier des services ou des applications spécifiques sur un appareil. Les numéros de port permettent d’acheminer les données entrantes vers la bonne application.

Le récepteur d’une connexion TCP envoie des accusés de réception (ACK) pour confirmer la réception de segments de données. Si l’expéditeur ne reçoit pas d’ACK dans un certain délai, il retransmet le segment de données.

Le protocole TCP conserve des informations sur l’état de la connexion, tant du côté de l’expéditeur que du côté du destinataire. Ces informations permettent de suivre la séquence des segments de données et de gérer la connexion.

IP

IP est l’abréviation de Internet Protocol.

Il s’agit d’un protocole de base qui permet la communication et l’échange de données dans les réseaux informatiques, y compris le réseau mondial que nous connaissons sous le nom d’Internet.

L’IP utilise un système d’adressage numérique pour identifier les appareils sur un réseau. Ces adresses numériques sont appelées adresses IP et peuvent être IPv4 ou IPv6.

Les adresses IPv4 se présentent généralement sous la forme de quatre séries de nombres décimaux (par exemple, 192.168.1.1), tandis que les adresses IPv6 sont plus longues et utilisent la notation hexadécimale.

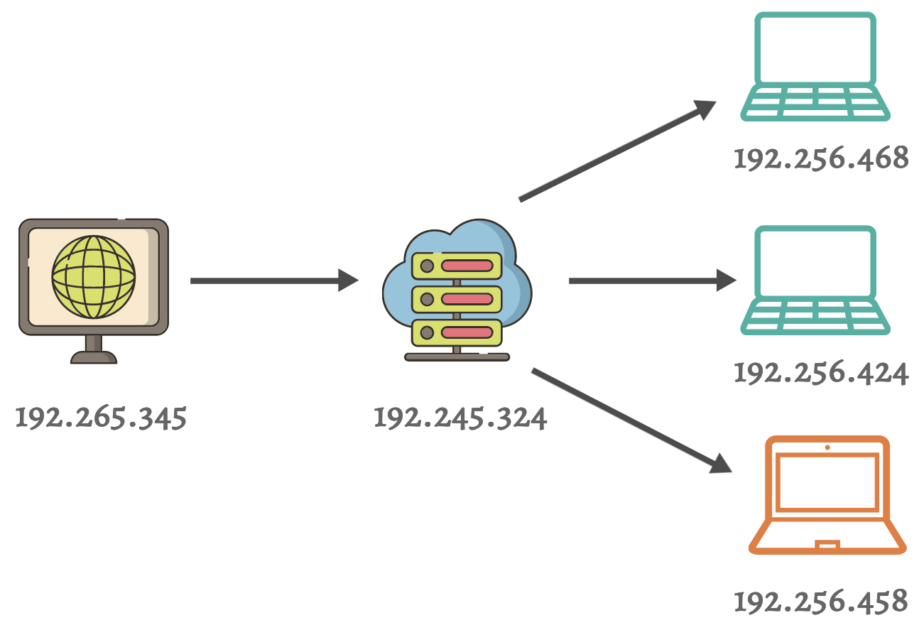

Le protocole IP achemine les paquets de données entre des appareils situés sur des réseaux différents.

Lesrouteurs et les commutateurs jouent un rôle majeur dans l’acheminement de ces paquets vers leur destination prévue en fonction de leur adresse IP.

En général, l’IP utilise une méthodologie de commutation de paquets. Cela signifie que les données sont divisées en paquets plus petits pour être transmises sur le réseau. Chaque paquet contient une adresse IP source et une adresse IP de destination qui permettent aux routeurs de prendre des décisions de transmission.

Le protocole IP est considéré comme un protocole sans connexion. Il n’établit pas de connexion dédiée entre l’expéditeur et le destinataire avant de transmettre les données.

Chaque paquet est traité indépendamment et peut emprunter différents itinéraires pour atteindre sa destination.

UDP

UDP signifie User Datagram Protocol (protocole de datagramme utilisateur).

Il s’agit d’un protocole léger et sans connexion qui permet d’envoyer des données sur un réseau sans établir de connexion formelle.

Contrairement au protocole TCP, UDP n’établit pas de connexion avant d’envoyer des données. Il se contente d’empaqueter les données dans des datagrammes et de les envoyer à la destination.

Il ne garantit pas la livraison des données et ne met pas en œuvre de mécanismes de détection et de correction des erreurs. Si un paquet est perdu ou arrive dans le désordre, c’est à la couche application de s’en charger.

L’UDP a moins de frais généraux que le TCP parce qu’il n’inclut pas de fonctions telles que le contrôle de flux, la correction des erreurs ou les accusés de réception. Il est donc plus rapide mais moins fiable.

Il ne dispose pas non plus de mécanismes intégrés de contrôle de la congestion, de sorte qu’il est possible d’inonder un réseau avec du trafic UDP, ce qui risque de provoquer une congestion.

L’UDP est couramment utilisé dans les situations où une faible latence et une transmission de données à grande vitesse sont plus importantes qu’une livraison garantie. Parmi les exemples les plus courants, citons le streaming audio et vidéo en temps réel, les jeux en ligne, le DNS et certaines applications IoT.

Le meilleur atout de l’UDP est sa fonction de multiplexage. Elle permet à plusieurs applications sur le même appareil d’utiliser le même port UDP, ce qui différencie les flux de données à l’aide des numéros de port.

comprenons l’UDP à l’aide d’un exemple simple.

Imaginez que vous souhaitiez envoyer un message à votre ami dans une cour de récréation bruyante à l’aide d’une balle rebondissante. Vous décidez d’utiliser UDP, ce qui revient à lancer la balle sans conversation formelle. Voici comment cela fonctionne :

- Vous écrivez votre message sur un morceau de papier et l’enroulez autour de la balle.

- Vous lancez la balle en direction de votre ami. Vous n’attendez pas que votre ami l’attrape ou qu’il reconnaisse l’avoir reçu ; vous le lancez simplement en espérant qu’il l’attrape.

- La balle rebondit et atteint votre ami, qui essaie de l’attraper. Mais parfois, à cause du bruit, elle peut rebondir sur ses mains ou arriver dans le désordre.

- Votre ami lit le message sur le papier, et s’il a réussi à attraper la balle, il reçoit le message. Dans le cas contraire, il risque de le rater, et vous ne le saurez pas car vous n’aviez aucun moyen de le vérifier.

Ainsi, dans cet exemple :

La balle représente le protocole UDP qui envoie des données sans établir de connexion formelle.

Si vous envoyez la balle sans attendre de réponse, c’est comme si le protocole UDP était sans connexion et n’assurait pas la livraison.

La possibilité que la balle rebondisse ou se perde symbolise le manque de fiabilité du protocole UDP.

Votre ami qui lit le message est comme la couche d’application qui traite les données reçues par UDP, et qui peut éventuellement traiter les données manquantes.

Protocoles de sécurité

SSH

SSH est l’abréviation de Secure Shell.

Il s’agit d’un protocole réseau utilisé pour la communication sécurisée entre un client et un serveur sur un réseau non sécurisé. Il permet d’accéder et de gérer des appareils à distance via une interface de ligne de commande avec un haut niveau de sécurité.

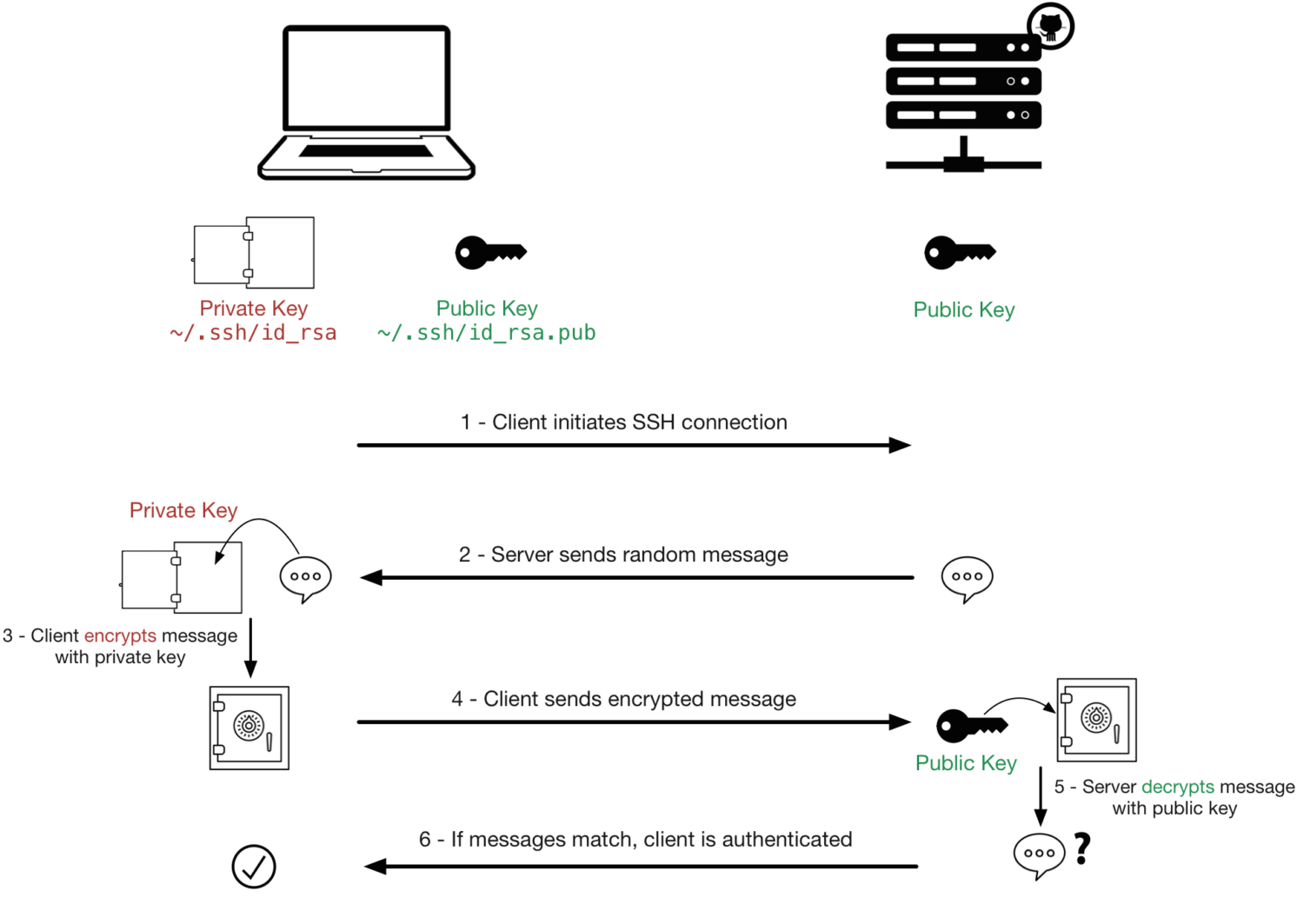

SSH utilise des techniques cryptographiques pour authentifier le client et le serveur. Cela permet de s’assurer que vous vous connectez au bon serveur et que le serveur peut vérifier votre identité avant d’autoriser l’accès.

Toutes les données transmises par une connexion SSH sont cryptées, ce qui empêche toute personne interceptant la communication d’écouter les données échangées.

SSH utilise une paire de clés pour l’authentification. La paire de clés se compose d’une clé publique (partagée avec le serveur) et d’une clé privée (que vous gardez secrète).

Voici un article qui explique comment cela fonctionne – SSH Passwordless Login (Connexion sans mot de passe)

Lorsque vous vous connectez à un serveur SSH, votre client utilise votre clé privée pour prouver votre identité.

Il prend également en charge l’authentification traditionnelle par nom d’utilisateur et mot de passe. Toutefois, cette méthode est moins sûre et est souvent déconseillée, en particulier pour les serveurs connectés à l’internet.

Par défaut, SSH utilise le port 22 pour la communication, mais il est possible de le modifier pour des raisons de sécurité. La modification du numéro de port peut contribuer à réduire les attaques automatisées.

SSH est couramment utilisé pour l’administration de serveurs à distance, le transfert de fichiers (avec des outils tels que SCP et SFTP) et l’accès sécurisé à des interfaces de ligne de commande distantes.

Il est largement utilisé dans l’administration des systèmes d’exploitation de type Unix et est également disponible sous Windows par le biais de diverses solutions logicielles.

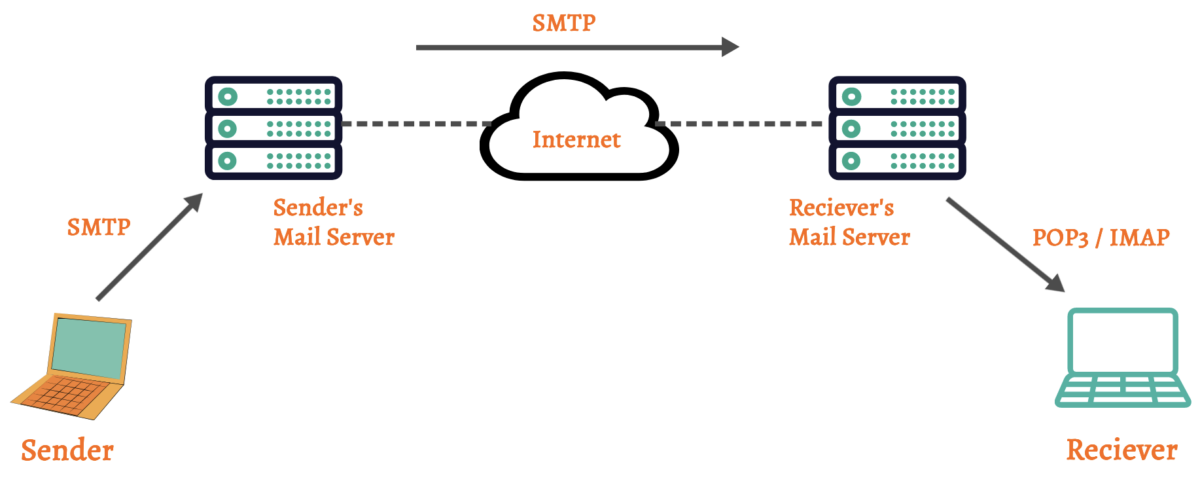

SMTP

SMTP est l’acronyme de Simple Mail Transfer Protocol (protocole de transfert de courrier simple).

Il s’agit d’un protocole standard qui permet d’envoyer des messages électroniques sortants d’un client ou d’un serveur de messagerie à un serveur de messagerie du côté du destinataire.

SMTP est un élément fondamental de la communication par courrier électronique, et il fonctionne en conjonction avec d’autres protocoles de courrier électronique tels que IMAP/POP3 pour permettre le cycle de vie complet du courrier électronique, y compris l’envoi, la réception et le stockage des messages électroniques.

Lorsque vous composez un message électronique et que vous cliquez sur “envoyer” dans votre client de messagerie, celui-ci utilise le protocole SMTP pour relayer le message au serveur de votre fournisseur de services de messagerie.

Il utilise le port 25 pour les communications non cryptées et le port 587 pour les communications cryptées (à l’aide de STARTTLS). Le port 465 a également été utilisé pour les communications SMTP cryptées, mais il est moins courant.

De nombreux serveurs SMTP exigent une authentification pour envoyer des courriels afin d’éviter toute utilisation non autorisée. Des méthodes d’authentification comme le nom d’utilisateur et le mot de passe ou des méthodes plus sécurisées comme OAuth sont utilisées.

Ces serveurs SMTP sont souvent utilisés comme relais, ce qui signifie qu’ils acceptent les courriels sortants des clients (par exemple, votre application de messagerie) et les transmettent au serveur de messagerie du destinataire. Cela permet d’acheminer les courriels sur l’internet.

La communication peut être sécurisée à l’aide d’un cryptage via TLS ou SSL – en particulier lorsque vous envoyez des informations sensibles ou confidentielles par courrier électronique.

Protocoles de gestion

POP3

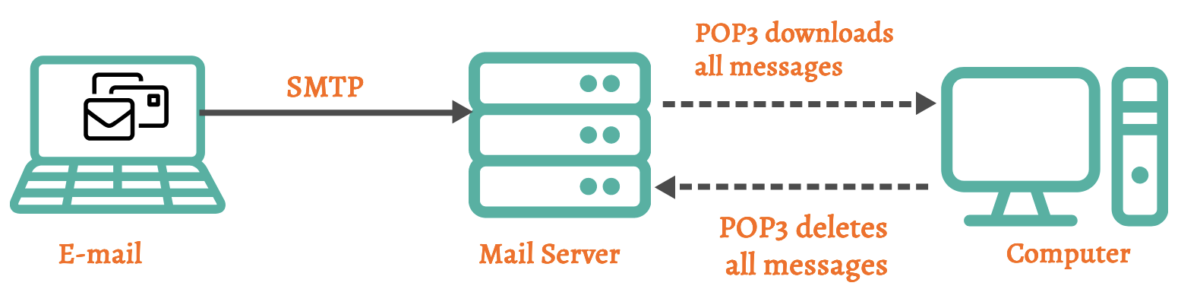

POP3 signifie Post Office Protocol version 3.

Il s’agit de l’un des protocoles de récupération de courrier électronique les plus courants, utilisé pour récupérer les messages électroniques d’un serveur de messagerie vers une application client de messagerie.

POP3 est conçu pour fonctionner en mode “stockage et transfert”. Il récupère les messages électroniques sur le serveur, puis les supprime généralement du serveur après en avoir stocké une copie sur l’appareil du client.

Certains clients de messagerie offrent la possibilité de laisser une copie du courriel sur le serveur, mais ce n’est pas le comportement par défaut.

Il utilise le port 110 pour les communications non cryptées. Le port 995 est généralement utilisé pour les communications POP3 sécurisées utilisant TLS/SSL.

POP3 est un protocole sans état. Cela signifie qu’il ne garde pas trace des messages électroniques que vous avez déjà téléchargés. Chaque fois que vous vous connectez au serveur, il récupère tous les messages non lus. Cela peut entraîner des problèmes de synchronisation si vous accédez à votre courrier électronique à partir de plusieurs appareils.

POP3 est principalement conçu pour récupérer les courriels de la boîte de réception. Il peut ne pas prendre en charge la récupération des courriels d’autres dossiers sur le serveur, tels que les éléments envoyés ou les brouillons.

POP3 ne synchronisant pas les dossiers de messagerie entre le serveur et le client, les actions effectuées sur un appareil (par exemple, la suppression d’un courriel) ne seront pas répercutées sur les autres appareils.

Il est recommandé d’utiliser la version sécurisée de POP3 (POP3S ou POP3 sur SSL/TLS), qui crypte la communication entre le client de messagerie et le serveur pour améliorer la sécurité.

POP3 est moins utilisé aujourd’hui que IMAP (Internet Message Access Protocol). Il offre des fonctions plus avancées comme la synchronisation des dossiers et permet à plusieurs appareils de gérer la même boîte aux lettres de manière plus efficace.

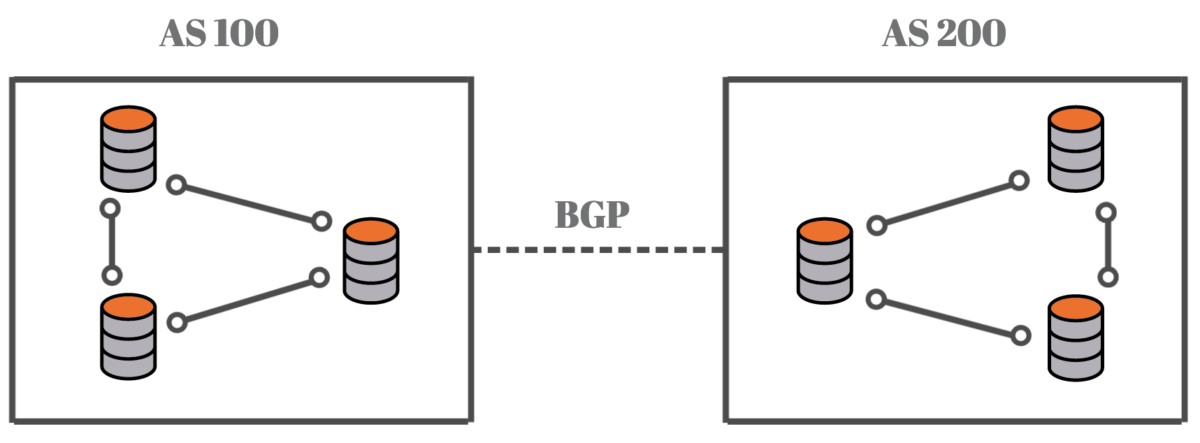

BGP

BGP est l’abréviation de Border Gateway Protocol (protocole de passerelle frontalière).

Il s’agit d’un protocole de passerelle extérieure normalisé utilisé dans les réseaux pour échanger des informations de routage et d’accessibilité entre les systèmes autonomes (AS).

Un système autonome est un ensemble de réseaux IP et de routeurs sous le contrôle d’une seule organisation qui présente une politique de routage commune à l’Internet.

Le BGP est un protocole à vecteur de chemin. Cela signifie qu’il suit le chemin (liste des systèmes autonomes) que les paquets de données empruntent pour atteindre leur destination. Ces informations aident les routeurs BGP à prendre des décisions de routage basées sur des politiques et des attributs de chemin.

Il est principalement utilisé pour déterminer le meilleur chemin que les données doivent emprunter lorsqu’elles traversent plusieurs réseaux exploités par des organisations ou des fournisseurs de services Internet différents.

Il prend également en charge l’agrégation de routes, qui permet de réduire la taille de la table de routage globale en résumant plusieurs préfixes IP en une seule annonce de route.

Le protocole BGP utilise divers mécanismes pour éviter les boucles de routage, notamment l’utilisation de l’attribut AS path et la règle du split-horizon.

Il est utilisé à la fois sur l’internet public et sur les réseaux privés.

Sur l’internet public, il sert à échanger des informations de routage entre les FAI et les grands réseaux. Dans les réseaux privés, il est utilisé pour le routage interne et la connexion à l’internet par l’intermédiaire d’un routeur frontalier.

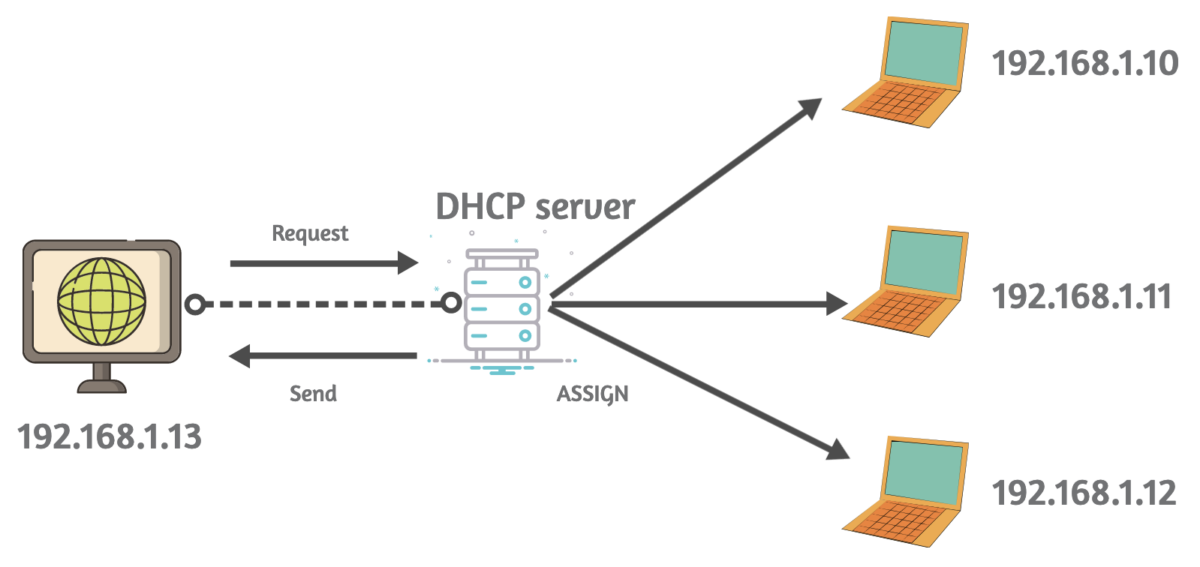

DHCP

DHCP est l’abréviation de Dynamic Host Configuration Protocol (protocole de configuration dynamique des hôtes).

Il est utilisé pour attribuer automatiquement des adresses IP et d’autres paramètres de configuration réseau aux périphériques d’un réseau TCP/IP.

Le processus DHCP comporte généralement quatre étapes principales :

Découverte du DHCP

Lorsqu’un appareil rejoint un réseau, il envoie un message de diffusion DHCP Discover pour trouver les serveurs DHCP disponibles.

Offre DHCP

Les serveurs DHCP du réseau répondent au message DHCP Discover par une offre DHCP. Chaque serveur fournit une adresse IP et les options de configuration correspondantes.

Demande DHCP

L’appareil sélectionne l’une des offres DHCP et envoie un message DHCP Request au serveur choisi qui demande l’adresse IP offerte.

Accusé de réception DHCP

Le serveur DHCP accuse réception de la demande en envoyant un message DHCP Acknowledgment qui confirme l’attribution de l’adresse IP.

Comprenons le principe de fonctionnement du DHCP à l’aide d’un exemple simple.

Imaginez que vous disposiez d’un réseau Wi-Fi domestique et que vous souhaitiez que vos appareils (comme les téléphones et les ordinateurs portables) s’y connectent sans avoir à configurer manuellement les paramètres réseau de chacun d’entre eux. C’est là que le protocole DHCP entre en jeu :

- Supposons que votre smartphone vienne de rejoindre votre réseau Wi-Fi domestique.

- Il envoie un message disant : “Hé, je suis nouveau ici. Quelqu’un peut-il me donner une adresse IP et d’autres détails sur le réseau ?”

- Votre routeur Wi-Fi, agissant en tant que serveur DHCP, entend la demande. Il répond : “Bien sûr, j’ai une adresse IP disponible, et voici les autres paramètres réseau dont vous avez besoin, comme le masque de sous-réseau, la passerelle par défaut et le serveur DNS”

- Le smartphone reçoit ces informations et se configure automatiquement avec l’adresse IP et les paramètres réseau fournis.

Le smartphone est maintenant prêt à utiliser l’internet et à communiquer avec les autres appareils de votre réseau domestique.

ICMP

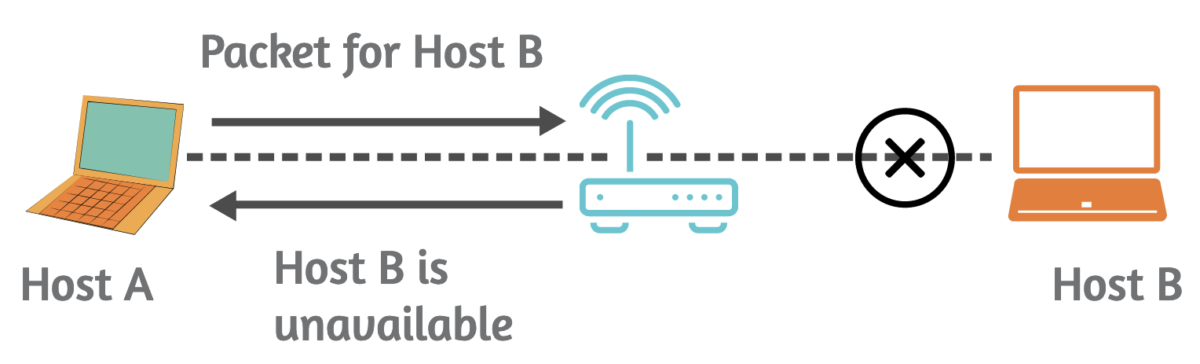

Le protocole ICMP (Internet Control Message Protocol) est un protocole de couche réseau utilisé dans la suite IP pour permettre la communication et fournir un retour d’information sur l’état des opérations du réseau.

ICMP est principalement utilisé pour signaler des erreurs et fournir des informations de diagnostic liées au traitement des paquets IP.

Par exemple, si un routeur rencontre un problème lors du transfert d’un paquet IP, il génère un message d’erreur ICMP et le renvoie à la source du paquet.

Les messages d’erreur ICMP les plus courants sont “Destination inaccessible”, “Délai dépassé” et “Problème de paramètre”

L’une des utilisations les plus connues de l’ICMP est la commande“ping” (utilisée pour vérifier la joignabilité d’un hôte).

Cette commande ping envoie des messages ICMP Echo Request à un hôte de destination, et si l’hôte est joignable, il devrait répondre par un message ICMP Echo Reply. Il s’agit d’un moyen simple de tester la connectivité du réseau.

ICMP est également utilisé pour la découverte de l’unité de transmission maximale du chemin (PMTU). Le PMTU est la taille maximale d’un paquet IP qui peut être transmis sans fragmentation le long d’un chemin.

Les messages ICMP tels que “Fragmentation nécessaire” et “Paquet trop gros” sont utilisés pour déterminer l’unité de transmission maximale appropriée pour un chemin donné, ce qui permet d’éviter la fragmentation et d’optimiser le transfert de données.

Ces messages peuvent également être utilisés pour suivre le temps que mettent les paquets à voyager de la source à la destination et vice-versa. Le message “Time Exceeded” est utilisé à cette fin.

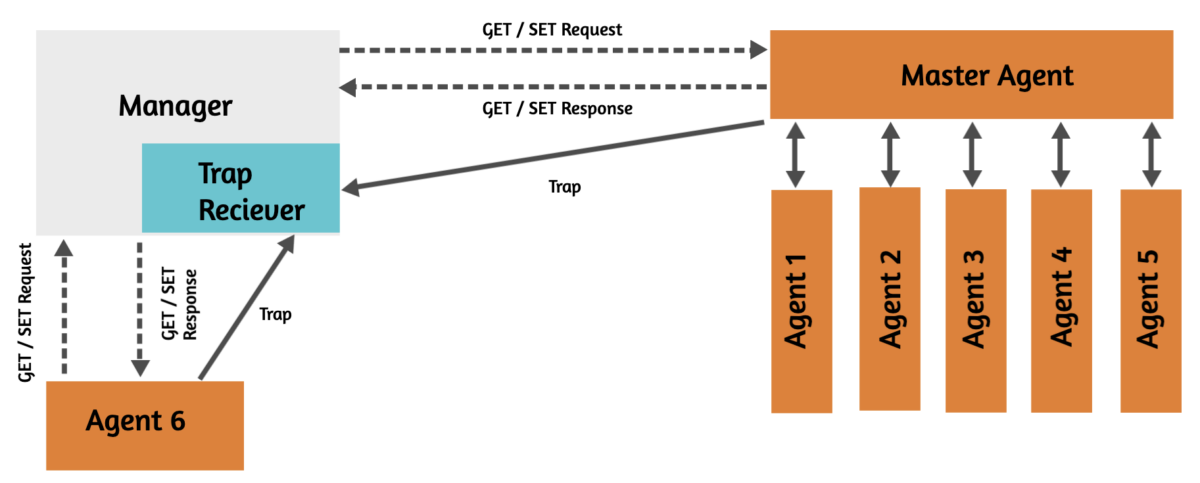

SNMP

SNMP est l’acronyme de Simple Network Management Protocol (protocole de gestion de réseau simple).

Il s’agit d’un protocole de couche d’application pour la gestion et la surveillance des dispositifs/systèmes de réseau.

SNMP fonctionne selon un modèle gestionnaire-agent. Il y a deux composants principaux.

Le gestionnaire SNMP

Le gestionnaire est chargé d’émettre des requêtes et de collecter des informations auprès des agents SNMP. Il peut également définir les paramètres de configuration des agents.

Agent SNMP

L’agent est un module logiciel ou un processus fonctionnant sur les appareils du réseau. Il stocke des informations sur la configuration et les performances de l’appareil. L’agent répond aux demandes des gestionnaires SNMP.

LaMIB (Management Information Base) est une base de données hiérarchique qui définit la structure et l’organisation des objets gérés sur un appareil de réseau. Elle sert de référence aux gestionnaires et aux agents SNMP, ce qui permet de s’assurer qu’ils comprennent leurs données respectives.

Il existe trois versions de SNMP qui sont largement utilisées.

SNMPv1 : la version originale de SNMP qui utilise des chaînes de communauté pour l’authentification. Elle manque de fonctions de sécurité et est considérée comme moins sûre.

SNMPv2c : une amélioration de SNMPv1 avec la prise en charge de types de données supplémentaires et une meilleure gestion des erreurs.

SNMPv3 : la version la plus sûre de SNMP, qui offre le cryptage, l’authentification et le contrôle d’accès. Elle répond à de nombreux problèmes de sécurité posés par les versions précédentes.

SNMP est utilisé pour diverses tâches de gestion de réseau telles que la surveillance de l’ utilisation de la bande passante, le suivi du temps de fonctionnement des appareils, la configuration à distance des appareils du réseau et la réception d’alertes lorsque des événements spécifiques se produisent (par exemple, des pannes de système ou des dépassements de seuil).

Conclusion✍️

J’espère que cet article vous a été très utile pour vous familiariser avec les différents protocoles de réseau. Vous pourriez également être intéressé par la segmentation du réseau et la manière de la mettre en œuvre.