Les progrès récents de la technologie ont apporté des innovations considérables pour satisfaire les besoins des entreprises et des utilisateurs modernes.

La technologie, les outils et les produits et services basés sur l’internet ont transformé notre façon de travailler et de vivre. Ils nous ont simplifié la vie et ont augmenté la commodité dans tous les aspects, qu’il s’agisse de la vie professionnelle ou de la vie personnelle.

Cependant, la technologie a également engendré de nombreux problèmes et risques de cybersécurité qui peuvent dévaster les deux sphères de notre vie.

Les entreprises ont subi des pertes se chiffrant en millions, ainsi que la perte de la confiance des clients et de la réputation de l’industrie. De même, les individus sont terrorisés par les crimes et les menaces résultant de l’exposition de leurs données personnelles.

Les pirates informatiques et leurs méthodes de piratage évoluent car ce sont aussi des professionnels qualifiés. Certains utilisent leurs compétences pour commettre des délits, tandis que d’autres sont engagés par des organisations pour lutter contre les pirates informatiques.

Si vous souhaitez vous protéger, vous et votre entreprise, contre les pirates et les hackers, il est important de savoir ce qui se passe dans le secteur de la cybersécurité et quels sont les types de pirates et de hackers.

Cet article vous permettra de connaître les différents types de piratages et de hackers afin de les distinguer et de mettre en œuvre les mesures de sécurité adéquates pour rester du côté le plus sûr. Mais tout d’abord, comprenons les principes de base d’un piratage.

Qu’est-ce qu’un hack ?

Un piratage est un acte commis par un ou plusieurs individus ou pirates informatiques pour compromettre la sécurité d’une organisation en accédant à des données, des réseaux, des systèmes et des applications et en menant des attaques. L’utilisation abusive d’appareils et de systèmes a des effets dévastateurs sur les finances et la réputation d’une entreprise.

Un piratage provient d’un système utilisé par un pirate qui possède des compétences en matière de codage ainsi que des logiciels et du matériel informatique avancés.

Dans les piratages modernes, les pirates utilisent des méthodes furtives conçues pour échapper à l’attention des équipes informatiques et des équipes chargées des logiciels de cybersécurité pour mener leurs attaques. Ils peuvent inciter les utilisateurs à ouvrir des liens et des pièces jointes malveillants, ce qui a pour effet d’exposer des informations sensibles.

Les exemples de piratage peuvent être le déploiement de virus et de codes malveillants, les attaques de type man-in-the-middle, les DDoS, les DoS, le phishing, les ransomwares, etc.

Voyons maintenant quels sont les types de piratage dont vous devez être conscient pour protéger vos biens personnels et ceux de votre organisation.

Différents types d’astuces

Voici les différents types de piratage :

L’hameçonnage

Le phishing est une tentative des cybercriminels de voler votre identité et votre argent par le biais de courriels. Les pirates vous font donner vos informations personnelles, y compris vos identifiants bancaires, vos mots de passe, les détails de votre carte, etc.

Le pirate envoie un courriel à une personne en utilisant des mots trompeurs qui semblent très réels. Il se fait passer pour une personne de confiance, comme un enquêteur, un directeur de banque, un employé de service, etc. Il s’associe à d’autres attaques telles que l’injection de code, les attaques de réseau et les logiciels malveillants pour rendre le piratage possible.

Il existe différents types d’attaques par hameçonnage, comme l’hameçonnage par courrier électronique, le spear phishing, le whaling, le smishing, le vishing et le angler phishing.

Lisez aussi: Comment éviter les attaques par hameçonnage (Vishing)

Déni de service et DDoS

Une attaque par déni de service (DoS) se concentre sur un réseau ou une machine pour l’arrêter et le rendre inaccessible aux utilisateurs finaux.

Les cyberattaquants interrompent le fonctionnement d’un appareil en inondant le réseau ou la machine de demandes illimitées, de sorte que le trafic normal est incapable d’y accéder.

Il existe deux types d’attaques DoS :

Les attaques par débordement de mémoire tampon : Cette attaque cible le temps de l’unité centrale, l’espace du disque dur et la mémoire et les consomme tous pour faire planter le système et affecter le comportement du serveur.

Les attaques par inondation : Cette attaque cible les serveurs avec une quantité importante de paquets de données. L’attaquant sursature la capacité du serveur, ce qui provoque un déni de service. Pour que l’attaque par inondation réussisse, l’attaquant doit disposer d’une largeur de bande supérieure à celle de la machine ciblée.

Dans l’attaque DDoS, l’inondation du trafic provient de différentes sources. Cette attaque est plus critique que l’attaque DoS, car vous ne pouvez pas fermer plusieurs sources à la fois.

Lisez aussi: Meilleurs services de protection contre les attaques DDoS

Appâter et commuter

Le Bait and Switch est une technique utilisée par les fraudeurs pour voler des données personnelles et des identifiants de connexion par le biais de publicités et d’avenues de confiance. Ils incitent les utilisateurs à visiter des sites malveillants et prennent tous les détails sous le nez des utilisateurs.

Ces attaques proviennent principalement de l’espace publicitaire vendu par les sites web. Une fois que les pirates achètent l’espace publicitaire, ils remplacent immédiatement la publicité par un lien malveillant, ce qui a pour effet de verrouiller le navigateur et de compromettre les systèmes.

Le marketing de contenu basé sur l’internet est le principal vecteur de ces attaques : les utilisateurs sont incités à ouvrir des liens qui se révèlent ensuite malveillants.

Le vol de cookies est une tactique de détournement qui permet à un pirate d’accéder aux informations de l’utilisateur. Dans ce cas, un tiers copie les données de session non sécurisées et les utilise pour usurper l’identité de l’utilisateur. Cela se produit généralement lorsqu’un utilisateur visite des sites de confiance par le biais d’un réseau Wi-Fi public ou d’un réseau non protégé.

Dans ce cas, l’attaquant peut utiliser les informations ou le compte pour envoyer de faux messages, transférer de l’argent ou faire d’autres choses malveillantes.

Il est possible d’éviter cela si l’utilisateur utilise des connexions SSL pour se connecter et évite d’utiliser des réseaux non protégés pour accéder à des sites.

Virus, cheval de Troie, logiciel malveillant

Un virus est un programme informatique qui se connecte à un autre ordinateur ou logiciel pour endommager le système. Les pirates insèrent un code dans le programme et attendent que quelqu’un l’exécute. De cette manière, ils infectent d’autres programmes sur un ordinateur.

Un cheval de Troie exécute un programme qui se dit inoffensif et utile. En réalité, il fait des choses malveillantes, tout comme les chevaux de Troie étaient utilisés par les Grecs pour attaquer leurs ennemis la nuit.

Au lieu de cibler un système logiciel, le cheval de Troie cible l’installation d’autres logiciels malveillants dans le système, ce qui a pour effet de tromper les utilisateurs.

Un ver est un logiciel malveillant similaire à un virus. Il exécute des charges utiles malveillantes et se reproduit de lui-même sur les systèmes informatiques. La seule différence réside dans leur technique de propagation. Un virus veut un programme hôte, alors qu’un ver vit dans son propre programme indépendant. Ils se propagent parfois d’eux-mêmes, sans aucune intervention humaine.

En outre, il existe toute une série d’autres menaces malveillantes, telles que les ransomwares, les logiciels publicitaires, les logiciels espions, les rootkits, les bots et bien d’autres encore.

Lisez aussi: Prévenir les ransomwares : Des mesures proactives pour protéger vos données

Attaques de type “ClickJacking

Les attaques de type “ClickJacking”, connues sous le nom d’attaques de redressement de l’interface utilisateur, ciblent les utilisateurs par le biais de plusieurs couches opaques ou transparentes afin de les piéger. Une fois que l’utilisateur clique sur un bouton ou un lien sans savoir qu’il clique sur le mauvais, il perd ses informations qui tombent entre de mauvaises mains.

Supposons que vous visitiez un site web et que vous fassiez défiler la page. Soudain, lorsque vous cliquez sur un lien, vous pouvez voir d’autres publicités qui vous permettent de cliquer sur ce lien. Ainsi, les attaquants vous dirigent vers une autre page. C’est ainsi que fonctionnent les attaquants ClickJacking.

Par exemple, lorsque vous visitez le site web www.wyz.com et que vous voyez des feuilles de style ou des zones de texte sur la page, vous recevez des offres gratuites et d’autres offres appropriées qui vous incitent à ouvrir le lien. Vous perdez ainsi vos identifiants de connexion et vos informations personnelles.

Faux WAP

Le point d’accès sans fil (WAP) est une technique utilisée pour connecter de nombreux utilisateurs à la fois par le biais d’un canal public. Le faux WAP consiste à faire la même chose en simulant la technique.

Dans ce cas, un pirate choisit généralement un lieu public où le Wi-Fi est gratuit, comme l’aéroport, les centres commerciaux et les cafés locaux.

Parfois, il configure le Wi-Fi pour les utilisateurs, ce qui lui permet d’y accéder librement et de jouer les ninjas. Dans ce cas, vous donnez librement toutes vos informations lors de la connexion au compte Wi-Fi et à d’autres sites web populaires. De cette manière, ils piratent également vos comptes Facebook, Instagram, Twitter et autres.

Keylogger

Le keylogger, également appelé capture de clavier ou enregistreur de frappe, est une technique utilisée pour enregistrer chaque frappe sur un appareil ou un ordinateur. Il existe également un logiciel que vous pouvez utiliser sur votre smartphone.

Les pirates utilisent souvent un enregistreur de frappe pour voler les identifiants de connexion, les données sensibles de l’entreprise, etc. Il s’agit en fait d’un logiciel qui enregistre toutes les activités, y compris les clics de souris. Vous pouvez également trouver des enregistreurs de frappe matériels, c’est-à-dire un dispositif inséré entre l’unité centrale et le clavier, qui offre de nombreuses fonctions pour capturer les enregistrements.

Les pirates utilisent cette technique pour accéder à vos numéros de compte, codes pin, identifiants de courrier électronique, mots de passe et autres informations confidentielles.

L’écoute clandestine

L’écoute clandestine est une vieille menace pour la sécurité : un pirate écoute attentivement les communications du réseau pour obtenir des informations privées, telles que les mises à jour de routage, les données d’application, les numéros d’identification des nœuds, et bien d’autres encore.

Le pirate utilise ces données pour compromettre les nœuds en perturbant le routage, en dégradant les performances des applications et en créant des réseaux. Les vecteurs de ces attaques sont le courrier électronique, les réseaux cellulaires et les lignes téléphoniques.

Attaques par trou d’eau

Une attaque par trou d’eau est une attaque informatique au cours de laquelle un pirate observe ou devine les sites web qu’une organisation ou une personne utilise souvent. Les attaquants infectent ensuite ces sites web par le biais de logiciels malveillants, ce qui a pour effet d’infecter également certains membres de l’organisation.

Cette technique est plus difficile à détecter car les pirates recherchent une adresse IP spécifique pour attaquer et obtenir des informations spécifiques. L’objectif est de cibler le système de l’utilisateur et d’accéder aux sites web de la cible.

Injection SQL

L’injection SQL (SQLi) est une attaque par laquelle un pirate utilise un code malveillant pour manipuler une base de données. Il accède ainsi à des informations conservées en toute sécurité dans la base de données d’une organisation. Il interfère avec les requêtes de l’application pour visualiser les données, y compris les données des utilisateurs, les données de l’entreprise, etc.

Une fois qu’ils y ont accès, ils peuvent soit supprimer les données, soit les modifier, ce qui entraîne des changements dans le comportement de l’application. Dans certains cas, le pirate obtient des droits d’administration, ce qui est très préjudiciable pour une organisation.

SQLi cible les applications web ou les sites web qui utilisent des bases de données SQL comme Oracle, SQL Server, MySQL, etc. Il s’agit de l’attaque la plus ancienne et la plus dangereuse qui, une fois réussie, permet aux pirates d’accéder aux secrets commerciaux, aux données personnelles et à la propriété intellectuelle d’une entreprise.

Si vous souhaitez savoir comment prévenir ce type d’attaque, consultez notre guide sur la prévention des injections SQL.

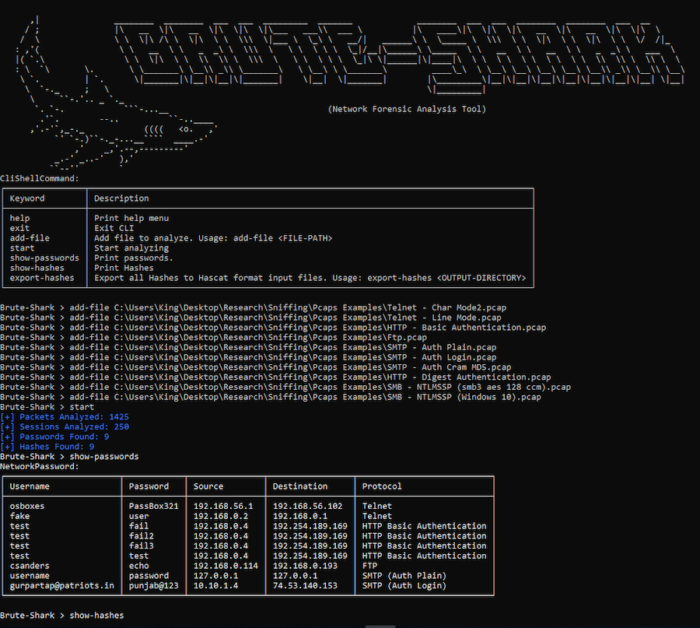

Attaques par force brute

Une attaque par force brute est une méthode de piratage facile qui repose sur des essais et des erreurs pour déchiffrer des mots de passe, des clés de cryptage, des identifiants de connexion, etc. Les attaquants examinent tous les cas possibles pour trouver le bon.

Ici, la force brute signifie que les pirates utilisent des tentatives forcées pour s’introduire dans des comptes privés. Il s’agit d’une ancienne méthode d’attaque, mais elle est toujours populaire et efficace auprès des pirates. Les pirates tirent profit des publicités, volent des données privées, diffusent des logiciels malveillants, détournent votre système à des fins malveillantes, ruinent la réputation de votre site web, et bien d’autres choses encore.

Il existe différents types d’attaques par force brute que les pirates utilisent pour obtenir un accès. Il y a les attaques par force brute simple, les attaques par dictionnaire, les attaques par force brute hybride, les attaques par force brute inversée et le bourrage d’informations d’identification (credential stuffing).

Si vous êtes un pentester qui vérifie la robustesse du système informatique de votre entreprise, vous pouvez consulter notre liste d’outils d’attaque par force brute pour vous préparer à certains des pires scénarios.

Spoofing DNS (empoisonnement du cache DNS)

Dans ce cas, des enregistrements DNS alternatifs sont utilisés par un pirate pour rediriger le trafic vers un site malveillant.

Par exemple, vous êtes nouveau dans votre collège et vos aînés changent les numéros de classe. Vous vous retrouvez donc dans la mauvaise salle de classe. Cette situation se répète jusqu’à ce que vous obteniez l’annuaire correct du campus.

L’usurpation de DNS fonctionne de la même manière. Le pirate introduit de fausses données dans le cache de sorte que les requêtes DNS vous donnent une réponse incorrecte, ce qui vous permet d’accéder à des sites web erronés. Cette attaque fait partie des cybermenaces trompeuses.

Craquage de mots de passe

Le piratage de mots de passe est le moyen utilisé par les pirates pour obtenir des identifiants de connexion. Une attaque par force brute est également une technique de craquage de mots de passe.

Dans ce cas, tous les mots de passe doivent être stockés avec la fonction de dérivation de clé (KDF). S’ils sont stockés en clair, l’attaquant qui pirate la base de données obtient toutes les informations relatives au compte. Ils utilisent diverses techniques pour déchiffrer les mots de passe, telles que le phishing, les logiciels malveillants, les attaques arc-en-ciel, les devinettes, les recherches dans le dictionnaire, et bien d’autres encore.

Maintenant que vous connaissez les différents types de piratage, passons à l’autre côté et comprenons comment fonctionne un pirate informatique et quels sont ses différents types.

Qui est un pirate informatique ?

Un pirate informatique est une personne qui possède des compétences en matière de réseaux, de programmation, d’informatique et autres pour résoudre des problèmes ou en causer.

Il s’introduit dans le système informatique pour installer des logiciels malveillants, détruire des données, voler des informations, perturber des appareils et bien d’autres choses encore.

Cela ne signifie pas que tous les pirates informatiques sont de mauvais acteurs. Ils peuvent être à la fois bons et mauvais.

Dans certains cas, le piratage est utilisé comme une procédure légale par des personnes légitimes afin de sécuriser leurs systèmes et leurs données ou leur pays.

Cependant, la plupart des pirates utilisent leurs compétences techniques pour nuire aux organisations et aux individus en volant ou en exposant leurs informations, en demandant une rançon, en détruisant leur image dans le secteur, etc.

Les pirates brisent le mur de sécurité d’une organisation pour obtenir un accès non autorisé à des téléphones, des appareils IoT, des systèmes informatiques entiers, des réseaux, des tablettes et des ordinateurs. Ils profitent d’une faiblesse du réseau ou du système pour entrer et lancer des attaques. Ces faiblesses sont de deux types – techniques et sociales.

Cependant, tous les pirates informatiques ne sont pas identiques. Il en existe plusieurs types, et le fait de les connaître vous aidera à renforcer la protection de vos actifs.

Les différents types de pirates informatiques

Vous savez ce qu’est le piratage et quels en sont les types.

Mais qui se cache derrière tous ces pirates et comment les identifier et les différencier ?

Comme tous les pirates ne sont pas des criminels, nous allons comprendre les différents types de pirates et les différencier.

Les hackers White Hat

Les hackers White Hat sont des hackers autorisés qui possèdent les connaissances techniques nécessaires pour trouver les failles dans les réseaux et les systèmes. Ils ont le droit de pirater les systèmes pour vérifier les failles de sécurité afin de se protéger des pirates criminels.

Ils corrigent les failles et les faiblesses du système de sécurité et protègent une organisation contre les violations de données et différents types d’attaques externes et internes.

Les Black Hat Hackers

Les hackers “black hat” possèdent les mêmes compétences que les hackers “white hat”, mais les utilisent à de mauvaises fins. Ce sont des cybercriminels qui s’introduisent dans les systèmes avec des intentions criminelles ou malveillantes.

Les hackers “black hat” disposent de compétences avancées pour mener à bien d’éventuelles attaques. Ils recherchent les vulnérabilités et les failles de sécurité pour mener à bien leurs attaques et causer de graves dommages à une organisation en termes d’argent et de réputation.

Les hackers “chapeau gris

Un pirate gris est, là encore, un expert en sécurité qui trouve un moyen facile de pirater des systèmes et des réseaux. Il se situe entre les hackers “black hat” et les hackers “white hat”.

Comment ?

Ils s’engagent dans ces activités soit pour aider le propriétaire du site web à connaître les vulnérabilités, soit pour voler des informations. Ils sont classés en fonction de leurs activités. Certains pirates gris pratiquent le piratage pour leur plaisir. Ils n’ont pas d’autorisation, mais ils choisissent comment utiliser leurs compétences.

Les script kiddies

Les script kiddies sont également connus sous le nom de pirates amateurs, car ils n’ont pas de compétences avancées dans le domaine du piratage. Ils suivent les scripts de pirates expérimentés pour pirater des systèmes et des réseaux.

En général, les script kiddies effectuent ces activités dans le seul but d’attirer l’attention des pirates expérimentés. Ils n’ont pas la connaissance complète du processus, mais suffisamment pour inonder une adresse IP d’un trafic excessif.

Par exemple, les script kiddies peuvent pirater pendant les opérations de shopping du vendredi noir.

Hacktiviste

Les hacktivistes sont un groupe de personnes qui mènent des activités d’hacktivisme pour cibler les terroristes, les pédophiles, les trafiquants de drogue, les organisations religieuses, etc.

Les hacktivistes mènent certaines activités pour soutenir des causes politiques. Ils ciblent l’ensemble d’une organisation ou un secteur spécifique qui, selon eux, ne correspond pas à leurs pratiques et à leurs points de vue.

Initié malveillant/pirate dénonciateur

Un initié malveillant est un individu, tel qu’un contractant, un ancien employé, un partenaire, etc., qui a accès au réseau, aux données ou au système d’une organisation. Il abuse intentionnellement et dépasse les limites d’accès aux données de manière illégitime.

Ils sont plus difficiles à détecter car ils ont un accès autorisé aux données et connaissent très bien tous les chemins pour exécuter le piratage de manière planifiée. La sécurité de l’informatique en nuage est également compromise par des initiés malveillants.

Les pirates “chapeau vert” (Green Hat Hackers)

Les hackers “chapeau vert” sont les nouveaux venus, ou plutôt ceux qui manquent d’expérience dans le domaine du piratage informatique. Ils ne connaissent pas les mécanismes de sécurité et les rouages du web.

Les hackers “chapeau vert” manquent d’expérience, mais ils ont une grande soif d’apprendre les techniques qui leur permettront de monter en grade. Ils ne sont pas nécessairement des acteurs de la menace, mais ils peuvent causer des dommages en pratiquant leur conception.

Parfois, ils sont dangereux car ils ne connaissent pas les résultats. Ils peuvent être à l’origine du pire des cas, qui peut s’avérer difficile à résoudre.

Les pirates “chapeau bleu

Les pirates “chapeau bleu” sont différents des autres pirates, car ils ne ciblent pas le réseau et le système d’une organisation pour voler quelque chose. Ce sont des vengeurs qui piratent les systèmes informatiques pour se venger personnellement d’une organisation.

Ils utilisent des techniques pour accéder à divers comptes ou courriels. Une fois qu’ils disposent des informations, ils commencent à exploiter les profils en envoyant des messages inappropriés, etc. Parfois, d’anciens employés piratent les serveurs des entreprises pour voler des informations telles que des données confidentielles et diffusent toutes ces informations au public pour nuire à la réputation.

Hackers Red Hat Hackers parrainés par un État ou une nation

Les hackers “chapeau rouge” sont en quelque sorte les mêmes que les hackers “chapeau blanc”, mais ils ne sont pas autorisés à effectuer des opérations de piratage. Les pirates “chapeau rouge” font tout et prennent toutes les mesures nécessaires pour arrêter les pirates “chapeau noir” ou d’autres pirates.

Ils sont connus pour lancer une guerre contre les pirates illégaux et faire tomber leurs serveurs et leurs ressources.

Parfois, ils choisissent une méthode illégale pour planifier le piratage. En bref, les hackers “red hat” font ce qu’il faut en suivant le mauvais chemin. Ils infectent généralement les systèmes des méchants, lancent des attaques DDoS et utilisent des outils pour accéder au système du méchant pirate afin de le démolir.

Les pirates d’élite

Les hackers d’élite sont les hackers les plus compétents dans le domaine du piratage informatique. Ils choisissent leur voie soit en tant que hacker white-hat, soit en tant que hacker black-hat. S’introduire dans les systèmes et collecter des informations est une tâche facile pour eux car ils sont exceptionnellement compétents.

Les pirates d’élite écrivent leurs propres exploits à partir des compétences et de la compréhension qu’ils ont des systèmes. Ils utilisent souvent une distribution Linux qu’ils ont eux-mêmes créée en fonction de leurs besoins et dans laquelle ils disposent de tous les outils de piratage.

Qu’il s’agisse d’un système d’exploitation Windows, Unix, Mac ou Linux, les pirates d’élite sont des experts dans tous les domaines.

Les cyberterroristes

Les cyberterroristes s’attaquent à la population en mettant hors service toutes les grandes infrastructures, telles que les administrations, les transports, l’énergie, etc. Toute cyberattaque qui nuit à la population par des moyens indirects est considérée comme du cyberterrorisme.

Ils veulent obtenir des gains idéologiques ou politiques par l’intimidation ou la menace. Des cyberterroristes expérimentés peuvent, grâce à leurs compétences, causer des destructions massives aux systèmes gouvernementaux. Ils peuvent laisser un message de terreur pour d’autres attaques.

Conclusion

Connaître les différents piratages et hackers vous permettra de rester informé des risques actuels en matière de cybersécurité. Cela vous aidera également à faire la distinction entre les pirates informatiques, qui ne sont pas de mauvais acteurs. Vous pourrez ainsi prendre les mesures de sécurité appropriées au bon moment pour prévenir les attaques et minimiser les risques.