Vous pouvez protéger les données sensibles de votre entreprise et de vos clients par la pseudonymisation, l’anonymisation et la désidentification à l’aide de ces meilleurs outils de masquage de données.

Dans les entreprises numériques et centrées sur les données, il y a plusieurs phases lorsque des tiers accèdent aux données de vos clients ou de votre entreprise. Vous ne pouvez pas vous contenter d’omettre les données dans les rapports ou les affichages utilisateur. Vous ne pouvez pas non plus divulguer les données originales. Le masquage des données joue un rôle important dans la protection des données réelles en remplaçant les données affichées par des données irréalistes.

Vos employés, fournisseurs et clients peuvent facilement manipuler ces ensembles de données sans connaître la réalité, comme la marge bénéficiaire de l’entreprise pour certaines ventes ou les détails de la carte de crédit des clients. Vous trouverez ci-dessous une liste de quelques outils de masquage de données sélectionnés pour vous.

Pourquoi le masquage des données est-il essentiel ?

Voici pourquoi les entreprises performantes et vigilantes utilisent le masquage de données :

- Éliminer le risque de vol ou d’infiltration de données lors du téléchargement de données dans le nuage.

- Empêcher un concurrent de connaître vos tactiques commerciales telles que la marge bénéficiaire, le volume d’utilisateurs, etc.

- Le masquage des données vous permet de mettre fin à l’utilisation abusive ou non sollicitée des données des clients par les employés, les sous-traitants ou les fournisseurs.

- Vous pouvez librement partager les données masquées avec des stagiaires, des développeurs, des concepteurs, des créateurs de contenu et le public pour des raisons professionnelles.

Comment procéder au masquage des données ?

Vous trouverez ci-dessous les méthodes adoptées par les entreprises pour procéder au masquage des données :

#1. Pseudonymisation

Elle empêche l’identification de l’utilisateur en combinant différents éléments de données. Vous devez supprimer les données personnelles identifiables et les remplacer par des noms sans rapport, des dates de naissance, etc.

#2. Mélange et substitution des données

Dans ce processus, vous remplacez et mélangez les données en utilisant des données de base telles que des noms d’actions trouvés sur Internet, des numéros de sécurité sociale, etc. Bien que l’ensemble de données semble toujours réaliste et utile, les attaquants ne peuvent pas utiliser les données pour nuire à votre entreprise.

#3. Afficher une valeur nulle

Vous pouvez programmer vos bases de données, vos feuilles Excel, vos tableaux de données de sites Web, vos données en nuage, etc., de manière à ce que les ensembles de données affichent un texte nul lorsqu’une personne non autorisée accède aux données.

#4. Modification des valeurs d’origine

Ici, vous pouvez simplement appliquer des opérateurs mathématiques tels que la multiplication, la division, la soustraction, etc. pour modifier des valeurs numériques à l’aide d’un modèle logique. Vous devez choisir un schéma difficile pour que les autres ne puissent pas déchiffrer les valeurs d’origine. Il est difficile de mettre en œuvre de tels modèles vous-même, c’est pourquoi vous devez utiliser l’un des outils mentionnés dans cet article.

Caractéristiques à rechercher dans un outil de masquage de données

Lorsque vous vous procurez un outil de masquage de données, mettez l’accent sur les caractéristiques indispensables suivantes :

- Outils basés sur des normes internationales qui masquent automatiquement les données conformément à des conventions telles que HIPAA, CCPA, GDPR, etc.

- L’outil doit automatiquement rechercher les données personnellement identifiables et sensibles dans un ensemble de données et appliquer une stratégie de masquage des données préconfigurée.

- Un outil de masquage de données parfait doit vous permettre de connecter différentes sources de données, telles que des ensembles de données ouvertes et des sources de premier ordre.

- Il doit disposer d’algorithmes de chiffrement robustes afin que personne ne puisse reconstituer les valeurs d’origine des données masquées, à l’exception de l’outil utilisé pour le masquage des données.

- Il doit proposer des données de test spécifiques à l’entreprise, des données fictives mais réalistes, etc., au lieu des en-têtes de colonne, des en-têtes de ligne, des valeurs, etc. d’origine. Ainsi, le produit final sera utile à des fins de recherche et de développement.

- Les données masquées ne doivent pas être utiles aux concurrents ou aux pirates informatiques.

Découvrez les outils de masquage de données que votre entreprise devrait utiliser dès maintenant :

Delphix

Delphix est une solution de masquage de données et de conformité qui permet de localiser automatiquement les informations sensibles et de les masquer. Qu’il s’agisse du nom du client, de son adresse électronique ou de son numéro de carte de crédit, il peut trouver 30 types de données critiques provenant de différentes sources, telles que des bases de données relationnelles et des fichiers.

La solution propose plus de 50 jeux de profils prêts à l’emploi définissant des expressions de profilage personnalisées. Pour exécuter ses algorithmes de masquage, vous n’avez pas besoin de savoir coder. Il peut conserver l’intégrité référentielle au sein et entre les sources de données tout en générant des valeurs réalistes. Delphix vous permet également de personnaliser facilement ses cadres algorithmiques ; si nécessaire, vous pouvez définir de nouveaux algorithmes.

La qualité des données masquées est préservée dans un état pleinement fonctionnel afin que vous puissiez l’utiliser pour le développement, les tests et l’analyse. Les entreprises qui doivent se conformer à des normes et réglementations telles que GDPR, HIPAA et CCPA peuvent utiliser cette plateforme pour la tokenisation des données et le masquage irréversible. En outre, elle vous permet de définir et d’appliquer des politiques de masquage cohérentes afin d’éliminer les risques dans les environnements de non-production.

K2View

Si vous êtes à la recherche d’un outil de masquage de données pour protéger votre grand volume de données sensibles, K2View est la solution qu’il vous faut. Il met en œuvre une approche de produit de données qui réduit le temps et les coûts de mise en œuvre tout en éliminant les complexités au niveau de l’entreprise.

L’anonymisation des données sensibles des entités individuelles en transit protège les données PII contre la compromission et préserve la cohérence relationnelle des données masquées. Cette solution vous aide également à vous conformer aux normes de confidentialité des données, notamment GDPR, CCPA/CPRA, HIPAA, LGPD et PCI DSS.

Elle utilise des fonctions de découverte automatique et de catalogue de données pour classer et mapper les données sensibles. Vous pouvez également effectuer une recherche granulaire en termes de fichiers de base de données et de métadonnées. K2View vous permet également d’appliquer des centaines de fonctions de masquage prêtes à l’emploi, telles que la substitution, la randomisation, le mélange, le brouillage, la commutation, la nullité et la rédaction.

En outre, cette solution prend en charge l’intégration avec des sources de données ou des technologies, qu’elles soient situées sur site ou dans le nuage. Vous pouvez connecter cette solution à des bases de données relationnelles, des systèmes hérités, NoSQL, des documents XML, des files d’attente de messages et des fichiers plats pour masquer les données avec une intégrité référentielle.

Accutive

Accutive propose une gamme utile d’outils de masquage de données robustes qui permettent non seulement de sécuriser vos données critiques, mais aussi de les rendre viables pour différentes fonctions essentielles à l’activité de l’entreprise. Cette solution sur site garantit que les informations masquées ressemblent aux informations réelles en conservant les valeurs des champs de données et des propriétés dans toutes les sources de données.

Elle prend en charge la migration des données à partir de sources telles qu’Oracle, DB2, SQLServer, XML, MySQL et des fichiers plats vers des destinations sélectionnées. Vous pouvez également stocker les données masquées dans MySQL, SQLServer, PostgreSQL et d’autres bases de données. Ce logiciel multiplateforme peut être utilisé sous Linux, Unix, Windows et différents services cloud.

Accutive offre également un tableau de bord hautement fonctionnel pour voir les dernières activités, les connexions actives, les résultats graphiques du masquage des données et l’avancement des tâches. Des rapports détaillés, des informations sur les performances, une gestion intégrée des comptes, un répertoire de connexion et une compatibilité avec l’authentification multifactorielle sont d’autres caractéristiques notables de cette solution.

Informatica

Avec le masquage de données dans le cloud d’Informatica, vous pouvez facilement protéger la confidentialité des données de vos clients. Il vous aide à atteindre les objectifs de conformité de l’organisation en matière de traitement sécurisé des données et de gouvernance de la sécurité des données. Vous pouvez l’utiliser pour anonymiser et dépersonnaliser des données sensibles afin de les utiliser en toute sécurité à des fins de test, de développement, d’analyse de données, de chaînes d’approvisionnement et de programmes d’expérience client.

Cette plateforme vous permet de bénéficier d’une sécurité flexible et centrée sur les données dans tous les environnements complexes utilisés par votre organisation. Vous pouvez utiliser cette solution pour protéger les données dans le cadre de la confidentialité et de la gouvernance des données natives du cloud. Tout en faisant tout cela, Informatica maintient le contexte des données et l’intégrité référentielle pour une sécurité accrue et une utilisation à l’épreuve de la conformité.

Elle masque toutes les données personnelles, y compris les utilisateurs, les lieux, les dates de naissance et les rôles, à partir d’un grand volume de données provenant de différents lieux et bases de données. La solution prend en charge une large connectivité entre les bases de données, les applications et les ordinateurs centraux. Elle réduit également le risque de perte ou d’utilisation abusive des données.

Hush-Hush

Pour les entreprises modernes, il est difficile de se conformer aux exigences publiques et réglementaires en matière de protection de la vie privée. Cependant, la solution Hush-Hush peut vous aider à masquer les données PII. Vous pouvez utiliser ce logiciel pour localiser les données sensibles de votre base de données organisationnelle et les classer pour les rendre anonymes.

Pendant le masquage des données, il est conforme aux normes GDPR, HIPAA / HITECH, CCPA et GLBA. Hush-Hush utilise même des composants basés sur des règles pour une configuration complète et une anonymisation sécurisée des données. Il fournit également des solutions prêtes à l’emploi pour masquer les identifiants directs et indirects à l’aide d’algorithmes fixes et génériques.

De plus, la solution peut fonctionner sur site et dans le nuage. Vous pouvez également l’intégrer au serveur SQL natif SSIS, Biztalk et au code à l’aide de l’API. Avec cette solution, vous pouvez exécuter des tâches d’anonymisation des données sur une base planifiée ou ad hoc. Elle établit également des rapports d’audit pour différentes réglementations telles que GDPR, CCPA et HITECH.

dataZense

Vous souhaitez que vos données soient sécurisées et conformes ? Choisissez dataZense, la solution de masquage de données pour la protection des données sensibles. Les outils fournis par cette plateforme vous aident dans le profilage des données, la prévention des pertes de données, la remédiation et la gouvernance des données. Elle peut profiler les données structurées et non structurées, de sorte que vous n’avez pas à vous soucier des sources de données.

La solution effectue un profilage des données au niveau des colonnes afin d’identifier sans effort les IIP et les données sensibles de la base de données. DataZense empêche également l’accès non autorisé aux données ou leur utilisation abusive grâce au masquage, à l’embrouillage ou au cryptage des données.

Cette plateforme basée sur le cloud est accessible de n’importe où et à n’importe quel moment. Elle prend également en charge le GDPR, le CCPA, l’OIOO et d’autres lois et normes relatives à la protection de la vie privée. Cette plateforme évolutive garantit une protection continue, mais vous permet de ne payer que pour les données masquées.

Grâce aux outils de découverte des données PII de dataZense, les organisations peuvent protéger les informations sensibles et se conformer aux réglementations.

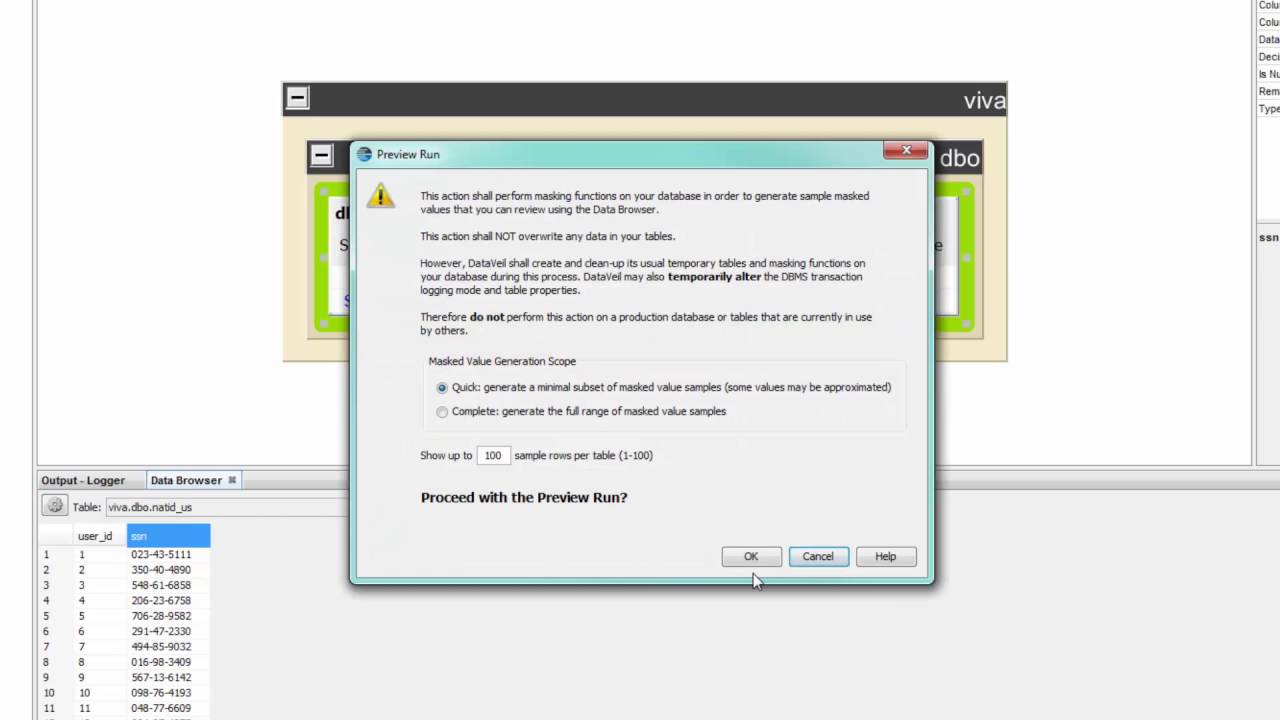

DataVeil

DataVeil propose deux puissants outils de masquage de données, DataVeil et FileMasker. Le premier outil masque les données sensibles dans différentes bases de données SQL, tandis que le second masque en permanence les données des fichiers. Ces outils masquent toutes les données sensibles telles que les noms, les adresses, les numéros de contact et les numéros de carte de crédit par des informations fictives qui paraissent réelles.

Comme le masquage transforme les données en quelque chose de non sensible, les organisations peuvent l’utiliser pour les tests, le développement, la formation, l’externalisation, l’analyse des données et l’assistance. Étant donné que les lois sur la sécurité des données et la confidentialité deviennent de plus en plus rigoureuses dans le monde entier, vous pouvez utiliser cette solution pour vous conformer aux normes GDPR, HIPAA et PCI.

Lors du masquage, il conserve les propriétés statistiques et syntaxiques des données d’origine en fournissant des données masquées significatives et pertinentes. Il préserve même le format des caractères individuels présents dans une valeur sensible, tels que l’alphabet, les chiffres et les caractères spéciaux. Ainsi, vous pouvez utiliser les données sans vous soucier des tests, du développement, de l’analyse des données, de la formation, de l’assistance et de l’externalisation.

Immuta

Lorsqu’il s’agit de masquage dynamique des données et de contrôle de la confidentialité, Immuta pourrait être votre choix idéal. Pendant la durée de la requête, il masque les valeurs sensibles en les modifiant sans changer les données d’origine. Dans sa suite de contrôle de la sécurité et de la confidentialité, vous pouvez instruire une politique de contrôle d’accès basée sur les attributs. Pour le langage de la politique, vous pouvez choisir d’écrire en code ou en langage clair.

Il propose également plus de 60 contrôles de sécurité et de confidentialité prédéfinis parmi lesquels vous pouvez choisir pour protéger les données sensibles. Vous pouvez également appliquer dynamiquement ces contrôles au moment de la requête pour différents types de masquage des données, notamment l’anonymisation, la pseudonymisation, la minimisation et l’obscurcissement.

Ces politiques dynamiques vous permettent d’accéder instantanément aux données autorisées à partir de n’importe quel ordinateur portable, outil de veille stratégique ou atelier de travail. Sur Immuta, vous pouvez automatiser le processus de restrictions d’accès avec différentes conditions, comme la démographie de l’utilisateur, les fenêtres temporelles, les données des cellules adjacentes ou les données des tables de référence.

Avant tout, il réduit la charge d’ingénierie et vous permet d’accéder instantanément aux données masquées. Ce logiciel réduit également le risque de violation des données, protège la réputation de votre organisation, vous permet de partager des données en toute sécurité et augmente la productivité de votre équipe.

IRI FieldShield

Êtes-vous inquiet à propos de la gestion de votre grand volume de données à risque ? IRI FieldShield est une solution de masquage de données fiable pour tous les types d’organisations. Les entreprises qui utilisent ce logiciel peuvent effectuer une classification centrale des IIP, localiser les données à partir de n’importe quel endroit dans le monde et masquer les données automatiquement.

Il peut également maintenir l’intégrité référentielle lorsqu’il utilise le cryptage, la pseudonymisation, la rédaction et les approches pour les environnements de production et de test. Vous pouvez anonymiser les données de manière transparente dans le cadre de GDPR, CIPSEA, HIPAA, DPA, PCI, FERPA, GLBA, POPI et d’autres réglementations.

IRI FieldShield prend en charge le masquage des données générées dans toutes les sources, y compris les bases de données relationnelles, les bases de données NoSQL, les fichiers plats, les ordinateurs centraux, les feuilles de calcul Excel, les fichiers d’index, les URL, les fichiers semi-structurés et les fichiers non structurés. Ses fonctionnalités peuvent être utilisées pour profiler et dépersonnaliser les données au repos et sécuriser les données en mouvement. Si vous êtes intéressé, vous pouvez réserver une démonstration en direct pour voir comment il fonctionne.

Le mot de la fin

Vous ne devez pas ignorer les exigences en matière d’expurgation ou de cryptage des données des diverses normes internationales et locales relatives à la confidentialité et à la sécurité des données.

Le masquage des données d’entreprise et d’utilisateur originales vous aide à vous conformer à diverses lois telles que GDPR, HIPAA, etc. Voici donc les outils de masquage de données fiables et populaires que vous pouvez utiliser dans vos opérations commerciales centrées sur les données.

Découvrez ensuite les plateformes de protection des données dans le nuage qui vous permettront de conserver vos données en toute souplesse et en toute sécurité.