Vous pouvez faire des piratages fous juste en faisant une recherche sur Google ! 🤯

Oui, vous avez bien entendu. C’est ce qu’on appelle le Google Hacking ou Google Dorking.

En tant que rédacteur de contenu, j’ai utilisé Google Dorks à plusieurs reprises à des fins de référencement et de recherche. Cela m’aide à trouver des articles spécifiques de mes concurrents et à identifier des sujets mal desservis pour ma stratégie de contenu.

De la même manière, vous pouvez utiliser les commandes de Google Dorking en fonction de vos besoins.

Cependant, avant de plonger dans Google Dorking, vous devez comprendre les différentes terminologies telles que Dorks, Recon, et bien plus encore. Vous devez également savoir où se situe la limite.

Le Google Dorking n’est pas illégal tant que les informations collectées sont utilisées à des fins de recherche. Si vous utilisez les informations collectées pour faire chanter la “cible”, le Google Dorking peut rapidement entrer dans le domaine de l’illégalité activity⚠️.

Et Google n’aime pas cela. Il pénalise même l’adresse IP d’où proviennent les commandes Dorking. De plus, vous pouvez faire l’objet d’une accusation criminelle, alors prenez garde.

Dans ce guide sur le Google Dorking, alias Google Hacking, je vais donc partager avec vous tout ce que vous devez savoir sur cette étonnante technique de piratage éthique et sur la manière de l’utiliser à votre avantage.

Qu’est-ce que le Google Dorking ?

Le Google Dorking est une technique de recherche permettant de trouver des informations qui n’apparaissent généralement pas dans les résultats de recherche de Google. Pour ce faire, on utilise des opérateurs de recherche avancés et des chaînes de caractères appelées “dorks”.

En d’autres termes, le Google Dorking est un moyen détourné de contourner l’algorithme de Google pour trouver des informations qui ne sont pas affichées dans les résultats du moteur de recherche de Google – par exemple, la page d’administration d’une entreprise particulière ou une page de connexion.

Vous pouvez même trouver des documents confidentiels, tels que des PDF, des feuilles Excel, etc., en utilisant les commandes Google Dorking appropriées.

S’il est utilisé de bonne foi, Google Dorking peut vous aider à trouver des documents ou des pages web spécifiques, ce qui vous permet de filtrer les résultats de recherche non pertinents et de gagner du temps.

Cependant, s’il est utilisé de mauvaise foi, il peut aider les pirates informatiques à accéder aux données et aux fichiers d’une entreprise ou d’une personne spécifique qui ne sont pas sécurisés ou qui ont été téléchargés accidentellement sur l’internet.

Ainsi, le fait d’être ou de ne pas être un “dorker” dépend de votre capacité à rendre des comptes !

Comment fonctionne Google Dorking ?

Les particuliers comme vous et moi peuvent utiliser Google Dorking à des fins de recherche. Cependant, ce sont surtout les experts en cybersécurité qui l’utilisent pour comprendre les failles du système. Il s’agit principalement de hackers éthiques, également connus sous le nom de hackers “white-hat”.

Même les pirates informatiques utilisent Google Dorking pour identifier les sites web présentant des failles de sécurité. Ils trouvent des données et des fichiers sensibles sur leurs “cibles” et les utilisent à des fins malveillantes.

(Fan de Mr. Robot, quelqu’un ? 😃)

Depuis le début des années 2000, les moteurs de recherche ont été utilisés comme outil pour le Google Dorking. Les capacités étendues de Google en matière d’exploration du web facilitent le Dorking.

Avec la bonne requête Google Dork, les attaquants peuvent accéder à de nombreuses informations qu’ils n’auraient pas pu obtenir avec de simples recherches sur Google. Ces informations sont notamment les suivantes

- Mots de passe et noms d’utilisateur

- Des listes d’adresses électroniques

- Documents confidentiels

- Informations personnelles identifiables – financières, démographiques, géographiques, etc.

- Vulnérabilités des sites web

Selon Norton Statistics, près de 88 % des entreprises sont victimes d’une attaque de cybersécurité dans l’année. Cela signifie que les entreprises sont ciblées presque tous les jours.

Les pirates éthiques utilisent les informations collectées pour corriger les vulnérabilités de leurs systèmes, mais les pirates non éthiques les utilisent pour des activités illégales, telles que la cybercriminalité, le cyberterrorisme, l’espionnage industriel, l’usurpation d’identité et le cyberharcèlement.

Les pirates peuvent également vendre ces données à d’autres criminels sur le dark web pour de grosses sommes d’argent. Voici comment un pirate utilise les méthodes de Google Dorking pour voler des informations personnelles:

#1. Reconnaissance

La première étape du piratage consiste à collecter autant d’informations que possible sur la cible. Des documents confidentiels aux noms d’utilisateur et aux mots de passe, tout ce que les pirates peuvent trouver. Cette étape est également connue sous le nom de reconnaissance, d’empreinte ou même de fingerprinting.

Google Dorking est une méthode de reconnaissance passive, c’est-à-dire que les pirates accèdent à des fichiers accessibles au public en ligne.

Les fichiers accessibles au public peuvent avoir été mis en ligne accidentellement. Par exemple, ils ont accidentellement téléchargé un fichier PDF contenant des noms d’utilisateur et des mots de passe ou ont laissé leur webcam ouverte sur l’internet.

#2. L’analyse

À ce stade, le pirate a collecté les données – URL de pages web, PDF, feuilles Excel, listes de courriels, etc. Le pirate va les analyser en ouvrant et en lisant les fichiers, en nettoyant les liens ou en utilisant un outil d’analyse pour trouver les informations recherchées.

#3. Obtenir l’accès

À ce stade, le pirate utilise les informations collectées et obtient l’accès au système/à la base de données.

#4. Maintenir l’accès

Le pirate établit une connexion (temporaire ou permanente) avec le système/la base de données afin de se reconnecter facilement à la cible en cas de besoin.

Si la connexion est rompue ou si le pirate souhaite revenir au système ou à la base de données plus tard, il peut le faire en utilisant cette connexion.

#5. Sortie

À ce stade, le pirate efface ses traces et quitte le système/la base de données sans laisser de traces. Il supprime tous les exploits et portes dérobées et efface les journaux.

Légalité de Google Dorking

Comme je l’ai mentionné, le Google Dorking n’est pas illégal s’il est utilisé uniquement à des fins de recherche.

En fait, seule la phase 1 (reconnaissance) entre dans la définition de Google Dorking, c’est-à-dire la recherche d’informations à l’aide de chaînes de recherche et d’opérateurs avancés.

Dès que vous cliquez sur les résultats de la recherche, que vous accédez à une URL, que vous téléchargez un document ou que vous accédez à des liens sans autorisation, vous entrez dans la phase 2.

Au-delà de cette phase, vous pouvez être tenu pour responsable de délits informatiques punissables par la loi.

Alors, cliquez avec prudence et bonne foi👍.

En outre, pour Google Dork, vous utilisez des requêtes dork avancées et des chaînes de recherche pour filtrer les résultats non pertinents et trouver exactement ce que vous voulez.

Requête Google Dork – Signification et exemples

Certaines opérations de recherche courantes dans Google Dorking peuvent vous aider à trouver des informations spécifiques tout en filtrant les résultats non pertinents.

J’utilise certaines de ces requêtes Google Dork – telles que allintitle, inurl, filetype, etc. – lorsque je fais une analyse SERP sur un sujet. Cela m’aide à définir la stratégie de contenu exacte pour ce sujet particulier.

Je vais vous présenter quelques-unes des requêtes Google Dork les plus courantes et les plus utiles. Je vous parlerai de la fonction de la requête, des résultats et de la manière d’utiliser les résultats à votre avantage. Voici quelques-uns des opérateurs les plus courants utilisés dans Google Dorking.

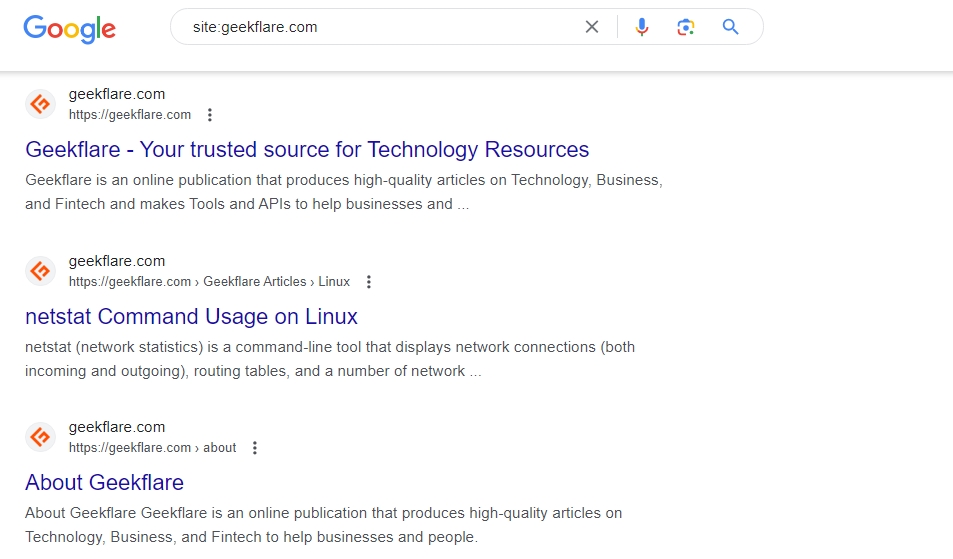

#1. Site

Si vous souhaitez rechercher les pages web d’un site particulier, vous pouvez utiliser l’opérateur de requête site :. Cette requête limite votre recherche à un site web, un domaine de premier niveau ou un sous-domaine particulier.

Cette requête vous montrera les pages web publiques de ce site web, de ce domaine de premier niveau ou de ce sous-domaine. Vous pouvez même combiner cette requête avec d’autres requêtes pour obtenir des résultats encore plus précis.

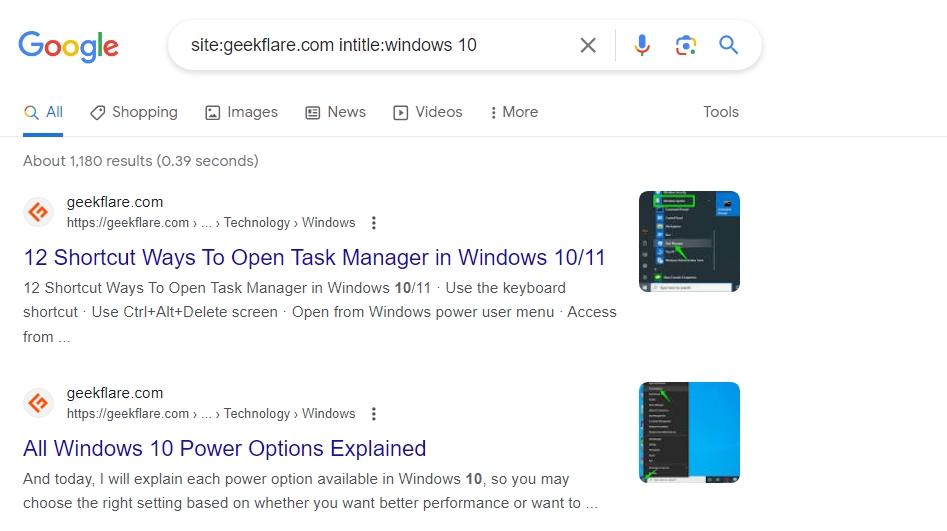

#2. Intitle/Allintitle

L’insertion de votre mot-clé principal dans votre titre SEO (aka meta title) est l’une des pratiques SEO les plus anciennes et les plus efficaces. Ainsi, en utilisant la requête intitle : dork, vous pouvez trouver des pages web particulières avec des mots-clés dans leurs titres SEO.

Vous pouvez même la combiner avec la requête site : pour obtenir des résultats encore plus précis. Par exemple, si vous souhaitez trouver des articles sur Geekflare mais uniquement sur Windows 10, vous pouvez entrer cette requête dork.

Cette méthode de Google Dorking est très utile lorsque vous souhaitez trouver des résultats autour d’un terme de recherche spécifique. Si vous la combinez avec d’autres requêtes, vous pouvez améliorer considérablement votre analyse des SERP.

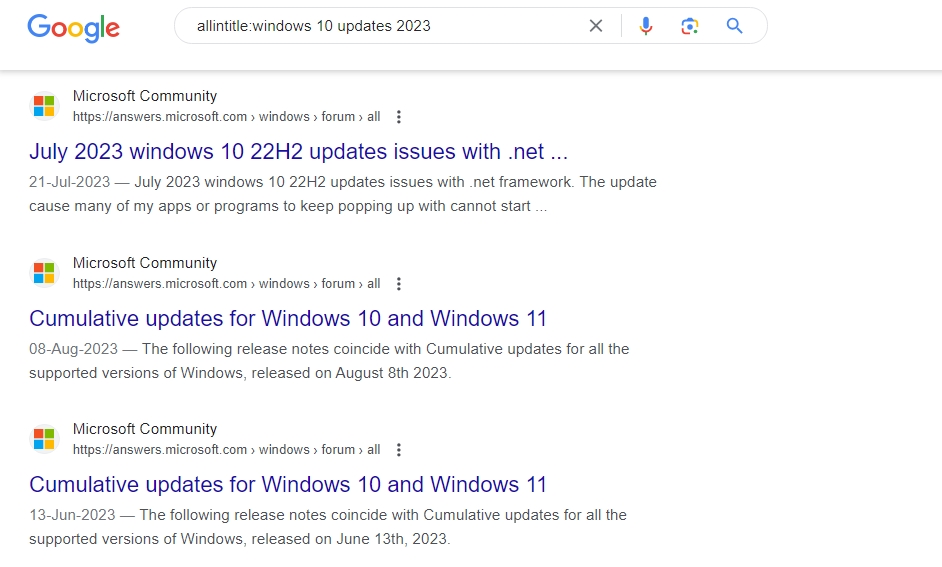

Vous pouvez également utiliser la requête dork allintitle : si vous avez plusieurs termes de recherche et que vous souhaitez qu’ils figurent tous dans le titre des résultats. Dans ce cas, vous pouvez utiliser allintitle : query au lieu de intitle :.

#3. Inurl/Allinurl

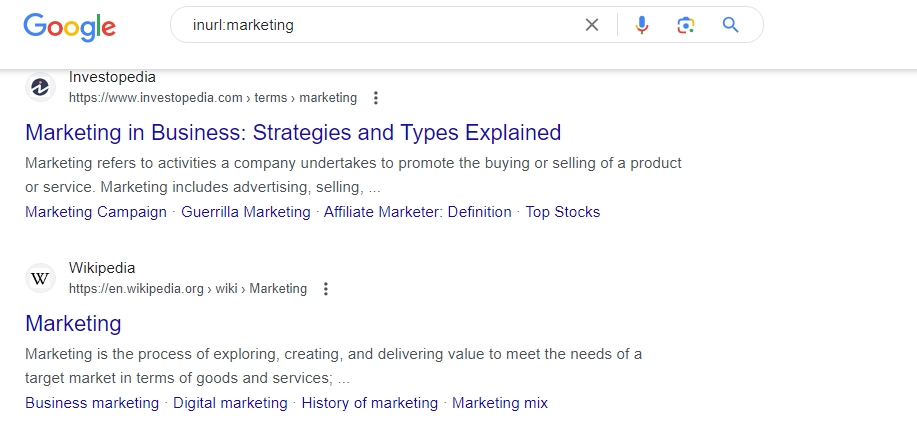

La commande inurl : dork est très similaire à la commande intitle :. La seule différence est que cette requête recherche un terme de recherche particulier dans les URL des sites web.

Vous pouvez également utiliser allinurl : Dorking pour trouver des URL contenant plusieurs termes de recherche. Cette requête vous donnera des URL contenant tous les termes de recherche.

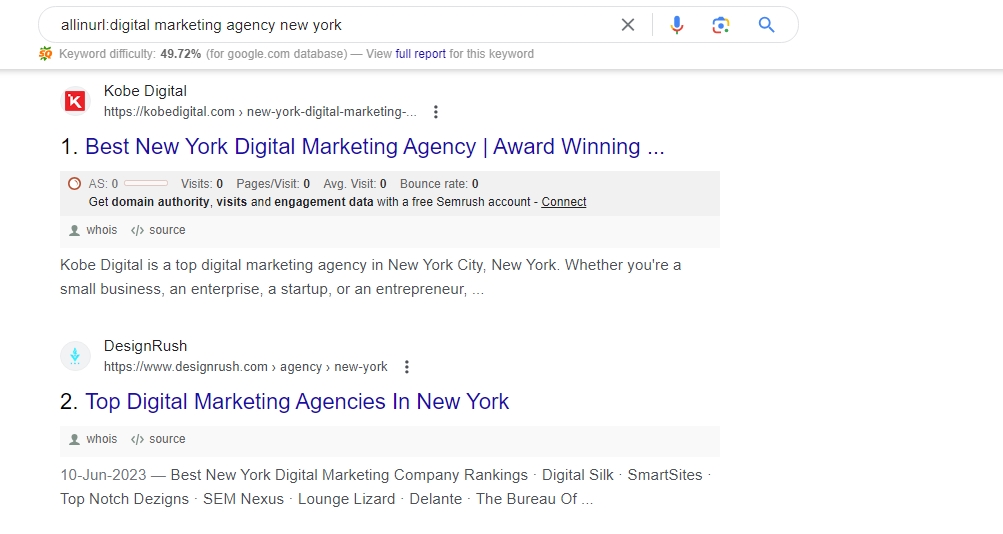

Par exemple, le mot-clé principal dans l’URL et une structure d’URL optimisée sont essentiels pour le classement sur Google. Ainsi, si je suis une nouvelle agence de marketing numérique à New York et que je souhaite voir mes concurrents locaux, je peux facilement le faire en utilisant la commande allinurl :.

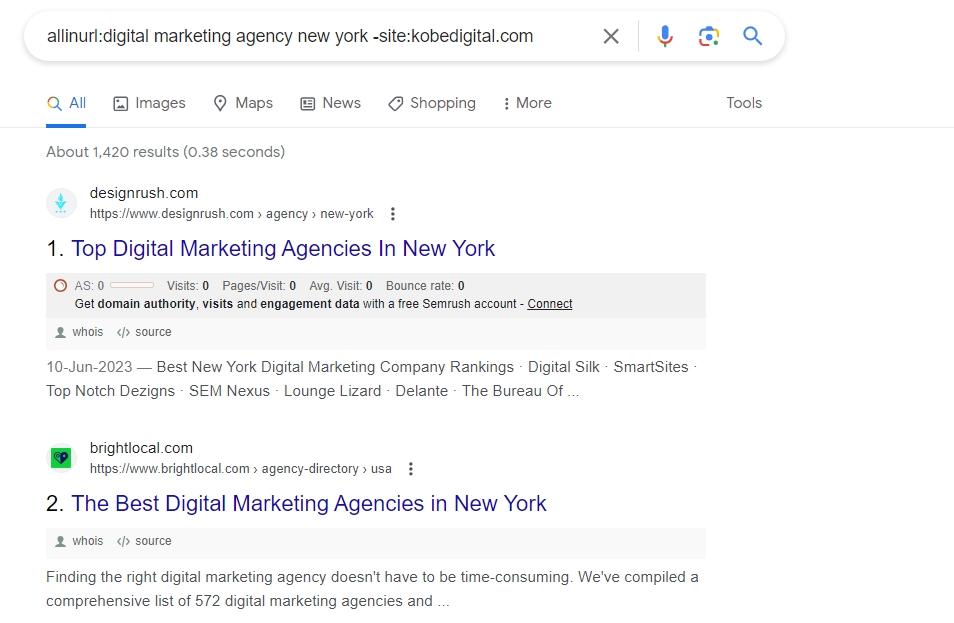

Vous pouvez même inclure un opérateur supplémentaire comme “- (moins)” pour exclure les résultats d’une source particulière. Vous pouvez faire la même chose avec la requête allintitle :. Voici un exemple :

La requête inurl:/allinurl : dork peut être très utile pour estimer le nombre de pages web pour lesquelles vous devrez vous battre pour vous classer pour ce terme de recherche particulier et, plus important encore, l’autorité de domaine dont vous avez besoin pour vous classer pour ce terme de recherche.

#4. Intext

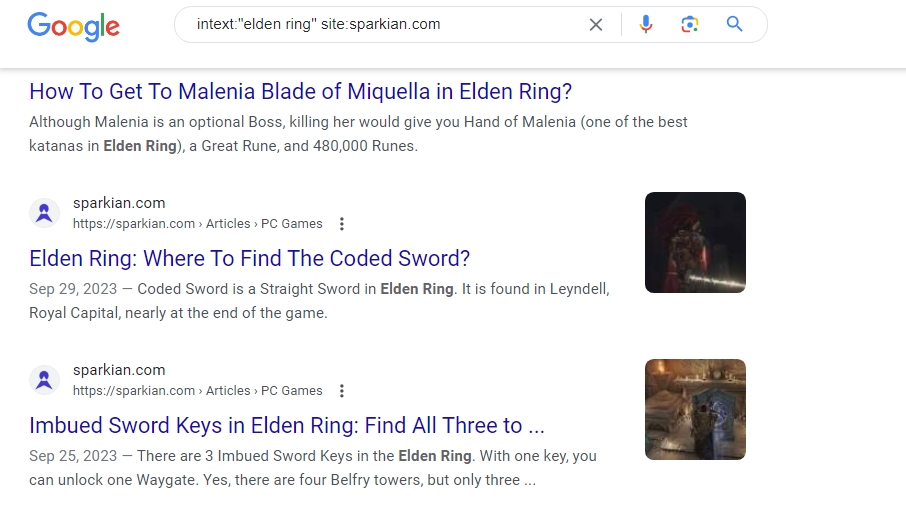

La requête intext : Cette requête permet de trouver des sites ou des pages web contenant le terme de recherche dans leur texte. Elle est très utile aux experts en référencement pour trouver les pages web des concurrents contenant le terme de recherche – un certain mot-clé.

Vous pouvez même utiliser un opérateur supplémentaire comme les guillemets (“”) pour trouver les pages web contenant le terme de recherche exact dans le corps du texte. Vous pouvez le combiner avec la requête site : pour trouver les résultats d’un site web particulier.

C’est l’une des astuces de recherche Google que la plupart des experts en référencement utilisent. 😉

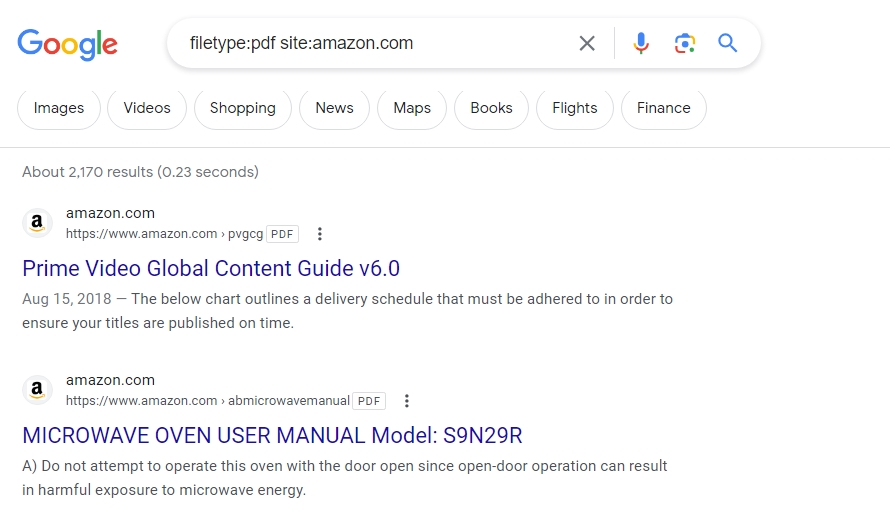

#5. Type de fichier

En utilisant l’opérateur de recherche filetype :, vous pouvez trouver des fichiers tels que PDF, XLS, Doc, etc. Cette requête de recherche est extrêmement utile si vous recherchez des rapports, des manuels ou des études spécifiques.

Dans Google Dorking, la commande filetype : est l’une des commandes les plus utilisées par les pirates pour trouver des documents confidentiels ayant fait l’objet d’une fuite accidentelle. Ces documents peuvent contenir des informations sensibles telles que des adresses IP, des mots de passe, etc.

Les pirates utilisent ces informations pour effectuer des tests de pénétration (pentesting) et pour contourner les paywalls afin d’accéder à des ressources.

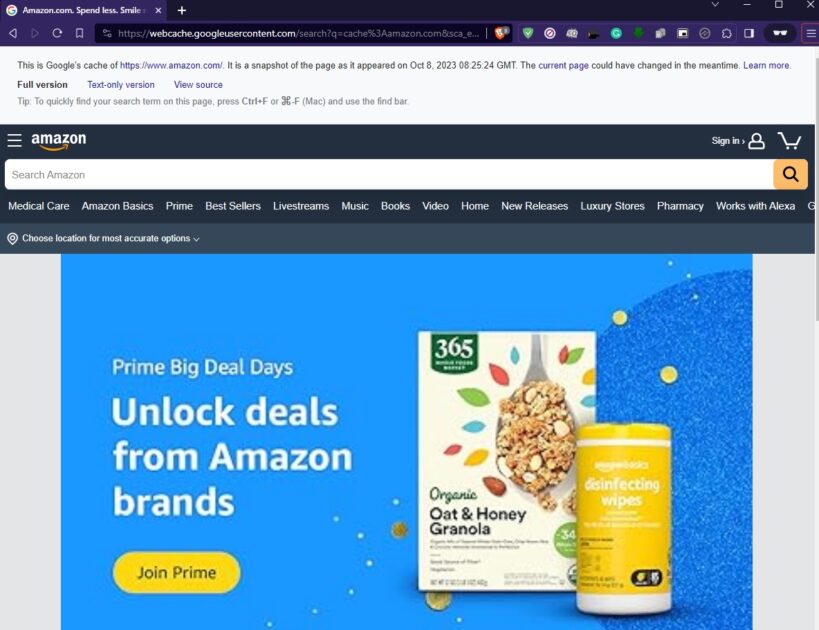

#6. Cache

À l’aide de la commande Cache :, Google Search récupère la dernière copie sauvegardée d’un site web particulier (cache Google), si elle existe. Cette fonction est utile pour redécouvrir un site web avant sa fermeture ou sa dernière mise à jour.

Chaque fois qu’un utilisateur accède à un site web à l’aide de Google, une version en cache de cette page est créée dans le système de Google. Vous pouvez accéder à cette version en utilisant la commande cache : si le site web original est temporairement indisponible ou si vous souhaitez afficher une version plus ancienne du site web.

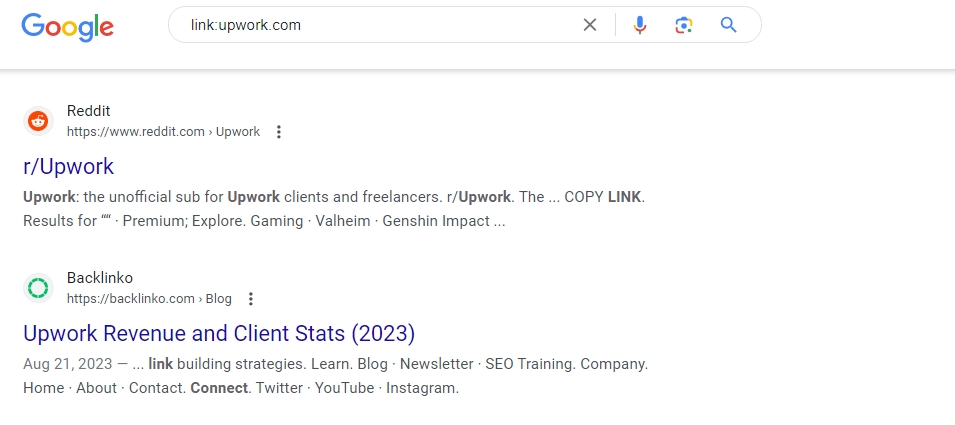

#7. Lien

Le lien : Google Dork est utile si vous souhaitez savoir quelles pages web renvoient à une URL spécifique.

Si vous souhaitez analyser les backlinks pointant vers votre site web, vous pouvez utiliser des outils tels que Semrush ou Ahrefs.

Cependant, si vous ne souhaitez pas investir dans un outil d’analyse des backlinks, cette méthode Google Dorking est un moyen gratuit et utile d’analyser la provenance de vos backlinks.

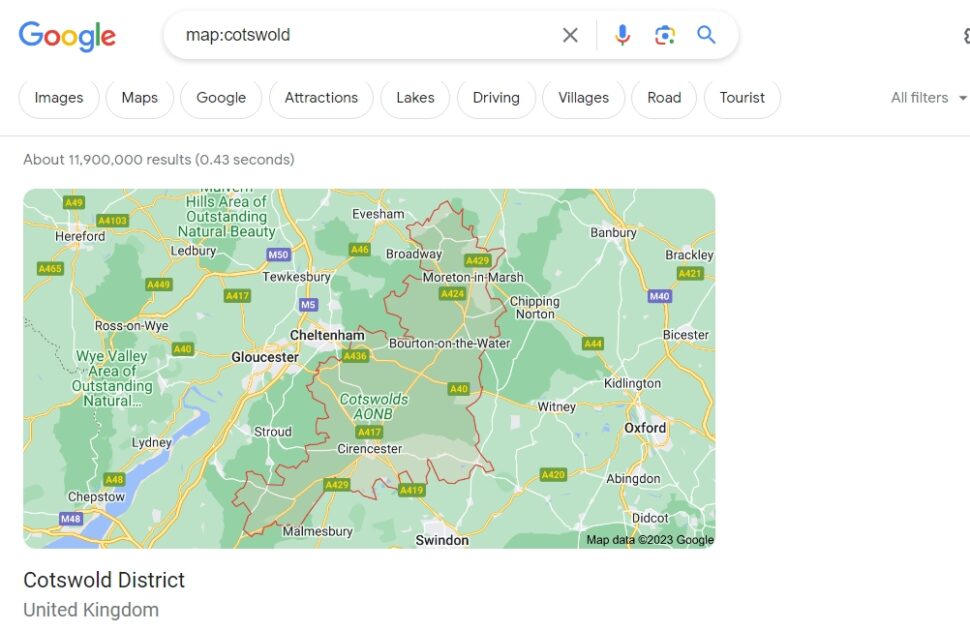

#8. Carte

L’utilisation de la commande map : La commande Dorking vous permet de trouver une carte de l’endroit donné. Google Search vous montrera la carte directement au lieu des pages web.

Sous macOS, il se peut que vous soyez invité à ouvrir l’application Maps. Cette requête est utile pour trouver rapidement la carte d’un lieu particulier.

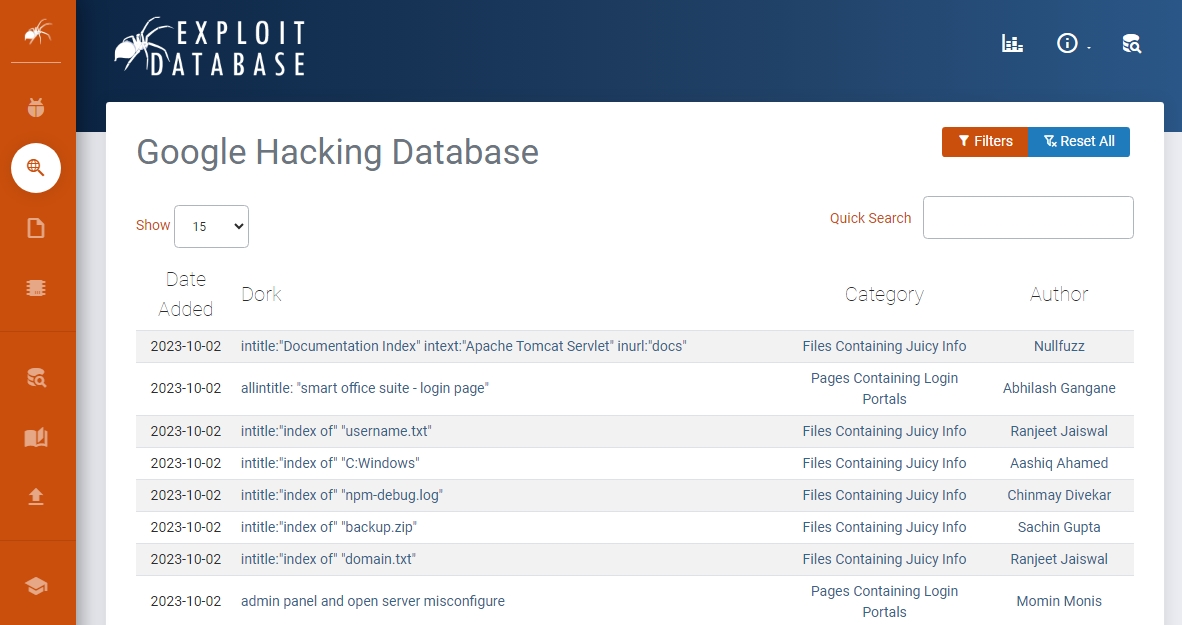

Google Hacking Database est un référentiel dans lequel les utilisateurs publient diverses chaînes d’opérateurs de recherche que vous pouvez utiliser pour commencer à utiliser Google Dorking.

Toutefois, je vous recommande d’utiliser ces chaînes de recherche avec prudence, car certaines d’entre elles mènent à des webcams et à des pages de connexion d’entreprises.

Comment se protéger de Google Dorking ?

Que vous soyez un particulier ou une entreprise, vous devez vous protéger de Google Dorking. Vous pouvez prendre les mesures suivantes pour garantir la sécurité de vos données sur l’internet.

- Veillez à ce que les pages et les documents privés soient protégés par un mot de passe.

- Mettez en place des restrictions basées sur l’adresse IP.

- Cryptez les informations sensibles – noms d’utilisateur, mots de passe, identifiants de courrier électronique, numéros de téléphone, etc.

- Trouvez et désactivez les Google Dorks à l’aide d‘outils d’analyse des vulnérabilités.

- Effectuez vous-même des recherches régulières sur vos sites web afin de trouver et de corriger les failles avant que les attaquants ne les trouvent.

- Utilisez Google Search Console pour supprimer le contenu sensible de votre site web

- Utilisez le fichier robots.txt pour cacher et bloquer l’accès des robots aux fichiers sensibles.

Bien que la sécurité à 100 % sur internet soit un mythe, vous pouvez mettre en œuvre ces mesures pour minimiser les risques d’être la proie d’un piratage informatique contraire à l’éthique.

Pénalités de Google Dorking par Google

Google Dorking peut vous fournir d’immenses informations en filtrant les résultats de recherche inutiles ou sans rapport avec le sujet. Toutefois, s’il est utilisé de manière non éthique, il peut attirer l’attention des autorités chargées de l’application de la loi.

La plupart du temps, Google vous avertit lorsque vous abusez du Dorking. Il commence à vérifier vos requêtes de recherche. Si vous persistez dans cette voie, Google peut même bannir votre adresse IP.

Dorker ou ne pas dorker ?

Dans ce guide Google Dorking, nous avons abordé tous les aspects de cette puissante technique de recherche qui vous permet de trouver des informations spécifiques et des vulnérabilités exposées publiquement. Pour les testeurs d’intrusion, c’est leur travail quotidien.

De plus, avec la base de données Google Hacking, vous disposez d’une collection de Google Dorks prédéfinis. Toutefois, je tiens à vous rappeler que l’utilisation de Dorking doit se faire dans le respect de l’éthique et avec une autorisation.

Suivez les directives éthiques et demandez la permission lorsque vous utilisez Dorking pour des audits de sécurité.

Si le piratage éthique est dans vos cordes, vous devriez également consulter Comment devenir un chasseur de primes en 2023?