Les problèmes de cybersécurité se multiplient et se compliquent au fur et à mesure que la technologie progresse.

Bien que vous ne puissiez pas empêcher les cybercriminels de devenir plus intelligents, vous pouvez utiliser des systèmes de sécurité tels que l’IDS et l’IPS pour réduire la surface d’attaque ou même les bloquer. Cela nous amène à la bataille – IDS vs. IPS – pour choisir ce qui est le mieux pour un réseau.

Pour répondre à cette question, vous devez comprendre l’essence de ces technologies, leur fonctionnement et leurs types. Cela vous aidera à choisir la meilleure option pour votre réseau.

Cela dit, les IDS et les IPS sont tous deux sûrs et efficaces, chacun ayant ses avantages et ses inconvénients, mais vous ne pouvez pas prendre de risque lorsqu’il s’agit de sécurité.

C’est pourquoi j’ai établi cette comparaison – IDS vs. IPS – pour vous aider à comprendre leurs capacités et à trouver la meilleure solution pour protéger votre réseau.

Que la bataille commence !

IDS vs. IPS : Qu’est-ce que c’est ?

Avant de commencer à comparer les IDS et les IPS, il faut d’abord savoir ce qu’ils sont, en commençant par les IDS.

Qu’est-ce qu’un IDS ?

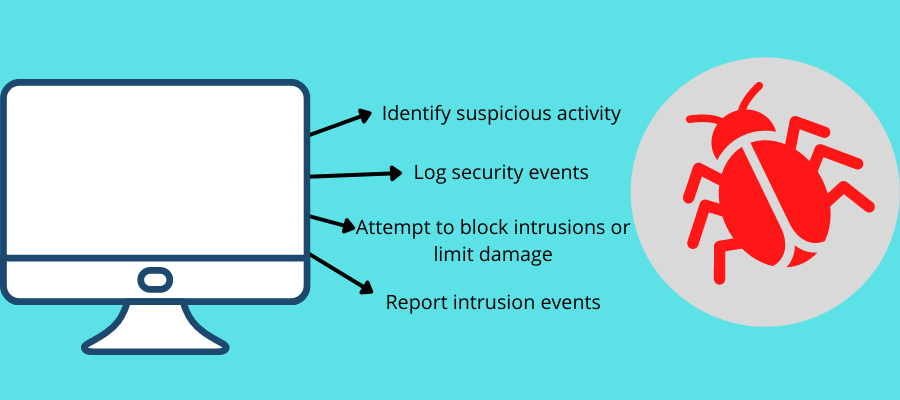

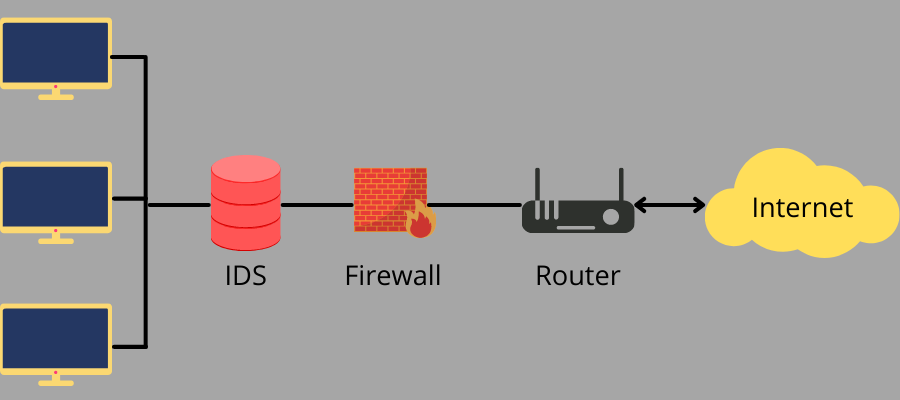

Un système de détection d’intrusion (IDS) est une solution logicielle qui surveille un système ou un réseau à la recherche d’intrusions, de violations de règles ou d’activités malveillantes. Lorsqu’il détecte une intrusion ou une violation, le logiciel le signale à l’administrateur ou au personnel de sécurité. Il les aide à enquêter sur l’incident signalé et à prendre les mesures correctives qui s’imposent.

Cette solution de surveillance passive peut vous alerter en cas de détection d’une menace, mais elle ne peut pas prendre de mesures directes contre celle-ci. C’est comme un système de sécurité installé dans un bâtiment qui peut avertir l’agent de sécurité de l’arrivée d’une menace.

Un système IDS vise à détecter une menace avant qu’elle ne s’infiltre dans un réseau. Il vous permet de jeter un coup d’œil à votre réseau sans entraver le flux de trafic. Outre la détection des violations de politiques, il peut vous protéger contre des menaces telles que les fuites d’informations, les accès non autorisés, les erreurs de configuration, les chevaux de Troie et les virus.

Il est le plus efficace lorsque vous ne voulez pas obstruer ou ralentir le flux de trafic, même lorsqu’un problème apparaît, mais pour protéger les actifs de votre réseau.

Qu’est-ce qu’un IPS ?

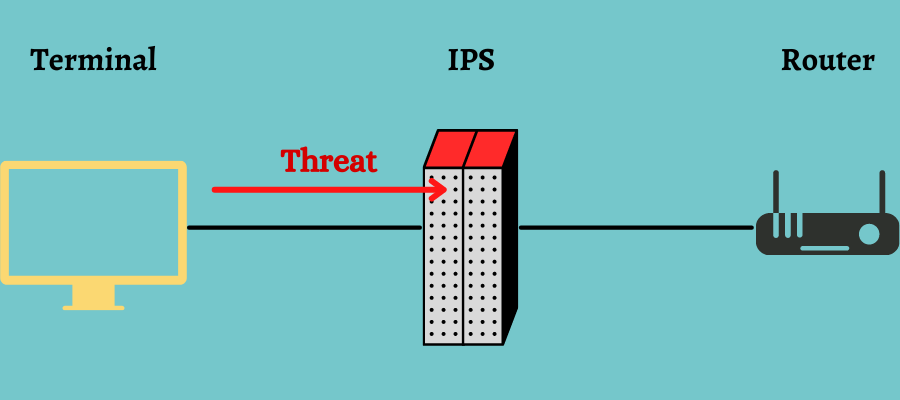

Le système de prévention des intrusions (IPS) est également appelé système de détection et de prévention des intrusions (IDPS). Il s’agit d’une solution logicielle qui surveille les activités d’un système ou d’un réseau à la recherche d’incidents malveillants, enregistre des informations sur ces activités, les signale à l’administrateur ou au personnel de sécurité et tente de les arrêter ou de les bloquer.

Il s’agit d’un système actif de surveillance et de prévention. Vous pouvez le considérer comme une extension de l’IDS car les deux méthodes surveillent les activités malveillantes. Toutefois, contrairement aux IDS, le logiciel IPS est placé derrière le pare-feu du réseau, communiquant avec le trafic entrant et bloquant ou empêchant les intrusions détectées. Considérez-le comme le gardien de la (cyber)sécurité de votre réseau.

Lorsqu’il détecte une menace, l’IPS peut prendre diverses mesures telles que l’envoi d’alarmes, l’abandon des paquets malveillants identifiés, le blocage de l’accès au réseau de l’adresse IP malveillante et la réinitialisation des connexions. En outre, il peut également corriger les erreurs liées au contrôle de redondance cyclique (CRC), défragmenter les flux de paquets, nettoyer les couches supplémentaires du réseau et les options de transport, et atténuer les erreurs associées au séquençage TCP.

L’IPS est la meilleure option pour vous si vous souhaitez bloquer les attaques dès que le système les détecte, même si vous devez fermer tout le trafic, y compris les trafics légitimes, pour des raisons de sécurité. Son objectif est d’atténuer les dommages causés par les menaces externes et internes à votre réseau.

IDS et IPS : Types d’IDS et d’IPS

Types d’IDS

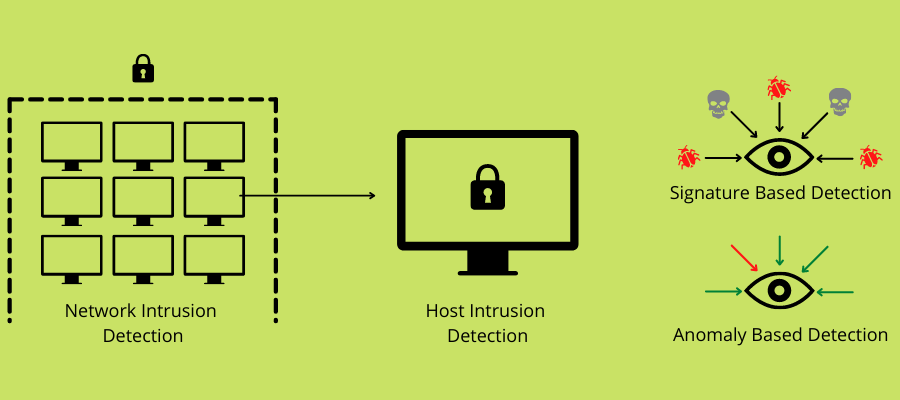

Les IDS sont divisés en fonction de l’endroit où la menace est détectée ou de la méthode de détection employée. Les types d’IDS basés sur le lieu de détection, c’est-à-dire le réseau ou l’hôte, sont les suivants :

#1. Systèmes de détection d’intrusion en réseau (NIDS)

Le NIDS fait partie de l’infrastructure du réseau et surveille les paquets qui y circulent. Il coexiste avec les dispositifs dotés d’une capacité de prise, de portée ou de mise en miroir, tels que les commutateurs. Le NIDS est positionné à un ou plusieurs endroits stratégiques du réseau pour surveiller le trafic entrant et sortant de tous les appareils connectés.

Il analyse le trafic passant par l’ensemble du sous-réseau, en faisant correspondre le trafic passant par les sous-réseaux à la bibliothèque d’attaques connues. Une fois que le NIDS identifie les attaques et détecte un comportement anormal, il alerte l’administrateur du réseau.

Vous pouvez installer un NIDS derrière les pare-feu du sous-réseau et surveiller si quelqu’un essaie ou non d’infiltrer votre pare-feu. Le NIDS peut également comparer les signatures de paquets similaires avec les enregistrements correspondants afin de relier les paquets malveillants détectés et de les arrêter.

Il existe deux types de NIDS :

- Le NIDS en ligne ou NIDS en ligne traite un réseau en temps réel. Il analyse les paquets Ethernet et applique des règles spécifiques pour déterminer s’il s’agit d’une attaque ou non.

- Le NIDS hors ligne ou mode tap traite les données collectées. Il fait passer les données par certains processus et décide du résultat.

En outre, vous pouvez combiner le NIDS avec d’autres technologies de sécurité pour augmenter les taux de prédiction et de détection. Par exemple, un NIDS basé sur un réseau neuronal artificiel (ANN) peut analyser intelligemment des volumes massifs de données car sa structuration auto-organisatrice permet à l’INS IDS de reconnaître des modèles d’attaque plus efficacement. Il peut prédire les attaques en se basant sur les erreurs précédentes qui ont conduit à l’intrusion et vous aide à développer un système d’alerte précoce.

#2. Systèmes de détection d’intrusion basés sur l’hôte

Les systèmes de détection d’intrusion basés sur l’hôte (HIDS) sont des solutions fonctionnant sur des appareils ou des hôtes distincts sur un réseau. Il ne peut que surveiller les paquets de données entrants et sortants des appareils connectés et alerter l’administrateur ou les utilisateurs en cas de détection d’une activité suspecte. Il surveille les appels système, les modifications de fichiers, les journaux d’application, etc.

Le HIDS prend des clichés des fichiers présents dans le système et les compare aux fichiers précédents. S’il constate qu’un fichier critique a été supprimé ou modifié, le HIDS envoie une alerte à l’administrateur pour qu’il étudie le problème.

Par exemple, le HIDS peut analyser les connexions par mot de passe et les comparer à des modèles connus utilisés pour mener des attaques par force brute et identifier une brèche.

Ces solutions IDS sont largement utilisées sur des machines critiques dont les configurations ne sont pas censées changer. Comme elle surveille les événements directement sur les hôtes ou les appareils, une solution HIDS peut détecter des menaces qu’une solution NIDS pourrait manquer.

Elle est également efficace pour identifier et prévenir les atteintes à l’intégrité, telles que les chevaux de Troie, et pour travailler sur le trafic réseau crypté. De cette manière, le HIDS protège les données sensibles telles que les documents juridiques, la propriété intellectuelle et les données personnelles.

En outre, les IDS peuvent également être d’autres types, notamment :

- Système de détection d’intrusion périmétrique (PIDS) : agissant comme première ligne de défense, il peut détecter et localiser les tentatives d’intrusion sur le serveur central. Ce système consiste généralement en un dispositif électronique ou à fibre optique installé sur la clôture virtuelle du périmètre d’un serveur. Lorsqu’il détecte une activité malveillante, telle qu’une tentative d’accès par une méthode différente, il alerte l’administrateur.

- Système de détection d’intrusion basé sur une VM (VMIDS) : ces solutions peuvent combiner les IDS mentionnés ci-dessus ou l’un d’entre eux. La différence réside dans le fait qu’elles sont déployées à distance à l’aide d’une machine virtuelle. Il s’agit d’une solution relativement nouvelle, principalement utilisée par les fournisseurs de services informatiques gérés.

Types d’IPS

En général, les systèmes de prévention des intrusions (IPS) sont de quatre types :

#1. Système de prévention des intrusions basé sur le réseau (NIPS)

Le NIPS peut identifier et prévenir les activités suspectes ou malveillantes en analysant les paquets de données ou en vérifiant l’activité des protocoles sur l’ensemble d’un réseau. Il peut recueillir des données du réseau et de l’hôte pour détecter les hôtes, les systèmes d’exploitation et les applications autorisés sur le réseau. En outre, le NIPS enregistre des données sur le trafic normal afin de détecter les changements à partir de la base.

Cette solution IPS atténue les attaques en limitant l’utilisation de la bande passante, en envoyant des connexions TCP ou en rejetant des paquets. Cependant, le NIPS n’est pas efficace pour analyser le trafic crypté et gérer les attaques directes ou les charges de trafic élevées.

#2. Système de prévention des intrusions sans fil (WIPS)

Le WIPS peut surveiller un réseau sans fil pour détecter le trafic ou les activités suspectes en analysant les protocoles du réseau sans fil et en prenant des mesures pour les empêcher ou les supprimer. Le WIPS est généralement mis en œuvre en superposition à l’infrastructure actuelle du réseau local sans fil. Toutefois, vous pouvez également les déployer de manière autonome et appliquer une politique d’interdiction du sans-fil dans votre organisation.

Cette solution IPS peut prévenir les menaces telles qu’un point d’accès mal configuré, les attaques par déni de service (DOS), les pots de miel, l’usurpation d’adresse MAC, les attaques de type “man-in-the-middle”, etc.

#3. Analyse du comportement du réseau (NBA)

L’analyse du comportement du réseau (NBA) repose sur une détection basée sur les anomalies, c’est-à-dire sur la recherche d’anomalies ou d’écarts entre un comportement normal et un comportement suspect dans le réseau ou le système. Pour fonctionner, la NBA doit donc passer par une période d’entraînement afin d’apprendre le comportement normal d’un réseau ou d’un système.

Une fois qu’un système NBA a appris le comportement normal, il peut détecter les écarts et les signaler comme suspects. Ce système est efficace, mais il ne fonctionnera pas tant qu’il sera en phase de formation. Cependant, une fois qu’il a obtenu son diplôme, vous pouvez lui faire confiance.

#4. Systèmes de prévention des intrusions basés sur l’hôte (HIPS)

Les solutions HIPS peuvent surveiller les systèmes critiques pour détecter les activités malveillantes et les empêcher en analysant le comportement de leur code. Le plus intéressant est qu’elles peuvent également détecter les attaques cryptées et protéger les données sensibles liées à l’identité personnelle et à la santé des systèmes hôtes. Il fonctionne sur un seul appareil et est souvent utilisé avec un IDS ou un IPS basé sur le réseau.

IDS et IPS : Comment fonctionnent-ils ?

Les méthodes de surveillance et de prévention des intrusions diffèrent selon qu’il s’agit d’IDS ou d’IPS.

Comment fonctionne un IDS ?

Les IDS utilisent trois méthodes de détection pour surveiller le trafic à la recherche d’activités malveillantes :

#1. Détection basée sur les signatures ou les connaissances

La détection basée sur les signatures surveille des modèles spécifiques tels que les signatures de cyberattaques utilisées par les logiciels malveillants ou les séquences d’octets dans le trafic réseau. Elle fonctionne de la même manière qu’un logiciel antivirus, c’est-à-dire qu’elle identifie une menace par sa signature.

Avec la détection basée sur les signatures, l’IDS peut facilement identifier les menaces connues. Cependant, il peut ne pas être efficace dans le cas de nouvelles attaques pour lesquelles aucun modèle n’est disponible, car cette méthode repose uniquement sur des modèles ou des signatures d’attaques antérieures.

#2. Détection basée sur les anomalies ou sur le comportement

Dans la détection basée sur les anomalies, l’IDS surveille les violations et les intrusions dans un réseau ou un système en contrôlant les journaux du système et en déterminant si une activité semble anormale ou s’écarte du comportement normal spécifié pour un appareil ou un réseau.

Cette méthode permet également de détecter des cyberattaques inconnues. L’IDS peut également utiliser des technologies d’apprentissage automatique pour construire un modèle d’activité fiable et l’établir comme base de référence pour un modèle comportemental normal afin de comparer de nouvelles activités et d’en déclarer le résultat.

Vous pouvez former ces modèles en fonction de vos configurations matérielles spécifiques, de vos applications et des besoins de votre système. Par conséquent, les IDS avec détection de comportement ont des propriétés de sécurité améliorées par rapport aux IDS basés sur des signatures. Bien qu’ils puissent parfois présenter des faux positifs, ils fonctionnent efficacement à d’autres égards.

#3. Détection basée sur la réputation

Les IDS qui utilisent des méthodes de détection basées sur la réputation reconnaissent les menaces en fonction de leur niveau de réputation. Pour ce faire, ils identifient les communications entre un hôte amical au sein de votre réseau et celui qui tente d’accéder à votre réseau en fonction de leur réputation en matière de violations ou d’actions malveillantes.

Il recueille et suit différents attributs de fichiers tels que la source, la signature, l’âge et les statistiques d’utilisation des utilisateurs qui utilisent le fichier. Ensuite, il peut utiliser un moteur de réputation avec une analyse statistique et des algorithmes pour analyser les données et déterminer si elles sont menaçantes ou non.

Les IDS basés sur la réputation sont principalement utilisés dans les logiciels anti-malware ou antivirus et mis en œuvre sur les fichiers batch, les fichiers exécutables et d’autres fichiers susceptibles de contenir du code dangereux.

Comment fonctionne un IPS ?

Comme les IDS, les IPS utilisent des méthodes de détection basées sur les signatures et les anomalies, ainsi que d’autres méthodes.

#1. Détection basée sur la signature

Les solutions IPS qui utilisent la détection basée sur les signatures surveillent les paquets de données entrants et sortants d’un réseau et les comparent à des modèles d’attaque ou à des signatures antérieurs. Elles fonctionnent à partir d’une bibliothèque de modèles connus de menaces porteuses de codes malveillants. Lorsqu’il découvre un exploit, il enregistre et stocke sa signature et l’utilise pour une détection ultérieure.

Il existe deux types d’IPS basés sur des signatures :

- Signatures orientées vers l’exploitation : L’IPS identifie les intrusions en faisant correspondre les signatures avec une signature de menace dans le réseau. Lorsqu’il trouve une correspondance, il tente de la bloquer.

- Signatures orientées vers les vulnérabilités : Les pirates informatiques ciblent les vulnérabilités existantes dans votre réseau ou votre système, et l’IPS tente de protéger votre réseau contre ces menaces qui pourraient passer inaperçues.

#2. Détection statistique basée sur les anomalies ou sur le comportement

Les IDS utilisant la détection statistique basée sur les anomalies peuvent surveiller le trafic de votre réseau pour trouver des incohérences ou des anomalies. Il établit une base de référence pour définir le comportement normal du réseau ou du système. Sur cette base, l’IPS compare le trafic réseau et signale les activités suspectes qui s’écartent du comportement normal.

Par exemple, la ligne de base peut être une bande passante ou un protocole spécifique utilisé pour le réseau. Si l’IPS constate que le trafic augmente brusquement la bande passante ou détecte un protocole différent, il déclenche une alarme et bloque le trafic.

Toutefois, vous devez veiller à configurer intelligemment les lignes de base afin d’éviter les faux positifs.

#3. Analyse des protocoles avec état

Un IPS, utilisant l’analyse de protocole avec état, détecte les déviations d’un état de protocole comme une détection basée sur l’anomalie. Il utilise des profils universels prédéfinis conformément aux pratiques acceptées par les leaders du secteur et les fournisseurs.

Par exemple, l’IPS peut surveiller les demandes avec les réponses correspondantes, et chaque demande doit être composée de réponses prévisibles. Il signale les réponses qui ne correspondent pas aux résultats attendus et les analyse de manière plus approfondie.

Lorsqu’une solution IPS surveille vos systèmes et votre réseau et détecte une activité suspecte, elle émet une alerte et effectue certaines actions pour l’empêcher d’accéder à votre réseau. Voici comment :

- Renforcer les pare-feu : L’IPS peut détecter une vulnérabilité dans vos pare-feu qui a permis à la menace de pénétrer dans votre réseau. Pour assurer la sécurité, l’IPS peut modifier sa programmation et la renforcer tout en corrigeant le problème.

- Nettoyage du système : Un contenu malveillant ou des fichiers endommagés peuvent corrompre votre système. C’est pourquoi l’IPS effectue une analyse du système pour le nettoyer et éliminer le problème sous-jacent.

- Fermeture de sessions : L’IPS peut détecter comment une anomalie s’est produite en trouvant son point d’entrée et en le bloquant. Pour ce faire, il peut bloquer des adresses IP, mettre fin à la session TCP, etc.

IDS et IPS : Similitudes et différences

Similitudes entre IDS et IPS

Les processus initiaux des IDS et des IPS sont similaires. Tous deux détectent et surveillent le système ou le réseau à la recherche d’activités malveillantes. Voyons leurs points communs :

- Surveiller : Une fois installées, les solutions IDS et IPS surveillent un réseau ou un système en fonction des paramètres spécifiés. Vous pouvez définir ces paramètres en fonction de vos besoins en matière de sécurité et de votre infrastructure réseau et les laisser inspecter tout le trafic entrant et sortant de votre réseau.

- Détection des menaces : Ces deux types de solutions lisent tous les paquets de données circulant dans votre réseau et les comparent à une bibliothèque contenant des menaces connues. Lorsqu’ils trouvent une correspondance, ils signalent le paquet de données comme étant malveillant.

- Apprenez : Ces deux technologies utilisent des technologies modernes telles que l’apprentissage automatique pour s’entraîner pendant un certain temps et comprendre les menaces émergentes et les schémas d’attaque. Elles peuvent ainsi mieux répondre aux menaces modernes.

- Enregistrer : Lorsqu’elles détectent une activité suspecte, elles l’enregistrent ainsi que la réponse apportée. Cela vous aide à comprendre votre mécanisme de protection, à trouver les vulnérabilités de votre système et à former vos systèmes de sécurité en conséquence.

- Alerte : dès qu’ils détectent une menace, les systèmes IDS et IPS envoient des alertes au personnel de sécurité. Cela les aide à se préparer à toutes les circonstances et à prendre des mesures rapides.

Jusqu’à présent, les IDS et les IPS fonctionnent de manière similaire, mais c’est ce qui se passe ensuite qui les différencie.

Différence entre IDS et IPS

La principale différence entre l’IDS et l’IPS est que l’IDS fonctionne comme un système de surveillance et de détection alors que l’IPS fonctionne comme un système de prévention en dehors de la surveillance et de la détection. Voici quelques différences :

- Réponse: Les solutions IDS sont des systèmes de sécurité passifs qui se contentent de surveiller et de détecter les activités malveillantes sur les réseaux. Ils peuvent vous alerter mais ne prennent aucune mesure pour empêcher l’attaque. L’administrateur du réseau ou le personnel de sécurité désigné doit prendre des mesures immédiates pour limiter l’attaque. En revanche, les solutions IPS sont des systèmes de sécurité actifs qui surveillent et détectent les activités malveillantes sur votre réseau, vous alertent et empêchent automatiquement l’attaque de se produire.

- Positionnement: L’IDS est placé à la périphérie d’un réseau pour collecter tous les événements, enregistrer et détecter les violations. Le logiciel IPS est placé derrière le pare-feu du réseau et communique avec le trafic entrant pour mieux prévenir les intrusions.

- Mécanisme de détection: l’IDS utilise la détection basée sur les signatures, la détection basée sur les anomalies et la détection basée sur la réputation pour détecter les activités malveillantes. La détection basée sur les signatures n’inclut que les signatures orientées vers les exploits. En revanche, l’IPS utilise une détection basée sur la signature avec des signatures orientées vers les exploits et les vulnérabilités. De plus, l’IPS utilise la détection statistique basée sur les anomalies et la détection par analyse de protocole avec état.

- Protection: Si vous êtes menacé, l’IDS pourrait être moins utile car votre personnel de sécurité doit trouver comment sécuriser votre réseau et nettoyer le système ou le réseau immédiatement.

- Faux positifs: Si l’IDS donne un faux positif, cela peut vous être utile. Mais si l’IPS le fait, c’est l’ensemble du réseau qui en pâtira car vous devrez bloquer tout le trafic – entrant et sortant du réseau.

- Performance du réseau: L’IDS n’étant pas déployé en ligne, il ne réduit pas les performances du réseau. Cependant, les performances du réseau peuvent être réduites en raison du traitement de l’IPS, qui est en ligne avec le trafic.

IDS et IPS : Pourquoi ils sont cruciaux pour la cybersécurité

Vous pouvez entendre parler d’atteintes à la protection des données et de piratages dans presque tous les secteurs d’activité ayant une présence en ligne. C’est pourquoi les IDS et les IPS jouent un rôle important dans la protection de votre réseau et de vos systèmes. Voici comment :

Renforcer la sécurité

Les systèmes IDS et IPS utilisent l’automatisation pour la surveillance, la détection et la prévention des menaces malveillantes. Ils peuvent également utiliser des technologies émergentes telles que l’apprentissage automatique et l’intelligence artificielle pour apprendre des modèles et y remédier efficacement. Ainsi, votre système est protégé contre les menaces telles que les virus, les attaques DOS, les logiciels malveillants, etc. sans nécessiter de ressources supplémentaires.

Mise en œuvre des politiques

Vous pouvez configurer les IDS et les IPS en fonction de vos besoins organisationnels et appliquer à votre réseau des politiques de sécurité auxquelles chaque paquet entrant ou sortant du réseau doit se conformer. Cela vous aide à protéger vos systèmes et votre réseau et à repérer rapidement les écarts si quelqu’un tente de bloquer les politiques et de s’introduire dans votre réseau.

Conformité réglementaire

Dans le paysage moderne de la sécurité, la protection des données est un sujet sérieux. C’est pourquoi les organismes de conformité réglementaire tels que HIPAA, GDPR, etc. réglementent les entreprises et veillent à ce qu’elles investissent dans des technologies qui peuvent aider à protéger les données des clients. En mettant en œuvre une solution IDS et IPS, vous vous conformez à ces réglementations et ne rencontrez aucun problème juridique.

Sauvegarde de la réputation

La mise en œuvre de technologies de sécurité telles que les IDS et les IPS montre que vous vous souciez de protéger les données de vos clients. Cela donne à votre marque une bonne impression sur vos clients et améliore votre réputation à l’intérieur et à l’extérieur de votre secteur d’activité. En outre, vous vous protégez contre les menaces susceptibles de provoquer des fuites d’informations commerciales sensibles ou de nuire à votre réputation.

Les IDS et les IPS peuvent-ils fonctionner ensemble ?

En un mot, oui !

Vous pouvez déployer à la fois des IDS et des IPS dans votre réseau. Déployez une solution IDS pour surveiller et détecter le trafic tout en lui permettant de comprendre les mouvements du trafic à l’intérieur de votre réseau. Vous pouvez également utiliser l’IPS dans votre système en tant que mesure active pour prévenir les problèmes de sécurité dans votre réseau.

De cette manière, vous éviterez de devoir choisir entre l’IDS et l’IPS.

En outre, la mise en œuvre des deux technologies vous permet d’assurer une protection globale de votre réseau. Vous pouvez comprendre les schémas d’attaque antérieurs pour définir de meilleurs paramètres et préparer vos systèmes de sécurité à lutter plus efficacement.

Parmi les fournisseurs d’IDS et d’IPS, citons Okta, Varonis, UpGuard, etc.

IDS vs. IPS : Que choisir ? 👈

Le choix d’un IDS ou d’un IPS doit se faire uniquement en fonction des besoins de votre organisation en matière de sécurité. Tenez compte de la taille de votre réseau, de votre budget et du niveau de protection dont vous avez besoin pour faire votre choix.

Si vous demandez ce qui est le mieux en général, c’est l’IPS, car il offre des fonctions de prévention, de surveillance et de détection. Toutefois, il serait utile que vous choisissiez un meilleur IPS auprès d’un fournisseur digne de confiance, car il peut présenter des faux positifs.

Comme les deux ont des avantages et des inconvénients, il n’y a pas de vainqueur incontestable. Mais, comme nous l’avons expliqué dans la section précédente, vous pouvez opter pour ces deux solutions auprès d’un fournisseur fiable. Il offrira une protection supérieure à votre réseau des deux points de vue – détection et prévention des intrusions.