Voici notre tutoriel pour renforcer votre protection contre les problèmes de sécurité de l’IdO.

L’internet des objets peut facilement faire partie des prochains best-sellers.

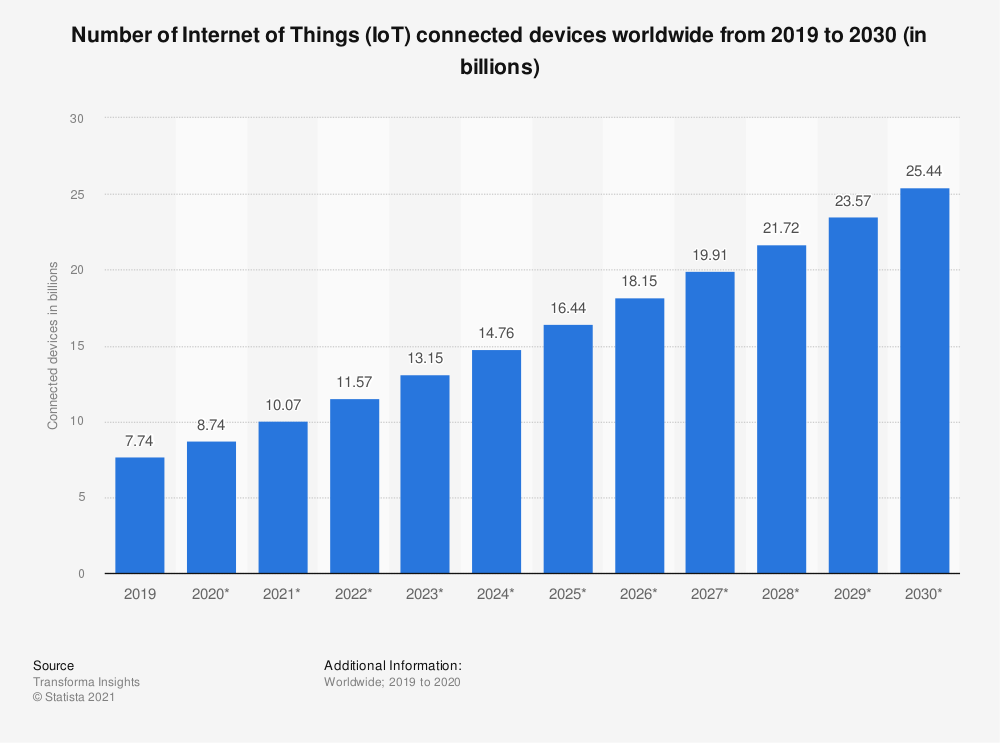

Mais vous ne le croiriez pas si je vous disais que le nombre prévu d’appareils IdO en 2030 sera presque trois fois plus élevé que le nombre d’êtres humains sur Terre.

En d’autres termes, cela représente trois appareils IdO par personne. Cela fait beaucoup d’appareils et encore plus d’internet.

Et l’internet, en essayant de nous faciliter la vie, apporte de nombreuses vulnérabilités. Il peut donc être irrémédiablement idiote de mettre en œuvre l’IdO sans combler les lacunes en matière de sécurité.

Mais creusons un peu plus et discutons d’abord de ce qu’est l’IdO.

Qu’est-ce que l’IdO (l’internet des objets) ?

L’IdO est un système d’appareils qui transfèrent électroniquement des informations entre eux. Ces objets collaborent via l’internet.

Un exemple typique est celui d’une Tesla, ou mieux d’un groupe, qui partage des informations et rend le pilotage automatique plus sûr d’heure en heure.

Un exemple plus simple est celui d’une montre intelligente. Elle enregistre les données de votre corps et les envoie au smartphone pour vérifier vos signes vitaux, comme le pouls, les heures de sommeil, le nombre de pas, etc.

L’Amazon Echo (ou tout autre haut-parleur intelligent) sera également considéré comme un appareil IdO.

Nous allons progressivement voir un grand nombre d’entre eux contrôler des aspects cruciaux de notre vie. Ils auront un rôle important à jouer dans nos maisons, nos bureaux, nos voitures, notre santé, etc. Découvrez comment rester en sécurité à l’ère de l’IdO.

Il est donc essentiel de renforcer les clôtures pour préserver la sécurité et la confidentialité des données.

Vous n’êtes toujours pas convaincu ?

Jetez un coup d’œil à ces événements bouleversants qui ont détruit tout faux sentiment de sécurité au sein de la communauté de l’IdO.

L’un de ces incidents a été rapporté par un utilisateur de Reddit, Dio-V :

Lorsque je charge la caméra Xiaomi dans mon hub Google Home, j’obtiens des images de la maison d’autres personnes !

Un autre cas malheureux, rapporté par Samantha Westmoreland :

Le thermostat continuait à monter – et une voix a commencé à parler depuis une caméra dans la cuisine – et à jouer de la musique vulgaire. “J’ai donc débranché le thermostat et je l’ai tourné vers le plafond”.

Le but n’est pas de vous effrayer. Mais ces problèmes, aussi importants qu’ils puissent paraître, ne sont que la partie émergée de l’iceberg.

L’IdO est donc un domaine qui nécessite un dépannage approfondi et des réparations avant toute adoption à grande échelle.

Failles de sécurité dans les dispositifs IdO

Les sections suivantes mettent en évidence certains domaines qui devraient préoccuper les utilisateurs et les fabricants.

Mots de passe faibles

Ce sont les codes de passe faibles par défaut des appareils IoT qui ont facilité l’attaque DDoS Mirai (logiciel malveillant) en octobre 2016. Celle-ci a fait tomber Amazon Web Services et ses clients tels que Netflix, Twitter, Airbnb, etc.

Les mots de passe par défaut comme Admin, 12345 sont donc les ennemis de votre sécurité numérique. L’utilisation de mots de passe forts suggérés par les gestionnaires de mots de passe est la première étape pour prévenir un intrus.

La deuxième consiste à utiliser l’authentification à deux facteurs (2FA). Et c’est encore mieux si vous utilisez une authentification matérielle comme Yubikey.

Pas de cryptage

L’internet des objets manipule des données sensibles. Et environ 90 % de ces données sont transmises sans aucune enveloppe de sécurité, selon une étude de Zscaler.

Il s’agit là d’une faille de sécurité majeure à laquelle les fabricants doivent remédier immédiatement. Les utilisateurs, quant à eux, peuvent vérifier les politiques de chiffrement de leurs appareils.

Étant donné que l’installation d’un antivirus ou d’un logiciel similaire peut s’avérer difficile en raison de la faible puissance de traitement et des complications liées à la compatibilité, l’utilisation d’un réseau privé virtuel (VPN) peut s’avérer être une solution. En termes simples, un VPN protège votre adresse IP (Internet Protocol) et crypte vos données.

Cycle de mise à jour irrégulier

Chaque fabricant est responsable de la mise en place d’un cycle de mise à jour sain pour ses appareils. Les appareils IoT, qui ne bénéficient pas de mises à jour de sécurité et de micrologiciels, sont plus vulnérables aux pirates de toutes sortes qui découvrent de nouveaux bugs.

Une fois de plus, il incombe aux utilisateurs de vérifier l’historique des mises à jour de leur fabricant avant d’acheter un appareil.

L’utilisateur ne peut rien faire d’autre que d’éviter une marque ayant un mauvais historique de mises à jour.

Application fragile

Les développeurs devraient intégrer les dispositifs IdO avec des applications spécifiquement conçues. Tout logiciel modifié pourrait inclure des protocoles de sécurité obsolètes, ce qui mettrait en péril la sécurité d’un appareil IoT.

De plus, un acteur malveillant peut compromettre une application IoT faible pour espionner et lancer des attaques sur l’ensemble du réseau.

Gestion inadéquate

Cette section préconise une console de gestion centrale pour tous les appareils IdO d’un système.

En l’absence d’un système de gestion unifié, il est plus facile de mal gérer les appareils IoT, surtout s’ils sont nombreux dans un réseau.

Ces plateformes doivent assurer le suivi des statistiques vitales de tous les appareils IoT, y compris les alertes de sécurité, les mises à jour des microprogrammes et la surveillance générale des risques en un seul endroit.

Isolation du réseau

Les appareils IoT font souvent partie d’un réseau, exposant l’ensemble des appareils embarqués. L’appareil IoT doit donc utiliser un tunnel réseau séparé.

Cela empêchera l’auteur de l’infraction de profiter des ressources du réseau et permettra une surveillance supérieure du trafic du réseau IdO.

Enfin, l’ensemble du réseau ne sera pas affecté en cas de compromission d’un seul appareil.

Sécurité physique

De nombreux appareils IoT, comme les caméras de sécurité, fonctionnent à distance. Dans ce cas, il est extrêmement facile d’attaquer physiquement un appareil.

En outre, il peut être contrôlé et altéré de manière malveillante uniquement pour aller à l’encontre de l’objectif même de l’installation. Par exemple, un délinquant peut retirer la carte mémoire d’une caméra de sécurité domestique et accéder aux données (ou les modifier).

Bien qu’il soit difficile d’atténuer complètement ce problème, des contrôles périodiques seront certainement utiles.

Pour les équipements avancés, il est possible de noter la position relative au moment de l’installation. En outre, il existe des capteurs permettant d’identifier et de surveiller tout désalignement de l’ordre du micromètre par rapport à la position d’origine.

Conclusion

L’IdO est indéniablement utile, et nous ne pouvons pas tous les rejeter avant qu’ils ne deviennent infaillibles.

En général, ces équipements sont assez sûrs au moment de l’achat. Mais peu à peu, ils commencent à manquer de mises à jour ou à être la proie d’une mauvaise gestion.

En tant qu’utilisateurs, nous devons garder la tête haute et nous adapter aux meilleures pratiques pour gérer tout appareil IdO. En outre, essayez de garder à l’esprit les antécédents du fabricant lors de l’achat.