La segmentation du réseau permet de contrôler le flux de trafic et d’améliorer les performances du réseau.

Il est important pour les organisations de donner la priorité à la sécurité du réseau dans ce monde numérique où les violations de données et les cybermenaces sont en augmentation.

La segmentation du réseau est une stratégie efficace qui permet d’améliorer considérablement la sécurité du réseau.

Dans cet article, nous aborderons le concept de segmentation du réseau et son rôle dans la sécurité du réseau, ainsi que ses applications dans le monde réel.

C’est parti !

Qu’est-ce que la segmentation du réseau ?

Imaginez que vous ayez une grande maison avec plusieurs pièces. Chaque pièce a une fonction différente, comme la chambre à coucher, la cuisine ou le salon. Imaginez maintenant que votre réseau informatique est une maison similaire, mais qu’au lieu de pièces, il comporte différentes parties qui relient vos ordinateurs et vos appareils.

La segmentation du réseau revient à diviser votre maison en plusieurs sections ou pièces. Chaque section a sa propre fonction et est séparée des autres. Cette séparation permet de garder les choses organisées et sécurisées.

Dans le contexte d’un réseau informatique, la segmentation consiste à diviser le réseau en plusieurs parties. Chaque partie, ou segment, contient un groupe spécifique d’ordinateurs ou de dispositifs qui ont quelque chose en commun, comme l’appartenance à un même service ou la nécessité de mesures de sécurité similaires.

L’objectif principal de la segmentation du réseau est de contrôler le flux du trafic réseau et de limiter l’accès aux informations sensibles, ce qui réduit la surface d’attaque pour les menaces potentielles.

Rôle de la segmentation du réseau dans la sécurité du réseau

Les organisations peuvent diviser leur réseau en unités logiques basées sur des facteurs tels que les départements, les fonctions, les exigences de sécurité ou les rôles des utilisateurs en mettant en œuvre la segmentation du réseau.

Cette segmentation empêche les accès non autorisés et limite la propagation des menaces potentielles au sein du réseau.

En d’autres termes, même si un segment du réseau est compromis, l’impact est contenu dans ce segment spécifique, ce qui empêche l’attaquant de se déplacer facilement vers d’autres parties du réseau.

C’est comme si vous aviez une porte entre deux pièces que vous pouvez fermer pour éviter que quelque chose de grave n’affecte le reste de la maison.

Avantages de la segmentation du réseau

La segmentation du réseau présente plusieurs avantages pour les entreprises. En voici quelques-uns :

Sécurité renforcée

Comme nous l’avons vu plus haut, chaque segment agit comme une barrière qui limite l’impact des failles de sécurité potentielles. Même si un segment est compromis, l’accès de l’attaquant est limité à ce segment.

Cela permet de protéger les données sensibles contre les accès non autorisés.

Surface d’attaque réduite

La division du réseau en segments plus petits limite les cibles potentielles des attaquants.

Il leur est plus difficile d’infiltrer l’ensemble du réseau car ils doivent franchir de multiples barrières et mesures de sécurité pour passer d’un segment à l’autre.

Amélioration des performances du réseau

Il peut améliorer les performances du réseau en réduisant la congestion et en optimisant le flux de trafic.

Les applications et services importants peuvent être priorisés dans des segments spécifiques, ce qui garantit qu’ils reçoivent la bande passante et les ressources nécessaires sans être affectés par d’autres activités du réseau.

Conformité aux exigences réglementaires

De nombreux secteurs d’activité ont des exigences réglementaires spécifiques en matière de confidentialité et de sécurité des données.

La segmentation du réseau aide les organisations à répondre plus efficacement à ces normes de conformité.

En isolant les données sensibles et en appliquant des contrôles d’accès, les entreprises peuvent s’assurer qu’elles respectent les réglementations spécifiques au secteur, telles que PCI DSS, HIPAA ou le Règlement général sur la protection des données (RGPD).

Gestion simplifiée du réseau

La gestion d’un grand réseau monolithique peut s’avérer complexe et chronophage. La segmentation du réseau simplifie la gestion du réseau en le divisant en segments plus petits et plus faciles à gérer.

Les équipes informatiques peuvent se concentrer sur chaque segment individuellement, ce qui facilite la surveillance, le dépannage et la mise en œuvre des changements ou des mises à jour.

Isolation des ressources réseau

Les organisations peuvent isoler des ressources réseau spécifiques en fonction de leur fonction ou des exigences de sécurité.

Par exemple, les systèmes internes peuvent être séparés des systèmes publics, ce qui crée une couche de protection supplémentaire. Cet isolement permet d’empêcher l’accès non autorisé aux ressources critiques et réduit le risque que les menaces internes affectent l’ensemble du réseau.

Techniques de mise en œuvre de la segmentation du réseau

Voici quelques techniques couramment utilisées pour mettre en œuvre la segmentation du réseau :

#1. VLAN (réseaux locaux virtuels)

Les VLAN divisent un réseau physique unique en plusieurs réseaux logiques. Les appareils d’un même VLAN peuvent communiquer entre eux, tandis que la communication entre les VLAN est contrôlée par des routeurs ou des commutateurs de couche 3. Les VLAN sont généralement basés sur des facteurs tels que le département, la fonction ou les exigences de sécurité.

#2. Sous-réseau

Le sous-réseau consiste à diviser un réseau en sous-réseaux ou sous-réseaux plus petits. Chaque sous-réseau possède sa propre plage d’adresses IP et peut être traité comme un segment distinct. Les routeurs ou les commutateurs de couche 3 sont utilisés pour connecter et contrôler le trafic entre les sous-réseaux.

Voici un article détaillé sur le fonctionnement des VLAN et des sous-réseaux. N’hésitez pas à visiter cette page.

#3. Listes de contrôle d’accès (ACL)

Les listes decontrôle d’accès sont des ensembles de règles qui définissent le trafic réseau autorisé ou refusé en fonction de divers critères, tels que les adresses IP source et destination ou les protocoles. Vous pouvez contrôler la communication entre différents segments et restreindre l’accès à des ressources spécifiques en configurant les ACL.

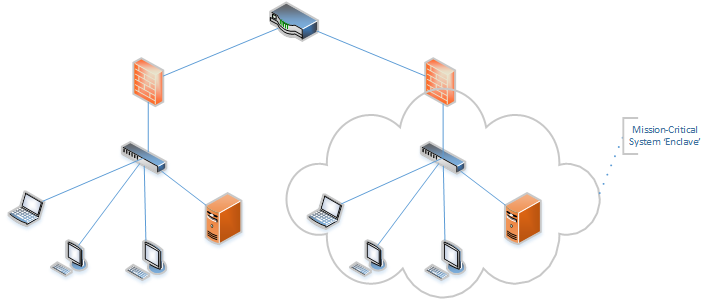

#4. Pare-feu

Lespare-feu agissent comme des passerelles de sécurité entre les différents segments du réseau. Ils inspectent le trafic réseau entrant et sortant sur la base de règles et de politiques prédéfinies.

#5. Réseau défini par logiciel (SDN)

LeSDN est une approche qui sépare le plan de contrôle du plan de données. Il permet un contrôle et une gestion centralisés des ressources du réseau par le biais d’un logiciel. Le SDN permet une segmentation dynamique et flexible en définissant et en contrôlant de manière programmatique les flux du réseau.

#6. Réseau à confiance zéro

Il s’agit d’un cadre de sécurité qui ne suppose aucune confiance inhérente entre les segments ou les dispositifs du réseau. Il exige l’authentification, l’autorisation et la surveillance continue de tout le trafic réseau, quel que soit le segment du réseau. Le réseau de confiance zéro garantit que l’accès aux ressources est accordé en fonction du besoin de savoir, ce qui réduit le risque d’accès non autorisé.

#7. Virtualisation du réseau

Les technologies de virtualisation, telles que les commutateurs virtuels et les superpositions de réseaux, créent des réseaux virtuels au-dessus de l’infrastructure physique du réseau. Cela permet de créer des segments isolés qui peuvent être gérés de manière dynamique. Elles simplifient le processus de segmentation et améliorent l’évolutivité.

Il est important de prendre en compte des facteurs tels que les exigences spécifiques de l’organisation, la topologie du réseau et le niveau de sécurité requis pour chaque segment.

Les techniques choisies doivent s’aligner sur les politiques de sécurité et la complexité de l’infrastructure du réseau.

Bonnes pratiques pour la segmentation du réseau

Planifier et définir la stratégie de segmentation

La première étape consiste à définir clairement vos buts et objectifs. Déterminez quels actifs ou ressources doivent être protégés et le niveau d’accès requis pour chaque segment.

Une bonne compréhension de vos objectifs de segmentation guidera votre stratégie de mise en œuvre.

Identifier les actifs critiques

Identifiez les ressources importantes de votre réseau qui nécessitent le niveau de protection le plus élevé. Il peut s’agir de données sensibles, de propriété intellectuelle ou d’infrastructures critiques. Donnez la priorité à la segmentation de ces actifs et affectez des mesures de sécurité appropriées pour assurer leur protection.

Utilisez une approche par couches

Mettez en œuvre plusieurs couches de segmentation pour renforcer la sécurité. Il peut s’agir d’une combinaison de VLAN, de sous-réseaux, d’IDS/IPS, de pare-feu et de listes de contrôle d’accès (ACL) pour créer une protection solide.

Chaque couche ajoute une barrière supplémentaire et améliore la sécurité globale du réseau.

Appliquez le principe du moindre privilège

N’accordez des autorisations d’accès qu’aux dispositifs qui en ont spécifiquement besoin pour leurs fonctions. Restreignez l’accès aux segments et ressources sensibles afin de minimiser le risque d’accès non autorisé et de mouvement latéral potentiel au sein du réseau.

Mettez en place des contrôles d’accès solides

Utilisez des contrôles d’accès pour réguler le trafic entre les différents segments du réseau. Il peut s’agir de règles de pare-feu, de listes de contrôle d’accès (ACL) ou de tunnels VPN.

Appliquez le principe du “refus par défaut”, selon lequel tout le trafic entre les segments est bloqué par défaut et n’autorise que le trafic nécessaire sur la base de règles prédéfinies.

Contrôlez et mettez à jour régulièrement

Surveillez en permanence les segments de votre réseau pour détecter toute tentative d’accès non autorisé ou toute activité suspecte. Déployez des outils de surveillance du réseau pour détecter les incidents de sécurité potentiels et y répondre rapidement.

Maintenez l’infrastructure du réseau et les systèmes de sécurité à jour avec les derniers correctifs pour remédier aux vulnérabilités connues.

Réviser et mettre à jour régulièrement les politiques de segmentation

Examinez régulièrement vos politiques de segmentation et vos configurations pour vous assurer qu’elles sont conformes aux exigences de sécurité changeantes de votre organisation. Mettez à jour les politiques si nécessaire et effectuez des audits périodiques pour vérifier que la segmentation est correctement mise en œuvre.

Former les employés à la segmentation

Proposez des programmes de formation et de sensibilisation aux employés afin qu’ils comprennent l’importance de la segmentation du réseau et leur rôle dans le maintien d’un environnement réseau sécurisé.

Sensibilisez-les aux pratiques de sécurité telles que l’évitement des connexions non autorisées entre les segments et le signalement de toute activité suspecte.

Cas d’utilisation

La segmentation du réseau a plusieurs cas d’utilisation dans différents secteurs d’activité. Voici quelques exemples courants de son application.

Soins de santé

Les hôpitaux mettent souvent en œuvre ce concept de segmentation du réseau pour protéger les données des patients, les dossiers médicaux électroniques, les systèmes pharmaceutiques et les réseaux administratifs afin de garantir la conformité avec les réglementations en matière de soins de santé et de protéger la vie privée des patients.

Services financiers

Les banques et les institutions financières utilisent la segmentation du réseau pour isoler les données de transaction des clients et les distributeurs automatiques de billets, ce qui minimise le risque de violation des données et de fraude financière.

Systèmes de contrôle industriel (ICS)

Dans des secteurs tels que l’énergie, la segmentation du réseau est importante pour sécuriser les réseaux de technologie opérationnelle (OT). En séparant les systèmes OT des réseaux d’entreprise, les organisations peuvent empêcher les accès non autorisés et protéger les infrastructures critiques.

Réseaux d’invités

Les organisations qui offrent un accès Wi-Fi aux visiteurs utilisent souvent la segmentation du réseau pour séparer le trafic des visiteurs des ressources internes. Elles peuvent ainsi préserver la sécurité et la confidentialité de leurs systèmes internes tout en offrant aux visiteurs un accès pratique à l’internet.

Conclusion ✍️

J’espère que cet article vous a aidé à vous familiariser avec la segmentation du réseau et la manière de la mettre en œuvre. Vous serez peut-être également intéressé par les meilleurs analyseurs NetFlow pour votre réseau.