NMAP (Network Mapper) est l’un des outils open-source les plus connus pour effectuer des analyses de réseau, des audits de sécurité et trouver des vulnérabilités dans l’infrastructure du réseau.

L’une des utilisations les plus connues de NMAP est de trouver les ports ouverts dans le réseau. NMAP peut être installé sur Windows, Linux, macOS, et bien plus encore.

Dans ce guide rapide, je vais vous expliquer comment installer NMAP sur Windows OS et quelques exemples d’utilisation.

Installation de NMAP

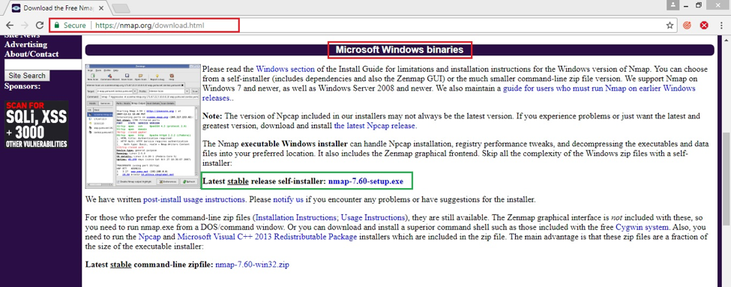

- Allez sur le lien de téléchargement de Nmap et téléchargez la dernière version stable

ou, utilisez le lien direct ici pour télécharger

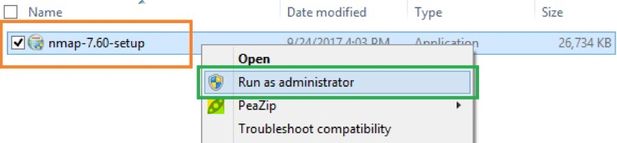

- Allez à l’endroit où le fichier a été téléchargé

- Faites un clic droit sur le fichier EXE et cliquez sur “Exécuter en tant qu’administrateur”

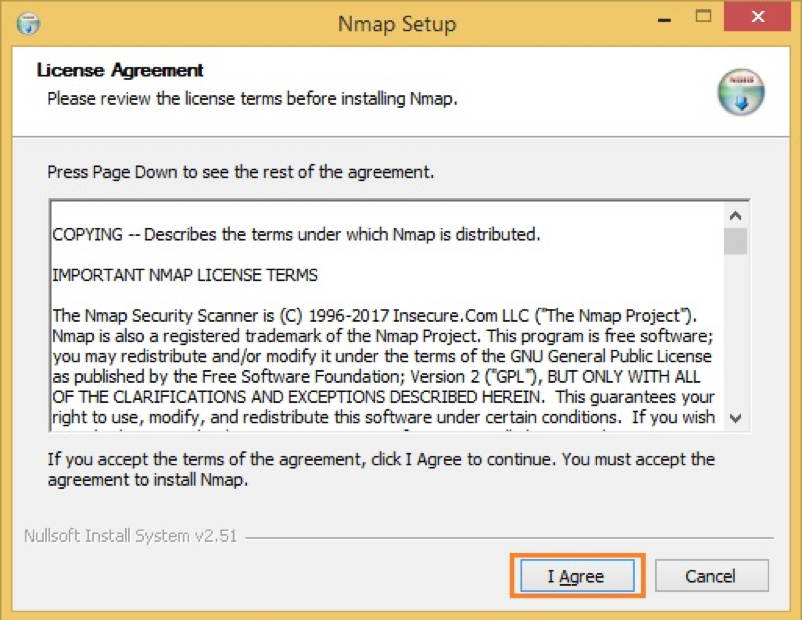

- Le processus d’installation démarre, acceptez l’accord de licence

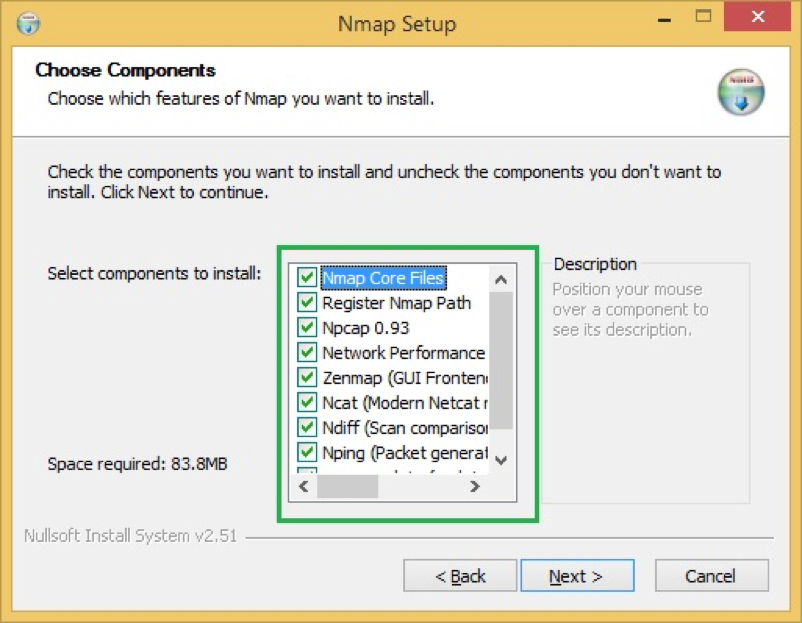

- Vous pouvez choisir les composants à installer, mais il est préférable de tous les installer

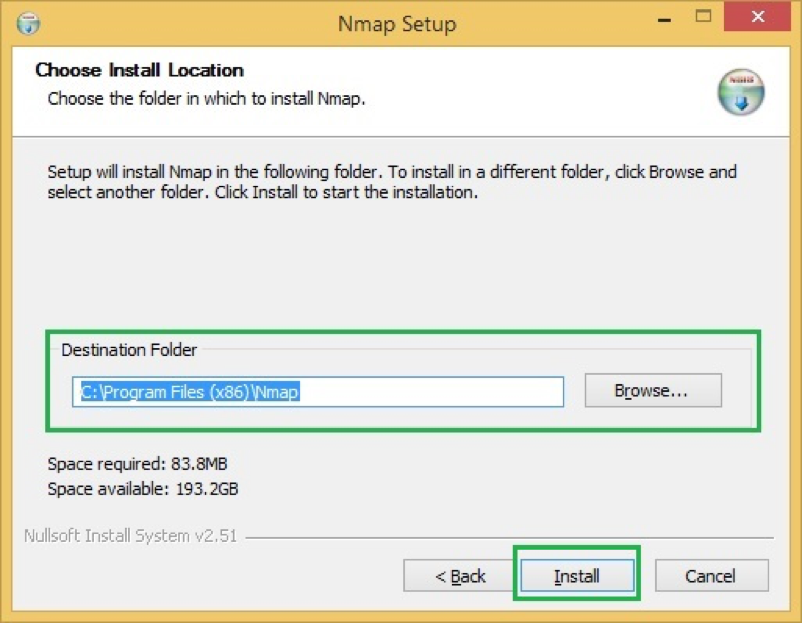

- Par défaut, l’installation se fera sous

C:Program Files (x86)Nmapmais n’hésitez pas à changer si nécessaire

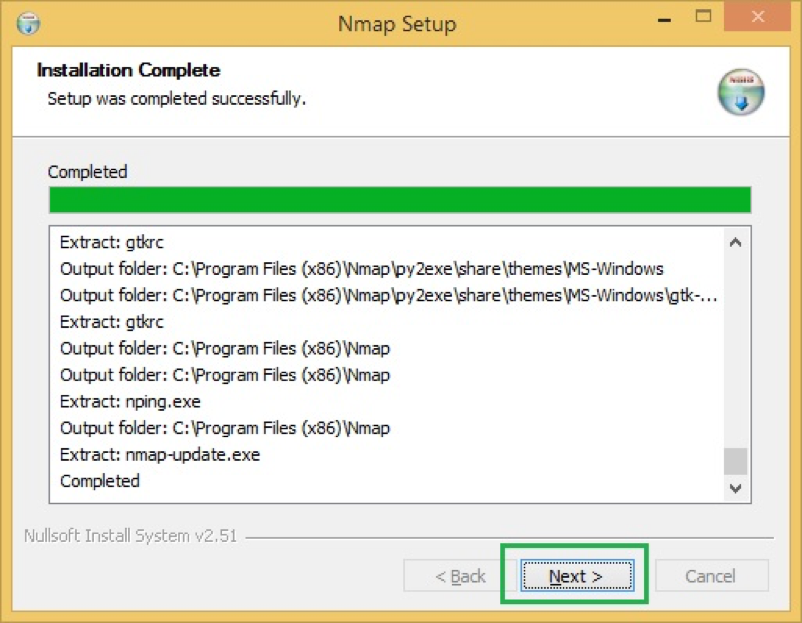

- L’installation de NMAP va commencer et une fois terminée, vous obtiendrez une confirmation

- Ceci conclut que NMAP a été installé avec succès.

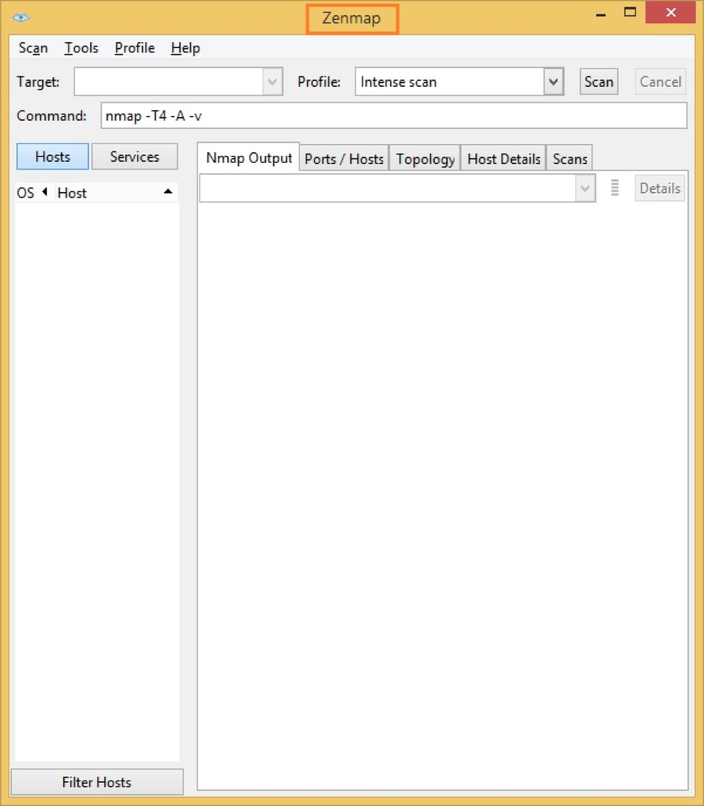

Allez-y et jouez avec l’outil pour vous faire une idée de son fonctionnement. Voici quelques exemples.

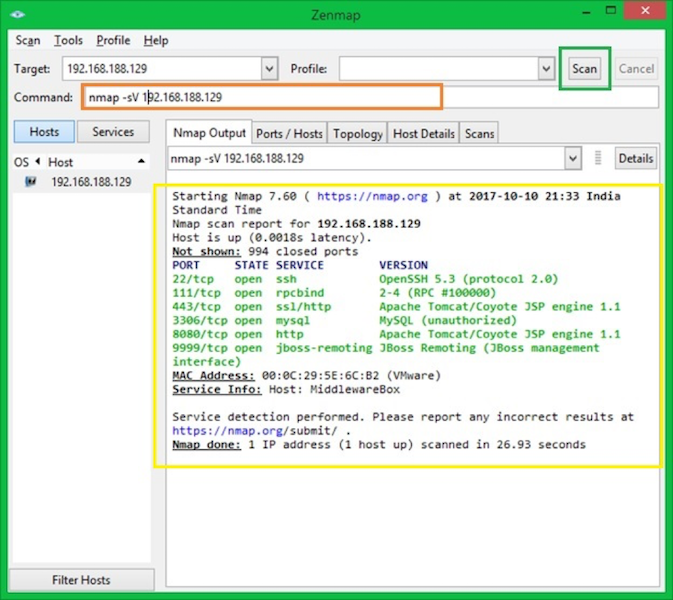

Détection de la version

L’une des utilisations les plus courantes de NMAP est la détection de l’empreinte du système d’exploitation et des technologies en cours d’exécution.

nmap -sV $target

-l’argument de commande sV permet de détecter les versions et l’état des services en cours d’exécution

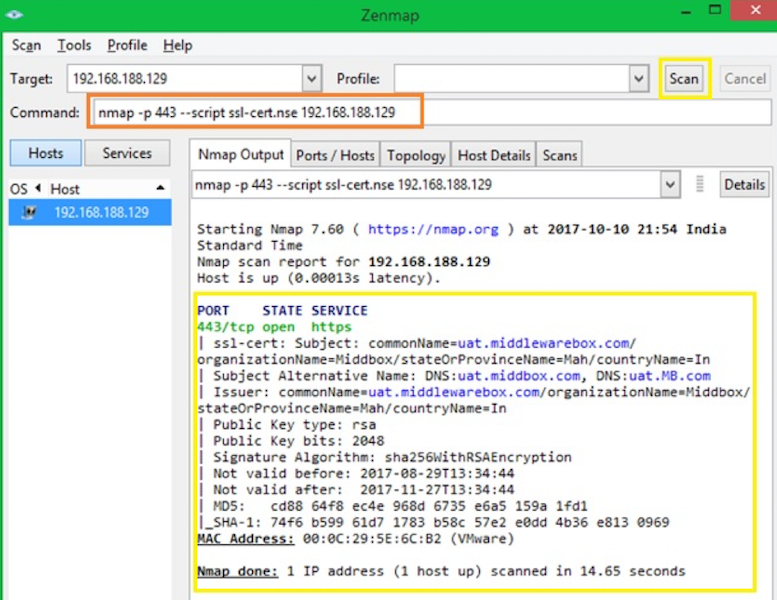

Vérification des informations relatives aux certificats

OpenSSL est principalement utilisé pour effectuer des opérations sur les certificats telles que la génération, la vérification, la modification, etc. Cependant, vous pouvez également faire certaines choses avec NMAP.

nmap -p $port --script ssl-cert.nse $target

Au cas où vous vous poseriez la question, le script ssl-cert.n se est installé avec NMAP. Il est disponible dans l’emplacement par défaut C:Program Files x86)Nmapscripts

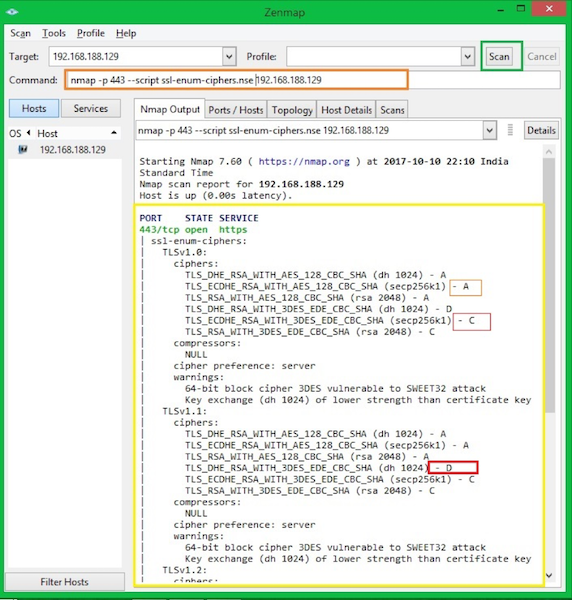

Vérification des informations de chiffrement

le scriptssl-enum-cihpers.nse peut être utilisé pour valider les informations de chiffrement SSL.

nmap -p $port --script ssl-enum-ciphers.nse $target

Chaque suite de chiffrement est accompagnée d’une note (de A à F) indiquant la solidité de la connexion. La note est basée sur la puissance cryptographique de l’échange de clés et du chiffrement de flux.

Le choix de l’algorithme d’intégrité des messages (hachage) n’entre pas en ligne de compte. La ligne de sortie commençant par la force la plus faible indique la force du chiffrement le plus faible proposé.

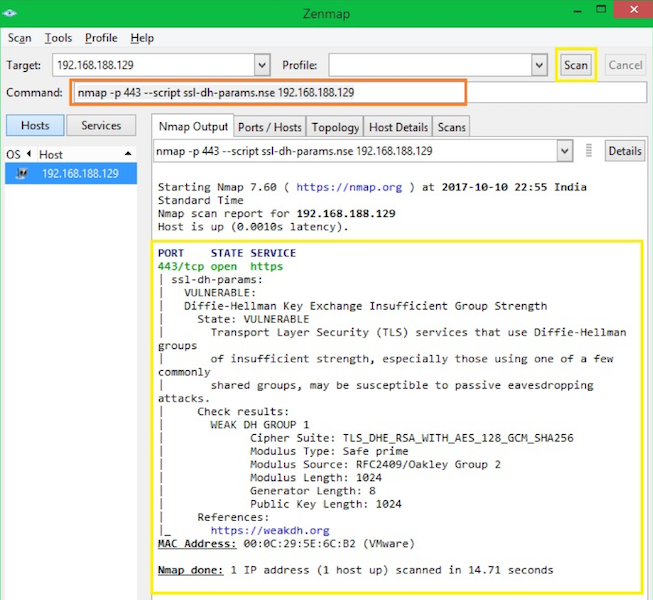

Pour détecter une vulnérabilité DH (Diffie-Hellman), vous pouvez utiliser la syntaxe suivante.

nmap -p $port --script ssl-dh-params.nse $target

J’espère que ces instructions rapides vous aideront à installer et à vous familiariser avec NMAP sur le système d’exploitation Windows.

Si vous souhaitez maîtriser l’utilisation de NMAP, consultez ce cours en ligne de Jimmy Larsson.