Scannez des milliers de ports en une seconde ! Voyons comment les administrateurs de réseau peuvent faire cela.

Comment connaître les ports disponibles sur une IP ou une plage d’IP particulière de votre réseau ?

Si vous envisagez de vérifier manuellement, cela vous prendra beaucoup de temps. Mieux vaut utiliser des outils pour scanner les ports plus rapidement.

Précédemment, j’ai expliqué comment scanner les ports sur les IP orientées vers l’internet et j’ai reçu des commentaires pour couvrir les outils permettant de scanner le réseau intranet.

Il existe de nombreuses méthodes d’analyse des ports – TCP, FIN, ICMP, Idle, SYN, UDP, ACK, Windows, etc. Tous les scanners ne les intègrent pas toutes, choisissez donc ce qui correspond à vos besoins.

Voici donc ce que vous pouvez faire.

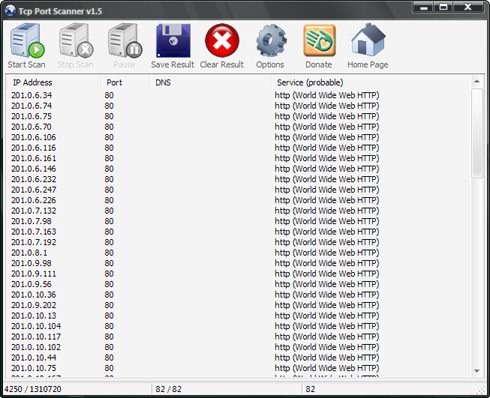

TCP Port Scanner

Comme son nom l’indique, il est capable de scanner uniquement les ports TCP.

TCP Port Scanner utilise la méthode SYN et peut analyser jusqu’à 10 000 ports par seconde. Il ne fonctionne que sous Windows.

Nmap

Nmap (Network Mapper) est l’un des outils préférés des administrateurs. Vous pouvez l’installer sur Windows, Linux, macOS, ou le construire à partir du code source. Savez-vous que Nmap peut scanner les ports ?

Voici un exemple rapide.

Pour scanner les ports en mode rapide, vous pouvez utiliser la commande nmap -F $IPADDRESS

[root@lab ~]# nmap -F xx.xx.xx.xx

Démarrage de Nmap 5.51 ( http://nmap.org ) à 2019-03-19 07:36 UTC

Rapport de scan Nmap pour xx.xx.xx.xx.com (xx.xx.xx.xx)

L'hôte est en ligne (latence de 0.039s).

Non montré : 95 ports filtrés

ÉTAT DU PORT SERVICE

22/tcp fermé ssh

80/tcp ouvert http

443/tcp fermé https

3389/tcp fermé ms-term-serv

5656/tcp ouvert abyss

Nmap terminé : 1 adresse IP (1 hôte en place) scannée en 1.93 secondes

[root@lab ~]#Pour scanner les ports consécutivement, vous pouvez utiliser la syntaxe -r.

nmap -r $IPADDRESSPour scanner des ports dans une plage, vous pouvez utiliser la syntaxe -p. L’exemple ci-dessous permet d’analyser les ports de 80 à 444

[root@lab ~]# nmap -p80-444 xx.xx.xx.xx

L'hôte est en ligne (latence de 0,039 s).

Non affiché : 363 ports filtrés

ÉTAT DU PORT SERVICE

80/tcp ouvert http

443/tcp fermé https

Nmap effectué : 1 adresse IP (1 hôte disponible) analysée en 3,03 secondes

[root@lab ~]#Nmap est un outil open-source puissant, et si vous souhaitez l’apprendre en détail, vous pouvez consulter ce cours complet de piratage éthique Nmap sur Udemy.

Netcat

Netcat est un outil de débogage réseau polyvalent qui intègre une fonction de balayage des ports. Vous pouvez l’installer sur NetBSD, FreeBSD, Linux, macOS, etc.

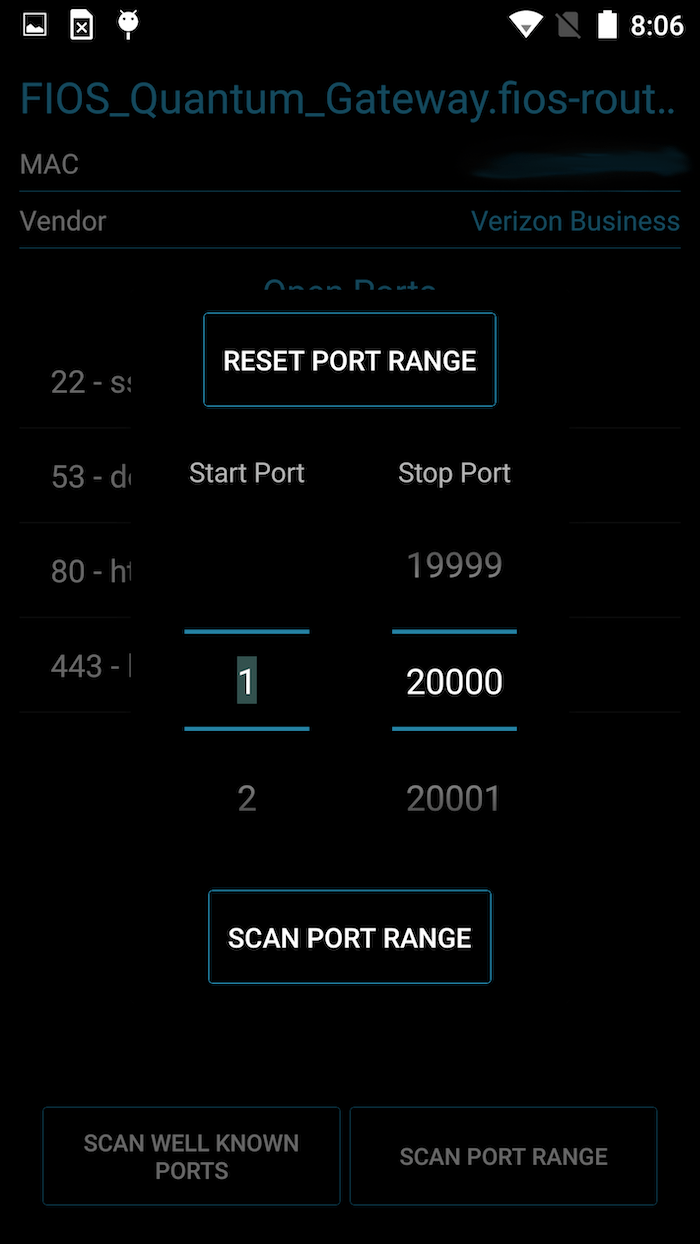

Toujours en déplacement ? Essayez Port Authority – un outil pratique pour découvrir les périphériques réseau et scanner les adresses IP.

Comme vous pouvez le voir ci-dessus, vous avez la possibilité d’analyser les ports connus et les plages de ports. Cet outil est gratuit et peut s’avérer utile dans les cas suivants.

- Découverte d’IP

- Empreinte SSH/HTTPS

- Recherche d’enregistrements DNS

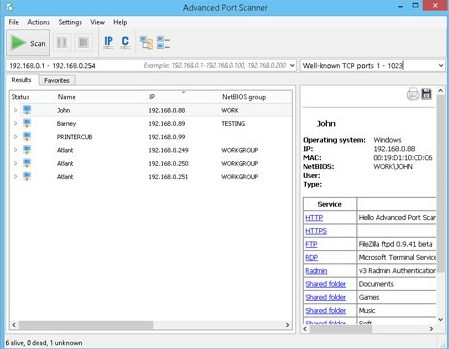

Scanner de port avancé

Un scanner gratuit pour vérifier les ports ouverts avec les services sur lesquels il fonctionne. Le scanner de ports avancé est un scanner multithread ; il est donc rapide.

Vous pouvez également exécuter une commande à distance via l’interface graphique.

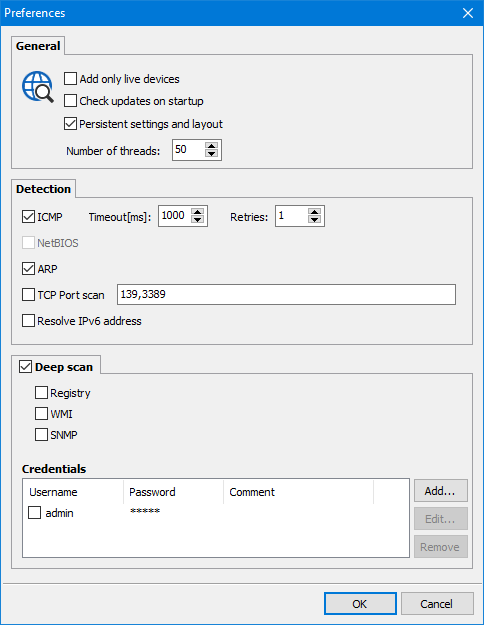

Scanner de réseau par MiTeC

MiTeC est un scanner avancé polyvalent pour scanner les IP, ports, AD, NetBIOS, ICMP, SNMP – disponible au téléchargement pour les principaux systèmes d’exploitation Windows 32-bit ou 64-bit.

Vous avez la possibilité d’importer les listes de périphériques et d’exporter les données de résultats au format CSV. Il est capable de scanner TCP et UDP et dispose d’une fonction de vérification Whois intégrée.

PortQryUI

L’outil de ligne de commande Portqry de Microsoft est disponible dans une interface graphique conviviale. PortQryUI fait tout ce que fait la ligne de commande et fonctionne uniquement sous Windows.

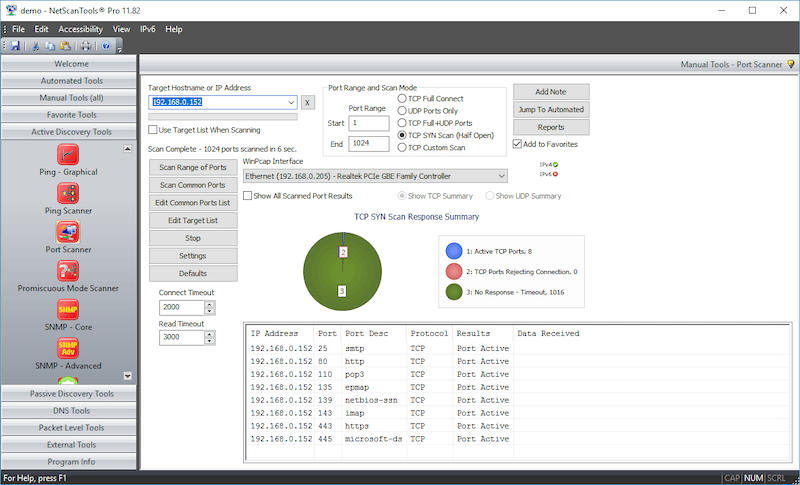

NetScanTools

NetScanTools est une boîte à outils premium qui contient plus de 50 outils pour DNS, Ping, SNMP, Discovery, Whois, ARP, Traceroute, etc.

Il prend en charge les cinq types de scans de ports suivants.

- TCP full connect

- TCP SYN semi-ouvert

- UDP ICMP

- TCP/UDP ICMP

- Autre – une combinaison de SYN, URG, PSH, FIN, ACK, RST

Les résultats des scans sont affichés dans un joli tableau.

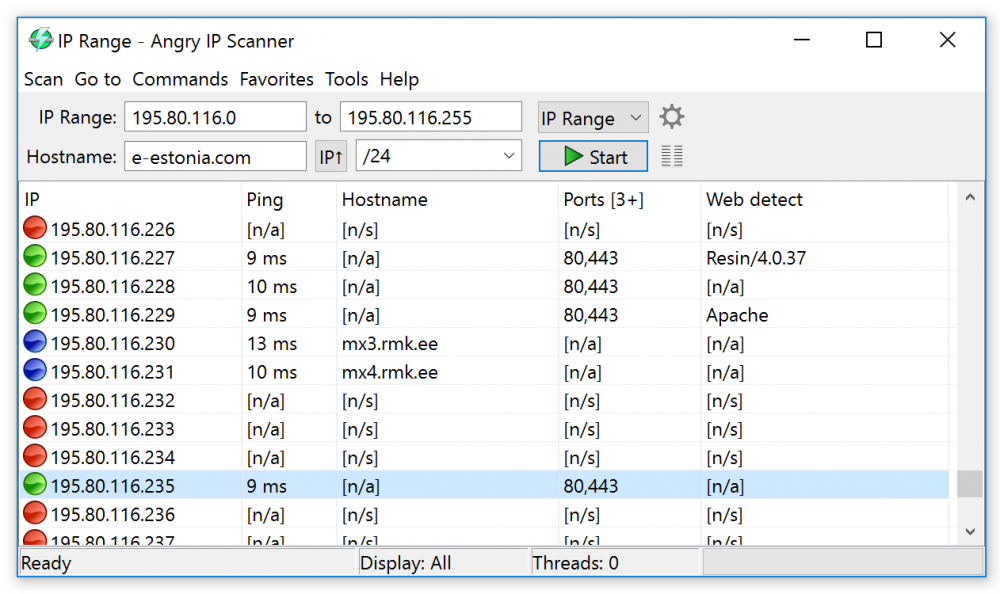

Angry IP Scanner

Angry IP Scan ner est un outil d’analyse de réseau open-source disponible pour Linux, Windows et macOS X. Il peut être utilisé pour analyser les adresses IP et les ports.

En outre, il peut récupérer des informations NetBIOS, rechercher des adresses IP favorites, détecter des serveurs web, etc.

Les résultats de l’analyse peuvent être enregistrés au format CSV, TXT, XML ou sous forme de listes d’adresses IP et de ports.

MASSCAN

Il s’agit d’un scanner de ports TCP qui fonctionne de manière similaire à Nmap. MASSCAN se vante de pouvoir scanner l’ensemble de l’Internet en 5 minutes.

Bien qu’il soit principalement conçu pour Linux, il peut également fonctionner sous Windows, Mac, FreeBSD, etc.

Consultez leur repo GitHub pour plus d’informations.

Conclusion

J’espère que les outils listés ci-dessus vous aideront à scanner les ports d’un réseau interne ou d’une IP publique. La plupart d’entre eux sont GRATUITS, alors essayez-les pour voir ce qui vous convient le mieux.