L’injection de commandes dans le système d’exploitation est une menace sérieuse pour la sécurité.

Les attaques par injection se produisent lorsqu’un attaquant est en mesure d’injecter un code malveillant dans une application ou un système d’une manière qui lui permet d’exécuter des actions non autorisées.

Parmi les exemples d’attaques par injection, on peut citer l’injection SQL, le cross-site scripting, l’injection de commandes et l’injection LDAP & XPath.

Les conséquences d’une attaque par injection réussie peuvent être graves, notamment l’accès non autorisé à des données sensibles, la compromission du système et la possibilité d’exécuter d’autres attaques sur le système ou le réseau.

Cet article traite de l’attaque par injection de commandes et des méthodes pour la prévenir.

Commençons par le commencement !

Qu’est-ce que l’injection de commandes dans le système d’exploitation ?

L’injection de commandes dans le système d’exploitation, également connue sous le nom d’injection de shell, est un type de faille de sécurité qui se produit lorsqu’un attaquant est en mesure d’injecter des commandes arbitraires dans un système par l’intermédiaire d’une application vulnérable.

L’attaquant peut exécuter ces commandes sur le système d’exploitation sous-jacent avec les mêmes privilèges que l’application, ce qui peut conduire à un large éventail d’activités malveillantes telles que le vol de données, l’exécution de code arbitraire et la compromission du système.

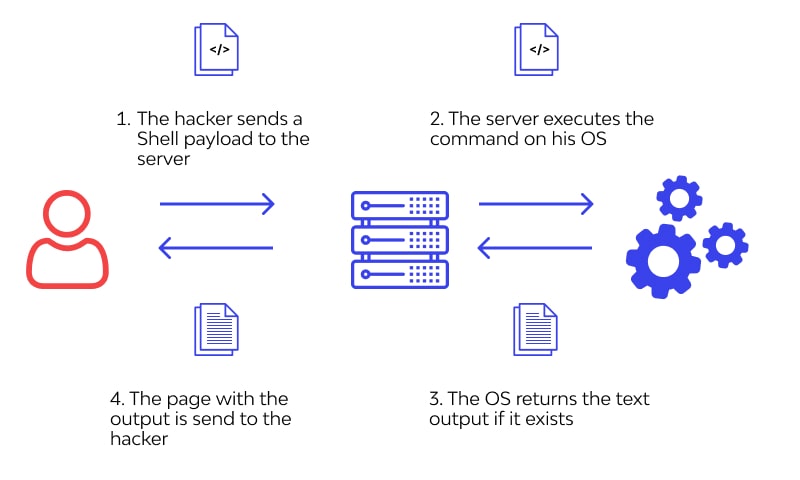

Comment cela fonctionne-t-il ?

L’injection de commandes dans le système d’exploitation consiste à exploiter une vulnérabilité dans la manière dont le système traite les entrées de l’utilisateur. Dans la plupart des cas, la vulnérabilité provient d’un manque de validation, d’assainissement ou d’échappement des données utilisateur avant qu’elles ne soient transmises à l’interpréteur de commandes du système pour être exécutées.

Voici comment cela fonctionne généralement :

- Tout d’abord, l’attaquant identifie un système cible vulnérable à l’injection de commandes. Il peut s’agir d’une application web, d’un programme autonome ou de tout autre système permettant l’exécution de commandes shell à partir d’entrées utilisateur.

- L’attaquant crée une charge utile malveillante qui contient des commandes shell qu’il souhaite exécuter sur le système cible. Cette charge utile est généralement conçue pour contourner toute validation d’entrée que le système cible pourrait avoir mise en place.

- L’attaquant envoie ensuite la charge utile malveillante au système cible par l’intermédiaire d’un champ de formulaire, d’un paramètre d’URL ou d’un autre mécanisme d’entrée.

- Le système cible prend l’entrée de l’utilisateur et la transmet à un shell pour exécution.

- Supposons que le système ne valide pas ou n’assainit pas correctement l’entrée. Dans ce cas, les commandes de l’interpréteur de commandes sont exécutées sur le système cible et l’attaquant peut accéder à des informations sensibles, modifier et supprimer des fichiers ou obtenir un accès non autorisé au système cible.

Exemple d’injection de commande

Imaginez une application web qui prend un nom d’hôte ou une adresse IP fourni(e) par l’utilisateur et l’interroge pour vérifier sa disponibilité. L’application est vulnérable à l’injection de commande si elle ne parvient pas à valider et à assainir correctement l’entrée de l’utilisateur.

Un attaquant peut tirer parti de cette vulnérabilité en entrant la charge utile.

127.0.0.1 ; cat /etc/passwdLorsque l’application web exécute la commande ping avec cette charge utile, elle exécute en fait deux commandes.

La première commande,“ping 127.0.0.1“, sera exécutée comme prévu et renverra les résultats de la commande ping.

Cependant, le point-virgule ( 😉 suivi de “cat /etc/passwd” permet à l’attaquant d’injecter une commande supplémentaire qui lira le contenu du fichier /etc/passwd , qui contient des informations sensibles sur les utilisateurs du système et leurs mots de passe.

C’est pourquoi l’injection de commande est considérée comme une menace sérieuse pour la sécurité.

Impact de la vulnérabilité par injection de commande

L’injection de commande est une vulnérabilité de sécurité sérieuse qui peut avoir de graves conséquences à la fois pour le système et pour ses utilisateurs. En voici quelques-unes

Vol de données

Les attaquants peuvent voler des informations sensibles telles que des mots de passe et des données confidentielles en exécutant des commandes qui lisent et exfiltrent des fichiers sensibles.

Exécution de code arbitraire

Les attaquants peuvent exécuter un code arbitraire sur le système vulnérable, ce qui leur permet de prendre le contrôle total du système et d’effectuer des activités malveillantes telles que l’installation de logiciels malveillants ou la création de nouveaux comptes d’utilisateurs.

Compromission du système

Une attaque par injection de commande du système d’exploitation peut compromettre l’ensemble du système, le rendant vulnérable à d’autres attaques ou le rendant inopérant.

Atteinte à la réputation

Une attaque par injection de commandes peut également avoir un impact négatif sur la réputation de l’organisation ou du site web touché.

Il est important de prendre des mesures appropriées pour prévenir les attaques par injection en validant correctement les données saisies par l’utilisateur et en utilisant des pratiques de codage sécurisées.

Comment détecter la vulnérabilité de l’injection de commandes du système d’exploitation ?

Il existe plusieurs façons de détecter les vulnérabilités liées à l’injection de commandes dans le système d’exploitation :

Examen du code

L’examen du code source de l’application peut aider à identifier les cas où l’entrée de l’utilisateur est utilisée directement dans les commandes du système d’exploitation. C’est souvent le signe d’une vulnérabilité potentielle.

Tests de pénétration

Les tests de pénétration consistent à simuler les actions d’un attaquant afin d’identifier les vulnérabilités de l’application. Il peut s’agir de tenter d’injecter des commandes malveillantes dans l’application pour voir si elle est vulnérable ou non à une attaque par injection de commandes.

Outils d’analyse

Il existe plusieurs outils d’analyse de la sécurité spécialement conçus pour identifier les vulnérabilités des applications, y compris les vulnérabilités par injection de commandes. Ces outils testent automatiquement l’application à la recherche d’exploits potentiels.

Analyse des journaux

Le contrôle des journaux de l’application peut aider à identifier les cas où des attaquants ont tenté d’injecter des commandes dans l’application. Cela permet d’identifier les vulnérabilités potentielles qui doivent être corrigées.

Il est important de noter qu’il ne suffit pas de détecter une vulnérabilité. Afin de protéger l’application et ses utilisateurs, vous devez immédiatement donner la priorité aux vulnérabilités détectées et y remédier.

Comment prévenir les attaques par injection de commandes du système d’exploitation ?

Les attaques par injection de commandes du système d’exploitation peuvent être évitées en suivant les meilleures pratiques suivantes :

Validation et assainissement des données d’entrée

Validez toutes les entrées utilisateur pour vous assurer qu’elles ne contiennent pas de charges utiles malveillantes.

Pour ce faire, utilisez une liste blanche de caractères autorisés, vérifiez la longueur de l’entrée utilisateur et encodez ou échappez les caractères spéciaux de l’entrée utilisateur avant de la transmettre à l’interpréteur de commandes.

Utilisez des commandes paramétrées

Au lieu de construire des commandes shell à partir d’entrées utilisateur non nettoyées, utilisez des commandes paramétrées qui transmettent les entrées utilisateur en tant que paramètres plutôt qu’en tant que partie de la chaîne de commande. Cela réduit le risque d’attaques par injection de commandes.

Évitez d’exécuter des commandes shell avec des privilèges élevés

La possibilité d’une attaque par injection de commande réussie est accrue lorsque les commandes shell sont exécutées avec un accès root ou supérieur. Les commandes de l’interpréteur de commandes ne doivent disposer que des droits nécessaires à l’exécution de leur fonction.

Mettez en œuvre une gestion des erreurs et des exceptions

Mettez en œuvre une gestion des erreurs et des exceptions afin de détecter et d’éviter les attaques par injection en identifiant et en consignant les comportements inhabituels tels que les résultats inattendus ou les échecs.

Effectuez régulièrement des tests de sécurité

Des audits et des tests de sécurité réguliers peuvent permettre d’identifier les vulnérabilités de votre code et de vos systèmes.

Conclusion

La prévention des attaques par injection de commandes nécessite une combinaison de pratiques de codage sécurisées et de techniques de programmation défensives. Cela inclut la validation des entrées, les requêtes paramétrées, le codage des sorties et l’utilisation des principes du moindre privilège.

En outre, une surveillance continue et des tests de vulnérabilité peuvent également aider à identifier et à traiter les vulnérabilités potentielles d’injection avant qu’elles ne soient exploitées par des attaquants.

J’espère que cet article vous a été utile pour en savoir plus sur les vulnérabilités liées aux injections de commandes et sur la manière de les prévenir. Vous pourriez également être intéressé par les applications web vulnérables pour pratiquer le piratage en toute légalité.