Les attaques par escalade de privilèges se produisent lorsque des acteurs malveillants exploitent des configurations erronées, des bogues, des mots de passe faibles et d’autres vulnérabilités qui leur permettent d’accéder à des actifs protégés.

Dans le cadre d’une attaque typique, le pirate commence par obtenir l’accès à un compte à faible privilège. Une fois connectés, les attaquants étudient le système pour identifier d’autres vulnérabilités qu’ils peuvent exploiter plus avant. Ils utilisent ensuite les privilèges pour se faire passer pour les utilisateurs réels, accéder aux ressources cibles et effectuer diverses tâches sans être détectés.

Les attaques par escalade de privilèges sont soit verticales, soit horizontales.

Dans le cas d’une attaque verticale, l’attaquant obtient l’accès à un compte et exécute ensuite des tâches en tant qu’utilisateur. Dans le cas d’une attaque horizontale, le pirate accède d’abord à un ou plusieurs comptes avec des privilèges limités, puis compromet le système afin d’obtenir davantage d’autorisations lui permettant d’exercer des fonctions administratives.

Ces autorisations permettent aux attaquants d’effectuer des tâches administratives, de déployer des logiciels malveillants ou de mener d’autres activités indésirables. Par exemple, ils peuvent perturber les opérations, modifier les paramètres de sécurité, voler des données ou compromettre les systèmes de telle sorte qu’ils laissent ouvertes des portes dérobées à exploiter à l’avenir.

En général, tout comme les cyber-attaques, l’escalade des privilèges exploite les vulnérabilités des systèmes et des processus dans les réseaux, les services et les applications. Il est donc possible de les prévenir en déployant une combinaison de bonnes pratiques et d’outils de sécurité. Une organisation devrait idéalement déployer des solutions capables d’analyser, de détecter et de prévenir un large éventail de vulnérabilités et de menaces potentielles et existantes en matière de sécurité.

Bonnes pratiques pour prévenir les attaques par escalade des privilèges

Les organisations doivent protéger tous leurs systèmes et données critiques, ainsi que d’autres zones susceptibles d’attirer les attaquants. Tout ce dont un attaquant a besoin, c’est de pénétrer dans un système. Une fois à l’intérieur, il peut rechercher des vulnérabilités qu’il exploitera ensuite pour obtenir des autorisations supplémentaires. Outre la protection des actifs contre les menaces externes, il est tout aussi important de mettre en place des mesures suffisantes pour prévenir les attaques internes.

Bien que les mesures réelles puissent varier en fonction des systèmes, des réseaux, de l’environnement et d’autres facteurs, voici quelques techniques que les organisations peuvent utiliser pour sécuriser leur infrastructure.

Protégez et analysez votre réseau, vos systèmes et vos applications

Outre le déploiement d’une solution de sécurité en temps réel, il est essentiel d’analyser régulièrement tous les composants de l’infrastructure informatique pour détecter les vulnérabilités qui pourraient permettre à de nouvelles menaces de pénétrer. Pour ce faire, vous pouvez utiliser un scanner de vulnérabilités efficace pour trouver les systèmes d’exploitation et les applications non corrigés et non sécurisés, les mauvaises configurations, les mots de passe faibles et d’autres failles que les attaquants peuvent exploiter.

Bien que vous puissiez utiliser divers scanners de vulnérabilité pour identifier les faiblesses des logiciels obsolètes, il est généralement difficile ou peu pratique de mettre à jour ou de patcher tous les systèmes. C’est notamment le cas lorsqu’il s’agit de composants hérités ou de systèmes de production à grande échelle.

Dans ce cas, vous pouvez déployer des couches de sécurité supplémentaires telles que des pare-feu d’application web (WAF) qui détectent et arrêtent le trafic malveillant au niveau du réseau. Généralement, le WAF protège le système sous-jacent même s’il n’est pas corrigé ou s’il est obsolète.

Gestion adéquate des comptes à privilèges

Il est important de gérer les comptes à privilèges et de s’assurer qu’ils sont tous sécurisés, utilisés conformément aux meilleures pratiques et qu’ils ne sont pas exposés. Les équipes de sécurité doivent disposer d’un inventaire de tous les comptes, de leur emplacement et de leur utilisation.

Parmi les autres mesures, citons

- Réduire le nombre et la portée des comptes privilégiés, les surveiller et tenir un journal de leurs activités.

- Analyser chaque utilisateur ou compte privilégié afin d’identifier et de traiter les risques, les menaces potentielles, les sources et les intentions de l’attaquant

- Principaux modes d’attaque et mesures de prévention

- Suivre le principe du moindre privilège

- Empêchez les administrateurs de partager des comptes et des informations d’identification.

Surveillez le comportement des utilisateurs

L’analyse du comportement des utilisateurs permet de découvrir si des identités ont été compromises. En général, les attaquants ciblent les identités des utilisateurs qui donnent accès aux systèmes de l’organisation. S’ils parviennent à obtenir les informations d’identification, ils se connectent au réseau et peuvent passer inaperçus pendant un certain temps.

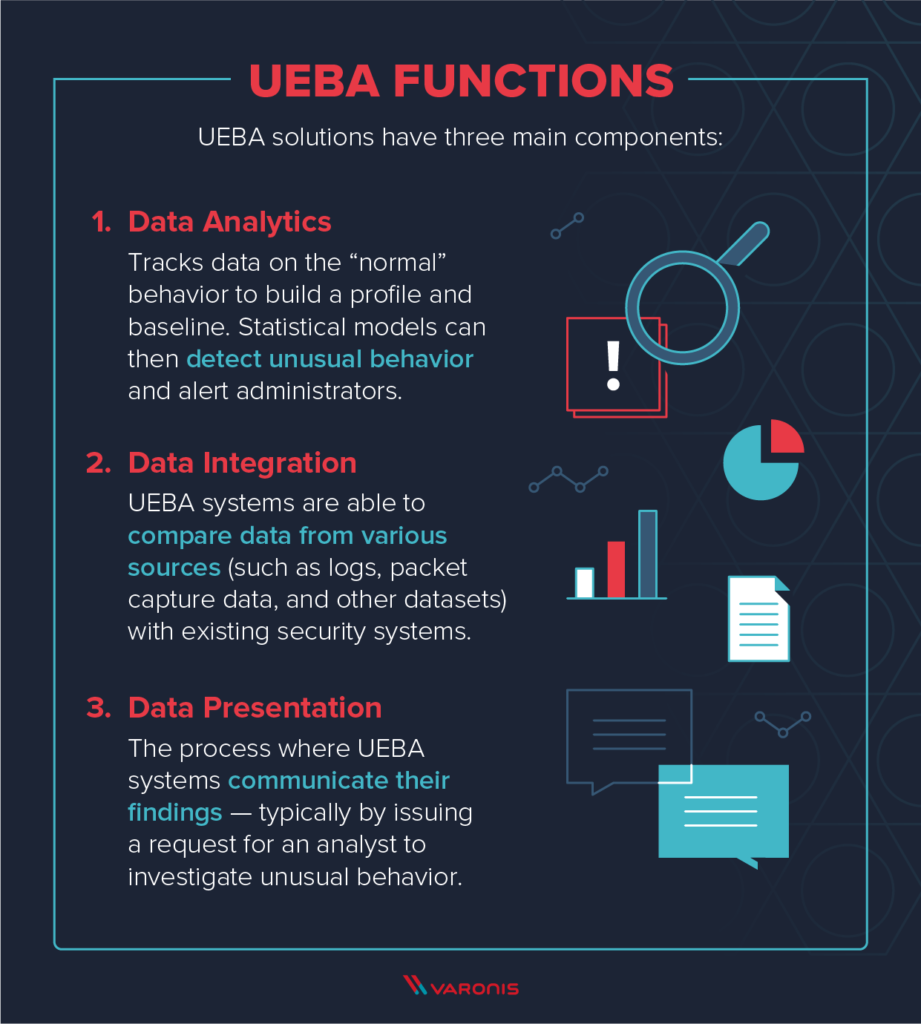

Comme il est difficile de surveiller manuellement le comportement de chaque utilisateur, la meilleure approche consiste à déployer une solution d’analyse du comportement des utilisateurs et des entités (UEBA). Un tel outil surveille en permanence l’activité des utilisateurs au fil du temps. Il crée ensuite une base de référence du comportement légitime qu’il utilise pour découvrir les activités inhabituelles qui indiquent une compromission.

Le profil qui en résulte contient des informations telles que l’emplacement, les ressources, les fichiers de données et les services auxquels l’utilisateur accède et la fréquence, les réseaux internes et externes spécifiques, le nombre d’hôtes ainsi que les processus exécutés. Grâce à ces informations, l’outil peut identifier les actions suspectes ou les paramètres qui s’écartent de la ligne de base.

Politiques et application de mots de passe forts

Établissez et appliquez des politiques strictes pour vous assurer que les utilisateurs ont des mots de passe uniques et difficiles à deviner. En outre, l’utilisation d’une authentification multifactorielle ajoute une couche supplémentaire de sécurité tout en surmontant les vulnérabilités qui peuvent survenir lorsqu’il est difficile d’appliquer manuellement des politiques de mots de passe forts.

Les équipes de sécurité devraient également déployer les outils nécessaires, tels que des vérificateurs de mots de passe, des outils d’application des politiques et d’autres qui peuvent analyser les systèmes, identifier et signaler les mots de passe faibles, ou inciter à l’action. Les outils de mise en application garantissent que les utilisateurs disposent de mots de passe solides en termes de longueur, de complexité et de politiques de l’entreprise.

Les organisations peuvent également utiliser des outils de gestion des mots de passe d’entreprise pour aider les utilisateurs à générer et à utiliser des mots de passe complexes et sécurisés conformes aux politiques pour les services nécessitant une authentification.

Des mesures supplémentaires, telles que l’authentification multifactorielle pour déverrouiller le gestionnaire de mots de passe, renforcent encore sa sécurité et rendent presque impossible l’accès des pirates aux informations d’identification sauvegardées. Les gestionnaires de mots de passe d’entreprise typiques sont Keeper, Dashlane, 1Password.

Assainissez les entrées des utilisateurs et sécurisez les bases de données

Les attaquants peuvent utiliser des champs de saisie utilisateur vulnérables ainsi que des bases de données pour injecter du code malveillant, obtenir un accès et compromettre les systèmes. C’est pourquoi les équipes de sécurité doivent utiliser les meilleures pratiques telles que l’authentification forte et des outils efficaces pour protéger les bases de données et tous les types de champs d’entrée de données.

Une bonne pratique consiste à crypter toutes les données en transit et au repos, en plus de patcher les bases de données et d’assainir toutes les entrées des utilisateurs. D’autres mesures consistent à laisser les fichiers en lecture seule et à donner l’accès en écriture aux groupes et aux utilisateurs qui en ont besoin.

Former les utilisateurs

Les utilisateurs sont le maillon faible de la chaîne de sécurité d’une organisation. Il est donc important de leur donner les moyens d’agir et de les former à l’exécution de leurs tâches en toute sécurité. Dans le cas contraire, un simple clic de la part d’un utilisateur peut compromettre l’ensemble d’un réseau ou d’un système. Parmi les risques, citons l’ouverture de liens ou de pièces jointes malveillants, la visite de sites web compromis, l’utilisation de mots de passe faibles, etc.

Idéalement, l’organisation devrait mettre en place des programmes réguliers de sensibilisation à la sécurité. En outre, elle devrait disposer d’une méthodologie permettant de vérifier l’efficacité de la formation.

Outils de prévention des attaques par escalade de privilèges

La prévention des attaques par escalade des privilèges nécessite une combinaison d’outils. Ceux-ci incluent, sans s’y limiter, les solutions ci-dessous.

Solutions logicielles de gestion des accès privilégiés (PAM)

Heimdal

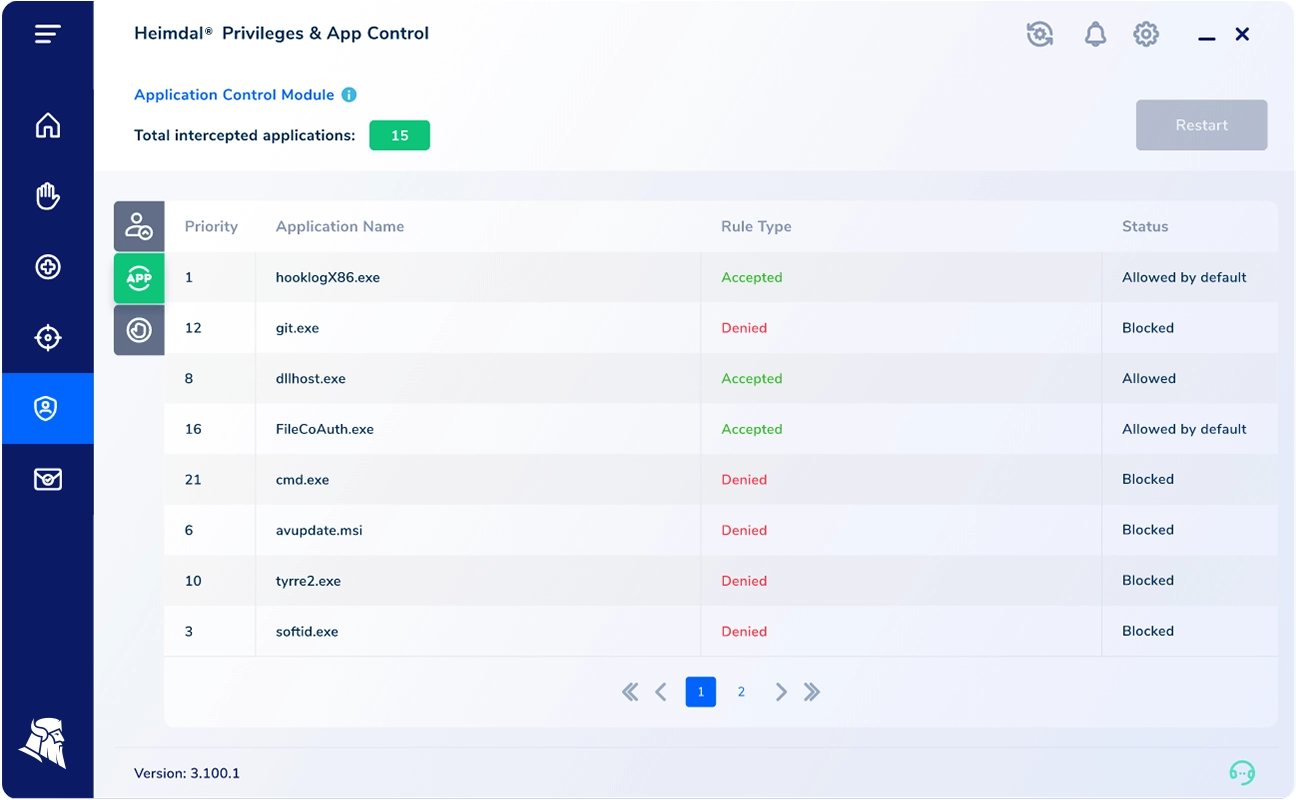

La gestion des accès privilégiés (PAM)de Heimdal est une solution de sécurité de niveau entreprise conçue pour aider les organisations à sécuriser leurs actifs et données les plus critiques en contrôlant les accès privilégiés aux systèmes et applications sensibles. Le produit fournit un ensemble complet d’outils pour gérer, surveiller et auditer les accès privilégiés, tout en appliquant les principes du moindre privilège et en réduisant la surface d’attaque.

Avec la solution PAM de Heimdal, les entreprises peuvent facilement identifier et gérer les comptes à privilèges dans leur infrastructure informatique, y compris les environnements sur site et en nuage, en utilisant un tableau de bord centralisé. Elle offre un contrôle granulaire sur les droits d’accès et les permissions, permettant aux administrateurs de définir des politiques et d’appliquer l’authentification multifactorielle, l’enregistrement des sessions et la gestion des mots de passe pour garantir un accès sécurisé aux systèmes et aux données critiques.

Il comprend également plusieurs fonctionnalités avancées, telles que la surveillance et l’enregistrement des sessions, qui offrent une visibilité en temps réel sur les activités des utilisateurs privilégiés, ce qui permet de détecter les comportements suspects et d’y répondre. En outre, elle offre des flux de travail automatisés pour rationaliser les processus de demande et d’approbation d’accès, réduisant ainsi la charge de travail des équipes informatiques et garantissant la conformité avec les réglementations et les normes de l’industrie.

Les capacités de reporting et d’analyse de la solution fournissent des informations sur le comportement des utilisateurs, les pistes d’audit et le statut de conformité, ce qui permet aux entreprises d’identifier et d’atténuer les risques et les vulnérabilités de manière proactive.

La solution PAM de Heimdal s’intègre également aux systèmes et applications informatiques existants, ce qui permet une gestion transparente des accès dans l’ensemble de l’organisation. Dans l’ensemble, la solution PAM de Heimdal offre une solution complète et facile à utiliser pour gérer les accès privilégiés, réduire le risque de violation des données et assurer la conformité avec les normes et les réglementations de l’industrie. Grâce à ses fonctionnalités avancées et à ses capacités d’intégration, la solution fournit une défense solide contre les cybermenaces et aide les organisations à atteindre un niveau de sécurité élevé.

JumpCloud

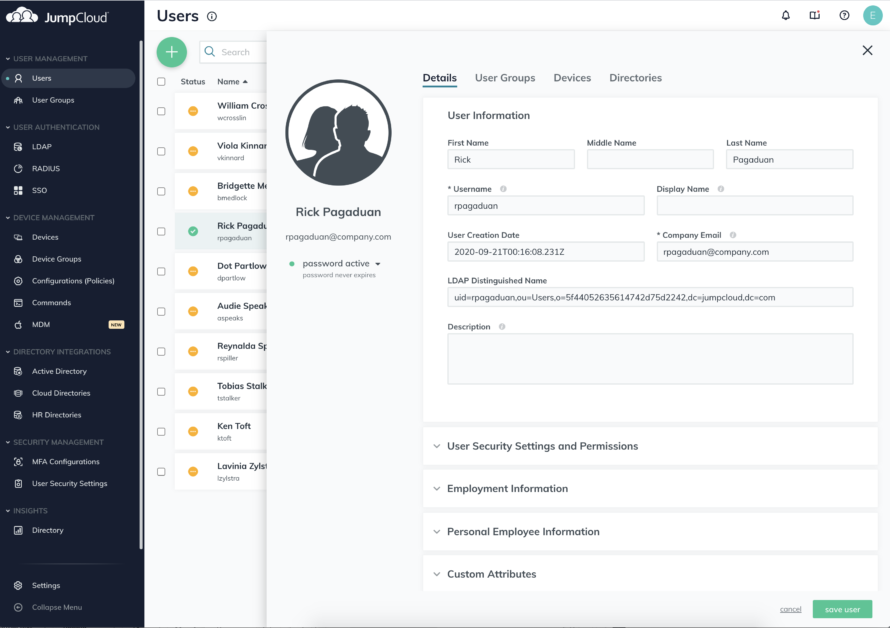

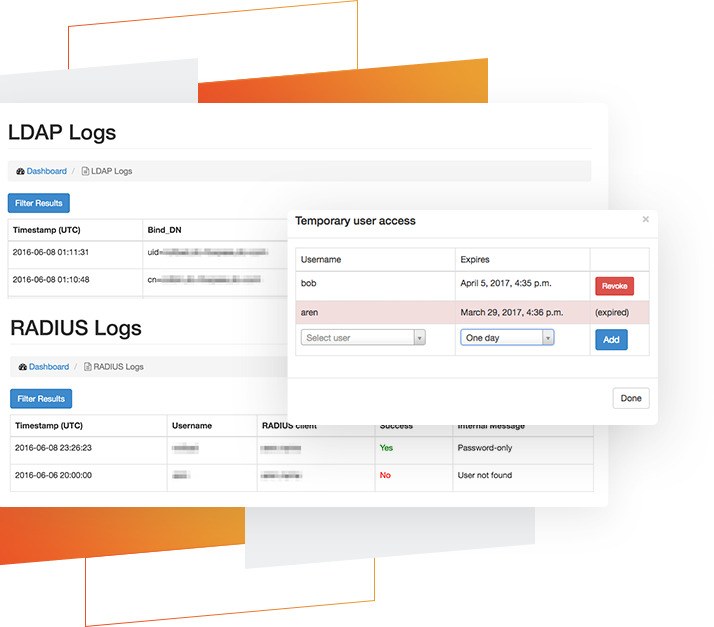

Jumpcloud est une solution d’annuaire en tant que service (DaaS) qui authentifie et connecte en toute sécurité les utilisateurs aux réseaux, systèmes, services, applications et fichiers. En général, l’annuaire évolutif basé sur le cloud est un service qui gère, authentifie et autorise les utilisateurs, les applications et les appareils.

Ses caractéristiques sont les suivantes ;

- Il crée un annuaire sécurisé et centralisé qui fait autorité

- Il prend en charge la gestion de l’accès des utilisateurs sur plusieurs plates-formes

- Il fournit des fonctions d’authentification unique qui permettent de contrôler l’accès des utilisateurs aux applications via LDAP, SCIM et SAML 2.0

- Fournit un accès sécurisé aux serveurs sur site et en nuage

- Prise en charge de l’authentification multifactorielle

- Administration automatisée de la sécurité et des fonctions connexes telles que l’enregistrement des événements, l’écriture de scripts, la gestion des API, PowerShell, etc

Ping Identity

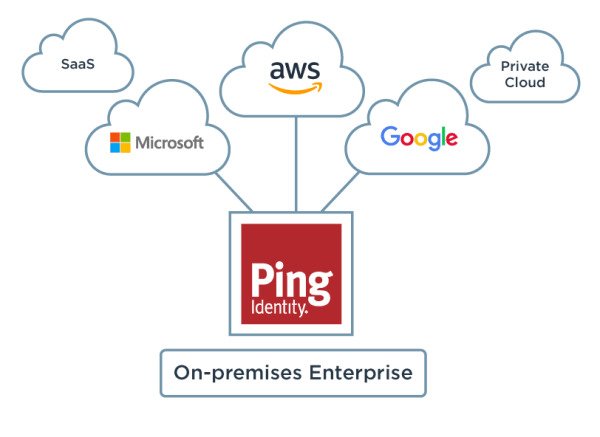

Ping Identity est une plateforme intelligente qui offre l’authentification multifactorielle, l’authentification unique, les services d’annuaire, etc. Elle permet aux organisations d’améliorer la sécurité et l’expérience de l’identité des utilisateurs.

Caractéristiques

- Single sign-on qui fournit une authentification et un accès sécurisés et fiables aux services

- Authentification multifactorielle qui ajoute des couches de sécurité supplémentaires

- Amélioration de la gouvernance des données et de la capacité à se conformer aux réglementations en matière de protection de la vie privée

- Des services d’annuaire qui assurent une gestion sécurisée des identités et des données des utilisateurs à grande échelle

- Des options de déploiement flexibles dans le nuage, telles que Identity-as-a-Service (IDaaS), des logiciels conteneurisés, etc.

Foxpass

Foxpass est une solution évolutive de contrôle d’accès et d’identité de niveau entreprise pour les déploiements sur site et dans le nuage. Il offre des fonctions de gestion des clés RADIUS, LDAP et SSH qui garantissent que chaque utilisateur n’accède qu’à des réseaux, des serveurs, des VPN et d’autres services spécifiques au moment autorisé.

L’outil peut s’intégrer de manière transparente à d’autres services tels qu’Office 365, Google Apps, etc.

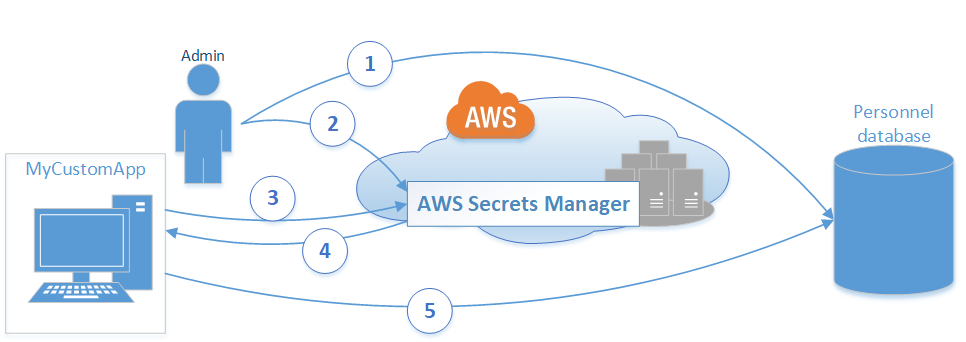

AWS Secrets Manager

AWSSecrets Manager vous offre un moyen fiable et efficace de sécuriser les secrets requis pour accéder au service, aux applications et à d’autres ressources. Il vous permet de gérer, de faire pivoter et de récupérer facilement les clés API, les identifiants de base de données et d’autres secrets.

Il existe d’autres solutions de gestion des secrets que vous pouvez explorer.

Solution d’analyse du comportement des utilisateurs et des entités (UEBA)

Exabeam

La plateforme de gestion de la sécurité Exabeam est une solution d’analyse comportementale basée sur l’IA, rapide et facile à déployer, qui permet de suivre les activités des utilisateurs et des comptes sur différents services. Vous pouvez également utiliser Exabeam pour ingérer les journaux d’autres systèmes informatiques et outils de sécurité, les analyser et identifier et signaler les activités à risque, les menaces et autres problèmes.

Caractéristiques

- Enregistrement et fourniture d’informations utiles pour les enquêtes sur les incidents. Il s’agit notamment de toutes les sessions au cours desquelles un compte ou un utilisateur particulier a accédé pour la première fois à un service, à un serveur, à une application ou à une ressource, des connexions de comptes à partir d’une nouvelle connexion VPN, d’un pays inhabituel, etc

- La solution évolutive s’applique à une instance unique, aux déploiements dans le nuage et sur site

- Crée une chronologie complète qui montre clairement le parcours complet d’un attaquant en fonction du comportement normal et anormal d’un compte ou d’un utilisateur.

Cynet 360

La plateforme Cynet 360 est une solution complète qui fournit une analyse comportementale, un réseau et une sécurité des points d’extrémité. Elle vous permet de créer des profils d’utilisateurs comprenant leur géolocalisation, leur rôle, leurs heures de travail, leurs schémas d’accès aux ressources sur site et dans le nuage, etc.

La plateforme vous aide à identifier les activités inhabituelles telles que

- La première connexion au système ou aux ressources

- Lieu de connexion inhabituel ou utilisation d’une nouvelle connexion VPN

- Plusieurs connexions simultanées à plusieurs ressources dans un laps de temps très court

- Les comptes qui accèdent aux ressources en dehors des heures de bureau

Outils de sécurité des mots de passe

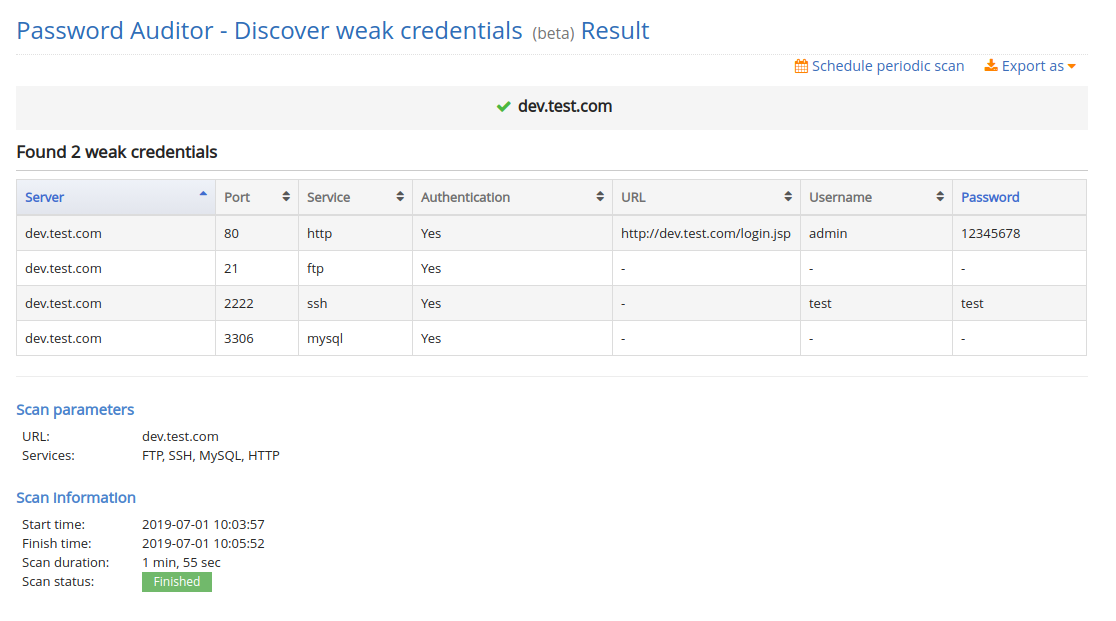

Vérificateur de mot de passe

Les outils de vérification des mots de passe analysent les noms d’hôte et les adresses IP afin d’identifier automatiquement les informations d’identification faibles pour les services réseau et les applications web tels que les formulaires web HTTP, MYSQL, FTP, SSH, RDP, les routeurs réseau et autres qui requièrent une authentification. Il tente ensuite de se connecter à l’aide des combinaisons de noms d’utilisateur et de mots de passe faibles et courants afin d’identifier les comptes dont les informations d’identification sont faibles et de vous alerter à ce sujet.

Gestionnaire de mots de passe pro

Le gestionnaire de mots de passe ManageEngine Pro vous offre une solution complète de gestion, de contrôle, de surveillance et d’audit du compte privilégié tout au long de son cycle de vie. Il peut gérer le compte privilégié, le certificat SSL, l’accès à distance ainsi que la session privilégiée.

Ses caractéristiques sont les suivantes

- Automatise et impose des réinitialisations fréquentes des mots de passe pour les systèmes critiques tels que les serveurs, les composants réseau, les bases de données et d’autres ressources

- Stocke et organise toutes les identités et tous les mots de passe des comptes privilégiés et sensibles dans un coffre-fort centralisé et sécurisé.

- Permet aux organisations de répondre aux audits de sécurité critiques ainsi qu’aux normes réglementaires telles que HIPAA, PCI, SOX, etc

- Permet aux membres de l’équipe de partager en toute sécurité les mots de passe administratifs.

Scanners de vulnérabilité

Invicti

Invicti est une solution évolutive et automatisée d’analyse et de gestion des vulnérabilités qui peut s’adapter aux besoins de n’importe quelle organisation. L’outil peut analyser des réseaux et des environnements complexes tout en s’intégrant de manière transparente à d’autres systèmes, y compris les solutions CI/CD, SDLC et autres. Il possède des capacités avancées et est optimisé pour analyser et identifier les vulnérabilités dans des environnements et des applications complexes.

En outre, vous pouvez utiliser Invicti pour tester les serveurs web afin de détecter les erreurs de configuration de sécurité que les attaquants peuvent exploiter. En général, l’outil identifie les injections SQL, l’inclusion de fichiers à distance, les scripts intersites (XSS) et d’autres vulnérabilités du Top 10 de l’OWASP dans les applications web, les services web, les pages web, les API, etc.

Acunetix

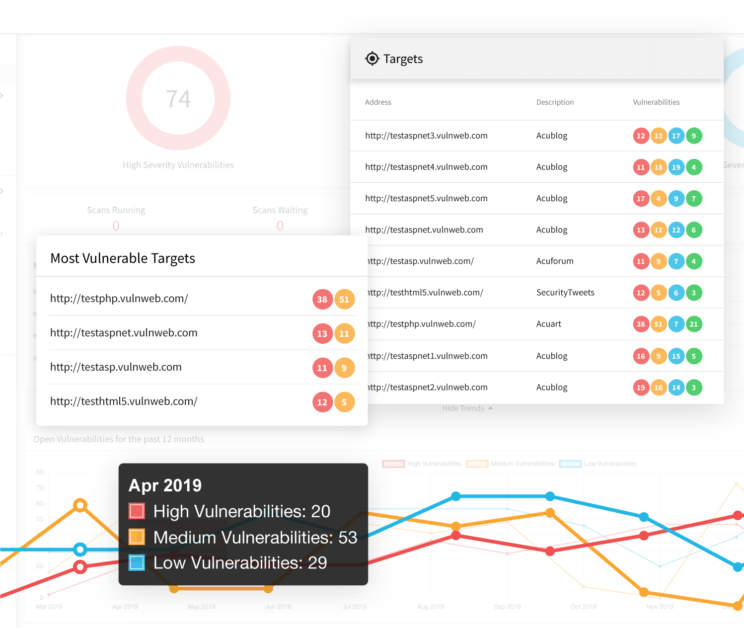

Acunetix est une solution complète qui intègre l’analyse et la gestion des vulnérabilités et qui s’intègre facilement à d’autres outils de sécurité. Elle permet d’automatiser les tâches de gestion des vulnérabilités telles que l’analyse et la remédiation, ce qui vous permet d’économiser des ressources.

Ses caractéristiques sont les suivantes ;

- Intégration avec d’autres outils tels que Jenkins, des traqueurs de problèmes tiers tels que GitHub, Jira, Mantis, etc.

- Options de déploiement sur site et dans le nuage

- Personnalisable pour s’adapter à l’environnement et aux exigences du client, ainsi qu’à la prise en charge de plusieurs plates-formes.

- Identifiez et répondez rapidement à un large éventail de problèmes de sécurité, notamment les attaques Web courantes, les scripts intersites (XSS), les injections SQL, les logiciels malveillants, les mauvaises configurations, les actifs exposés, etc.

Conclusion

Tout comme les cyber-attaques, l’escalade des privilèges exploite les vulnérabilités des systèmes et des processus dans les réseaux, les services et les applications. Il est donc possible de les prévenir en déployant les bons outils et pratiques de sécurité.

Parmi les mesures efficaces, citons l’application de politiques de moindre privilège, de mots de passe forts et d’authentification, la protection des données sensibles, la réduction de la surface d’attaque, la sécurisation des informations d’identification des comptes, et bien d’autres encore. D’autres mesures consistent à maintenir tous les systèmes, logiciels et microprogrammes à jour et à les corriger, à surveiller le comportement des utilisateurs et à les former à des pratiques informatiques sûres.