Les outils de réponse aux incidents sont essentiels pour permettre aux organisations d’identifier et de traiter rapidement les cyberattaques, les exploits, les logiciels malveillants et les autres menaces de sécurité internes et externes.

En général, ces outils fonctionnent en parallèle des solutions de sécurité traditionnelles, telles que les antivirus et les pare-feu, afin d’analyser, d’alerter et parfois d’aider à stopper les attaques. Pour ce faire, les outils recueillent des informations à partir des journaux des systèmes, des terminaux, des systèmes d’authentification ou d’identité et d’autres domaines où ils évaluent les systèmes à la recherche d’activités suspectes et d’autres anomalies indiquant une compromission ou une violation de la sécurité.

Ces outils permettent de surveiller, d’identifier et de résoudre automatiquement et rapidement un large éventail de problèmes de sécurité, rationalisant ainsi les processus et éliminant la nécessité d’effectuer manuellement la plupart des tâches répétitives. La plupart des outils modernes peuvent offrir de multiples fonctionnalités, notamment la détection et le blocage automatiques des menaces et, dans le même temps, l’alerte des équipes de sécurité concernées pour qu’elles examinent le problème de manière plus approfondie.

Les équipes de sécurité peuvent utiliser les outils dans différents domaines en fonction des besoins de l’organisation. Il peut s’agir de surveiller l’infrastructure, les terminaux, les réseaux, les actifs, les utilisateurs et d’autres composants.

Le choix du meilleur outil est un défi pour de nombreuses organisations. Pour vous aider à trouver la bonne solution, vous trouverez ci-dessous une liste d’outils de réponse aux incidents permettant d’identifier, de prévenir et de répondre aux diverses menaces et attaques de sécurité ciblant vos systèmes TIC.

ManageEngine

Le ManageEngine EventLog Analyzer est un outil SIEM qui se concentre sur l’analyse des différents journaux et en extrait diverses informations relatives aux performances et à la sécurité. L’outil, qui est idéalement un serveur de journaux, possède des fonctions analytiques qui permettent d’identifier et de signaler les tendances inhabituelles dans les journaux, telles que celles qui résultent d’un accès non autorisé aux systèmes et actifs informatiques de l’organisation.

Les domaines ciblés comprennent les services et applications clés tels que les serveurs web, les serveurs DHCP, les bases de données, les files d’attente d’impression, les services de courrier électronique, etc. L’analyseur ManageEngine, qui fonctionne sur les systèmes Windows et Linux, est également utile pour confirmer la conformité aux normes de protection des données telles que PCI, HIPPA, DSS, ISO 27001, etc.

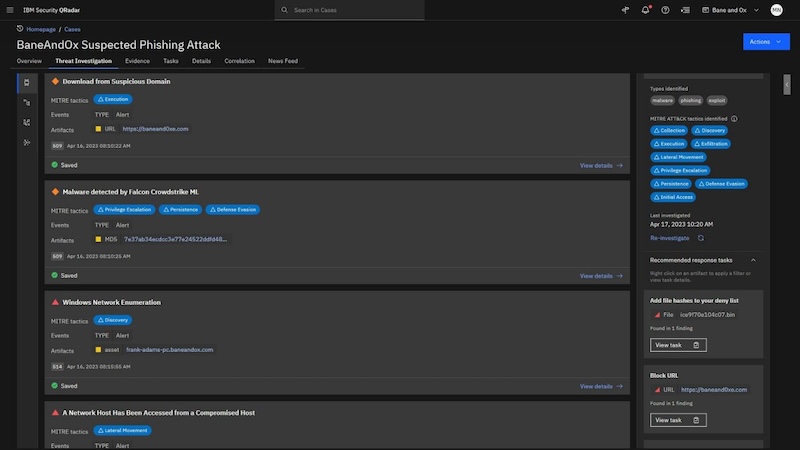

IBM QRadar

IBM Q Radar est un excellent outil de détection qui permet aux équipes de sécurité de comprendre les menaces et de hiérarchiser les réponses. Le Qradar prend les données relatives aux actifs, aux utilisateurs, au réseau, au cloud et aux terminaux, puis les met en corrélation avec les renseignements sur les menaces et les informations sur les vulnérabilités. Il applique ensuite des analyses avancées pour détecter et suivre les menaces à mesure qu’elles pénètrent et se propagent dans les systèmes.

La solution crée des informations intelligentes sur les problèmes de sécurité détectés. Elle montre la cause profonde des problèmes de sécurité ainsi que leur portée, ce qui permet aux équipes de sécurité de réagir, d’éliminer les menaces et d’arrêter la propagation et l’impact rapidement. D’une manière générale, IBM QRadar est une solution analytique complète dotée de nombreuses fonctionnalités, dont une option de modélisation des risques qui permet aux équipes de sécurité de simuler des attaques potentielles.

IBM QRadar convient aux moyennes et grandes entreprises et peut être déployé sous forme de logiciel, de matériel ou d’appliance virtuelle dans un environnement sur site, en nuage ou SaaS.

Parmi les autres caractéristiques, citons

- Excellent filtrage pour produire les résultats souhaités

- Capacité de chasse aux menaces avancée

- Analyse du flux net

- Capacité d’analyse rapide des données en vrac

- Recréer les infractions supprimées ou perdues

- détecter les fils cachés

- Analyse du comportement des utilisateurs.

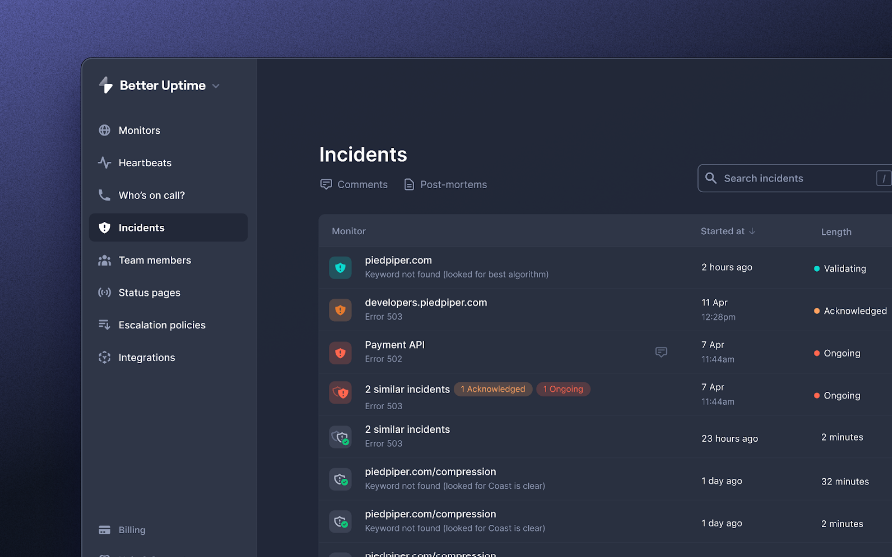

Better Uptime

Better Uptime est un outil moderne de réponse aux incidents, qui combine la gestion des incidents, la surveillance et les pages d’état en un seul produit magnifiquement conçu.

L’installation prend 3 minutes. Après cela, vous recevez un appel, un email ou une alerte Slack, chaque fois qu’un incident se produit, en fonction de votre configuration d’alerte d’astreinte. Les principales fonctionnalités sont les suivantes :

- Nombre illimité d’alertes téléphoniques

- Gestion des incidents et escalades

- Programmation facile de l’astreinte dans le calendrier

- Captures d’écran et journaux d’erreurs des incidents

- Uptime, Ping, et autres moniteurs intégrés

- Slack, Teams, Heroku, AWS et 100 autres intégrations

SolarWinds

SolarWinds possède des capacités étendues de gestion des logs et de reporting, ainsi qu’une réponse aux incidents en temps réel. Il peut analyser et identifier les exploits et les menaces dans des domaines tels que les journaux d’événements Windows, ce qui permet aux équipes de surveiller et de traiter les systèmes contre les menaces.

Security Event Manager dispose d’outils de visualisation simples à utiliser qui permettent aux utilisateurs d’identifier facilement les activités suspectes ou les anomalies. Il dispose également d’un tableau de bord détaillé et facile à utiliser, ainsi que d’une excellente assistance de la part des développeurs.

SolarWinds analyse les événements et les journaux pour la détection des menaces sur le réseau sur site, il dispose également d’une réponse automatisée aux menaces en plus des clés USB de surveillance. Son gestionnaire de journaux et d’événements dispose d’un filtrage et d’un transfert de journaux avancés, ainsi que d’une console d’événements et d’options de gestion des nœuds.

Les principales caractéristiques sont les suivantes

- Analyse médico-légale supérieure

- Détection rapide des activités suspectes et des menaces

- Surveillancecontinue de la sécurité

- Détermination de l’heure d’un événement

- Prise en charge de la conformité aux normes DSS, HIPAA, SOX, PCI, STIG, DISA et autres réglementations.

La solution SolarWinds convient aux petites et grandes entreprises. Elle offre des options de déploiement sur site et dans le nuage et fonctionne sous Windows et Linux.

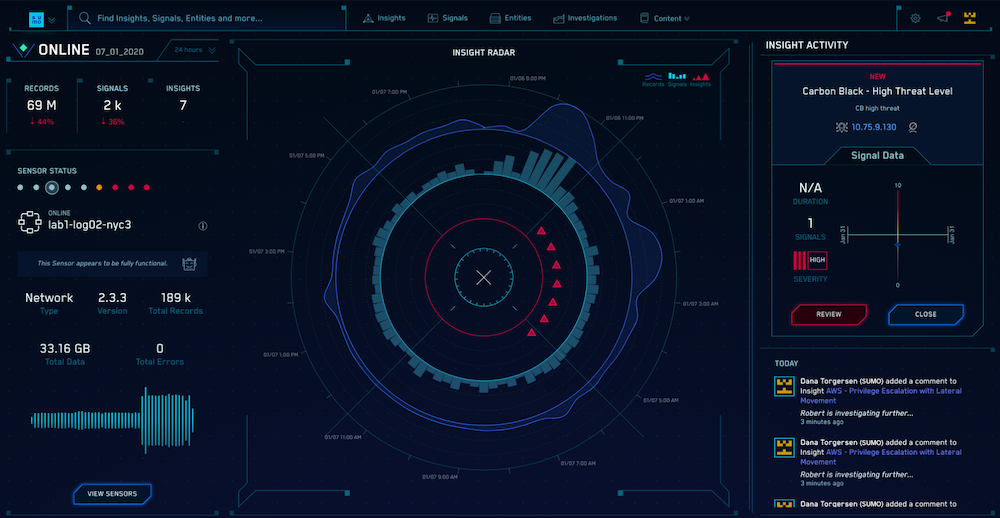

Sumo Logic

Sumo Logic est une plateforme flexible d’analyse intelligente de la sécurité basée sur le cloud qui fonctionne seule ou avec d’autres solutions SIEM dans des environnements multi-cloud et hybrides.

La plateforme utilise l’apprentissage automatique pour améliorer la détection des menaces et les enquêtes, et peut détecter et répondre à un large éventail de problèmes de sécurité en temps réel. Basé sur un modèle de données unifié, Sumo Logic permet aux équipes de sécurité de consolider l’analyse de sécurité, la gestion des logs, la conformité et d’autres solutions en une seule. La solution améliore les processus de réponse aux incidents en plus d’automatiser diverses tâches de sécurité. Elle est également facile à déployer, à utiliser et à faire évoluer sans mises à niveau matérielles et logicielles coûteuses.

La détection en temps réel offre une visibilité sur la sécurité et la conformité de l’organisation et permet d’identifier et d’isoler rapidement les menaces. Sumo logic permet d’appliquer les configurations de sécurité et de continuer à surveiller l’infrastructure, les utilisateurs, les applications et les données sur les systèmes informatiques anciens et modernes.

- Permet aux équipes de gérer facilement les alertes et les événements de sécurité

- Facilitez et réduisez les coûts de mise en conformité avec les normes HIPAA, PCI, DSS, SOC 2.0 et autres réglementations.

- Identifiez les configurations de sécurité et les écarts

- Détectez les comportements suspects des utilisateurs malveillants

- Outils de gestion d’accès avancés qui aident à isoler les actifs et les utilisateurs à risque

AlientVault

AlienVault USM est un outil complet qui combine la détection des menaces, la réponse aux incidents et la gestion de la conformité afin de fournir une surveillance complète de la sécurité et des mesures correctives pour les environnements sur site et en nuage. L’outil dispose de multiples capacités de sécurité qui comprennent également la détection des intrusions, l’évaluation des vulnérabilités, la découverte et l’inventaire des actifs, la gestion des journaux, la corrélation des événements, les alertes par courrier électronique, les contrôles de conformité, etc.

[Mise à jour : AlienVault a été racheté par AT&T]

Il s’agit d’un outil USM unifié, peu coûteux, facile à mettre en œuvre et à utiliser, qui s’appuie sur des capteurs légers et des agents de point final et qui peut également détecter les menaces en temps réel. De plus, l’USM d’AlienVault est disponible dans des plans flexibles pour s’adapter à toutes les tailles d’organisations. Les avantages sont les suivants

- Utilisation d’un portail web unique pour surveiller l’infrastructure informatique sur site et dans le nuage

- Aide l’organisation à se conformer aux exigences PCI-DSS

- Alerte par courriel en cas de détection de problèmes de sécurité

- Analyse d’un large éventail de logs provenant de différentes technologies et de différents fabricants tout en générant des informations exploitables

- Un tableau de bord facile à utiliser qui montre les activités et les tendances sur tous les sites concernés.

LogRhythm

LogRhythm, qui est disponible sous forme de service en nuage ou d’appliance sur site, dispose d’un large éventail de fonctionnalités supérieures qui vont de la corrélation des journaux à l’intelligence artificielle et à l’analyse comportementale. La plateforme offre une plate-forme d’intelligence de sécurité qui utilise l’intelligence artificielle pour analyser les journaux et le trafic dans les systèmes Windows et Linux.

Elle dispose d’un stockage de données flexible et constitue une bonne solution pour les flux de travail fragmentés, en plus de fournir une détection segmentée des menaces, même dans les systèmes où il n’y a pas de données structurées, pas de visibilité centralisée ou d’automatisation. Adapté aux petites et moyennes entreprises, il vous permet de passer au crible les journaux Windows ou autres et de cibler facilement les activités du réseau.

Il est compatible avec une large gamme de journaux et de dispositifs et s’intègre facilement avec Varonis pour améliorer les capacités de réponse aux menaces et aux incidents.

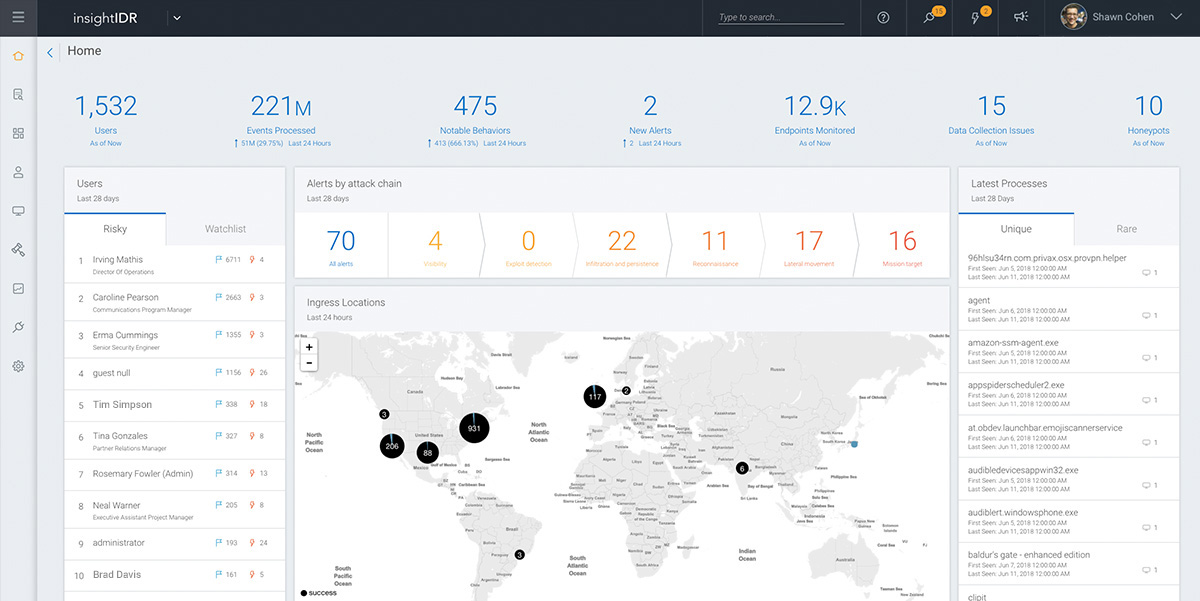

Rapid7 InsightIDR

Rapid7 InsightIDR est une solution de sécurité puissante pour la détection et la réponse aux incidents, la visibilité des points finaux, la surveillance de l’authentification, parmi de nombreuses autres fonctionnalités.

L’outil SIEM basé sur le cloud dispose de fonctions de recherche, de collecte de données et d’analyse et peut détecter un large éventail de menaces, y compris les informations d’identification volées, le phishing et les logiciels malveillants. Il est ainsi en mesure de détecter rapidement et d’alerter sur les activités suspectes et les accès non autorisés provenant d’utilisateurs internes et externes.

L’InsightIDR utilise une technologie de déception avancée, une analyse du comportement des attaquants et des utilisateurs, une surveillance de l’intégrité des fichiers, une gestion centralisée des journaux et d’autres fonctions de découverte. Il s’agit donc d’un outil approprié pour analyser les différents points finaux et détecter en temps réel les menaces de sécurité dans les petites, moyennes et grandes entreprises. La recherche dans les journaux, les données sur les points d’accès et le comportement des utilisateurs fournissent des informations qui aident les équipes à prendre des décisions rapides et intelligentes en matière de sécurité.

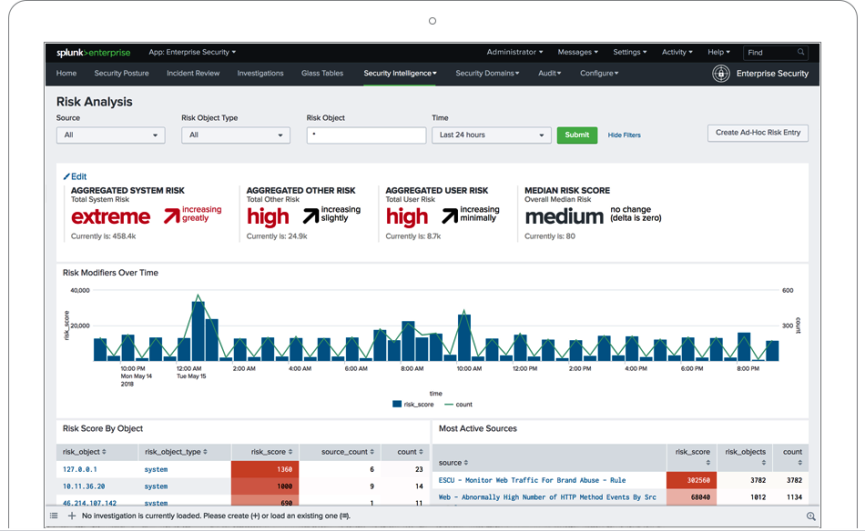

Splunk

Splunk est un outil puissant qui utilise l’IA et les technologies d’apprentissage automatique pour fournir des informations exploitables, efficaces et prédictives. Il dispose de fonctionnalités de sécurité améliorées avec son enquêteur d’actifs personnalisable, son analyse statistique, ses tableaux de bord, ses enquêtes, sa classification et son examen des incidents.

Splunk convient à tous les types d’organisations pour les déploiements sur site et en mode SaaS. Grâce à son évolutivité, l’outil convient à presque tous les types d’entreprises et d’industries, y compris les services financiers, les soins de santé, le secteur public, etc.

Les autres caractéristiques clés sont les suivantes

- Détection rapide des menaces

- Établissement des scores de risque

- Gestion des alertes

- Séquencement des événements

- Une réponse rapide et efficace

- Fonctionne avec des données provenant de n’importe quelle machine, que ce soit sur site ou dans le nuage.

Varonis

Varonis fournit des analyses et des alertes utiles sur l’infrastructure, les utilisateurs, l’accès aux données et leur utilisation. L’outil fournit des rapports et des alertes exploitables et dispose d’une personnalisation flexible permettant même de répondre à certaines activités suspectes. Il fournit des tableaux de bord complets qui donnent aux équipes de sécurité une visibilité accrue de leurs systèmes et de leurs données.

Varonis peut également obtenir des informations sur les systèmes de messagerie, les données non structurées et d’autres actifs critiques, avec la possibilité de réagir automatiquement pour résoudre les problèmes. Par exemple, bloquer un utilisateur qui tente d’accéder à des fichiers sans autorisation ou qui utilise une adresse IP inconnue pour se connecter au réseau de l’organisation.

La solution de réponse aux incidents de Varonis s’intègre à d’autres outils pour fournir des informations et des alertes exploitables. Elle s’intègre également à LogRhythm pour améliorer la détection des menaces et les capacités de réponse. Cela permet aux équipes de rationaliser leurs opérations et d’enquêter facilement et rapidement sur les menaces, les appareils et les utilisateurs.

Conclusion

Avec l’augmentation du volume et de la sophistication des cybermenaces et des attaques, les équipes de sécurité sont, la plupart du temps, débordées et parfois incapables de tout suivre. Pour protéger les actifs et les données informatiques critiques, les organisations doivent déployer les outils appropriés pour automatiser les tâches répétitives, surveiller et analyser les journaux, détecter les activités suspectes et d’autres problèmes de sécurité.