Dans le domaine de la cybersécurité, l’ingénierie sociale recouvre une série de tactiques psychologiques que les cybercriminels utilisent pour manipuler les gens afin qu’ils prennent certaines mesures qu’ils n’auraient pas prises autrement. Par exemple, un attaquant peut utiliser des astuces psychologiques ciblées pour persuader une victime de partager des informations confidentielles.

Les acteurs de la menace ont besoin de temps, de compétences et d’outils avancés pour pénétrer dans les dispositifs sécurisés de votre entreprise. Cependant, il est beaucoup plus facile de tromper vos employés peu méfiants pour qu’ils communiquent leurs identifiants de connexion. Il est donc essentiel de prévenir les attaques par ingénierie sociale.

Cet article examine l’ingénierie sociale, ses différents types et la manière de prévenir les attaques d’ingénierie sociale.

L’ingénierie sociale est l’art de manipuler les gens pour leur soutirer des informations confidentielles ou les inciter à prendre certaines mesures qu’ils n’auraient pas prises autrement.

Dans les attaques d’ingénierie sociale, les cybercriminels exploitent la confiance, les émotions et les comportements sociaux pour atteindre leurs objectifs malveillants.

Par exemple, un cybercriminel peut appeler un employé peu méfiant et lui dire : “Bonjour, c’est Tom du service informatique. Nous effectuons une maintenance urgente et votre compte doit être réinitialisé. Pouvez-vous me communiquer votre mot de passe pour que je puisse effectuer les mises à jour ?” Si l’employé communique son mot de passe, le pirate peut avoir accès aux systèmes de l’entreprise.

Processus d’attaque par ingénierie sociale

Les cybercriminels utilisent un processus structuré pour mener des attaques d’ingénierie sociale. Ils recueillent souvent des informations sur les cibles potentielles avant de communiquer avec elles.

Voici les principales étapes d’une attaque typique d’ingénierie sociale :

- Recherche : Un attaquant recueille des informations sur sa cible en étudiant les profils des médias sociaux, les hiérarchies organisationnelles et d’autres informations accessibles au public. Il cherche des faiblesses ou des points d’entrée potentiels.

- Établissement d’un rapport : L’attaquant s’approche de la cible, souvent en se faisant passer pour une personne de confiance, comme un collègue de travail ou un représentant de l’assistance technique d’une entreprise renommée. Il cherche à établir la confiance par des interactions amicales ou en exploitant la familiarité.

- Exploitation et manipulation : Après avoir gagné la confiance, l’attaquant fait des demandes spécifiques. Il peut s’agir d’identifiants de connexion, de données sensibles ou d’un accès à des zones restreintes, généralement en prétendant qu’il s’agit d’un objectif légitime.

- Exécution : Le pirate utilise les informations obtenues pour accéder aux systèmes ou voler des données. Cette étape peut impliquer l’installation de logiciels malveillants, l’exfiltration de données ou l’utilisation d’informations d’identification volées pour obtenir un accès supplémentaire.

- Désengagement : Pour éviter d’être détecté, l’attaquant fait disparaître les traces de sa présence, par exemple en supprimant des messages ou en se rétractant en cas de communication suspecte.

Vous savez maintenant ce qu’est l’ingénierie sociale dans le contexte de la cybersécurité Examinons maintenant les différents types d’ingénierie sociale.

Dans les attaques d’ingénierie sociale, les acteurs de la menace exploitent la peur, la confiance, la curiosité et l’urgence de l’être humain pour atteindre leurs objectifs malveillants.

Voici les principaux types d’attaques d’ingénierie sociale, classés en fonction de leurs techniques.

1. L’hameçonnage

Le phishing est le type d’attaque d’ingénierie sociale le plus courant. Dans ce type d ‘attaque, des acteurs malveillants se font passer pour des personnes ou des organisations de confiance afin d’inciter les cibles à partager des données confidentielles ou à installer des logiciels malveillants sur leurs appareils. Ces acteurs utilisent le plus souvent le courrier électronique pour mener des campagnes d’hameçonnage.

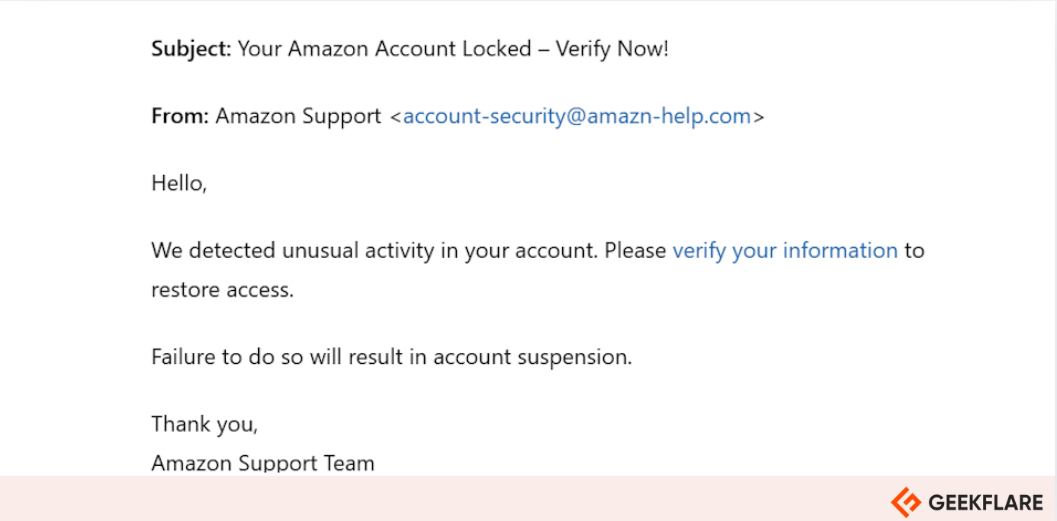

Voici un exemple de courriel de phishing.

En cliquant sur “vérifiez vos informations”, la victime peut se retrouver sur une fausse page Amazon conçue pour voler ses identifiants de connexion ou installer des logiciels malveillants sur son appareil.

Les attaques par hameçonnage peuvent prendre différentes formes, telles que le vishing, le smishing et le whaling. Nous allons explorer les différents types d’attaques de phishing ci-dessous :

- Smishing : le smishing est une attaque par hameçonnage dans laquelle les cybercriminels utilisent des messages textuels pour inciter les victimes à télécharger des logiciels malveillants ou à divulguer des informations sensibles.

- Vishing : dans une attaque de vishing, un escroc se fait passer pour une autorité de confiance par téléphone afin de manipuler la victime pour qu’elle suive des instructions spécifiques qu’il lui a fournies.

- Spear Phishing : les campagnes de spear phishing ciblent des personnes ou des organisations spécifiques avec des messages qui leur sont spécialement destinés, ce qui augmente les chances de succès.

- Whaling : Le whaling est un type d’attaque de spear phishing dans lequel les attaquants ciblent des cadres de haut niveau avec des campagnes de phishing personnalisées. L’objectif est souvent d’inciter les victimes à autoriser un transfert d’argent ou à partager des secrets commerciaux.

- Clone Phishing : Dans les attaques de clone phishing, les attaquants clonent de vrais courriels avec des pièces jointes et les renvoient en se faisant passer pour les expéditeurs d’origine. Mais ils remplacent les pièces jointes originales par des pièces jointes malveillantes afin d’atteindre leurs objectifs néfastes.

- Phishing “Evil Twin” : dans les attaques “Evil Twin”, des acteurs malveillants créent de faux réseaux Wi-Fi qui imitent les points d’accès légitimes de la marque. Lorsque les utilisateurs se connectent à ces faux réseaux Wi-Fi, les acteurs malveillants peuvent intercepter et surveiller leurs activités en ligne.

- Angler Phishing : les attaques de type Angler Phishing ciblent les utilisateurs de médias sociaux. Dans ces attaques, les cybercriminels se font passer pour des agents d’assistance à la clientèle de marques réputées afin de tromper les clients mécontents et de les inciter à partager des informations sensibles ou à installer des logiciels malveillants sur leurs appareils.

2. Prétextat

Dans les attaques par faux-semblant, les attaquants inventent des histoires pour gagner la confiance des victimes et les inciter à partager des informations confidentielles, à envoyer de l’argent aux attaquants et à télécharger des logiciels malveillants.

Les cybercriminels racontent leurs histoires en utilisant des images, des mots et des tons légitimes pour augmenter le succès des attaques par faux-semblant. Les attaques par faux-semblant peuvent se produire en ligne, en personne ou par téléphone.

3. Appât

L’appât est une astuce d’ingénierie sociale utilisée par les attaquants pour inciter les gens à révéler des informations sensibles ou à compromettre la sécurité de leurs appareils en leur proposant quelque chose d’alléchant.

Par exemple, un attaquant peut laisser une clé USB étiquetée “Confidentiel” dans un lieu public. Les personnes curieuses qui la trouvent peuvent la brancher sur leur ordinateur pour voir ce qu’elle contient, installant ainsi sans le savoir des logiciels malveillants.

4. Tailgating/Piggybacking

Lors d’une attaque par filature, un cybercriminel s’introduit dans une zone restreinte en suivant de près une personne ayant un accès légitime. Cela se produit souvent dans des endroits tels que des immeubles de bureaux ou des installations sécurisées.

Le cybercriminel utilise des techniques d’ingénierie sociale, par exemple en donnant l’impression d’être pressé ou en transportant des objets, pour inciter le personnel autorisé à lui ouvrir la porte. Pour se fondre dans la masse, il peut se faire passer pour un livreur ou un agent d’entretien.

5. Quid Pro Quo

Un Quid Pro Quo est une attaque d’ingénierie sociale dans laquelle l’attaquant peut offrir un service en échange d’informations sensibles ou d’un accès à des ressources autrement restreintes.

Par exemple, un pirate peut promettre à une cible une récompense pour avoir répondu à une enquête nécessitant la transmission de données personnelles. Par la suite, l’attaquant peut utiliser ces données personnelles pour mener de futures campagnes malveillantes telles que des attaques par hameçonnage.

6. Compromission d’un courriel d’entreprise

Dans le cadre d’une attaque de compromission par courrier électronique, un pirate se fait passer pour une personne ou une organisation de confiance par le biais d’un courrier électronique afin de tromper les cibles et de les amener à transférer de l’argent, à divulguer des informations sensibles ou à effectuer des actions non autorisées.

En général, le pirate accède à un compte de messagerie professionnel légitime ou le falsifie. Il utilise ensuite des tactiques d’ingénierie sociale pour inciter des employés, des partenaires ou des clients à effectuer des virements, à modifier les informations de paiement des fournisseurs et à autoriser l’accès à des données sensibles.

7. Piège à miel

Dans une attaque d’ingénierie sociale de type “piège à miel”, un attaquant utilise la persuasion romantique ou sexuelle pour manipuler une cible afin qu’elle partage des informations confidentielles ou qu’elle accorde l’accès à des systèmes sécurisés.

8. Ingénierie sociale inversée

L’ingénierie sociale inversée en cybersécurité est une tactique dans laquelle les pirates ne prennent pas directement contact avec leurs victimes. Au lieu de cela, ils créent un problème ou une situation qui amène la victime à penser qu’un problème doit être résolu.

La victime contacte alors le pirate, en se faisant passer pour un responsable de l’assistance ou un représentant du service d’assistance. En suivant les étapes suggérées par l’attaquant, la victime partage à son insu des données sensibles ou télécharge des logiciels malveillants.

Le scareware, qui crée un faux avertissement de sécurité, est un exemple d’attaque par ingénierie sociale inversée.

9. Attaque par trou d’eau

Une attaque par trou d’eau est une tactique d’ingénierie sociale dans laquelle les attaquants compromettent un site web de confiance fréquemment visité par les membres d’un groupe spécifique qu’ils cherchent à infecter. L’objectif de l’attaque est d’infecter les appareils des membres et d’accéder au réseau de l’entreprise à laquelle ils appartiennent.

Par exemple, un cybercriminel veut cibler l’équipe financière d’une entreprise. Sachant qu’ils consultent souvent un blog sectoriel spécifique, le pirate infecte ce site web avec un logiciel malveillant. Lorsque les membres de l’équipe financière accèdent au blog, leurs appareils sont compromis, ce qui permet au pirate d’infiltrer le réseau de l’entreprise et de voler des données financières sensibles.

Les attaques d’ingénierie sociale peuvent entraîner la perte de données sensibles, des pertes financières et une atteinte à votre réputation. Voici quelques exemples concrets d’attaques d’ingénierie sociale.

Campagne de spear phishing de Google et Facebook

Evaldas Rimasauskas a créé une fausse entreprise en prétendant être Quanta Computer, basée à Taïwan, qui travaillait avec Facebook et Google. Lui et son équipe ont ensuite envoyé des factures frauduleuses, réussissant à escroquer 100 millions de dollars à ces géants de la technologie.

Attaque Deepfake d’une entreprise énergétique britannique

Le PDG d’une société d’énergie basée au Royaume-Uni a été victime d’un deepfake et a transféré 220 000 euros à un fraudeur, pensant qu’il transférait de l’argent à son patron. Le fraudeur a utilisé une technologie de clonage de voix basée sur l’IA pour usurper la voix de son patron.

Fraude au PDG de FACC

La société autrichienne FACC, spécialisée dans les pièces détachées pour l’aérospatiale, a perdu 42 millions d’euros à la suite d’une cyberfraude. Un escroc s’est fait passer pour son PDG, Walter Stephan, et a convaincu un employé de transférer l’argent pour un faux projet d’acquisition.

Attaque à la baleine d’une banque belge

Une banque belge a perdu plus de 70 millions d’euros dans une attaque à la baleine. Un escroc s’est fait passer pour un haut fonctionnaire de la banque et a convaincu un employé de transférer les fonds sur la base d’une fausse demande qu’il avait formulée.

Identifier une attaque d’ingénierie sociale n’est pas sorcier. Toutes les attaques d’ingénierie sociale présentent des signes révélateurs si vous les observez attentivement.

Vous trouverez ci-dessous une liste des signes les plus courants d’une attaque d’ingénierie sociale :

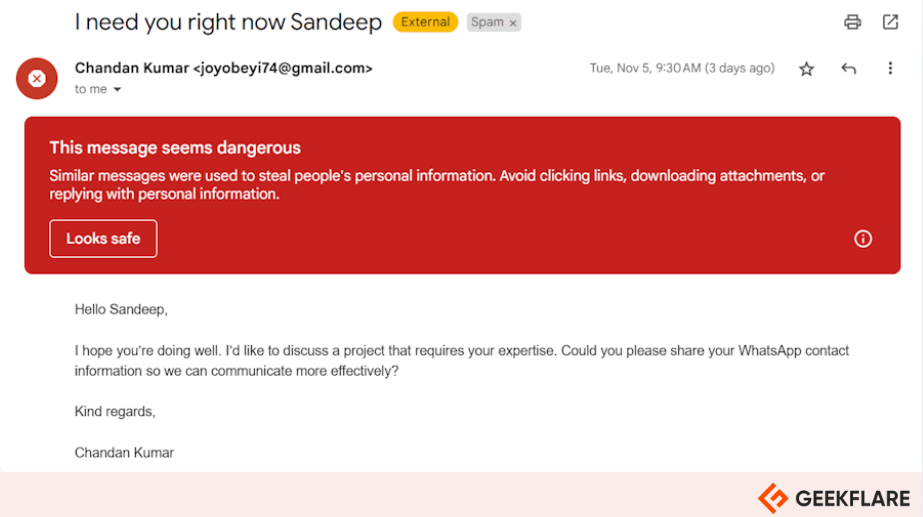

- Demandes non sollicitées : Toute demande non sollicitée d’informations personnelles, d’actions urgentes ou d’accès à vos systèmes ou ressources est un signal d’alarme. Ces demandes non sollicitées peuvent être envoyées par courrier électronique, par téléphone ou par des messages sur les médias sociaux.

- Langage urgent ou menaçant : Pour que les attaques d’ingénierie sociale fonctionnent, les acteurs malveillants utilisent un langage urgent et menaçant afin de pousser les victimes à agir rapidement sans réfléchir. Toute communication commençant par “actions immédiates requises” est un signe révélateur d’une attaque d’ingénierie sociale.

- Offres trop belles pour être vraies : Si vous avez reçu une offre non sollicitée qui semble trop belle pour être vraie, il y a de fortes chances qu’elle soit fausse. Ainsi, si vous recevez un courriel affirmant que vous avez gagné à une loterie à laquelle vous ne vous souvenez pas avoir participé, soyez prudent. Il s’agit d’une attaque d’ingénierie sociale.

- Liens et pièces jointes suspects : Les courriels contenant des liens et des pièces jointes suspects sont le signe d’attaques d’ingénierie sociale. Vous pouvez survoler les liens dans vos courriels pour savoir où ils mènent.

- Salutations génériques et mauvaise grammaire : les messages contenant des salutations génériques telles que “Cher client” ou “Cher utilisateur estimé” et des fautes de grammaire sont des signes évidents d’ingénierie sociale. Les entreprises légitimes personnalisent leurs messages et évitent les fautes de grammaire ridicules. Cependant, les mauvais acteurs utilisent de plus en plus la GenAI pour créer des messages de phishing sophistiqués qui ne contiennent pas de fautes de grammaire.

- Adresses électroniques non concordantes : Les cybercriminels utilisent des adresses électroniques qui ont l’air légitimes mais qui contiennent de légères variations pour tromper les gens. Ils peuvent utiliser des noms de domaine mal orthographiés ou différents. Par exemple, un courriel d’ingénierie sociale peut provenir de [email protected], alors que l’adresse correcte de votre banque est [email protected].

- Demandes de secret : Si un message vous demande de garder le secret ou la confidentialité, vérifiez-le avant d’y répondre.

- Demande de vérification : Les attaquants demandent souvent aux victimes de vérifier leurs informations personnelles ou les détails de leur compte afin de garantir la sécurité. Par exemple, ils peuvent vous demander de vérifier votre mot de passe, en prétendant que votre compte a été violé. Si vous recevez une demande de vérification non sollicitée, quelle qu’elle soit, il s’agit d’un signal d’alarme.

- Fausses coordonnées : Toutes les attaques d’ingénierie sociale comportent de fausses informations de contact. Par exemple, il peut s’agir d’une adresse électronique personnelle, alors que le courriel prétend provenir d’une organisation réputée.

En reconnaissant les signes d’ingénierie sociale décrits ci-dessus, vous pouvez réduire considérablement le risque d’être victime de diverses techniques d’attaque.

Les attaques d’ingénierie sociale exploitent la nature humaine. La meilleure défense contre ces attaques est donc d’éduquer vos employés et de renforcer vos défenses afin de minimiser l’impact de l’erreur humaine dans votre organisation.

Voici quelques techniques rapides de prévention de l’ingénierie sociale.

Sensibilisez vos employés

Les attaques d’ingénierie sociale exploitent la psychologie humaine plutôt que les vulnérabilités de vos systèmes et réseaux. La formation de vos employés aux différents types d’attaques d’ingénierie sociale peut donc les aider à devenir plus vigilants.

Vous devriez également organiser des simulations d’attaques afin d’évaluer leur capacité à lutter contre les campagnes d’ingénierie sociale.

Vérifiez les demandes

Un autre moyen de prévenir les attaques d’ingénierie sociale consiste à vérifier les demandes de données sensibles avant d’y répondre. Encouragez vos employés à toujours confirmer par un canal de communication distinct toute demande de données sensibles.

Par exemple, si un employé reçoit un courriel d’une personne prétendant être le PDG et lui demandant les fiches de paie, il ne doit pas répondre immédiatement. Il doit plutôt vérifier en appelant directement le PDG ou en envoyant un message sur une plateforme interne.

Cette simple étape permet de confirmer la légitimité de la demande et de sécuriser les données sensibles.

Utilisez l’authentification multifactorielle (MFA)

L’application de l’authentification multifactorielle dans votre organisation ajoute une couche supplémentaire de sécurité aux comptes. Si les pirates parviennent à inciter vos employés à partager leurs mots de passe, ils ne peuvent pas accéder à vos comptes sans d’autres facteurs de vérification.

Limitez le partage d’informations

Les cybercriminels s’appuient sur des informations accessibles au public pour construire leur récit et manipuler les individus. Plus ils disposent d’informations sur leurs cibles, plus leurs attaques sont sophistiquées. Vous devriez donc encourager votre personnel à limiter le partage d’informations personnelles en ligne.

Établissez des politiques de sécurité solides

Les politiques de sécurité établissent des protocoles clairs pour la vérification des identités et le traitement des informations sensibles, en imposant la formation des employés et des contrôles d’accès stricts. Ainsi, les employés sont moins susceptibles d’être la proie d’attaques d’ingénierie sociale.

En outre, ces politiques prévoient également des mesures pour répondre aux attaques d’ingénierie sociale et autres cyberattaques, minimisant ainsi les dommages potentiels causés par de tels incidents.

Encouragez le signalement

Encourager vos employés à signaler toute activité suspecte ou attaque d’ingénierie sociale contribue à créer une culture de sécurité proactive et à mettre en place un mécanisme de défense collectif. Les informations recueillies grâce aux rapports peuvent aider votre équipe de sécurité à mettre en œuvre les bons types de contrôles de sécurité pour bloquer les attaques d’ingénierie sociale.

Utilisez des outils anti-hameçonnage

Le phishing est le type d’attaque d’ingénierie sociale le plus courant. Un outil anti-phishing peut détecter les courriels de phishing et les sites web malveillants en temps réel et surveiller les plateformes de médias sociaux pour détecter les tentatives de phishing.

La mise en œuvre de l’un des meilleurs outils anti-hameçonnage dans votre organisation peut réduire considérablement le risque de ces attaques.

Renforcez la sécurité physique

Une sécurité physique solide peut contribuer à empêcher le personnel non autorisé de pénétrer dans vos locaux. En contrôlant les personnes qui entrent dans vos locaux, vous pouvez facilement contrecarrer les attaques par filature. Par conséquent, commencez à utiliser le contrôle d’accès, la surveillance, les systèmes d’alarme et d’autres mesures de sécurité physique pour renforcer la sécurité physique.

Conclusion

L’ingénierie sociale constitue une menace importante pour la cybersécurité car elle exploite le comportement humain. Grâce aux progrès de l’IA, les cybercriminels peuvent désormais élaborer des campagnes d’hameçonnage encore plus convaincantes.

La force de votre défense contre les attaques d’ingénierie sociale dépend de la vigilance de vos employés. Pour prévenir ces attaques, investissez dans des mesures proactives telles que la formation des employés, la mise en œuvre d’un outil anti-phishing, l’application de l’authentification multifactorielle et la promotion de la vérification de toute demande d’informations sensibles.