Les attaques DDoS menacent la sécurité des sites web et causent des dommages en termes de fuites de données, de réputation et de finances, pour n’en citer que quelques-uns.

Même une petite vulnérabilité dans votre application ou votre réseau peut entraîner de graves problèmes tels que des attaques DDoS. L’objectif principal de ce type d’attaque en ligne est de ralentir ou de mettre hors service un site web en inondant l’ensemble du réseau avec du faux trafic.

Les propriétaires de sites web doivent donc connaître les différents types d’attaques DDoS et être en mesure de les atténuer ou, du moins, d’en minimiser l’impact.

Découvrez la différence entre une attaque DoS et une attaque DDoS.

Dans cet article, j’aborderai les différents types d’attaques DDoS et la manière de les prévenir et de protéger votre site web.

Mais tout d’abord, il convient de comprendre les principes de base.

Qu’est-ce qu’une attaque DDoS ?

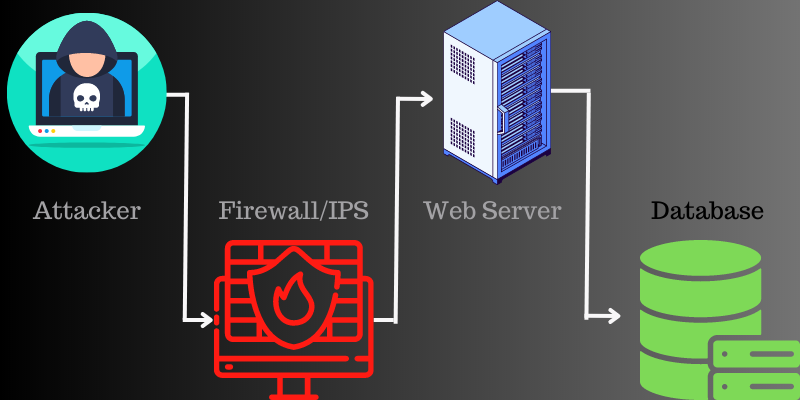

Une attaque par déni de service distribué (DDoS) est une menace pour la sécurité des sites web qui peut perturber le trafic du serveur, du réseau ou du service en submergeant l’infrastructure environnante ou la cible avec un flot de trafic indésirable. Elle peut exploiter des ordinateurs et d’autres ressources réseau connexes, comme les appareils IoT.

L’objectif principal d’une attaque DDoS est d’inonder le système avec un faux trafic, tel qu’une augmentation soudaine des demandes de connexion, des messages ou des paquets. Cette quantité massive de demandes peut entraîner le blocage ou le ralentissement des systèmes, car les ressources ne sont pas suffisantes pour répondre aux demandes.

Bien que certains pirates utilisent cette attaque pour faire chanter les propriétaires de sites web et les obliger à payer des sommes considérables, les principales motivations de cette attaque sont les suivantes :

- Perturber les communications et les services

- Porter atteinte à votre marque

- Obtenir un avantage sur votre entreprise

- Distraire l’équipe de réponse à l’incident

Les entreprises de toutes tailles peuvent être touchées par ces attaques si elles ne respectent pas les mesures de sécurité appropriées. Les entreprises les plus visées sont les suivantes

- Les détaillants en ligne

- Les entreprises financières et de fintech

- Sociétés de jeux d’argent et de hasard en ligne

- Les entités gouvernementales

- Les fournisseurs de services informatiques

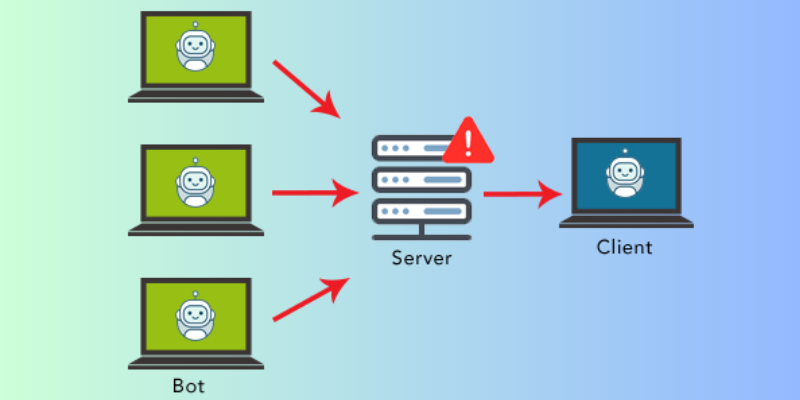

Généralement, les attaquants utilisent un Botnet pour mener à bien ces attaques. Le Botnet est lié à des ordinateurs, des gadgets IoT et des appareils mobiles infectés par des logiciels malveillants qui sont sous le contrôle de l’attaquant DDoS. Les pirates utilisent ces appareils réseau pour envoyer de multiples requêtes à l’adresse IP d’un serveur ou à un site web cible.

Découvrez comment sécuriser le routeur contre les attaques du botnet Mirai.

En raison des attaques DDoS, les propriétaires d’entreprises sont confrontés à de nombreuses difficultés, telles que des paniers abandonnés, des pertes d’activité et de revenus, l’interruption de services, des utilisateurs frustrés, et bien plus encore. Cela vous obligera à dépenser beaucoup d’argent et de temps pour ramener votre entreprise à son niveau antérieur et assurer sa croissance.

Comment se déroule une attaque DDoS ?

Les attaquants utilisent des machines “zombies” connectées à l’internet pour mener des attaques DDoS. Les réseaux de ces machines sont constitués de nombreux appareils, tels que des appareils IoT qui peuvent être infectés par des logiciels malveillants, permettant ainsi aux attaquants de contrôler vos systèmes à distance.

Ces appareils individuels sont appelés “bots”, et un ensemble de bots est appelé “botnet”. Une fois que l’attaquant peut créer un réseau de robots, il lui sera plus facile de diriger une attaque par le biais d’instructions à distance.

Lorsque le réseau ou le serveur d’une victime est pris pour cible, chaque robot du botnet envoie une requête à l’adresse IP du site web, ce qui a pour effet d’engorger le réseau ou le serveur. Étant donné que chaque bot est un dispositif Internet unique, il est difficile de séparer le trafic normal du trafic d’attaque.

Impact d’une attaque DDoS sur une entreprise

Les attaques DDoS ralentissent les performances de votre site web, coupent les services à la clientèle et causent d’autres problèmes. De ce fait, les entreprises sont confrontées à de nombreux problèmes, tels que

- Perte de réputation : La réputation est un aspect majeur de toute entreprise. Les clients, les investisseurs et les partenaires font confiance à votre site web et se fient à lui. Mais lorsque votre site fait l’objet d’attaques DDoS, ils pensent que votre site n’est pas sécurisé. Il devient donc difficile de gérer votre réputation.

- Perte de données : Les pirates informatiques peuvent accéder à vos systèmes et à vos données et les utiliser à mauvais escient pour voler de l’argent sur des comptes bancaires et se livrer à d’autres activités malveillantes.

- Perte financière : Supposons que vous disposiez d’une plateforme ou d’un site web de commerce électronique qui devient soudainement hors ligne ; vous commencez à perdre de l’argent car les demandes et les commandes ne peuvent plus être traitées. Dans de tels scénarios, les sites concurrents gagnent la confiance de vos clients. En outre, récupérer les affaires, les clients et la réputation que vous avez perdus vous coûtera plus cher.

Principaux types d’attaques DDoS

Bien que l’objectif premier de toute attaque DDoS soit de submerger l’ensemble de votre système avec du faux trafic, la manière de procéder diffère. Examinons les trois grands types d’attaques DDoS :

#1. Attaques de la couche d’application

La couche application est la couche où le serveur génère une réponse à la requête entrante d’un serveur client.

Par exemple, si vous entrez https://www.abc.com/learning/ dans votre navigateur web, celui-ci enverra une requête HTTP au serveur et demandera la page d’apprentissage. Le serveur recherchera toutes les informations relatives à cette page, les regroupera et les renverra à votre navigateur web.

Ce processus de recherche et d’empaquetage se déroule sur cette couche. L’attaque de la couche application se produit lorsqu’un attaquant utilise plusieurs machines/bots pour envoyer de manière répétée des requêtes à la même source du serveur.

Ainsi, l’attaque de la couche application la plus populaire est l’attaque par inondation HTTP, dans laquelle des acteurs malveillants continuent d’envoyer des requêtes HTTP non désirées au serveur en utilisant un large éventail d’adresses IP.

#2. Attaques volumétriques

Dans les attaques volumétriques, les attaquants bombardent un serveur avec de nombreux trafics de sorte que la bande passante du site web est complètement épuisée.

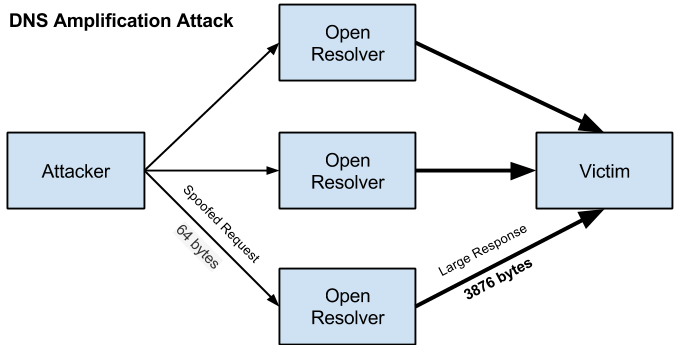

L’attaque la plus courante est l’attaque par amplification DNS. Dans ce cas, un acteur malveillant envoie continuellement des requêtes au serveur DNS en utilisant la fausse adresse IP du site web ciblé.

Le serveur DNS envoie la réponse au serveur ciblé par les attaquants. Si l’attaque est répétée plusieurs fois, le serveur cible est désorienté et ralentit, ce qui se traduit par de mauvaises performances du site web.

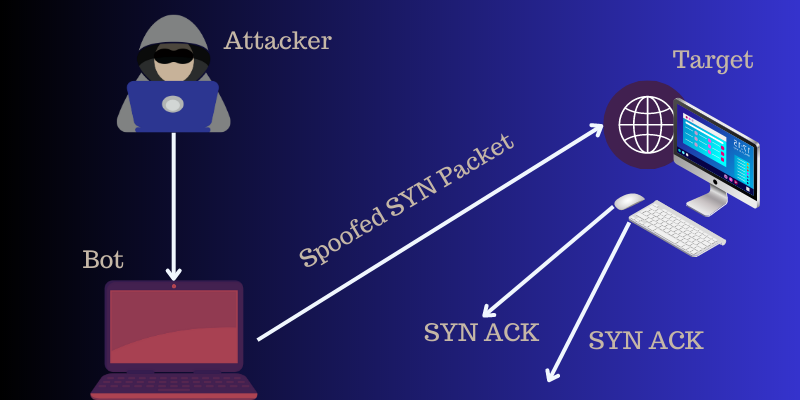

#3. Attaques de protocole

Les attaques de protocole épuisent les systèmes de réseau tels que les moteurs de routage, les équilibreurs de charge et les pare-feu, ainsi que les ressources du serveur. Lorsque deux ordinateurs établissent un canal de communication, ils procèdent à une poignée de main TCP. Cela signifie que les deux parties échangent leurs informations préliminaires.

Le paquet SYN est la première étape de la poignée de main TCP, qui permet au serveur de savoir que le client a besoin de démarrer un nouveau canal. Dans une attaque de protocole, le pirate inonde le serveur ou les réseaux de plusieurs paquets SYN contenant de fausses adresses IP.

Le serveur répondra à chaque paquet en demandant de terminer la poignée de main. Cependant, dans ce cas, le client ne répondra jamais aux paquets, laissant le serveur attendre trop longtemps avant d’obtenir une réponse. Cela peut ralentir les performances du serveur.

Différents types d’attaques DDoS

Les trois attaques que j’ai évoquées ci-dessus se subdivisent en différents types d’attaques, tels que l’inondation HTTP, l’inondation DNS, l’inondation SYN, le Smurf, et bien d’autres encore. Examinons-les et voyons comment elles peuvent avoir un impact sur votre entreprise.

Nous vous conseillons de vérifier comment vous protéger contre les attaques Smurf.

#1. Inondation HTTP

HTTP est la base commune des requêtes basées sur les navigateurs, qui est généralement utilisée pour ouvrir des pages web ou envoyer du contenu sur Internet.

Une inondation HTTP est un type d’attaque DDoS qui fait partie des attaques volumétriques. Ces attaques sont spécialement conçues pour surcharger le serveur ciblé avec un trop grand nombre de requêtes HTTP. Une fois que le serveur ciblé a été chargé de requêtes et ne peut plus répondre, le DDoS envoie des requêtes supplémentaires de la part d’utilisateurs réels.

#2. Inondation DNS

Les systèmes de noms de domaine (DNS) sont comme les annuaires téléphoniques de l’internet. Ils se comportent également comme un chemin où les appareils internet recherchent des serveurs web spécifiques pour accéder au contenu internet.

Une attaque par inondation de DNS est un type d’attaque DDoS où l’attaquant inonde les serveurs DNS d’un domaine spécifique, le ciblant pour perturber la résolution DNS.

Si un utilisateur n’a pas d’annuaire, il lui sera difficile de trouver l’adresse d’un appel téléphonique pour une ressource donnée. Il en va de même dans le scénario de l’inondation du DNS. Ainsi, un site web sera compromis et ne pourra plus répondre au trafic légitime.

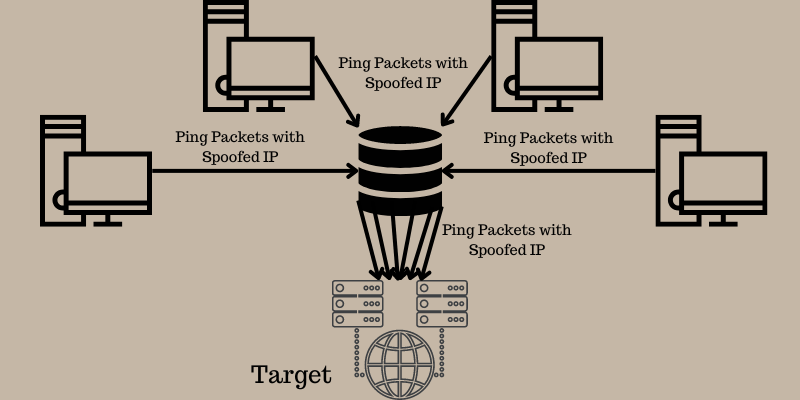

#3. Inondation Ping

L’ICMP est une couche du protocole internet utilisée par différents dispositifs de réseau pour communiquer entre eux. Souvent, les messages ICMP echo-reply et les demandes d’écho sont couramment utilisés pour envoyer un signal ping à un appareil afin de connaître sa connectivité et son état de santé.

Dans l’attaque Ping Flood, le pirate tente de surcharger un appareil ciblé avec des paquets de demandes d’écho. Cela rend la cible incapable d’accéder au trafic lourd normal. Lorsque le faux trafic provient de nombreux appareils, l’attaque prend la forme d’une attaque DDoS.

#4. Inondation SYN

Une inondation SYN est un type d’attaque DDoS, également connue sous le nom d’attaque semi-ouverte, qui vise à rendre le serveur indisponible pour détourner le trafic légitime et à consommer toutes les ressources disponibles du serveur.

En envoyant continuellement des paquets de demande de connexion initiale, le pirate peut surcharger tous les ports de la machine serveur. Cela permet à l’appareil de répondre au trafic légal avec lenteur ou de ne pas répondre du tout.

#5. Inondation UDP

Dans une attaque par inondation UDP, un grand nombre de paquets UDP (User Datagram Protocol) sont envoyés au serveur dans le but de le surcharger, ce qui réduit la capacité de réponse et de traitement de l’appareil.

Le pare-feu s’épuise, ce qui entraîne une attaque DDoS. Dans cette attaque, l’attaquant exploite les mesures prises par le serveur pour répondre aux paquets UDP déjà envoyés aux ports.

#6. Attaque par amplification DNS

Une attaque par amplification DNS est une attaque DDoS volumétrique dans laquelle l’attaquant utilise la fonctionnalité du DNS ouvert pour surcharger le réseau ou le serveur cible avec le volume de trafic amplifié. Cela rend le serveur, ainsi que son infrastructure environnante, inaccessible.

Toutes les attaques par amplification exploitent un écart dans la consommation de bande passante entre la source web ciblée et un attaquant. En conséquence, le réseau est engorgé par un faux trafic, ce qui provoque des attaques DDoS.

#7. Pingback XML-RPC

Un pingback est un type de commentaire créé lors de la création d’un lien vers un article de blog spécifique. Le pingback XML-RPC est une fonctionnalité courante du module WordPress. Cette fonctionnalité peut être facilement utilisée par les attaquants pour utiliser la fonction de pingback du site de blog afin d’attaquer des sites tiers.

Cela peut conduire à de nombreuses attaques différentes car cela expose votre site à attirer diverses attaques. Parmi ces attaques, citons les attaques par force brute, les attaques de port intersites, les attaques par proxy Patsy, et bien d’autres encore.

Découvrez les outils d’attaque par force brute pour les tests d’intrusion.

#8. Attaque DDoS Slowloris

Slowloris est un type d’attaque DDoS qui permet à un pirate de surcharger le serveur ciblé par de nombreuses ouvertures et de maintenir simultanément différentes connexions HTTP entre la cible et l’attaquant. Il s’agit d’une attaque de la couche applicative qui se produit en utilisant des requêtes HTTP partielles.

Il est intéressant de noter qu’au lieu d’une catégorie d’attaque, Slowloris est un outil d’attaque spécifiquement conçu pour permettre à une seule machine de faire tomber le serveur. Ce type d’attaque nécessite une faible bande passante et vise à utiliser les ressources du serveur.

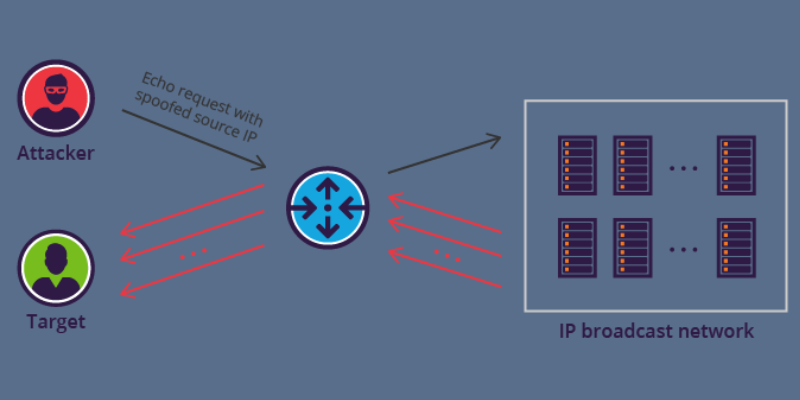

#9. Attaque DDoS du Schtroumpf

Une attaque Smurf se produit au niveau du réseau. Ce nom est apparu après le logiciel malveillant DDoS.Smurf, qui permet aux attaquants d’exécuter l’attaque. Les attaquants visent les grandes entreprises afin de les faire tomber.

Une attaque Smurf est similaire à une attaque ping flood qui utilise des paquets ICMP pour submerger des ordinateurs et d’autres appareils avec des demandes d’écho ICMP. Voici comment se déroulent les attaques :

- Tout d’abord, le Schtroumpf crée un faux paquet dont l’adresse source correspond à l’adresse IP réelle de la victime.

- Le paquet est envoyé à l’adresse de diffusion IP d’un pare-feu. En retour, il renvoie les demandes à chaque dispositif hôte au sein du réseau.

- Chaque appareil reçoit de nombreuses demandes, ce qui compromet le trafic légitime.

#10. Attaque du jour zéro

Un jour zéro définit les failles de sécurité dans le firmware, le matériel ou le logiciel, qui sont inconnues des parties responsables de la correction de la faille. Une attaque de type “zero-day” est une attaque menée entre le moment où la vulnérabilité est découverte et la première attaque.

Les pirates tirent parti de la vulnérabilité et exécutent facilement l’attaque. Une fois que cette vulnérabilité est rendue publique, on parle de vulnérabilité d’un jour ou de vulnérabilité n-day.

Maintenant que nous connaissons les différents types d’attaques, examinons quelques solutions pour les atténuer.

Solutions pour les attaques de la couche applicative

Pour les attaques de la couche applicative, vous pouvez utiliser un pare-feu d’application web. Les solutions ci-dessous proposent des pare-feux d’application web (WAF) que vous pouvez utiliser pour prévenir les attaques.

#1. Sucuri

Protégez vos sites web des attaques avec le Website Application Firewall (WAF) de Sucuri, qui élimine les mauvais acteurs, améliore la disponibilité de votre site web et accélère les temps de chargement. Pour activer le pare-feu pour votre site web, suivez les étapes suivantes :

- Ajoutez votre site web au WAF de Sucuri

- Protégez les données entrantes en créant des certificats SSL pour le serveur du pare-feu

- Activez le pare-feu en modifiant les enregistrements DNS

- Optez pour une mise en cache performante afin de maximiser l’optimisation de votre site

Choisissez le plan Basic ou Pro de Sucuri et sécurisez votre site web contre les attaques indésirables.

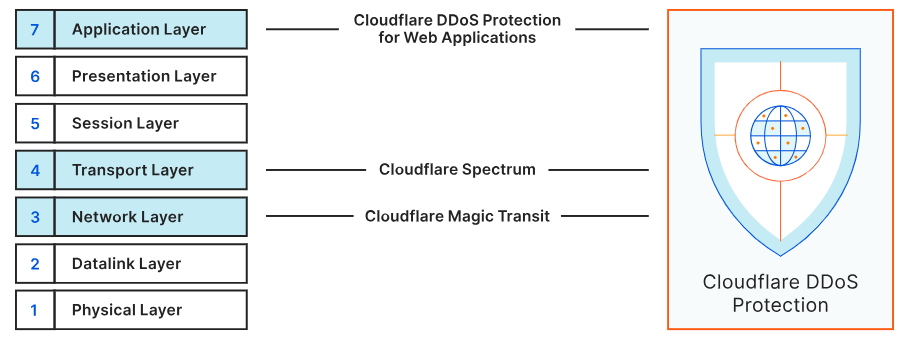

#2. Cloudflare

Obtenez une sécurité de niveau entreprise avec la solution WAF de Cloudflare et bénéficiez d’une meilleure sécurité, d’une protection puissante, d’un déploiement rapide et d’une gestion facile. Elle offre des protections contre les vulnérabilités de type “zero-day”.

Selon les principaux analystes, Cloudflare est un expert en sécurité des applications. Vous obtiendrez des capacités d’apprentissage automatique développées et formées par des experts pour protéger votre site contre les menaces, attraper les évasions, et plus encore.

Solutions pour les attaques volumétriques et protocolaires

Pour les attaques volumétriques et protocolaires, vous pouvez utiliser les solutions suivantes pour protéger votre site web des attaques DDoS.

#1. Cloudflare

Bénéficiez de la meilleure prévention DDoS du secteur grâce à Cloudflare pour protéger votre site web et éviter de perdre des clients et leur confiance. Son réseau de 197 Tbps bloque plus de 112 milliards de menaces quotidiennes. Le réseau mondial de Cloudflare s’étend sur 285 villes et 100 pays pour empêcher les attaques.

L’intégration est simple et facile ; utilisez le tableau de bord ou l’API de Cloudflare et ajoutez les fonctionnalités de performance, de fiabilité et de sécurité de Cloudflare à votre site web. Vous pouvez ainsi atténuer les attaques DDoS contre les sites web, les applications et les réseaux.

#2. Sucuri

Améliorez les performances et la disponibilité de votre site web contre les attaques de grande ampleur grâce au réseau Anycast et à la solution de diffusion de contenu sécurisée de Sucuri. Il maintient la santé de votre site web même en cas d’attaques DDoS massives et de pics de trafic élevés.

#3. Imperva

Sécurisez tous vos actifs contre les attaques DDoS avec Imperva et assurez la continuité de votre activité avec une garantie de temps de fonctionnement. Il minimise les temps d’arrêt et les coûts de bande passante, offre une protection illimitée contre les attaques DDoS et assure la disponibilité du site web sans impact sur les performances.

Conclusion

L’attaque DDoS est une cybercriminalité mortelle au cours de laquelle le pirate informatique inonde un serveur avec un faux trafic massif de sorte que les utilisateurs réels éprouvent des difficultés à accéder aux sites et aux services en ligne. Il existe de nombreux types d’attaques DDoS ciblant HTTP, Ping, SYN, et bien d’autres encore, qui ralentissent les performances de votre site web.

Les solutions présentées ci-dessus sont parmi les meilleures pour lutter contre les attaques applicatives, volumétriques et protocolaires. Elles permettent d’empêcher le trafic indésirable provenant de différentes sources de conserver la bande passante et d’éliminer les temps d’arrêt.