L’authentification de l’utilisateur est une mesure de sécurité qui permet de fournir un accès légitime à vos propriétés numériques telles que votre site web ou votre application. Les logiciels d’authentification des utilisateurs vérifient l’identité des utilisateurs qui tentent d’accéder aux ressources numériques et garantissent la sécurité des données.

Pourquoi une entreprise a-t-elle besoin d’une authentification tierce ?

Si vous êtes une grande entreprise et que vous disposez de l’infrastructure nécessaire pour garantir la sécurité et la conformité des données, vous n’avez probablement pas besoin d’une solution tierce.

Mais c’est tout le contraire si :

- Ce n’est pas votre domaine d’expertise.

- Vous êtes une startup ou vous ne pouvez tout simplement pas supporter les frais généraux.

- Vous ne pouvez pas assurer une gestion et une sécurité adéquates des données.

- Une violation de données peut détruire votre organisation.

Ne faites donc pas de pizza si vous n’êtes pas Dominos. Il y a de fortes chances que vous la gâchiez.

Mais comme les données des utilisateurs sont bien plus importantes que le gaspillage d’une pizza au pepperoni, examinons quelques plateformes d’authentification des utilisateurs.

Et bien qu’un entrepreneur moyen se dirige immédiatement vers Auth0 ou Firebase, il en existe d’autres. Examinons quelques-unes des meilleures plateformes d’authentification des utilisateurs, en dehors d’Auth0 et de Firebase.

STYTCH

STYTCH est un fervent défenseur de l’authentification sans mot de passe. Il se concentre sur l’amélioration de l’expérience utilisateur et la réduction des maux de tête des développeurs en faisant exactement cela.

L’authentification sans mot de passe est très similaire à l’utilisation de Slack. Ils autorisent les connexions de tiers ou envoient un lien par courriel pour l’authentification, mais n’utilisent jamais de mots de passe. STYTCH les appelle des liens magiques.

Vous pouvez utiliser leurs SDK pour un déploiement rapide ou une API directe pour utiliser la méthode d’authentification de votre choix. Il existe de nombreuses méthodes disponibles telles que les logins sociaux, les codes SMS/WhatsApp/Email, les liens magiques par email, les applications TOTP, etc.

STYTCH propose une tarification flexible qui s’adapte à votre base d’utilisateurs actifs. STYTCH a une tarification flexible qui s’ajuste en fonction de votre base d’utilisateurs actifs. Et il y a une valeur de 100 USD de crédits gratuits en guise de package de bienvenue.

Authsignal

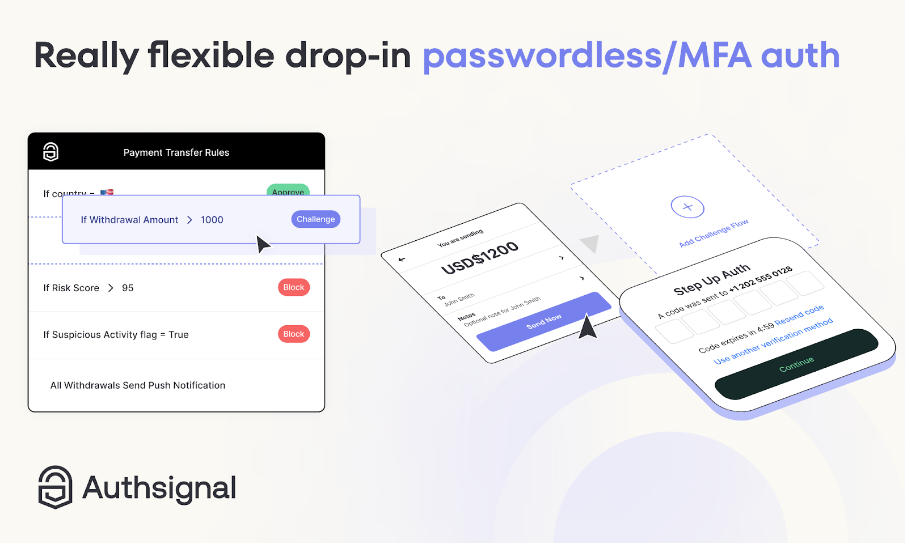

Offrir aux consommateurs des expériences d’authentification sans mot de passe finement ajustées n’a jamais été aussi facile qu’avec Authsignal. Axé sur l’inscription et l’authentification de l’identité des clients, Authsignal rationalise le déploiement de l’authentification sans mot de passe (MFA) et des passkeys pour permettre aux moyennes et grandes entreprises d’authentifier de manière transparente l’identité de l’utilisateur à n’importe quel moment de son parcours client.

Authsignal fonctionne avec votre pile d’identité existante et ne nécessite aucune migration. Introduisez Authsignal en tirant parti de ses intégrations prêtes à l’emploi avec Auth0, Microsoft Azure AD B2C, AWS Cognito, Twillo, Messagbrid, et bien d’autres encore. L’approche d’Authsignal en matière d’authentification sans mot de passe permet d’insérer des flux de défis sans mot de passe utilisant des Passkeys et d’autres facteurs d’authentification courants dans vos flux clients existants ou dans votre pile d’identité partout où il est nécessaire d’accroître la confiance et la sécurité. Le temps d’intégration et de configuration est minimisé grâce à leur API flexible.

Le moteur de règles sans code permet de déployer les parcours clients en quelques heures, ce qui réduit considérablement les coûts et le temps des équipes d’ingénierie et de développement généralement associés au codage en dur des règles. Relevez les défis de l’authentification sans mot de passe à n’importe quel moment du parcours client.

Réduisez le temps consacré au support client grâce à une vue unique du client. En utilisant notre API Track Action, Authsignal offre une vue FraudOps unique des actions de vos clients, ce qui permet de réduire les temps d’attente et d’apporter une tranquillité d’esprit aux équipes de fraude et opérationnelles. Bénéficiez d’une piste d’audit complète des actions.

Caractéristiques :

- Orchestrez les flux du parcours client

- Authentifiez l’identité des utilisateurs et intégrez plusieurs fournisseurs d’identité

- Moteur de règles No Code – créez des règles en quelques minutes, créez des flux de contestation, bloquez, autorisez, contestez et examinez

- Vue unique du client

- Déployez l’authentification multifactorielle ou l’authentification sans mot de passe

- Authentification sans mot de passe Support pour

- TOTP/Authenticator apps

- SMS OTP / WhatsApp OTP

- FIDO2/WebAuthn

- Liens magiques et OTP par courriel

- Clés d’accès

- Authentification par poussée

Place de marché Authsignal

Intégré avec des partenaires de premier plan dans le domaine de la fraude, du risque et de la lutte contre le blanchiment d’argent, Authsignal rassemble les meilleurs fournisseurs pour offrir une vue complète du comportement des clients en un seul endroit central. L’exploitation de la place de marché des données enchantées permet aux clients de créer un espace de travail central pour les équipes de lutte contre la fraude afin de gérer les enquêtes et de prendre des décisions facilement.

Authsignal s’intègre avec :

- Veriff (IdV/KYC)

- iProove (IdV/KYC)

- Deduce (Réseau d’identité)

- Coinfirm (AML/KYC)

- SMS Sim Swap Shield

Ory

Ory apporte un contrôle complet de l’expérience utilisateur grâce à sa gestion de l’authentification des utilisateurs sans tête.

Il existe une version gratuite et une version cloud si vous avez l’intention d’utiliser un domaine personnalisé. En outre, Ory vous permet de créer des schémas d’identité personnalisés pour construire des forums d’authentification/enregistrement d’utilisateurs personnalisés.

Il prend également en charge la création d’applications à page unique à l’aide de React, Next.js, Gatsby et AngularJS. Avec Ory, les développeurs peuvent tester et valider le système sans avoir besoin de coder.

Ory se présente comme une plateforme complète d’authentification et d’autorisation avec gestion des identités et des permissions. Il s’agit d’un réseau zéro confiance compatible avec OAuth2 et OpenID Connect.

Ory est également doté d’une authentification à deux facteurs (2FA) compatible avec FIDO 2 et d’une interface en ligne de commande conviviale pour les développeurs. Enfin, vous pouvez commencer avec un plan gratuit pour toujours et mettre à niveau si nécessaire.

Supabase

Supabase se présente comme une alternative open-source à Firebase.

Tout comme STYTCH, Supabase propose de multiples façons d’accueillir vos utilisateurs. Vous pouvez utiliser l’email et le mot de passe conventionnels, des liens magiques, des identifiants sociaux ou téléphoniques. De plus, vous pouvez intégrer des protocoles d’authentification tiers comme OAuth en quelques clics.

Grâce aux librairies react, vous pouvez rapidement commencer à utiliser les widgets d’authentification préconstruits de Supabase. De plus, vous pouvez intégrer Supabase avec des API REST et temps réel avec le support de GraphQL dans les prochaines mises à jour.

Supabase dispose également de mécanismes de gestion des utilisateurs et d’autorisation pour mettre en œuvre des règles d’accès granulaires.

Enfin, Supabase propose un plan d’abonnement gratuit, payant et à la carte qui répond à tous les cas d’utilisation possibles.

Okta

Okta est à nouveau un porte-drapeau de la sécurité sans mot de passe. Cependant, vous pouvez également demander les mots de passe les plus forts avec Okta.

En plus de modifier les exigences en matière de mots de passe, vous pouvez également activer l’authentification multifactorielle (MFA). En outre, vous pouvez configurer l’authentification dans le nuage d’Okta et laisser les utilisateurs se connecter via des données biométriques ou des notifications push.

En outre, vous disposez d’un Syslog en temps réel avec des recherches avancées afin d’identifier les problèmes pour un dépannage instantané.

Okta accorde de l’importance au profilage progressif, ce qui signifie un minimum d’informations préalables lors des inscriptions. L’objectif est de minimiser les inconvénients pour l’utilisateur, d’augmenter les inscriptions et de compléter progressivement le profil de l’utilisateur.

Okta permet une excellente sécurité des API en intégrant des protocoles d’identité comme OAuth. Vous disposerez d’un point unique pour toutes les politiques d’autorisation des API afin d’intégrer la sécurité et le développement.

Enfin, il permet des intégrations B2B faciles avec des cadres de sécurité tels que OpenID Connect et SAML, en plus de la prise en charge traditionnelle de l’intégration clé en main d’Active Directory et de LDAP.

PingIdentity

PingIdentity se présente comme un module d’authentification central intelligent pour toutes vos implémentations cloud, internes et SaaS.

Il vous permet de déployer une authentification adaptative basée sur le comportement de l’utilisateur et l’évaluation des risques.

Il bénéficie de plusieurs sources d’authentification en même temps pour s’adapter à des politiques de sécurité spécifiques en fonction de l’application.

Cette solution prend également en charge le MFA et diverses règles d’authentification. En outre, PingIdentity permet un SSO initié par l’IdP et le SP. En outre, vous pouvez activer le SSO pour les API, les mobiles et les applications SaaS.

Et vous pouvez facilement l’intégrer à des applications tierces comme Office 365, G Suite, les outils Atlassian, etc.

Keycloak

Keycloak est une plateforme open-source de gestion des identités et des accès des utilisateurs.

Vous pouvez intégrer Keycloak à vos applications pour bénéficier d’une expérience de connexion et de déconnexion uniques. De plus, il est possible d’activer des logins sociaux sans aucune modification du code. De plus, Keycloak permet l’authentification des utilisateurs via OpenID Connect ou SAML 2.0

Keycloak permet de se connecter à des serveurs LDAP ou Active Directory existants et de les utiliser comme base de données centrale d’utilisateurs. Sa console de gestion de compte permet aux utilisateurs de gérer leur profil, de mettre à jour leurs mots de passe, de configurer 2FA, etc.

La console d’administration vous permet de contrôler toutes les fonctionnalités, y compris le courtage d’identité, la création d’applications, la définition d’un contrôle d’accès granulaire, etc.

Enfin, Keycloak étant open-source, vous pouvez modifier le code et changer de fournisseur à tout moment sans aucun problème.

Frontegg

Contrairement à son drôle de nom, Frontegg est une solution d’authentification et de gestion des utilisateurs conviviale pour les développeurs et destinée à pratiquement toutes les organisations.

Vous pouvez déployer son SSO pour intégrer des IDP d’entreprise via SAML et OpenID connect. Frontegg est également équipé de logins sociaux et d’authentification multifactorielle.

En outre, il prend en charge des fonctionnalités avancées telles que Google Captcha et l’authentification sans mot de passe avec des liens magiques. En outre, les utilisateurs peuvent gérer leurs propres équipes en créant des profils et des autorisations. Le profil de l’utilisateur comporte également des journaux d’audit permettant aux clients de vérifier et de contrôler leurs activités de connexion.

Vous pouvez également permettre à vos utilisateurs d’activer les notifications webhooks pour générer et gérer les jetons d’authentification API.

Forntegg dispose également d’attributs de pointe tels que le MFA forcé, le verrouillage de l’utilisateur, l’historique des changements de mot de passe, le blocage de l’IP, etc. En outre, vous pouvez appliquer Frontegg pour l’autorisation de machine à machine. Enfin, il est possible d’activer des domaines personnalisés pour l’authentification intersite.

Frontegg propose un plan impressionnant de gratuité permanente. Cependant, certaines fonctionnalités avancées sont réservées aux clients payants.

Authress

Avec sa longue liste de fonctionnalités, Authress semble être une excellente solution d’authentification des utilisateurs et une alternative à Firebase.

Authress mise beaucoup sur son API d’autorisation et sur l’intégration avec vos solutions d’identité existantes. Vous pouvez définir des contrôles d’accès granulaires et les regrouper en fonction des rôles des utilisateurs.

En outre, Authress dispose d’une authentification machine à machine et d’un nombre illimité d’intégrations d’entreprise. De même, vous pouvez utiliser le SSO et un nombre illimité de logins sociaux pour l’authentification de vos applications.

Vous disposez de journaux d’utilisation complets et d’un nombre illimité d’utilisateurs avec prise en charge de l’importation et de l’exportation. Vous pouvez également utiliser votre marque avec un domaine personnalisé.

Bien qu’il n’y ait pas d’abonnement gratuit pour toujours, vos 1000 premiers appels API sont gratuits avec les plans standard et entreprise.

Auth0

Auth0 est la plateforme d’authentification des utilisateurs par excellence et une alternative à Firebase pour de bonnes raisons.

Elle propose un login universel pour toutes vos applications afin d’améliorer le confort des utilisateurs. C’est comme avoir un SSO entre plusieurs applications. Ainsi, l’utilisateur n’aura pas à se connecter séparément à d’autres applications ; il sera automatiquement connecté via le SSO.

Il existe un tableau de bord central de contrôle des fonctionnalités pour les connexions sociales, les détections de problèmes et le MFA. Il est également possible d’utiliser des domaines personnalisés pour une image de marque transparente.

De plus, il existe des liens magiques sans mot de passe pour une expérience utilisateur encore meilleure. Auth0 propose des abonnements flexibles pour de nombreux cas d’utilisation, y compris un niveau gratuit.

Firebase

Firebase est la gamme de produits de Google, y compris la plateforme d’authentification des utilisateurs.

Vous pouvez utiliser l’authentification Firebase via des mots de passe, des numéros de téléphone ou des identifiants sociaux. Firebase propose des modèles et des kits de développement logiciel (SDK) prédéfinis qui vous permettent de démarrer sans trop d’efforts. De plus, il existe un plan gratuit pour commencer avec l’authentification d’application avec des limites généreuses, après quoi le paiement à l’utilisation entre en jeu.

Amazon Cognito

Cognito est la solution d’authentification d’applications dans le nuage d’Amazon pour le grand public. Il s’agit d’un déploiement à faible code qui peut être utilisé avec des mots de passe conventionnels ou des identifiants de tiers comme Google ou Facebook.

L’interface utilisateur est flexible et peut être modifiée en fonction du cas d’utilisation. Il dispose également de fonctionnalités avancées d’authentification des utilisateurs, telles que le mode adaptatif basé sur le risque.

Il existe un excellent niveau gratuit et, par la suite, il passe à un abonnement payant après avoir consommé les crédits gratuits.

OneLogin

OneLogin de OneIdentity est une autre alternative à Firebase avec des fonctionnalités avancées remarquables.

OneLogin dispose d’un MFA adaptatif, d’un SSO et de Vigilance AI, qui utilise apparemment l’apprentissage automatique pour se protéger contre les menaces avancées.

Vous pouvez également utiliser les API simples de OneLogin pour une expérience utilisateur personnalisée. Vous pouvez également déployer leur authentification à facteur intelligent pour autoriser les utilisateurs via des codes SMS ou des appels téléphoniques automatisés.

Enfin, vous pouvez commencer avec OneLogin par un essai gratuit pour vous faire une idée de leur assistance et de leur service.

Conclusion

les plateformes tierces d’authentification des utilisateurs sont une évidence pour les startups et les organisations de taille moyenne.

Construire et appliquer vos solutions internes ne vaut tout simplement pas la peine de déployer des efforts et de prendre des risques. Même pour les entreprises haut de gamme, il est préférable de confier la tâche à des experts plutôt que de la négliger.

Lorsque vous choisissez un plan, essayez d’éviter tout blocage de la part du fournisseur. En conclusion, opter pour une authentification d’application open-source peut s’avérer payant à long terme, même si certaines fonctionnalités semblent insuffisantes.