NAC-Software führt eine Bewertung der Sicherheitslage der angeschlossenen Geräte durch.

Stellen Sie sich vor, Sie bewachen den Eingang zu einer schicken Party. Sie haben eine Liste von VIPs, und Ihre Aufgabe ist es, dafür zu sorgen, dass nur diese eingelassen werden.

Nun, Sie können das manuell tun, wie ein Türsteher aus alten Zeiten mit einem Klemmbrett und einer Gästeliste😅.

Genau aus diesem Grund brauchen Sie eine automatisierte Software, die Ihnen das alles abnimmt.

NAC-Software ist so, als hätten Sie The Flash als Ihren Assistenten.

Sie prüft Geräte in Windeseile und stellt sicher, dass nur die eingeladenen Geräte durchkommen. Keine langsamen und manuellen Prüfungen mehr, bei denen Sie sich wie ein Faultier fühlen.

Hier ist eine kurze Zusammenfassung der besten Network Access Control (NAC) Software, die ich im Folgenden bespreche.

Was ist NAC-Software?

NAC steht für Network Access Control (Netzwerkzugangskontrolle).

NAC-Software ist eine Cybersicherheitslösung zur Verwaltung und Sicherung des Zugangs zu einem Computernetzwerk.

Ihre Hauptfunktion besteht darin, sicherzustellen, dass nur autorisierte Benutzer/Geräte eine Verbindung zu einem Netzwerk herstellen können und gleichzeitig zu verhindern, dass potenziell schädliche Geräte Zugang erhalten.

NAC-Software automatisiert die Umsetzung von Netzwerkzugriffsrichtlinien, wodurch der Bedarf an manuellen Eingriffen reduziert wird.

Dies ist besonders wichtig in großen oder komplexen Netzwerken mit zahlreichen Geräten.

Wie funktioniert die NAC-Software?

NAC-Software setzt Sicherheitsrichtlinien auf der Netzwerkebene durch. Hier finden Sie einen vereinfachten Überblick über die Funktionsweise.

Authentifizierung

Benutzer und Geräte, die versuchen, sich mit dem Netzwerk zu verbinden, müssen gültige Anmeldedaten zur Überprüfung vorlegen.

Endpunkt-Bewertung

Die Geräte werden gescannt, um ihre Sicherheitslage zu bewerten. So wird sichergestellt, dass sie den Sicherheitsstandards des Unternehmens entsprechen und frei von Malware sind.

Durchsetzung von Richtlinien

Die NAC-Software verwendet vordefinierte Zugriffsrichtlinien, die auf Faktoren wie Gerätetyp, Benutzerrolle, Sicherheitsstatus und Standort basieren.

Überwachung und Kontrolle

Die kontinuierliche Überwachung von Geräten und Netzwerkaktivitäten hilft, Abweichungen von den festgelegten Sicherheitsrichtlinien zu erkennen und darauf zu reagieren.

Unverzichtbare Merkmale einer NAC-Software

Hier finden Sie einige Funktionen, die Sie bei der Auswahl von NAC-Software für Ihr Unternehmen berücksichtigen sollten.

Geräte-Authentifizierung

Starke Authentifizierungsmethoden, um die Identität von Geräten und Benutzern zu überprüfen.

Durchsetzung von Richtlinien

Die Fähigkeit, Sicherheitsrichtlinien auf der Grundlage des Gerätezustands und der Benutzeranmeldedaten durchzusetzen.

Überwachung und Berichterstattung

Echtzeit-Überwachung der Netzwerkaktivitäten und detaillierte Berichte für die Sicherheitsanalyse.

Integration

Integration mit anderen Sicherheitslösungen wie Firewalls und Intrusion Detection Systemen (IDS).

Gast-Netzwerke

Unterstützung für den Gastzugang unter Beibehaltung der Sicherheitsstandards.

Skalierbarkeit

Die Fähigkeit, sich an die sich entwickelnden Bedürfnisse eines Unternehmens anzupassen – ob klein oder groß.

Warum also NAC-Software verwenden?

Weil sie Ihr schneller, fehlerfreier Superheld für die Netzwerksicherheit sein wird, der rund um die Uhr im Einsatz ist. Außerdem wird sie nicht nach einer Gehaltserhöhung fragen oder sich über den Kaffee im Pausenraum beschweren. Das ist Sicherheit ohne Hektik – und es verlangt nicht einmal Trinkgeld! 😂

Werfen wir nun einen Blick auf einige der besten NAC-Software-Tools.

Ivanti NAC

Ivanti NAC ist eine hochmoderne Lösung, die die Netzwerksicherheit revolutioniert, indem sie fortschrittliche Transparenz und Schutz für lokale und entfernte Endpunkte bietet.

Sie erkennt, profiliert und überwacht automatisch alle Netzwerkgeräte, einschließlich der gefährlichen Geräte, und bewertet gleichzeitig ihren Sicherheitsstatus. Diese Echtzeit-Überwachung ist wichtig für die Aufrechterhaltung eines sicheren Netzwerks.

Es führt detaillierte Bewertungen der Sicherheitslage sowohl vor als auch nach Geräteverbindungen durch, indem es sowohl 802.1x- als auch Nicht-802.1x-Szenarien berücksichtigt.

Die granulare Zugriffskontrolle und die Segmentierungsfunktion minimieren das Risiko, dass sich Bedrohungen seitlich im Netzwerk ausbreiten.

Funktionen

- Unterstützt eine zentralisierte und granulare Verwaltung der Zugriffsrichtlinien.

- Adaptive Authentifizierung (AUTH) und rollenbasierte Zugriffskontrolle (RBAC) ermöglichen es Ihnen, den Netzwerkzugriff an spezifische Anforderungen anzupassen.

- Dynamische Netzwerksegmentierung und Bewertung der Sicherheitslage von Endgeräten.

- Unterstützung für Enterprise Mobility Management (EMM) Lösungen von Drittanbietern und Pulse Mobile Device Management.

- Benutzer können über die Connect Secure Integration kontinuierlich zwischen entfernten und lokalen Netzwerken wechseln.

- Integriert mit Ivanti Neurons for Workspace und EMM-Lösungen von Drittanbietern, um das BYOD-Onboarding zu optimieren.

Außerdem nutzt Ivanti NAC die User and Entity Behavior Analytics (UEBA), um anomales Verhalten wie Domain Generation Algorithm (DGA)-Angriffe und MAC-Adress-Spoofing zu erkennen.

PacketFence

PacketFence ist eine Open-Source-NAC-Lösung zur Sicherung von kabelgebundenen und kabellosen Netzwerken. Sie hilft Unternehmen bei der Durchsetzung von Sicherheitsrichtlinien und der Kontrolle des Zugriffs auf ihre Netzwerkressourcen.

Außerdem verwendet es ein Captive Portal, um Benutzer und Geräte zu authentifizieren, bevor ihnen der Zugriff auf das Netzwerk gewährt wird.

PacketFence ist bekannt für seine BYOD-Funktionen (Bring Your Own Device). Damit können Unternehmen persönliche Geräte sicher in ihre Netzwerkinfrastruktur integrieren und gleichzeitig die Einhaltung von Sicherheitsrichtlinien gewährleisten.

Funktionen:

- Integrierte Funktion zur Erkennung von Netzwerkanomalien, die problematische Geräte im Netzwerk identifizieren und isolieren kann. Dies hilft bei der aktiven Bewältigung potenzieller Sicherheitsbedrohungen.

- Mit der Funktion Portalprofile können Administratoren das Verhalten des Captive Portals an das Branding und die spezifischen Anforderungen ihrer Organisation anpassen.

- Die automatische Registrierung vereinfacht den Onboarding-Prozess für Benutzer und Geräte, indem konforme Geräte automatisch im Netzwerk registriert werden, was den Verwaltungsaufwand reduziert.

- Möglichkeit der Integration mit Firewalls zur Kontrolle des Datenverkehrs und zur Anwendung von Zugriffsrichtlinien am Netzwerkrand.

Erweiterte Authentifizierungsmechanismen wie Public Key Infrastructure (PKI) & EAP-TLS (Extensible Authentication Protocol with Transport Layer Security) werden von PacketFence ebenfalls unterstützt, um die Netzwerksicherheit zu verbessern.

FortiNAC

FortiNAC ist eine fortschrittliche NAC-Lösung, die von Fortinet entwickelt wurde. Sie scannt aktiv alle Geräte, die mit dem Netzwerk verbunden sind, einschließlich herkömmlicher IT/IoT-Geräte, Betriebstechnologie und industrieller Kontrollsysteme (ICS).

FortiNAC arbeitet nach dem Prinzip des Zero-Trust-Zugriffs – das heißt, es vertraut keinem Gerät oder Benutzer im Netzwerk. Stattdessen überprüft es kontinuierlich die Identität von Geräten, bevor es ihnen den Zugriff auf Netzwerkressourcen gewährt oder aufrechterhält.

Es reagiert automatisch auf Sicherheitslücken. Es kann Maßnahmen ergreifen, wenn es kompromittierte Geräte oder abnormale Aktivitäten entdeckt, was Unternehmen hilft, Bedrohungen effektiver abzuwehren.

Merkmale:

- Kann Geräte identifizieren, ohne dass die Installation von Agenten auf diesen Geräten erforderlich ist.

- Nutzt 21 verschiedene Methoden, um die Identität eines Geräts zu bestimmen. Diese umfassende Geräteprofilierung hilft bei der genauen Klassifizierung von Geräten im Netzwerk.

- Möglichkeit, Mikrosegmentierung zu implementieren, um seitliche Bewegungen zu begrenzen und den Zugriff zu beschränken.

- Unterstützt die Konfiguration von Netzwerkgeräten von über 150 verschiedenen Anbietern.

macmon NAC

macmon NAC ist eine weitere fantastische NAC-Lösung, die fortschrittliche Sicherheitsmaßnahmen mit Benutzerfreundlichkeit kombiniert.

Ihre Fähigkeit, Echtzeit-Transparenz, Kontrolle über Endgeräte und Integration mit verschiedenen Sicherheitslösungen zu bieten, macht sie zu einer wertvollen Bereicherung für Unternehmen, die ihre Netzwerksicherheit verbessern möchten.

macmon NAC zeichnet sich durch die Verwendung modernster Authentifizierungsmethoden für die Netzwerksicherheit aus. Es ermöglicht eine einfache Netzwerksegmentierung und die schnelle Isolierung von Bedrohungen.

Bei Sicherheitsvorfällen kann das System automatisch reagieren, was die Belastung für das Betriebsteam verringert.

Funktionen:

- Es bietet Benutzern einen sofortigen Netzwerküberblick durch grafische Berichte und Topologiekarten.

- Verschafft Einblicke in OT-Geräte und ihre Kommunikationsbeziehungen, die dabei helfen, Abweichungen vom erwarteten Status zu erkennen.

- Ist anpassungsfähig und kann in heterogene Netzwerke integriert werden – unabhängig vom Hersteller der Infrastruktur.

- Fördert die enge Zusammenarbeit mit einer Vielzahl von IT/OT-Sicherheitslösungen

- Reguliert den Zugriff auf Endgeräte und stellt sicher, dass nur autorisierte Geräte eine Verbindung zum Netzwerk herstellen dürfen.

macmon NAC ist mehr als nur ein Tool – es ist buchstäblich eine zentrale Sicherheitsinstanz für Ihr Netzwerk.

Es bietet einen ständigen Überblick über die angeschlossenen Geräte und schützt Ihr Unternehmensnetzwerk, indem es den unbefugten Zugriff und das Eindringen von nicht zugelassenen Geräten verhindert.

Forescout

Forescout ist eine weitere hervorragende Lösung, die für die wachsenden Herausforderungen der Netzwerksicherheit und Zugriffskontrolle in den komplexen IT-Umgebungen von heute entwickelt wurde.

Es geht über die traditionellen Authentifizierungsmethoden hinaus und bietet Funktionen, die die Sicherheit in Netzwerken jeder Größe verbessern.

Forescout hat seine Innovationsführerschaft unter Beweis gestellt, indem es die wichtigsten Sicherheitsprobleme von Unternehmen in Angriff genommen hat. Dazu gehört die Bereitstellung differenzierter NAC-Lösungen, die sich an dem sich entwickelnden Sicherheitsparadigma des Zero Trust Network Access (ZTNA) orientieren.

Es hilft auch bei der Erkennung und Behebung veralteter Sicherheitsagenten in Ihrem bestehenden Ökosystem von Sicherheitstools.

Merkmale:

- Entspricht den Prinzipien von Zero Trust Network Access Fähigkeiten.

- Unterstützt die Netzwerksegmentierung durch Implementierung von Zugriffskontrollen auf der Grundlage von Geräteattributen. Dadurch wird die Angriffsfläche innerhalb des Netzwerks reduziert.

- Die zentrale Verwaltungskonsole für die Konfiguration von Richtlinien, die Überwachung von Geräten und die Erstellung von Berichten.

- Fähigkeit zur Integration in bestehende Sicherheits-Ökosysteme wie SIEM-Systeme (Security Information and Event Management) und Endpunktschutzlösungen.

- Reagiert automatisch auf Sicherheitsbedrohungen und Richtlinienverstöße.

Unternehmen können granulare Zugriffsrichtlinien auf der Grundlage von Gerätetyp und Sicherheitsstatus definieren. Außerdem unterstützt es verschiedene anpassbare Authentifizierungsmethoden, einschließlich 802.1X für verwaltete Geräte und Post-Connect Assessment für nicht verwaltete Geräte.

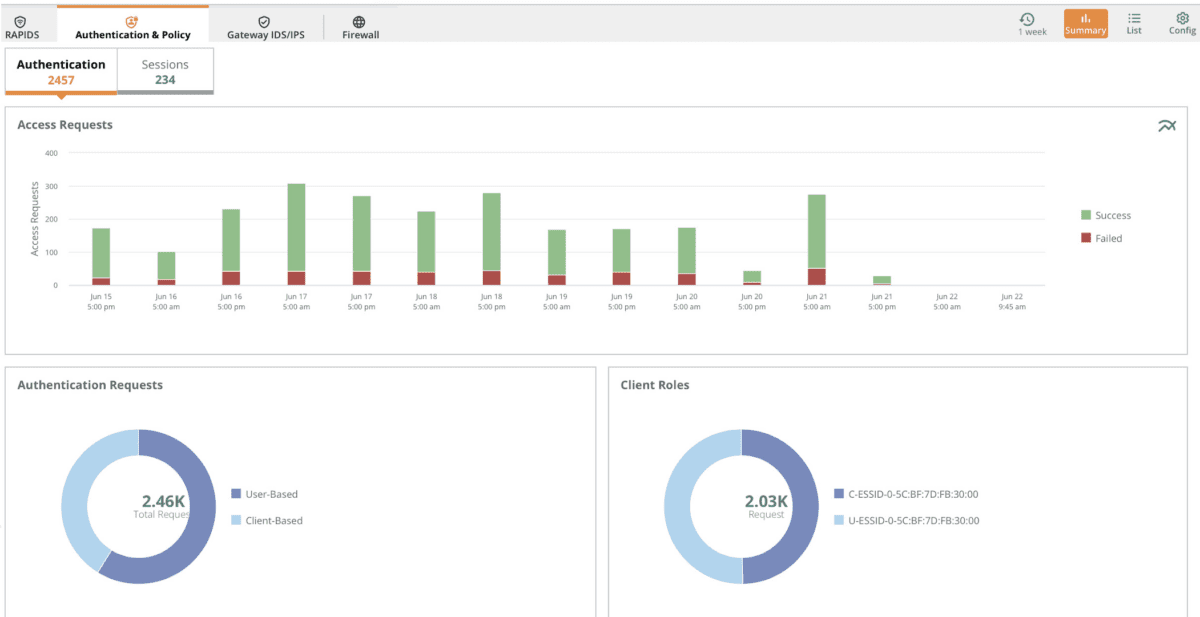

HPE Aruba Network

Die HPE Aruba Network ing-Lösung bietet ein fortschrittliches NAC-System, das die Sicherheit verbessert und die Netzwerkverwaltung rationalisiert. Dieses Tool ist besonders wichtig für die Umsetzung von Zero-Trust-Sicherheitsprinzipien, Initiativen für hybride Arbeitsplätze und die Verwaltung von IoT-Geräten.

Aruba ClearPass Policy Manager ist eine Schlüsselkomponente der Lösung, die bei der Implementierung rollenbasierter Richtlinien hilft. Diese Richtlinien sind entscheidend für die Umsetzung der Zero-Trust-Sicherheitsprinzipien. Jedes Gerät wird mit robusten Authentifizierungs-/Autorisierungsmechanismen gründlich überprüft.

Funktionen:

- Netzwerkrichtlinien werden über eine zentralisierte Plattform definiert und implementiert.

- Die dynamische Segmentierung bietet eine zusätzliche Sicherheitsebene.

- Aruba beseitigt die blinden Flecken mit KI-gestützten Client Insights und ClearPass Device Insight.

- Zugriffsprivilegien werden auf der Grundlage der Benutzeridentität ausgeführt – unabhängig davon, ob die Verbindung über kabelgebundene oder WAN-Netzwerke erfolgt.

Mit den ClearPass-Sicherheitsprodukten von Aruba können Unternehmen Geräteprofile erstellen, den Gastzugang verwalten, das BYOD-Onboarding sichern und den Gerätezustand überwachen.

HPE Aruba lässt sich mit anderen Cloud-Identitätsspeichern wie Google Workspace und Azure Active Directory integrieren. Dadurch können Benutzer bestehende Cloud-Identitäten nutzen, was den Bedarf an zusätzlicher Verwaltung von Anmeldeinformationen reduziert.

Portnox

Portnox Cloud ist eine hochmoderne NAC-Lösung, die erweiterte Zero Trust Security-Funktionen für Unternehmensnetzwerke bietet. Sie bietet eine fortschrittliche Sammlung von Authentifizierungs- und Zugriffskontrolllösungen zur Verbesserung der Verwaltung.

Portnox ergreift automatisch Abhilfemaßnahmen, wenn die Sicherheit eines Endpunkts außerhalb der von Ihrem Unternehmen festgelegten Risikoschwelle liegt. Sie können auch eigene Zugriffskontrollrichtlinien für Gäste einrichten, die vorübergehend oder in begrenztem Umfang Zugang zu Ihrem Netzwerk benötigen. Dies reduziert das Risiko einer unbefugten Dateneinsicht.

Merkmale:

- Basiert auf dem Zero Trust Security-Modell.

- Bietet Echtzeiteinsicht in alle Endgeräte, die versuchen, sich mit Ihrem Netzwerk und Ihrer Infrastruktur zu verbinden.

- Die Lösung ist vollständig Cloud-nativ, so dass keine Hardware vor Ort, keine laufende Wartung und keine komplexe Verwaltung erforderlich sind.

- Definieren und erzwingen Sie Zugriffskontrollrichtlinien auf der Grundlage verschiedener Faktoren wie Benutzerrollen, geografische Standorte, Gerätetypen und mehr.

- Überwachen Sie kontinuierlich die Sicherheitslage der angeschlossenen Geräte – sowohl verwaltete als auch BYOD-Geräte.

Außerdem unterstützt es die passwortlose Authentifizierung mit digitalen Zertifikaten. Dies verringert im Allgemeinen das Risiko von Phishing-Versuchen. Portnox kann als Ihre Zertifizierungsstelle fungieren und lässt sich mit Zertifikatsdiensten von Drittanbietern integrieren.

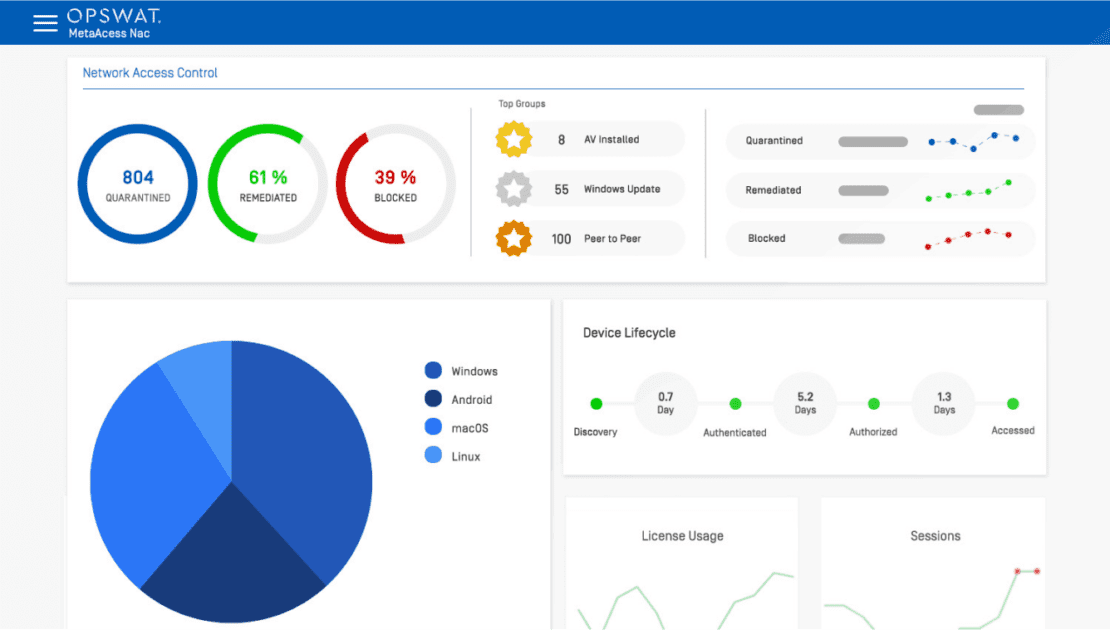

OPSWAT

MetaAccess ist eine NAC-Lösung, die von OPSWAT angeboten wird.

OPSWAT ist ein Cybersicherheitsunternehmen, das sich auf die Bereitstellung von Lösungen zum Schutz der kritischen Infrastruktur/Daten eines Unternehmens vor Malware und anderen Sicherheitsbedrohungen spezialisiert hat.

MetaAccess analysiert die Sicherheitslage von Geräten, die versuchen, sich mit dem Netzwerk eines Unternehmens zu verbinden. Es prüft verschiedene Aspekte der Gerätesicherheit, einschließlich des Betriebssystems, der Antivirensoftware, des Firewall-Status und mehr.

MetaAccess lässt sich in andere Sicherheitslösungen und die Netzwerkinfrastruktur integrieren, so dass es mit Firewalls und anderen Sicherheitstools zusammenarbeiten kann, um Richtlinien für den Netzwerkzugriff umzusetzen.

Merkmale:

- MetaAccess kann mit oder ohne Agenten auf Endgeräten eingesetzt werden.

- Deep Device Fingerprinting dient der aktiven Identifizierung und Profilierung von Geräten, die versuchen, auf das Netzwerk zuzugreifen.

- Es geht über eine einfache Identifizierung hinaus und erfasst detaillierte Informationen über die Hardware und die Sicherheitsprotokolle des Geräts.

- Bietet Berichts- und Protokollierungsfunktionen zur Anzeige von Echtzeit-/Historienberichten über Gerätebewertungen und Zugriffskontrollentscheidungen.

MetaAccess NAC führt tiefgreifende Compliance-Prüfungen von Geräten durch. Dabei wird überprüft, ob die Geräte bestimmte Sicherheitsanforderungen erfüllen, z.B. ob sie über aktuelle Antiviren-Software, Firewall-Konfigurationen und Betriebssystem-Patches verfügen.

Schlussfolgerung ✍️

Wie bereits erwähnt, ist NAC-Software eine wichtige Komponente der modernen Netzwerksicherheit.

Bei der Auswahl einer perfekten NAC-Lösung sollten Sie Ihre spezifischen Anforderungen und Integrationsbedürfnisse berücksichtigen.

Ich hoffe, dass Sie diesen Artikel hilfreich fanden, um die besten NAC-Software-Tools kennenzulernen. Vielleicht interessieren Sie sich auch für die besten Datenmanagement-Tools für mittlere bis große Unternehmen.