Die jüngsten Fortschritte in der Technologie haben enorme Innovationen hervorgebracht, um die Bedürfnisse moderner Unternehmen und Benutzer zu erfüllen.

Technologie, Tools und internetbasierte Produkte und Dienstleistungen haben die Art und Weise, wie wir früher gearbeitet und gelebt haben, verändert. Sie haben unser Leben vereinfacht und die Bequemlichkeit in allen Bereichen erhöht, ob im Geschäfts- oder Privatleben.

Allerdings hat die Technologie auch viele Probleme und Risiken für die Cybersicherheit mit sich gebracht, die beide Bereiche unseres Lebens zerstören können.

Unternehmen haben Verluste in Millionenhöhe erlitten, ebenso wie das Vertrauen der Kunden und der Ruf der Branche. Auch Privatpersonen sind aufgrund von Verbrechen und Bedrohungen, die sich aus der Preisgabe persönlicher Daten ergeben, in Angst und Schrecken versetzt worden.

Hacker und ihre Hacking-Methoden entwickeln sich weiter, denn auch sie sind erfahrene Profis. Einige nutzen ihre Fähigkeiten, um Verbrechen zu begehen, während andere von Unternehmen angeheuert werden, um böse Hacker zu bekämpfen.

Wenn Sie sich und Ihr Unternehmen vor Hacks und Hackern schützen wollen, ist es wichtig zu wissen, was in der Cybersicherheitsbranche vor sich geht und welche Arten von Hacks und Hackern es gibt.

In diesem Artikel lernen Sie die verschiedenen Arten von Hacks und Hackern kennen, um sie zu unterscheiden und die richtigen Sicherheitsmaßnahmen zu ergreifen, damit Sie auf der sicheren Seite sind. Doch zunächst sollten wir die Grundlagen eines Hacks verstehen.

Was ist ein Hack?

Ein Hack ist eine Handlung, die von einer oder mehreren Personen oder Hackern durchgeführt wird, um die Sicherheit eines Unternehmens zu gefährden, indem sie sich Zugang zu Daten, Netzwerken, Systemen und Anwendungen verschaffen und Angriffe durchführen. Der Missbrauch von Geräten und Systemen hat verheerende Auswirkungen auf die Finanzen und den Ruf eines Unternehmens.

Ein Hack geht von einem System aus, das von einem Hacker genutzt wird, der über Programmierkenntnisse und fortgeschrittene Computersoftware und -hardware verfügt.

Bei modernen Hacks verwenden Hacker heimliche Methoden, die so konzipiert sind, dass sie den IT-Teams und den Teams für Cybersicherheitssoftware nicht auffallen, um Angriffe durchzuführen. Sie können Benutzer dazu verleiten, bösartige Links und Anhänge zu öffnen, was wiederum zur Preisgabe vertraulicher Informationen führt.

Beispiele für Hacks sind das Einschleusen von Viren und bösartigem Code, Man-in-the-Middle-Angriffe, DDoS, DoS, Phishing, Ransomware, usw.

Sehen wir uns nun die Arten von Hacks an, die Sie kennen sollten, um Ihre persönlichen und organisatorischen Werte zu schützen.

Verschiedene Arten von Hacks

Hier sind verschiedene Arten von Hacks:

Phishing

Phishing ist ein Versuch von Cyberkriminellen, Ihre Identität und Ihr Geld über E-Mails zu stehlen. Die Hacker bringen Sie dazu, Ihre persönlichen Daten preiszugeben, einschließlich Bankdaten, Passwörter, Kartendaten usw.

Der Angreifer sendet eine E-Mail an eine Person und verwendet dabei trickreiche Worte, die sehr echt wirken. Er gibt sich als eine Person aus, der Sie vertrauen können, z.B. als Interviewer, Bankmanager, Servicemitarbeiter und mehr. Der Hack wird mit anderen Angriffen wie Code-Injektion, Netzwerkangriffen und Malware kombiniert, um den Hack zu ermöglichen.

Es gibt verschiedene Arten von Phishing-Angriffen, wie E-Mail-Phishing, Speer-Phishing, Whaling, Smishing, Vishing und Angler-Phishing.

Lesen Sie auch: Wege zur Vermeidung von Vishing-Angriffen

DoS und DDoS

Ein Denial of Service (DoS)-Angriff zielt auf ein Netzwerk oder einen Rechner ab, um ihn auszuschalten und für die Endbenutzer unzugänglich zu machen.

Dabei unterbrechen Cyberangreifer die Funktionalität eines Geräts, indem sie das Netzwerk oder den Rechner mit unbegrenzten Anfragen überfluten, so dass der normale Datenverkehr nicht mehr darauf zugreifen kann.

Es gibt zwei Arten von DoS:

Buffer Overflow-Angriffe: Dieser Angriff zielt auf die CPU-Zeit, den Festplattenspeicher und den Arbeitsspeicher ab und verbraucht all diese Ressourcen, um das System zum Absturz zu bringen und das Serververhalten zu beeinträchtigen.

Flood-Angriffe: Dieser Angriff zielt auf die Server mit einer Flut von Datenpaketen ab. Der Angreifer überlastet die Kapazität des Servers, was zu DoS führt. Damit DoS-Flood-Angriffe erfolgreich sind, muss der Angreifer über mehr Bandbreite verfügen als der angegriffene Rechner.

Bei einem DDoS-Angriff kommt der Datenverkehr aus verschiedenen Quellen. Dieser Angriff ist kritischer als DoS, da Sie nicht mehrere Quellen gleichzeitig abschalten können.

Lesen Sie auch: Die besten DDoS-Schutzdienste

Köder und Switch

Bait and Switch ist eine Technik, die von Betrügern eingesetzt wird, um persönliche Daten und Anmeldeinformationen über vertrauenswürdige Anzeigen und Wege zu stehlen. Sie verleiten die Benutzer dazu, bösartige Websites zu besuchen, und nehmen alle Details vor der Nase der Benutzer an sich.

Diese Angriffe erfolgen hauptsächlich über die von Websites verkauften Werbeflächen. Sobald die Angreifer die Werbefläche gekauft haben, ersetzen sie die Anzeige sofort durch einen bösartigen Link, was dazu führt, dass der Browser gesperrt und die Systeme kompromittiert werden.

Internetbasiertes Content Marketing ist der Hauptkanal für diese Angriffe, bei denen die Benutzer dazu verleitet werden, Links zu öffnen, die sich später als bösartig herausstellen.

Cookie-Diebstahl ist eine Hijacking-Taktik, bei der sich ein Angreifer Zugang zu Benutzerinformationen verschafft. In diesem Fall kopiert ein Dritter die unsicheren Sitzungsdaten und verwendet diese, um sich als der Benutzer auszugeben. Dies geschieht in der Regel, wenn ein Benutzer vertrauenswürdige Websites über ein öffentliches Wi-Fi oder ein ungeschütztes Netzwerk besucht.

Sobald dies geschieht, kann der Angreifer die Informationen oder das Konto nutzen, um falsche Nachrichten zu versenden, Geld zu überweisen oder andere bösartige Dinge zu tun.

Dies kann verhindert werden, wenn ein Benutzer SSL-Verbindungen zum Einloggen verwendet und es vermeidet, ungeschützte Netzwerke für den Zugriff auf Websites zu nutzen.

Virus, Trojaner, Malware

Ein Virus ist ein Computerprogramm, das sich mit einem anderen Computer oder Softwareprogramm verbindet, um das System zu schädigen. Hacker fügen Code in das Programm ein und warten, bis jemand das Programm ausführt. Auf diese Weise infizieren sie andere Programme auf einem Computer.

Ein Trojaner führt ein Programm aus, das vorgibt, harmlos und nützlich zu sein. In Wirklichkeit führt es bösartige Dinge aus, so wie Trojanische Pferde von den Griechen verwendet wurden, um Feinde nachts anzugreifen.

Anstatt auf ein Softwaresystem abzuzielen, zielt ein Trojaner auf die Installation anderer Malware im System ab, wodurch die Benutzer getäuscht werden.

Ein Wurm ist eine Malware, die einem Virus ähnelt. Er führt bösartige Nutzdaten aus und vermehrt sich selbst auf Computersystemen. Der einzige Unterschied liegt in der Verbreitungsmethode. Ein Virus benötigt ein Wirtsprogramm, aber ein Wurm lebt in seinem eigenen, unabhängigen Programm. Sie verbreiten sich manchmal von selbst, ohne dass ein Mensch eingreifen muss.

Darüber hinaus gibt es eine Vielzahl anderer bösartiger Bedrohungen, wie Ransomware, Adware, Spyware, Rootkits, Bots und vieles mehr.

Lesen Sie auch: Ransomware vorbeugen: Proaktive Maßnahmen zum Schutz Ihrer Daten

ClickJacking-Angriffe

ClickJacking-Angriffe, die auch als UI-Redress-Angriffe bekannt sind, zielen auf Benutzer durch mehrere undurchsichtige oder transparente Ebenen ab, um sie zu täuschen. Sobald ein Benutzer auf eine Schaltfläche oder einen Link klickt, ohne zu wissen, dass er auf die falsche Schaltfläche oder den falschen Link klickt, gelangen seine Daten in die falschen Hände.

Nehmen wir an, Sie besuchen eine Website und scrollen, um die Seite zu überprüfen. Wenn Sie auf einen Link klicken, sehen Sie plötzlich andere Anzeigen, die Sie auf diesen Link klicken lassen. So leiten die Angreifer Sie auf eine andere Seite um. So funktionieren ClickJacking-Angreifer.

Wenn Sie beispielsweise die Website www.wyz.com besuchen und Stylesheets oder Textfelder auf der Seite sehen, erhalten Sie kostenlose Angebote und andere passende Angebote, die Sie dazu verleiten, den Link zu öffnen. Auf diese Weise verlieren Sie Ihre Anmeldedaten und persönlichen Informationen.

Gefälschtes WAP

Wireless Access Point (WAP) ist eine Technik, mit der viele Benutzer gleichzeitig über einen öffentlichen Kanal verbunden werden können. Fake WAP bedeutet, dass man dasselbe tut, indem man die Technik vortäuscht.

Hier wählt ein Hacker in der Regel einen öffentlichen Ort, an dem es kostenloses Wi-Fi gibt, wie z.B. Flughäfen, Einkaufszentren und lokale Cafés.

Manchmal richten sie das Wi-Fi für die Benutzer ein, erlauben den freien Zugang und spielen wie ein Ninja. In diesem Fall geben Sie bei der Anmeldung zum Wi-Fi-Konto und zu anderen beliebten Websites freiwillig alle Ihre Daten preis. Auf diese Weise hacken sie auch Ihre Facebook-, Instagram-, Twitter- und anderen Konten.

Keylogger

Keylogger, auch Keyboard Capture oder Keystroke Logger genannt, ist eine Technik, mit der jeder Tastenanschlag auf einem Gerät oder Computer aufgezeichnet wird. Es gibt auch Software, die Sie auf Ihrem Smartphone verwenden können.

Hacker verwenden Keylogger oft, um Anmeldeinformationen, sensible Unternehmensdaten und mehr zu stehlen. Es handelt sich dabei um eine Software, die jede Aktivität aufzeichnet, auch Mausklicks. Es gibt auch Hardware-Keylogger, bei denen ein Gerät zwischen CPU und Tastatur eingesetzt wird, das viele Funktionen zum Aufzeichnen der Daten bietet.

Hacker nutzen diese Technik, um an Ihre Kontonummern, PIN-Codes, E-Mail-Adressen, Passwörter und andere vertrauliche Daten zu gelangen.

Lauschangriff

Eavesdropping ist eine alte Sicherheitsbedrohung, bei der ein Angreifer die Kommunikation des Netzwerks sorgfältig abhört, um an private Informationen wie Routing-Updates, Anwendungsdaten, Knotenidentifikationsnummern und vieles mehr zu gelangen.

Der Hacker nutzt die Daten, um Knoten zu kompromittieren, indem er das Routing unterbricht, die Anwendungsleistung verschlechtert und die Vernetzung beeinträchtigt. Zu den Vektoren gehören E-Mail, Mobilfunknetze und Telefonleitungen.

Wasserloch-Angriffe

Ein Wasserloch ist ein Computerangriff, bei dem ein Hacker die Websites beobachtet oder errät, die eine Organisation oder eine Person häufig nutzt. Die Angreifer infizieren diese Websites dann mit Malware, so dass auch einige Mitglieder durch diesen Angriff infiziert werden.

Diese Technik ist schwieriger zu entdecken, da die Hacker nach einer bestimmten IP-Adresse suchen, um sie anzugreifen und spezifische Informationen zu erhalten. Das Ziel ist es, das System des Benutzers anzugreifen und Zugang zu den Websites des Ziels zu erhalten.

SQL-Injektion

SQL-Injection (SQLi) ist ein Angriff, bei dem ein Angreifer bösartigen Code zur Manipulation von Datenbanken verwendet. Auf diese Weise greifen sie auf Informationen zu, die in der Datenbank eines Unternehmens sicher aufbewahrt werden. Sie greifen in die Anwendungsabfragen ein, um Daten einzusehen, einschließlich der Daten von Benutzern, Geschäftsdaten und mehr.

Sobald sie Zugriff haben, können sie die Daten entweder löschen oder modifizieren und so das Verhalten einer Anwendung verändern. In einigen Fällen erhält der Hacker administrative Rechte, was für ein Unternehmen sehr schädlich ist.

SQLi zielt auf Webanwendungen oder Websites ab, die SQL-Datenbanken wie Oracle, SQL Server, MySQL und andere verwenden. Dies ist der älteste und gefährlichste Angriff, der es Hackern ermöglicht, auf Geschäftsgeheimnisse, personenbezogene Daten und geistiges Eigentum eines Unternehmens zuzugreifen, sobald er erfolgreich war.

Wenn Sie wissen möchten, wie Sie einen solchen Angriff verhindern können, lesen Sie unseren Leitfaden zum Schutz vor SQL-Injection.

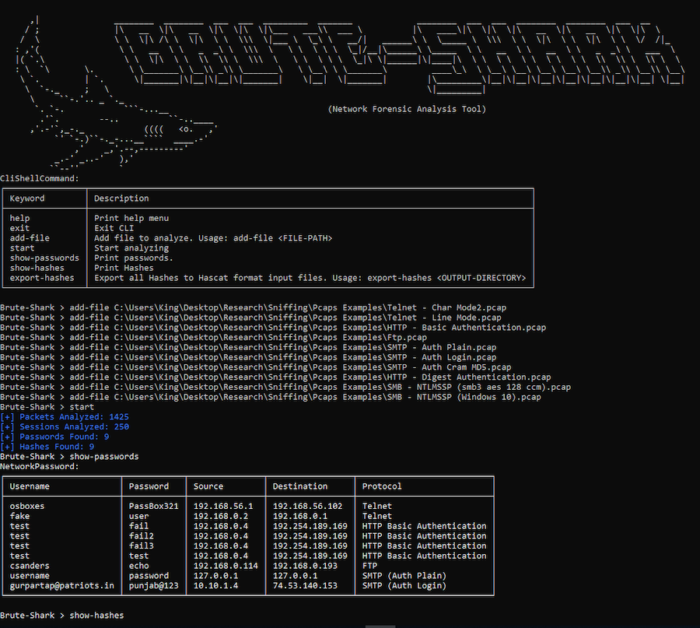

Brute-Force-Angriffe

Ein Brute-Force-Angriff ist eine einfache Art des Hackens, die sich auf Versuch und Irrtum konzentriert, um Passwörter, Verschlüsselungsschlüssel, Anmeldedaten und mehr zu knacken. Die Angreifer arbeiten sich durch alle möglichen Fälle, um den richtigen zu finden.

Brute-Force bedeutet hier, dass Hacker gewaltsame Versuche unternehmen, um sich Zugang zu privaten Konten zu verschaffen. Dies ist eine alte Angriffsmethode, die aber bei Hackern immer noch beliebt und effektiv ist. Die Hacker profitieren von den Anzeigen, stehlen private Daten, verbreiten Malware, kapern Ihr System für bösartige Aktivitäten, ruinieren den Ruf Ihrer Website und vieles mehr.

Es gibt verschiedene Arten von Brute-Force-Angriffen, die Angreifer nutzen, um sich Zugang zu verschaffen. Dazu gehören einfache Brute-Force-Angriffe, Angriffe mit Wörterbüchern, hybride Brute-Force-Angriffe, Reverse Brute-Force-Angriffe und Credential Stuffing.

Wenn Sie ein Pentester sind, der die Robustheit des IT-Systems Ihres Unternehmens überprüft, können Sie sich unsere Liste der Brute-Force-Angriffstools ansehen, um sich auf einige der schlimmsten Szenarien vorzubereiten.

DNS-Spoofing (DNS-Cache-Vergiftung)

In diesem Fall werden alternative DNS-Einträge von einem Angreifer verwendet, um den Datenverkehr auf eine bösartige Website umzuleiten.

Ein Beispiel: Sie sind neu an Ihrem College und Ihre Vorgesetzten ändern die Klassenraumnummern. So landen Sie im falschen Klassenzimmer. Das passiert so lange, bis Sie das richtige Campus-Verzeichnis erhalten.

DNS-Spoofing funktioniert auf die gleiche Weise. Der Hacker gibt falsche Daten in den Cache ein, so dass Sie bei DNS-Abfragen eine falsche Antwort erhalten und so auf die falschen Websites gelangen. Dieser Angriff gehört zu den trügerischen Cyber-Bedrohungen.

Passwörter knacken

Das Knacken von Passwörtern ist die Methode, die Hacker verwenden, um an Anmeldedaten zu gelangen. Ein Brute-Force-Angriff ist ebenfalls eine Technik zum Knacken von Passwörtern.

Dabei müssen alle Passwörter mit der Key Derivation Function (KDF) gespeichert sein. Wenn sie im Klartext gespeichert sind, erhält der Angreifer, der die Datenbank hackt, alle Kontoinformationen. Sie verwenden verschiedene Techniken zum Knacken von Passwörtern, wie z.B. Phishing, Malware, Regenbogenangriffe, Erraten, Wörterbuchsuche und mehr.

Nun, da Sie die verschiedenen Arten von Hacks kennen, lassen Sie uns auf die andere Seite springen und verstehen, wie ein Hacker arbeitet und welche Arten es gibt.

Wer ist ein Hacker?

Ein Hacker ist eine Person, die über Netzwerk-, Programmier-, Computer- und andere Fähigkeiten verfügt, um Probleme zu lösen oder Probleme zu verursachen.

Sie brechen in das Computersystem ein, um Malware zu installieren, Daten zu zerstören, Informationen zu stehlen, Geräte zu stören und vieles mehr.

Das bedeutet nicht, dass alle Hacker schlechte Akteure sind. Sie können sowohl gut als auch schlecht sein.

In einigen Fällen wird Hacking von legitimen Personen als legales Verfahren eingesetzt, um ihre Systeme und Daten oder ihr Land zu sichern.

Die meisten Hacker nutzen jedoch ihre technischen Fähigkeiten, um Organisationen und Einzelpersonen zu schaden, indem sie deren Informationen stehlen oder preisgeben, Lösegeld fordern, ihr Image in der Branche zerstören usw.

Hacker durchbrechen die Sicherheitsmauer eines Unternehmens, um sich unbefugten Zugriff auf Telefone, IoT-Geräte, ganze Computersysteme, Netzwerke, Tablets und Computer zu verschaffen. Sie nutzen eine Netzwerk- oder Systemschwäche aus, um einzudringen und Angriffe zu starten. Es gibt zwei Arten von Schwachstellen – technische und soziale.

Aber nicht alle Hacker sind gleich. Es gibt verschiedene Arten von Hackern, und die Kenntnis dieser Arten wird Ihnen helfen, Ihre Vermögenswerte besser zu schützen.

Verschiedene Arten von Hackern

Sie wissen, was Hacking ist und welche Arten es gibt.

Aber wer steckt hinter all diesen Hackern und wie können Sie sie identifizieren und voneinander unterscheiden?

Da nicht alle Hacker Kriminelle sind, sollten wir die verschiedenen Arten von Hackern verstehen und zwischen ihnen unterscheiden.

White Hat Hacker

White Hat Hacker sind autorisierte Hacker, die über das technische Wissen verfügen, um Schwachstellen in Netzwerken und Systemen zu finden. Sie haben das Recht, die Systeme zu hacken, um Sicherheitsschwachstellen zu überprüfen, damit sie vor kriminellen Hackern geschützt sind.

Sie beheben Schlupflöcher und Schwachstellen im Sicherheitssystem und schützen ein Unternehmen vor Datenverletzungen und verschiedenen Arten von externen und internen Angriffen.

Black Hat Hacker

Black Hat Hacker verfügen über die gleichen Fähigkeiten wie White Hat Hacker, setzen sie aber für die falschen Zwecke ein. Sie werden als Cyberkriminelle bezeichnet, die in krimineller oder böswilliger Absicht in Systeme einbrechen.

Black Hat Hacker verfügen über fortgeschrittene Fähigkeiten, um mögliche Angriffe auszuführen. Sie suchen nach Sicherheitsschwachstellen und Schlupflöchern, um Angriffe durchzuführen, die einem Unternehmen schweren Schaden in Form von Geld und Ansehen zufügen.

Graue Hut-Hacker

Ein Gray Hat Hacker ist wiederum ein Sicherheitsexperte, der einen einfachen Weg findet, Systeme und Netzwerke zu hacken. Sie stehen zwischen den Black Hat Hackern und den White Hat Hackern.

Wie das?

Sie unternehmen diese Aktivitäten entweder, um dem Eigentümer der Website zu helfen, die Schwachstellen zu finden oder um Informationen zu stehlen. Je nach ihren Aktivitäten werden sie in verschiedene Kategorien eingeteilt. Einige Gray Hat Hacker hacken zum Vergnügen. Sie haben keine Berechtigung, aber sie entscheiden, wie sie ihre Fähigkeiten einsetzen.

Skript-Kiddies

Script Kiddies werden auch als Amateur-Hacker bezeichnet, da sie nicht über fortgeschrittene Fähigkeiten im Bereich des Hackens verfügen. Sie folgen den Skripten von erfahrenen Hackern, um Systeme und Netzwerke zu hacken.

Im Allgemeinen führen Script-Kiddies diese Aktivitäten nur durch, um die Aufmerksamkeit erfahrener Hacker zu erlangen. Sie verfügen nicht über das gesamte Wissen des Prozesses, aber genug, um eine IP-Adresse mit übermäßigem Datenverkehr zu überfluten.

Skript-Kiddies können zum Beispiel während der Black Friday Shopping Deals hacken.

Hacktivisten

Hacktivisten sind eine Gruppe von Personen, die Hacktivismus-Aktivitäten durchführen, um Terroristen, Pädophile, Drogendealer, religiöse Organisationen und mehr ins Visier zu nehmen.

Hacktivisten führen bestimmte Aktivitäten durch, um politische Anliegen zu unterstützen. Sie zielen auf die gesamte Organisation oder eine bestimmte Branche ab, von der sie glauben, dass sie nicht mit ihren Praktiken und Ansichten übereinstimmt.

Böswilliger Insider/Whistleblower-Hacker

Ein böswilliger Insider ist eine Person, z. B. ein Auftragnehmer, ein ehemaliger Mitarbeiter, ein Partner usw., die Zugang zum Netzwerk, zu Daten oder zum System eines Unternehmens hat. Er missbraucht absichtlich und überschreitet unrechtmäßig die Grenzen seines Datenzugriffs.

Sie sind schwerer zu entdecken, da sie autorisierten Zugriff auf Daten haben und alle Wege genau kennen, um den Hack geplant durchzuführen. Auch die Cloud-Sicherheit wird durch böswillige Insider beeinträchtigt.

Green Hat Hacker

Green Hat Hacker sind die Neulinge, oder man kann sagen, die Unerfahrenen auf dem Gebiet des Hackens. Sie sind mit den Sicherheitsmechanismen und dem Innenleben des Internets nicht vertraut.

Green Hat Hackern fehlt es an Erfahrung, aber sie haben einen großen Hunger, die Techniken zu lernen, um in der Rangliste aufzusteigen. Sie sind nicht unbedingt eine Bedrohung, aber sie können Schaden anrichten, wenn sie ihr Design praktizieren.

Manchmal sind sie gefährlich, weil sie die Folgen nicht kennen. Sie können den schlimmsten Fall heraufbeschwören, der schwer zu beheben ist.

Blue Hat Hacker

Blue Hat Hacker unterscheiden sich von anderen Hackern, da sie es nicht auf das Netzwerk und System eines Unternehmens abgesehen haben, um etwas zu stehlen. Sie sind Rachsüchtige, die Computersysteme hacken, um sich persönlich an einer Organisation zu rächen.

Sie verwenden Techniken, um sich Zugang zu verschiedenen Konten oder E-Mails zu verschaffen. Sobald sie die Informationen haben, beginnen sie, die Profile auszunutzen, indem sie unangemessene Nachrichten versenden usw. Manchmal hacken ehemalige Mitarbeiter die Server von Unternehmen, um Informationen wie vertrauliche Daten zu stehlen und alle Informationen an die Öffentlichkeit weiterzugeben, um den Ruf zu schädigen.

Red Hat Hacker Staatlich/national gesponserte Hacker

Red Hat Hacker sind in gewisser Weise dieselben wie White Hat Hacker, aber sie sind nicht autorisiert, Hackeroperationen durchzuführen. Red Hat Hacker tun alles und unternehmen jeden Schritt, um Black Hat Hacker oder andere Hacker zu stoppen.

Sie sind dafür bekannt, dass sie einen Krieg gegen illegale Hacker führen und deren Server und Ressourcen zum Absturz bringen.

Manchmal wählen sie auch einen illegalen Weg, um das Hacken zu planen. Kurz gesagt, Red Hat Hacker tun das Richtige, indem sie den falschen Weg einschlagen. Sie infizieren in der Regel die Systeme der bösen Jungs, starten DDoS-Angriffe und verwenden Tools, um auf das System des bösen Hackers zuzugreifen und es zu zerstören.

Elite-Hacker

Elite-Hacker sind die erfahrensten Hacker auf dem Gebiet des Hackings. Sie wählen ihren Weg entweder als White-Hat-Hacker oder als Black-Hat-Hacker. Für sie ist es ein Leichtes, in Systeme einzubrechen und Informationen zu sammeln, denn sie sind außergewöhnlich geschickt.

Elite-Hacker schreiben ihre eigenen Exploits auf der Grundlage ihrer Fähigkeiten und ihres Verständnisses der Systeme. Sie verwenden oft eine Linux-Distribution, die sie selbst nach ihren Bedürfnissen erstellt haben und die ihnen alle Tools zum Hacken bietet.

Egal ob es sich um ein Windows-, Unix-, Mac- oder Linux-Betriebssystem handelt, Elite-Hacker sind Experten in jedem Bereich.

Cyber-Terroristen

Cyber-Terroristen haben es auf die Bevölkerung abgesehen, indem sie alle wichtigen Infrastrukturen wie den Regierungsbetrieb, das Transportwesen, die Energieversorgung usw. lahmlegen. Jeder Cyberangriff, der die Bevölkerung auf indirektem Wege schädigt, wird als Cyberterrorismus bezeichnet.

Sie wollen durch Einschüchterung oder Bedrohung ideologische oder politische Ziele erreichen. Erfahrene Cyber-Terroristen können mit ihren Fähigkeiten massive Zerstörungen in den Regierungssystemen anrichten. Sie können eine Terrorbotschaft für weitere Angriffe hinterlassen.

Schlussfolgerung

Wenn Sie über verschiedene Hacks und Hacker Bescheid wissen, bleiben Sie über die aktuellen Cybersicherheitsrisiken informiert. Es wird Ihnen auch helfen, Hacker zu unterscheiden, da sie keine schlechten Akteure sind. So können Sie zum richtigen Zeitpunkt geeignete Sicherheitsmaßnahmen ergreifen, um Angriffe zu verhindern und Risiken zu minimieren.