Cyber Kill Chain ist ein 2011 von Lockheed Martin entwickeltes Sicherheitsmodell, das die Schritte eines Cyberangriffs skizziert und hilft, Bedrohungen zu verstehen, zu identifizieren und abzuwehren.

Falls es Sie interessiert: Lockheed Martin ist ein weltweit tätiges Unternehmen für Luft- und Raumfahrt, Verteidigung, Rüstung und Sicherheit.

Und die Cyber Kill Chain (CKC) ist eines der beliebten Sicherheitsmodelle, auf das sich Cybersecurity-Experten berufen, um eine Strategie zu entwickeln und Unternehmen vor Cyberangriffen zu schützen.

Warum ist die Cyber Kill Chain wichtig für die Cybersicherheit?

Seien wir ehrlich: Cybersecurity ist nicht so einfach. Es mag manchmal einfach und überzeugend klingen, wenn man den Endbenutzern die Tipps gibt, die sie brauchen, um im Internet sicher zu sein.

Wenn es jedoch um einen echten Cyberangriff geht, müssen Unternehmen viele technische Dinge wissen. Man kann nicht erwarten, dass sich ein Unternehmen mit ein paar Sicherheitstipps gegen Cyberangriffe wehren kann, oder?

Es wird also ein Rahmenwerk (oder ein Modell) benötigt, um die Grundlagen für das Verständnis von Cyberangriffen zu schaffen und sich entsprechend dagegen zu verteidigen.

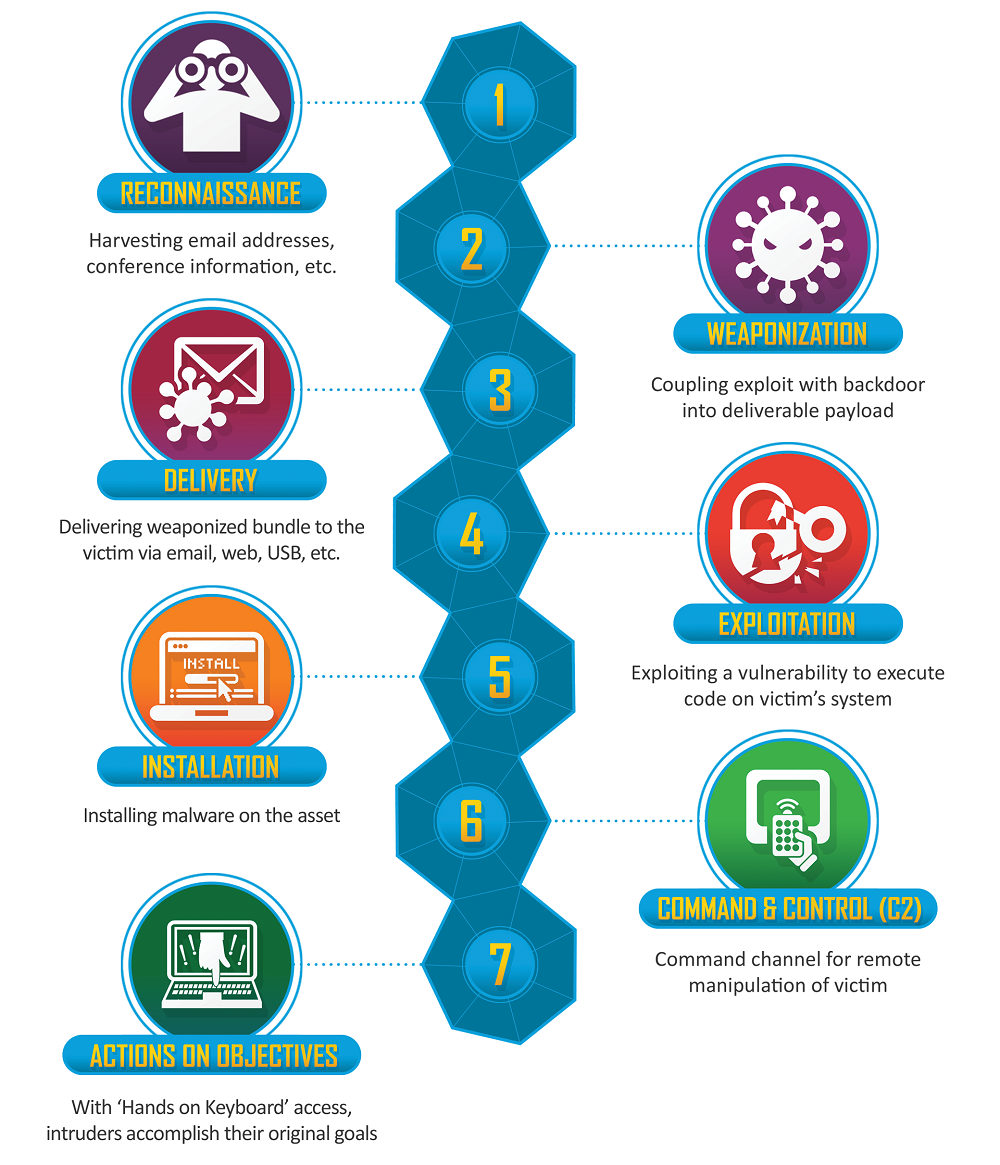

Die Cyber Kill Chain ist ein traditionelles Sicherheitsmodell, das als Grundlage für das Verständnis der Phasen eines Cyberangriffs dient. Es umfasst sieben Stufen, die wir im Folgenden erörtern werden.

Die Rolle der Cyber Kill Chain in der Cybersicherheit

Die Cyber Kill Chain beschränkt sich nicht nur darauf, Erkenntnisse über einen Cyberangriff zu liefern, sondern hilft Unternehmen auch dabei, Angreifer zu erkennen, den Zugriff unbefugter Benutzer zu verhindern, einen aktiven Angriff zu entschärfen und einen Angreifer im Netzwerk zu stoppen.

Dies hilft Unternehmen und Cybersecurity-Experten, eine Strategie zu entwickeln, die ihnen hilft.

Cyber Kill Chain allein kann nicht alles garantieren, da verschiedene Dinge außerhalb des Netzwerks oder innerhalb einer Organisation eine Rolle spielen, und dieses Modell schließt nichts davon ein.

Stadien der Cyber Kill Chain

Das CKC-Rahmenwerk besteht aus sieben Schritten zur Beschreibung eines Cyberangriffs. Sie sind:

- Erkundung

- Bewaffnung

- Lieferung

- Ausbeutung

- Installation

- Kommando und Kontrolle

- Aktion

#1. Aufklären

Reconnaissance ist die erste Phase der Cyber Kill Chain, in der es um das Sammeln von Informationen geht.

Der Angreifer verschafft sich einen Überblick über die Einstiegspunkte und Schwachstellen eines Netzwerks und sucht nach Schwachstellen. Er beschränkt sich nicht nur darauf, sie zu identifizieren, sondern sammelt auch E-Mail-Adressen, Adressen und andere softwarebezogene Daten, die bei der Entwicklung bösartiger Strategien zur Durchführung des Angriffs helfen könnten.

Je mehr Details der Angreifer hat, desto einflussreicher kann der Angriff sein. Diese Überwachungsphase des Angriffs kann sowohl offline als auch online stattfinden. Es kann also sein, dass in dieser Phase noch niemand eine Ahnung von einem bösartigen Akteur hat.

Um diese Phase in den Griff zu bekommen, müssen sich Unternehmen und ihre Mitarbeiter auf den Datenschutz konzentrieren, sei es, dass der physische Standort auf autorisierte Benutzer beschränkt bleibt oder dass alle angeschlossenen Benutzer aufgefordert werden, keine sensiblen persönlichen Daten online zu teilen.

Jeder sollte beispielsweise Tools zum Schutz der Privatsphäre verwenden, um seine Online-Identität zu schützen.

#2. Bewaffnung

Hier stellt der böswillige Akteur die Waffe her, d.h. die Malware oder das Tool, das er für den Cyberangriff verwendet.

Manchmal verwenden sie bereits vorhandene Tools oder modifizieren sie entsprechend dem Ziel, um die Auslieferung vorzubereiten, was der nächste Schritt ist.

Welche Waffe für den Angriff entwickelt wird, hängt vom Ziel des böswilligen Akteurs ab. Einige ziehen es vor, Dienste zu unterbrechen, andere wollen Daten stehlen und wieder andere wollen Lösegeld für sensible Daten erpressen.

Die Waffe kann alles sein, was mit diesem Ziel übereinstimmt.

#3. Lieferung

Dies ist eine der entscheidenden Phasen, in der das Glück des Angreifers beginnt.

Wenn die Zustellung erfolgreich ist, gelangt die Malware ins Innere und beginnt mit ihrer Arbeit. Gelingt dies nicht, sind alle Strategien für den Angriff hinfällig.

Der Angreifer verwendet Tools oder Medien, um die Malware zu verbreiten. Zum Beispiel bösartige E-Mail-Anhänge, Phishing-E-Mails zur Übergabe von Anmeldedaten, eine Textnachricht, die einen Benutzer zur Autorisierung verleitet, und ähnliches.

Natürlich nutzt der böswillige Akteur alle Informationen aus der Überwachungsphase, um die Zielperson von einer Nachricht oder einem Link zu überzeugen, so dass sie diese unbesehen anklickt.

Wenn das Unternehmen und seine Mitarbeiter über Phishing-Angriffe und andere gängige Cyberattacken Bescheid wissen, wird die Zustellung nur schwer gelingen.

#4. Ausbeutung

Der Angreifer kennt die Schwachstellen und ist in das System des Opfers eingedrungen.

Nun wird die bekannte Schwachstelle ausgenutzt, um den übermittelten Schadcode auszuführen. Bei diesem Vorgang kann der Angreifer auch weitere Einblicke in das System gewinnen und Schwachstellen herausfinden.

Jedes anfällige System, das mit dem Netzwerk verbunden ist, hat die Chance, kompromittiert zu werden.

#5. Installation

Sobald der Angreifer alle Schwachstellen ausfindig gemacht hat, konzentriert er sich darauf, die Malware zu installieren und weiteren bösartigen Code einzuschleusen, um verschiedene andere Dinge auszunutzen, die zunächst unbekannt waren.

Mit anderen Worten, die Infiltration ist mit dieser Phase abgeschlossen, in der der Angreifer tief in das kompromittierte Netzwerk eindringt.

#6. Befehl und Kontrolle

Sobald die Infiltration abgeschlossen ist, ist es an der Zeit, dass der böswillige Akteur die Kontrolle über das kompromittierte System oder das Netzwerk übernimmt.

Er könnte Informationen aus der Ferne verfolgen und überwachen oder damit beginnen, Schaden anzurichten, um das System und die Dienste zu stören. Dies kann in Form von DDoS-Angriffen geschehen oder durch das Hinzufügen einer Hintertür, durch die sie nach Belieben in das System eindringen können, ohne dass es jemand bemerkt.

#7. Maßnahmen zur Zielerreichung

Je nach Ziel des Angriffs führt der bösartige Akteur den letzten Schlag aus, um das Ziel zu erreichen.

Er könnte die Daten verschlüsseln und Lösegeld dafür verlangen, das System infizieren, um Malware zu verbreiten, Dienste zu stören oder Daten zu stehlen, um sie weiterzugeben oder zu verändern. Es gibt viele ähnliche Möglichkeiten für diese Aktionen.

Wie hilft die Cyber Kill Chain beim Schutz vor Angriffen?

Wenn Sie verstehen, wie Angreifer in Ihr Netzwerk und Ihre Systeme eindringen, können sich Unternehmen und ihre Mitarbeiter besser vor Cyberangriffen schützen.

Mit Cyber Kill Chain versteht man zum Beispiel, dass Schwachstellen in einem Netzwerk dem Angreifer helfen können, schnell einzudringen. Daher können Unternehmen den Einsatz von Endpoint Detection and Response-Tools in Betracht ziehen, um ihre Cybersicherheitsstrategie um Techniken zur Früherkennung zu erweitern.

In ähnlicher Weise können Sie eine Firewall zum Schutz der Cloud-Infrastruktur und Cloud-basierte DDoS-Schutzdienste einsetzen, um die Sicherheit zu erhöhen.

Nicht zu vergessen, dass auch VPNs zur Absicherung eines Unternehmens eingesetzt werden können.

Unternehmen können das Cyber Kill Chain-Modell effektiv nutzen, indem sie Lösungen wählen, die jede Phase eines Cyberangriffs abdecken.

Ist Cyber Kill Chain genug?

Ja und nein.

Wie ich bereits erwähnt habe, geht Cyber Kill Chain nur einige der Grundlagen eines Cyberangriffs an. Und selbst wenn ein Unternehmen all das abwehrt, ist das bereits ein großer Erfolg.

Einige Cybersicherheitsexperten haben das Modell jedoch um eine 8. Stufe erweitert.

Die 8. Stufe beinhaltet die Monetarisierung:

Diese Phase erklärt, wie die Angreifer mit einem erfolgreichen Angriff Geld verdienen. Ob es um die Lösegeldforderung oder die Verwendung von Kryptowährungen geht, die Organisation sollte sich auch für solche Situationen wappnen.

Insgesamt wird das Modell als etwas veraltet angesehen, da die Innovation in der digitalen Welt voranschreitet. Cyberangriffe sind heute komplexer, auch wenn die Grundlagen dieselben bleiben. Das CKC-Rahmenwerk erwähnt zum Beispiel nicht alle Arten von Angriffen, sondern beschränkt sich auf Malware.

Außerdem befasst er sich nicht mit Insider-Bedrohungen, da auch ein abtrünniger Mitarbeiter das Unternehmen schädigen kann.

In Anbetracht der Tatsache, dass Cyberangriffe mit der Cloud und der künstlichen Intelligenz immer komplexer werden, können auch andere Modelle herangezogen werden, wie MITRE ATT&CK und Unified Kill Chain.

Sie können sich auch über die besten Tools zur Simulation von Sicherheitsverletzungen und Angriffen informieren, um sich auf Cyberangriffe vorzubereiten.