Der Einsatz von Cybersicherheitsdiensten und -tools wie Firewalls ist angesichts der weltweit steigenden Zahl von Angriffen für moderne Benutzer und Unternehmen unerlässlich geworden.

Wenn Sie die Sicherheit Ihrer einzelnen Geräte oder Ihres Unternehmensnetzwerks nicht ernst nehmen, kann es zu Sicherheitsmängeln kommen, und Sie können Ihre Daten, Ihr Geld und Ihren Ruf verlieren.

Mit einer Firewall können Sie Ihre Systeme, Netzwerke und Daten schützen. Es gibt verschiedene Arten von Firewalls, und oft sind die Menschen verwirrt, wenn es darum geht, zwischen ihnen zu wählen

Deshalb ist es wichtig, die einzelnen Firewall-Typen zu verstehen, um eine Entscheidung treffen zu können.

Lassen Sie uns also über die verschiedenen Arten von Firewalls, ihre Vorteile, Einschränkungen, Anwendungsfälle und Dienstanbieter sprechen.

Was ist eine Firewall?

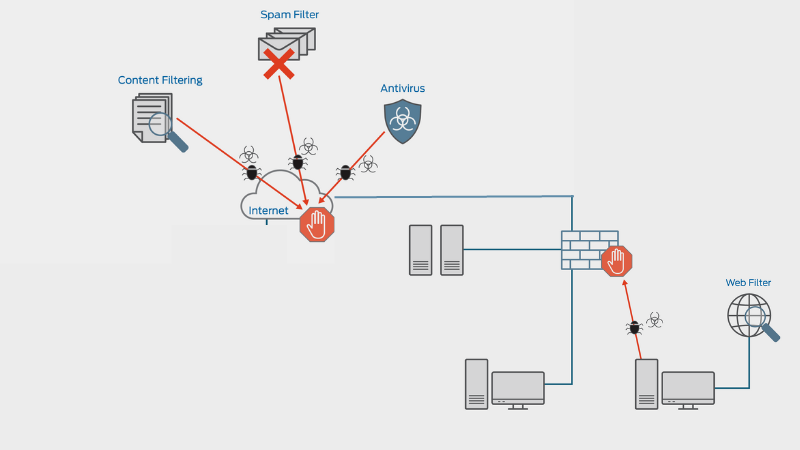

Eine Firewall oder Netzwerk-Firewall ist ein Sicherheitstool oder -gerät, das zwischen Ihrem Netzwerk und der Außenwelt steht. Dieses Cybersicherheitssystem fungiert wie eine sichere “Mauer” oder Grenze und überwacht den gesamten ein- und ausgehenden Internetverkehr, der es passiert, um schädliche Datenpakete zu blockieren.

Eine Firewall blockiert Datenpakete auf der Grundlage einiger vordefinierter Regeln, die Sie festlegen können. Diese Tools schützen alle Ihre Geräte, Daten und Ihr Netzwerk vor Cyberangriffen wie Insider-Bedrohungen, Malware, Social Engineering-Angriffen, DDoS, Zero-Day-Bedrohungen usw. So können Sie sicher im Internet surfen.

Auf der Grundlage von Betriebstechniken kann eine Firewall in folgende Kategorien eingeteilt werden:

- Paketfilternde Firewalls

- Stateful Inspection Firewalls

- Circuit-Level-Firewalls

- Proxy-Firewalls

- Firewalls der nächsten Generation (NGFWs)

Basierend auf dem Bereitstellungsmodell können sie sein:

- Software-basierte Firewalls

- Hardware-basierte Firewalls

- Cloud-basierte Firewalls

Es gibt auch andere Arten von Firewalls, wie hostbasierte Firewalls, UTM-Firewalls, NAT-Firewalls, WAFs, virtuelle Firewalls, Datenbank-Firewalls, Container-Firewalls usw.

Paketfilternde Firewalls

Paketfilternde Firewalls sind die ältesten Firewalls, die ein- und ausgehende Daten überwachen und kontrollieren können, während sie durch ein Netzwerk fließen. Sie erstellt einen Kontrollpunkt oder Filter an einem Netzwerk-Switch oder Verkehrsrouter. Sie filtert Daten auf der Grundlage einiger vordefinierter Regeln und arbeitet auf der Netzwerkebene.

Diese Art von Firewall prüft jedes einzelne Datenpaket, das im Netzwerk eingeht oder es verlässt. Sie prüft Daten wie Quell- und Ziel-IP-Adresse, Portnummer, Art des Pakets, Netzwerkprotokoll usw., ohne das Datenpaket zu öffnen.

Wenn das Datenpaket die Prüfung besteht und nichts Verdächtiges enthält, lässt die Paketfilter-Firewall das Paket passieren. Wenn jedoch festgestellt wird, dass das Datenpaket verdächtige Inhalte enthält, lässt die Firewall das Paket fallen oder verhindert, dass es in das Netzwerk gelangt.

Vorteile

- Einfache, leicht zu bedienende Firewalls

- Paketfilternde Firewalls benötigen weniger Ressourcen für den Betrieb

- Beeinträchtigen nicht die Leistung des Systems, in dem sie installiert sind

Beschränkungen

Diese Firewalls können leichter umgangen werden.

Anwendungsfälle

Paketfilter-Firewalls eignen sich am besten für kleine Netzwerke, Heimnetzwerke oder wenn ein grundlegender Schutz vor Bedrohungen erforderlich ist.

Anbieter: Cisco, WatchGuard Netzwerksicherheit

Circuit-Level Gateways

Circuit-Level Firewalls überwachen und inspizieren TCP-Handshakes in einem Netzwerk oder andere Aktivitäten zur Sitzungsinitiierung über ein Netzwerkprotokoll in einem bestimmten Netzwerk. Sie arbeitet in der5. Schicht des Open Systems Interconnection (OSI)-Modells, der so genannten Sitzungsschicht.

Diese Firewalls sitzen zwischen dem entfernten und dem lokalen Host und können leicht feststellen, ob eine initiierte Sitzung legitim ist oder nicht und ob Sie dem entfernten System vertrauen sollten oder nicht. Auf diese Weise lassen sich bösartige Inhalte schnell erkennen und Sicherheitsprobleme verhindern.

Wie die Paketfilter-Firewalls sind auch die Circuit-Level-Gateways einfacher und können den Datenverkehr in kürzester Zeit verweigern oder genehmigen, ohne große Rechenressourcen zu verbrauchen.

Vorteile

- Einfach und schnell

- Benötigt weniger Ressourcen

- Geringere Beeinträchtigung der Endbenutzer-Erfahrung

Beschränkungen

Bei dieser Art von Firewall wird das Datenpaket selbst nicht überprüft. Wenn der TCP-Handshake in Ordnung ist, obwohl das Paket Malware enthält, lässt die Firewall das Paket durch das Netzwerk passieren.

Anwendungsfälle

Gateways auf Leitungsebene sind hilfreich bei der Zentralisierung der Sicherheits- und Verwaltungsrichtlinien, ohne dass Tools von Drittanbietern erforderlich sind.

Wenn Sie nur über ein geringes Budget verfügen, aber eine Firewall für Ihren Haushalt oder grundlegende Sicherheitsanforderungen benötigen, können Sie sich für diese Firewall entscheiden.

Anbieter: ForcePoint, Juniper Networks, usw.

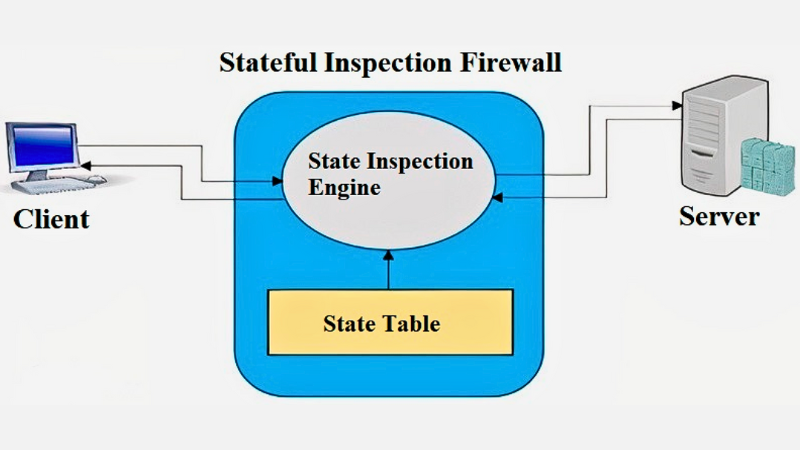

Stateful Inspection Firewalls

Stateful Inspection Firewalls sind diejenigen, die mit dynamischen Daten umgehen können und die Pakete im Netzwerk kontinuierlich überwachen. Aus diesem Grund werden sie auch als dynamische Paketfilter-Firewalls bezeichnet. Sie arbeiten auf der Netzwerk- und Transportschicht.

Stateful Inspection Firewalls führen zwei Arten von Überprüfungen durch, um festzustellen, ob das eingehende Datenpaket legitim ist oder nicht:

- Ein TCP-Handshake

- Überprüfung von Datenpaketen

Auf diese Weise schaffen Stateful Inspection Firewalls ein höheres Maß an Sicherheit und verhindern, dass Malware oder unzulässige Sitzungsinitiierungen stattfinden. Sie können auch Muster erkennen, um schädliche Inhalte zu erkennen und zu blockieren.

Vorteile

- Größerer Schutz

- Kontinuierliche, tiefergehende Überwachung und Kontrolle

- Für ein- und ausgehenden Datenverkehr müssen Sie nicht mehrere Ports öffnen

Einschränkungen

- Verbraucht mehr Berechnungsressourcen

- Geringere Geschwindigkeit

- Kann teuer sein

Anwendungsfälle

Es ist für alle Arten von Netzwerken und Unternehmensgrößen geeignet. Es ist auch recht effektiv bei der Abwehr von Angriffen wie DoS.

Anbieter: Barracuda, Juniper Networks

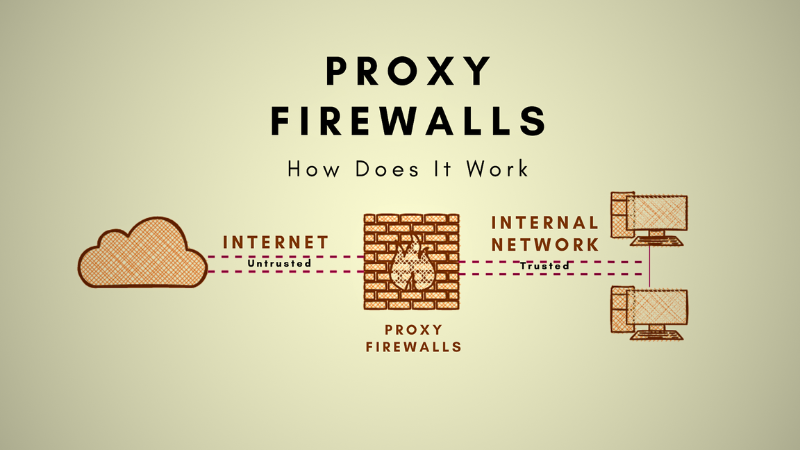

Proxy-Firewalls

Proxy-Firewalls werden auch als Reverse-Proxy-Firewalls oder Gateways auf Anwendungsebene bezeichnet. Diese Firewalls arbeiten auf der Anwendungsschicht des OSI-Modells.

Diese Firewall filtert den eingehenden Webverkehr zwischen seiner Quelle und Ihrem Netzwerk und wird über die Cloud oder einen Proxy-Dienst bereitgestellt. Sie stellt zunächst Verbindungen zur Verkehrsquelle her und prüft die eingehenden Pakete.

Wie Stateful-Firewalls führt auch sie sowohl eine Paketprüfung als auch TCP-Handshakes durch. Diese Firewalls können jedoch auch Datenpakete auf einer tieferen Ebene inspizieren, um den gesamten Inhalt eines Datenpakets zu überprüfen und so eventuelle Malware oder andere Risiken zu erkennen.

Wenn sich das Datenpaket nach Abschluss der Prüfung als legitim erweist, wird es freigegeben und erreicht das Ziel. Wird es nicht genehmigt, wird das Paket zurückgewiesen.

Vorteile

- Gründliche Überwachung von Geräten und Datenpaketen

- Bewahrt die Anonymität der Benutzer

- Bietet feinkörnige Sicherheit

Beschränkungen

- Geringere Systemgeschwindigkeit und -leistung aufgrund zusätzlicher Schritte bei der Datenübertragung

- Unterstützt nicht jedes Netzwerkprotokoll

- Teuer

Anwendungsfälle

Proxy-Firewalls eignen sich für Internet-Browsing-Umgebungen und zum Schutz von Ressourcen vor Risiken wie Bedrohungen durch Webanwendungen.

Anbieter: Fortinet, Juniper Networks, F5 Networks

Firewalls der nächsten Generation (NGFWs)

Next-Generation Firewalls sind die neuesten Firewalls, die einen Rundumschutz vor Bedrohungen bieten, egal ob diese von innerhalb oder außerhalb Ihres Netzwerks kommen. Sie kombinieren die Fähigkeiten herkömmlicher Firewalls mit modernen Sicherheitssystemen und Software. Mit Ausnahme der physischen Ebene funktioniert sie auf allen Ebenen.

Sie bietet einen mehrschichtigen Ansatz, um Ihr Netzwerk vor Bedrohungen zu schützen.

NGFWs umfassen die folgenden Hauptaspekte:

- Traditionelle Firewall-Funktionen

- Intrusion Prevention

- Anwendungsüberwachung

Diese Firewalls kombinieren traditionelle Firewall-Funktionen wie Deep Data Packet Filtering, Network Address Translation (NAT), TCP Handshakes, virtuelle private Netzwerke (VPNs), URL-Blockierung, Quality of Service (QoS)-Funktionen, IDS, IPS, Virenschutz, SSH- und SSL-Inspektion und reputationsbasierte Malware-Inspektion.

Vorteile

- Überprüfung des Datenverkehrs von Schicht 2 bis 7 im OSI-Modell, d.h. von der Datenverbindungsschicht bis zur Anwendungsschicht

- Erkennen und Blockieren von fortgeschrittenen Bedrohungen wie DDoS, Zero-Day-Angriffen usw.

- Bessere Kontrolle und Sichtbarkeit des Datenverkehrs

Beschränkungen

- Für die Konfiguration und den Betrieb von NGFWs ist ein hohes Maß an Fachwissen erforderlich

- Langsame Netzwerkleistung

- Höhere Kosten

- Erfordert hohe Rechenleistung

Anwendungsfälle

NGFWs eignen sich für alle Arten von Netzwerken, insbesondere für Unternehmen, die erweiterte Sicherheitsfunktionen benötigen.

Sie sind auch ideal für Unternehmen wie Banken, Gesundheitseinrichtungen, Regierungsbehörden usw., die zu stark regulierten Branchen gehören und Compliance-Vorschriften einhalten müssen.

Anbieter: Heimdal Security, Fortinet, Palo Alto Networks

Software-basierte Firewall

Software-basierte Firewalls sind diejenigen, die Sie auf Ihrem lokalen Gerät installieren und nicht auf einem Cloud-Server oder einer einzelnen Hardware-Komponente. Sie isoliert die einzelnen Netzwerkendpunkte voneinander und ist damit ein effektives Instrument zur Schaffung einer tiefen Sicherheit.

Software-basierte Firewalls werden auf einem anderen Gerät oder auf einem Server ausgeführt, auf dem die Daten geschützt werden müssen. Dafür verbraucht sie eine gewisse Menge an Rechenressourcen wie RAM und CPU. Sie überwacht Softwareprogramme, die auf dem Host-Computer ausgeführt werden, und filtert den ein- und ausgehenden Datenverkehr.

Diese Firewall ist effizient bei der Arbeit mit Anwendungen auf einem System, der Verwaltung von Benutzern, dem Blockieren von Anwendungen, der Überwachung von Benutzern innerhalb Ihres Netzwerks, der Erstellung von Protokollen und vielem mehr.

Vorteile

- Sicherheit auf einer tieferen Ebene

- Einfach zu konfigurieren, neu zu konfigurieren und zu verwenden

- Weniger kostspielig

Beschränkungen

- Zeitaufwendig und schwierig zu wartende Firewalls

- Kompatibilitätsprobleme mit anderer installierter Software

Anwendungsfälle

Softwarebasierte Firewalls eignen sich für kleine Unternehmen und Einzelpersonen, die die Komplexität herkömmlicher Firewalls vermeiden möchten und über ein begrenztes Budget verfügen.

Anbieter: Avast

Hardware-Firewall

Hardware-Firewalls sind physische Geräte, die ein Unternehmen einsetzt, um eine sichere Netzwerkgrenze oder “Firewall” zu schaffen. Sie prüft den gesamten ein- und ausgehenden Netzwerkverkehr, so dass keine schädlichen Datenpakete in das Netzwerk gelangen können.

Um einen besseren Schutz zu bieten, setzt sie auch Sicherheitsrichtlinien und Zugriffskontrollen durch. Sie können alle Aktivitäten über ein zentrales Kontrollpanel überwachen.

Wie Software-Firewalls werden auch Hardware-Firewalls zwischen Ihrem Gerät und der Außenwelt installiert. Es ist auch möglich, sowohl Software- als auch Hardware-Firewalls in Ihrem Netzwerk zu installieren.

Vorteile

- Bietet Rundumschutz für Ihr Netzwerk und Ihre Geräte

- Schwierig für Angreifer, physische Geräte zu manipulieren

- Bessere Kontrolle

Beschränkungen

- Die Installation kann schwierig sein

- Erfordert regelmäßige Wartung

- Hohe Investitionen für Einrichtung und Wartung

Anwendungsfälle

Hardware-Firewalls sind eher für mittlere bis große Unternehmen geeignet. Sie verfügen über die Infrastruktur, das Budget und die Arbeitskräfte, um Hardware-Firewalls einzurichten, zu verwalten und zu warten.

Anbieter: Palo Alto Networks

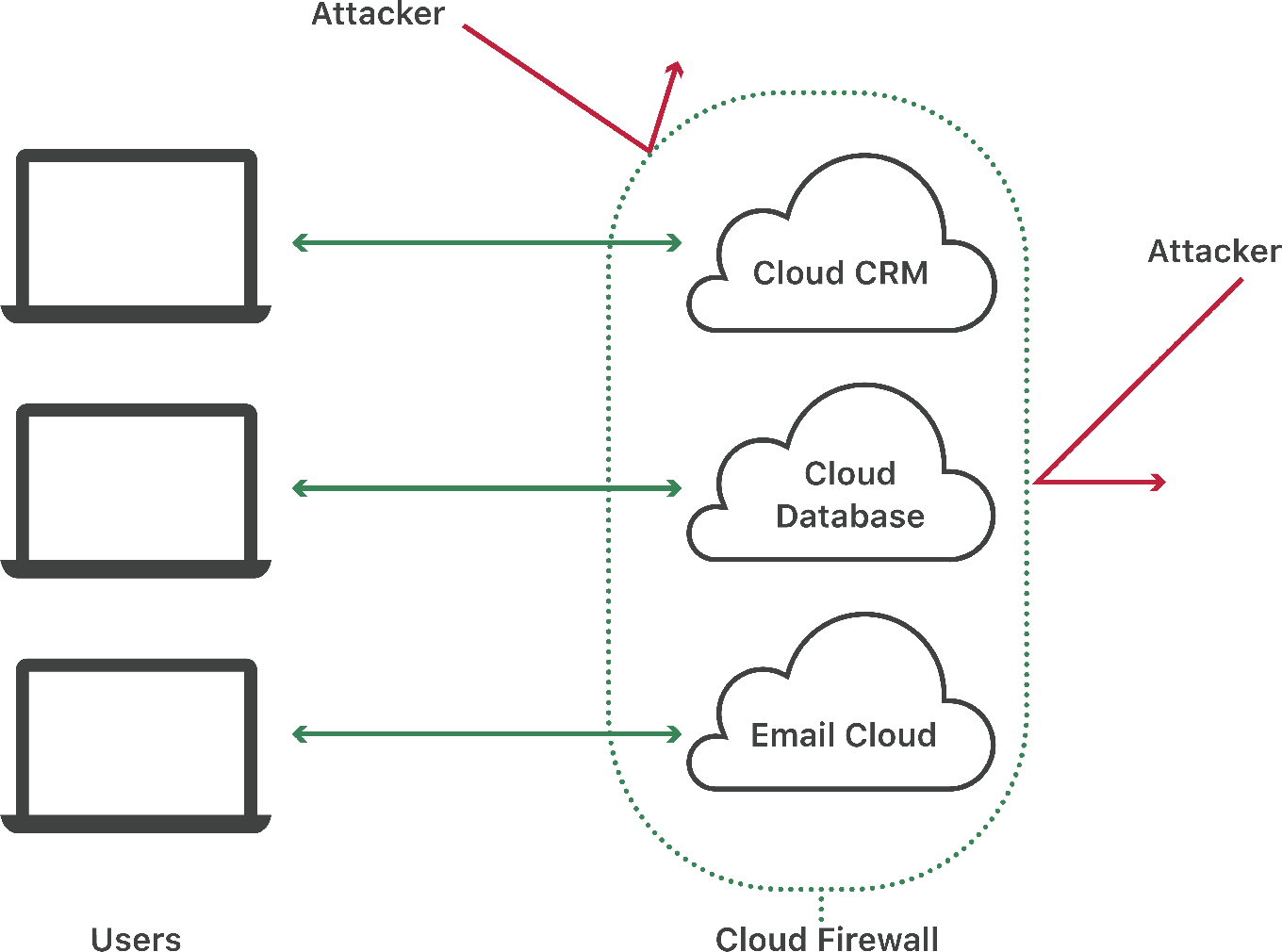

Cloud-Firewalls

Eine Cloud-basierte Firewall wird in der Cloud gehostet. Der Dienstanbieter stellt diese Art von Firewall den Benutzern in Form eines abonnementbasierten Dienstes zur Verfügung. Deshalb wird sie auch Firewall-as-a-Service (FWaaS) genannt.

Mit einer Cloud-Firewall können Sie Sicherheitsrichtlinien für Ihr Unternehmensnetzwerk, Ihre Benutzer und Systeme zentral konfigurieren, verwalten und pflegen. Sie ermöglicht es Ihnen, dem Cloud-Server weitere Funktionen hinzuzufügen, um größere Datenmengen zu filtern.

Sie können Ihre Cloud-basierte Firewall von einem anerkannten Managed Security Service Provider (MSSP) beziehen. Diese hosten die Firewalls in der Cloud und stellen sie Ihnen zur direkten Nutzung zur Verfügung. Sie können den gehosteten Firewall-Service auch so konfigurieren, dass er die Netzwerkaktivitäten Ihres internen Teams und bei Bedarf auch die von Dritten überwacht.

Im Gegensatz zu herkömmlichen Firewalls führen Cloud-Firewalls den Verkehr und die Datenpakete auf der Cloud-Ebene durch. Dies hilft, Online-Bedrohungen zu minimieren und Ihre sensiblen Daten zu schützen.

Vorteile

- Einfach zu verwenden

- Skalierbar mit den Anforderungen Ihres Unternehmens

- Sie brauchen nichts zu verwalten, zu konfigurieren oder zu warten

- Schutz für externe Mitarbeiter

- Kosteneffizienter als Vor-Ort-Lösungen

Einschränkungen

- Vollständige Verlässlichkeit des Service Providers in Bezug auf Leistung und Serviceverfügbarkeit

- Offsite-Datenverarbeitung kann zu Datenschutzproblemen führen

Anwendungsfälle

Alle Arten von Netzwerken können Cloud-basierte Firewalls nutzen. Diese sind jedoch ideal für Unternehmen mit mehreren Niederlassungen, weltweit verteilten Mitarbeitern und verteilten Netzwerken.

Kleine und mittelständische Unternehmen können sie nutzen, um hohe Kosten zu vermeiden und die Komplexität bei der Verwaltung von On-Premise-Lösungen zu verringern.

Anbieter: Perimeter81, NordLayer

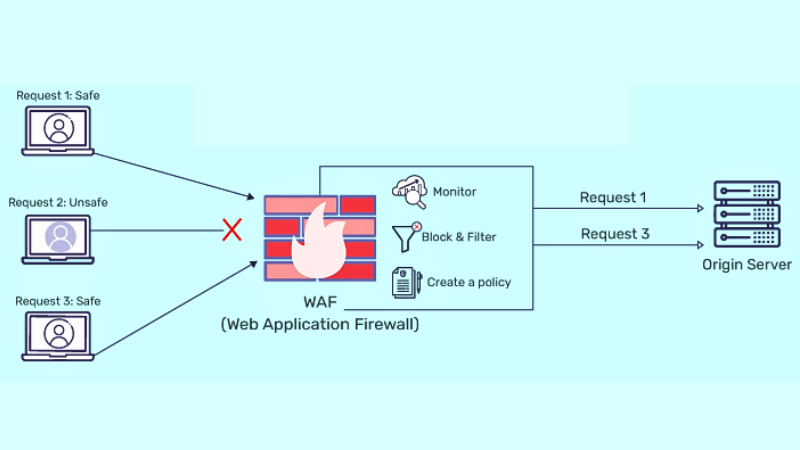

Web-Anwendungs-Firewall

Anwendungs-Firewalls und Web Application Firewalls sind effektiv bei der Überwachung, Erkennung und Blockierung von schädlichem Datenverkehr und schützen Ihr Netzwerk vor Eindringlingen.

Anwendungs-Firewalls arbeiten mit Anwendungen, Diensten und anderen Softwarelösungen zusammen, um Einbruchsversuche abzuwehren, die Software-Schwachstellen ausnutzen und herkömmliche Firewalls passieren können. Diese Firewalls können die Kindersicherung aktivieren, um den Zugriff auf bestimmte Websites und Anwendungen vollständig zu blockieren.

Web Application Firewalls (WAF) sind den Application Firewalls ähnlich. Der einzige Unterschied besteht darin, dass Web Application Firewalls nur Webanwendungen und nicht die auf Ihrem Computer installierte Software überwachen. Sie können Webanwendungen wie Drittanbieter-Apps, die Malware enthalten, erkennen und blockieren.

Es gibt viele Cloud-basierte WAFs, wenn Sie nicht selbst Zeit in die Einrichtung, Verwaltung und Wartung der Firewall-Systeme investieren möchten.

Vorteile

- Mühelose Nutzung

- Nicht leicht anfällig für Sicherheitsrisiken

- Verbesserter Schutz für Anwendungen

Beschränkungen

- Nicht mit jeder Anwendung kompatibel

- Geringere Leistung bei einigen Anwendungen

Anwendungsfälle

WAFs können für jede Art und Größe von Website oder Unternehmen eingesetzt werden.

Anbieter: Cloudflare, Sucuri

NAT-Firewall

Network Access Translation (NAT) Firewalls sind diejenigen, die auf den Webverkehr zugreifen und unerwünschte Verbindungen blockieren. NAT-Firewalls können die IP-Adresse eines Computers verbergen, um den Benutzer zu anonymisieren und für mehr Sicherheit zu sorgen.

Wenn mehrere Geräte mit dem Internet verbunden sind, erstellt die Firewall eine neue, eindeutige und einzige IP-Adresse. Diese IP-Adresse wird für alle diese Geräte verwendet, während die tatsächliche IP-Adresse der Geräte verborgen bleibt.

Auf diese Weise schützen NAT-Firewalls Geräte und Daten vor Angreifern, die darauf aus sind, IP-Adressen zu stehlen, indem sie Netzwerke scannen. Indem Sie also anonym bleiben, erhöhen Sie Ihre Privatsphäre und Sicherheit.

Vorteile

- Hält interne IP-Adressen privat

- Kann sich mit einer Vielzahl von Hosts verbinden

- Verbesserte Leistung und Geschwindigkeit

Beschränkungen

- Die Komplexität des Netzwerks steigt durch eine zusätzliche Sicherheitsebene

- Einige Anwendungen funktionieren nicht mit einer NAT-Firewall

Anwendungsfälle

Eine NAT-Firewall eignet sich am besten für Unternehmen, die mehrere Geräte verwenden, aber nur eine IP-Adresse für alle benötigen. Sie hilft ihnen, ihre eindeutigen IP-Adressen auf die Öffentlichkeit zu übertragen.

Host-basierte Firewalls

Host-basierte Firewalls sind Anwendungen, die Sie auf Geräten wie Computern, Laptops, Servern usw. installieren können. Diese Firewalls können den Datenverkehr auf jedem Gerät auf der Grundlage bestimmter Regeln filtern, die Sie für ein bestimmtes Gerät festgelegt haben.

Sie können also auf verschiedenen Geräten die erforderlichen Regeln festlegen und die Firewall diese Geräte auf der Grundlage dieser Regeln schützen lassen. Auf diese Weise erhalten Sie eine granulare Kontrolle über jedes Gerät.

Vorteile

- Besserer Schutz und bessere Kontrolle für jedes Gerät

- Effiziente Blockierung externer und interner Bedrohungen

- Sicherheit aus der Ferne

Beschränkungen

- Komplexe Wartung und Verwaltung im großen Maßstab

- Auswirkungen auf die Systemleistung

Anwendungsfälle

Host-basierte Firewalls eignen sich hervorragend für kleinere Unternehmen und Einzelpersonen, die ihre Geräte besser schützen müssen, insbesondere vor Insider-Bedrohungen.

Anbieter: Microsoft Defender, Comodo

UTM-Firewalls

Unified Threat Management (UTM) ist ein spezialisiertes Tool mit fortschrittlichen Funktionen, das Stateful Inspection, Antivirus und Intrusion Prevention kombiniert. Es kann auch weitere Funktionen wie Cloud-Management, zentralisierte Kontrollen usw. umfassen.

Vorteile

- Leicht zu bedienen

- Einfache Anwendungen

- Erweiterte Sicherheitsfunktionen

Beschränkungen

- Reduzierte Systemleistung bei einer größeren Anzahl von Anwendungen

- Die Einstellungen sind möglicherweise nicht sehr leistungsfähig

Anbieter: Cisco Meraki, WatchGuard

Schlussfolgerung: Welche ist die beste Firewall?

Firewalls können Ihr Netzwerk vor internen und externen Bedrohungen schützen und sind in verschiedenen Ausführungen erhältlich. Wenn Sie also entscheiden, welcher Firewall-Typ für Ihr Unternehmen oder einzelne Geräte am besten geeignet ist, sollten Sie Ihre Bedürfnisse, die Größe Ihres Unternehmens, die Branche, der Sie angehören, und die Kosten berücksichtigen.

Es ist immer die beste Praxis, mehrere Firewalls zu kombinieren, um einen mehrschichtigen Schutz Ihrer Systeme, Geräte, Daten und Ihres Netzwerks vor verschiedenen Arten von Angriffen, sowohl intern als auch extern, zu ermöglichen. Zum Beispiel können Sie eine Cloud-Firewall am Netzwerkrand und eine Software-Firewall auf jedem Netzwerkgerät einsetzen.

Als nächstes können Sie auch die besten persönlichen Firewalls für Computer und Mobiltelefone erkunden.