Ist Ihnen die Sicherheit Ihrer IT-Ressourcen wichtiger als alles andere in Ihrem Unternehmen? Dann brauchen Sie die besten Tools für das Identitäts- und Zugriffsmanagement, die wir Ihnen hier vorstellen.

In der heutigen digitalen Landschaft ist Sicherheit die Hauptsorge eines jeden Unternehmens. Hacker entwickeln immer neue Techniken und Tools, um Daten von Unternehmen zu stehlen und sie im Dark Web zu verkaufen.

Hartgesottene Hacker würden Sie einfach zur Zahlung von Lösegeld in Millionenhöhe zwingen, indem sie Ihre gesamte IT-Infrastruktur kapern, einschließlich kritischer Datenbanken, die Tausende von Benutzern schädigen könnten.

Daher verwenden Unternehmen neben strengen Datensicherheits- und Passwortrichtlinien robuste IAM-Tools als Redundanzressource für die Sicherheit ihrer Geschäftsdaten.

Was ist Identity Access Management (IAM)?

Identity Access Management (IAM) ist eine Reihe von Anwendungen, Richtlinien und Tools, die überwachen, verwalten und festlegen, welcher Mitarbeiter oder Interessenvertreter Zugriff auf welche digitalen Assets hat.

Bei Unternehmen handelt es sich bei den digitalen Assets hauptsächlich um App-Server, Kundendatenbanken, ERP-Tools, Abrechnungs-Apps, Zahlungs-Apps, Gehaltsabrechnungsdaten von Mitarbeitern und mehr.

Bei DevSecOps bedeutet der Zugriff auf digitale Assets die Überprüfung von Code-Repositories, den Zugriff auf CI/CD-Pipelines, externe und interne Wissensdatenbanken, Plattformen als Service, Intranets, Softwareprotokolle und Geschäftskommunikationskanäle.

Kurz gesagt: Sie oder der Cybersecurity-Administrator müssen den Zugriff auf alle digitalen Ressourcen kontrollieren, auf die Ihr Unternehmen für einen reibungslosen Betrieb angewiesen ist.

Bedarf an Identity Access Management (IAM)

Zunächst einmal benötigen Sie ein IAM, um bestehenden und neuen Mitarbeitern Zugriff auf Geschäftsanwendungen und -ressourcen zu gewähren. Mit ein paar Klicks können Sie jemandem den Zugang zu einem ERP-System entziehen oder bei Bedarf Zugang gewähren.

IAMs ermöglichen es Ihnen, bei der Unternehmenssicherheit eher proaktiv als reaktiv vorzugehen. Es ist keine gute Idee, Sicherheitsrichtlinien in einem Unternehmen strikt anzuwenden, nachdem es durch Datenschutzverletzungen und Umsatzeinbußen Schaden genommen hat.

Stattdessen müssen Sie vom ersten Tag an Richtlinien zur Datensicherheit und Zugriffskontrolle durchsetzen, um Reputations- und finanzielle Verluste zu vermeiden.

Weitere wichtige Gründe für die Anschaffung einer IAM-Lösung sind:

- Machen Sie die Sicherheit Ihres Unternehmens skalierbar, indem Sie eine Cloud-App verwenden, die den Zugriff von 10 bis Tausenden von Mitarbeitern auf Server, Codebases, Containerpakete, Kundendaten, Zahlungsmethoden usw. kontinuierlich verfolgen kann.

- Stoppen Sie Datenschutzverletzungen dort, wo sie beginnen, und schränken Sie die Situation ein, bevor sich die Medien, die Öffentlichkeit und die Investoren einmischen.

- Vergeuden Sie keine Lizenzen und Ressourcen mehr, indem Sie solche Geschäftsgüter stets scannen. Weisen Sie dann die erforderlichen Ressourcen dynamisch zu, um Geld zu sparen und zu verhindern, dass Geschäftsdaten in die falschen Hände fallen.

Wie funktioniert Identity Access Management?

Zum Schutz von Geschäftsdaten stellt eine IAM-Lösung die folgenden Sicherheitsfunktionen und -tools bereit:

#1. Single Sign-On Zugang

Eine IAM-Lösung bietet nahtlosen Zugriff auf alle Unternehmensanwendungen und -konten über die Unternehmens-E-Mail. Die Mitarbeiter müssen sich nicht unzählige Benutzerkonten und Passwörter merken.

#2. Protokollieren, Prüfen und Berichten

Zeichnen Sie jede Aktion in Ihrer IT-Infrastruktur auf und erstellen Sie einen Bericht mit Daten zu aktuellen Sicherheitsvorfällen, Ereignissen zum Zurücksetzen von Passwörtern, Login-Anfragen von externen Netzwerken und mehr.

#3. Benutzerautorisierung

Es verhindert, dass Benutzer unerlaubte Änderungen in Ihren Systemen, Anwendungen und Websites vornehmen, indem es ihre Aktionen regelmäßig autorisiert, indem es die Datenbank der Benutzerkonten auf kürzlich erfolgte Änderungen überprüft.

#4. Benutzer-Authentifizierung

IAM führt jedes Mal eine Sicherheitsauthentifizierung durch, wenn sich ein Mitarbeiter bei Ihren Unternehmenssystemen anmeldet. Dies kann über Passwörter, Handy-Texte, physische Sicherheitsschlüssel, CAPTCHAs und mehr erfolgen. Außerdem wird der Benutzer dazu angehalten, Passwörter und andere Anmeldedaten regelmäßig zu ändern.

#5. Bereitstellung und Entzug von Benutzerberechtigungen

Sobald Sie ein Benutzerkonto im IAM-Tool erstellt haben, wird der Zugriff auf bestimmte Geschäftssysteme je nach Rolle oder Bezeichnung gewährt. IAM-Tools können diese Bereitstellungsanfragen durch mehrere Manager leiten, um eine mehrstufige Genehmigung zu gewährleisten.

Darüber hinaus wird durch das Löschen eines Benutzers aus dem IAM sofort der vorherige Zugriff auf Anwendungen und Datenbanken entfernt. Dies geschieht in Echtzeit, und das Tool sperrt einen Mitarbeiter auch dann, wenn er aktiv an einer App arbeitet.

#6. Verwalten Sie Systembenutzer

IAM-Tools lassen sich mit allen Unternehmensdatenbanken, Apps, Servern, virtuellen Desktops und Cloud-Speichern integrieren. Sie müssen nur ein Benutzerprofil im IAM-Tool erstellen, und die betreffende Person erhält den von Ihnen bereitgestellten App- und Datenzugang.

Wie kann ein Identity Access Management-Tool Ihnen helfen?

Ein effizientes IAM-Tool hilft Ihrem Unternehmen auf folgende Weise:

- Bereitstellung einer einzigen Quelle der Wahrheit für alles, was die Sicherheit von digitalen Daten und Assets betrifft

- Lassen Sie einen neuen Mitarbeiter gleich am ersten Tag mit der Arbeit beginnen, indem Sie mit wenigen Klicks Sicherheitsfreigaben einrichten

- Schutz von Geschäftsdaten durch sofortigen Entzug des Zugriffs von Mitarbeitern, die das Unternehmen verlassen

- Warnen Sie vor Sicherheitsvorfällen, damit Sie Maßnahmen ergreifen können, bevor Ihnen ein großer Schaden entsteht

- Verhindern Sie Belästigungen durch Whistleblower und Insider-Bedrohungen

- Blockieren Sie anomale Aktionen von Mitarbeitern oder externen Anbietern, indem Sie verdächtiges Verhalten mithilfe von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) erkennen.

Als nächstes werden wir die Funktionen besprechen, auf die Sie bei einem IAM-Tool achten sollten.

IAM-Tool-Funktionen

Achten Sie beim Kauf eines IAM-Tools darauf, dass es über die folgenden obligatorischen Funktionen verfügt:

- Die Betriebskosten sollten nicht zu hoch sein.

- Das Tool muss eine benutzerkontenbasierte Abrechnung bieten. Sie zahlen weniger, wenn Sie nur wenige Konten erstellen. Sie zahlen mehr, wenn Sie mehr Konten anlegen. Und es sollte einen Mengenrabatt für die Verwaltung großer Konten geben.

- Die IAM-Lösung muss die sechs Standardfunktionen bieten. Diese sind Single Sign-On, Reporting, Authentifizierung, Autorisierung, Bereitstellung von Berechtigungen und ein Management-Dashboard.

- Das Tool muss eine Zero-Trust-Autorisierungspolitik verfolgen.

- Es sollte das Authentifizierungssystem randomisieren, um die Benutzer über ihre Verantwortung für die Datensicherheit zu informieren.

Nachdem Sie nun die Grundlagen des Konzepts der Identitätszugriffsverwaltung kennengelernt haben, finden Sie im Folgenden einige ideale Tools für jedes digitale Unternehmen:

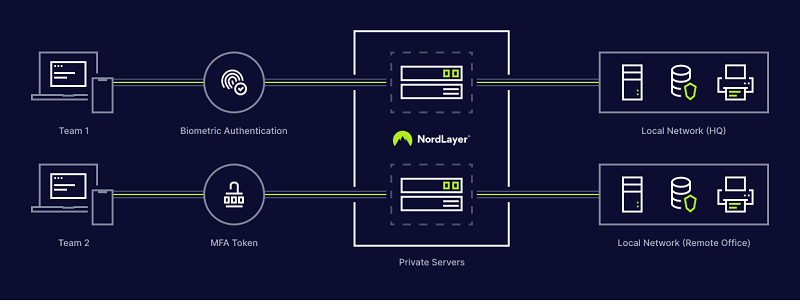

NordLayer

NordLayer, ein renommiertes internationales Cybersicherheitsunternehmen, bietet mit NordLayer IAM eine umfassende Lösung für das Identitäts- und Zugriffsmanagement. Dank des umfangreichen Funktionsumfangs können Unternehmen Benutzeridentitäten und Zugriffsrechte über zahlreiche Anwendungen und Geräte hinweg verwalten.

Die Lösung bietet Identitätsmanagement- und Zugriffskontrolldienste zur Gewährleistung von Datensicherheit, Compliance und Auditierbarkeit. Mit Hilfe der Cloud-basierten Lösungen können Unternehmen den Benutzerzugriff sicher verwalten und ihre Daten schützen, ohne dabei Abstriche bei der Sicherheit oder der Einhaltung gesetzlicher Vorschriften machen zu müssen.

Es bietet eine einfache Plattform, die die Überwachung der Benutzeraktivitäten erleichtert und die Verfahren zur Identifizierung und Autorisierung von Benutzern vereinfacht. Bei der Entwicklung der Lösungen von Nordlayer werden die neuesten Sicherheitsstandards verwendet, was sie zu den vertrauenswürdigsten und sichersten auf dem Markt macht.

Nordlayer bietet verschiedene Lösungen an, die den Anforderungen jeder Organisation gerecht werden, von kleinen Startups bis hin zu internationalen Großkonzernen.

Es bietet die folgenden Funktionen:

- Hinzufügen einer zweiten Schutzebene durch Multi-Faktor-Authentifizierung

- Zugriff auf zahlreiche Cloud-Anwendungen mit einem einzigen Sign-On

- Automatischer Beitritt zu einem VPN-Server

- Verschlüsselung auf militärischem Niveau (AES 256-Bit-Verschlüsselung)

- Leistungsverbesserung durch das NordLynx-Protokoll

Die Integration mit anderen Systemen wie Azure, Okta und OneLogin ist einfach. NordLayer bietet nicht nur umfassende Sicherheit und effektive Compliance, sondern unterstützt Unternehmen auch dabei, die Komplexität und die Kosten für die Verwaltung von Benutzeridentitäten und -zugängen zu senken.

Die Preise beginnen bei der Basisstufe und reichen bis zu fortgeschrittenen und benutzerdefinierten Stufen für große Unternehmen.

AWS IAM

Wenn Sie Cloud-Anwendungen, Datenbanken und Analyseprojekte auf Amazon Web Services hosten, dann ist AWS IAM die ideale Lösung zum Schutz von Geschäftsdaten. Es bietet viele Funktionen, aber die folgenden sind von größter Bedeutung:

- IAM-Zugriffsanalysator

- IAM-Identitätszentrum

- Verwalten von IAM-Konto oder Benutzerrollen

- Verwalten von IAM-Berechtigungen wie Provisioning und Widerruf

- Multi-Faktor-Authentifizierung für strenge Datensicherheit und Rechenschaftspflicht

Sie sollten AWS IAM verwenden, wenn Sie in Ihrem Unternehmen die folgenden Anforderungen haben:

- Zuweisung granularer Berechtigungen und Verwendung von Attributen wie Rolle, Team, Standort usw. für die Kontobereitstellung

- Konten einzeln oder in großen Mengen kontrollieren

- Implementieren Sie Datensicherheitspraktiken im gesamten Unternehmen mit nur wenigen Klicks

- Verwalten Sie eine Richtlinie für geringstmögliche Privilegien für Geschäftsanwendungen und -daten

AWS bietet umfangreiche Ressourcen für die Implementierung und den Betrieb von AWS IAM. So können Sie schnell lernen und in kürzester Zeit loslegen.

Okta IAM

Wenn Sie nach einer Komplettlösung für das Identitätsmanagement und die Bereitstellung von identitätsbasierten Diensten suchen, sollten Sie Okta ausprobieren. Es verfügt über 7.000 Integrationen für Geschäftsanwendungen. Das Okta-Integrationsmanagementteam arbeitet auch aktiv mit App-Entwicklungsprojekten zusammen, die in Zukunft Apps herausbringen werden.

Die wichtigsten IAM-Merkmale umfassen viele Funktionen, darunter die folgenden:

- Universelle Anmeldung

- Einmalige Anmeldung

- Passwortlos

- Adaptive MFA

- Lebenszyklus-Management

- Arbeitsabläufe

- Identitätsverwaltung

Okta bietet zwei verschiedene Dienste für das Identitätszugriffsmanagement an. Die erste Lösung ist ein kundenorientierter Service. Wenn Sie SaaS-Dienste für Endbenutzer anbieten, OTT-Videoplattformen, abonnementbasierte Websites oder Webinhalte hinter einer Paywall hosten, können Sie Customer Identity von Okta nutzen.

Darüber hinaus können Sie die Workforce Identity Cloud nutzen, um Mitarbeitern, Lieferanten, Kunden, Mitarbeitern und Freiberuflern den Zugriff auf Ihre Unternehmensressourcen in oder außerhalb der Cloud zu ermöglichen.

ManageEngine

ManageEngine AD360 von Zoho ist ein integriertes IAM-Tool, mit dem IT-Sicherheitsadministratoren Benutzeridentitäten ändern, bereitstellen und widerrufen können. Damit können Sie den Benutzerzugriff auf Netzwerkressourcen auf öffentlichen, privaten, hybriden oder lokalen Servern kontrollieren.

All dies können Sie von einem zentralen Software- oder Web-Dashboard aus für Exchange Server, Active Directory vor Ort und Cloud-Anwendungen erledigen.

Kurz gesagt, ManageEngine AD360 ermöglicht Ihren Mitarbeitern mit und ohne Gehaltsabrechnung in wenigen Minuten den schnellen Zugriff auf Anwendungen, ERPs, Kundendaten, Unternehmens-Wikis usw. Anschließend können Sie den Zugriff widerrufen, wenn der Mitarbeiter das Unternehmen verlässt oder Sie der Meinung sind, dass der Zugriff für den betreffenden Mitarbeiter nicht mehr erforderlich ist.

SailPoint IAM

Die IAM-Lösung von SailPoint basiert auf einem zentralen IAM-System, das durch Integration, Automatisierung und Intelligenz gesteuert wird. Um das Kernsystem für die Identitäts- und Zugriffsverwaltung herum gibt es Untermodule.

Diese Untermodule sorgen dafür, dass die IAM-Lösung Ihres Unternehmens 24*7 ohne Ausfälle funktioniert. Einige bemerkenswerte Unterfunktionen sind im Folgenden aufgeführt:

- Verwaltung von SaaS-Tools

- Automatisierte Bereitstellung und Entzug von Benutzerkonten

- KI-basierte Zugriffsempfehlungen

- IAM-Workflows

- Datenanalyse und Einblicke in den Zugriff

- Digitale Zertifikate für den Zugriff auf Apps, das Lesen von Dateien usw

- Passwortverwaltung, -rücksetzung und Sperrung

- Verwalten des Zugriffs auf Dateien und Dokumente

- Bearbeitung von Zugriffsanfragen

SailPoint bietet IAM-Lösungen für verschiedene Branchen wie das Gesundheitswesen, die Fertigung, das Bankwesen, die Regierung, das Bildungswesen und mehr.

Die IAM-Tools bieten bequeme Dienste wie die Zero-Trust-Implementierung, die Ihre IT-Infrastruktur effizient macht, die Einhaltung von Vorschriften und die Sicherung von Ressourcen an jedem Ort und zu jeder Zeit.

Fortinet IAM-Lösungen

Fortinet IAM-Lösungen bieten die notwendigen Sicherheitsfunktionen, um die Identitäten von Mitarbeitern, Kunden, Lieferanten und Geräten zu bestätigen, sobald diese in Ihr Intranet oder Internet-Netzwerk eintreten.

Ihre wichtigsten Funktionen und Vorteile sind im Folgenden aufgeführt:

- Es stellt sicher, dass ordnungsgemäß authentifizierte, autorisierte und validierte Benutzer auf Ihre Unternehmensressourcen innerhalb oder außerhalb der Cloud zugreifen können

- Die Multi-Faktor-Authentifizierung stellt sicher, dass der ursprüngliche Benutzer auf die erlaubten Ressourcen zugreift. Im Falle einer Datenverletzung wissen Sie, an wen Sie sich wenden müssen.

- Fortinet SSO gewährleistet einen nahtlosen Zugriff auf die IT-Infrastruktur, ohne dass Sie sich ein Passwort merken müssen. Es verwendet SAML, OIDC, 0Auth und API-Unterstützung.

- Fortinet IAM unterstützt Bring-your-own-device (BYOD)-Richtlinien, Gastkonten, Ad-hoc-Zugang und vieles mehr.

JumpCloud IAM

JumpCloud hilft Ihnen, die Kosten für die IAM-Lösung um ein Vielfaches zu senken, indem es eine einheitliche Geräte- und IAM-Lösung bietet. Mit diesem Service minimieren Sie die Gemeinkosten und die Komplexität des IAM-Systems und sorgen außerdem dafür, dass Sie mit weniger IT-Anbietern zu tun haben.

Sobald Sie die Lösungen eingerichtet haben, können Sie Mitarbeitern, Praktikanten, Kunden, Interessengruppen, Lieferanten und Besuchern den Zugriff auf die IT-Infrastruktur über die folgende Geschäftslogik ermöglichen:

- Zugriff auf eine beliebige oder ausgewählte Ressource gewähren

- Gewährung des Zugriffs von einem beliebigen oder ausgewählten Standort aus

- Gewähren Sie Zugriff mit einer physischen oder digitalen Identität

- Genehmigen Sie den Zugriff aus der Cloud

- Zugriff auf vertrauenswürdige Hardware oder Software gewähren

Das IAM-Tool ermöglicht Ihnen die Verwaltung von Prozessen, Workflows, Geräten und Personen über eine Web-App, die auf einem von JumpCloud verwalteten offenen Verzeichnis gehostet wird.

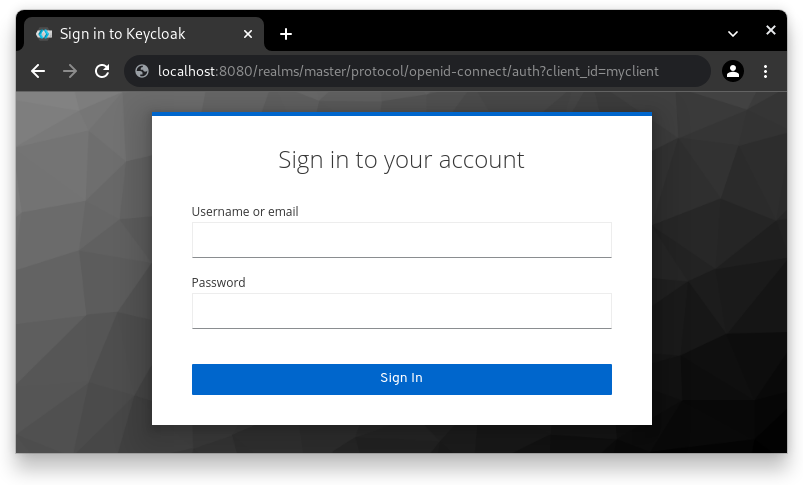

Keycloak Open Source IAM

Keycloak ist ein Open-Source-IAM-Produkt, das mit Zuschüssen und Sponsoring von Red Hat ständig weiterentwickelt wird. Wenn Ihr Unternehmen maßgeschneiderte IAM-Lösungen benötigt, die andere Unternehmen nicht anbieten, dann können Sie Keycloak ausprobieren.

Seine bemerkenswerten Funktionen sind wie folgt:

- Keycloak SSO für An- und Abmeldungen für viele Anwendungen in einer Organisation oder Plattform

- Erstellen Sie soziale Anmeldeseiten, damit Benutzer Ihre Cloud-Dienste über Google-, GitHub- und Facebook-Konten nutzen können

- Sie können Ihre eigene IAM-Lösung mit der Codebasis von Keycloak und Ihrer relationalen Datenbank erstellen

- Sie können diese IAM-Lösung mit Active Directory-Servern und Lightweight Directory Access Protocol (LDAP) integrieren

Der Server steht mit der Keycloak-Codebasis, dem Container-Image und dem Operator zum kostenlosen Download bereit.

Ping Identität

Ping Identity nutzt seine eigene PingOne-Cloud für das Identitätszugriffsmanagement über die Cloud-Plattform und leitet den Benutzer dann an einen anderen Cloud- oder On-Premise-Server weiter. Die PingOne-Cloud eignet sich für Ihre kundenzentrierten Arbeitslasten und die interne Belegschaft.

Sie erstellen ein Konto für einen genehmigten Benutzer in der PingOne Cloud und erstellen einen Authentifizierungsworkflow. Ping Identity orchestriert den Zugang von Kunden oder Mitarbeitern zu einer Geschäftsanwendung über einen voreingestellten Workflow.

Er umfasst die folgenden Schritte:

- Erkennung von Benutzerdaten und Gerät

- Verifizierung des Benutzers

- Profiling der Benutzeraktivität auf Ihren IT-Ressourcen

- Authentifizierung mit sekundären Sicherheitsprotokollen

- Autorisierung des neuen Benutzers durch die Unternehmensverantwortlichen

- Der Benutzer erhält nahtlosen Zugriff auf die ausgewählten Anwendungen und Datenbanken

Abschließende Worte

Das richtige Identitäts- und Zugriffsmanagement-Tool zu finden, ist kein Kinderspiel. IT-Administratoren und Cybersecurity-Manager vergeuden wochenlang Arbeitszeit, um zu entscheiden, mit welchem Tool das gewünschte Sicherheitsniveau erreicht werden kann.

Sie können Geld und Zeit sparen und gesund bleiben, indem Sie einige der besten IAM-Tools ausprobieren, die in diesem Artikel erwähnt wurden. Informieren Sie sich außerdem über die besten Techniken zum Schutz vor Cyberangriffen.

Vielleicht möchten Sie auch wissen, was Privileged Identity Management ist und wie es Unternehmen hilft.