Angriffe zur Privilegienerweiterung treten auf, wenn Angreifer Fehlkonfigurationen, Bugs, schwache Passwörter und andere Schwachstellen ausnutzen, die ihnen den Zugriff auf geschützte Ressourcen ermöglichen.

Ein typischer Angriff beginnt damit, dass sich der Angreifer zunächst Zugang zu einem Konto mit niedrigen Berechtigungen verschafft. Nach der Anmeldung untersuchen die Angreifer das System, um andere Schwachstellen zu finden, die sie weiter ausnutzen können. Anschließend nutzen sie die Privilegien, um sich als die tatsächlichen Benutzer auszugeben, Zugang zu den Zielressourcen zu erhalten und verschiedene Aufgaben unbemerkt durchzuführen.

Angriffe zur Privilegienerweiterung erfolgen entweder vertikal oder horizontal.

Bei einem vertikalen Typ verschafft sich der Angreifer Zugang zu einem Konto und führt dann Aufgaben als dieser Benutzer aus. Beim horizontalen Typ verschafft sich der Angreifer zunächst Zugang zu einem oder mehreren Konten mit eingeschränkten Privilegien und kompromittiert dann das System, um mehr Berechtigungen zu erhalten, um administrative Aufgaben auszuführen.

Diese Berechtigungen ermöglichen es den Angreifern, administrative Aufgaben auszuführen, Malware zu installieren oder andere unerwünschte Aktivitäten durchzuführen. So können sie beispielsweise den Betrieb stören, Sicherheitseinstellungen ändern, Daten stehlen oder die Systeme so kompromittieren, dass sie Hintertüren offen lassen, die in Zukunft ausgenutzt werden können.

Wie bei Cyberangriffen werden auch bei der Privilegieneskalation Schwachstellen im System und in den Prozessen der Netzwerke, Dienste und Anwendungen ausgenutzt. Daher ist es möglich, sie durch eine Kombination aus guten Sicherheitsverfahren und Tools zu verhindern. Ein Unternehmen sollte idealerweise Lösungen einsetzen, die ein breites Spektrum potenzieller und bestehender Sicherheitsschwachstellen und Bedrohungen scannen, erkennen und verhindern können.

Bewährte Praktiken zur Verhinderung von Angriffen durch Privilegieneskalation

Unternehmen müssen all ihre kritischen Systeme und Daten sowie andere Bereiche schützen, die für Angreifer attraktiv sein könnten. Alles, was ein Angreifer braucht, ist das Eindringen in ein System. Wenn er erst einmal drin ist, kann er nach Schwachstellen suchen, die er weiter ausnutzt, um zusätzliche Berechtigungen zu erhalten. Neben dem Schutz der Assets vor externen Bedrohungen ist es ebenso wichtig, genügend Maßnahmen zu ergreifen, um interne Angriffe zu verhindern.

Auch wenn die konkreten Maßnahmen je nach System, Netzwerk, Umgebung und anderen Faktoren unterschiedlich sein können, finden Sie im Folgenden einige Techniken, mit denen Unternehmen ihre Infrastruktur schützen können.

Schützen und scannen Sie Ihr Netzwerk, Ihre Systeme und Anwendungen

Neben dem Einsatz einer Echtzeit-Sicherheitslösung ist es wichtig, alle Komponenten der IT-Infrastruktur regelmäßig auf Schwachstellen zu überprüfen, die das Eindringen neuer Bedrohungen ermöglichen könnten. Zu diesem Zweck können Sie einen effektiven Schwachstellen-Scanner verwenden, um ungepatchte und unsichere Betriebssysteme und Anwendungen, Fehlkonfigurationen, schwache Passwörter und andere Schwachstellen zu finden, die Angreifer ausnutzen können.

Sie können zwar verschiedene Schwachstellen-Scanner verwenden, um Schwachstellen in veralteter Software zu erkennen, aber es ist in der Regel schwierig oder nicht praktikabel, alle Systeme zu aktualisieren oder zu patchen. Dies ist insbesondere dann eine Herausforderung, wenn es sich um veraltete Komponenten oder große Produktionssysteme handelt.

In solchen Fällen können Sie zusätzliche Sicherheitsebenen wie Web Application Firewalls (WAF) einsetzen, die bösartigen Datenverkehr auf der Netzwerkebene erkennen und stoppen. In der Regel schützt die WAF das zugrunde liegende System auch dann, wenn es nicht gepatcht oder veraltet ist.

Ordnungsgemäße Verwaltung von privilegierten Konten

Es ist wichtig, die privilegierten Konten zu verwalten und sicherzustellen, dass sie alle sicher sind, gemäß den Best Practices verwendet werden und nicht offen liegen. Die Sicherheitsteams müssen über ein Inventar aller Konten verfügen, wo sie existieren und wofür sie verwendet werden.

Weitere Maßnahmen sind

- Minimieren Sie die Anzahl und den Umfang der privilegierten Konten, überwachen Sie sie und führen Sie ein Protokoll über ihre Aktivitäten.

- Analyse jedes privilegierten Benutzers oder Kontos, um Risiken, potenzielle Bedrohungen, Quellen und die Absichten des Angreifers zu identifizieren und zu beseitigen

- Die wichtigsten Angriffsarten und Präventionsmaßnahmen

- Befolgen Sie das Prinzip der geringsten Privilegien

- Verhindern Sie, dass Administratoren Konten und Anmeldeinformationen gemeinsam nutzen.

Überwachen Sie das Benutzerverhalten

Durch die Analyse des Benutzerverhaltens können Sie feststellen, ob es kompromittierte Identitäten gibt. In der Regel haben es die Angreifer auf die Benutzeridentitäten abgesehen, die den Zugang zu den Systemen des Unternehmens ermöglichen. Wenn es ihnen gelingt, die Zugangsdaten zu erlangen, loggen sie sich in das Netzwerk ein und bleiben möglicherweise für einige Zeit unentdeckt.

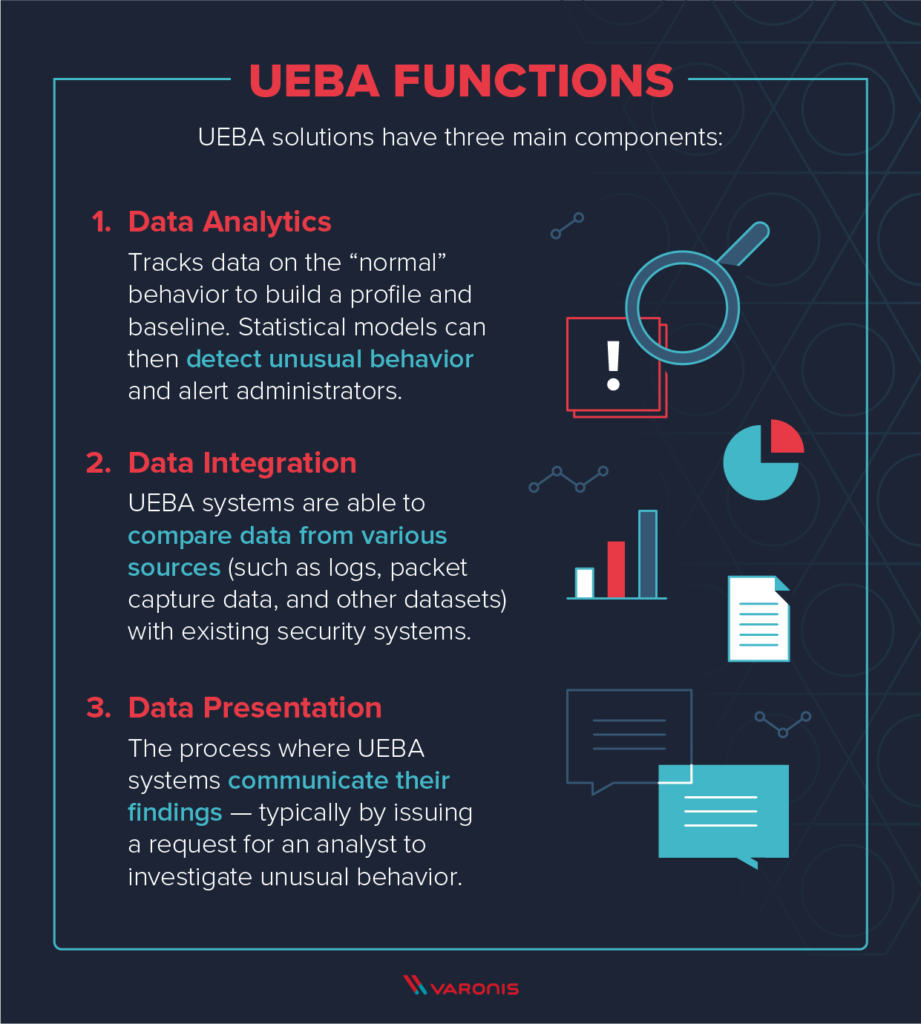

Da es schwierig ist, das Verhalten jedes einzelnen Benutzers manuell zu überwachen, ist es am besten, eine User and Entity Behavior Analytics (UEBA) Lösung einzusetzen. Ein solches Tool überwacht kontinuierlich die Benutzeraktivitäten im Laufe der Zeit. Es erstellt dann eine Basislinie für legitimes Verhalten, die es verwendet, um ungewöhnliche Aktivitäten zu entdecken, die auf eine Kompromittierung hindeuten.

Das daraus resultierende Profil enthält Informationen wie Standort, Ressourcen, Dateien und Dienste, auf die der Benutzer zugreift, sowie deren Häufigkeit, die spezifischen internen und externen Netzwerke, die Anzahl der Hosts und die ausgeführten Prozesse. Mit diesen Informationen kann das Tool verdächtige Aktionen oder Parameter identifizieren, die von der Basislinie abweichen.

Starke Passwortrichtlinien und deren Durchsetzung

Legen Sie strenge Richtlinien fest und setzen Sie diese durch, um sicherzustellen, dass die Benutzer eindeutige und schwer zu erratende Passwörter haben. Die Verwendung einer Multi-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene und überwindet die Schwachstellen, die entstehen können, wenn es schwierig ist, strenge Kennwortrichtlinien manuell durchzusetzen.

Sicherheitsteams sollten auch die notwendigen Tools wie Passwort-Auditoren, Policy Enforcer und andere einsetzen, die Systeme scannen, schwache Passwörter identifizieren und markieren oder zu Maßnahmen auffordern können. Die Tools zur Durchsetzung der Richtlinien stellen sicher, dass die Benutzer sichere Passwörter in Bezug auf Länge, Komplexität und Unternehmensrichtlinien verwenden.

Unternehmen können auch Tools zur Verwaltung von Unternehmenspasswörtern verwenden, um Benutzern bei der Erstellung und Verwendung komplexer und sicherer Passwörter zu helfen, die den Richtlinien für Dienste entsprechen, die eine Authentifizierung erfordern.

Zusätzliche Maßnahmen wie die Multi-Faktor-Authentifizierung zur Entsperrung des Passwortmanagers erhöhen die Sicherheit weiter und machen es Angreifern fast unmöglich, auf die gespeicherten Anmeldedaten zuzugreifen. Typische Passwort-Manager für Unternehmen sind Keeper, Dashlane, 1Password.

Bereinigen Sie Benutzereingaben und sichern Sie die Datenbanken

Angreifer können anfällige Benutzereingabefelder und Datenbanken nutzen, um bösartigen Code einzuschleusen, sich Zugang zu verschaffen und die Systeme zu kompromittieren. Aus diesem Grund sollten Sicherheitsteams bewährte Verfahren wie starke Authentifizierung und effektive Tools einsetzen, um die Datenbanken und alle Arten von Dateneingabefeldern zu schützen.

Eine gute Praxis ist es, alle Daten bei der Übertragung und im Ruhezustand zu verschlüsseln und zusätzlich die Datenbanken zu patchen und alle Benutzereingaben zu bereinigen. Zu den zusätzlichen Maßnahmen gehört, dass Sie Dateien mit Lesezugriff belassen und den Schreibzugriff nur den Gruppen und Benutzern gewähren, die ihn benötigen.

Benutzer schulen

Die Benutzer sind das schwächste Glied in der Sicherheitskette eines Unternehmens. Es ist daher wichtig, sie zu befähigen und sie darin zu schulen, wie sie ihre Aufgaben sicher ausführen können. Andernfalls kann ein einziger Klick eines Benutzers dazu führen, dass ein ganzes Netzwerk oder System kompromittiert wird. Zu den Risiken gehören das Öffnen bösartiger Links oder Anhänge, der Besuch kompromittierter Websites, die Verwendung schwacher Passwörter und vieles mehr.

Idealerweise sollte das Unternehmen regelmäßige Programme zur Sensibilisierung für Sicherheitsfragen durchführen. Außerdem sollten sie über eine Methode verfügen, mit der sie überprüfen können, ob die Schulungen effektiv sind.

Tools zur Verhinderung von Privilegieneskalationsangriffen

Die Verhinderung von Privilegieneskalationsangriffen erfordert eine Kombination von Tools. Dazu gehören unter anderem die unten aufgeführten Lösungen.

Privileged Access Management (PAM) Software-Lösungen

Heimdal

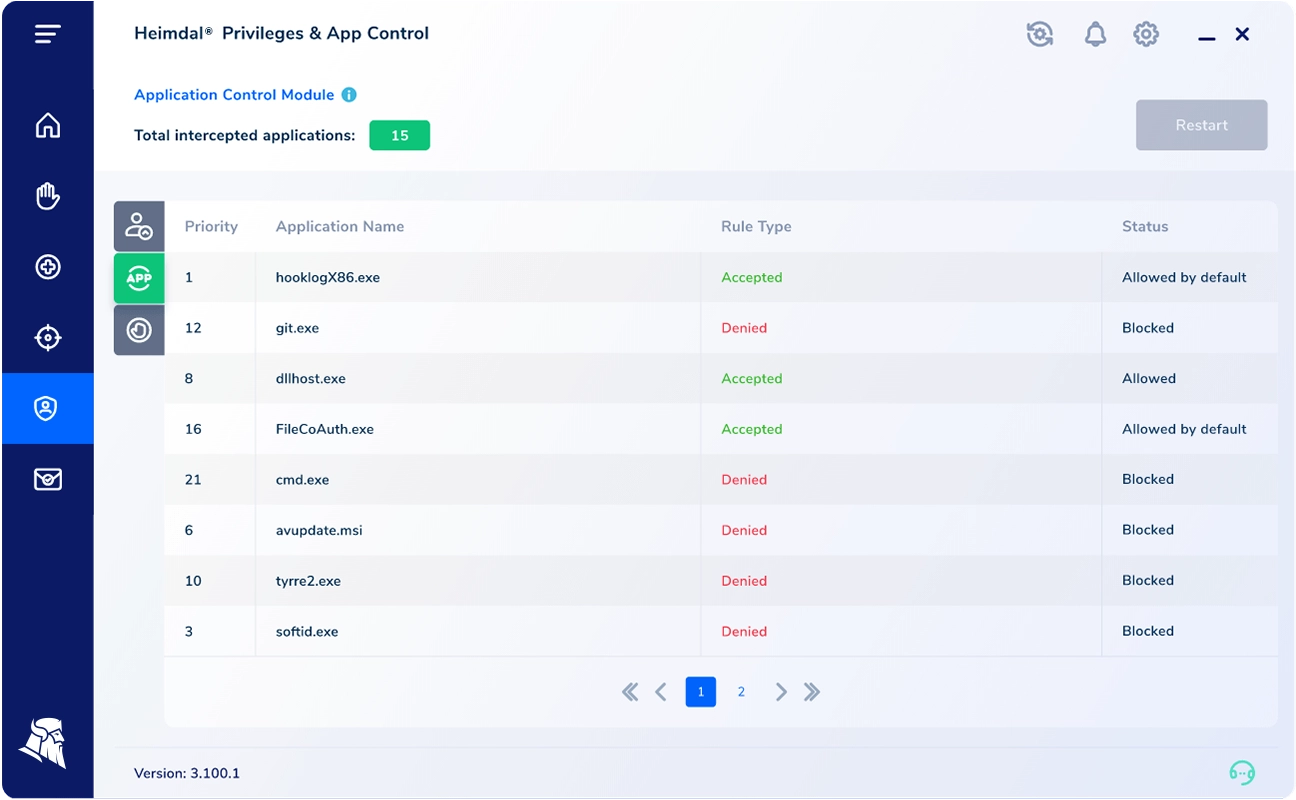

Privileged Access Management (PAM)von Heimdal ist eine Sicherheitslösung der Enterprise-Klasse, die Unternehmen dabei hilft, ihre wichtigsten Werte und Daten zu schützen, indem sie den privilegierten Zugriff auf sensible Systeme und Anwendungen kontrolliert. Das Produkt bietet ein umfassendes Set von Tools zur Verwaltung, Überwachung und Prüfung des privilegierten Zugriffs bei gleichzeitiger Durchsetzung des Prinzips der geringsten Privilegien und Reduzierung der Angriffsfläche.

Mit der PAM-Lösung von Heimdal können Unternehmen privilegierte Konten in ihrer gesamten IT-Infrastruktur, einschließlich lokaler und Cloud-Umgebungen, über ein zentrales Dashboard leicht identifizieren und verwalten. Die Lösung bietet eine detaillierte Kontrolle über Zugriffsrechte und Berechtigungen und ermöglicht es Administratoren, Richtlinien zu definieren und eine Multi-Faktor-Authentifizierung, die Aufzeichnung von Sitzungen und die Verwaltung von Passwörtern durchzusetzen, um einen sicheren Zugriff auf kritische Systeme und Daten zu gewährleisten.

Darüber hinaus enthält die Lösung mehrere erweiterte Funktionen, wie die Sitzungsüberwachung und -aufzeichnung, die einen Echtzeiteinblick in die Aktivitäten privilegierter Benutzer ermöglicht und dabei hilft, verdächtiges Verhalten zu erkennen und darauf zu reagieren. Darüber hinaus bietet die Lösung automatisierte Workflows zur Optimierung von Zugriffsanfragen und Genehmigungsprozessen, die die IT-Teams entlasten und die Einhaltung von Branchenvorschriften und -standards gewährleisten.

Die Berichts- und Analysefunktionen der Lösung bieten Einblicke in das Benutzerverhalten, die Prüfprotokolle und den Konformitätsstatus und ermöglichen es Unternehmen, Risiken und Schwachstellen proaktiv zu erkennen und zu mindern.

Die PAM-Lösung von Heimdal lässt sich außerdem in bestehende IT-Systeme und -Anwendungen integrieren und ermöglicht so eine nahtlose Zugriffsverwaltung im gesamten Unternehmen. Insgesamt bietet die PAM-Lösung von Heimdal eine umfassende und benutzerfreundliche Lösung für die Verwaltung privilegierter Zugriffe, die Verringerung des Risikos von Datenschutzverletzungen und die Einhaltung von Branchenstandards und -vorschriften. Mit ihren fortschrittlichen Funktionen und Integrationsmöglichkeiten bietet die Lösung eine robuste Verteidigung gegen Cyber-Bedrohungen und hilft Unternehmen, eine starke Sicherheitsstellung zu erreichen.

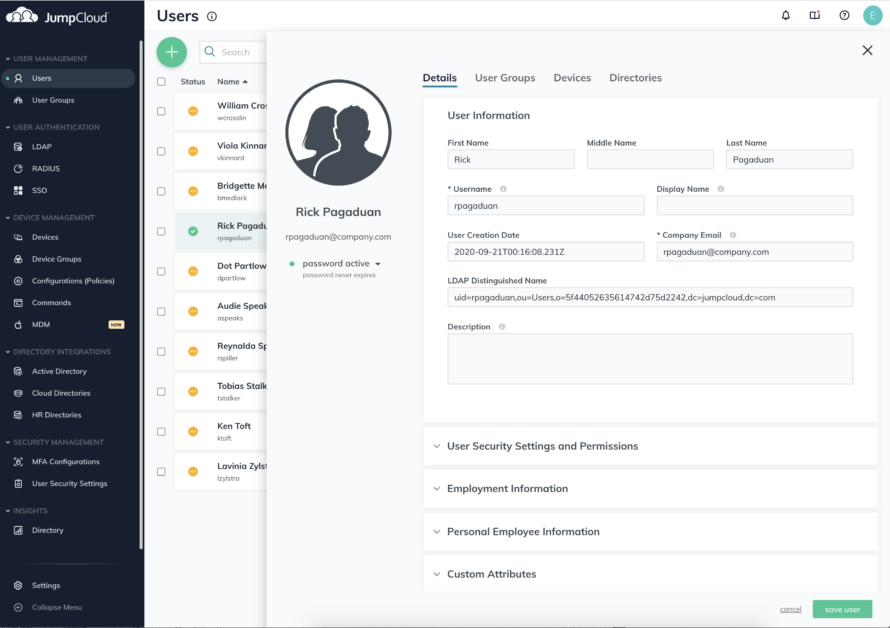

JumpCloud

Jumpcloud ist eine Directory as a Service (DaaS)-Lösung, die Benutzer sicher authentifiziert und mit Netzwerken, Systemen, Diensten, Anwendungen und Dateien verbindet. Im Allgemeinen ist das skalierbare, cloudbasierte Verzeichnis ein Dienst, der Benutzer, Anwendungen und Geräte verwaltet, authentifiziert und autorisiert.

Zu den Funktionen gehören;

- Es erstellt ein sicheres und zentralisiertes maßgebliches Verzeichnis

- Unterstützt die plattformübergreifende Verwaltung des Benutzerzugriffs

- Bietet Single Sign-On-Funktionen, die die Kontrolle des Benutzerzugriffs auf Anwendungen über LDAP, SCIM und SAML 2.0 unterstützen

- Bietet einen sicheren Zugang zu lokalen und Cloud-Servern

- Unterstützt die Multi-Faktor-Authentifizierung

- Automatisierte Verwaltung von Sicherheits- und verwandten Funktionen wie Ereignisprotokollierung, Scripting, API-Verwaltung, PowerShell und mehr

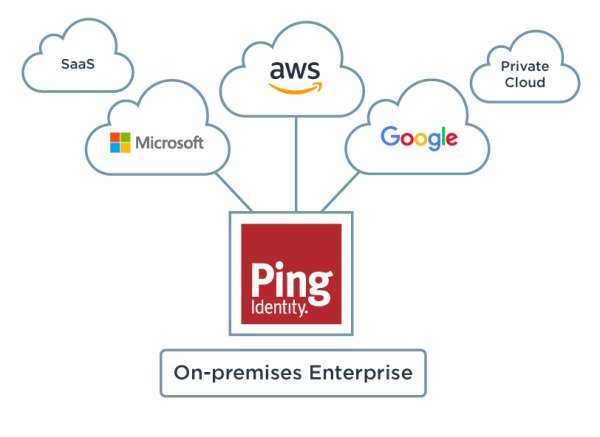

Ping Identität

Ping Identity ist eine intelligente Plattform, die Multi-Faktor-Authentifizierung, Single Sign-On, Verzeichnisdienste und vieles mehr bietet. Sie ermöglicht es Unternehmen, die Sicherheit und das Erlebnis der Benutzeridentität zu verbessern.

Funktionen

- Single Sign-On, das eine sichere und zuverlässige Authentifizierung und den Zugang zu Diensten ermöglicht

- Multi-Faktor-Authentifizierung, die zusätzliche Sicherheitsebenen bietet

- Verbesserte Datenverwaltung und die Möglichkeit, Datenschutzbestimmungen einzuhalten

- Ein Verzeichnisdienst, der eine sichere Verwaltung von Benutzeridentitäten und -daten in großem Umfang ermöglicht

- Flexible Cloud-Bereitstellungsoptionen wie Identity-as-a-Service (IDaaS), containerisierte Software usw.

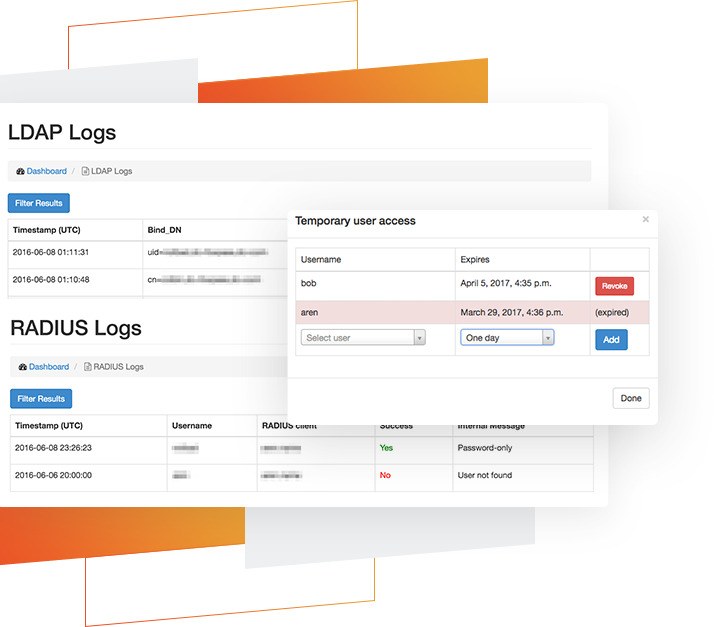

Foxpass

Foxpass ist eine skalierbare Identitäts- und Zugriffskontrolllösung für Unternehmen, die sowohl vor Ort als auch in der Cloud eingesetzt werden kann. Es bietet RADIUS-, LDAP- und SSH-Schlüsselverwaltungsfunktionen, mit denen sichergestellt wird, dass jeder Benutzer nur auf bestimmte Netzwerke, Server, VPNs und andere Dienste zu den erlaubten Zeiten zugreift.

Das Tool lässt sich nahtlos mit anderen Diensten wie Office 365, Google Apps und mehr integrieren.

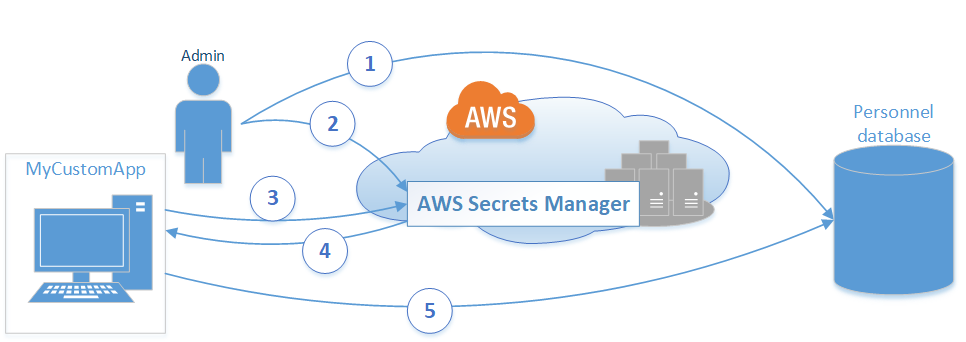

AWS Secrets Manager

AWS Secrets Manager bietet Ihnen ein zuverlässiges und effektives Mittel zur Sicherung der Geheimnisse, die für den Zugriff auf den Service, Anwendungen und andere Ressourcen erforderlich sind. Mit ihm können Sie API-Schlüssel, Datenbankanmeldedaten und andere Geheimnisse einfach verwalten, drehen und abrufen.

Es gibt weitere Lösungen zur Verwaltung von Geheimnissen, die Sie erkunden können.

User and Entity Behavior Analytics Lösung (UEBA)

Exabeam

Die Exabeam Security Management Platform ist eine schnell und einfach zu implementierende, KI-basierte Lösung zur Verhaltensanalyse, mit der Sie Benutzer- und Kontoaktivitäten über verschiedene Dienste hinweg verfolgen können. Sie können mit Exabeam auch Protokolle von anderen IT-Systemen und Sicherheitstools aufnehmen, sie analysieren und riskante Aktivitäten, Bedrohungen und andere Probleme identifizieren und kennzeichnen.

Die Funktionen umfassen

- Protokollierung und Bereitstellung nützlicher Informationen für die Untersuchung von Vorfällen. Dazu gehören alle Sitzungen, in denen ein bestimmtes Konto oder ein Benutzer zum ersten Mal auf einen Dienst, einen Server oder eine Anwendung oder eine Ressource zugegriffen hat, Kontoanmeldungen über eine neue VPN-Verbindung, aus einem ungewöhnlichen Land usw

- Die skalierbare Lösung ist sowohl für eine einzelne Instanz als auch für Cloud- und On-Premise-Installationen geeignet

- Erstellt eine umfassende Zeitleiste, die den gesamten Weg eines Angreifers auf der Grundlage des normalen und abnormalen Konto- oder Benutzerverhaltens klar aufzeigt.

Cynet 360

Die Cynet 360 Plattform ist eine umfassende Lösung, die Verhaltensanalysen, Netzwerk- und Endpunktsicherheit bietet. Sie ermöglicht es Ihnen, Benutzerprofile zu erstellen, einschließlich ihrer geografischen Standorte, Rollen, Arbeitszeiten, Zugriffsmuster auf On-Premise- und Cloud-basierte Ressourcen, usw.

Die Plattform hilft bei der Identifizierung ungewöhnlicher Aktivitäten wie z.B.;

- Erstmalige Anmeldungen am System oder an Ressourcen

- Ungewöhnlicher Anmeldeort oder Verwendung einer neuen VPN-Verbindung

- Mehrere gleichzeitige Verbindungen zu mehreren Ressourcen innerhalb eines sehr kurzen Zeitraums

- Konten, die außerhalb der Geschäftszeiten auf Ressourcen zugreifen

Tools für die Passwortsicherheit

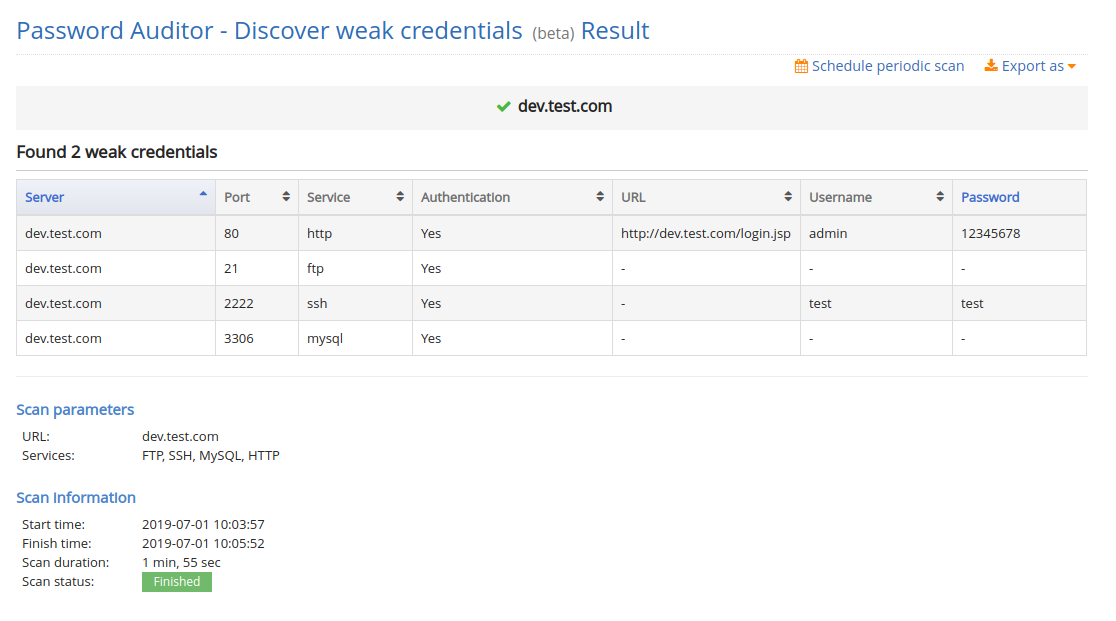

Kennwort-Prüfer

Die Password Auditor Tools scannen die Hostnamen und IP-Adressen, um automatisch schwache Anmeldeinformationen für Netzwerkdienste und Webanwendungen wie HTTP-Webformulare, MYSQL, FTP, SSH, RDP, Netzwerkrouter und andere zu identifizieren, die eine Authentifizierung erfordern. Das Programm versucht dann, sich mit den schwachen Anmeldedaten und den üblichen Kombinationen aus Benutzernamen und Kennwort anzumelden, um Konten mit schwachen Anmeldedaten zu identifizieren und zu melden.

Passwort-Manager Pro

Der ManageEngine Password Manager Pro bietet Ihnen eine umfassende Lösung zur Verwaltung, Kontrolle, Überwachung und Prüfung des privilegierten Kontos während seines gesamten Lebenszyklus. Er kann das privilegierte Konto, das SSL-Zertifikat, den Fernzugriff sowie die privilegierte Sitzung verwalten.

Die Funktionen umfassen

- Automatisiert und erzwingt das häufige Zurücksetzen von Passwörtern für kritische Systeme wie Server, Netzwerkkomponenten, Datenbanken und andere Ressourcen

- Speichert und organisiert alle privilegierten und sensiblen Kontoidentitäten und Kennwörter in einem zentralisierten und sicheren Tresor.

- Ermöglicht es Unternehmen, kritische Sicherheitsprüfungen und die Einhaltung gesetzlicher Standards wie HIPAA, PCI, SOX und anderer zu erfüllen

- Ermöglicht Teammitgliedern die sichere Freigabe von administrativen Passwörtern.

Schwachstellen-Scanner

Invicti

Invicti ist eine skalierbare, automatisierte Schwachstellen-Scanner- und Verwaltungslösung, die sich an die Anforderungen jedes Unternehmens anpassen lässt. Das Tool kann komplexe Netzwerke und Umgebungen scannen und sich dabei nahtlos in andere Systeme wie CI/CD-Lösungen, SDLC und andere integrieren. Es verfügt über fortschrittliche Funktionen und ist für das Scannen und Erkennen von Schwachstellen in komplexen Umgebungen und Anwendungen optimiert.

Außerdem können Sie mit Invicti die Webserver auf Sicherheitsfehlkonfigurationen testen, die Angreifer ausnutzen können. Im Allgemeinen identifiziert das Tool SQL-Injections, Remote File Inclusion, Cross-Site Scripting (XSS) und andere OWASP Top-10-Schwachstellen in Webanwendungen, Webdiensten, Webseiten, APIs und mehr.

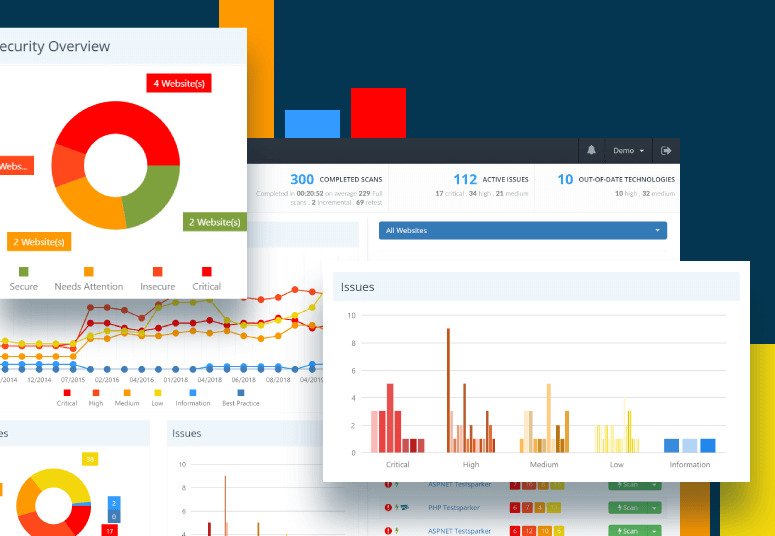

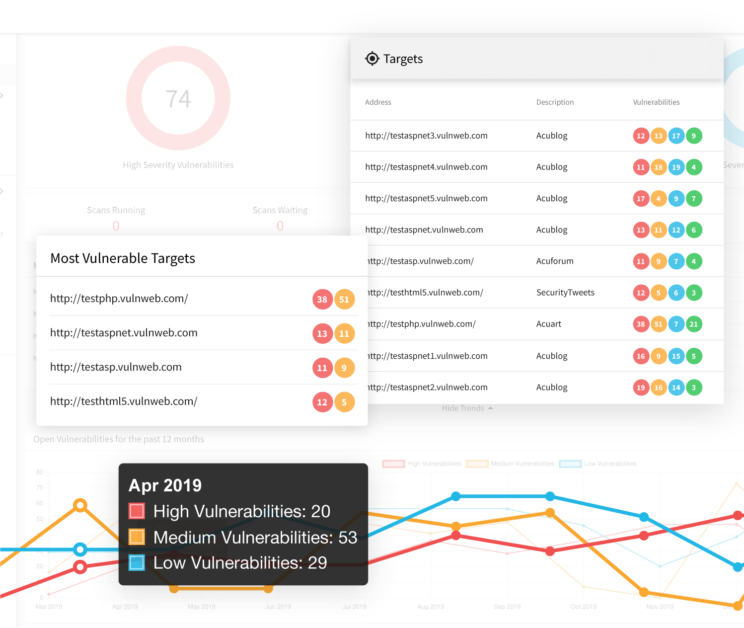

Acunetix

Acunetix ist eine umfassende Lösung mit integriertem Schwachstellen-Scanning, Verwaltung und einfacher Integration mit anderen Sicherheits-Tools. Es hilft Ihnen, Aufgaben der Schwachstellenverwaltung wie Scannen und Behebung zu automatisieren und so Ressourcen zu sparen.

Die Funktionen umfassen;

- Integration mit anderen Tools wie Jenkins, Problemverfolgern von Drittanbietern wie GitHub, Jira, Mantis und anderen.

- Optionen für die Bereitstellung vor Ort und in der Cloud

- Anpassbar an die Umgebung und Anforderungen des Kunden sowie plattformübergreifende Unterstützung.

- Schnelle Identifizierung und Reaktion auf eine Vielzahl von Sicherheitsproblemen, darunter häufige Webangriffe, Cross-Site Scripting (XSS), SQL-Injections, Malware, Fehlkonfigurationen, ungeschützte Assets usw.

Fazit

Genau wie bei Cyberangriffen werden auch bei der Privilegieneskalation Schwachstellen im System und in den Prozessen von Netzwerken, Diensten und Anwendungen ausgenutzt. Durch den Einsatz der richtigen Sicherheitstools und -praktiken ist es möglich, sie zu verhindern.

Zu den wirksamen Maßnahmen gehören die Durchsetzung der geringsten Privilegien, starke Passwörter und Authentifizierungsrichtlinien, der Schutz sensibler Daten, die Verringerung der Angriffsfläche, die Sicherung der Anmeldedaten von Konten und vieles mehr. Weitere Maßnahmen bestehen darin, alle Systeme, Software und Firmware auf dem neuesten Stand zu halten und mit Patches zu versehen, das Benutzerverhalten zu überwachen und die Benutzer im Umgang mit sicheren Computern zu schulen.