Wie sichern Sie Ihre API?

Es ist das Zeitalter der digitalen Wirtschaftsexplosion, und riesige Datenmengen werden durch APIs geleitet. Wirtschaft, Spiele, Bildung, Wetter, Wissenschaft, Kunst. Egal, was Sie wollen, alles funktioniert über APIs. Für eine Welt, die so grundlegend auf APIs angewiesen ist, wird der Sicherheit erstaunlich wenig Aufmerksamkeit geschenkt.

Für Entwickler sind die Standardeinstellungen ihrer Frameworks ausreichend; oder noch schlimmer, wenn keine Frameworks verwendet werden, denken sie, dass sie Sicherheitspraktiken befolgen. Systemadministratoren verlassen sich auf die Standardsicherheit, die von ihrer Infrastruktur oder ihrem Dienstanbieter angeboten wird.

Kein schöner Anblick, wenn Sie mich fragen.

Unnötig zu sagen, dass viel auf dem Spiel steht, was uns erst bewusst wird, wenn etwas wirklich Schlimmes passiert.

Tools zur Erhöhung des API-Schutzes

Es gibt mehrere Tools, die uns beim Scannen von Schwachstellen helfen oder – noch besser – die erste Verteidigungslinie darstellen, wenn es um die Sicherung von APIs geht. Aber seien Sie gewarnt: Letztendlich ist keine Sicherheitsstrategie perfekt. Die folgenden API-Schutz-Tools können Ihre API-Sicherheit um ein Vielfaches erhöhen und werden daher empfohlen.

AppTrana

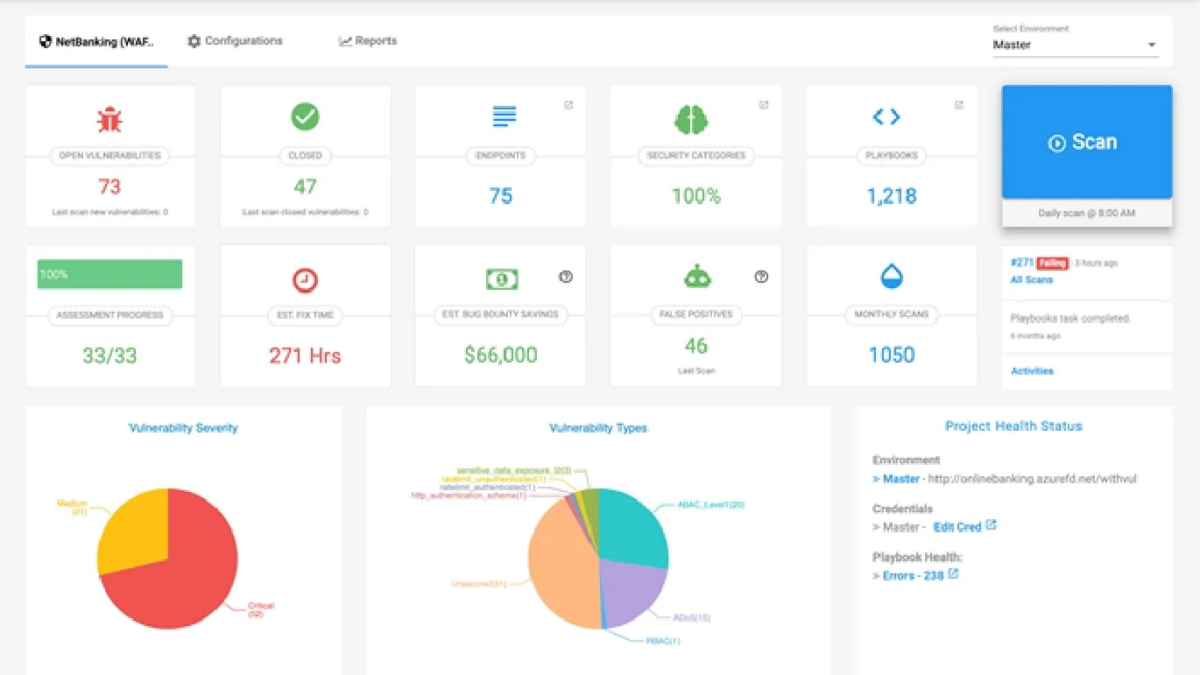

Die speziellen API-Schutzfunktionen von AppTrana bieten eine umfassende risikobasierte Lösung zum Schutz vor einer Vielzahl von API-Bedrohungen, darunter die OWASP API Top 10, API-basierte DDoS- und Bot-Angriffe, eingebettete Bedrohungen, Datenlecks usw. Mit unbegrenzten automatischen API-Scans, die durch manuelle Pen-Tests ergänzt werden, wird Ihr Risiko-Score kontinuierlich überwacht, um die Sicherheitslage zu verbessern.

Der API-Schutzvon AppTrana bietet die umfassendste Lösung mit einer Kombination aus Risikoerkennung, Erkennung von API-Bedrohungen, API-Positivsicherheitsrichtlinien, API-spezifischen DDoS-Richtlinien, API-spezifischen Bot-Modulen und API-Erkennungsfunktionen.

Die API-Erkennung gewährleistet einen vollständigen Einblick in API-Aufrufe, einschließlich undokumentierter und versteckter APIs, um Ihre API-Angriffsfläche zu verstehen. Dieser dedizierte API-Schutz sammelt Informationen über Benutzerdetails, API-Nutzungsverhalten, Bedrohungsaktivitäten, API-Aufrufkarten und mehr, um den Schutzstatus mit Echtzeitanalysen darzustellen.

Mit Indusface AppTrana können Sie maßgeschneiderte API-spezifische Richtlinien erstellen, um API-fokussierten Missbrauch in Echtzeit zu blockieren.

Cloudflare

Die fortschrittliche Web Application Firewall (WAF)von Cloudflare ist entscheidend für die Gewährleistung sicherer und effizienter Anwendungen und APIs. Sie wehrt DDoS-Angriffe ab, blockiert unbefugte Bot-Zugriffe, erkennt bösartige Daten und scannt nach Angriffen auf die Browser-Lieferkette.

Das ausgedehnte weltweite Netzwerk von Cloudflare erleichtert die Übertragung großer Mengen an Datenverkehr durch sein API-Gateway. Um die Sicherheit seiner APIs zu gewährleisten, setzt Cloudflare ein umfassendes Framework ein, das die Erkennung von APIs, die integrierte API-Verwaltung und -Analyse sowie eine mehrschichtige API-Verteidigung umfasst.

API Gateway bietet eine sichere und effiziente API-Verwaltung, einschließlich Erkennung, Layer 7-Sicherheit, Mutual TLS, positive API-Sicherheit, Missbrauchserkennung und Erkennung sensibler Daten. Es erleichtert die Identifizierung und Überwachung von Endpunkten, schützt vor Angriffen, implementiert die Authentifizierung, verifiziert OpenAPI-Schemata und verhindert Datenlecks.

Cloudflare API Gateway schützt vor OWASP-API-Risiken.

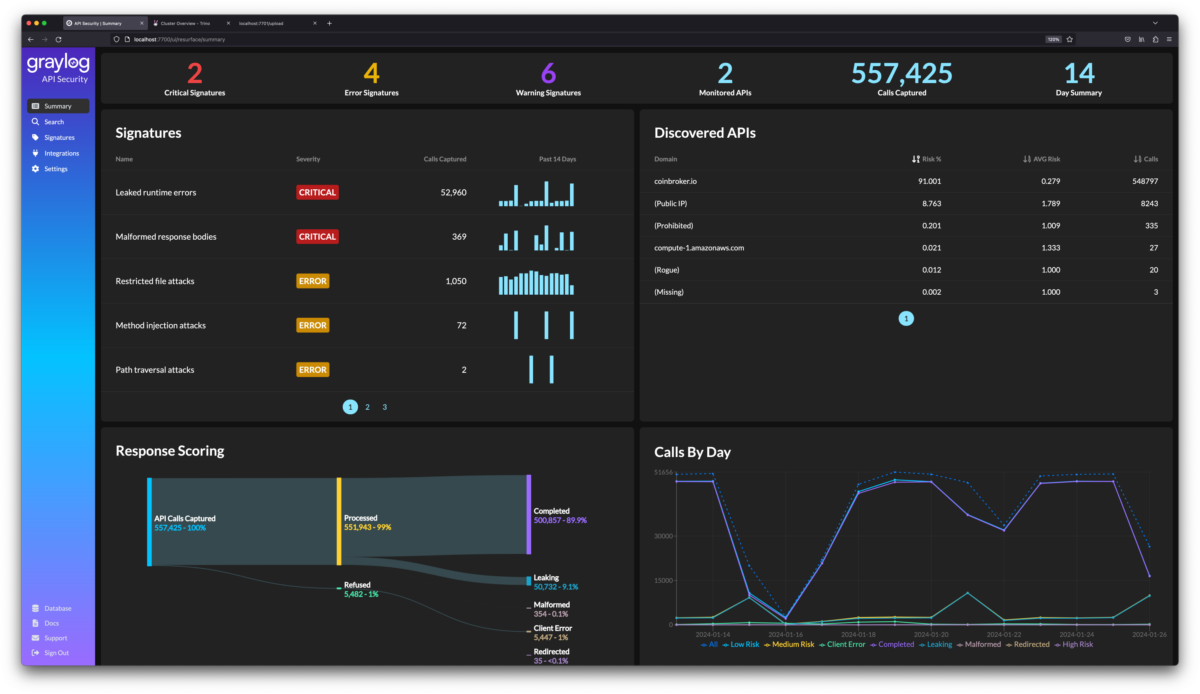

Graylog API-Sicherheit

Graylog API Security bietet API-Überwachung in Echtzeit, Erkennung von Bedrohungen und optimierte, umsetzbare Abhilfemaßnahmen, um die sich entwickelnden Sicherheitsanforderungen von Unternehmen zu erfüllen, bei denen herkömmliche Lösungen wie WAFs und API-Gateways versagen.

Graylog API Security ist eine Cloud-native Architektur für selbstverwaltete private Cloud- oder On-Premise-Implementierungen, um die Erkennung von Datenlecks über APIs sicherzustellen. Es ist die einzige selbstverwaltete API-Lösung, die die vollständige Nutzlast sowohl von API-Anfragen als auch von Antworten erfasst.

Mit Graylog API Security profitieren Praktiker:

- API-Entdeckung: Automatisches Erkennen und Kategorisieren von APIs für eine gezielte Überwachung

- Risiko-Bewertung: Priorisierung von Alarmen auf der Grundlage ihres relativen Risikos für das Unternehmen

- Detailgetreue Erfassung: Erfassen Sie die kompletten API-Anfragen und -Antworten und schaffen Sie so einen leicht zugänglichen Datenspeicher für die Angriffserkennung in Echtzeit und die forensische Suche

- Bedrohungsdaten in Echtzeit: Seien Sie aufkommenden Bedrohungen einen Schritt voraus mit kontinuierlicher Überwachung von APIs und vorgefertigten Bedrohungssignaturen

- Geführte Abhilfe: Sobald eine Bedrohung erkannt wird, liefert Graylog API Security automatisch hilfreiche, unkomplizierte Informationen zur Abhilfe

- Einblicke auf höchster Ebene: Die Darstellung auf einem zusammenfassenden Dashboard kann produktive Diskussionen im gesamten Unternehmen erleichtern, da API häufig an der Schnittstelle zwischen DevOps-, Netzwerk-, Sicherheits- und Anwendungsteams angesiedelt ist

Graylog API Security arbeitet innerhalb der Unternehmensgrenzen und schützt vor Insidern und authentifizierten Angreifern, die sich als legitime Kunden und Partner ausgeben, um auf sensible Daten zuzugreifen.

Invicti

Der USP vonInvicti ist das “beweisbasierte Scannen”. Vereinfacht ausgedrückt, ist es oft möglich, dass unregelmäßige Netzwerkbedingungen oder einige weniger bekannte API-Verhaltensweisen als Sicherheitslücken ausgelegt werden, die sich später als falsch herausstellen.

Dadurch werden Ressourcen verschwendet, da alle gemeldeten Schwachstellen erneut manuell gescannt werden müssen, um zu bestätigen, dass es sich nicht um Fehlalarme handelt. Invicti sagt, dass das Tool in der Lage ist, Ihnen einen hinreichenden Nachweis für die Berichte zu liefern und so Zweifel an den gefundenen Schwachstellen zu beseitigen.

Mit Unternehmen wie Sony, Religare, Coca-Cola, Huawei usw. auf ihrer Kundenliste können Sie sicher sein, dass diese Leute etwas richtig machen 🙂

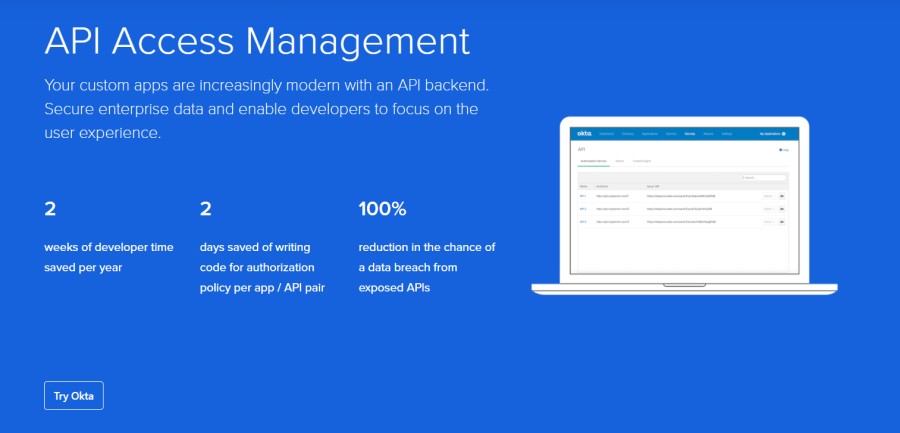

Okta

Probieren Sie Okta aus, damit sich Ihre Entwickler auf die Verbesserung des Benutzererlebnisses konzentrieren und gleichzeitig Ihre Unternehmensdaten effizient sichern können. Es bietet OAuth 2.0-Autorisierung und ist sowohl für mobile als auch für Webanwendungen konzipiert. Es ist auch mit API-Verwaltungsdiensten von Drittanbietern kompatibel.

Verwenden Sie Okta, um alle Richtlinien für den API-Zugang über benutzerfreundliche und speziell entwickelte Konsolen zu erstellen, zu prüfen und zu verwalten, ohne dass Sie dafür eigene Codes benötigen. Es bietet Ihnen zusätzliche Flexibilität, so dass Sie Ihre APIs nicht mit zusätzlichen Gateway-Instanzen sichern müssen.

Okta umfasst identitätsgesteuerte Richtlinien zur Kontrolle verschiedener Arten von Benutzern und Diensten unter einem Dach. Definieren Sie den Zugriff abhängig von Benutzerprofilen, Netzwerken, Gruppen, Genehmigungen und Clients. Erweitern Sie Token mit dynamischen Daten aus Ihren internen Systemen, um eine schnellere Integration und nahtlose Migration zu ermöglichen.

Es erleichtert die zentrale Verwaltung von APIs und ermöglicht Ihnen den Schutz von API-Ressourcen. Okta konzentriert sich auf die Sicherheit, indem es Ihnen ermöglicht, den Zugriff zwischen verschiedenen Mikrodiensten zu sichern.

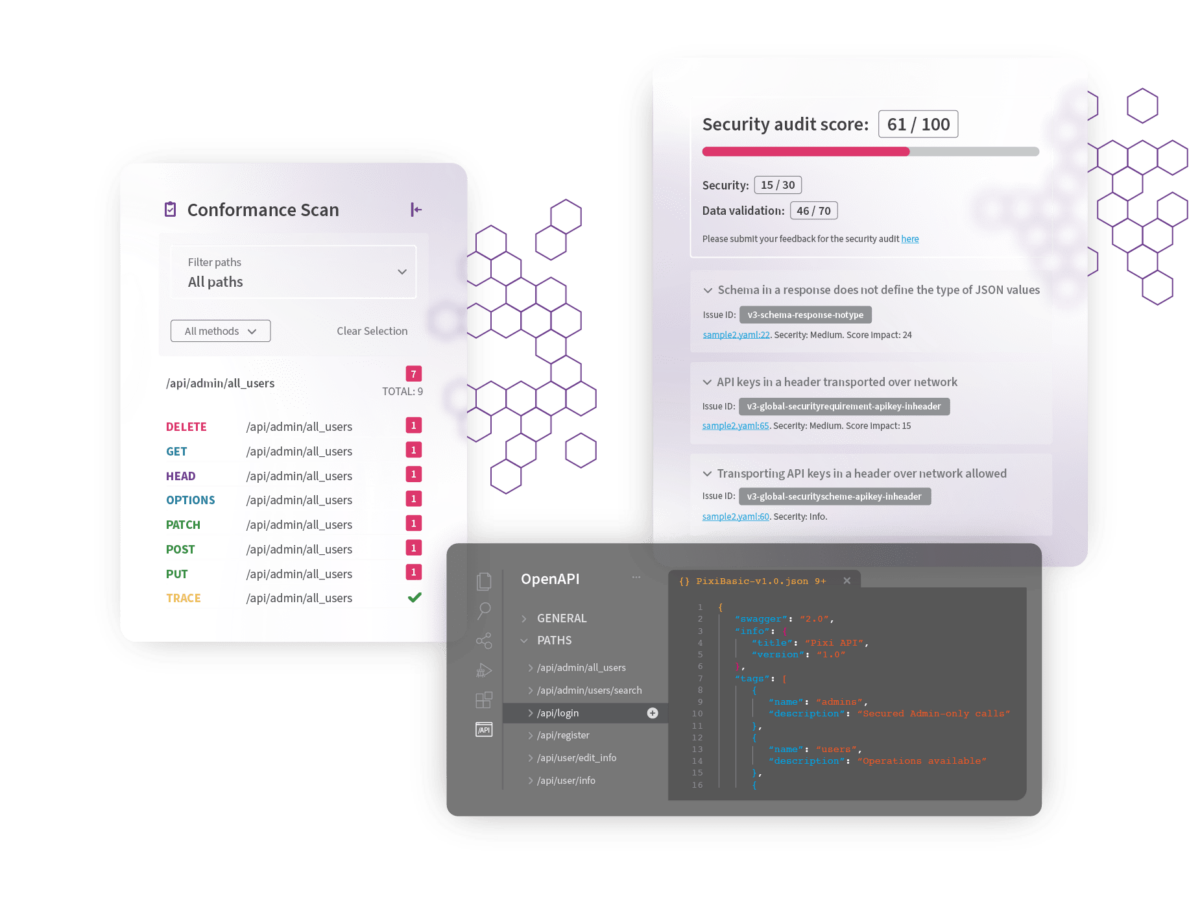

42Crunch

42Crunch ist eine API-Sicherheitsplattform für Entwickler, mit der sich Sicherheitsmaßnahmen nahtlos in die API-Entwicklungspipeline integrieren lassen und die proaktive Tests, Korrekturen und Schutz von der Entwicklung bis zur Laufzeit gewährleistet.

Die Plattform genießt das Vertrauen von Top-Marken wie Verizon, Ford, Bridgestone, Allianz usw.

Das Unternehmen behauptet, die einzige Plattform zu sein, die Security Governance und Compliance vom Entwurf bis zur Laufzeit gewährleistet.

Dies geschieht durch API Audit, das 300 Sicherheitsprüfungen durchführt, API Scan, das Schwachstellen beim Testen und zur Laufzeit aufspürt, und API Protect, das die API-Sicherheitsrichtlinien zur Laufzeit mit einer kleinen, containerisierten Mikro-API-Firewall durchsetzt.

die API Security Testing Tools von 42Crunch helfen bei der Aufdeckung von API-Sicherheitsschwachstellen, während API Protection die Sicherheit zur Laufzeit mit Inhaltsvalidierung, Bedrohungserkennung, Traffic-Kontrolle und einer API-Mikro-Firewall gewährleistet. Mehr als 800k Entwickler nutzen die API-Tools von 42Crunch.

Probely

Probely ist ein Schwachstellen-Scanner, der von SaaS-Unternehmen, Entwicklern, Sicherheitsteams, DevOps und Compliance-Experten eingesetzt wird. Er scannt Webanwendungen und APIs, findet Schwachstellen und bietet detaillierte Berichte über deren Behebung.

Einige Top-Unternehmen wie Olx, Trend Micro und Entertainment Partners vertrauen auf diese Plattform, die verschiedene Webanwendungen und APIs unterstützt, darunter Microservices und eigenständige APIs, die einer OpenAPI (Swagger)-Spezifikation oder Postman Collection folgen.

Probely bietet eine dokumentierte API und passt den Schweregrad von Sicherheitslücken je nach Kontext an. Es lässt sich in CI/CD-Pipelines integrieren, automatisiert Sicherheitstests für Webanwendungen und APIs und synchronisiert sich mit Plattformen zur Verfolgung von Problemen.

Es gewährleistet die Einhaltung von Standards wie PCI-DSS, OWASP TOP 10, ISO27001, HIPAA und GDPR. Testen Sie es kostenlos für 14 Tage.

APIsec

APIsec bietet eine automatisierte Plattform für proaktive und kontinuierliche API-Sicherheitstests. Sie stärkt das Vertrauen der Kunden, indem sie Updates und Releases gründlich testet, um eine sichere Produktionsumgebung zu gewährleisten.

Die Plattform automatisiert umfassende Sicherheitstests für APIs während des gesamten Lebenszyklus der Softwareentwicklung (SDLC). Sie ermöglicht die Erkennung von APIs, die Analyse und die Ausführung von individuellen Angriffsszenarien vor der Produktion.

Durch die Automatisierung der API-Sicherheitstests macht APIsec Schluss mit sich wiederholenden manuellen Tests durch Dritte.

APIsec lässt sich nahtlos in CI/CD-, Ticketing- und Kommunikationsplattformen integrieren und sorgt so für einen reibungslosen Arbeitsablauf. Die Abstimmung von API-Penetrationstests mit der Risikobewertung ermöglicht die frühzeitige Erkennung von Sicherheitsproblemen und reduziert so die technischen Schulden bei der Anwendungsentwicklung.

Die Plattform bietet einen kostenlosen unauthentifizierten API-Scanner, um Fehlkonfigurationen und andere grundlegende Sicherheitsmängel zu erkennen. Die Plattform bietet auch kostenlose Kurse wie API-Sicherheitsgrundlagen und API-Pen-Tests für Experten an; bei Interesse können Sie die APIsec University besuchen.

Cequence

Cequence ist eine mehrfach preisgekrönte Plattform für die Erkennung, Bestandsaufnahme, Einhaltung von Vorschriften und dynamische Tests von APIs. Die Plattform hilft bei der Identifizierung und Verhinderung von Betrug, Angriffen, Exploits und Datenlecks in Echtzeit.

Sie bietet eine umfassende Lösung zur Identifizierung von API-Angriffsflächen, um den Schutz vor Bedrohungen sowie die Einhaltung von Vorschriften und Bestimmungen zu gewährleisten. Die Plattform lässt sich problemlos in Ihre bestehende API- und Sicherheitsinfrastruktur integrieren.

Cequence behauptet, Millionen von Dollar und Milliarden von Nutzern gerettet zu haben und gleichzeitig die Sicherheit von Transaktionen zu gewährleisten. Zu den führenden Unternehmen, die diese Plattform nutzen, gehören RBS, American Express, Ulta Beauty, PoshMark, T-mobile, Telstra usw.

API-Entdeckung und -Risikobewertung, Beseitigung der Gefährdung sensibler Daten, Verhinderung von Kontoübernahmen und API-Risikobewertung sind einige der wichtigsten Funktionen der Plattform. Die Plattform bietet eine kostenlose Bewertung der API-Sicherheit.

Warum sollten wir API-Endpunkte sichern?

Wir müssen die Endpunkte sichern, denn davon hängt das Geschäft ab. Wenn die API-Endpunkte nicht gesichert sind, hat dies die folgenden unerwünschten Folgen für das Unternehmen.

Geschäftseinbußen 📉

Dies ist das Offensichtliche. Wenn es jemandem gelingt, sich an Ihren API-Endpunkten zu schaffen zu machen, wird alles zum Stillstand kommen. Außerdem kann es viel Zeit in Anspruch nehmen, sich von Sicherheitsverletzungen zu erholen, was in geschäftlicher Hinsicht einem Selbstmord gleichkommt. Es stimmt zwar, dass die meisten Unternehmen wahrscheinlich nicht von ein oder zwei Stunden Ausfallzeit betroffen sind, aber für einige ist das nicht akzeptabel.

Stellen Sie sich vor, eine Devisenbörse würde für ein paar Minuten ausfallen!

Probleme mit der Compliance

Wenn Sie Ihre APIs nicht richtig absichern, können Sie in ernsthafte Schwierigkeiten geraten, je nachdem, mit welchen Regionen oder Branchen Sie zu tun haben. Wenn Sie z.B. für den Bankensektor tätig sind (vor allem in der EU), können die Kosten, die entstehen, wenn Sie mit unsicheren APIs arbeiten, zu massiven rechtlichen und Compliance-Problemen führen. So sehr, dass es sogar das Ende Ihres Unternehmens bedeuten könnte.

Verlust der Reputation

Gehackt zu werden ist an sich schon schmerzhaft genug, aber wenn die Nachricht an die Öffentlichkeit dringt, wird Ihr Markenimage einen unwiederbringlichen Schaden erleiden. Sony zum Beispiel wurde bereits einige Male auf sehr schlimme Weise gehackt, und in Sicherheitskreisen ist das Unternehmen eine Art Lachnummer.

Selbst wenn kein tatsächlicher Daten- oder Geldverlust entstanden ist, viel Glück bei dem Versuch, Ihre vergraulten Kunden zu überzeugen 🙂

Aufgeblähte Rechnungen für die Infrastruktur 💰

Wenn Ihre API auf einer Infrastruktur läuft, verbraucht sie Ressourcen (vor allem Bandbreite, CPU und Speicher). Wenn die API beispielsweise nicht richtig gesichert ist und böswillige Außenstehende mit ihr interagieren können, ist es möglich, dass sie die API zwingen, eine Menge sinnloser Arbeit zu verrichten (z.B. umfangreiche Datenbankabfragen), was Ihre Rechnungen in die Höhe treiben kann.

Auf Plattformen, auf denen die automatische Skalierung von Ressourcen aktiviert ist (wie AWS), können die Ergebnisse schockierend sein (Off-Topic, aber wenn Sie jemals in eine solche Suppe bei AWS geraten, ist man dort sehr verständnisvoll und erlässt Ihnen umgehend die überhöhte Rechnung – zumindest zum jetzigen Zeitpunkt).

Moral im Team

Sie denken jetzt vielleicht, dass das Team, das diese Kompromisse zulässt, deswegen an Moral verliert. Nun, nicht ganz. Es ist möglich, dass die Kompromisse auf die schwache Sicherheit der Infrastruktur zurückzuführen sind, was die Entwickler entmutigen wird oder umgekehrt.

Wenn das oft genug passiert, haben Sie eine Kultur am Hals, deren Entwicklung Sie bereuen werden.

Die Gewinne der Konkurrenten

Nehmen wir an, es gab einen Verstoß, aber es entstand kein tatsächlicher Verlust. Ihre Konkurrenten werden den Vorfall jedoch nutzen, um für ihre eigene API zu werben und zu beteuern, wie viel sicherer ihre ist (auch wenn sie es nicht ist!). Noch einmal: Viel Glück bei dem Versuch, den Markt zu überzeugen 🙂

Alles in allem haben Sicherheitsverstöße Konsequenzen, die über den Verlust von Geld hinausgehen.

Best Practices für die Sicherung von API-Endpunkten

Zum Glück gibt es bestimmte leicht umzusetzende und allgemein bekannte Verfahren, die Sie auf Ihre API-Endpunkte anwenden können, um sie zu schützen. Hier sind die Empfehlungen der meisten Sicherheitsexperten.

Immer HTTPS 🔒

Wenn Ihre API-Endpunkte API-Kunden erlauben, über http oder andere unsichere Protokolle zu kommunizieren, setzen Sie sie einem großen Risiko aus. Passwörter, geheime Schlüssel und Kreditkarteninformationen können leicht gestohlen werden, da jeder Man-in-the-Middle-Angriff oder jedes Paket-Sniffer-Tool sie als Klartext lesen kann.

Machen Sie also https immer zur einzigen verfügbaren Option. Egal, wie trivial ein Endpunkt auch erscheinen mag, eine Verbindung über http sollte nicht einmal eine Option sein. Das TLS-Zertifikat kostet nicht viel; Sie können es für nur 20 Dollar im SSL-Shop kaufen.

Einweg-Passwort-Hashing

Passwörter sollten niemals im Klartext gespeichert werden, da im Falle eines Sicherheitsverstoßes alle Benutzerkonten gefährdet sind. Gleichzeitig sollten symmetrische Verschlüsselungen strikt vermieden werden, da jeder Angreifer, der erfinderisch und hartnäckig genug ist, sie knacken kann.

Die einzige empfohlene Option sind asymmetrische (oder “Einweg”-) Verschlüsselungsalgorithmen für die Speicherung von Kennwörtern. Auf diese Weise kann weder ein Angreifer noch ein Entwickler oder Systemadministrator innerhalb des Unternehmens die Kundenpasswörter lesen.

Starke Authentifizierung 💪

Nun, fast jede API hat eine Form der Authentifizierung, aber meiner Meinung nach funktioniert das OAuth2-System am besten. Im Gegensatz zu anderen Authentifizierungsmethoden unterteilt es Ihr Konto in Ressourcen und erlaubt dem Inhaber des Authentifizierungstokens nur einen begrenzten Zugriff.

Gleichzeitig ist es eine weitere sehr gute Praxis, Token so einzustellen, dass sie z.B. alle 24 Stunden ablaufen, so dass sie aktualisiert werden müssen. Auf diese Weise besteht die Chance, dass die 24-Stunden-Frist die Auswirkungen des Einbruchs verringert, selbst wenn Ihr Token entwendet wird.

Wenden Sie eine Ratenbegrenzung an

Sofern Sie nicht über eine API verfügen, die jede Minute von Millionen von Menschen genutzt wird, ist es eine sehr gute Idee, die Anzahl der Aufrufe, die ein Client in einem bestimmten Zeitfenster an die API richten kann, zu begrenzen.

Dies dient vor allem dazu, Bots abzuschrecken, die jede Sekunde Hunderte von gleichzeitigen Anfragen senden und so Ihre API grundlos mit Systemressourcen belasten können. Alle Webentwicklungs-Frameworks verfügen über eine ratenbegrenzende Middleware (und wenn nicht, ist es ziemlich einfach, sie über eine Bibliothek hinzuzufügen), deren Einrichtung nur eine Minute oder so dauert.

Eingaben validieren

Das klingt wie ein Selbstläufer, aber Sie werden überrascht sein, wie viele APIs darauf hereinfallen. Die Validierung von Eingaben bedeutet nicht nur, dass Sie überprüfen, ob die eingehenden Daten in einem korrekten Format vorliegen, sondern auch, dass keine Überraschungen möglich sind. Ein einfaches Beispiel ist die SQL-Injektion, die Ihre Datenbanken auslöschen kann, wenn Sie die Abfragezeichenfolgen nicht oder nur unzureichend überprüfen.

Ein weiteres Beispiel ist die Überprüfung der Größe der POST-Anfrage und die Rückgabe eines korrekten Fehlercodes und einer entsprechenden Meldung an den Client. Der Versuch, lächerlich große Eingaben zu akzeptieren und zu parsen, führt nur dazu, dass die API in die Luft fliegt.

Erzwingen Sie die Filterung von IP-Adressen, falls zutreffend

Wenn Sie B2B-Dienste anbieten und Ihre APIs von Unternehmen an verschiedenen Standorten genutzt werden, sollten Sie eine zusätzliche Sicherheitsebene einrichten, die die IP-Adressen einschränkt, die auf Ihre API zugreifen können. Für jeden neuen Standort und jeden neuen Kunden muss die IP-Adresse bei der eingehenden Anfrage überprüft werden.

Ja, das macht das Onboarding lästig, aber das Endergebnis ist eine viel strengere Sicherheit, als sie auf andere Weise erreicht werden kann.

Schlussfolgerung

Auf dem Markt gibt es eine Vielzahl von API-Sicherheits-Tools, ob Open Source, kostenlos oder kommerziell, oder eine Kombination davon.

Probieren Sie einige davon aus der Liste aus und sehen Sie, was für Ihre Anforderungen am besten geeignet ist.