Die Cybersicherheit ist das besorgniserregendste Thema, da die Cyber-Bedrohungen und -Angriffe immer mehr zunehmen.

Die Angreifer verwenden jetzt immer ausgefeiltere Techniken, um die Systeme anzugreifen. Einzelpersonen, kleine Unternehmen oder große Organisationen sind davon betroffen. All diese Unternehmen, ob IT- oder Nicht-IT-Firmen, haben die Bedeutung der Cybersicherheit erkannt und konzentrieren sich darauf, alle möglichen Maßnahmen zu ergreifen, um mit Cyber-Bedrohungen umzugehen.

Da Cyber-Bedrohungen und Hacker auf dem Vormarsch sind, sollten Unternehmen und ihre Mitarbeiter einen Schritt voraus sein, um mit ihnen fertig zu werden. Da wir gerne alles mit dem Internet verbinden, erhöht sich damit auch die Wahrscheinlichkeit von Schwachstellen, Verletzungen und Fehlern.

Die Zeiten, in denen Passwörter ausreichten, um das System und seine Daten zu schützen, sind vorbei. Wir alle wollen unsere persönlichen und beruflichen Daten schützen, und daher ist Cyber Security das, was Sie wissen sollten, um den Schutz Ihrer Daten zu gewährleisten.

Beginnen wir also mit der Definition des Begriffs Cybersicherheit….

Was ist Cybersicherheit?

Cybersicherheit ist der Prozess und die Techniken zum Schutz sensibler Daten, Computersysteme, Netzwerke und Softwareanwendungen vor Cyberangriffen. Cyber-Angriffe sind ein allgemeiner Begriff, der eine Vielzahl von Themen abdeckt, aber einige der beliebtesten sind:

- Manipulation von Systemen und darin gespeicherten Daten

- Ausbeutung von Ressourcen

- Unbefugter Zugriff auf das Zielsystem und Zugriff auf sensible Informationen

- Störung des normalen Betriebs des Unternehmens und seiner Prozesse

- Verwendung von Ransomware-Angriffen, um Daten zu verschlüsseln und Geld von den Opfern zu erpressen

Die Angriffe werden immer innovativer und raffinierter und können die Sicherheits- und Hacking-Systeme stören. Es ist also eine große Herausforderung für jedes Unternehmen und jeden Sicherheitsanalysten, diese Herausforderung zu meistern und sich gegen diese Angriffe zu wehren.

Um die Notwendigkeit von Cybersicherheitsmaßnahmen und -praktiken zu verstehen, lassen Sie uns einen kurzen Blick auf die Arten von Bedrohungen und Angriffen werfen.

Ransomware

Ransomware ist eine Software zur Dateiverschlüsselung, die einen einzigartigen, robusten Verschlüsselungsalgorithmus verwendet, um die Dateien auf dem Zielsystem zu verschlüsseln.

Die Autoren der Ransomware-Bedrohung generieren für jedes ihrer Opfer einen einzigartigen Entschlüsselungsschlüssel und speichern ihn auf einem Remote-Server. So können die Benutzer mit keiner Anwendung auf ihre Dateien zugreifen.

Die Ransomware-Autoren machen sich dies zunutze und verlangen von den Opfern einen beträchtlichen Lösegeldbetrag für die Herausgabe des Entschlüsselungscodes oder die Entschlüsselung der Daten. Bei solchen Angriffen gibt es jedoch keine Garantie für die Wiederherstellung der Daten, selbst wenn das Lösegeld bezahlt wurde.

Botnets Angriffe

Botnets wurden ursprünglich entwickelt, um bestimmte Aufgaben innerhalb einer Gruppe auszuführen.

Es ist definiert als ein Netzwerk oder eine Gruppe von Geräten, die mit demselben Netzwerk verbunden sind, um eine Aufgabe auszuführen. Inzwischen wird es jedoch von bösartigen Akteuren und Hackern genutzt, die versuchen, auf das Netzwerk zuzugreifen und bösartigen Code oder Malware einzuschleusen, um den Betrieb zu stören. Einige der Botnet-Angriffe umfassen:

- Distributed Denial of Service (DDoS)-Angriffe

- Verbreitung von Spam-E-Mails

- Diebstahl von vertraulichen Daten

Botnets-Angriffe werden in der Regel gegen große Unternehmen und Organisationen durchgeführt, da diese großen Zugriff auf Daten haben. Durch diesen Angriff können die Hacker viele Geräte kontrollieren und sie für ihre bösen Absichten kompromittieren.

Social Engineering Angriffe

Social Engineering ist heute eine gängige Taktik von Cyberkriminellen, um an sensible Daten von Benutzern zu gelangen.

Es kann Sie austricksen, indem es Ihnen attraktive Werbung, Preise und riesige Angebote anzeigt und Sie auffordert, Ihre persönlichen Daten und Kontodaten einzugeben. Alle Informationen, die Sie dort eingeben, werden geklont und für Finanzbetrug, Identitätsbetrug usw. verwendet.

Es ist erwähnenswert, dass der ZEUS-Virus seit 2007 aktiv ist und als Social-Engineering-Angriffsmethode verwendet wird, um die Bankdaten der Opfer zu stehlen. Neben den finanziellen Verlusten können Social-Engineering-Angriffe auch andere zerstörerische Bedrohungen auf das betreffende System übertragen.

Kryptowährungs-Hijacking

Cryptocurrency Hijacking ist die neue Errungenschaft in der Cyberwelt.

So wie digitale Währungen und Mining immer beliebter werden, so ist es auch bei Cyberkriminellen. Sie haben ihren bösen Nutzen aus dem Mining von Kryptowährungen gezogen, bei dem es um komplexe Berechnungen zum Mining virtueller Währungen wie Bitcoin, Ethereum, Monero, Litecoin usw. geht.

Kryptowährungsinvestoren und -händler sind die weichen Ziele für diesen Angriff.

Cryptocurrency Hijacking wird auch als “Cryptojacking” bezeichnet. Es ist ein Programm, das entwickelt wurde, um Mining-Codes unbemerkt in das System zu injizieren. So nutzt der Hacker unbemerkt die CPU-, GPU- und Stromressourcen des angegriffenen Systems, um die Kryptowährung zu schürfen.

Diese Technik wird insbesondere zum Mining von Monero-Münzen verwendet. Da das Mining ein komplexer Prozess ist, verbraucht es einen Großteil der CPU-Ressourcen und beeinträchtigt die Leistung des Systems. Außerdem wird es auf Ihre Kosten durchgeführt, so dass das Opfer eine hohe Strom- und Internetrechnung erhalten kann.

Außerdem wird die Lebensdauer des betroffenen Geräts verkürzt.

Phishing

Phishing ist eine betrügerische Aktion, bei der Spam-E-Mails verschickt werden, die vorgeben, von einer legitimen Quelle zu stammen.

Solche Mails haben eine aussagekräftige Betreffzeile mit Anhängen wie Rechnungen, Stellenangeboten, großen Angeboten von seriösen Versanddiensten oder wichtigen Mails von höheren Beamten des Unternehmens.

Phishing-Betrügereien sind die häufigsten Cyberangriffe, die darauf abzielen, sensible Daten wie Anmeldedaten, Kreditkartennummern, Bankkontoinformationen usw. zu stehlen. Um dies zu vermeiden, sollten Sie mehr über Phishing-E-Mail-Kampagnen und deren vorbeugende Maßnahmen erfahren. Sie können auch E-Mail-Filtertechnologien verwenden, um diesen Angriff zu vermeiden.

Darüber hinaus wird 2019 das Potenzial für biometrische Angriffe, KI-Angriffe und IoT-Angriffe gesucht. Viele Unternehmen und Organisationen werden Zeuge von groß angelegten Cyberangriffen, und es gibt kein Halten mehr. Trotz ständiger Sicherheitsanalysen und -aktualisierungen nimmt die Zahl der Cyber-Bedrohungen stetig zu. Es lohnt sich also, sich über die Grundlagen der Cybersicherheit und deren Umsetzung zu informieren.

Das Schlüsselkonzept der Cybersicherheit?

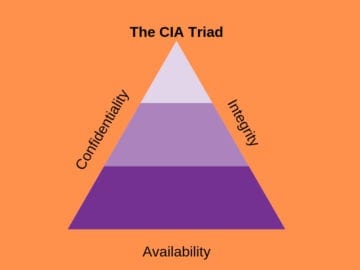

Cybersicherheit ist ein sehr weit gefasster Begriff, der jedoch auf drei grundlegenden Konzepten beruht, die als“CIA-Trias” bekannt sind.

Sie besteht aus Vertraulichkeit, Integrität und Verfügbarkeit. Dieses Modell wurde entwickelt, um die Organisation bei den Richtlinien für Cybersicherheit im Bereich der Informationssicherheit zu unterstützen.

Vertraulichkeit

Sie definiert die Regeln, die den Zugriff auf Informationen einschränken. Die Vertraulichkeit umfasst die Maßnahmen, die den Zugriff auf sensible Informationen durch Cyberangreifer und Hacker verhindern.

In einem Unternehmen wird den Mitarbeitern je nach Kategorie der Zugang zu Informationen gewährt oder verweigert, indem die richtigen Personen in einer Abteilung autorisiert werden. Außerdem werden sie über die Weitergabe von Informationen und die Sicherung ihrer Konten mit starken Passwörtern geschult.

Sie können die Art und Weise ändern, wie Daten innerhalb einer Organisation gehandhabt werden, um den Datenschutz zu gewährleisten. Es gibt verschiedene Möglichkeiten, die Vertraulichkeit zu gewährleisten, z.B. Zwei-Faktor-Authentifizierung, Datenverschlüsselung, Datenklassifizierung, biometrische Verifizierung und Sicherheits-Token.

Integrität

Damit wird sichergestellt, dass die Daten über einen bestimmten Zeitraum hinweg konsistent, genau und vertrauenswürdig sind. Das bedeutet, dass die Daten während der Übertragung nicht verändert, geändert, gelöscht oder unrechtmäßig aufgerufen werden dürfen.

In einem Unternehmen sollten geeignete Maßnahmen ergriffen werden, um die Sicherheit der Daten zu gewährleisten. Dateiberechtigungen und die Kontrolle des Benutzerzugriffs sind die Maßnahmen zur Kontrolle von Datenverletzungen. Außerdem sollten Tools und Technologien implementiert werden, um jede Veränderung oder Verletzung der Daten zu erkennen. Verschiedene Organisationen verwenden eine Prüfsumme und sogar eine kryptografische Prüfsumme, um die Integrität der Daten zu überprüfen.

Um Datenverlusten, versehentlichem Löschen oder sogar Cyberangriffen vorzubeugen, sollten regelmäßige Backups erstellt werden. Cloud-Backups sind heute die vertrauenswürdigste Lösung für diese Aufgabe.

Verfügbarkeit

Die Verfügbarkeit aller notwendigen Komponenten wie Hardware, Software, Netzwerke, Geräte und Sicherheitsausrüstung sollte aufrechterhalten und aufgerüstet werden. Dies gewährleistet die reibungslose Funktion und den unterbrechungsfreien Zugriff auf die Daten. Außerdem wird die ständige Kommunikation zwischen den Komponenten durch die Bereitstellung einer ausreichenden Bandbreite gewährleistet.

Dazu gehört auch, dass Sie sich für zusätzliche Sicherheitseinrichtungen für den Fall von Katastrophen oder Engpässen entscheiden. Hilfsmittel wie Firewalls, Notfallpläne, Proxy-Server und eine geeignete Backup-Lösung sollten sicherstellen, dass DoS-Angriffe abgewehrt werden können.

Für einen erfolgreichen Ansatz sollten mehrere Sicherheitsebenen durchlaufen werden, um den Schutz aller Bestandteile der CyberSecurity zu gewährleisten. Dies gilt insbesondere für Computer, Hardwaresysteme, Netzwerke, Softwareprogramme und die gemeinsam genutzten Daten.

Fazit

Um in einem Unternehmen einen effektiven Ansatz für die Cybersicherheit zu erreichen, sollten die Menschen, Prozesse, Computer, Netzwerke und Technologien eines Unternehmens, ob groß oder klein, gleichermaßen verantwortlich sein. Wenn alle Komponenten sich gegenseitig ergänzen, ist es durchaus möglich, sich gegen die harten Cyber-Bedrohungen und -Angriffe zu wehren.

Wenn Sie neugierig sind, mehr zu erfahren, dann sollten Sie sich diesen kompletten Kurs zur Cybersicherheit ansehen.