Las VPN son cosa del pasado. Las redes de confianza cero se adaptan fácilmente a la nube, a las instalaciones o a entornos mixtos y ofrecen mayor flexibilidad y seguridad que las VPN. Y menores costes.

Las VPN, o redes privadas virtuales, se diseñaron hace varias décadas para ampliar el alcance de las redes de datos corporativas más allá de sus límites físicos. La ubicuidad de Internet y su bajo coste de acceso fue el detonante para que las empresas empezaran a aprovecharla para conectar sucursales, clientes y proveedores en una única red, sin necesidad de utilizar costosas conexiones dedicadas.

El único gran problema que dificultaba -y sigue dificultando- la implantación era la seguridad. En el modelo de trabajo tradicional centrado en la red, los riesgos de seguridad aumentan exponencialmente a medida que se añaden accesos de tipo VPN. Ahora se ha encontrado una solución a este problema a través de alternativas no centradas en la red al modelo tradicional de VPN.

Historia de las VPN

Conectar sitios remotos a la red de una empresa a través de Internet siempre ha supuesto un riesgo de seguridad importante, ya que los datos enviados de un sitio a otro pasan por enlaces públicos y pueden ser vistos por ojos malintencionados. Por eso se crearon las VPN, túneles por los que circula la información de forma encriptada para que no pueda ser interceptada y utilizada por extraños.

Los usuarios con acceso autorizado al túnel VPN deben disponer de los medios para cifrar y descifrar la información de la forma más transparente posible, de manera que no perturbe ni obstaculice sus tareas habituales. Aunque la VPN crea un canal virtual y cifrado entre los usuarios y la red de una organización, su inconveniente es que cualquier brecha que se produzca en ese canal da a los posibles atacantes acceso ilimitado a todos los recursos conectados a la red de la organización, lo que crea un riesgo de grandes proporciones.

Además, las organizaciones con un gran número de usuarios remotos -por ejemplo, empleados, clientes o proveedores- deben gestionar el acceso a través de la VPN de cada uno de ellos, lo que supone elevados costes de mantenimiento. El escenario se complica aún más cuando deben incorporarse a la red dispositivos relativamente nuevos, como los móviles o el IoT. En ese momento es cuando la VPN deja de ser una solución y empieza a convertirse en un grave problema.

Redes de confianza cero

En un modelo de red de confianza cero, el principio básico es que no se confía en nadie.

El acceso de todos los usuarios a los recursos de la red está restringido, independientemente de si han accedido antes al mismo recurso o no. Cualquier usuario o dispositivo que intente acceder a un recurso dentro de una red de confianza cero debe pasar por un estricto -aunque rápido- proceso de verificación y autenticación, incluso si el usuario o dispositivo se encuentra físicamente dentro de la organización.

El modelo de confianza cero puede añadir cierta complejidad a su implementación. Los permisos y autorizaciones deben mantenerse actualizados y definirse con precisión. Requiere un poco más de trabajo en ese sentido, pero lo que se obtiene a cambio es un mayor control sobre el acceso a los recursos y una reducción de las superficies vulnerables a los ataques.

Además, otras ventajas de las alternativas modernas a las VPN -como las redes de confianza cero- incluyen una mejor experiencia de usuario para los usuarios remotos, que se pone de manifiesto en la mayor calidad de las videoconferencias y la mayor capacidad de respuesta de las aplicaciones. Al mismo tiempo, la gestión del acceso por recursos específicos reduce el riesgo de movimientos laterales y, en consecuencia, la posible propagación de ransomware.

Sin normas por el momento

Aunque existen varias iniciativas para definir protocolos, procedimientos y tecnologías para las arquitecturas de confianza cero, todavía no hay normas aceptadas por todo el sector. Sin embargo, varias soluciones de red de confianza cero están emergiendo como líderes en este nuevo segmento, por lo que bien podrían ser las que acaben estableciendo los estándares.

Echémosles un vistazo 👀.

NordLayer

NordLayer ofrece un servicio completo para mantener la seguridad de la red y garantiza un acceso remoto seguro a los datos de su empresa. Aprovecha tecnologías innovadoras en el marco del Secure Service Edge derivado del modelo Secure Access Service Edge.

Yendo más allá de los medios convencionales de ciberseguridad, NordLayer apoya un lugar de trabajo sin perímetro. NordLayer es compatible con muchos tipos de puntos finales, incluidos los sistemas operativos Windows, macOS, Linux, Android e iOS. Una vez instaladas las aplicaciones de NordLayer, estos dispositivos pueden utilizarse para acceder a la red interna de la empresa.

Su método de prestación de servicios es lo suficientemente sencillo como para que los usuarios ocasionales puedan configurarlo en sus dispositivos, al tiempo que ofrece una funcionalidad en profundidad para los administradores de red. De este modo, los usuarios obtienen un servicio sencillo que pueden dejar funcionando en segundo plano, mientras que los administradores de red pueden aprovechar los controles de ciberseguridad en profundidad.

Las Secure Web Gateways controlan el acceso interno como puntos de control para la evaluación de cada conexión entrante. La postura de seguridad del dispositivo se comprueba con la detección de dispositivos con jailbreak, lo que elimina los dispositivos sospechosos que podrían amenazar el estado de seguridad de la red.

En cuanto a la gestión de usuarios, NordLayer hace hincapié en la autenticación basada en la identidad. Su plantilla puede colocarse en equipos específicos con niveles de acceso ajustables. Esta segmentación de los empleados aumenta la visibilidad de la red al garantizar que sólo acceden a los recursos necesarios para sus funciones laborales.

La autenticación en sí puede mejorarse con la autenticación de dos factores mediante datos biométricos, una aplicación TOTP o autenticación por SMS. De este modo, los piratas informáticos seguirían infiltrándose fácilmente en su red aunque las credenciales de sus empleados estén expuestas.

Aunque NordLayer comenzó siendo un servicio de VPN para empresas, desde entonces ha ampliado su gama, ofreciendo una solución completa que es muy superior en términos de seguridad y funciones.

Twingate

Ofrecido como un servicio basado en la nube, Twingate hace posible que los equipos de TI configuren un perímetro definido por software para sus recursos sin necesidad de realizar ningún cambio en la infraestructura, y gestionen de forma centralizada el acceso de los usuarios a las aplicaciones internas, ya sea en las instalaciones o en entornos en la nube.

Twingate reduce significativamente la exposición de la organización a los ciberataques, haciendo que la red interna sea completamente invisible para Internet. El control de acceso a nivel de recursos impide que los piratas informáticos accedan a toda la red, incluso cuando consiguen comprometer a usuarios o recursos individuales.

La solución Twingate requiere un mantenimiento mínimo y es capaz de escalar de 10 a 10.000 recursos. La gestión del acceso a los recursos se realiza desde una consola de gestión central basada en web, denominada controlador Twingate. Para autenticar a los usuarios y garantizar que cada necesidad de recursos procede de un usuario autorizado, Twingate se integra con los principales proveedores de SSO (inicio de sesión único) y de identidad.

Una característica distintiva de Twingate es Split Tunneling, que permite que el tráfico fluya a través de la red de la organización sólo cuando es necesario. Esto reduce la latencia en aplicaciones como las videoconferencias, en las que las partes pueden conectarse de forma más directa.

El servicio Twingate se cobra por usuario y mes, lo que varía en función del número de usuarios. Se ofrece una opción gratuita que admite hasta 2 usuarios, dos dispositivos por usuario y una red remota.

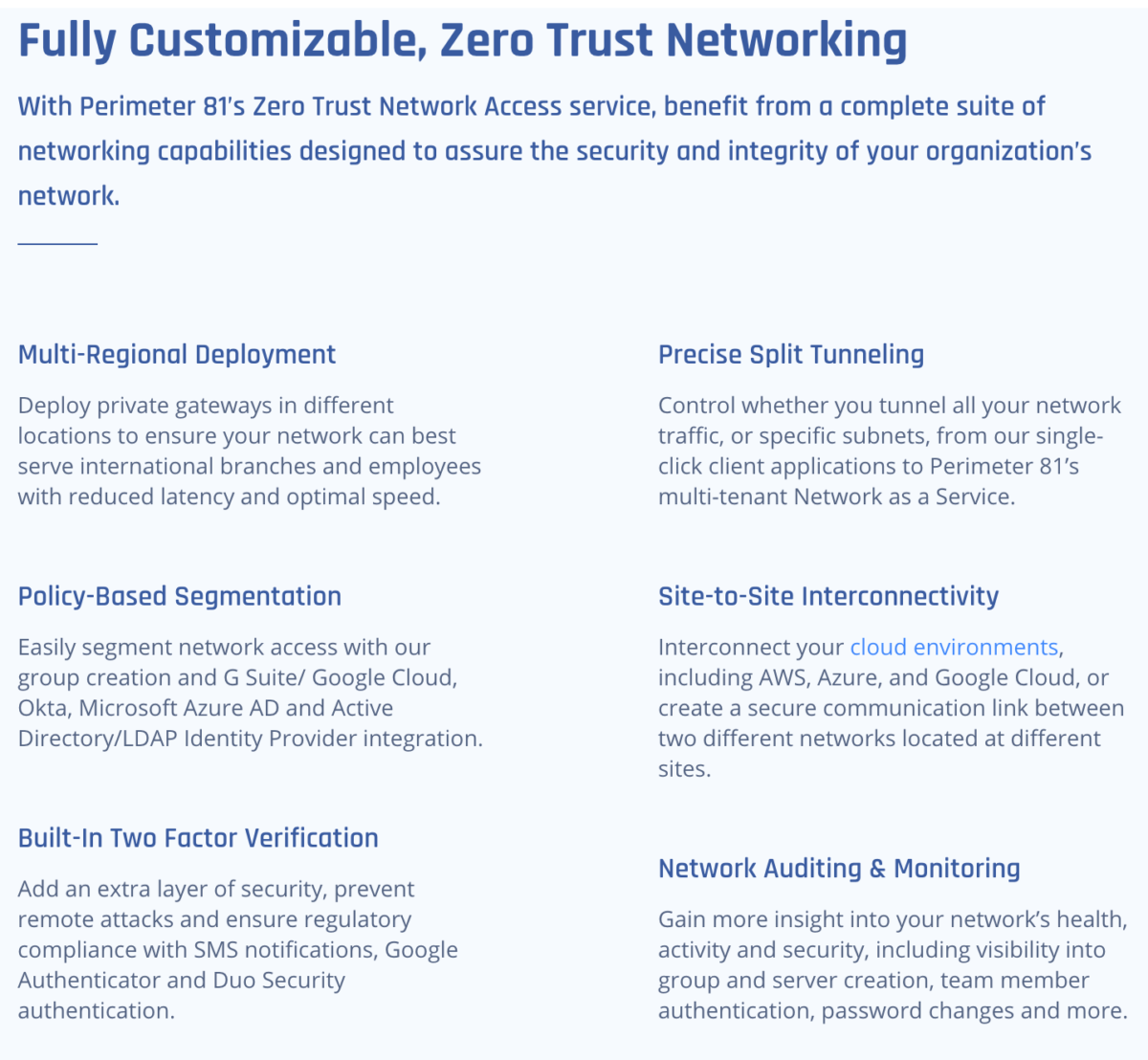

Perímetro 81

Perimeter81 permite crear, gestionar fácilmente y proteger redes personalizadas y multirregionales que se interconectan con los entornos locales o en la nube de una organización. La red segura como servicio de confianza cero de Perimeter 81 emplea una arquitectura perimetral definida por software, que proporciona una mayor visibilidad de la red, flexibilidad para la incorporación de nuevos usuarios y compatibilidad con los principales proveedores de infraestructuras en la nube.

Una segmentación de la red definida por zonas de confianza permite a la organización crear límites de confianza internos que controlan el flujo de tráfico de datos de forma granular. Las zonas de confianza están formadas por conjuntos de elementos de infraestructura en los que los recursos operan con el mismo nivel de confianza y ofrecen una funcionalidad similar, lo que minimiza el número de vías de comunicación y limita de forma coherente las amenazas.

Con el acceso a la red de confianza cero de Perimeter 81, es posible tener una visión completa y centralizada de la red de la organización, garantizando el acceso con menos privilegios a todos los valiosos recursos corporativos. Sus funciones de seguridad se adhieren al modelo SASE, un término acuñado por Gartner que hace referencia a la convergencia de la seguridad y la gestión de redes en la misma plataforma.

Cloudflare para equipos

Construido sobre su propia infraestructura global, el servicio Cloudflare for Teams proporciona acceso seguro a los dispositivos, redes y aplicaciones de una organización, sustituyendo los perímetros de seguridad tradicionales centrados en la red y haciendo que Internet sea más rápido y seguro para los equipos de trabajo distribuidos por todo el mundo.

Cloudflare ofrece un acceso de confianza cero a todas las aplicaciones de la organización, autenticando a los usuarios a través de su propia red global. De este modo, permite incorporar usuarios de terceros sin esfuerzo y mantener un registro de cada evento y de cada solicitud de acceso a un recurso.

La solución Cloudflare for Teams se basa en dos productos complementarios: Cloudflare Access y Cloudflare Gateway.

El primero cumple una función análoga a la de una VPN: dar acceso a los usuarios a los recursos que necesitan, evitando exponerlos a ciberamenazas. Y el segundo es un cortafuegos que protege a los usuarios de infecciones de malware, manteniendo las políticas de la organización cada vez que se conectan a Internet.

Tanto Access como Gateway están construidos sobre la red de Cloudflare. Eso significa que son capaces de ofrecer alta velocidad, fiabilidad y escalabilidad incluso a las organizaciones más grandes. La red es resistente a los ataques DDoS y está a milisegundos de distancia de donde se encuentren los usuarios.

Los planes de Cloudflare for Teams se dividen en Free, Standard y Enterprise.

La versión gratuita ofrece las herramientas esenciales para proteger hasta 50 usuarios y aplicaciones. Si el número de usuarios es superior a 50, es necesario escalar a la versión Estándar por una tarifa de 7 $ por usuario y mes, y si se requieren capacidades empresariales, como asistencia telefónica y por chat 24x7x365, autenticación basada en certificados, etc., es necesario escalar a la versión Enterprise, por un coste adaptado a cada caso.

Zscaler Private Access

La empresa de seguridad como servicio Zscaler ofrece un servicio de red de confianza cero basado en la nube -denominado Zscaler Private Access, o ZPA- que controla el acceso a las aplicaciones privadas, tanto si se ejecutan en nubes públicas como dentro de un centro de datos propio. ZPA garantiza que las aplicaciones nunca estén expuestas a Internet, haciéndolas completamente invisibles para los usuarios no autorizados.

El servicio ZPA conecta las aplicaciones con los usuarios a través de un enfoque de dentro hacia fuera, en lugar de extender los límites de la red para incluir a los usuarios. Los usuarios nunca están dentro de la red, lo que minimiza los riesgos de movimiento lateral o la propagación de ransomware. Esta estrategia de acceso a la red de confianza cero admite tanto dispositivos gestionados como no gestionados y también admite cualquier tipo de aplicación privada, no sólo aplicaciones web.

Mediante el establecimiento de microtúneles, ZPA ofrece a los administradores de red la posibilidad de segmentar por aplicaciones, sin necesidad de utilizar la segmentación de red clásica ni de segmentar artificialmente mediante la gestión de niveles de acceso o políticas de cortafuegos. El uso de túneles con cifrado TLS y claves privadas personalizadas (PKI) proporciona un nivel extra de seguridad para acceder a las aplicaciones corporativas.

En un momento en el que el trabajo remoto parece haber llegado para quedarse, Zscaler hace hincapié en apoyar a los usuarios para que puedan trabajar desde cualquier lugar sin perder productividad.

TeamViewer

La soluciónTeamViewer propone el acceso remoto a dispositivos como alternativa a las VPN, ofreciendo ventajas en términos de velocidad, seguridad, funcionalidad y coste. TeamViewer es la solución de acceso remoto más popular, con más de 2.000 millones de dispositivos conectados y 200 millones de usuarios activos.

La conexión a un dispositivo remoto a través de TeamViewer maximiza la velocidad de conexión al enviar por la red únicamente la información necesaria para proporcionar interactividad, lo que reduce el volumen de información transmitida. A su vez, la seguridad de la información está garantizada por el cifrado de datos de extremo a extremo, junto con medidas de seguridad adicionales, como la autenticación de dos factores.

Con TeamViewer, los dispositivos remotos pueden compartirse entre varios usuarios simultáneamente. Además, la solución ofrece funciones adicionales, como el uso compartido de archivos o pantallas y la grabación de sesiones.

Se estima que los costes de instalación y mantenimiento de una VPN son varias veces superiores a los de las soluciones de acceso remoto, que no requieren complicados procedimientos de instalación y configuración. Para quienes estén interesados en utilizar TeamViewer de forma privada, existe una versión gratuita con la que puede dar a sus amigos o familiares acceso remoto a su ordenador o dispositivo. Esta solución incluye la posibilidad de compartir archivos y pantallas y mantener la comunicación por audio, vídeo o chat.

Cuidar la salud de los administradores de sistemas

Las soluciones de confianza cero son, ante todo, una cura para muchos dolores de cabeza que los administradores de sistemas sufren con las VPN. Cualquier empresario que desee reducir los gastos médicos y los tratamientos de estrés de su departamento informático debería plantearse seriamente la adopción de una buena alternativa a las casi obsoletas VPN, como las modernas redes de confianza cero y las opciones de acceso remoto aquí reseñadas.