Si vous êtes administrateur système, vous avez entendu parler des risques associés à de nombreux comptes disposant d’un accès privilégié aux ressources informatiques critiques. Découvrez les meilleures solutions pour les maîtriser.

La situation des accès privilégiés peut rapidement devenir incontrôlable lorsque le nombre d’utilisateurs augmente, de même que le nombre d’applications, d’appareils et même de types d’infrastructure.

Vous devez appliquer une solution de gestion des accès privilégiés pour éviter une telle situation problématique. Commençons par répondre à la question la plus évidente :

Qu’est-ce que la gestion des accès privilégiés ?

La gestion des accès privilégiés (PAM) est un ensemble de stratégies et de technologies de cybersécurité permettant d’exercer un contrôle sur les accès et les autorisations élevés (“privilégiés”) pour les utilisateurs, les comptes, les processus et les systèmes dans un environnement informatique.

En définissant le niveau approprié de contrôle des accès privilégiés, la gestion des privilèges aide les organisations à réduire leur surface d’attaque et à prévenir (ou au moins à atténuer) les dommages causés par les attaques externes, ainsi que par les tentatives internes de sabotage ou les actes de négligence.

Bien que la gestion des privilèges englobe de nombreuses stratégies, un objectif central est l’application du moindre privilège, défini comme la restriction des droits d’accès et des permissions au strict minimum nécessaire pour que les utilisateurs, les comptes, les applications et les appareils puissent effectuer leurs activités habituelles autorisées.

De nombreux analystes et technologues considèrent la gestion des accès à privilèges comme l’une des initiatives de sécurité les plus importantes pour réduire les cyberrisques et obtenir un retour sur investissement élevé en matière de sécurité.

Comment fonctionne la gestion des accès privilégiés (PAM) ?

La gestion des accès privilégiés repose sur le principe du moindre privilège, de sorte que même les utilisateurs les plus privilégiés ne peuvent accéder qu’à ce dont ils ont besoin. Les outils de gestion des accès privilégiés font généralement partie de solutions PAM plus larges, conçues pour répondre aux différents défis liés à la surveillance, à la sécurisation et à la gestion des comptes privilégiés.

Une solution conçue pour la gestion des accès privilégiés doit permettre de surveiller et d’enregistrer toutes les activités d’accès privilégié, puis de les signaler à un administrateur. L’administrateur peut suivre les accès privilégiés et détecter les situations dans lesquelles ils sont utilisés à mauvais escient.

La solution doit permettre aux administrateurs système d’identifier facilement les anomalies et les menaces potentielles afin de prendre des mesures immédiates et de limiter les dégâts. Les caractéristiques essentielles d’une solution de gestion des accès privilégiés sont les suivantes

- Identifier, gérer et surveiller les comptes privilégiés sur tous les systèmes et applications d’un réseau.

- Contrôler l’accès aux comptes privilégiés, y compris l’accès qui peut être partagé ou disponible en cas d’urgence.

- Créer des identifiants aléatoires et sécurisés pour les comptes privilégiés, y compris des mots de passe, des noms d’utilisateur et des clés.

- Fournissez une authentification à plusieurs facteurs.

- Restreindre et contrôler les commandes, tâches et activités privilégiées.

- Gérez le partage des informations d’identification entre les services afin de limiter l’exposition.

PAM et IAM

La gestion des accès privilégiés (PAM) et la gestion des accès aux identités (IAM) sont des moyens courants de maintenir des niveaux élevés de sécurité et de permettre aux utilisateurs d’accéder aux ressources informatiques indépendamment de leur emplacement et de leur appareil.

Il est essentiel que les entreprises et le personnel informatique comprennent la différence entre les deux approches et leur rôle dans leur utilisation pour sécuriser l’accès aux informations privées et sensibles.

IAM est un terme plus général. Il est principalement utilisé pour identifier et autoriser les utilisateurs dans l’ensemble de l’organisation. En revanche, PAM est un sous-ensemble de IAM qui se concentre sur les utilisateurs privilégiés, c’est-à-dire ceux qui ont besoin d’une autorisation pour accéder aux données les plus sensibles.

L’IAM fait référence à l’identification, l’authentification et l’autorisation des profils d’utilisateurs qui utilisent des identités numériques uniques. Les solutions IAM offrent aux entreprises une combinaison de fonctionnalités compatibles avec une approche de la cybersécurité fondée sur la confiance zéro, qui exige que les utilisateurs vérifient leur identité chaque fois qu’ils demandent l’accès à un serveur, à une application, à un service ou à tout autre actif informatique.

Vous trouverez ci-dessous un aperçu des principales solutions PAM disponibles, qu’il s’agisse de systèmes basés sur le cloud ou de systèmes installés localement sur site.

Heimdal

Heimdal Privileged Access Management est une solution d’escalade et de délégation de privilèges qui permet aux administrateurs système d’approuver ou de bloquer les demandes d’escalade en un seul clic. En créant des flux automatisés d’approbation des demandes d’escalade en fonction de règles et de conditions prédéfinies, les équipes informatiques peuvent entièrement gérer leur environnement en fonction des besoins de l’entreprise, tout en économisant un temps précieux et des ressources dans le processus.

En intégrant l’outil PAM de Heimdal dans l’infrastructure, les entreprises peuvent devenir entièrement conformes aux normes NIST AC-5 et AC-6. La gestion des accès privilégiés offre aux utilisateurs une piste d’audit complète avec des données d’escalade et de désescalade exhaustives qui sont disponibles pendant 90 jours. Les administrateurs peuvent également filtrer l’affichage des informations consignées conformément à plusieurs exigences – par demande, par utilisateur, etc.

Enfin, il est important de mentionner que Heimdal Patch & Asset Management est la seule solution d’escalade et de délégation de privilèges sur le marché qui désescalade automatiquement les demandes lors de la détection d’une menace. Ceci est possible lorsque PAM est utilisé en tandem avec d’autres produits de la suite Heimdal, notamment l’Antivirus Next-Gen de Heimdal.

La menace d’abus et d’utilisation abusive des privilèges d’initiés étant toujours une préoccupation majeure pour les organisations de toutes tailles, la mise en œuvre d’un système solide d’escalade et de délégation des privilèges est essentielle pour une stratégie de protection proactive adéquate. C’est là que Heimdal Patch & Asset Management entre en jeu, avec ses fonctionnalités robustes qui permettent aux administrateurs de garder un contrôle total selon leurs conditions, tout en automatisant les processus autant que possible.

StrongDM

StrongDM fournit une plateforme d’accès à l’infrastructure qui élimine les solutions endpoint et couvre tous les protocoles. Il s’agit d’un proxy qui combine les méthodes d’authentification, d’autorisation, de mise en réseau et d’observabilité en une seule plateforme.

Plutôt que de compliquer l’accès, les mécanismes d’attribution de permissions de StrongDM accélèrent l’accès en accordant et en révoquant instantanément l’accès granulaire au moindre privilège en utilisant le contrôle d’accès basé sur les rôles (RBAC), le contrôle d’accès basé sur les attributs (ABAC), ou les approbations des points de terminaison pour toutes les ressources.

L’intégration et la désinsertion des employés s’effectuent en un seul clic, ce qui permet d’approuver temporairement des privilèges élevés pour des opérations sensibles avec Slack, Microsoft Teams et PagerDuty.

StrongDM vous permet de connecter chaque utilisateur final ou service aux ressources exactes dont il a besoin, quel que soit son emplacement. En outre, il remplace l’accès VPN et les hôtes bastion par des réseaux de confiance zéro.

StrongDM dispose de nombreuses options d’automatisation, y compris l’intégration de flux d’accès dans votre pipeline de déploiement existant, le flux de journaux dans votre SIEM et la collecte de preuves pour divers audits de certification, y compris SOC 2, SOX, ISO 27001 et HIPAA.

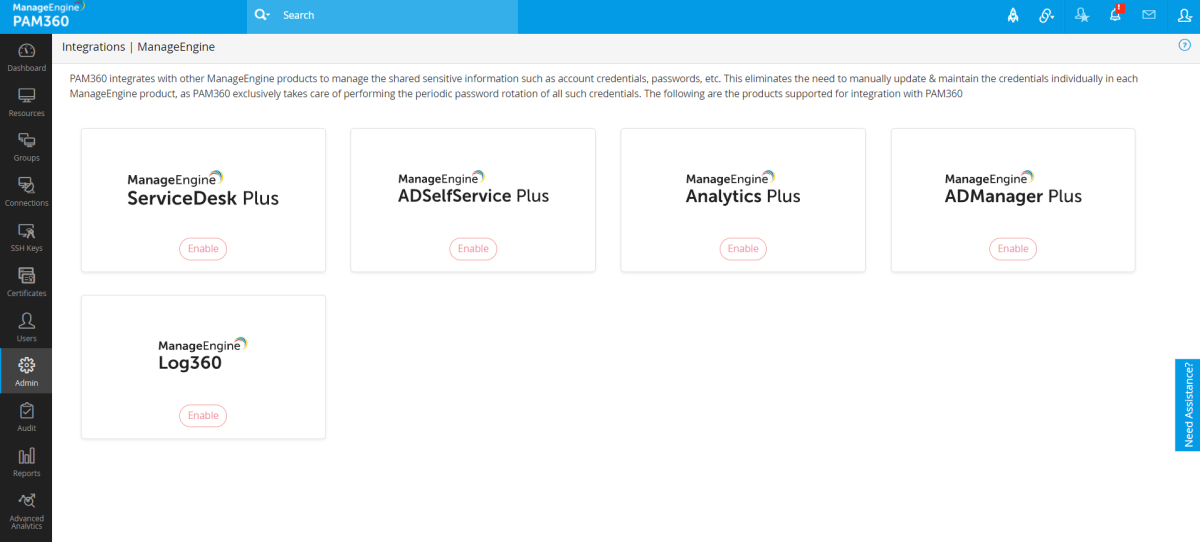

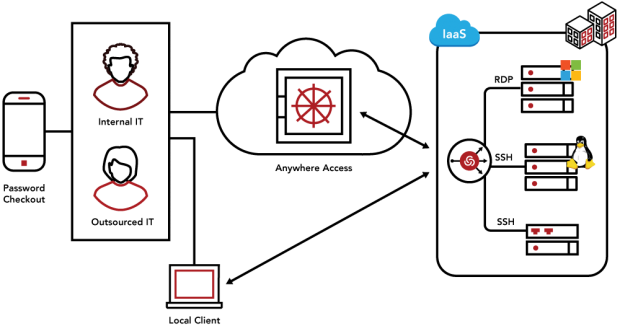

ManageEngine PAM360

PAM360 est une solution complète pour les entreprises qui souhaitent intégrer PAM dans leurs opérations de sécurité. Grâce aux capacités d’intégration contextuelle de PAM360, vous pouvez créer une console centrale où les différentes parties de votre système de gestion informatique sont interconnectées pour une corrélation plus profonde des données d’accès privilégié et des données globales du réseau, facilitant ainsi des déductions significatives et une remédiation plus rapide.

PAM360 garantit qu’aucun chemin d’accès privilégié à vos actifs critiques n’est non géré, inconnu ou non surveillé. Pour ce faire, il fournit un coffre-fort d’informations d’identification où vous pouvez stocker des comptes privilégiés. Ce coffre-fort offre une gestion centralisée, des autorisations d’accès basées sur les rôles et un cryptage AES-256.

Avec des contrôles juste à temps pour les comptes de domaine, PAM360 accorde des privilèges élevés uniquement lorsque les utilisateurs en ont besoin. Après une certaine période, les autorisations sont automatiquement révoquées et les mots de passe sont réinitialisés.

En plus de gérer l’accès privilégié, PAM360 facilite la connexion des utilisateurs privilégiés aux hôtes distants en un seul clic, sans plugins de navigateur ou agents de point final. Cette fonctionnalité fournit un tunnel de connexions à travers des passerelles cryptées, sans mot de passe, qui offrent une protection maximale.

Téléport

La stratégie deTeleport consiste à consolider tous les aspects de l’accès à l’infrastructure sur une plate-forme unique pour les ingénieurs en logiciel et les applications qu’ils développent. Cette plateforme unifiée vise à réduire la surface d’attaque et les coûts opérationnels tout en améliorant la productivité et en garantissant la conformité aux normes.

L’Access Plane de Teleport est une solution open-source qui remplace les identifiants partagés, les VPN et les anciennes technologies de gestion des accès privilégiés. Elle a été spécialement conçue pour fournir l’accès nécessaire à l’infrastructure sans entraver le travail ou réduire la productivité du personnel informatique.

Les professionnels de la sécurité et les ingénieurs peuvent accéder aux serveurs Linux et Windows, aux clusters Kubernetes, aux bases de données et aux applications DevOps telles que CI/CD, le contrôle des versions et les tableaux de bord de surveillance via un outil unique.

Teleport Server Access utilise des normes ouvertes telles que les certificats X.509, SAML, HTTPS et OpenID Connect, entre autres. Ses créateurs ont mis l’accent sur la simplicité d’installation et d’utilisation, car ce sont les piliers d’une bonne expérience utilisateur et d’une solide stratégie de sécurité. Par conséquent, il se compose de seulement deux binaires : un client qui permet aux utilisateurs de se connecter pour obtenir des certificats de courte durée, et l’agent Teleport, installé sur n’importe quel serveur ou cluster Kubernetes à l’aide d’une seule commande.

Okta

Okta est une société dédiée aux solutions d’authentification, d’annuaire et de single sign-on. Elle fournit également des solutions PAM par l’intermédiaire de partenaires, qui s’intègrent à ses produits pour fournir une identité centralisée, des politiques d’accès personnalisables et adaptatives, des rapports d’événements en temps réel et des surfaces d’attaque réduites.

Grâce aux solutions intégrées d’Okta, les entreprises peuvent automatiquement provisionner/déprovisionner les utilisateurs privilégiés et les comptes administratifs tout en fournissant un accès direct aux actifs critiques. Les administrateurs informatiques peuvent détecter les activités anormales grâce à l’intégration avec les solutions d’analyse de la sécurité, alerter et prendre des mesures pour prévenir les risques.

Boundary

HashiCorp propose sa solution Boundary pour la gestion des accès basés sur l’identité pour les infrastructures dynamiques. Elle permet également une gestion simple et sécurisée des sessions et un accès à distance à n’importe quel système basé sur l’identité.

En intégrant la solution Vault de HashiCorp, il est possible de sécuriser, de stocker et de contrôler structurellement l’accès aux jetons, aux mots de passe, aux certificats et aux clés de chiffrement pour protéger les secrets et autres données sensibles via une interface utilisateur, une session CLI ou une API HTTP.

Avec Boundary, il est possible d’accéder à des hôtes et à des systèmes critiques par l’intermédiaire de plusieurs fournisseurs séparément, sans avoir à gérer des informations d’identification individuelles pour chaque système. Il peut être intégré à des fournisseurs d’identité, ce qui évite d’exposer l’infrastructure au public.

Boundary est une solution open-source indépendante des plates-formes. Faisant partie du portefeuille de HashiCorp, elle offre naturellement la possibilité de s’intégrer facilement dans les flux de travail de sécurité, ce qui la rend facilement déployable sur la plupart des plateformes de cloud public. Le code nécessaire est déjà sur GitHub et prêt à être utilisé.

Delinea

Les solutions de gestion des accès privilégiésde Delinea visent à simplifier au maximum l’installation et l’utilisation de l’outil. L’entreprise rend ses solutions intuitives et facilite la définition des limites d’accès. Que ce soit dans un environnement cloud ou sur site, les solutions PAM de Delinea sont simples à déployer, à configurer et à gérer sans sacrifier la fonctionnalité.

Delinea propose une solution basée sur le cloud qui permet un déploiement sur des centaines de milliers de machines. Cette solution se compose d’un Privilege Manager pour les postes de travail et d’une Cloud Suite pour les serveurs.

Privilege Manager permet de découvrir les machines, les comptes et les applications ayant des droits d’administrateur, que ce soit sur des postes de travail ou des serveurs hébergés dans le cloud. Il fonctionne même sur des machines appartenant à des domaines différents. En définissant des règles, il peut appliquer automatiquement des politiques de gestion des privilèges, en définissant de manière permanente l’appartenance à un groupe local et en effectuant une rotation automatique des informations d’identification privilégiées non humaines.

Un assistant de politique vous permet d’élever, de refuser et de restreindre les applications en quelques clics. Enfin, l’outil de reporting de Delinea fournit des informations pertinentes sur les applications bloquées par des logiciels malveillants et sur la conformité aux privilèges les moins élevés. Il offre également une intégration de Privileged Behaviour Analytics avec Privilege Manager Cloud.

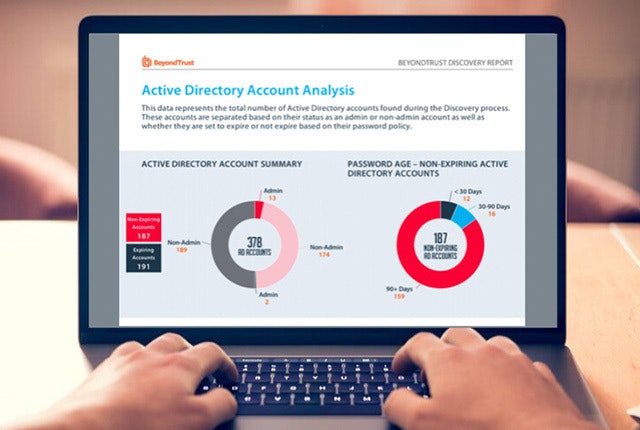

BeyondTrust

BeyondTrust Privilege Management facilite l’élévation des privilèges pour les applications connues et fiables qui les requièrent en contrôlant l’utilisation des applications et en enregistrant et en signalant les activités privilégiées. Pour ce faire, il utilise les outils de sécurité déjà en place dans votre infrastructure.

Avec Privilege Manager, vous pouvez donner aux utilisateurs les privilèges exacts dont ils ont besoin pour accomplir leurs tâches sans risquer de leur accorder trop de privilèges. Vous pouvez également définir des politiques et des distributions de privilèges, en ajustant et en déterminant le niveau d’accès disponible dans l’ensemble de l’organisation. Vous éviterez ainsi les attaques de logiciels malveillants dues à un excès de privilèges.

Vous pouvez utiliser des politiques fines pour élever les privilèges des applications pour les utilisateurs standard de Windows ou de Mac, en fournissant un accès suffisant pour accomplir chaque tâche. BeyondTrust Privilege Manager s’intègre avec des applications de help desk, des scanners de gestion des vulnérabilités et des outils SIEM grâce à des connecteurs intégrés à l’outil.

Les analyses de sécurité des points d’accès de BeyondTrust vous permettent de corréler le comportement des utilisateurs avec les informations de sécurité. Il vous donne également accès à une piste d’audit complète de toutes les activités des utilisateurs, ce qui vous permet d’accélérer l’analyse médico-légale et de simplifier la conformité de l’entreprise.

One Identity

Les solutions de gestion des accès privilégiés (PAM) deOne Identity réduisent les risques de sécurité et facilitent la mise en conformité de l’entreprise. Le produit est proposé en mode SaaS ou sur site. Les deux variantes vous permettent de sécuriser, de contrôler, de surveiller, d’analyser et de gérer les accès privilégiés dans plusieurs environnements et plateformes.

En outre, il vous offre la possibilité d’accorder des privilèges complets aux utilisateurs et aux applications uniquement lorsque cela est nécessaire, en appliquant un modèle d’exploitation de confiance zéro et de moindre privilège dans toutes les autres situations.

CyberArk

Avec CyberArk Privileged Access Manager, vous pouvez automatiquement découvrir et incorporer des informations d’identification et des secrets privilégiés utilisés par des entités humaines ou non humaines. Grâce à une gestion centralisée des politiques, la solution de CyberArk permet aux administrateurs système de définir des politiques de rotation et de complexité des mots de passe, d’attribution de coffres-forts par utilisateur, etc.

La solution peut être déployée en tant que service (mode SaaS), ou vous pouvez l’installer sur vos serveurs (auto-hébergement).

Centrify

Le service Centrify Privilege Threat Analytics détecte les abus d’accès privilégiés en ajoutant une couche de sécurité à vos infrastructures cloud et on-prem. Pour ce faire, il utilise une analyse comportementale avancée et une authentification multifactorielle adaptative. Avec les outils de Centrify, il est possible d’obtenir des alertes en temps quasi réel sur les comportements anormaux de tous les utilisateurs au sein d’un réseau.

Centrify Vault Suite vous permet d’attribuer des accès privilégiés à des comptes et identifiants partagés, de garder sous contrôle les mots de passe et les secrets d’application, et de sécuriser les sessions à distance. En outre, avec Centrify Cloud Suite, votre organisation peut, quelle que soit sa taille, régir globalement les accès privilégiés grâce à des politiques gérées de manière centralisée et appliquées dynamiquement sur le serveur.

Conclusion

L’utilisation abusive des privilèges est l’une des principales menaces actuelles en matière de cybersécurité, entraînant souvent des pertes coûteuses, voire la paralysie de l’entreprise. C’est également l’un des vecteurs d’attaque les plus populaires parmi les cybercriminels car, lorsqu’il est mené à bien, il permet d’accéder librement aux entrailles d’une entreprise, souvent sans déclencher d’alarme jusqu’à ce que le mal soit fait. L’utilisation d’une solution appropriée de gestion de l’accès aux privilèges est indispensable lorsque les risques d’abus de privilèges de compte deviennent difficiles à contrôler.

Ensuite, vous voudrez peut-être savoir ce qu’est la gestion des identités privilégiées et comment elle aide les entreprises.