L’expansion rapide du travail à distance et l’émergence de lieux de travail hybrides ont rendu les opérations de gestion informatique plus complexes. Mais les logiciels de gestion unifiée des terminaux (UEM) offrent une solution à ce problème. Il s’agit principalement d’une plateforme centralisée à partir de laquelle les entreprises peuvent gérer l’ensemble des terminaux, des appareils et des applications.

L’UEM unifie le tout dans une plateforme unique et conviviale plutôt que d’utiliser des outils différents pour chaque type d’appareil. Il simplifie donc la vie du personnel informatique tout en lui permettant d’économiser du temps et des ressources. Cependant, les outils UEM offrent d’autres fonctionnalités, telles que des mesures de sécurité, l’intégration de tiers, l’analyse, etc.

Dans cet article, nous allons explorer les nombreux avantages des logiciels UEM et mettre en évidence les principales caractéristiques à prendre en compte lors de la sélection d’une solution idéale. Nous vous donnerons également un aperçu des meilleurs logiciels UEM disponibles. Vous pourrez ainsi gagner du temps et de l’énergie dans le choix de l’outil le mieux adapté à votre organisation.

Gestion simplifiée des appareils

Les entreprises peuvent surveiller et entretenir tous les appareils à partir d’un tableau de bord centralisé. Lorsque tous les terminaux sont connectés à un seul outil UEM, la gestion des appareils devient plus facile. Cela simplifie le flux de travail, réduit les coûts et simplifie le travail des équipes informatiques.

Sécurité renforcée

Actuellement, de plus en plus de personnes travaillent à distance et utilisent des appareils personnels dans l’environnement de travail numérique. La sécurité est donc devenue une préoccupation majeure pour les entreprises. Les outils UEM permettent aux entreprises de surveiller et de sécuriser tous les appareils connectés à leur réseau. Ils renforcent les mesures de sécurité grâce à l’authentification multifactorielle, au cryptage et aux capacités d’effacement à distance.

Analyses approfondies

Les logiciels UEM offrent des analyses approfondies sur les performances et l’utilisation des appareils. Les entreprises peuvent surveiller les performances des appareils et l’utilisation de certaines applications. Elles peuvent ainsi améliorer la permanence des appareils, réduire les dépenses et faire des choix éclairés en matière de politique d’utilisation. En outre, les outils UEM peuvent fournir des rapports sur la conformité des appareils afin d’identifier les problèmes de sécurité et de réagir en conséquence.

Gestion de la conformité

Dans de nombreux secteurs, les entreprises sont tenues de respecter certaines règles de conformité. En vérifiant que tous les appareils respectent les exigences et les normes réglementaires, les outils UEM peuvent donc contribuer à la gestion de la conformité. Cela couvre les lois régissant la protection des données, telles que GDPR et HIPAA, ainsi que les normes propres à certains secteurs, telles que PCI-DSS et SOX.

Caractéristiques à rechercher dans un logiciel UEM

Lors de la sélection d’un logiciel UEM pour votre organisation, voici les facteurs à prendre en compte :

Prise en charge des appareils : Un outil UEM idéal prend en charge tous les types d’appareils, y compris les ordinateurs de bureau, les smartphones, etc. Il ne sera pas non plus limité à un système d’exploitation particulier.

Gestion sécurisée des appareils : Le logiciel UEM doit permettre une gestion sécurisée des appareils et protéger contre les violations de données. Il doit donc inclure des fonctions de sécurité de pointe telles que le cryptage des données, le VPN et la protection antivirus.

Facilité de déploiement et évolutivité : L’outil doit être simple à installer, à configurer et à adapter en fonction de l’évolution des besoins de l’entreprise. L’équipe informatique doit pouvoir contrôler les appareils de n’importe où grâce aux fonctions de gestion des appareils à distance.

Interface conviviale : Grâce à une interface conviviale, l’équipe doit simplifier les tâches de gestion des appareils. En outre, elle doit réduire les capacités d’apprentissage de l’équipe informatique.

Rapports et analyses puissants : Grâce à cet outil, le personnel informatique doit être en mesure de surveiller l’utilisation des appareils et de repérer les problèmes de performance. En outre, il doit garder un œil sur les risques de sécurité grâce aux outils EUM, aux rapports complets et aux fonctions d’analyse.

Capacités d’intégration : Pour offrir des fonctions de gestion des appareils de bout en bout, l’application doit interagir en douceur avec les autres applications et plateformes de l’entreprise. Par exemple, la gestion des informations et des événements de sécurité (SIEM) et la gestion des identités et des accès (IAM).

Gestion de la conformité : L’outil doit comporter des fonctions de gestion de la conformité. Ainsi, les organisations peuvent satisfaire aux obligations réglementaires telles que HIPPA, PCI-DSS et GDPR.

Après avoir découvert les caractéristiques essentielles d’un outil UEM idéal, nous allons maintenant nous pencher sur quelques-uns des outils les plus performants disponibles sur le marché.

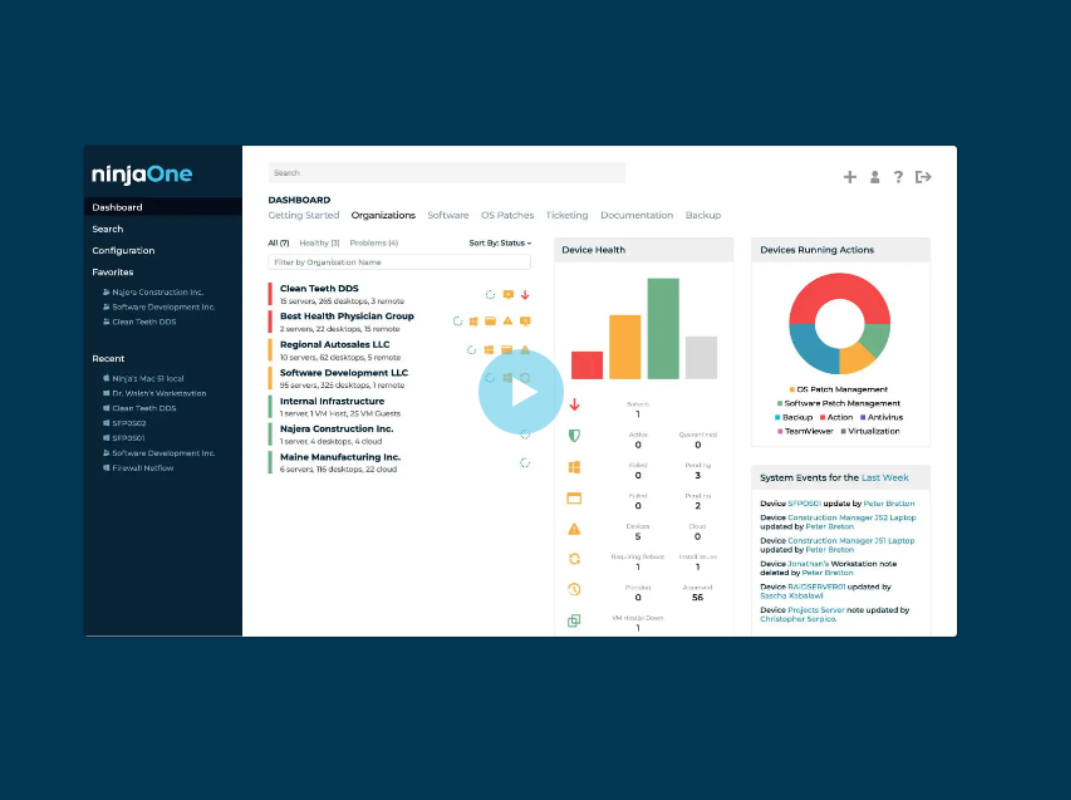

NinjaOne

NinjaOne est un système de gestion unifiée des points d’accès qui aide les utilisateurs à gérer les points d’accès de manière centralisée et efficace. Il offre une visibilité et un contrôle de premier ordre sur les points finaux en améliorant facilement l’efficacité des techniciens. Par conséquent, vous obtiendrez une gestion unifiée des périphériques, une automatisation des tâches et une efficacité accrue.

Caractéristiques principales :

- Offre une surveillance en temps réel et alerte automatiquement les techniciens pour résoudre les problèmes et minimiser les impacts sur les utilisateurs finaux.

- Grâce à un accès à distance sécurisé, les utilisateurs peuvent prendre le contrôle des terminaux gérés et bénéficier d’une assistance pratique.

- Activités en un clic, résolution des problèmes, arrêt des tâches et démarrage des sessions de terminal sans déranger les utilisateurs finaux.

- Automatisation des tâches sur les terminaux qui automatise les activités répétées sur les terminaux, ce qui permet de normaliser les résultats.

- Remédiation automatique avec déploiement de scripts basés sur des conditions pour les services arrêtés, les redémarrages ignorés et les applications manquantes.

- Gestion des logiciels en un clic : possibilité d’installer ou de désinstaller des applications.

- Évolutivité infinie grâce à une infrastructure basée sur le cloud, rapide et sécurisée, qui gère de 50 à 15 000 points d’extrémité.

- Interface conviviale qui aide les techniciens à travailler de manière productive en concentrant leurs activités et en minimisant les clics.

Endpoint Central

Endpoint Central, anciennement connu sous le nom de Desktop Central, est une puissante solution UEM et de sécurité. Elle a été développée pour simplifier la gestion de la sécurité des serveurs et des différents appareils (ordinateurs de bureau, smartphones, etc.).

Cet outil permet aux entreprises de gérer tous leurs points d’accès à partir d’un seul endroit. C’est ainsi qu’il automatise les tâches de gestion de routine grâce à ses précieuses fonctionnalités.

Caractéristiques principales :

- Fonctionnalité degestion des correctifs qui automatise les tâches courantes de gestion des terminaux. Par exemple, l’installation de correctifs, le déploiement de logiciels, le déploiement du système d’exploitation et la création d’images.

- La fonction degestion des actifs permet aux utilisateurs de contrôler les périphériques USB, de surveiller l’utilisation des logiciels et de gérer les actifs et les licences des logiciels.

- Lagestion des bureaux à distance permet aux entreprises de contrôler les postes de travail distants.

- Lagestion des appareils mobiles permet aux entreprises de contrôler l’utilisation des appareils mobiles. Elle établit des profils et des règles et configure des comptes Wi-Fi, VPN, de messagerie, etc.

- Des fonctionnalités de gestion de la sécurité de pointe, telles que la gestion BitLocker et la prévention de la perte de données, ainsi que la sécurité des applications et des appareils et la protection contre les ransomwares.

- Grâce à la gestion du système d’exploitation, les entreprises peuvent automatiser le déploiement du système d’exploitation et des applications.

- Lagestion des périphériques USB facilite la surveillance et la régulation de l’utilisation des périphériques USB.

- Lagestion de l’alimentation permet aux entreprises de contrôler l’utilisation de l’énergie et de réduire les coûts énergétiques.

- Automatise la gestion de la conformité et permet aux organisations d’adhérer aux normes et aux lois du secteur.

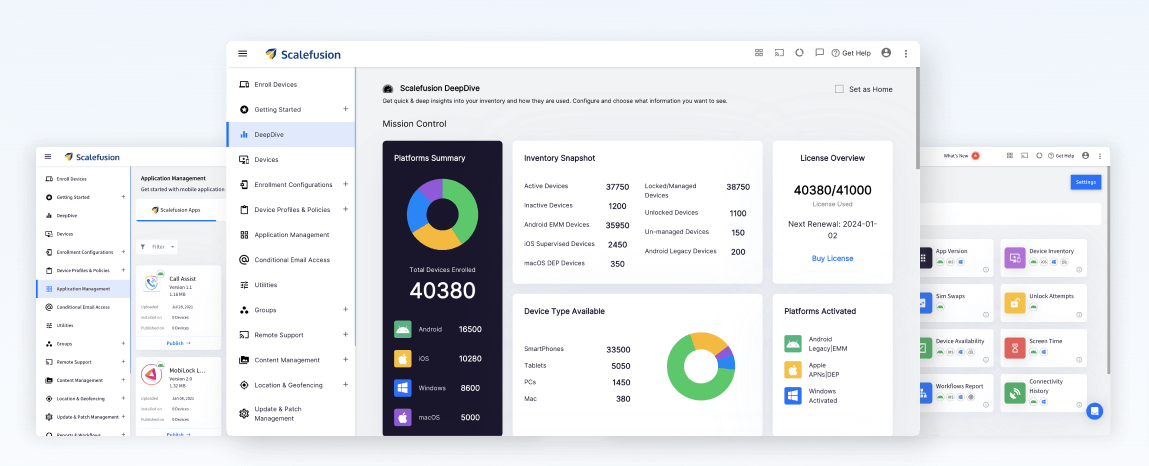

Scalefusion

Scalefusion offre une suite puissante de fonctionnalités de gestion unifiée des terminaux (UEM) pour les administrateurs informatiques dans tous les secteurs d’activité. Son tableau de bord intuitif permet une gestion et une surveillance à distance efficaces d’un grand nombre de terminaux utilisés par les entreprises modernes.

En outre, Scalefusion offre une variété d’options permettant aux organisations d’ajouter une couche de sécurité à leurs terminaux.

Caractéristiques principales :

- Contrôle total sur tous les types de terminaux, y compris les mPOS et les appareils Linux

- Prise en charge de la gestion des appareils Android partagés

- Contrôle à distance pour dépanner les terminaux à tout moment et en tout lieu

- Commandes à distance pour gérer les activités des appareils

- Mode kiosque pour verrouiller les terminaux à des fins spécifiques

- Gestion du contenu et des applications

- Géofencing polygonal et suivi de l’emplacement pour Android et Windows

- Analyses et rapports complets sur l’inventaire des appareils

- Flux de travail automatisés pour gérer la conformité et les calendriers

Citrix

Citrix est une solution UEM complète pour la gestion des terminaux, anciennement connue sous le nom de XenMobile. Elle permet aux entreprises de contrôler et de protéger les appareils mobiles, les applications et les données. Ce logiciel unique permet aux responsables informatiques de fournir une expérience utilisateur fiable et sécurisée à travers une variété de plateformes et de gadgets.

Caractéristiques principales :

- Gestion des appareils via une console unique qui permet un contrôle centralisé des appareils. Ainsi, les administrateurs peuvent facilement déployer des applications, configurer des règles et des paramètres, et assurer la conformité.

- Lagestion des applications permet aux entreprises de contrôler les applications sur toute une série de plateformes et d’appareils. Ainsi, les administrateurs peuvent distribuer et gérer les applications, garantir la sécurité des applications et permettre l’authentification des applications.

- Sécurisez l’accès des utilisateurs mobiles aux ressources de l’entreprise, y compris l’accès conditionnel et l’authentification multifactorielle, et plus encore.

- La fonction de protection des données permet aux administrateurs de verrouiller les informations sensibles de l’entreprise sur des appareils mobiles sélectionnés. Les administrateurs peuvent imposer le chiffrement, la prévention de la perte de données (DLP) et les fonctions à distance.

- Unegestion administrative intuitive qui permet aux utilisateurs de gérer les terminaux à partir d’un point unique. Par conséquent, la gestion des appareils mobiles, des applications et des données devient plus facile.

Hexnode

Hexnode est l’un des principaux logiciels UEM développés pour simplifier la gestion des appareils. Il peut facilement fonctionner sur différentes plateformes et dans différents environnements. Grâce à cet outil, les équipes informatiques peuvent surveiller, gérer et sécuriser à distance différents terminaux. Ainsi, avec Hexnode, vous pouvez gérer les smartphones, les tablettes, les ordinateurs portables, les ordinateurs de bureau, etc. à partir d’un point unique.

Caractéristiques principales :

- Fournit une gamme complète d’options de gestion à distance des appareils OTA (over-the-air). Grâce à une interface unique, vous pouvez rapidement enregistrer des appareils, définir des règles et garder un œil sur les performances et la santé de vos appareils.

- L’optionApp Management permet aux utilisateurs de gérer les mises à jour, les personnalisations et les déploiements d’applications sur les appareils enregistrés. Elle prend en charge les boutiques d’applications professionnelles ouvertes et fermées, ce qui simplifie le partage des applications au sein de votre entreprise.

- Les options de gestion de la sécurité de haute technologie comprennent le verrouillage à distance des appareils, le fouet et le suivi de l’emplacement. De plus, il est livré avec une conteneurisation sécurisée pour isoler et sauvegarder les données d’entreprise afin d’assurer la confidentialité des données sur les appareils.

- En ce qui concerne la gestion du contenu, elle permet aux administrateurs d’accéder en toute sécurité aux données de l’entreprise sur différents appareils. Le CMS sécurisé de cette plateforme vous permet de distribuer des fichiers et des documents à des appareils particuliers ou à des groupes d’utilisateurs.

- Le mode kiosque personnalisable vous permet de restreindre l’accès aux appareils à une certaine application ou à un groupe d’applications.

- Des analyses approfondies et des informations sur une variété de sujets, y compris l’utilisation des applications, l’utilisation des appareils, les incidents de sécurité, et plus encore.

42Gears

Avec 42Gears, les équipes informatiques peuvent gérer tous les types de terminaux, d’applications et de contenus utilisés dans un écosystème d’entreprise. Cette solution suit une approche cohérente et holistique pour rationaliser la solution UEM à partir d’un point unique.

En outre, il résout les dépendances entre plateformes et offre une protection et un contrôle pour différents points d’extrémité. Grâce à ses fonctionnalités exceptionnelles, il garantit que les processus et les applications de l’entreprise fonctionnent de manière uniforme sur tous les terminaux.

Caractéristiques principales :

- Prise en charge de tous les types de systèmes d’exploitation, y compris Android, iOS, MacOS, Windows, Linux, etc.

- Offre une plateforme unique pour surveiller et maintenir tous les points d’extrémité. Les points finaux comprennent les appareils BYO, les appareils IoT, les capteurs, les escapades, les ordinateurs de bureau/portables, etc.

- Aide les entreprises à migrer de manière flexible des plateformes héritées telles que Windows 7 vers une meilleure version conforme à l’EMM comme Windows 10.

- Supprime la complexité des points d’extrémité, en offrant une prise en charge de l’architecture multi-appareils.

- Améliore la productivité des utilisateurs en leur permettant de se concentrer sur les tâches importantes plutôt que sur les problèmes d’accès.

- Garantit une conformité continue en matière de sécurité sur tous les appareils et plateformes pris en charge grâce à un ensemble standard de protocoles de sécurité.

- Lesrègles de prévention des pertes de données sont utilisées pour protéger les utilisateurs sensibles, les applications des appareils et les données du réseau.

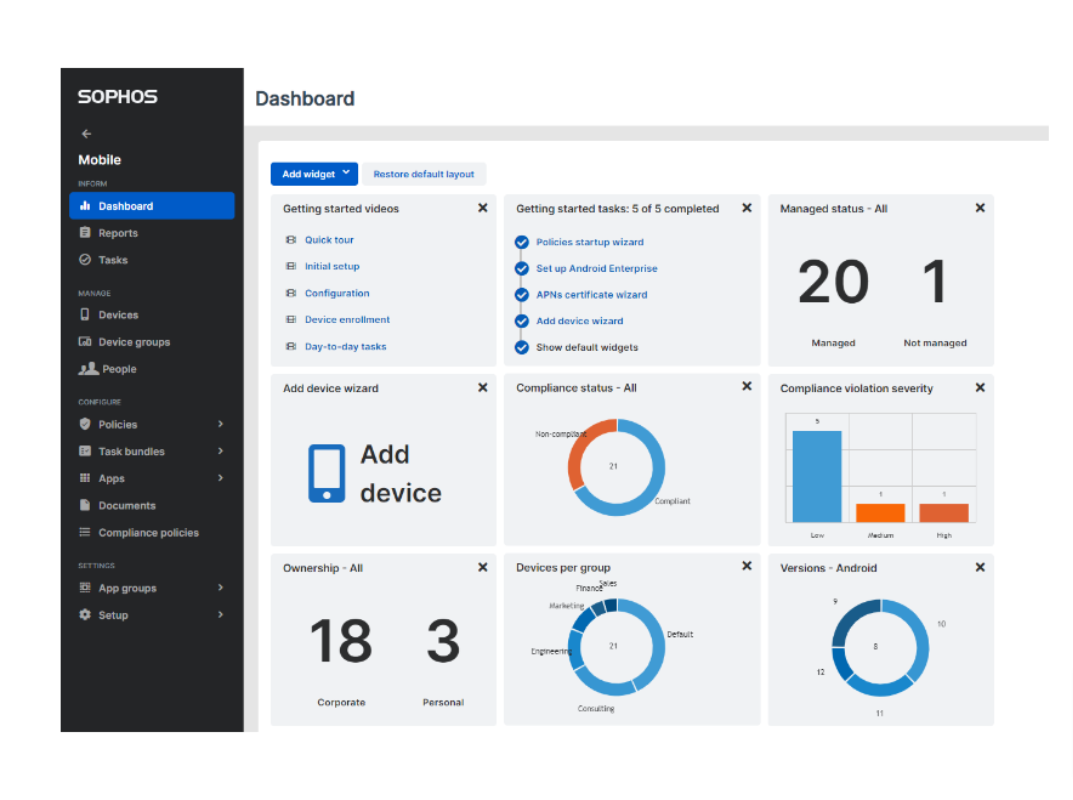

Sophos

Sophos se présente comme le leader de la gestion sécurisée des appareils en tant que solution UEM. Les entreprises peuvent utiliser cette solution pour gérer et protéger les terminaux conventionnels et mobiles. Elle est dotée d’une technologie renommée de sécurité des terminaux qui se connecte parfaitement aux appareils Windows 10, macOS, iOS et Android.

Caractéristiques principales :

- Lesenvironnements BYOD sont pris en charge grâce aux modes de gestion Android Enterprise Work Profile et iOS User Enrollment.

- Séparation des données en fonction de la classification, comme les données professionnelles et les données personnelles.

- Desmesures de sécurité fortes grâce au moteur d’apprentissage profond de X protègent contre les menaces identifiées et non identifiées.

- Intégré à Sophos Central, Sophos Central assure la sécurité des terminaux, des réseaux et des serveurs, ainsi que le contrôle centralisé des dispositifs. Il s’agit d’une interface d’administration basée sur le Web qui est facile à utiliser.

- Untableau de bord unique vous permet d’explorer et de répondre à de nombreuses formes de données. De plus, vous pouvez détecter les appareils non patchés et vérifier les vulnérabilités et les programmes indésirables.

- Avec Sophos XDR, étendez la visibilité de votre entreprise en effectuant des tâches complètes de détection des menaces et d’exploitation informatique.

Vmware

Avec Vmware, profitez de la commodité d’une solution cloud native unique qui fournit l’UEM pour tous les appareils. Grâce à cette solution exceptionnelle, vous pouvez réduire vos coûts de gestion informatique et augmenter votre productivité.

L’UEM de Workspace One permet une gestion transparente de tous les terminaux, indépendamment de leur plateforme ou de leur modèle de propriété. Ainsi, l’unification de la gestion des terminaux est préservée sur chaque plateforme. Il prend en charge la plupart des plateformes renommées, notamment Android, iOS, macOS, Windows, etc.

Caractéristiques principales :

- Offrez une expérience utilisateur supérieure et constante sur tous les appareils. Examinez des éléments tels que les défaillances du système d’exploitation, les performances des applications, la santé de l’appareil, etc. Identifiez les problèmes à un stade précoce et trouvez leurs causes principales.

- Bénéficiez d’une stratégie de sécurité complète qui tient compte de l’utilisateur, du terminal, de l’application, des données et du réseau.

- Vous disposez d’informations exploitables sur les mises à niveau du système d’exploitation, le déploiement des correctifs, les mises à jour des applications, l’état de l’appareil, etc. Ainsi, vous pouvez optimiser vos opérations informatiques en faisant des choix fondés sur des données.

- Créez des flux de travail complets pour gérer les états souhaités, le déploiement des applications et l’intégration des appareils. Utilisez l’interface “glisser-déposer”.

- Une architecture multi-locataires vous permet de créer des règles uniques à chaque niveau de la structure organisationnelle de votre entreprise. Elle inclut la possibilité d’hériter ou de remplacer les paramètres des couches supérieures.

- Contrôlez les appareils critiques frontline à partir d’une interface unique grâce à la prise en charge des appareils robustes, des wearables et des points d’extrémité IoT.

- Avant d’autoriser l’accès, évaluez le niveau de conformité et toute activité inhabituelle à l’aide de la sécurité Zero Trust. L’accès peut être facilement refusé et les équipements peuvent être effacés à distance ou automatiquement.

- Fournissez la durée de vie complète des applications pour différents types d’applications. Toutes les applications, y compris Office 365, auront accès à un catalogue d’applications unique en libre-service via Intelligent Hub.

- Créez des rôles pour certains utilisateurs et groupes, puis accordez-leur certains niveaux d’accès à la plateforme.

Le mot de la fin

Lors du choix d’une solution UEM, les entreprises doivent tenir compte de certaines caractéristiques essentielles. Les capacités de gestion des appareils, l’intégration à l’infrastructure informatique et les fonctions de sécurité sont quelques-uns des principaux critères. Après en avoir examiné un certain nombre, nous avons passé en revue et répertorié quelques-unes des meilleures solutions UEM disponibles.

Toutefois, vous devez évaluer soigneusement les besoins de votre entreprise en matière d’UEM et comparer les différentes solutions avant de choisir celle qui convient le mieux à votre organisation. Ainsi, vous pouvez réduire les dépenses globales, renforcer la sécurité et améliorer la productivité informatique avec le bon outil en place.

Vous pouvez également découvrir les meilleurs logiciels de surveillance et de gestion à distance pour les PME.